Détection et insights (préversion) pour les rôles Microsoft Entra (anciennement Assistant Sécurité)

Si vous commencez à utiliser Privileged Identity Management (PIM) dans Microsoft Entra ID pour gérer les attributions de rôles au sein de votre organisation, vous pouvez utiliser la page Détection et insights (préversion) pour vous lancer. Cette fonctionnalité vous indique qui est affecté aux rôles privilégiés dans votre organisation et comment utiliser PIM pour modifier rapidement les attributions de rôles permanentes en attributions juste-à-temps. Vous pouvez afficher ou modifier vos attributions de rôles privilégiés permanentes dans Détection et insights (préversion) . Il s’agit d’un outil d’analyse et d’un outil d’action.

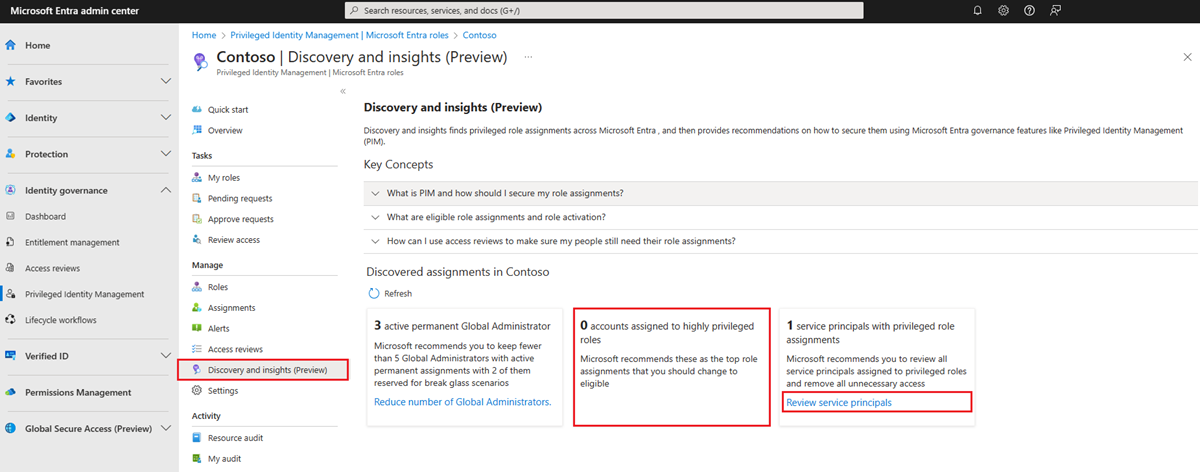

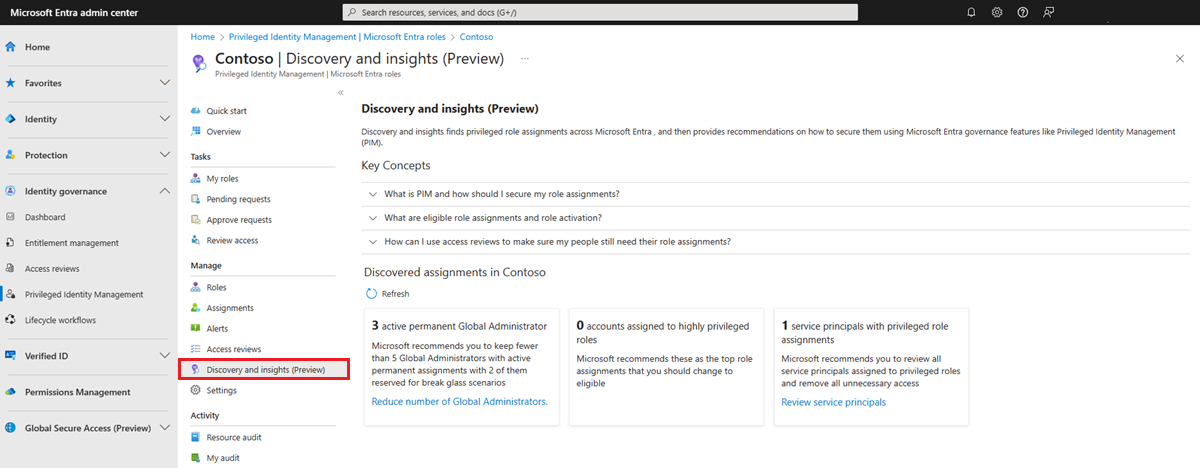

Détection et insights (préversion)

Avant que votre organisation commence à utiliser Privileged Identity Management, toutes les attributions de rôles sont permanentes. Les utilisateurs se trouvent toujours dans les rôles qui leur sont attribués, même s’ils n’ont pas besoin des privilèges associés. Détection et insights (préversion), qui remplace l’ancien Assistant Sécurité, affiche une liste des rôles privilégiés et le nombre d’utilisateurs actuellement dans ces rôles. Vous pouvez répertorier les attributions d’un rôle pour en savoir plus sur les utilisateurs affectés si un ou plusieurs d’entre eux ne vous sont pas familiers.

✔️ Microsoft recommande aux organisations de disposer de deux comptes d'accès d'urgence uniquement dans le cloud et auxquels est attribué en permanence le rôle d'administrateur global. Ces comptes hautement privilégiés ne sont pas attribués à des personnes spécifiques. Les comptes sont limités à des scénarios d’urgence ou « de secours » dans lesquels il est impossible d’utiliser des comptes normaux ou tous les administrateurs sont accidentellement verrouillés. Ces comptes doivent être créés, conformément aux recommandations relatives aux comptes d’accès d’urgence.

En outre, conservez les attributions de rôles permanentes si un utilisateur possède un compte Microsoft (en d’autres termes, un compte pour se connecter aux services Microsoft tels que Skype ou Outlook.com). Si vous avez besoin de l’authentification multifacteur pour un utilisateur disposant d’un compte Microsoft afin d’activer une attribution de rôle, l’utilisateur est verrouillé.

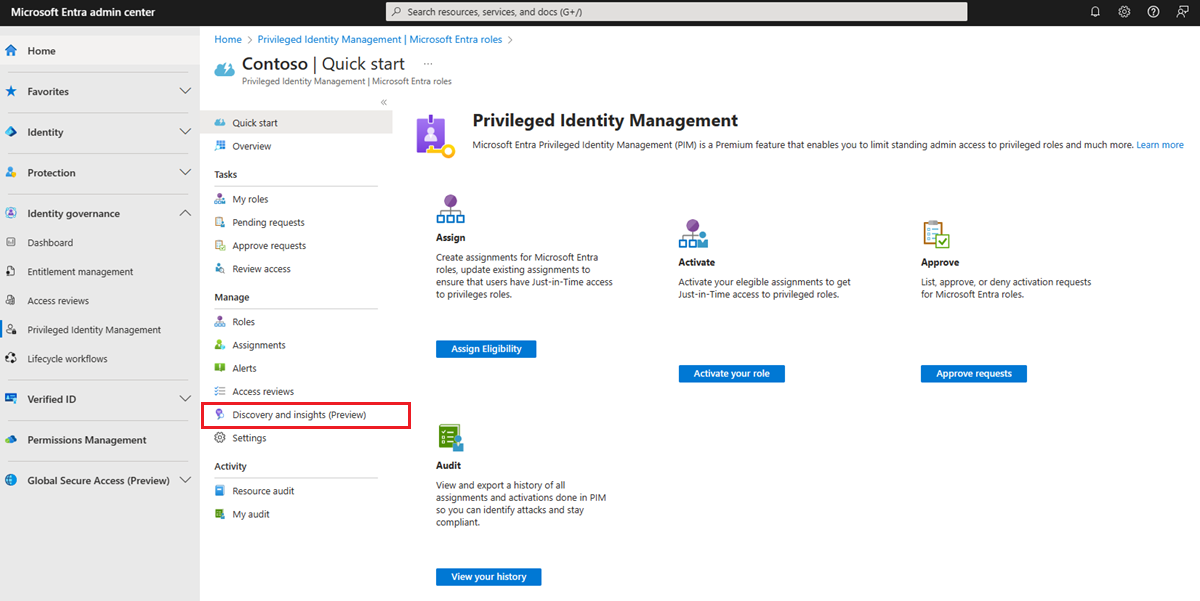

Ouvrir Détection et insights (préversion)

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

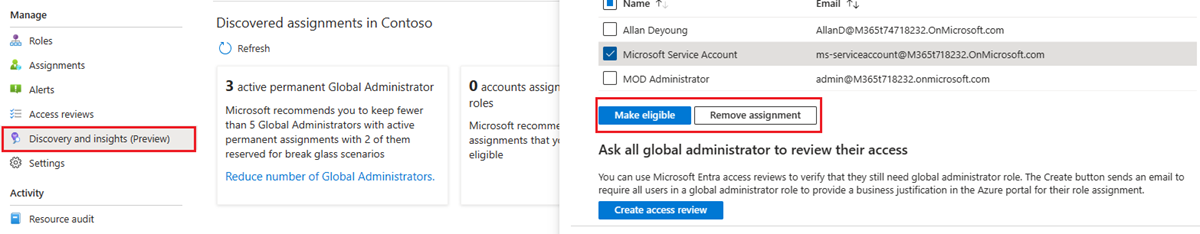

Accédez à Gouvernance des identités>Privileged Identity Management>Rôles Microsoft Entra>Détection et insights (préversion).

L’ouverture de la page lance le processus de détection pour rechercher les attributions de rôles pertinentes.

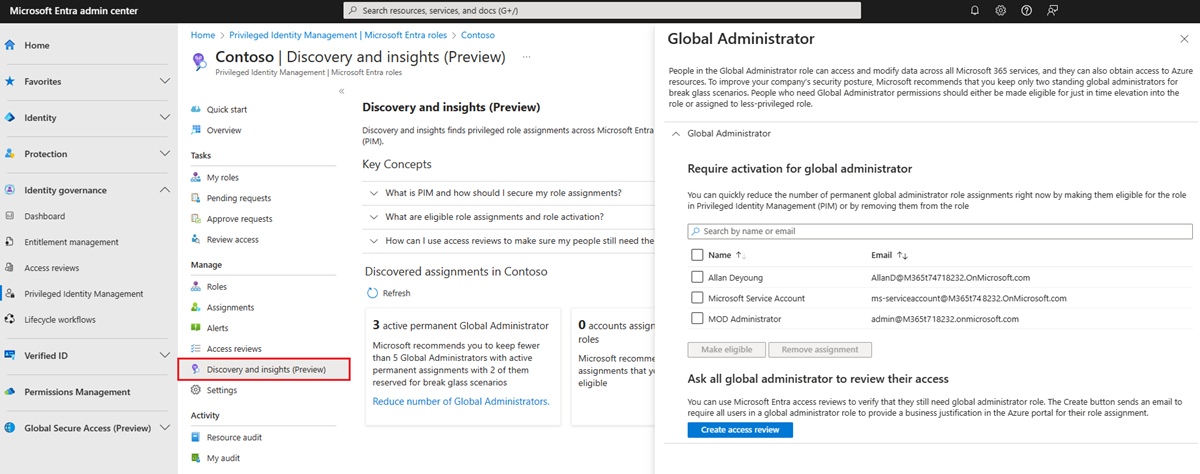

Sélectionnez Réduire les administrateurs généraux.

Passez en revue la liste des attributions du rôle Administrateur général.

Sélectionnez Suivant pour sélectionner les utilisateurs ou les groupes que vous souhaitez rendre éligibles, puis sélectionnez Rendre éligible ou Supprimer l’attribution.

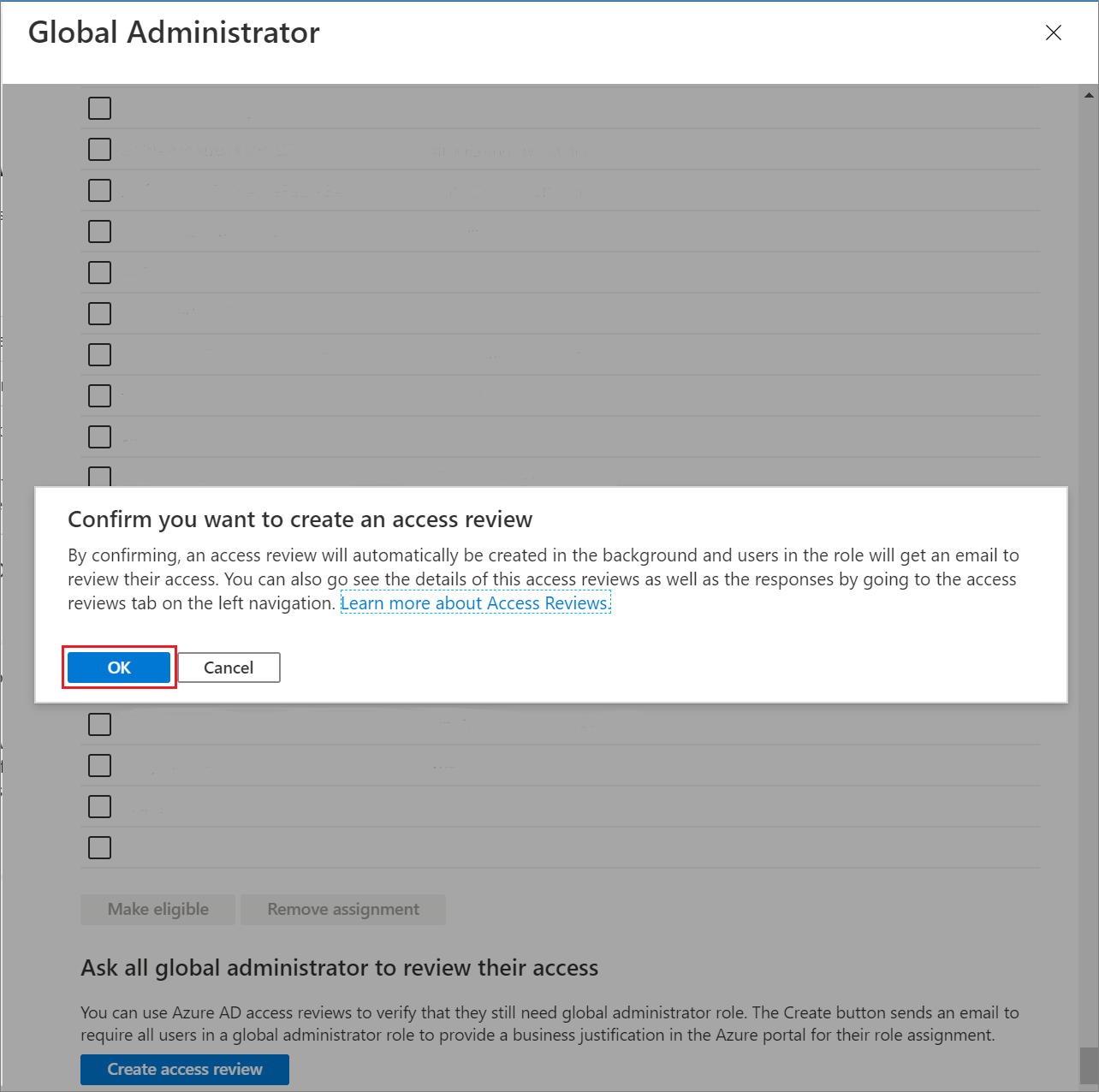

Vous pouvez également demander à tous les administrateurs généraux de réviser leur propre accès.

Après avoir sélectionné l’une de ces modifications, vous verrez une notification Azure.

Vous pouvez ensuite sélectionner Éliminer l’accès permanent ou Vérifier les principaux de service pour répéter les étapes ci-dessus sur d’autres rôles privilégiés et sur les attributions de rôles de principal de service. Pour les attributions de rôles de principal de service, vous ne pouvez supprimer que les attributions de rôles.