Activer la collaboration B2B entre les clouds Microsoft

S’applique à :  Locataires de main-d’œuvre

Locataires de main-d’œuvre  Locataires externes (en savoir plus)

Locataires externes (en savoir plus)

Lorsque les organisations Microsoft Entra dans des cloud Microsoft Azure distincts doivent collaborer, elles peuvent utiliser les paramètres du cloud Microsoft pour activer la collaboration Microsoft Entra B2B entre elles. La collaboration B2B est disponible entre les clouds Microsoft Azure mondiaux et souverains suivants :

- Cloud commercial Microsoft Azure et Microsoft Azure Government

- Cloud commercial Microsoft Azure et Microsoft Azure exploités par 21Vianet

Important

Les deux organisations doivent activer la collaboration entre elles, comme décrit dans cet article. Ensuite, chaque organisation peut éventuellement modifier ses paramètres d’accès entrant et sortant, comme décrit dans Configurer les paramètres d’accès entre tenants pour la collaboration B2B.

Pour activer la collaboration entre deux organisations dans différents clouds Microsoft, un administrateur de chaque organisation effectue les étapes suivantes :

Configuration de ses paramètres de cloud Microsoft pour activer la collaboration avec le cloud du partenaire.

Utilisation de l’ID de locataire du partenaire pour rechercher et ajouter le partenaire à ses paramètres d’organisation.

Configuration de leurs paramètres entrants et sortants pour l’organisation partenaire. L’administrateur peut appliquer les paramètres par défaut ou configurer des paramètres spécifiques pour le partenaire.

Après l’achèvement de ces étapes par chaque organisation, la collaboration Microsoft Entra B2B est activée entre les organisations.

Remarque

La connexion directe B2B n’est pas prise en charge pour la collaboration avec les locataires Microsoft Entra dans un autre cloud Microsoft.

Avant de commencer

- Obtenez l’ID de locataire du partenaire. Pour activer la collaboration B2B avec l’organisation Microsoft Entra d’un partenaire dans un autre cloud Microsoft Azure, vous avez besoin de l’ID de locataire du partenaire. L’utilisation du nom de domaine d’une organisation pour la recherche n’est pas disponible dans les scénarios multicloud.

- Décidez des paramètres d’accès entrants et sortants pour le partenaire. La sélection d’un cloud dans vos paramètres de cloud Microsoft n’active pas automatiquement la collaboration B2B. Une fois que vous activez un autre cloud Microsoft Azure, toutes les collaborations B2B sont bloquées par défaut pour les organisations dans ce cloud. Vous devez ajouter le locataire avec lequel vous souhaitez collaborer dans vos paramètres d’organisation. À ce stade, vos paramètres par défaut entrent en vigueur uniquement pour ce locataire. Vous pouvez autoriser les paramètres par défaut à rester en vigueur. Vous pouvez également modifier les paramètres entrants et sortants de l’organisation.

- Obtenez tous les ID d’objet ou ID d’application requis. Si vous souhaitez appliquer des paramètres d’accès à des utilisateurs, des groupes ou des applications spécifiques dans l’organisation du partenaire, vous devez contacter l’organisation pour obtenir des informations avant la configuration de vos paramètres. Obtenez leurs ID d’objet utilisateur, ID d’objet de groupe ou ID d’application (ID d’application cliente ou ID d’application de ressource) afin de pouvoir cibler correctement vos paramètres.

Remarque

Les utilisateurs d’un autre cloud Microsoft doivent être invités par leur nom d’utilisateur principal (UPN). La fonction Connexion par adresse e-mail n’est actuellement pas prise en charge dans le contexte d’une collaboration avec des utilisateurs d’un autre cloud Microsoft.

Activer le cloud dans vos paramètres de cloud Microsoft

Dans vos paramètres de cloud Microsoft, activez le cloud Microsoft Azure avec lequel vous souhaitez collaborer.

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de la sécurité.

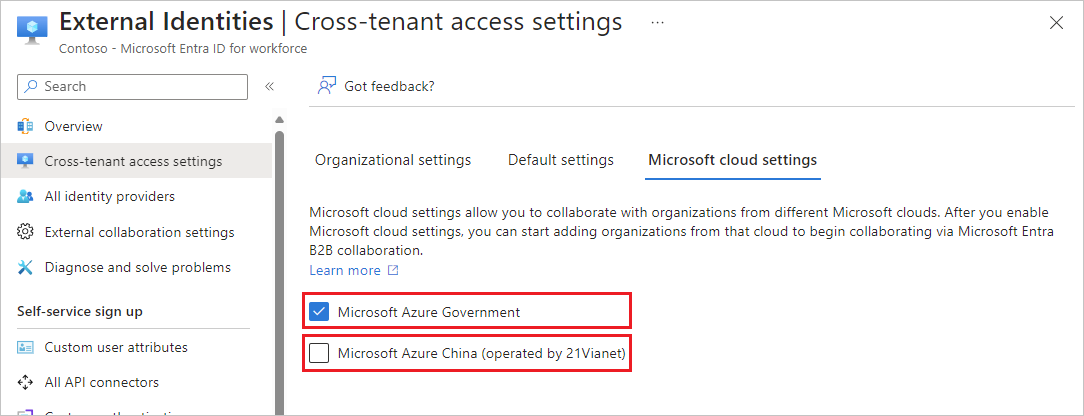

Accédez à Identité>Azure Active Directory for External Identities>Paramètres d'accès entre locataires, puis sélectionnez Paramètres du cloud Microsoft.

Cochez les cases en regard des clouds externes Microsoft Azure que vous souhaitez activer.

Remarque

La sélection d’un cloud n’active pas automatiquement la collaboration B2B avec les organisations dans ce cloud. Vous devez ajouter l’organisation avec laquelle vous souhaitez collaborer, comme décrit dans la section suivante.

Ajouter le locataire à vos paramètres d’organisation

Suivez ces étapes pour ajouter le locataire avec lequel vous souhaitez collaborer dans vos paramètres d’organisation.

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de la sécurité.

Accédez à Identité>Azure Active Directory for External Identities>Paramètres d'accès entre locataires, puis sélectionnez Paramètres organisationnels.

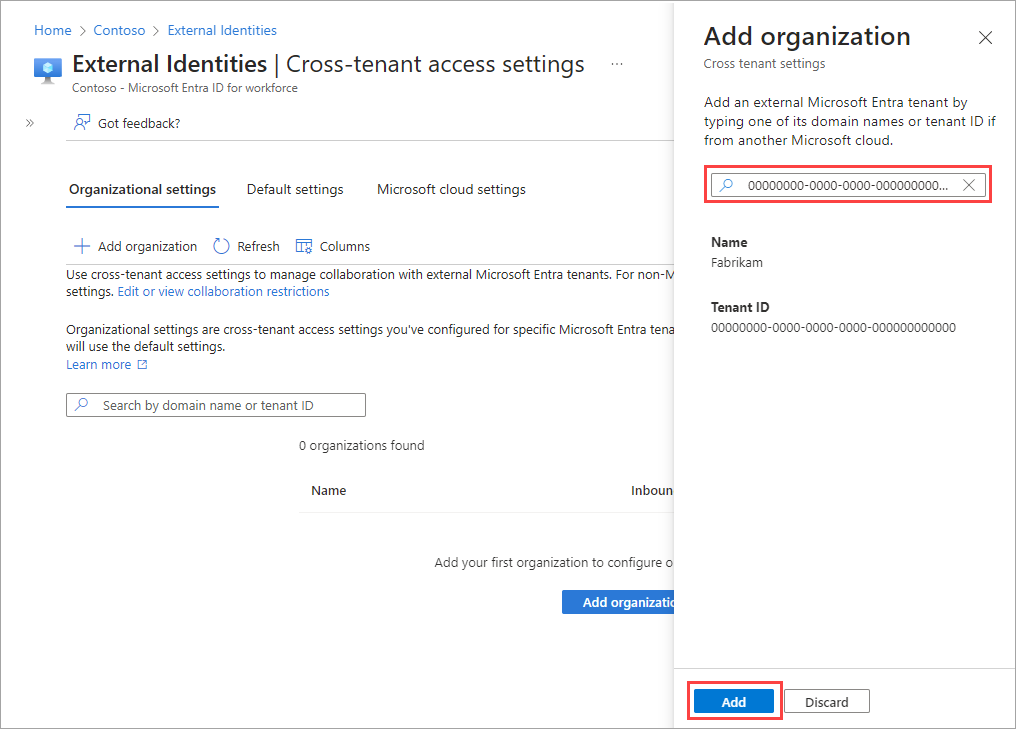

Sélectionnez Ajouter une organisation.

Dans le volet Ajouter une organisation, entrez l’ID de locataire de l’organisation (la recherche multicloud par nom de domaine n’est pas disponible actuellement).

Sélectionnez l’organisation dans les résultats de la recherche, puis sélectionnez Ajouter.

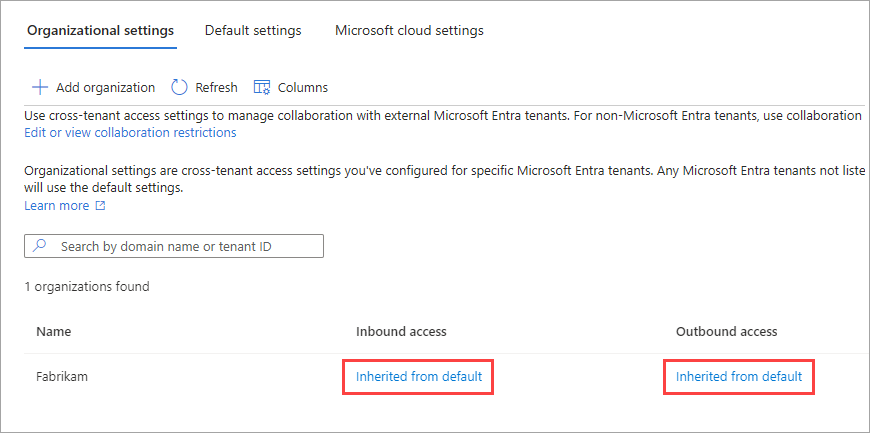

L’organisation apparaît dans la liste Paramètres organisationnels . À ce stade, tous les paramètres d’accès de cette organisation sont hérités de vos paramètres par défaut.

Pour modifier les paramètres d’accès multilocataire de cette organisation, sélectionnez le lien Hérité de la valeur par défaut sous la colonne Accès entrant ou Accès sortant. Suivez ensuite les étapes détaillées de ces sections :

Points de terminaison de connexion

Après votre activation de la collaboration avec une organisation à partir d’un autre cloud Microsoft, les utilisateurs invités Microsoft Entra multicloud peuvent désormais se connecter à vos applications multi-locataires ou à des applications internes Microsoft en utilisant point de terminaison commun (en d’autres termes, une URL d’application générale qui n’inclut pas le contexte de votre locataire). Durant le processus de connexion, l’utilisateur invité choisit Options de connexion, puis sélectionne Sign in to an organization (Se connecter à une organisation). L'utilisateur saisit ensuite le nom de votre organisation et continue de se connecter à l'aide de ses informations d'identification Microsoft Entra.

Les utilisateurs invités Microsoft Entra multi-cloud peuvent également utiliser des points de terminaison d'application qui incluent vos informations de locataire, par exemple :

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://contoso.sharepoint.com/sites/testsite

Vous pouvez également donner aux utilisateurs invités Microsoft Entra cross-cloud un lien direct vers une application ou une ressource en incluant vos informations de locataire, par exemple https://myapps.microsoft.com/signin/X/<application ID?tenantId=<your tenant ID>.

Scénarios pris en charge avec les utilisateurs invités Microsoft Entra multi-cloud

Les scénarios suivants sont pris en charge lors de la collaboration avec une organisation à partir d’un autre cloud Microsoft :

- Utiliser une collaboration B2B pour inviter un utilisateur dans le locataire partenaire à accéder aux ressources de votre organisation, dont les applications métier web, les applications SaaS, ainsi que les sites, documents et fichiers SharePoint Online.

- Utiliser une collaboration B2B pour partager du contenu Power BI avec un utilisateur dans le locataire partenaire.

- Appliquez des stratégies d’accès conditionnel à l’utilisateur de la collaboration B2B et choisissez de faire confiance à l’authentification multifacteur ou aux revendications d’appareil (revendications conformes et revendications à jonction hybride Microsoft Entra) du locataire principal de l’utilisateur.

Remarque

L'activation de l'intégration de SharePoint et OneDrive avec Microsoft Entra B2B offrira la meilleure expérience pour inviter des utilisateurs d'un autre cloud Microsoft dans SharePoint et OneDrive.

Étapes suivantes

Consultez Configurer les paramètres de collaboration externe pour la collaboration B2B avec des identités non Microsoft Entra, des identités sociales et des comptes externes managés non informatiques.