Sécurisation des comptes d’ordinateur locaux avec Active Directory

Un compte d’ordinateur, ou compte LocalSystem, est un compte intégré doté de privilèges élevés qui a accès à pratiquement toutes les ressources de l’ordinateur local. Le compte n’est pas associé aux comptes d’utilisateur connectés. Les services qui s’exécutent en tant que LocalSystem accèdent aux ressources réseau en présentant les informations d’identification de l’ordinateur aux serveurs distants au format <domain_name>\\<computer_name>$. Le nom prédéfini du compte d’ordinateur est NT AUTHORITY\SYSTEM. Vous pouvez démarrer un service et fournir le contexte de sécurité associé.

Avantages du compte d’ordinateur

Un compte d’ordinateur présente les avantages suivants :

- Accès local sans restriction : le compte d’ordinateur donne un accès complet aux ressources locales de la machine.

- Gestion automatique des mots de passe : le compte d’ordinateur vous évite d’avoir à changer manuellement de mot de passe. Le compte est membre d’Active Directory. Son mot de passe est modifié automatiquement. Avec un compte d’ordinateur, il n’est pas nécessaire d’inscrire le nom de principal du service.

- Droits d’accès limités hors machine : la liste de contrôle d’accès par défaut dans Active Directory Domain Services (AD DS) permet un accès minimal aux comptes d’ordinateur. Pendant l’accès par un utilisateur non autorisé, le service a un accès limité aux ressources réseau.

Évaluation de la posture de sécurité du compte d’ordinateur

Utilisez le tableau suivant pour passer en revue les problèmes potentiels liés aux comptes d’ordinateur et les atténuations.

| Problème de compte d’ordinateur | Limitation des risques |

|---|---|

| Les comptes d’ordinateur sont sujets à la suppression et à la recréation lorsque l’ordinateur quitte et rejoint le domaine. | Confirmez la nécessité d’ajouter un ordinateur à un groupe Active Directory. Pour vérifier les comptes d’ordinateurs ajoutés à un groupe, utilisez les scripts de la section suivante. |

| Si vous ajoutez un compte d’ordinateur à un groupe, tous les services qui s’exécutent en tant que LocalSystem sur cet ordinateur reçoivent les droits d’accès du groupe. | Soyez sélectif en ce qui concerne les appartenances aux groupes de comptes d’ordinateurs. Ne faites pas d’un compte d’ordinateur un membre d’un groupe d’administrateurs de domaine. Le service associé dispose d’un accès complet à Active Directory Domain Services. |

| La configuration réseau par défaut de LocalSystem est incorrecte. | Ne partez pas du principe que le compte d’ordinateur dispose par défaut d’un accès limité aux ressources réseau. Vérifiez plutôt l’appartenance aux groupes du compte. |

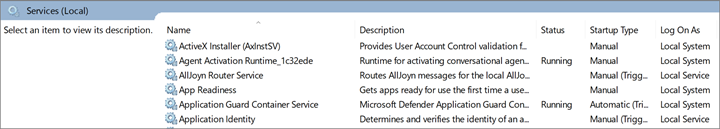

| Des services inconnus s’exécutent en tant que LocalSystem. | Vérifiez que les services qui s’exécutent sous le compte LocalSystem sont des services Microsoft ou des services approuvés. |

Rechercher des services et des comptes d’ordinateur

Pour rechercher les services qui s’exécutent sous le compte d’ordinateur, utilisez la cmdlet PowerShell suivante :

Get-WmiObject win32_service | select Name, StartName | Where-Object {($_.StartName -eq "LocalSystem")}

Pour rechercher les comptes d’ordinateur membres d’un groupe spécifique, utilisez la cmdlet PowerShell suivante :

Get-ADComputer -Filter {Name -Like "*"} -Properties MemberOf | Where-Object {[STRING]$_.MemberOf -like "Your_Group_Name_here*"} | Select Name, MemberOf

Pour rechercher les comptes d’ordinateur membres de groupes d’administrateurs d’identité (administrateurs de domaine, administrateurs de l’entreprise et administrateurs), utilisez la cmdlet PowerShell suivante :

Get-ADGroupMember -Identity Administrators -Recursive | Where objectClass -eq "computer"

Recommandations relatives au compte d’ordinateur

Important

Les comptes d’ordinateur sont des comptes dotés de privilèges élevés. Ils doivent être utilisés si votre service a besoin d’un accès illimité aux ressources locales de l’ordinateur et si vous ne pouvez pas utiliser un compte de service administré (MSA, Managed Service Account).

- Vérifier que le service du propriétaire du service s’exécute avec un MSA

- Utilisez un compte de service managé de groupe (gMSA) ou un compte de service managé autonome (sMSA) si votre service le prend en charge

- Utilisez un compte d’utilisateur de domaine disposant des permissions requises pour exécuter le service

Étapes suivantes

Pour plus d’informations sur la sécurisation des comptes de service, consultez les articles suivants :