Solutions courantes de gestion multilocataire des utilisateurs

Cet article est le quatrième d’une série d’articles d’aide à la configuration et la gestion du cycle de vie des utilisateurs dans les environnements multilocataires Microsoft Entra. Pour plus d’informations consultez les articles de la série répertoriés ci-dessous.

- L’article Présentation de la gestion multilocataire des utilisateurs est le premier de la série.

- L’article Scénarios de gestion multilocataire des utilisateurs décrit trois scénarios pour lesquels vous pouvez utiliser des fonctionnalités de gestion multilocataire des utilisateurs : scénario lancé par un utilisateur final, scénario avec script et scénario automatisé.

- L’article Considérations courantes sur la gestion multilocataire des utilisateurs fournit des conseils sur les points suivants : synchronisation entre clients, objet annuaire, accès conditionnel Microsoft Entra, contrôle d’accès supplémentaire et Office 365.

Ces conseils vous aident à mettre en place une gestion cohérente du cycle de vie des utilisateurs. La gestion de cycle de vie comprend le provisionnement, la gestion et le déprovisionnement des utilisateurs entre les locataires à l’aide des outils Azure disponibles, par exemple Microsoft Entra B2B Collaboration (B2B) et la synchronisation interlocataire.

Microsoft recommande un seul locataire dans la mesure du possible. Si le scénario du locataire unique ne fonctionne pas dans votre cas, consultez les solutions suivantes implémentées par des clients de Microsoft pour relever ces défis :

- Gestion automatique du cycle de vie des utilisateurs et allocation des ressources entre locataires

- Partage d’applications locales entre les locataires

Gestion automatique du cycle de vie des utilisateurs et allocation des ressources entre locataires

Un client fait l’acquisition d’un concurrent avec lequel il avait des relations commerciales étroites. Les organisations veulent garder leur identité commerciale propre.

État actuel

Les organisations synchronisent actuellement leurs utilisateurs mutuels en tant qu’objets contact de courrier pour les faire figurer dans leurs répertoires à chacune. Chaque locataire de ressource a activé des objets contact de courrier pour tous les utilisateurs de l’autre locataire. Entre locataires, aucun accès aux applications n’est possible.

Objectifs

Les objectifs du client sont les suivants.

- Chaque utilisateur apparaît dans la liste d’adresses globale (GAL) de chaque organisation.

- Les changements de cycle de vie des comptes d’utilisateur du locataire d’accueil sont répercutés automatiquement dans la liste d’adresses globale des locataires de ressources.

- Les changements d’attribut dans les locataires d’accueil, tels que le département, le nom, l’adresse SMTP (Simple Mail Transfer Protocol) sont répercutés automatiquement dans la liste d’adresses globale des locataires de ressources et la liste d’adresses globale principale.

- Les utilisateurs peuvent accéder aux applications et aux ressources dans le locataire de ressource.

- Les utilisateurs peuvent se servir des demandes d’accès aux ressources.

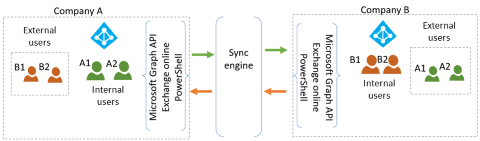

Architecture de solution

Les organisations utilisent une architecture point à point avec un moteur de synchronisation tel que Microsoft Identity Manager (MIM). Le diagramme suivant est un exemple d’architecture point à point pour cette solution.

Chaque administrateur de locataire procède aux opérations suivantes pour créer les objets utilisateur.

- Vérifier que sa base de données utilisateur est à jour.

- Déployer et configurer MIM.

- Résoudre les objets contact existants.

- Créer des objets utilisateur membres externes pour les utilisateurs membres internes de l’autre locataire.

- Synchroniser les attributs d’objet utilisateur.

- Déployer et configurer les packages d’accès de la gestion des droits d’utilisation.

- Ressources à partager.

- Stratégies d’expiration et de révision des accès.

Partage d’applications locales entre les locataires

Un client, avec plusieurs organisations paires, a besoin de partager des applications locales d’un des locataires.

État actuel

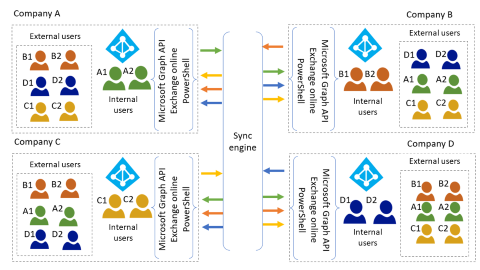

Les organisations paires synchronisent les utilisateurs externes dans une topologie maillée, ce qui permet d’allouer des ressources aux applications cloud sur les locataires. Le client offre la fonctionnalité suivante.

- Partagez des applications dans Microsoft Entra ID.

- Gestion automatisée du cycle de vie des utilisateurs dans le locataire de ressource depuis le locataire d’accueil (les ajouts, modifications et suppressions sont répercutés).

Le diagramme suivant illustre ce scénario, où seuls les utilisateurs internes de la société A accèdent aux applications locales de la société A.

Objectifs

De plus, ils souhaitent proposer les fonctionnalités suivantes.

- Permettre aux utilisateurs externes d’accéder aux ressources locales de la société A.

- Authentification des applications avec SAML (Security Assertion Markup Language).

- Authentification Windows intégrée et Kerberos pour les applications.

Architecture de solution

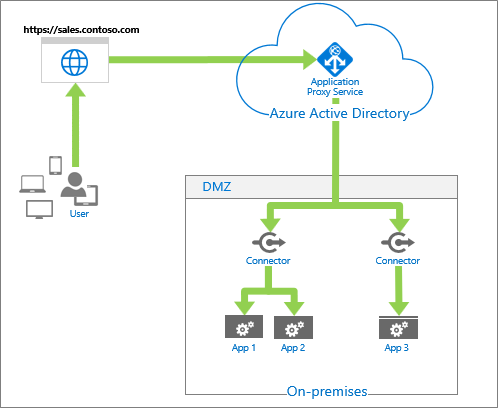

À l’aide d’Azure Application Proxy, la société A fournit l’accès par authentification unique (SSO) aux applications locales pour ses propres utilisateurs internes, comme illustré sur le diagramme suivant.

Titre du diagramme : solution d’architecture de proxy d’application Azure. En haut à gauche, un bloc intitulé « https://sales.constoso.com » contient une icône de globe représentant un site web. En dessous, un groupe d’icônes représente l’utilisateur et une flèche de l’utilisateur vers le site web matérialise la connexion. En haut à droite, un nuage nommé Microsoft Entra ID contient une icône intitulée Service Proxy d’application. Une flèche connecte le site web au nuage. En bas à droite, une zone intitulée DMZ a pour sous-titre « En local ». Une flèche connecte le nuage à la zone DMZ et se divise pour pointer vers deux icônes nommées connecteur. Sous l’icône connecteur de gauche, une flèche pointe vers le bas et se divise en deux pour pointer vers les icônes App 1 et App 2. Sous l’icône connecteur de droite, une flèche pointe vers le bas vers une icône nommée App 3.

Les administrateurs du locataire A effectuent les étapes suivantes pour permettre à leurs utilisateurs externes d’accéder aux mêmes applications locales.

- Configurer l’accès aux applications SAML.

- Configurer l’accès aux autres applications.

- Créer des utilisateurs locaux avec MIM ou PowerShell.

Les articles suivants fournissent des informations supplémentaires sur B2B Collaboration.

- L’article Accorder aux utilisateurs B2B dans Microsoft Entra ID l’accès à vos ressources locales explique comment donner aux utilisateurs B2B l’accès aux applications locales.

- L’article Microsoft Entra B2B Collaboration pour les organisations hybrides explique comment donner à vos partenaires externes l’accès aux applications et ressources de votre organisation.

Étapes suivantes

- L’article Présentation de la gestion multilocataire des utilisateurs est le premier d’une série d’articles d’aide à la configuration et à la gestion du cycle de vie des utilisateurs dans les environnements multilocataires Microsoft Entra.

- L’article Scénarios de gestion multilocataire des utilisateurs décrit trois scénarios pour lesquels vous pouvez utiliser des fonctionnalités de gestion multilocataire des utilisateurs : scénario lancé par un utilisateur final, scénario avec script et scénario automatisé.

- L’article Considérations courantes sur la gestion multilocataire des utilisateurs fournit des conseils sur les points suivants : synchronisation entre clients, objet annuaire, accès conditionnel Microsoft Entra, contrôle d’accès supplémentaire et Office 365.