Établir des applications dans l'écosystème Microsoft Entra ID

Lors de la création d'applications sur Microsoft Entra ID, vous établissez d'abord une identité pour une application. Une application a besoin d’une identité dans Microsoft Entra ID pour demander des jetons. Une interface de programmation d'application (API) a besoin d'une identité dans Microsoft Entra ID pour que des jetons soient émis pour que les applications accèdent aux ressources.

Dans cet article, découvrez comment enregistrer des applications dans un locataire Microsoft Entra ID dans le centre d'administration Microsoft Entra ou avec l'API Microsoft Graph. Il s'agit du deuxième d'une série d'articles sur la manière dont les développeurs de logiciels indépendants (ISV) peuvent créer et optimiser leurs applications pour Microsoft Entra ID. Dans cette série, vous pouvez en apprendre davantage sur ces sujets :

- Microsoft Entra ID pour les développeurs de logiciels indépendants décrit comment utiliser ce service de gestion des identités et des accès basé sur le cloud pour permettre aux employés d'accéder aux ressources avec votre application.

- Authentifier les applications et les utilisateurs décrit comment les applications utilisent Microsoft Entra ID pour authentifier les utilisateurs et les applications.

- Autoriser les applications, les ressources et les charges de travail illustre le moment où des humains individuels interagissent avec et dirigent une application, quand les API agissent pour un utilisateur et quand des applications ou des services fonctionnent de manière indépendante.

- La personnalisation des jetons vous aide à intégrer la sécurité dans les applications avec des jetons d'identification et des jetons d'accès de Microsoft Entra ID. Il décrit les informations que vous pouvez recevoir dans les jetons Microsoft Entra ID et comment vous pouvez les personnaliser.

Inscrire des applications

Les développeurs peuvent enregistrer des applications en tant qu'applications multi-locataires et applications à locataire unique. Pour les éditeurs de logiciels indépendants, nous recommandons les applications mutualisées. Une application mutualisée dispose d’un enregistrement d’application unique qu’un ISV contrôle et enregistre entièrement dans son locataire. Découvrez comment créer un locataire Microsoft Entra ID pour enregistrer votre application.

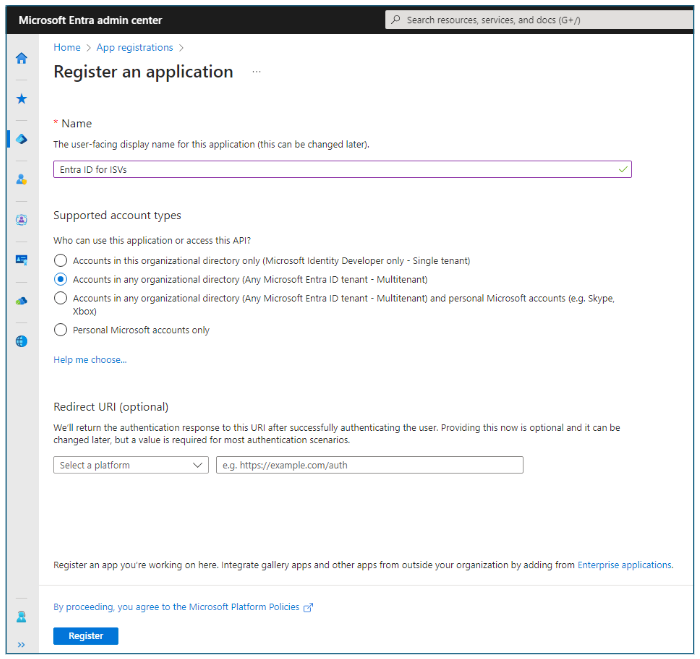

Pour fournir des solutions à tout client exécutant Microsoft Entra ID et bénéficier d'une expérience transparente d'intégration dans le client Microsoft Entra ID, accédez au Centre d'administration Microsoft Entra, Inscriptions d'applications, Enregistrer une application. Lors de l'enregistrement de cette nouvelle application, sélectionnez Types de comptes pris en charge, Comptes dans n'importe quel répertoire d'organisation (Tout client Microsoft Entra ID - Multitenant) ou Comptes dans n'importe quel répertoire d'organisation (Tout client Microsoft Entra ID - Multitenant) et comptes Microsoft personnels (par exemple, Skype, Xbox).

L’intégration d’une application multilocataire à un locataire externe peut être aussi simple que d’exécuter une application et de demander à un utilisateur de s’y connecter. Lorsque le locataire autorise le consentement de l'utilisateur (les utilisateurs peuvent se connecter aux applications sans qu'un administrateur ait préalablement approuvé une application), l'intégration d'une application nécessite uniquement qu'un utilisateur se connecte à l'application. Cet atelier sur l'identité pour les développeurs (code temporel de 1:05:20 à 1:08:00) montre une application en cours d'intégration dans un locataire lorsqu'un utilisateur se connecte à une application.

Lorsque vous enregistrez une application dans un locataire Microsoft Entra ID, elle reçoit un ID d'application (ID d'application), également appelé ID client d'une application. C'est comme un userid pour un utilisateur dans la mesure où il identifie de manière unique une application. L’App ID est unique au monde dans le cloud Microsoft Entra ID et immuable. Toutes les interactions entre une application et Microsoft Entra ID incluent l’ID d’application.

En plus de l'App ID, l'enregistrement d'une application contient des informations sur l'application que les développeurs d'applications connaissent ou doivent connaître. Par exemple, un développeur d'applications doit connaître l'ID d'application pour interagir avec Microsoft Entra ID. Le développeur connaît le type d'application qu'il crée (application Web, application native, application à page unique, application mobile ou application de bureau). Les types d'applications ont des attributs obligatoires.

Par exemple, un attribut d’application obligatoire est un Redirect Uniform Resource Identifier (URI). L'attribut indique à Microsoft Entra ID l'adresse Web, ou l'adresse de l'application native, à envoyer à un utilisateur après authentification ou autorisation. Le développeur connaît les URI de redirection d'une application, en fonction du type d'application et de l'endroit où l'application s'exécute.

Le manifeste d’une application (auquel vous accédez depuis le centre d’administration Microsoft Entra ou avec une API Microsoft Graph) stocke les nombreux attributs de l’application. Référence Comprendre le manifeste de l'application Microsoft Entra pour en savoir plus sur les attributs de l'application et leurs valeurs autorisées.

Exemples de code de référence pour l’authentification et l’autorisation de la plateforme d’identité Microsoft afin de découvrir les paramètres recommandés pour les applications que vous développez. Recherchez un exemple d’application qui ressemble à l’application que vous créez et lisez sa documentation. Les exemples détaillent les paramètres d’enregistrement d’application requis par type d’application. Par exemple, si vous créez une API dans Node.js, vous pouvez trouver des exemples qui vous mènent à ces instructions d'enregistrement.

L'enregistrement d'une application communique ce qu'un développeur sait. Dans chaque locataire à partir duquel les utilisateurs peuvent s'authentifier auprès de votre application mutualisée, les administrateurs de locataire configurent la façon dont les applications s'exécutent dans leur locataire. Par exemple, un administrateur de locataire peut définir une stratégie d'accès conditionnel qui limite une application à des emplacements réseau spécifiques. En outre, il peut exister une stratégie d'accès conditionnel exigeant une authentification multifacteur (MFA) pour qu'un utilisateur puisse accéder à une application, ou des paramètres d'application permettant à des utilisateurs ou à des groupes spécifiques d'utiliser une application.

Pour activer de telles limitations, les administrateurs de locataires ont besoin de points de contrôle pour les applications de leur locataire. Microsoft Entra ID crée automatiquement une application d'entreprise dans chaque locataire dans laquelle un utilisateur authentifie une application. Dans le centre d'administration Microsoft Entra, elles sont appelées Applications d'entreprise, mais les objets sont des principaux de service. Apprenez-en davantage sur les applications et les principaux de service dans Microsoft Entra ID.

Une fois qu'un utilisateur a authentifié une application, Microsoft Entra ID crée un principal de service dans le locataire à partir duquel l'utilisateur s'est authentifié. Les administrateurs de locataire peuvent utiliser l'objet principal de service dans Microsoft Graph (ou dans le Centre d'administration Microsoft Entra, Applications d'entreprise) pour configurer le fonctionnement d'une application dans le locataire.

Les principaux de service ne sont pas des copies de l’enregistrement d’une application, même s’ils possèdent bon nombre des mêmes attributs. Au lieu de cela, un principal de service crée un lien vers l’enregistrement de son application. Vous pouvez afficher les mises à jour des inscriptions d'applications dans les applications d'entreprise liées. Pour les applications mutualisées, le client n’a pas accès aux inscriptions d’applications qui restent dans le locataire de l’ISV. Toutefois, une application peut accéder à son principal de service à l’aide de Microsoft Graph même lorsque ce principal de service se trouve dans un autre locataire. Ainsi, une application peut accéder aux attributs de l'application d'entreprise (par exemple, si elle nécessite une affectation d'utilisateur à une application ou aux utilisateurs affectés à un rôle dans l'application).

Bien que nous recommandons les applications multi-locataires pour l’enregistrement des applications pour les éditeurs de logiciels indépendants, une application à client unique constitue une autre option pour l’enregistrement des applications. Au lieu d'un seul enregistrement d'application dans le locataire de l'ISV, où ce dernier contrôle entièrement l'enregistrement, vous pouvez demander à vos clients d'enregistrer votre application dans leur locataire pour votre application. Une fois que le client a terminé son inscription, il configure votre instance d'application avec les détails de l'enregistrement de son application. Nous recommandons cette approche d’application à locataire unique principalement pour les applications sectorielles développées pour des entreprises spécifiques.

En raison des coûts liés à l'enregistrement et à la configuration de votre application par les clients, nous ne recommandons pas les applications à locataire unique pour les éditeurs de logiciels indépendants. Cependant, il existe des scénarios pour lesquels une application mutualisée n’est pas possible pour votre application.

Si votre application utilise Security Assertion Markup Language 2.0 (SAML), au lieu d'OpenID Connect (OIDC) ou OAuth 2.0, elle suit un modèle d'enregistrement d'application à locataire unique. Pour les applications SAML, l'ordre de création des principaux de service et d'enregistrement de l'application est à l'opposé de celui d'une application OIDC ou OAuth 2.0, du moins pour l'administrateur qui ajoute l'application SAML au locataire. Au lieu d'enregistrer une application et de laisser Microsoft Entra ID créer automatiquement le principal du service, les administrateurs commencent par créer une application d'entreprise. Microsoft Entra ID crée automatiquement l'enregistrement de l'application. La galerie d'applications Microsoft Entra ID, décrite dans la section Publication d'applications, facilite le processus de création d'applications SAML pour les administrateurs.

Les limitations des URIs (Uniform Resource Identifiers de redirection) peuvent empêcher un éditeur de logiciels indépendants de créer une application mutualisée. Une application peut avoir au maximum 256 URI de redirection, sans caractères génériques. Si votre application nécessite un URI de redirection unique pour chaque client et que plus de 256 clients nécessitent une instance unique, vous ne pourrez peut-être pas créer une application mutualisée. Vous ne pouvez pas utiliser de caractères génériques (*) dans les URI de redirection Microsoft Entra ID pour des raisons de sécurité. Une option consiste à avoir un seul URI de redirection pour votre service central (si un service central est possible). L'URI de redirection central validerait le jeton, puis redirigerait l'utilisateur vers son point de terminaison spécifique au client.

Publier des applications

Lorsque les utilisateurs authentifient initialement votre application ou autorisent une application à accéder à une ressource pour l'utilisateur, ils décident s'ils font confiance à votre application. Les administrateurs peuvent prendre des décisions similaires pour tous les utilisateurs de leur locataire. Les administrateurs peuvent décider si un utilisateur se connecte à une application et si une application accède à des ressources spécifiques.

Les méthodes de publication d'applications suivantes peuvent aider les éditeurs de logiciels indépendants à présenter leurs applications comme méritant la confiance des utilisateurs et des administrateurs.

- Publiez votre application à partir d'un domaine vérifié. Le domaine de l'éditeur informe les utilisateurs et les administrateurs des emplacements qui reçoivent leurs informations. La publication à partir d'un domaine d'éditeur vérifié montre que le locataire enregistré d'une application contrôle le domaine répertorié en tant qu'éditeur d'une application.

- Publiez votre application avec la vérification de l'éditeur. Avoir un domaine d'éditeur vérifié est une condition préalable à la vérification de l'éditeur, qui va au-delà de la simple preuve qu'un éditeur d'application contrôle un domaine. La vérification de l'éditeur montre que Microsoft a vérifié l'entité derrière le domaine et le locataire comme étant authentique. Les utilisateurs qui ne sont pas administrateurs ne font souvent pas confiance aux applications mutualisées d'éditeurs non vérifiés. Les administrateurs peuvent configurer les locataires de sorte que les applications qui ne proviennent pas d'éditeurs vérifiés nécessitent toujours le consentement de l'administrateur. La vérification des éditeurs est principalement destinée aux éditeurs de logiciels indépendants qui créent des applications mutualisées sur OAuth 2.0 et OIDC. Les éditeurs vérifiés sont membres du programme Microsoft Cloud Partner. La vérification de l’éditeur n’a pas d’impact sur les applications à locataire unique telles que celles qui utilisent des applications SAML ou métier.

- Publiez votre application dans la galerie d'applications Microsoft Entra ID. Vous pouvez demander à Microsoft de répertorier vos applications utilisant SAML 2.0 et celles utilisant OAuth 2.0 et OIDC dans la galerie d'applications Microsoft Entra ID. Les administrateurs trouvent des applications préintégrées dans la galerie d'applications Microsoft Entra ID à partir du centre d'administration Microsoft Entra, Applications d'entreprise, Nouvelles applications. La publication de votre application dans la galerie d'applications Microsoft Entra ID simplifie et minimise la configuration de votre application. Microsoft teste les applications et fournit une vérification de compatibilité, particulièrement utile pour les applications utilisant SAML 2.0 qui nécessitent une configuration avant utilisation. Vous pouvez utiliser l'implémentation du système de gestion des identités inter-domaines (SCIM) 2.0 de votre application pour configurer votre application de galerie d'applications pour le provisionnement. Consultez la section Provisionnement automatique. Pour commencer, soumettez une requête de publication de votre candidature. Vous pouvez réaliser une authentification unique et un provisionnement d'utilisateurs à l'aide de SCIM avec une seule application dans la galerie d'applications.

- Participez au programme de conformité des applications Microsoft 365. L'utilisation d'un domaine vérifié montre que vous contrôlez votre domaine. La vérification de l'éditeur montre que Microsoft a vérifié votre organisation comme étant authentique. L’inscription de votre application dans la galerie d’applications Microsoft Entra ID montre que votre application fonctionne avec Microsoft Entra ID pour une intégration facile. Le programme de conformité Microsoft 365 vous permet d'informer vos clients sur la sécurité et la conformité de votre application par l'attestation de l'éditeur, la certification Microsoft 365 ou avec l'outil d'automatisation de la conformité des applications (ACAT) dans Azure. Il montre comment votre application protège les ressources auxquelles le client autorise votre application à accéder.

Provisionnement automatique

Le provisionnement d'applications dans Microsoft Entra ID peut automatiquement provisionner des identités d'utilisateur, des objets de groupe et des rôles aux applications cloud auxquelles les utilisateurs doivent accéder. En plus de créer des objets utilisateur et groupe, le provisionnement automatique inclut la maintenance et la suppression de l'identité des utilisateurs à mesure que le statut ou les rôles changent. Le service de provisionnement Microsoft Entra provisionne automatiquement les utilisateurs et les groupes vers les applications en appelant un point de terminaison d'API de gestion d'objets SCIM fourni par une application.

Pour les éditeurs de logiciels indépendants, les avantages du provisionnement d’applications dans Microsoft Entra ID sont les suivants.

- Le provisionnement de votre application avec Microsoft Graph est possible, la création d'un point de terminaison SCIM permet au provisionnement de fonctionner avec des fournisseurs d'identité (IdPs) qui prennent en charge SCIM. La plupart des IdPs prennent en charge le protocole de provisionnement SCIM.

- Le provisionnement est une opération de synchronisation où les données sont synchronisées entre Microsoft Entra ID et une application. Pour implémenter une solution de synchronisation basée sur Microsoft Graph, une application nécessite l’accès à tous les attributs de tous les utilisateurs et groupes du locataire. Certains clients Microsoft Entra ID sont réticents à autoriser un accès aussi large. Avec SCIM, un administrateur peut sélectionner les attributs Microsoft Entra ID synchronisés avec une application. De nombreux administrateurs préfèrent pouvoir disposer de ce contrôle précis qui n'est disponible qu'avec une implémentation SCIM.

- Créer votre propre service de synchronisation Microsoft Graph pour le provisionnement signifie que vous devez gérer ce service et implémenter un modèle pull pour surveiller les modifications de l'ID Microsoft Entra. Lorsque vous implémentez un point de terminaison SCIM, Microsoft Entra ID gère le management des services de provisionnement et transmet les modifications à votre application.

Utiliser SCIM, Microsoft Graph et Microsoft Entra ID pour provisionner les utilisateurs et enrichir les applications avec des données fournit des conseils sur quand utiliser SCIM et quand utiliser Microsoft Graph. Utilisez la documentation Microsoft pour planifier, créer et valider votre point de terminaison SCIM avec Microsoft Entra ID et résoudre les problèmes connus de conformité SCIM.

En plus de synchroniser les données avec les applications, Microsoft Entra ID propose un provisionnement avec des applications de ressources humaines (RH) basées sur le cloud.. Le provisionnement axé sur les ressources humaines est le processus de création d'identités numériques basées sur une solution de ressources humaines. Les systèmes RH deviennent le point de départ de l'autorité pour ces identités numériques nouvellement créées et sont souvent le point de départ de nombreux processus de provisionnement. Les solutions RH sur site peuvent utiliser Microsoft Identity Manager pour provisionner les utilisateurs sur un Active Directory sur site. Ils peuvent ensuite se synchroniser avec Microsoft Entra ID avec Microsoft Entra Connect ou directement avec Microsoft Entra ID.

Grâce au provisionnement entrant piloté par API, les éditeurs de logiciels RH basés sur le cloud peuvent proposer des expériences de synchronisation natives afin que les modifications apportées au système RH soient automatiquement transmises à Microsoft Entra ID et aux domaines Active Directory sur site connectés. Par exemple, une application RH ou une application de système d'information sur les étudiants peut envoyer des données à Microsoft Entra ID dès qu'une transaction est terminée ou sous forme de mise à jour groupée de fin de journée. Pour commencer, découvrez les concepts de provisionnement entrant piloté par API, étudiez la fonctionnalité bulkUpload dans Microsoft Graph et familiarisez-vous avec les concepts, scénarios et limitations de provisionnement piloté par API.

Étapes suivantes

- Confirmant que votre candidature fonctionne avec Microsoft Entra ID, soumettez une requête de publication de votre candidature.

- Microsoft Entra ID pour les développeurs de logiciels indépendants décrit comment utiliser ce service de gestion des identités et des accès basé sur le cloud pour permettre aux employés d'accéder aux ressources avec votre application.

- Authentifier les applications et les utilisateurs décrit comment les applications utilisent Microsoft Entra ID pour authentifier les utilisateurs et les applications.

- Autoriser des applications, des ressources et des charges de travail traite de la question de l’autorisation quand une personne interagit avec une application et la dirige, quand des API agissent pour le compte d’un utilisateur et quand des applications ou des services fonctionnent de manière indépendante.

- Personnaliser les jetons vous permet d’intégrer des fonctionnalités de sécurité aux applications avec des jetons d’ID et des jetons d’accès de Microsoft Entra ID. Cet article décrit les informations que vous pouvez recevoir dans les jetons Microsoft Entra ID ainsi que la façon dont vous pouvez les personnaliser.