Instructions de configuration et post-installation pour Microsoft Dynamics 365

Cette section présente plusieurs tâches que l’administrateur de Dynamics 365 Customer Engagement (on-premises) doit prendre en compte après avoir installé l’application Dynamics 365 Server. Cette section n’est pas censée être une ressource exhaustive permettant de configurer les déploiements. Utilisez plutôt cette section comme un ensemble d’instructions vous permettant de déterminer les meilleures pratiques à mettre en place et les fonctionnalités à configurer afin de répondre aux besoins de votre organisation.

Copie de la clé de chiffrement de votre organisation

Toutes les organisations nouvelles et mises à niveau utilisent le chiffrement de données à l’aide d’une clé de chiffrement pour sécuriser des données telles que les mots de passe utilisateur des boîtes aux lettres de messagerie et des comptes Yammer. Cette clé de chiffrement peut être nécessaire pour utiliser Dynamics 365 Customer Engagement (on-premises) après un redéploiement ou une récupération en cas d’échec. Nous vous recommandons vivement de réaliser une copie de la clé de chiffrement et de l’enregistrer à un emplacement sûr. Informations complémentaires : Copie de la clé de chiffrement de votre organisation

Sécuriser les communications réseau client-serveur de Dynamics 365

Dans toute conception de réseau, il est important de prendre en compte la sécurité des communications client-serveur de votre organisation. Pour garantir une meilleure protection des données, il est recommandé de bien comprendre les informations suivantes traitant des communications réseau de Dynamics 365 Customer Engagement (on-premises) et des options disponibles pour optimiser la sécurité des données transférées.

Si vous avez installé Dynamics 365 Customer Engagement (on-premises) ou effectué une mise à niveau vers Dynamics 365 Server qui n’est pas encore configuré pour HTTPS, les communications client-serveur de Dynamics 365 Customer Engagement (on-premises) ne sont pas chiffrées. Lors de l’utilisation d’un site Web ne prenant en charge que le protocole HTTP, les informations provenant des clients Customer Engagement sont transmises en texte clair et sont donc potentiellement vulnérables à des attaques malveillantes de type « attaque de l’intercepteur » (man-in-the-middle) susceptibles d’endommager le contenu par l’ajout de scripts nuisibles.

Configuration de Dynamics 365 for HTTPS

La configuration d’un site pour le protocole HTTPS entraînera une interruption de l’application Dynamics 365 Customer Engagement (on-premises). Aussi, il est recommandé de planifier la configuration de façon à perturber au minimum les utilisateurs. Les étapes générales permettant de configurer Dynamics 365 Customer Engagement (on-premises) pour le protocole HTTPS sont les suivantes :

Dans Dynamics 365 Deployment Manager, désactivez le serveur sur lequel les rôles Serveur d’applications Web, Service Web d’organisation, Service Web de découverte et Service Web de déploiement sont exécutés. S’il s’agit d’un déploiement Serveur complet, tous les rôles serveur s’exécutent sur le même ordinateur. Pour plus d’informations sur la désactivation d’un serveur, consultez l’aide du Gestionnaire de déploiement de Dynamics 365 Customer Engagement (on-premises).

Configurez le site Web où est installé le rôle Serveur d’applications Web pour utiliser le protocole HTTPS. Pour plus d’informations sur la procédure à suivre, consultez l’aide de IIS (Internet Information Services).

Définissez la liaison dans le Gestionnaire de déploiement. Pour ce faire, utilisez l’onglet Adresse web de la page Propriétés pour le déploiement. Pour plus d’informations sur la modification des liaisons, voir Propriétés du déploiement de Microsoft Dynamics 365.

Pour renforcer la sécurité d’autres services de Customer Engagement et si Dynamics 365 Customer Engagement (on-premises) a été installé avec des rôles serveur distincts, répétez les étapes précédentes pour les rôles serveur supplémentaires.

Configurer un déploiement de Dynamics 365 avec accès via Internet

Une fois que tous les rôles Dynamics 365 Server sont installés, vous pouvez configurer le déploiement de sorte que les utilisateurs distants puissent se connecter à l’application via Internet. Pour cela, démarrez le Gestionnaire de déploiement de règles et terminez l’Assistant Configuration de l’authentification basée sur les revendications suivi de l’Assistant Configuration du déploiement avec accès via Internet. Sinon, vous pouvez effectuer ces tâches dans Windows PowerShell. Pour plus d’informations, consultez : Présentation de PowerShell pour Dynamics 365 Customer Engagement (on-premises)

Important

Pour que Dynamics 365 pour tablettes puisse se connecter à un nouveau déploiement de Dynamics 365 Server, vous devez exécuter une réparation de l’application Dynamics 365 Server sur le serveur exécutant IIS où le rôle Serveur d’applications Web est installé après la fin de l’exécution réussie de l’Assistant Configuration du déploiement avec accès via Internet.

Ajouter ou supprimer des exemples de données

Des exemples de données sont disponibles pour vous aider à vous familiariser avec le fonctionnement de Dynamics 365 Customer Engagement (on-premises). À l’aide des exemples de données, manipulez les enregistrements et découvrez comment ils sont associés entre eux, comment les données s’affichent dans les graphiques, et quelles sont les informations présentes dans les rapports.

Des exemples de données peuvent être ajoutés ou supprimés de l’application Customer Engagement. Plus d’informations : Ajouter ou supprimer des exemples de données

Réalisation des tâches de configuration pour de nouvelles organisations

Après avoir installé Dynamics 365 Customer Engagement (on-premises), mais avant que les utilisateurs métier de votre organisation ne commencent à l’utiliser, vous devez, en tant qu’administrateur de Customer Engagement, exécuter certaines tâches de base. Ces tâches incluent la définition de divisions et de rôles de sécurité, l’ajout d’utilisateurs et l’importation de données.

Plus d’informations : Configurer une organisation Dynamics 365

Importer des applications et des solutions

Les applications Sales et Field Service sont disponibles pour vous. Pour plus d’informations : Applications disponibles pour Dynamics 365 Customer Engagement (on-premises)

Les solutions permettent d’étendre les fonctionnalités et l’interface utilisateur. Les personnalisateurs et les développeurs distribuent leur travail sous forme de solutions. Les organisations utilisent Dynamics 365 Customer Engagement (on-premises) pour importer la solution. Trouver une solution dans Microsoft AppSource

Important

L’importation d’une solution ou la publication de personnalisations peuvent compromettre le fonctionnement normal du système. Il est recommandé de planifier les importations de solutions à des moments où les utilisateurs seront moins perturbés.

Pour plus d’informations sur l’importation d’une solution, voir Importation, mise à jour et exportation d’une solution.

Configurer Windows Server pour les applications Dynamics 365 Customer Engagement (on-premises) qui utilisent OAuth

Les informations suivantes décrivent comment configurer Windows Server avec AD FS pour prendre en charge les applications Customer Engagement, telles que Dynamics 365 pour téléphones, Dynamics 365 pour tablettes, Dynamics 365 for Outlook, Microsoft Social Engagement ou d’autres applications Dynamics 365 for Customer Engagement nécessitant la prise en charge d’OAuth.

Activer l’authentification par formulaire

Par défaut, l’authentification par formulaire est désactivée dans la zone intranet. Vous devez activer l’authentification par formulaire en suivant les étapes ci-après :

Connectez-vous au serveur AD FS en tant qu’administrateur.

Ouvrez l’Assistant Gestion ADFS.

Sélectionnez Stratégies d’authentification>Authentification principale>Paramètres globaux>Méthodes d’authentification>Modifier.

Sélectionnez (cochez) Authentification par formulaire sous l’onglet Intranet.

Configurer le fournisseur OAuth

Procédez comme suit pour configurer le fournisseur OAuth dans Dynamics 365 Customer Engagement (on-premises) :

Connectez-vous au serveur Dynamics 365 Customer Engagement (on-premises) en tant qu’administrateur.

Ajoutez le composant logiciel enfichable Windows PowerShell Customer Engagement (Microsoft.Crm.PowerShell.dll). Plus d’informations : Administrer le déploiement à l’aide de Windows PowerShell

Add-PSSnapin Microsoft.Crm.PowerShellSaisissez les commandes Windows PowerShell suivantes.

$ClaimsSettings = Get-CrmSetting -SettingType OAuthClaimsSettings $ClaimsSettings.Enabled = $true Set-CrmSetting -Setting $ClaimsSettings

Enregistrer les applications clientes

Les applications clientes doivent être enregistrées auprès de AD FS.

Connectez-vous au serveur AD FS en tant qu’administrateur.

Dans une fenêtre PowerShell, exécutez les commandes suivantes pour enregistrer chaque application qui s’applique à votre déploiement.

Les applications Dynamics 365 (online), version 8.2 pour Apple iPhone, Android et Windows.

Add-AdfsClient -ClientId 00001111-aaaa-2222-bbbb-3333cccc4444 -Name "Microsoft Dynamics CRM for tablets and phones" -RedirectUri ms-app://s-1-15-2-2572088110-3042588940-2540752943-3284303419-1153817965-2476348055-1136196650/, ms-app://s-1-15-2-1485522525-4007745683-1678507804-3543888355-3439506781-4236676907-2823480090/, ms-app://s-1-15-2-3781685839-595683736-4186486933-3776895550-3781372410-1732083807-672102751/, ms-app://s-1-15-2-3389625500-1882683294-3356428533-41441597-3367762655-213450099-2845559172/, ms-auth-dynamicsxrm://com.microsoft.dynamics,ms-auth-dynamicsxrm://com.microsoft.dynamics.iphone.moca,ms-auth-dynamicsxrm://com.microsoft.dynamics.ipad.good,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics.iphone.moca,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics.ipad.good,msauth://com.microsoft.crm.crmtablet/v%2BXU%2FN%2FCMC1uRVXXA5ol43%2BT75s%3D,msauth://com.microsoft.crm.crmphone/v%2BXU%2FN%2FCMC1uRVXXA5ol43%2BT75s%3D, urn:ietf:wg:oauth:2.0:oobDynamics 365 for Outlook.

Add-AdfsClient -ClientId 11112222-bbbb-3333-cccc-4444dddd5555 -Name "Dynamics CRM Outlook Client" -RedirectUri app://22223333-cccc-4444-dddd-5555eeee6666/Client Unified Service Desk.

Add-AdfsClient -ClientId 33334444-dddd-5555-eeee-6666ffff7777 -Name "Dynamics 365 Unified Service Desk" -RedirectUri app://44445555-eeee-6666-ffff-7777aaaa8888/Outils de développement Dynamics 365 Customer Engagement (on-premises).

Add-AdfsClient -ClientId 55556666-ffff-7777-aaaa-8888bbbb9999 -Name "Dynamics 365 Development Tools" -RedirectUri app://66667777-aaaa-8888-bbbb-9999cccc0000/Pour enregistrer Dynamics 365 App for Outlook, dans Customer Engagement (on-premises), allez dans Paramètres>Dynamics 365 App for Outlook et enregistrez l’application.

Étapes requises après l’activation d’OAuth pour Dynamics 365 Server

Lorsqu’OAuth est activé et que vous avez enregistré vos applications, vous devez effectuer les étapes suivantes :

Supprimer les fournisseurs d’authentification de site

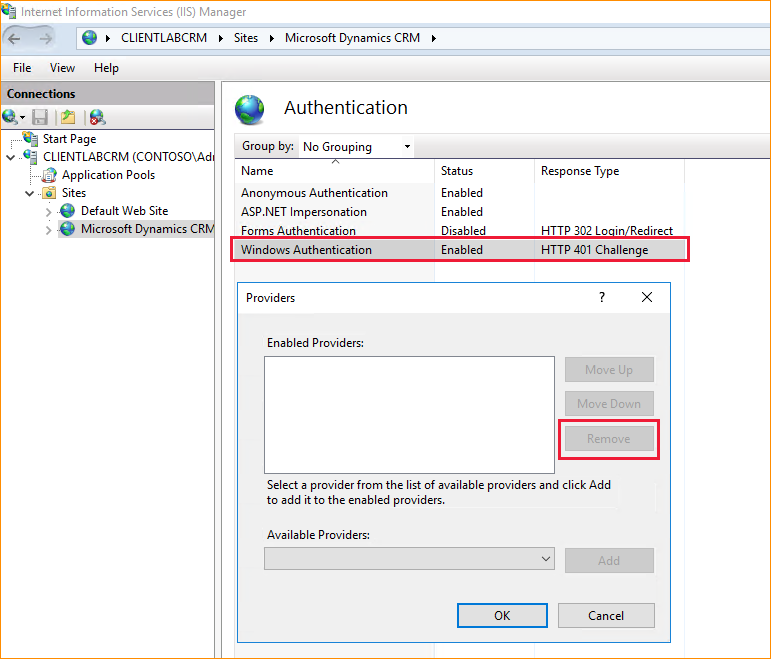

Sur Dynamics 365 Server sur lequel le rôle Serveur d’applications web s’exécute, ouvrez le Gestionnaire des services IIS.

Dans le volet gauche, sous le nom de l’organisation, développez Sites, puis sélectionnez Microsoft Dynamics CRM.

Double-cliquez sur Authentification dans le volet du milieu.

Cliquez avec le bouton droit sur Authentification Windows, puis sélectionnez Fournisseurs. Pour chaque fournisseur dans la liste, sélectionnez le fournisseur, puis Supprimer et enfin OK.

Après avoir supprimé tous les fournisseurs, cliquez avec le bouton droit sur Authentification Windows, et sélectionnez Désactiver.

Répétez les étapes précédentes pour supprimer tous les fournisseurs d’authentification Windows des dossiers du site nga et AppWebServices.

Ajoutez l’adresse AD FS à la zone intranet locale du client pour éviter les invites d’authentification client

- Sur l’ordinateur client, sélectionnez Démarrer, saisissez inetcpl.cpl et sélectionnez Entrée pour ouvrir Propriétés Internet.

- Sélectionnez l’onglet Sécurité, la zone Intranet local, sélectionnez Sites, puis Avancé.

- Entrez l’adresse AD FS, sélectionnez Ajouter, Fermer, OK, puis à nouveau OK.

Octroi Autorisations d’application

Sur le serveur AD FS, exécutez la commande suivante dans une console Windows PowerShell. Ceci est obligatoire si vous utilisez Windows Server 2016 AD FS ou versions plus tard.

Grant-AdfsApplicationPermission -ClientRoleIdentifier "<client_id/org_id>" -ServerRoleIdentifier "<org_auth_url>"

Important

Vérifiez que org_auth_url est URL complète et correcte. De plus, vous devez inclure la barre oblique de fin (« / »).

Par exemple :

Grant-AdfsApplicationPermission -ClientRoleIdentifier "806e5da7-0600-e611-80bf-6c3be5b27d7a" -ServerRoleIdentifier https://auth.contoso.com:444/

Pour afficher l’URL d’authentification, exécutez cette commande de PowerShell :

Get-ADFSRelyingPartyTrust

Redémarrez AD FS

Sur le serveur AD FS, exécutez les commandes PowerShell suivantes pour forcer AD FS à redémarrer.

net stop adfssrv

net start adfssrv

Activer le service d’inscription pour appareils mobiles sur le serveur de fédération

Pour vous assurer que les appareils peuvent se connecter à votre déploiement, suivez les instructions de cette rubrique : Configurer un serveur de fédération avec le service d’inscription pour les appareils mobiles.

Demander des certificats personnalisés à l’aide du composant logiciel enfichable Certificats MMC

Cette section explique comment générer une demande de certificat personnalisé (CSR) qui peut être utilisée pour obtenir un certificat SSL pour Microsoft Dynamics 365 Customer Engagement local.

Important

Pour que l’authentification basée sur les revendications et le déploiement sur Internet fonctionnent, il est obligatoire d’effectuer les étapes ci-dessous.

- Connectez-vous à n’importe quel ordinateur Windows avec un compte membre du groupe local Administrateurs.

- Cliquez sur Démarrer, saisissez mmc.exe, puis saisissez ENTRÉE.

- Dans la barre de commandes, choisissez Fichier, puis Ajouter/supprimer un composant logiciel enfichable.

- Dans la liste des composants logiciels enfichables disponibles, sélectionnez Certificats, puis sélectionnez Ajouter.

- Sélectionnez Compte de l’ordinateur, puis Suivant.

- Sélectionnez Ordinateur local, sélectionnez Terminer, puis OK.

Après avoir ajouté le composant logiciel enfichable Certificats pour votre magasin informatique local ouvert, créez une demande de certificat personnalisée.

Dans l’arborescence de la console MMC, développez Certificats (ordinateur local).

Cliquez avec le bouton droit sur Personnel, pointez sur Toutes les tâches, pointez sur Opérations avancées, puis sélectionnez Créer une demande personnalisée.

L’assistant Inscription de certificats s’ouvre. Sélectionnez Suivant.

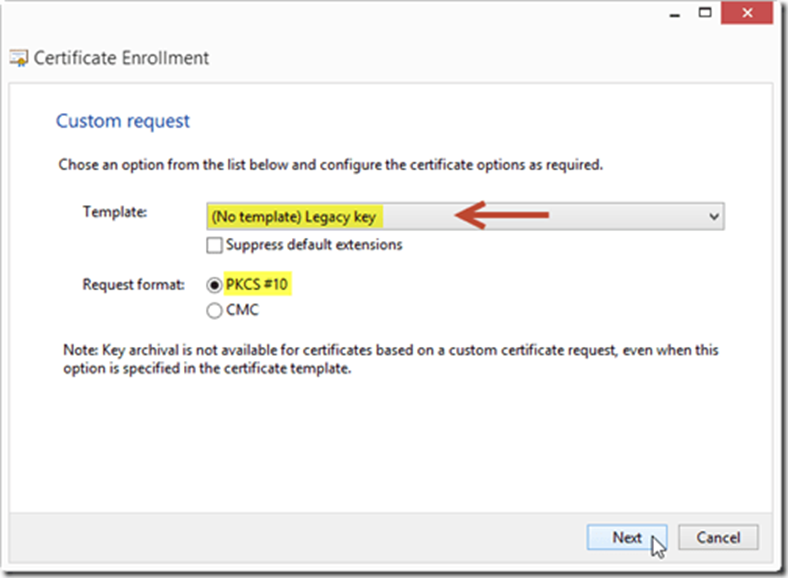

Sur la page Sélectionner la politique d’inscription de certificats, sélectionnez Poursuivre sans politique d’inscription sous Demande personnalisée , puis sélectionnez Suivant.

Sur la page Demande personnalisée à côté des options Modèle, sélectionnez (Aucun modèle) Clé héritée et sélectionnez l’option de format de requête PKCS #10, puis sélectionnez Suivant.

Important

Les certificats CNG ne sont pas pris en charge.

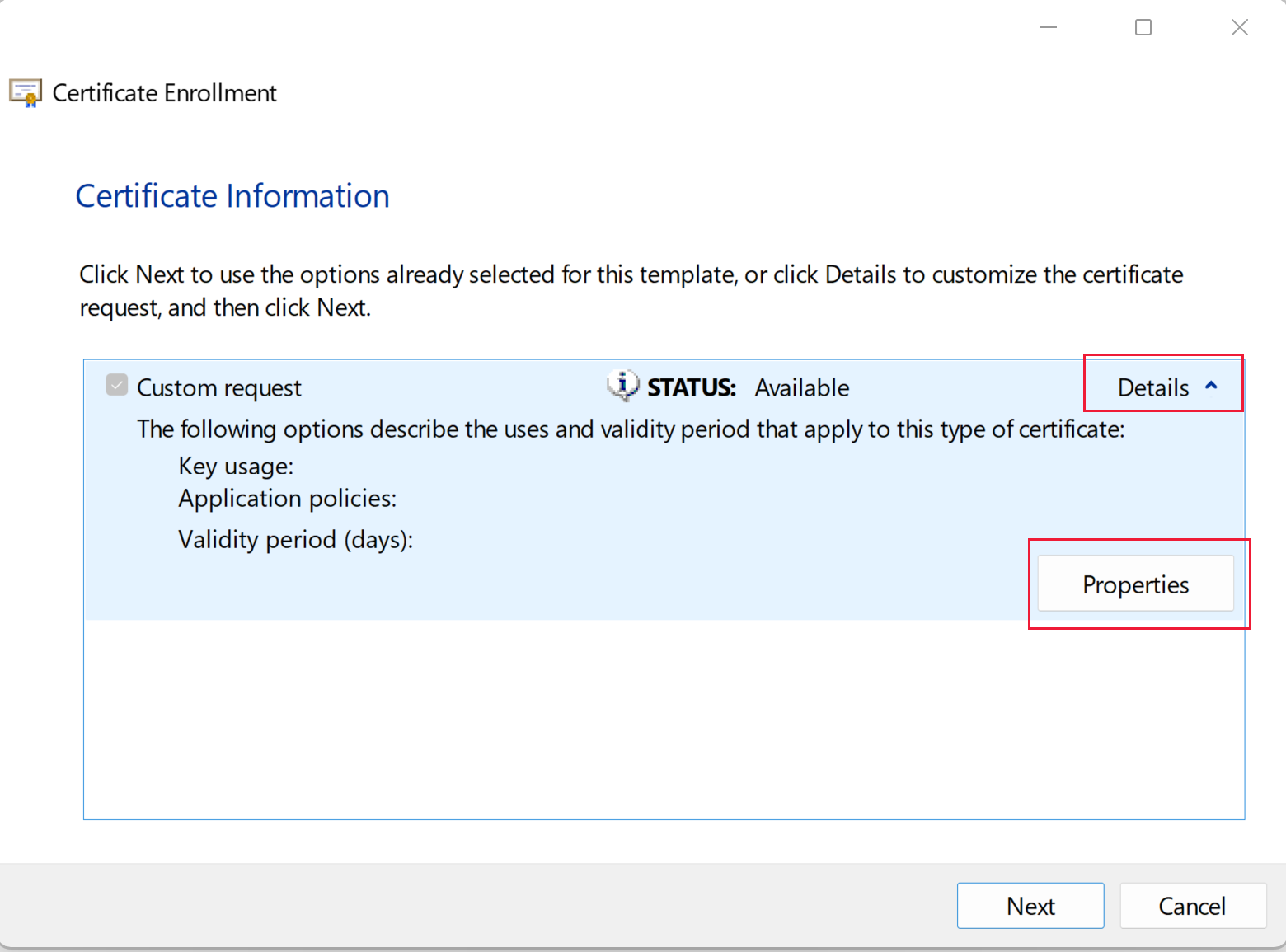

Sur la page Informations sur le certificat développez Détails, puis sélectionnez Propriétés.

Dans l’onglet Général, saisissez le Nom convivial (nom complet), puis sélectionnez Appliquer.

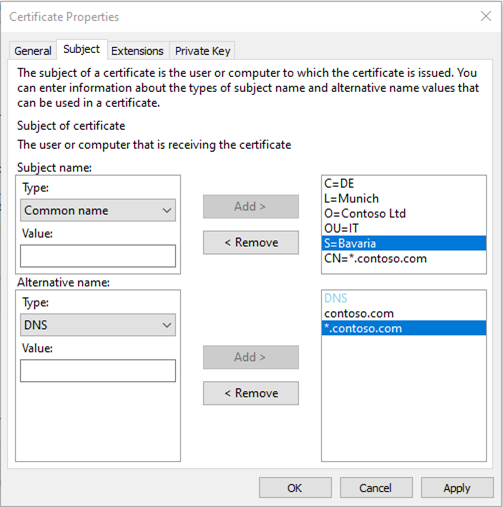

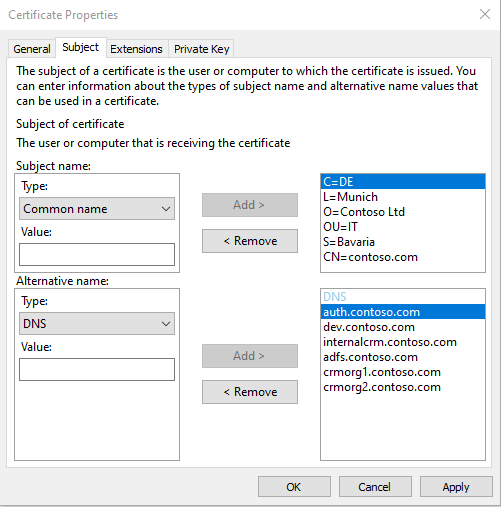

Sélectionnez l’onglet Sujet et ajoutez les noms de sujet pertinents et les noms alternatifs pour le certificat. Certaines autorités de certification publiques exigent diverses valeurs de sujet. Plus d’informations : Exemples de sujets de certificat et de noms alternatifs

Après avoir ajouté toutes les valeurs pertinentes, sélectionnez Appliquer.

Sélectionnez l’onglet Extensions.

- Développez Utilisation des clés puis AjouterChiffrement des données, Signature numérique et Chiffrement de clé comme Options sélectionnées.

- Développez Utilisation étendue des clés (stratégies d’application) puis AjouterAuthentification du serveur et Authentification du client comme Options sélectionnées.

- Sélectionnez Appliquer.

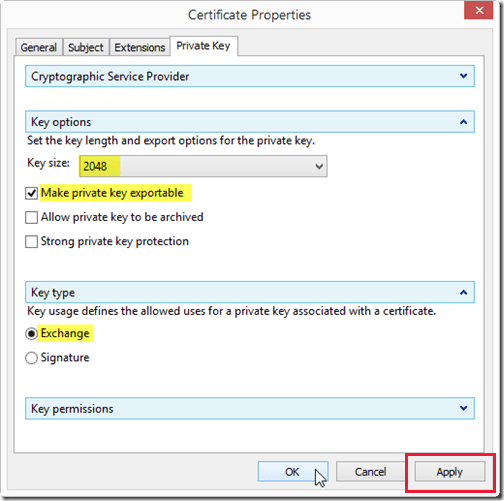

Cliquez sur l’onglet Clé privée.

- Développez Fournisseur de services de chiffrement puis sélectionnez Fournisseur de chiffrement Microsoft RSA Schannel (cryptage)

- Développez Options de clé puis définissez Taille de clé sur 2048 (ou supérieur) et sélectionnez l’option Rendre la clé privée exportable .

- Développez Type de clé puis sélectionnez Exchange.

- Sélectionnez Appliquer.

Passez en revue tous les onglets pour vous assurer que toutes les options requises sont sélectionnées ou saisies. Après vérification, sélectionnez OK.

La page Inscription de certificats s’affiche. Sélectionnez Suivant.

Sur la page Où souhaitez-vous enregistrer la demande hors ligne , saisissez le chemin complet pour enregistrer le fichier de demande et assurez-vous que Format de fichier est défini sur Base 64. Cliquez sur Terminer.

Vous disposerez désormais d’un CSR au format BASE 64, que vous pourrez transmettre à une autorité de certification externe ou interne pour signature.

Important

Aucune clé privée n’est incluse. Cela évite toute compromission de la clé privée lors du transfert vers une autorité de certification.

Votre fournisseur fournira une version signée du certificat comprenant la clé privée et la charge utile. Le certificat que vous recevez doit être réimporté sur la même machine sur laquelle vous avez créé la demande de certificat.

Importer et exporter ensuite le certificat reçu

Importez le certificat dans le magasin de certificats local (Personnel) et la demande sera automatiquement complétée. Cela fusionne les clés privée et publique. À partir du composant logiciel enfichable MMC Certificats, cliquez avec le bouton droit sur le dossier Certificats dans le dossier Personnel, pointez sur Toutes les tâches, puis sélectionnez Importer. Parcourez et sélectionnez le certificat, puis suivez les étapes de l’Assistant d’importation de certificat pour l’importer.

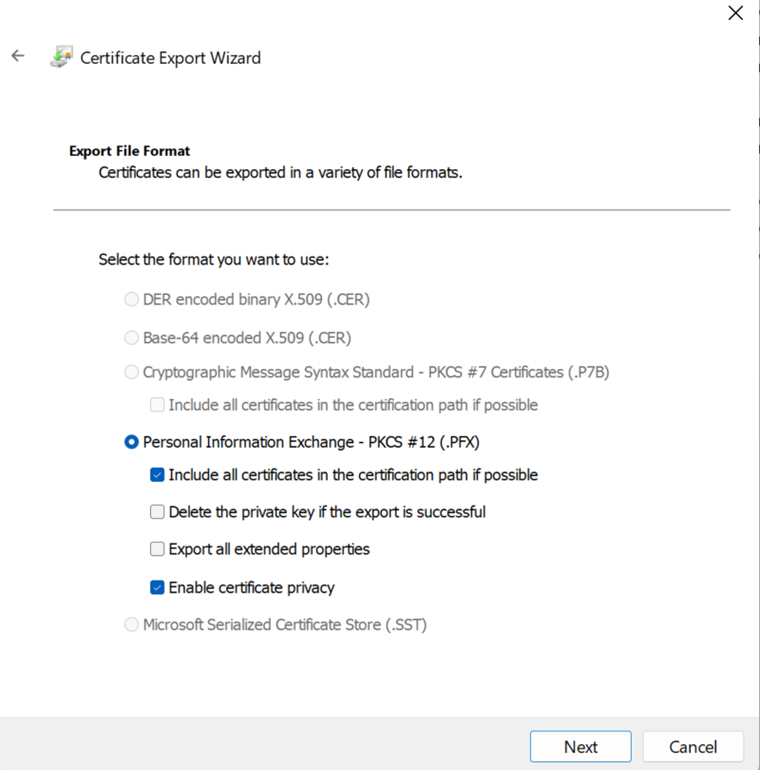

Enfin, vous exportez le certificat.

- Dans le composant logiciel enfichable MMC Certificats, cliquez avec le bouton droit sur Certificats, pointez vers Toutes les tâches, puis sélectionnez Exporter.

- Dans l’Assistant d’exportation de certificat sélectionnez Suivant, puis sélectionnez Oui, exportez la clé privée. Sélectionnez Suivant.

- Sur la page Exporter le format de fichier, laissez tous les paramètres par défaut, puis sélectionnez Suivant.

- Sur la page Sécurité, sélectionnez Mot de passe.

- Entrez un mot de passe qui sera votre clé privée. Assurez-vous d’enregistrer ces informations dans un endroit sécurisé.

- Sélectionnez Chiffrement comme AES256-SHA256.

- Sélectionnez Suivant.

- Entrez le chemin du dossier dans lequel vous souhaitez enregistrer le certificat, qui sera enregistré au format PFX.

- Sélectionnez Suivant, puis Terminer.

Vous pouvez désormais utiliser le certificat PFX pour Dynamics 365 Customer Engagement (on-premises) et d’autres applications telles que AD FS également.

Important

Si votre autorité de certification n’accepte pas les demandes de certificat de type hérité, assurez-vous de respecter toutes les exigences, à l’exception du fournisseur de services cryptographiques (CSP). Vous pouvez exécuter le Certutil.exe ci-dessous dans un interpéteur de commandes élevé pour réimporter le PFX avec le fournisseur requis.

certutil -csp "Microsoft RSA SChannel Cryptographic Provider" -importpfx <drive><name of cert>.pfx AT_KEYEXCHANGE

Exemples de sujets de certificat et de noms alternatifs

Exemples de noms de sujet.

| Type | Valeur saisie | Nom d’objet |

|---|---|---|

| Country | DE | C=DE |

| Localité | Munich | L=Munich |

| Organization | Contoso Ltd | O=Contoso Ltd |

| Unité d’organisation | IT | OU=IT |

| Région | Bavière | S=Bavière |

| Nom courant | *.contoso.com1 | CN=*.contoso.com1 |

1Utilise un caractère générique. Un certificat générique est recommandé car il couvre toutes les valeurs DNS créées pour le domaine.

Pour les noms alternatifs de sujet (SAN), assurez-vous de couvrir toutes les valeurs DNS dont vous avez besoin. Par exemple, d’autres valeurs de type DNS de nom pour la société fictive nommée Contoso pourraient être : auth.contoso.com, dev.contoso.com, internalcrm.contoso.com, adfs.contoso.com, crmorg1.contoso.com, crmorg2.contoso.com,, etc.

Configurer les bases de données pour SQL Server AlwaysOn

Bien que l’article référencé ci-dessous s’applique à une version antérieure de Dynamics 365 Customer Engagement (on-premises), vous pouvez utiliser des étapes similaires pour configurer les bases de données d’organisation et de configuration Dynamics 365 Customer Engagement (on-premises), version 9 pour SQL Server AlwaysOn.

Important

Les tâches finales de l’étape 4 du lien d’article ci-dessous qui décrivent comment Créer la connexion SQL MSCRMSqlClrLogin sous Créer les connexions SQL pour les groupes de sécurité Microsoft Dynamics 365 sur tous les réplicas secondaires ne s’appliquent pas à cette version et doivent être ignorés lors de la configuration des bases de données Dynamics 365 Customer Engagement (on-premises), version 9, pour utiliser SQL Server AlwaysOn.

La connexion SQL MSCRMSqlClrLogin, sa clé asymétrique et Microsoft.Crm.SqlClr.Helper.dll ne sont pas nécessaires avec Dynamics 365 Customer Engagement (on-premises), version 9.

Plus d’informations : Définir les bases de données de configuration et d’organisation pour le basculement SQL Server AlwaysOn

Formation des utilisateurs et adoption

Plus d’informations : Kit de formation et d’adoption de Microsoft Dynamics 365

Voir aussi

Installation de Dynamics 365 en local

Exploitation de Microsoft Dynamics 365