Configurer la sécurité hiérarchique pour un accès granulaire aux données

Note

Si vous avez activé le Mode Unified Interface uniquement, avant d’utiliser les procédures décrites dans cet article, procédez comme suit :

- Sélectionner Paramètres (

) dans la barre de navigation.

) dans la barre de navigation. - Sélectionnez Paramètres avancés.

Le modèle de sécurité de hiérarchie est une extension des modèles de sécurité Dynamics 365 Customer Engagement (on-premises) existants qui utilisent des divisions, des rôles de sécurité, le partage et des équipes. Il peut être utilisé conjointement avec tous les autres modèles de sécurité existants. La sécurité de la hiérarchie offre un accès plus granulaire aux enregistrements d’une organisation et permet de réduire les coûts de maintenance. Par exemple, dans des scénarios complexes, vous pouvez commencer par créer plusieurs divisions, puis ajouter la sécurité de la hiérarchie. Vous obtiendrez un accès plus granulaire aux données avec moins de coûts de maintenance par rapport à l’utilisation d’un grand nombre de divisions.

Modèles de sécurité de hiérarchie Responsable et Poste

Deux modèles de sécurité peuvent être utilisés pour les hiérarchies, la hiérarchie Responsable et la hiérarchie Poste. Avec la hiérarchie Responsable, un responsable doit appartenir à la même division que le subordonné, ou à la division mère de la division du subordonné, pour avoir accès aux données du subordonné. La hiérarchie Poste permet l’accès aux données entre les divisions. Si vous êtes une organisation financière, vous pouvez préférer le modèle de hiérarchie Responsable, pour empêcher les responsables d’accéder aux données en dehors de leurs divisions. Toutefois, si vous faites partie d’une organisation de service clientèle et que vous voulez que les responsables puissent accéder aux incidents de service traités dans d’autres divisions, la hiérarchie Poste est mieux adaptée.

Note

Si le modèle de sécurité de hiérarchie fournit un certain niveau d’accès aux données, un accès supplémentaires peut être obtenu à l’aide d’autres formulaires de sécurité, tels que les rôles de sécurité.

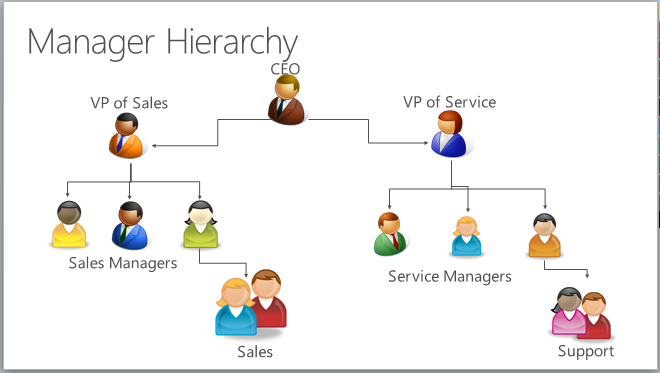

Hiérarchie Responsable

Le modèle de sécurité de hiérarchie Responsable est basé sur la chaîne de gestion ou la structure de subordination directe, où la relation entre le responsable et le subordonné est établie à l’aide du champ Responsable de l’entité utilisateur système. Avec ce modèle de sécurité, les responsables peuvent accéder aux données auxquelles leurs subordonnés ont accès. Ils peuvent travailler au nom de leurs subordonnées directs ou accéder à des informations qui nécessitent leur approbation.

Note

Avec le modèle de sécurité de hiérarchie Responsable, le responsable a accès aux enregistrements qui appartiennent à l’utilisateur ou à l’équipe dont l’utilisateur est membre, et aux enregistrements qui sont directement partagés avec l’utilisateur ou son équipe. Lorsqu’un enregistrement est partagé par un utilisateur qui est en dehors de la chaîne de gestion avec un utilisateur subalterne direct avec des privilèges de lecture seule, le responsable du subalterne direct a accès uniquement en lecture seule à l’enregistrement partagé.

Outre le modèle de sécurité de hiérarchie Responsable, le responsable doit au moins disposer du privilège Lecture au niveau de l’utilisateur dans une entité, pour visualiser les données des subordonnés. Par exemple, si un responsable ne dispose pas de l’accès en lecture sur l’entité Incident, il ne peut pas voir les incidents auxquels ses subordonnés ont accès.

Pour un subalterne non direct dans la même chaîne de gestion du directeur, un directeur à l’accès en lecture seule aux données du subalterne non direct. Pour un subordonné direct, le responsable a les accès Lire, Écrire, Mettre à jour, Ajouter, Ajouter à aux données. Pour illustrer le modèle de sécurité de hiérarchie Responsable, étudions le schéma ci-dessous. Le directeur général peut lire ou mettre à jour les données du Directeur de division et du Directeur des services. Toutefois, le directeur général peut seulement lire les données du Directeur commercial et celles du Responsable de service, ainsi que les données des Ventes et du Support. Vous pouvez limiter davantage la quantité de données accessibles par un responsable avec « Profondeur ». La profondeur est utilisée pour limiter le nombre de niveaux auxquels un responsable a un accès en lecture seule aux données de ses subordonnés. Par exemple, si la profondeur est définie sur 2, le directeur général peut afficher les données du Directeur de division, du Directeur des services et des responsables Ventes et Service. Toutefois, le directeur général n’a pas accès aux données Ventes et Support.

Il est important de noter que si un subordonné direct bénéficie d’un accès de sécurité plus avancé à une entité que son directeur, celui-ci ne peut pas afficher tous les enregistrements auquel le subordonné direct a accès. L’exemple suivant illustre ce point.

Une division possède trois utilisateurs : Utilisateur 1, Utilisateur 2 et Utilisateur 3.

L’Utilisateur 2 est un subordonné direct de l’Utilisateur 1.

L’Utilisateur 1 et l’Utilisateur 3 ont un accès en lecture de niveau utilisateur sur l’entité Compte. Ce niveau d’accès leur donne accès à leurs enregistrements, aux enregistrements partagés avec l’utilisateur et aux enregistrements partagés avec l’équipe dont l’utilisateur est membre.

L’Utilisateur 2 a accès en lecture de niveau division sur l’entité Compte. Cela permet à l’Utilisateur 2 d’afficher tous les comptes de la division, y compris tous les comptes appartenant à l’Utilisateur 1 et l’Utilisateur 3.

L’Utilisateur 1, en tant que supérieur direct de l’Utilisateur 2, a accès aux comptes possédés ou partagés par l’Utilisateur 2, et à tous les comptes partagés ou possédés par l’équipe dont l’Utilisateur 2 est membre. Toutefois, l’Utilisateur 1 n’a pas accès aux comptes de l’Utilisateur 3, même si son subordonné direct peut accéder aux comptes de l’Utilisateur 3.

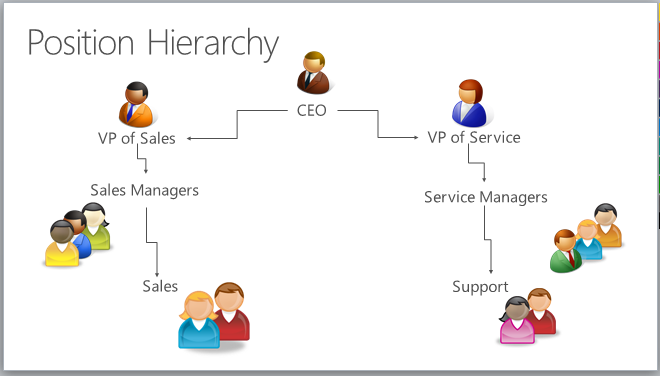

Hiérarchie Poste

La hiérarchie Poste n’est pas basée sur la structure de subordination directe, comme la hiérarchie Responsable. Un utilisateur n’a pas besoin d’être le responsable d’un autre utilisateur pour pouvoir accéder aux données de cet utilisateur. En tant qu’administrateur, vous définissez divers postes dans l’organisation et les organisez dans la hiérarchie Poste. Ensuite, vous ajoutez des utilisateurs à un poste donné, ou, comme nous disons également, vous « référencez » un utilisateur avec un poste spécifique. Un utilisateur peut être référencé avec un seul poste uniquement dans une hiérarchie donnée, mais un poste peut être utilisé pour plusieurs utilisateurs. Les utilisateurs aux postes plus élevés dans la hiérarchie ont accès aux données des utilisateurs occupant des postes moins élevés, dans le chemin ancêtre direct. Les postes plus élevés directs ont un accès Lire, Écrire, Mettre à jour, Ajouter, Ajouter à aux données des postes moins élevés dans le chemin ancêtre direct. Les postes plus élevés non directs ont un accès Lecture seule aux données des postes moins élevés dans le chemin ancêtre direct.

Pour illustrer le concept de chemin ancêtre direct, regardons le schéma ci-dessous. Le poste Directeur commercial peut accéder aux données des Ventes. Toutefois, il n’a pas accès aux données du Support, qui se trouvent dans l’autre chemin ancêtre. Il en va de même pour le poste Responsable de service. Il n’a pas accès à des données de Ventes, qui se trouvent dans le chemin Ventes. Comme dans la hiérarchie Responsable, vous pouvez limiter la quantité de données accessibles par les postes les plus élevés avec « Profondeur ». La profondeur limite le nombre de niveaux auxquels un poste élevé a accès en lecture seule aux données des postes subalternes dans le chemin ancêtre direct. Par exemple, si la profondeur est définie sur 3, le poste Directeur général peut afficher toutes les données à partir des postes Directeur de division et Directeur des services jusqu’aux postes Ventes et Support.

Note

Avec la sécurité de hiérarchie Poste, un utilisateur ayant un poste élevé a accès aux enregistrements qui appartiennent à un utilisateur de niveau moindre ou à l’équipe dont l’utilisateur est membre, et aux enregistrements qui sont directement partagés avec l’utilisateur ou son équipe.

Outre le modèle de sécurité de hiérarchie Poste, les utilisateurs de niveau supérieur doivent au moins avoir le privilège de lecture au niveau de l’utilisateur dans une entité pour afficher les enregistrements auxquels les utilisateurs aux postes moins élevés ont accès. Par exemple, si un utilisateur de niveau supérieur ne dispose pas de l’accès en lecture sur l’entité Incident, il ne peut pas voir les incidents auxquels les utilisateurs aux postes moins élevés ont accès.

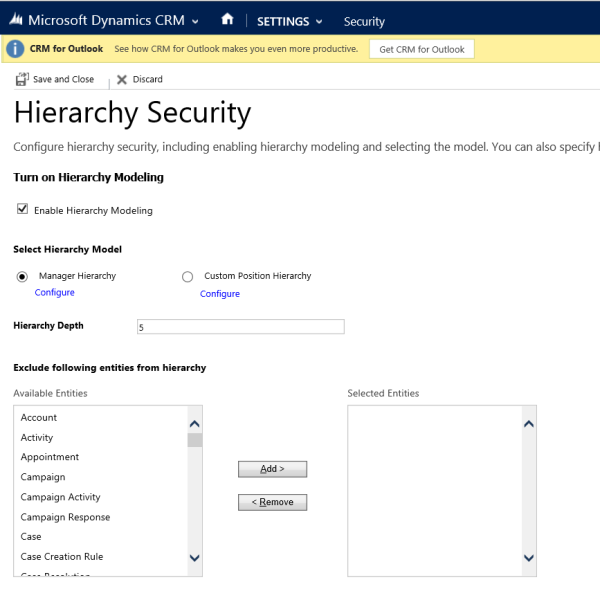

Configuration de la sécurité de la hiérarchie

Pour configurer la hiérarchie de sécurité, vous devez disposer d’un rôle de sécurité Administrateur.

La sécurité de hiérarchie est désactivée par défaut. Pour l’activer, procédez comme suit :

Accédez à Paramètres>Sécurité.

Sélectionnez Hiérarchie de sécurité puis sélectionnez Activer la modélisation de la hiérarchie.

Important

Pour apporter des modifications dans la Sécurité de la hiérarchie, vous devez disposer du privilège Modifier les paramètres de sécurité hiérarchique.

Après avoir activé la modélisation de la hiérarchie, choisissez le modèle spécifique en sélectionnant Hiérarchie du responsable ou Personnaliser la hiérarchie des postes. Toutes les entités système sont activées pour la sécurité de la hiérarchie prédéfinie, mais vous pouvez exclure certaines entités de la hiérarchie. La fenêtre Sécurité de la hiérarchie est présentée ci-dessous :

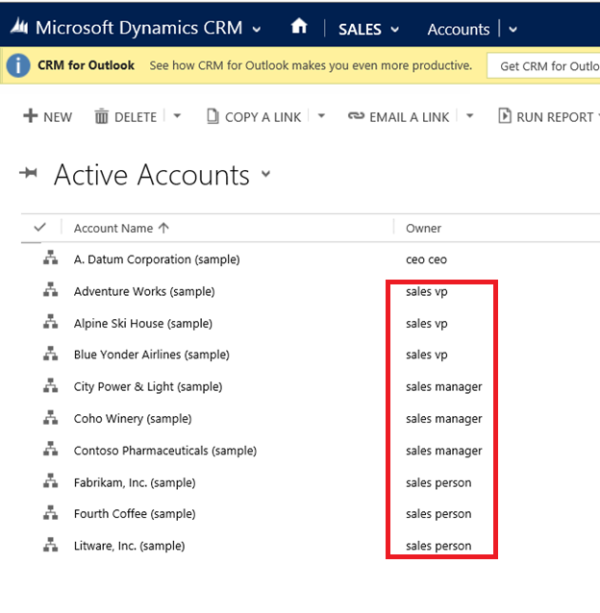

Définissez la Profondeur sur la valeur souhaitée pour limiter le nombre de niveaux auxquels un responsable a un accès en lecture seule aux données de ses subordonnés. Par exemple, si la profondeur est définie sur 2, un responsable peut uniquement accéder à ses propres comptes et aux comptes de ses subordonnés sur deux niveaux. Dans notre exemple, si vous vous connectez aux applications Customer Engagement non pas en tant qu’administrateur, qui peut afficher tous les comptes, mais en tant que directeur commercial, vous affichez uniquement les comptes actifs des utilisateurs répertoriés dans le rectangle rouge, comme indiqué ci-dessous :

Note

Bien que la sécurité de la hiérarchie accorde au Directeur de division l’accès aux enregistrements du rectangle rouge, un accès supplémentaire peut être disponible en fonction du rôle de sécurité de ce directeur.

Configuration des hiérarchies Responsable et Poste

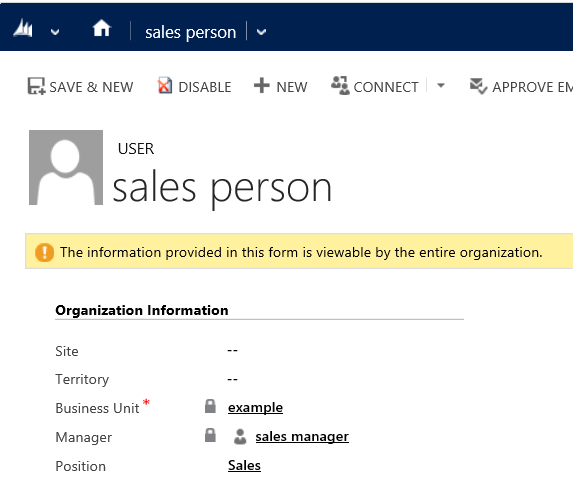

La hiérarchie Responsable est facilement créée l’aide de la relation responsable de l’enregistrement d’utilisateur système. Vous utilisez le champ de recherche Responsable (ParentsystemuserID) pour indiquer le responsable de l’utilisateur. Si vous avez déjà créé la hiérarchie Poste, vous pouvez également référencer l’utilisateur avec un poste spécifique dans la hiérarchie Poste. Dans l’exemple suivant, le commercial est subordonné au directeur commercial dans la hiérarchie Responsable et comporte également le poste Ventes dans la hiérarchie Poste :

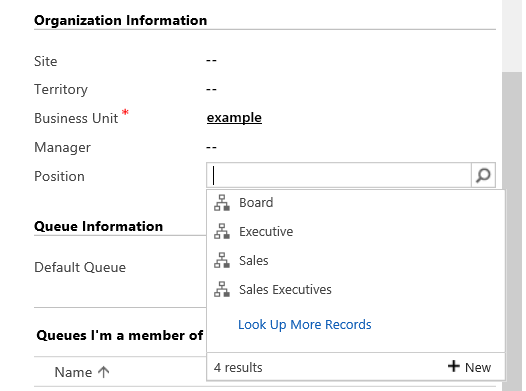

Pour ajouter un utilisateur à un poste spécifique dans la hiérarchie Poste, utilisez le champ de recherche Poste dans le formulaire de l’enregistrement utilisateur,comme indiqué ci-dessous :

Important

Pour ajouter un utilisateur à un poste ou pour modifier le poste de l’utilisateur, vous devez disposer du privilège Attribuer un poste à un utilisateur.

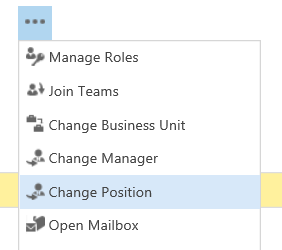

Pour modifier le poste dans le formulaire de l’enregistrement utilisateur, sur la barre de navigation, sélectionnez Plus (…) et choisissez un autre poste, comme indiqué ci-dessous :

Pour créer une hiérarchie de position :

Accédez à Paramètres>Sécurité.

Sélectionnez Positions.

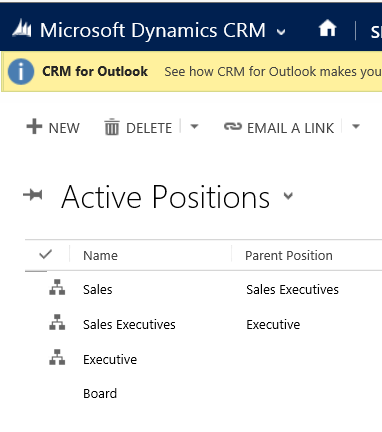

Pour chaque poste, entrez le nom du poste, son parent et sa description. Ajoutez des utilisateurs à ce poste à l’aide du champ de recherche Utilisateurs à ce poste. L’exemple ci-dessous présente la hiérarchie Poste avec les postes actifs.

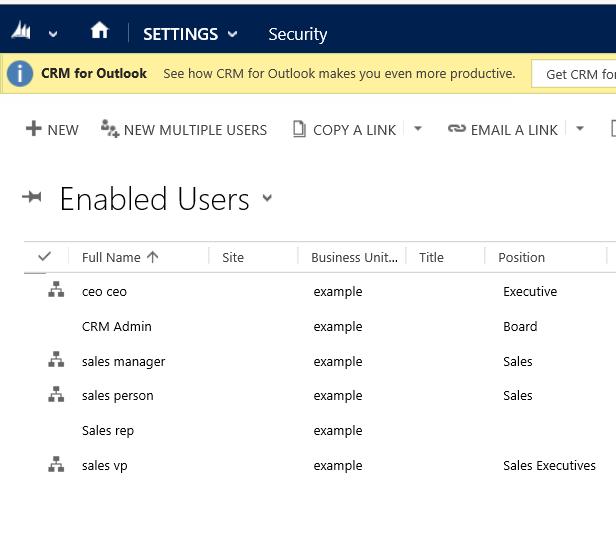

L’exemple des utilisateurs activés avec leurs postes correspondants est indiqué ci-dessous :

Considérations relatives aux performances

Pour optimiser les performances, il est recommandé :

De conserver une sécurité de hiérarchie effective avec 50 utilisateurs ou moins sous un responsable/poste. Votre hiérarchie peut avoir plus de 50 utilisateurs sous un responsable/poste, mais vous pouvez utiliser le paramètre Profondeur pour réduire le nombre de niveaux pour l’accès en lecture seule et, avec cette limite, le nombre d’utilisateurs effectifs sous un responsable/poste à 50 utilisateurs ou moins.

D’utiliser les modèles de sécurité de hiérarchie conjointement avec d’autres modèles de sécurité existants pour des scénarios plus complexes. D’éviter de créer un grand nombre de divisions. Créez plutôt moins de divisions et ajoutez la sécurité de la hiérarchie.

Voir aussi

Concepts de sécurité pour Microsoft Dynamics 365 for Customer Engagement

Interroger et visualiser les données hiérarchiques