Lier les résultats d'une requête à un incident

S’applique à :

- Microsoft Defender XDR

Vous pouvez utiliser la fonctionnalité lien vers l’incident pour ajouter des résultats de requête de repérage avancés à un incident nouveau ou existant en cours d’investigation. Cette fonctionnalité vous permet de capturer facilement des enregistrements à partir d’activités de chasse avancées, ce qui vous permet de créer une chronologie ou un contexte plus riche d’événements concernant un incident.

Lier les résultats à des incidents nouveaux ou existants

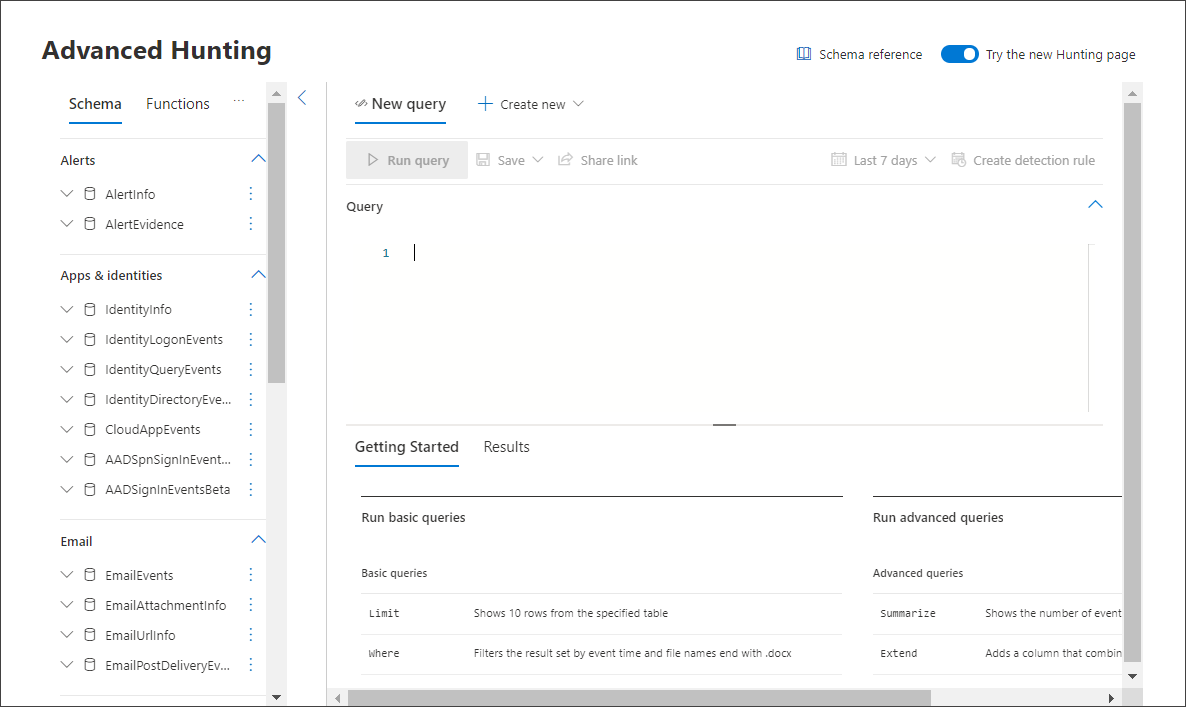

Dans la page de requête de repérage avancé, entrez d’abord votre requête dans le champ de requête fourni, puis sélectionnez Exécuter la requête pour obtenir vos résultats.

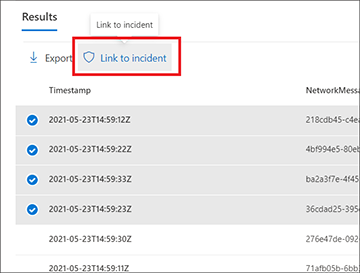

Dans la page Résultats, sélectionnez les événements ou enregistrements liés à une investigation nouvelle ou en cours sur laquelle vous travaillez, puis sélectionnez Lien vers l’incident.

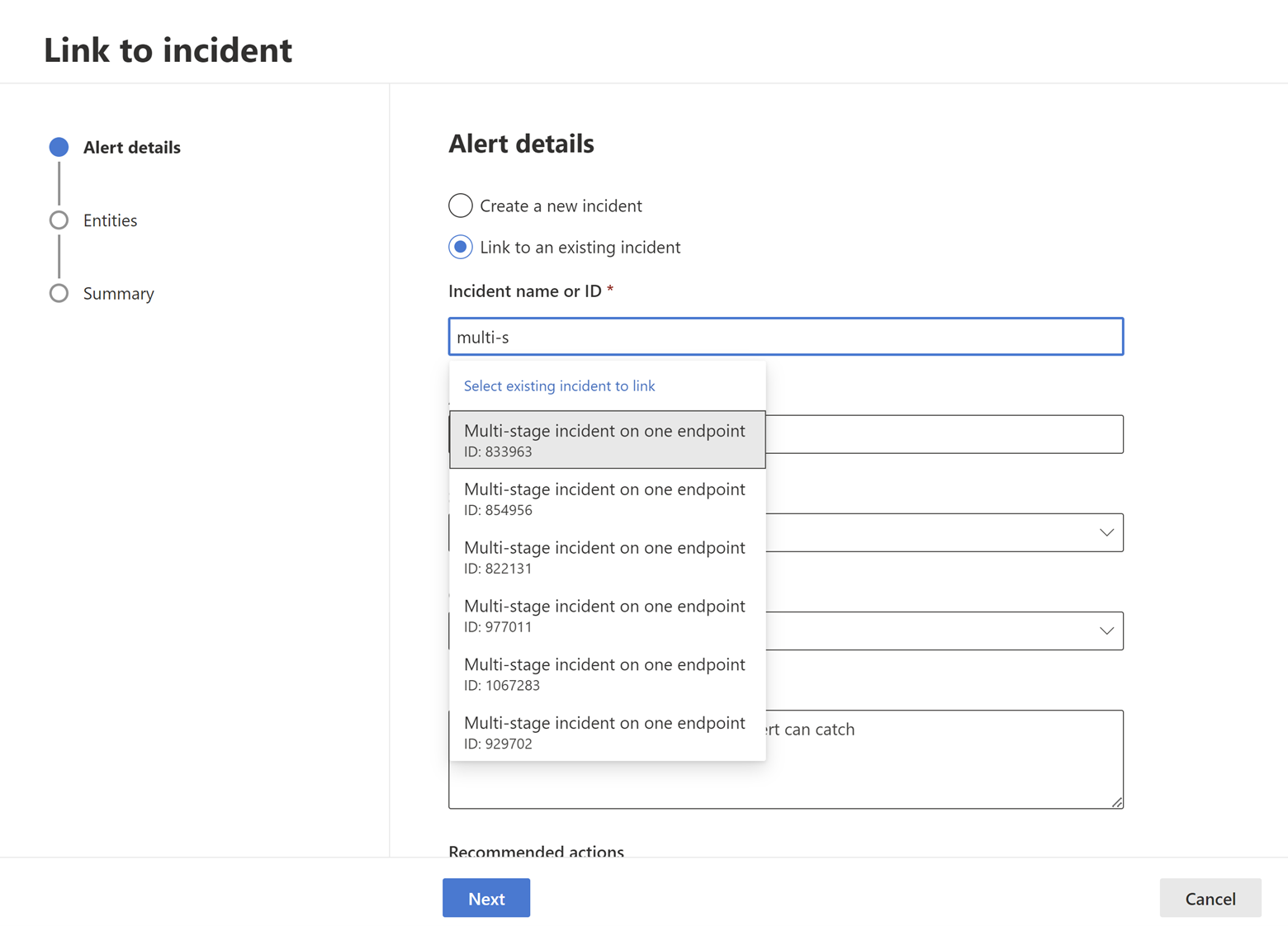

Recherchez la section Détails de l’alerte dans le volet Lien vers l’incident, puis sélectionnez Créer un incident pour convertir les événements en alertes et les regrouper en un nouvel incident :

Ou sélectionnez Lier à un incident existant pour ajouter les enregistrements sélectionnés à un incident existant. Choisissez l’incident associé dans la liste déroulante des incidents existants. Vous pouvez également entrer les premiers caractères du nom ou de l’ID de l’incident pour trouver l’incident existant.

Pour l’une ou l’autre sélection, fournissez les détails suivants, puis sélectionnez Suivant :

- Titre de l’alerte : fournissez un titre descriptif pour les résultats que vos répondants aux incidents peuvent comprendre. Ce titre descriptif devient le titre de l’alerte.

- Gravité : choisissez la gravité applicable au groupe d’alertes.

- Catégorie : choisissez la catégorie de menace appropriée pour les alertes.

- Description : donnez une description utile pour les alertes groupées.

- Actions recommandées : fournissez des actions de correction.

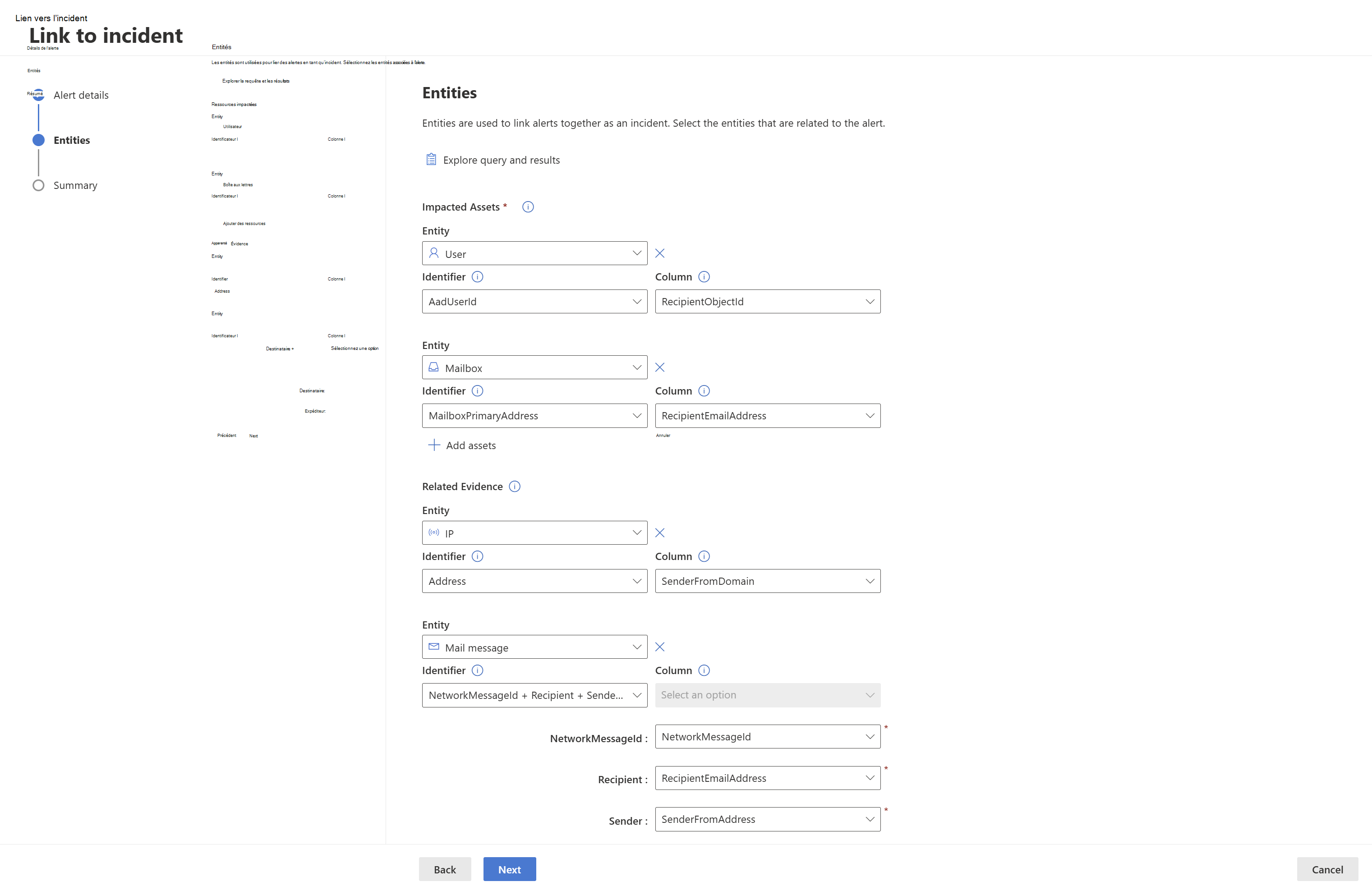

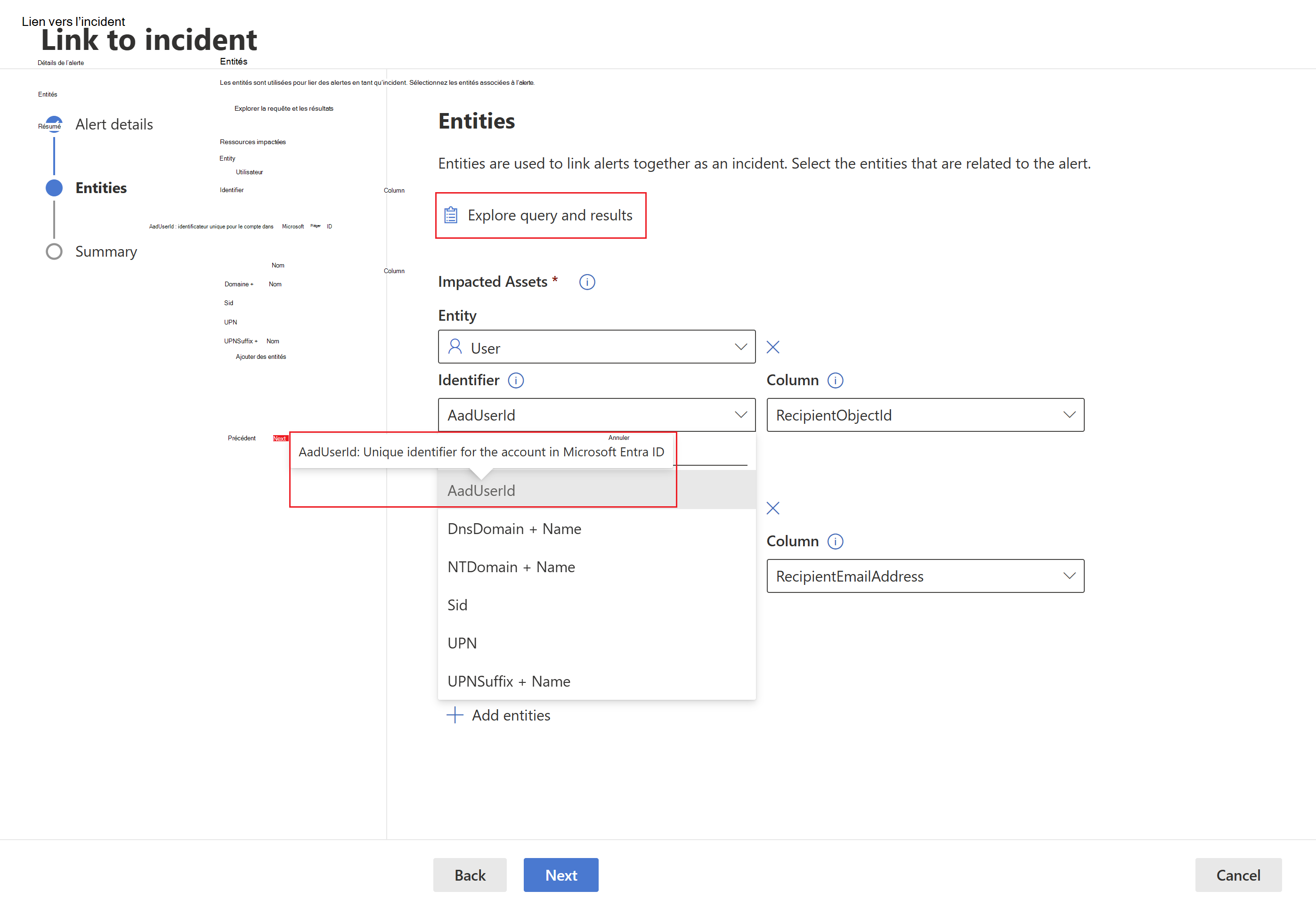

Dans la section Entités , vous pouvez trouver les entités utilisées pour mettre en corrélation d’autres alertes à l’incident lié. Ils apparaissent également dans la page de l’incident. Vous pouvez passer en revue les entités présélectionnées classées comme suit :

a. Ressources affectées : les ressources affectées par les événements sélectionnés peuvent être :

- Compte

- Appareil

- Boîte aux lettres

- Application cloud

- Ressource Azure

- Ressource Amazon Web Services

- Ressource Google Cloud Platform

b. Preuve associée : non-ressources qui apparaissent dans les événements sélectionnés. Les types d’entités pris en charge sont les suivants :

- Processus

- Fichier

- Valeur de Registre

- IP

- Application OAuth

- DNS

- Groupe de sécurité

- URL

- Cluster de messagerie

- Courrier électronique

Une fois qu’un type d’entité est sélectionné, sélectionnez un type d’identificateur qui existe dans les enregistrements sélectionnés afin qu’il puisse être utilisé pour identifier cette entité. Chaque type d’entité a une liste d’identificateurs pris en charge, comme indiqué dans la liste déroulante correspondante. Lisez la description affichée lorsque vous pointez sur chaque identificateur pour mieux le comprendre.

Après avoir sélectionné l’identificateur, sélectionnez une colonne dans les résultats de la requête qui contiennent l’identificateur sélectionné. Vous pouvez sélectionner Explorer la requête et les résultats pour ouvrir le panneau de contexte de chasse avancé. Cela vous permet d’explorer votre requête et les résultats pour vous assurer que vous avez choisi la colonne appropriée pour l’identificateur sélectionné.

Dans notre exemple, nous avons utilisé une requête pour rechercher des événements liés à un éventuel incident d’exfiltration d’e-mail. Par conséquent, la boîte aux lettres du destinataire et le compte du destinataire sont les entités concernées, et l’adresse IP de l’expéditeur ainsi que le message électronique sont des preuves associées.Une alerte différente est créée pour chaque enregistrement avec une combinaison unique d’entités affectées. Dans notre exemple, s’il existe trois combinaisons différentes de boîtes aux lettres de destinataire et d’ID d’objet destinataire, pour instance, trois alertes sont créées et liées à l’incident choisi.

Sélectionnez Suivant.

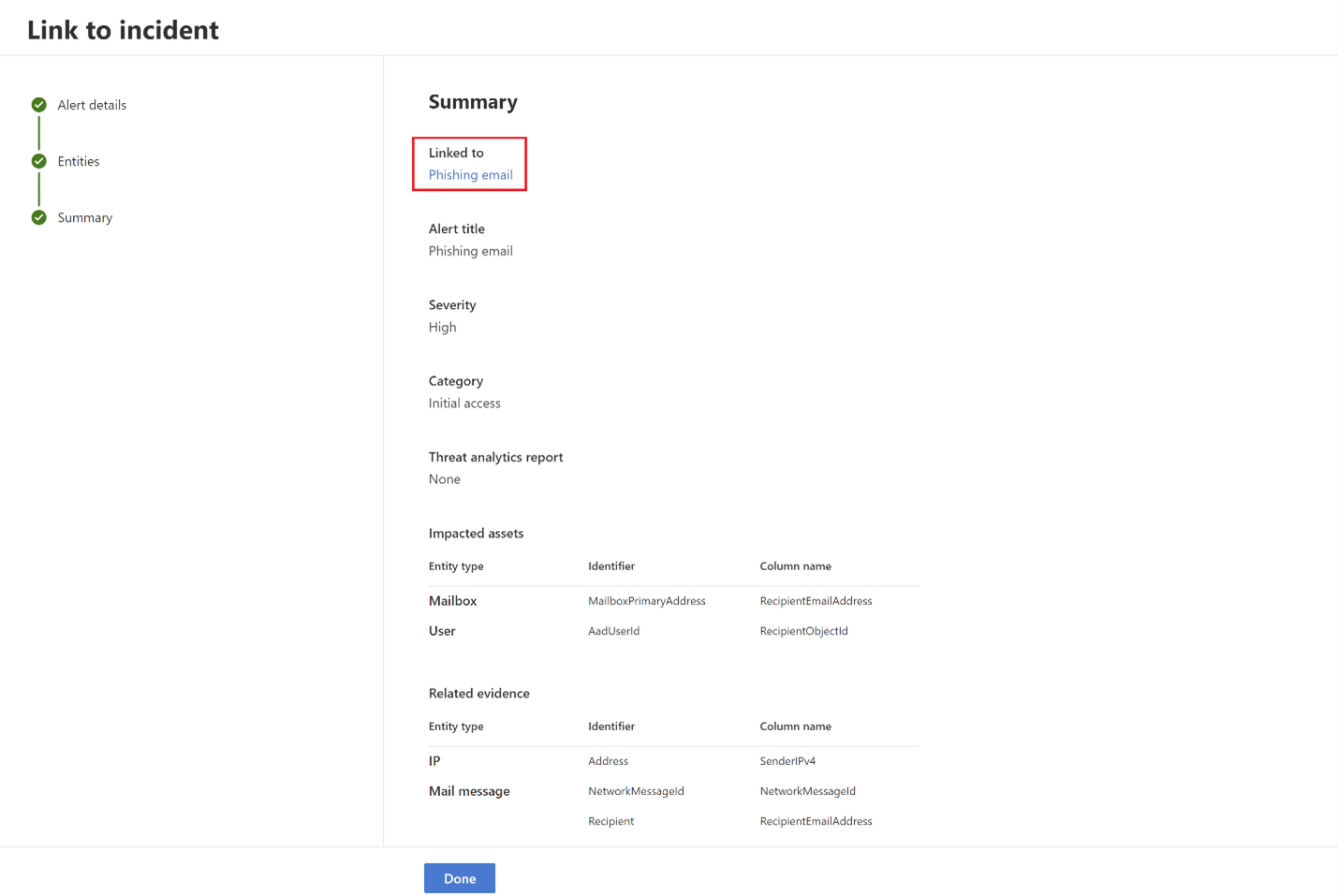

Passez en revue les détails que vous avez fournis dans la section Résumé.

Sélectionnez Terminé.

Afficher les enregistrements liés dans l’incident

Vous pouvez sélectionner le lien généré à partir de l’étape récapitulative de l’Assistant ou sélectionner le nom de l’incident dans la file d’attente des incidents pour afficher l’incident auquel les événements sont liés.

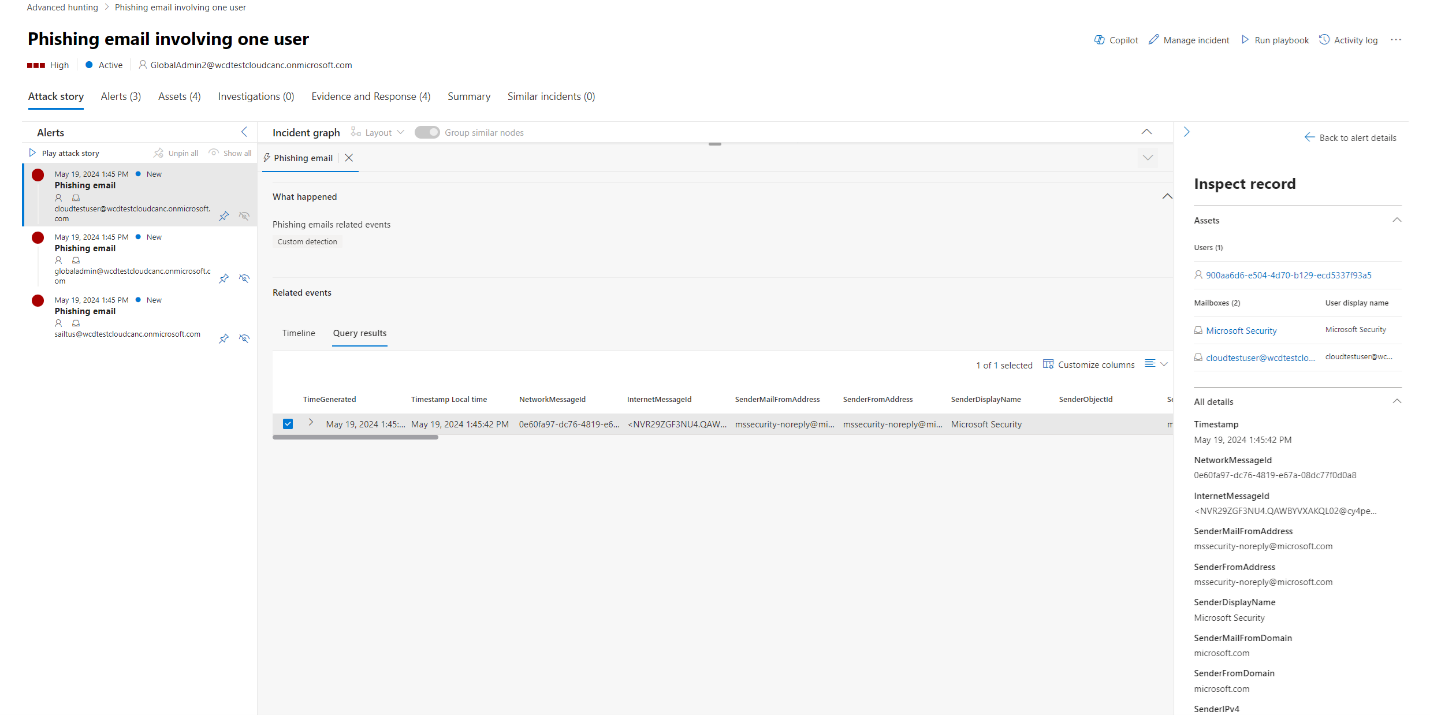

Dans notre exemple, les trois alertes, représentant les trois événements sélectionnés, ont été liées avec succès à un nouvel incident. Dans chacune des pages d’alerte, vous pouvez trouver les informations complètes sur l’événement ou les événements dans chronologie vue (si disponible) et l’affichage des résultats de la requête.

Vous pouvez également sélectionner l’événement dans la vue chronologie ou dans la vue des résultats de la requête pour ouvrir le volet Inspecter l’enregistrement.

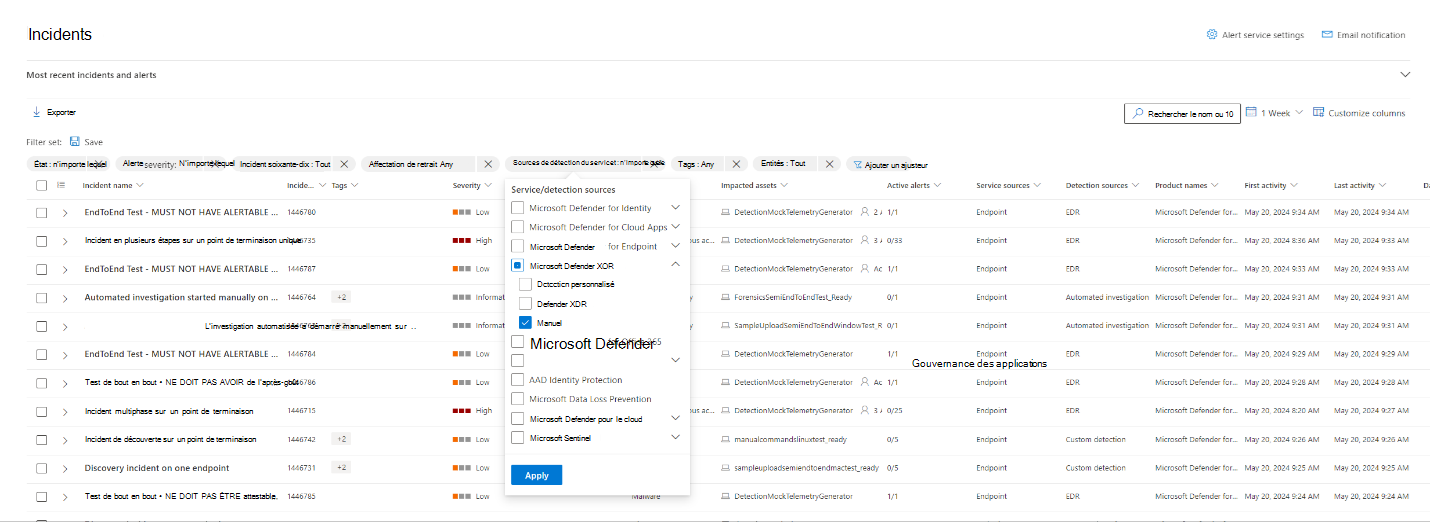

Filtrer les événements ajoutés à l’aide de la chasse avancée

Vous pouvez afficher les alertes générées à partir de la chasse avancée en filtrant les incidents et les alertes par source de détection manuelle .