Analyse authentifiée pour Windows

S’applique à :

- Gestion des vulnérabilités Microsoft Defender

- Microsoft Defender XDR

- Microsoft Defender pour serveurs Plan 2

Importante

Cette fonctionnalité sera déconseillée d’ici la fin du mois de novembre 2025 et ne sera pas prise en charge au-delà de cette date. Pour plus d’informations sur cette modification, consultez les FAQ sur la dépréciation de l’analyse authentifiée windows.

L’analyse authentifiée pour Windows permet d’exécuter des analyses sur des appareils Windows non gérés. Vous pouvez cibler à distance par plages d’adresses IP ou noms d’hôte et analyser les services Windows en fournissant à Gestion des vulnérabilités Microsoft Defender des informations d’identification pour accéder à distance aux appareils. Une fois configurés, les appareils non gérés ciblés sont régulièrement analysés pour détecter les vulnérabilités logicielles. Par défaut, l’analyse s’exécute toutes les quatre heures avec des options permettant de modifier cet intervalle ou de ne l’exécuter qu’une seule fois.

Remarque

Pour utiliser cette fonctionnalité, vous aurez besoin Gestion des vulnérabilités Microsoft Defender autonome ou si vous êtes déjà un client Microsoft Defender pour point de terminaison Plan 2, le Defender Vulnerability Management module complémentaire.

Les administrateurs de sécurité peuvent ensuite consulter les dernières recommandations de sécurité et passer en revue les vulnérabilités récemment découvertes pour l’appareil ciblé dans le portail Microsoft Defender.

Conseil

Saviez-vous que vous pouvez essayer gratuitement toutes les fonctionnalités de Gestion des vulnérabilités Microsoft Defender ? Découvrez comment vous inscrire à un essai gratuit.

Installation du scanneur

À l’instar de l’analyse authentifiée d’appareil réseau , vous aurez besoin d’un appareil d’analyse sur lequel le scanneur est installé. Si vous n’avez pas encore installé le scanneur, consultez Installer le scanneur pour connaître les étapes à suivre pour le télécharger et l’installer.

Remarque

Aucune modification n’est requise pour les scanneurs installés préexistants.

Conditions préalables

La section suivante répertorie les prérequis que vous devez configurer pour utiliser l’analyse authentifiée pour Windows.

Compte d’analyse

Un compte d’analyse est nécessaire pour accéder à distance aux appareils. Il doit s’agir d’un compte de service géré de groupe (gMsa).

Remarque

Nous recommandons que le compte gMSA soit un compte avec les privilèges minimum avec uniquement les autorisations d’analyse requises et qu’il soit configuré pour cycler régulièrement le mot de passe.

Pour créer un compte gMsa :

Sur votre contrôleur de domaine dans une fenêtre PowerShell, exécutez :

New-ADServiceAccount -Name gmsa1 -PrincipalsAllowedToRetrieveManagedPassword scanner-win11-i$ -KerberosEncryptionType RC4, AES128, AES256 -Verbose- gmsa1 signifie le nom du compte que vous créez, et scanner-win11-I$ représente le nom de la machine où l’agent du scanneur s’exécutera. Seul cet ordinateur pourra récupérer le mot de passe du compte. Vous pouvez fournir une liste de machines séparées par des virgules.

- La modification d’un compte existant peut être effectuée avec Get-ADServiceAccount et Set-ADServiceAccount

Pour installer le compte de service AD, sur l’ordinateur sur lequel l’agent du scanneur s’exécutera à l’aide d’une fenêtre PowerShell avec élévation de privilèges, exécutez :

Install-ADServiceAccount -Identity gmsa1

Si votre PowerShell ne reconnaît pas ces commandes, cela signifie probablement qu’il manque un module PowerShell requis. Les instructions sur la façon d’installer le module varient en fonction de votre système d’exploitation. Pour plus d’informations, consultez Prise en main avec des comptes de service gérés de groupe.

Appareils à analyser

Utilisez le tableau ci-dessous pour obtenir des conseils sur les configurations requises, ainsi que les autorisations nécessaires pour le compte d’analyse, sur chaque appareil à analyser :

Remarque

Les étapes ci-dessous ne sont qu’un moyen recommandé de configurer les autorisations sur chaque appareil à analyser et d’utiliser le groupe Analyseur de performances Utilisateurs. Vous pouvez également configurer les autorisations des manières suivantes :

- Ajoutez le compte à un autre groupe d’utilisateurs et accordez toutes les autorisations nécessaires à ce groupe.

- Accordez ces autorisations explicitement au compte d’analyse.

Pour configurer et appliquer l’autorisation à un groupe d’appareils à analyser à l’aide d’une stratégie de groupe, consultez Configurer un groupe d’appareils avec une stratégie de groupe.

| Exigences relatives aux appareils à analyser | Description |

|---|---|

| Windows Management Instrumentation (WMI) est activé | Pour activer WMI (Windows Management Instrumentation) distant :

|

| Le compte d’analyse est membre du groupe Utilisateurs Analyseur de performances | Le compte d’analyse doit être membre du groupe Analyseur de performances Utilisateurs sur l’appareil à analyser. |

| Analyseur de performances groupe Utilisateurs dispose des autorisations « Activer le compte » et « Activation à distance » sur l’espace de noms WMI racine/CIMV2 | Pour vérifier ou activer ces autorisations :

|

| Analyseur de performances groupe Utilisateurs doit disposer d’autorisations sur les opérations DCOM | Pour vérifier ou activer ces autorisations :

|

Configurer un groupe d’appareils avec une stratégie de groupe

Une stratégie de groupe vous permet d’appliquer en bloc les configurations requises, ainsi que les autorisations requises pour le compte d’analyse, à un groupe d’appareils à analyser.

Suivez ces étapes sur un contrôleur de domaine pour configurer un groupe d’appareils en même temps :

| Étape | Description |

|---|---|

| Créer un objet stratégie de groupe |

|

| Activer Windows Management Instrumentation (WMI) | Pour activer WMI (Windows Management Instrumentation) distant :

|

| Autoriser WMI via le pare-feu | Pour autoriser Windows Management Instrumentation (WMI) via le pare-feu :

|

| Accorder des autorisations pour effectuer des opérations DCOM | Pour accorder des autorisations pour effectuer des opérations DCOM :

|

| Accordez des autorisations à l’espace de noms WMI Root\CIMV2 en exécutant un script PowerShell via la stratégie de groupe : |

|

Exemple de Script PowerShell

Utilisez le script PowerShell suivant comme point de départ pour accorder des autorisations à l’espace de noms WMI Root\CIMV2 via la stratégie de groupe :

Param ()

Process {

$ErrorActionPreference = "Stop"

$accountSID = "S-1-5-32-558" # Performance Monitor Users built-in group, please change or pass parameter as you wish

$computerName = "."

$remoteparams = @{ComputerName=$computerName}

$invokeparams = @{Namespace="root\cimv2";Path="__systemsecurity=@"} + $remoteParams

$output = Invoke-WmiMethod @invokeparams -Name GetSecurityDescriptor

if ($output.ReturnValue -ne 0) {

throw "GetSecurityDescriptor failed: $($output.ReturnValue)"

}

$acl = $output.Descriptor

$CONTAINER_INHERIT_ACE_FLAG = 0x2

$ACCESS_MASK = 0x21 # Enable Account + Remote Enable

$ace = (New-Object System.Management.ManagementClass("win32_Ace")).CreateInstance()

$ace.AccessMask = $ACCESS_MASK

$ace.AceFlags = $CONTAINER_INHERIT_ACE_FLAG

$trustee = (New-Object System.Management.ManagementClass("win32_Trustee")).CreateInstance()

$trustee.SidString = $accountSID

$ace.Trustee = $trustee

$ACCESS_ALLOWED_ACE_TYPE = 0x0

$ace.AceType = $ACCESS_ALLOWED_ACE_TYPE

$acl.DACL += $ace.psobject.immediateBaseObject

$setparams = @{Name="SetSecurityDescriptor";ArgumentList=$acl.psobject.immediateBaseObject} + $invokeParams

$output = Invoke-WmiMethod @setparams

if ($output.ReturnValue -ne 0) {

throw "SetSecurityDescriptor failed: $($output.ReturnValue)"

}

}

Une fois que la stratégie de groupe est appliquée à un appareil, tous les paramètres requis sont appliqués et votre compte gMSA peut accéder à l’appareil et l’analyser.

Configurer une nouvelle analyse authentifiée

Pour configurer une nouvelle analyse authentifiée :

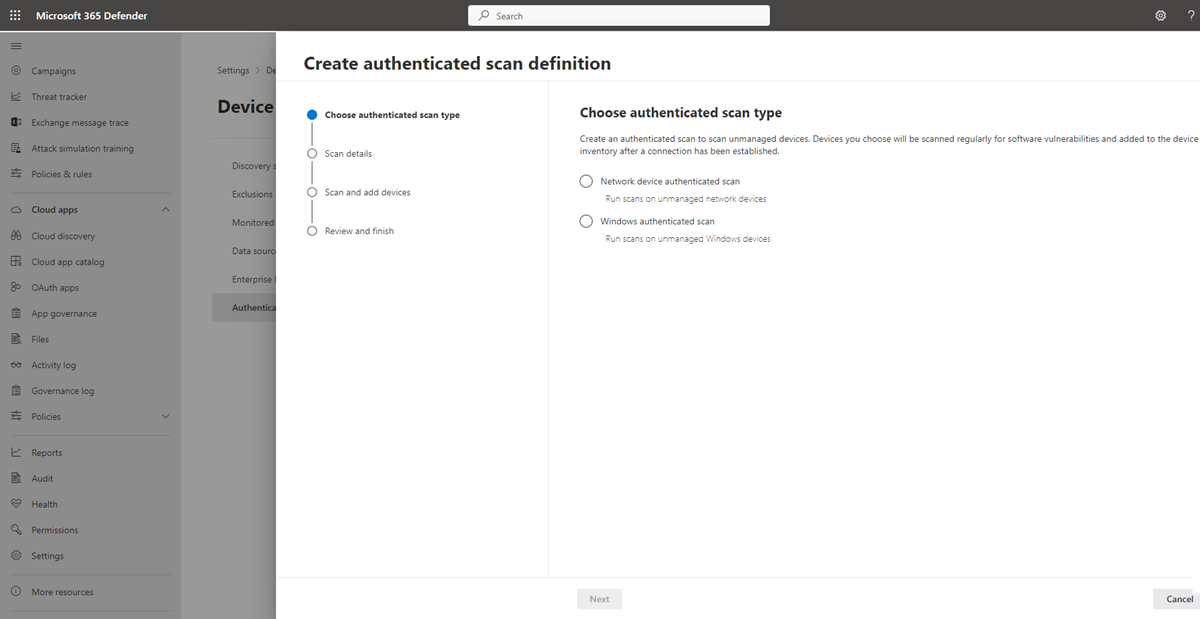

Accédez à Paramètres>Découverte> d’appareilsScans authentifiés dans le portail Microsoft Defender.

Sélectionnez Ajouter une nouvelle analyse , choisissez Analyse authentifiée Windows , puis sélectionnez Suivant.

Entrez un nom d’analyse.

Sélectionnez l’appareil d’analyse : l’appareil intégré que vous utiliserez pour analyser les appareils non gérés.

Entrez la cible (plage) : plages d’adresses IP ou noms d’hôte que vous souhaitez analyser. Vous pouvez entrer les adresses ou importer un fichier CSV. L’importation d’un fichier remplace toutes les adresses ajoutées manuellement.

Sélectionnez l’intervalle d’analyse : par défaut, l’analyse s’exécute toutes les quatre heures, vous pouvez modifier l’intervalle d’analyse ou ne l’exécuter qu’une seule fois, en sélectionnant « Ne pas répéter ».

Choisissez votre méthode d’authentification : deux options s’offrent à vous :

- Kerberos (préféré)

- Négocier

Remarque

L’option Negotiate est de secours vers NTLM en cas d’échec de Kerberos. L’utilisation de NTLM n’est pas recommandée, car il ne s’agit pas d’un protocole sécurisé.

Entrez les informations d’identification que Gestion des vulnérabilités Microsoft Defender utiliserez pour accéder à distance aux appareils :

- Utiliser azure KeyVault : Si vous gérez vos informations d’identification dans Azure KeyVault, vous pouvez entrer l’URL du coffre de clés Azure et le nom du secret Azure KeyVault accessibles par l’appareil d’analyse pour fournir des informations d’identification.

- Pour la valeur du secret Azure KeyVault, utilisez les détails du compte gMSA au format Domaine ; Nom d’utilisateur

Sélectionnez Suivant pour exécuter ou ignorer l’analyse de test. Pour plus d’informations sur les analyses de test, consultez Analyser et ajouter des périphériques réseau.

Sélectionnez Suivant pour passer en revue les paramètres, puis sélectionnez Envoyer pour créer votre nouvelle analyse authentifiée.

Remarque

Comme le scanneur authentifié utilise actuellement un algorithme de chiffrement qui n’est pas conforme aux normes FIPS (Federal Information Processing Standards), le scanneur ne peut pas fonctionner lorsqu’un organization applique l’utilisation d’algorithmes conformes FIPS.

Pour autoriser les algorithmes qui ne sont pas conformes à FIPS, définissez la valeur suivante dans le Registre pour les appareils sur lesquels le scanneur s’exécutera : Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy avec une valeur DWORD nommée Enabled et la valeur de 0x0

Les algorithmes conformes à la norme FIPS sont utilisés uniquement par rapport aux ministères et organismes du États-Unis gouvernement fédéral.

Analyse authentifiée pour les API Windows

Vous pouvez utiliser des API pour créer une analyse et afficher toutes les analyses configurées existantes dans votre organization. Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Obtenir toutes les définitions d’analyse

- Ajouter, supprimer ou mettre à jour une définition d’analyse

- Obtenir tous les agents d’analyse

- Obtenir l’agent d’analyse par ID

- Obtenir l’historique d’analyse par définition

- Obtenir l’historique d’analyse par session