Protection contre les menaces étape par étape dans Microsoft Defender pour Office 365

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai sur Try Microsoft Defender pour Office 365.

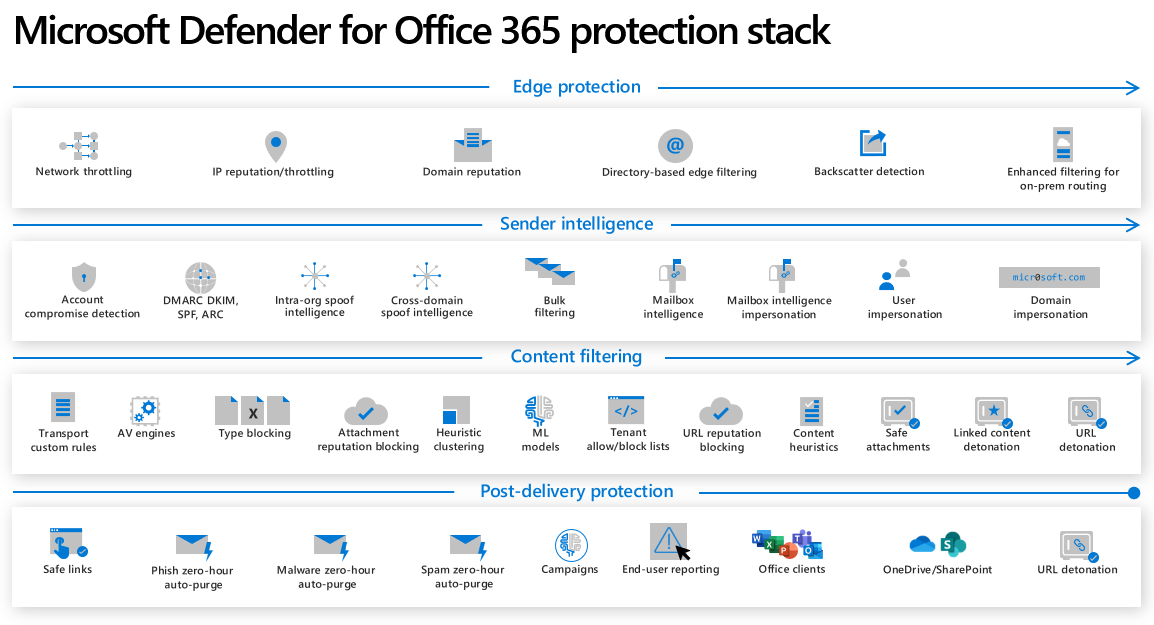

La pile de protection ou de filtrage Microsoft Defender pour Office 365 peut être divisée en quatre phases, comme indiqué dans cet article. En règle générale, le courrier entrant passe par toutes ces phases avant la remise, mais le chemin d’accès réel utilisé par l’e-mail est soumis à la configuration Defender for Office 365 d’un organization.

Conseil

Restez à l’écoute jusqu’à la fin de cet article pour obtenir un graphique unifié des 4 phases de Defender for Office 365 protection !

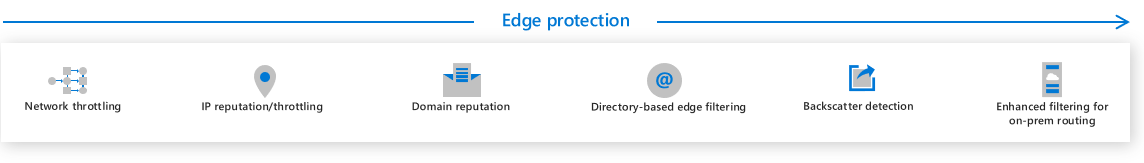

Phase 1 - Protection de périphérie

Malheureusement, les blocs Edge qui étaient autrefois critiques sont maintenant relativement simples à surmonter pour les acteurs malveillants. Au fil du temps, moins de trafic est bloqué ici, mais il reste une partie importante de la pile.

Les blocs de bord sont conçus pour être automatiques. En cas de faux positif, les expéditeurs sont avertis et indiquent comment résoudre leur problème. Les connecteurs de partenaires approuvés dont la réputation est limitée peuvent garantir la remise, ou des remplacements temporaires peuvent être mis en place lors de l’intégration de nouveaux points de terminaison.

La limitation réseau protège Office 365 infrastructure et les clients contre les attaques par déni de service (DOS) en limitant le nombre de messages qui peuvent être envoyés par un ensemble spécifique d’infrastructure.

La réputation et la limitation des adresses IP bloquent les messages envoyés à partir d’adresses IP de connexion incorrectes connues. Si une adresse IP spécifique envoie de nombreux messages dans un court laps de temps, ils sont limités.

La réputation du domaine bloque tous les messages envoyés à partir d’un domaine défectueux connu.

Le filtrage Edge basé sur l’annuaire bloque les tentatives de recherche des informations d’annuaire d’une organisation via SMTP.

La détection de la rétrodiffusion empêche l’attaque d’une organisation par le biais de rapports de non-remise (NDR) non valides.

Le filtrage amélioré pour les connecteurs conserve les informations d’authentification même lorsque le trafic transite par un autre appareil avant qu’il n’atteigne Office 365. Cela améliore la précision de la pile de filtrage, y compris les modèles d’clustering heuristique, de lutte contre l’usurpation d’identité et de machine learning anti-hameçonnage, même dans des scénarios de routage complexes ou hybrides.

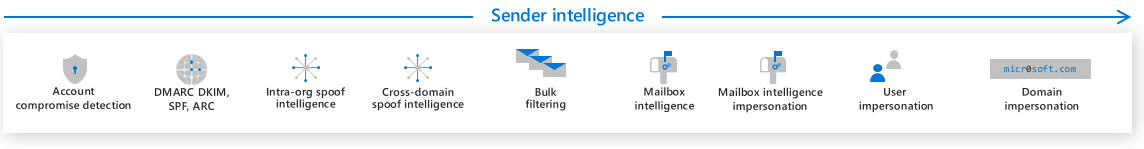

Phase 2 - Informations sur les expéditeurs

Les fonctionnalités de l’intelligence de l’expéditeur sont essentielles pour intercepter le courrier indésirable, le volume, l’emprunt d’identité et les messages d’usurpation d’identité non autorisés, et prennent également en compte la détection des hameçonnages. La plupart de ces fonctionnalités sont configurables individuellement.

Les déclencheurs et alertes de détection de compromission de compte sont déclenchés lorsqu’un compte présente un comportement anormal, cohérent avec la compromission. Dans certains cas, le compte d’utilisateur est bloqué et n’est pas autorisé à envoyer d’autres messages électroniques tant que le problème n’est pas résolu par l’équipe des opérations de sécurité d’un organization.

Email l’authentification implique à la fois des méthodes configurées par le client et des méthodes configurées dans le cloud, afin de garantir que les expéditeurs sont des expéditeurs autorisés et authentiques. Ces méthodes résistent à l’usurpation.

- SPF peut rejeter des messages en fonction des enregistrements TXT DNS qui répertorient les adresses IP et les serveurs autorisés à envoyer des messages au nom de l’organization.

- DKIM fournit une signature chiffrée qui authentifie l’expéditeur.

- DMARC permet aux administrateurs de marquer SPF et DKIM comme requis dans leur domaine et applique l’alignement entre les résultats de ces deux technologies.

- ARC s’appuie sur DMARC pour travailler avec le transfert dans les listes de diffusion lors de l’enregistrement d’une chaîne d’authentification.

L’intelligence contre l’usurpation d’identité est capable de filtrer les personnes autorisées à « usurper » (c’est-à-dire, celles qui envoient du courrier pour le compte d’un autre compte ou les transfèrent pour une liste de diffusion) à partir d’expéditeurs malveillants qui imitent des domaines externes connus ou organisationnels. Il sépare les messages légitimes « de la part de » des expéditeurs qui usurpent l’identité pour remettre le courrier indésirable et le hameçonnage.

La veille contre l’usurpation d’informations intra-organisationnelle détecte et bloque les tentatives d’usurpation d’informations à partir d’un domaine au sein de l’organisation.

La veille contre l’usurpation inter-domaines détecte et bloque les tentatives d’usurpation d’informations à partir d’un domaine extérieur à l’organisation.

Le filtrage en bloc permet aux administrateurs de configurer un niveau de confiance en bloc (BCL) indiquant si le message a été envoyé à partir d’un expéditeur en bloc. Les administrateurs peuvent utiliser le curseur en bloc dans la stratégie Antispam pour déterminer le niveau de courrier en bloc à traiter comme courrier indésirable.

La veille des boîtes aux lettres apprend les comportements de messagerie standard de l’utilisateur. Il tire parti du graphique de communication d’un utilisateur pour détecter quand un expéditeur semble uniquement être une personne avec laquelle l’utilisateur communique habituellement, mais qui est en fait malveillant. Cette méthode détecte l’emprunt d’identité.

L’emprunt d’identité d’intelligence de boîte aux lettres active ou désactive les résultats améliorés de l’emprunt d’identité en fonction de la carte de l’expéditeur individuel de chaque utilisateur. Lorsqu’elle est activée, cette fonctionnalité permet d’identifier l’emprunt d’identité.

L’emprunt d’identité utilisateur permet à un administrateur de créer une liste de cibles à valeur élevée susceptibles d’être empruntées. Si un courrier arrive alors que l’expéditeur semble uniquement avoir le même nom et la même adresse que le compte de valeur élevée protégé, le courrier est marqué ou étiqueté. (Par exemple, trα cye@contoso.com pour tracye@contoso.com).

L’emprunt d’identité de domaine détecte les domaines qui sont similaires au domaine du destinataire et qui tentent de ressembler à un domaine interne. Par exemple, cette emprunt d’identité tracye@liw α re.com pour tracye@litware.com.

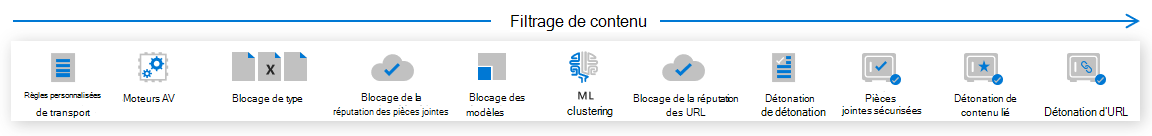

Phase 3 - Filtrage de contenu

Dans cette phase, la pile de filtrage commence à gérer le contenu spécifique du courrier, y compris ses liens hypertexte et pièces jointes.

Les règles de transport (également appelées règles de flux de courrier ou règles de transport Exchange) permettent à un administrateur d’effectuer un large éventail d’actions lorsqu’un large éventail de conditions est remplie pour un message. Tous les messages qui transitent par votre organization sont évalués par rapport aux règles de flux de messagerie/règles de transport activées.

Microsoft Defender Antivirus est utilisé pour détecter tous les programmes malveillants connus dans les pièces jointes.

Le moteur antivirus (AV) utilise la correspondance de type true pour détecter le type de fichier, quelle que soit l’extension de nom de fichier (par exemple,

exeles fichiers renomméstxten sont détectés en tant queexefichiers). Cette fonctionnalité permet au blocage de type (également appelé filtre de pièces jointes commun) de bloquer correctement les types de fichiers spécifiés par les administrateurs. Pour obtenir la liste des types de fichiers pris en charge, consultez Correspondance de type true dans le filtre pièces jointes courantes.Chaque fois qu’Microsoft Defender pour Office 365 détecte une pièce jointe malveillante, le hachage du fichier et un hachage de son contenu actif sont ajoutés à la réputation Exchange Online Protection (EOP). Le blocage de la réputation des pièces jointes bloque ce fichier sur toutes les Office 365 et sur les points de terminaison, via des appels cloud MSAV.

La Mise en cluster heuristique peut déterminer qu’un fichier est suspect en fonction de l’heuristique de remise. Lorsqu’une pièce jointe suspecte est trouvée, l’ensemble de la campagne s’interrompt et le fichier est mis en bac à sable. Si le fichier est détecté comme malveillant, l’ensemble de la campagne est bloqué.

Les Modèles d’apprentissage automatique agissent sur l’en-tête, le contenu du corps et les URL d’un message pour détecter les tentatives de hameçonnage.

Microsoft utilise une détermination de la réputation à partir du bac à sable d’URL et de la réputation d’URL à partir de flux tiers dans le blocage de la réputation d’URL, pour bloquer tout message avec une URL malveillante connue.

Les Heuristiques de contenu peuvent détecter des messages suspects en fonction de la structure et de la fréquence des mots dans le corps du message, à l’aide de modèles d’apprentissage automatique.

Les pièces jointes sécurisées utilisent des bacs à sable (sandbox) chaque pièce jointe pour Defender for Office 365 clients, en utilisant l’analyse dynamique pour détecter les menaces jamais vues auparavant.

La Détonation de contenu lié traite chaque URL liée à un fichier dans un e-mail comme une pièce jointe, la mettant en bac à sable asynchrone au moment de la remise.

La Détonation d’URL se produit lorsque la technologie anti-hameçonnage en amont trouve qu’un message ou une URL est suspect. Les bacs à sable de détonation d’URL explosent les URL du message au moment de la remise.

Phase 4 - Protection après livraison

La dernière étape a lieu après le courrier ou la remise de fichiers, agissant sur le courrier qui se trouve dans différentes boîtes aux lettres et fichiers et liens qui apparaissent dans des clients tels que Microsoft Teams.

Les Liens fiables sont la protection au moment du clic de Defender pour Office 365. Chaque URL de chaque message est encapsulée pour pointer vers les serveurs Microsoft Safe Links. Lorsque vous cliquez sur une URL, elle est vérifiée par rapport à la réputation la plus récente, avant que l’utilisateur ne soit redirigé vers le site cible. L’URL est mise en bac à sable de manière asynchrone pour mettre à jour sa réputation.

Le vidage automatique zero-hour (ZAP) pour le hameçonnage détecte et neutralise rétroactivement les messages d’hameçonnage malveillants qui ont déjà été remis aux boîtes aux lettres Exchange Online.

ZAP pour les programmes malveillants détecte et neutralise rétroactivement les messages malveillants qui ont déjà été remis aux boîtes aux lettres Exchange Online.

ZAP pour le courrier indésirable détecte et neutralise rétroactivement les messages indésirables malveillants qui ont déjà été remis aux boîtes aux lettres Exchange Online.

Les vues de campagne permettent aux administrateurs de voir la vue d’ensemble d’une attaque, plus rapidement et plus complètement que n’importe quelle équipe sans automatisation. Microsoft tire parti des grandes quantités de données anti-hameçonnage, anti-courrier indésirable et anti-programme malveillant dans l’ensemble du service pour aider à identifier les campagnes, puis permet aux administrateurs de les examiner du début à la fin, y compris les cibles, les impacts et les flux, qui sont également disponibles dans une écriture de campagne téléchargeable.

Le bouton Rapport intégré dans les versions prises en charge d’Outlook permet aux utilisateurs de signaler facilement des faux positifs (bons e-mails, marqués par erreur comme mauvais) ou des faux négatifs (mauvais e-mail marqué comme bon) à Microsoft pour une analyse plus approfondie.

Les liens fiables pour les clients Office offrent la même protection en temps de clic des liens fiables, en mode natif, dans les applications Office prises en charge comme Word, PowerPoint et Excel.

La protection pour OneDrive, SharePoint et Teams offre la même protection des pièces jointes sécurisées contre les fichiers malveillants, en mode natif, à l’intérieur de OneDrive, SharePoint et Microsoft Teams.

Lorsqu’une URL qui pointe vers un fichier est sélectionnée après la remise, la détonation du contenu lié affiche une page d’avertissement jusqu’à ce que le bac à sable du fichier soit terminé et que l’URL soit jugée sécurisée.

Diagramme de la pile de filtrage

Le diagramme final (comme toutes les parties du diagramme qui le composent) est susceptible d’être modifié au fur et à mesure que le produit se développe. Ajoutez un signet à cette page et utilisez l’option de commentaires que vous trouverez en bas si vous devez demander après les mises à jour. Pour vos enregistrements, il s’agit de la pile avec toutes les phases dans l’ordre :

Merci à MSFTTracyP et à l’équipe d’écriture de documents à Giulian Garruba pour ce contenu.