Page d’entité Email dans Microsoft Defender pour Office 365

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai sur Try Microsoft Defender pour Office 365.

Les organisations Microsoft 365 qui ont Microsoft Defender pour Office 365 incluses dans leur abonnement ou achetées en tant que module complémentaire ont la page d’entité Email. La page d’entité Email dans le portail Microsoft Defender contient des informations très détaillées sur un message électronique et toutes les entités associées.

Cet article décrit les informations et les actions de la page d’entité Email.

Autorisations et licences pour la page d’entité Email

Pour utiliser la page d’entité Email, vous devez disposer d’autorisations. Les autorisations et les licences sont identiques aux détections Explorer de menaces (Explorer) et en temps réel. Pour plus d’informations, consultez Autorisations et licences pour les détections Explorer de menaces et en temps réel.

Où trouver la page d’entité Email

Il n’existe aucun lien direct vers la page d’entité Email à partir des niveaux supérieurs du portail Defender. Au lieu de cela, l’action Ouvrir l’entité![]() de messagerie est disponible en haut du menu volant détails de l’e-mail dans de nombreuses fonctionnalités Defender for Office 365. Ce menu volant des détails de l’e-mail est appelé panneau de résumé Email et contient un sous-ensemble résumé des informations sur la page d’entité Email. Le panneau récapitulative de l’e-mail est identique entre Defender for Office 365 fonctionnalités. Pour plus d’informations, consultez la section Panneau résumé Email plus loin dans cet article.

de messagerie est disponible en haut du menu volant détails de l’e-mail dans de nombreuses fonctionnalités Defender for Office 365. Ce menu volant des détails de l’e-mail est appelé panneau de résumé Email et contient un sous-ensemble résumé des informations sur la page d’entité Email. Le panneau récapitulative de l’e-mail est identique entre Defender for Office 365 fonctionnalités. Pour plus d’informations, consultez la section Panneau résumé Email plus loin dans cet article.

Le panneau de résumé Email avec l’action Ouvrir l’entité ![]() de messagerie est disponible aux emplacements suivants :

de messagerie est disponible aux emplacements suivants :

Dans la page Repérage avancé à l’adresse https://security.microsoft.com/v2/advanced-hunting: Sous l’onglet Résultats d’une requête liée à un e-mail, cliquez sur la valeur NetworkMessageId d’une entrée dans la table.

*Dans la page Alertes à l’adresse https://security.microsoft.com/alerts: Pour les alertes dont la valeur source de détectionMDO ou la valeur Product namesMicrosoft Defender pour Office 365, sélectionnez l’entrée en cliquant sur la valeur Nom de l’alerte. Dans la page des détails de l’alerte qui s’ouvre, sélectionnez le message dans la section Liste des messages .

À partir du rapport de status protection contre les menaces à l’adresse https://security.microsoft.com/reports/TPSEmailPhishReportATP:

- Sélectionnez Afficher les données par Email > Hameçonnage et l’une des sélections de répartition de graphique disponibles. Dans le tableau de détails sous le graphique, sélectionnez l’entrée en cliquant n’importe où dans la ligne autre que la zone case activée en regard de la première colonne.

- Sélectionnez Afficher les données par Email > Programme malveillant et l’une des sélections de répartition de graphique disponibles. Dans le tableau de détails sous le graphique, sélectionnez l’entrée en cliquant n’importe où dans la ligne autre que la zone case activée en regard de la première colonne.

- Sélectionnez Afficher les données par Email > courrier indésirable et l’une des sélections de répartition de graphique disponibles. Dans le tableau de détails sous le graphique, sélectionnez l’entrée en cliquant n’importe où dans la ligne autre que la zone case activée en regard de la première colonne.

À partir de la page Explorer sur https://security.microsoft.com/threatexplorerv3 (Threat Explorer) ou à partir de la page Détections en temps réel à l’adresse https://security.microsoft.com/realtimereportsv3. Appliquez l’une des méthodes suivantes :

- Dans Menace Explorer, vérifiez que l’affichage Tous les e-mails est sélectionné > vérifiez que l’onglet Email (affichage) dans la zone d’informations est sélectionné>, cliquez sur la valeur Objet dans une entrée.

- Dans Détections Explorer de menaces ou en temps réel, sélectionnez la vue >Programmes malveillants vérifiez que l’onglet Email (affichage) dans la zone d’informations est sélectionné>, cliquez sur la valeur Objet dans une entrée.

- Dans Détections Explorer de menaces ou en temps réel, sélectionnez l’affichage >Hameçonnage vérifiez que l’onglet Email (affichage) dans la zone d’informations est sélectionné>, cliquez sur la valeur Objet dans une entrée.

Dans la page Incidents à l’emplacement https://security.microsoft.com/incidents: Pour les incidents avec la valeur Product namesMicrosoft Defender pour Office 365, sélectionnez l’incident en cliquant sur la valeur Nom de l’incident. Dans la page des détails de l’incident qui s’ouvre, sélectionnez l’onglet Preuves et réponses (affichage). Sous l’onglet Toutes les preuves et la valeur Type d’entitéEmail ou l’onglet E-mails, sélectionnez l’entrée en cliquant n’importe où dans la ligne autre que la zone case activée.

Dans la page Quarantaine sur https://security.microsoft.com/quarantine: Vérifiez que l’onglet Email est sélectionné>, sélectionnez une entrée en cliquant n’importe où dans la ligne autre que la zone case activée.

À partir de la page Soumissions à l’adresse https://security.microsoft.com/reportsubmission:

- Sélectionnez l’onglet >E-mails pour sélectionner une entrée en cliquant n’importe où dans la ligne autre que la zone case activée.

- Sélectionnez l’onglet >Utilisateur signalé pour sélectionner une entrée en cliquant n’importe où dans la ligne autre que la zone case activée.

Contenu de la page d’entité Email

Le volet d’informations sur le côté gauche de la page contient des sections réductibles avec des détails sur le message. Ces sections restent constantes tant que vous êtes sur la page. Les sections disponibles sont les suivantes :

Section Étiquettes . Affiche les étiquettes utilisateur (y compris le compte de priorité) qui sont affectées à des expéditeurs ou des destinataires. Pour plus d’informations sur les balises utilisateur, consultez Balises utilisateur dans Microsoft Defender pour Office 365.

Section Détails de la détection :

Menaces d’origine

Emplacement de livraison d’origine :

- dossier Éléments supprimés

- Tomber

- Échec de la livraison

- Dossier bo�te de r�ception

- Dossier Courrier indésirable

- Externe

- Mise en quarantaine

- Unknown

Menaces les plus récentes

Dernier emplacement de remise : emplacement du message après les actions système sur le message (par exemple, ZAP) ou les actions d’administrateur sur le message (par exemple, Déplacer vers éléments supprimés). Les actions de l’utilisateur sur le message (par exemple, la suppression ou l’archivage du message) ne sont pas affichées. Cette valeur ne garantit donc pas l’emplacement actuel du message.

Conseil

Il existe des scénarios où Emplacement /de remise d’origineEmplacement de remise le plus récent et/ou Action de remise ont la valeur Inconnu. Par exemple :

- Le message a été remis (l’action de remise est Remise), mais une règle de boîte de réception a déplacé le message vers un dossier par défaut autre que le dossier Boîte de réception ou Courrier indésirable Email (par exemple, le dossier Brouillon ou Archive).

- ZAP a tenté de déplacer le message après la remise, mais le message est introuvable (par exemple, l’utilisateur a déplacé ou supprimé le message).

Technologie de détection :

- Filtre avancé : signaux d’hameçonnage basés sur le Machine Learning.

- Campagne : messages identifiés dans le cadre d’une campagne.

- Détonation de fichier : les pièces jointes fiables ont détecté une pièce jointe malveillante lors de l’analyse de la détonation.

- Réputation de détonation de fichiers : pièces jointes précédemment détectées par les détonations de pièces jointes fiables dans d’autres organisations Microsoft 365.

- Réputation des fichiers : le message contient un fichier précédemment identifié comme malveillant dans d’autres organisations Microsoft 365.

- Correspondance d’empreintes digitales : le message ressemble étroitement à un message malveillant détecté précédemment.

- Filtre général : signaux d’hameçonnage basés sur des règles d’analyste.

- Marque d’emprunt d’identité : emprunt d’identité d’expéditeur de marques connues.

- Domaine d’emprunt d’identité : emprunt d’identité des domaines d’expéditeur que vous possédez ou que vous avez spécifiés pour la protection dans les stratégies anti-hameçonnage.

- Utilisateur d’emprunt d’identité : emprunt d’identité d’expéditeurs protégés que vous avez spécifiés dans les stratégies anti-hameçonnage ou appris par le biais de l’intelligence des boîtes aux lettres.

- Emprunt d’identité d’intelligence de boîte aux lettres : détections d’emprunt d’identité à partir de l’intelligence des boîtes aux lettres dans les stratégies anti-hameçonnage.

- Détection d’analyse mixte : plusieurs filtres ont contribué au verdict du message.

- Usurpation DMARC : le message a échoué à l’authentification DMARC.

- Usurpation de domaine externe : usurpation d’adresse e-mail de l’expéditeur à l’aide d’un domaine externe à votre organization.

- Usurpation intra-organisation : usurpation d’adresse e-mail de l’expéditeur à l’aide d’un domaine interne à votre organization.

- Détonation d’URL : les liens fiables ont détecté une URL malveillante dans le message pendant l’analyse de la détonation.

- Réputation de détonation d’URL : URL précédemment détectées par les détonations de liens fiables dans d’autres organisations Microsoft 365.

- Réputation malveillante d’URL : le message contient une URL qui a été précédemment identifiée comme malveillante dans d’autres organisations Microsoft 365.

Action de remise :

- Remis

- Jetés

- Bloqué

Remplacement principal : source

- Valeurs du remplacement principal :

- Autorisé par la stratégie organization

- Autorisé par la stratégie utilisateur

- Bloqué par la stratégie organization

- Bloqué par la stratégie utilisateur

- Aucune

- Valeurs de la source de remplacement principale :

- Filtre tiers

- Administration voyage dans le temps initié (ZAP)

- Blocage de stratégie anti-programme malveillant par type de fichier

- Paramètres de stratégie anti-courrier indésirable

- Stratégie de connexion

- Règle de transport Exchange

- Mode exclusif (remplacement par l’utilisateur)

- Filtrage ignoré en raison d’une organization locale

- Filtre de région IP à partir de la stratégie

- Filtre de langue à partir de la stratégie

- Simulation d’hameçonnage

- Mise en quarantaine

- Boîte aux lettres SecOps

- Liste d’adresses des expéditeurs (remplacement Administration)

- Liste d’adresses des expéditeurs (remplacement par l’utilisateur)

- Liste des domaines de l’expéditeur (remplacement Administration)

- Liste des domaines de l’expéditeur (remplacement par l’utilisateur)

- Bloc de fichiers d’autorisation/liste de blocage du locataire

- Blocage de l’adresse e-mail de l’expéditeur d’autorisation/liste de blocage

- Bloc d’usurpation d’autorisation/liste de blocage du locataire

- Bloc d’URL d’autorisation/liste de blocage du locataire

- Liste de contacts approuvés (remplacement par l’utilisateur)

- Domaine approuvé (remplacement par l’utilisateur)

- Destinataire approuvé (remplacement par l’utilisateur)

- Expéditeurs approuvés uniquement (remplacement par l’utilisateur)

- Valeurs du remplacement principal :

Email section détails :

-

Directionnalité :

- Entrants

- Intra-irg

- Sortant

- Destinataire (À)*

- Expéditeur*

- Heure de réception

-

ID de* message Internet : disponible dans le champ d’en-tête Message-ID de l’en-tête du message. Un exemple de valeur est

<08f1e0f6806a47b4ac103961109ae6ef@server.domain>(notez les crochets). - ID *du message réseau : valeur GUID disponible dans le champ d’en-tête X-MS-Exchange-Organization-Network-Message-Id dans l’en-tête du message.

- Cluster ID

- Language

* L’action

Copier dans le Presse-papiers est disponible pour copier la valeur.

Copier dans le Presse-papiers est disponible pour copier la valeur.-

Directionnalité :

Les onglets (vues) situés en haut de la page vous permettent d’examiner efficacement les e-mails. Ces vues sont décrites dans les sous-sections suivantes.

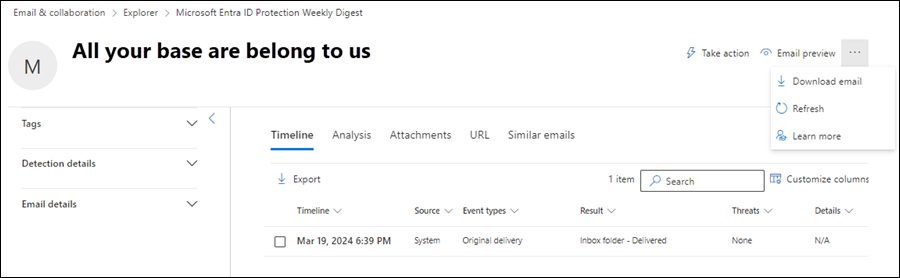

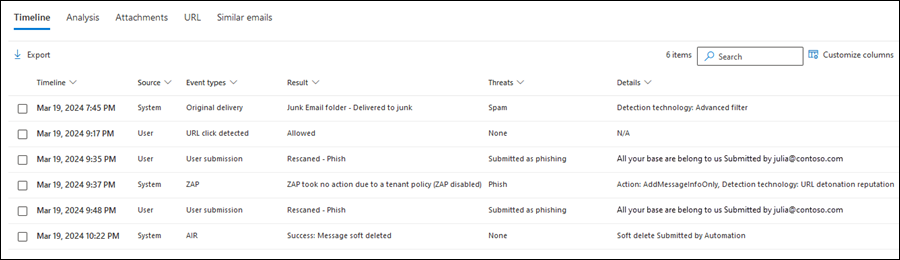

Timeline view

La vue Chronologie affiche les événements de remise et de post-remise qui se sont produits au message.

Les informations d’événement de message suivantes sont disponibles dans la vue. Sélectionnez un en-tête de colonne à trier en fonction de cette colonne. Pour ajouter ou supprimer des colonnes, sélectionnez ![]() Personnaliser les colonnes. Par défaut, toutes les colonnes disponibles sont sélectionnées.

Personnaliser les colonnes. Par défaut, toutes les colonnes disponibles sont sélectionnées.

- Chronologie (date/heure de l’événement)

- Source : par exemple : Système, **Administration ou Utilisateur.

- Types d’événements

- Résultat

- Menaces

- Détails

Si rien n’est arrivé au message après la remise, le message est susceptible de n’avoir qu’une seule ligne dans la vue Chronologie avec la valeur Types d’événements Remise d’origine. Par exemple :

- La valeur Result est Inbox folder - Delivered.

- La valeur Résultat est Dossier courrier indésirable - Remis au courrier indésirable

- La valeur Résultat est Quarantaine - Bloqué.

Les actions suivantes du message effectuées par les utilisateurs, les administrateurs ou Microsoft 365 ajoutent des lignes à la vue. Par exemple :

- La valeur Types d’événements est ZAP et la valeur Result est Message déplacé vers Quarantaine par ZAP.

- La valeur Types d’événements est Mise en quarantaine et la valeur Résultat est Message a été correctement libéré de la quarantaine.

Utilisez la ![]() zone De recherche pour rechercher des informations sur la page. Tapez du texte dans la zone, puis appuyez sur la touche Entrée.

zone De recherche pour rechercher des informations sur la page. Tapez du texte dans la zone, puis appuyez sur la touche Entrée.

Utilisez ![]() Exporter pour exporter les données de la vue vers un fichier CSV. Le nom de fichier par défaut est - Microsoft Defender.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, - Microsoft Defender(1).csv).

Exporter pour exporter les données de la vue vers un fichier CSV. Le nom de fichier par défaut est - Microsoft Defender.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, - Microsoft Defender(1).csv).

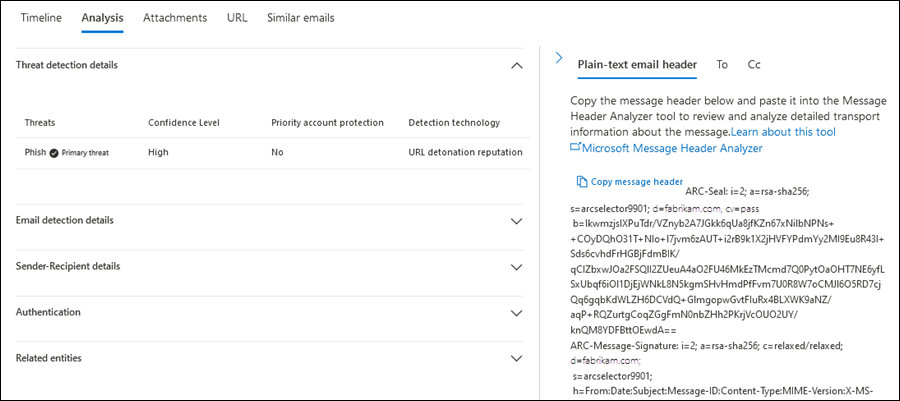

Vue d’analyse

La vue Analyse contient des informations qui vous aident à analyser le message en profondeur. Les informations suivantes sont disponibles dans cette vue :

Section Détails de la détection des menaces : Informations sur les menaces détectées dans le message :

- Classification des menaces : détermination par IA de la menace. Pour plus d’informations, consultez Classification des menaces dans Microsoft Defender pour Office 365.

-

Menaces : La menace principale est indiquée par

Menace principale.

Menace principale. - Niveau de confiance : les valeurs sont High, Medium ou Low.

- Protection du compte prioritaire : les valeurs sont Oui ou Non. Pour plus d’informations, consultez Configurer et examiner la protection des comptes prioritaires dans Microsoft Defender pour Office 365.

Email section détails de la détection : Informations sur les fonctionnalités de protection ou les remplacements qui ont affecté le message :

Tous les remplacements : tous les paramètres organization ou utilisateur qui ont eu la possibilité de modifier l’emplacement de remise prévu du message. Par exemple, si le message correspondait à une règle de flux de messagerie et à une entrée de bloc dans la liste verte/bloquée du locataire, les deux paramètres sont répertoriés ici. La valeur de la propriété Primary Override : Source identifie le paramètre qui a réellement affecté la remise du message.

Remplacement principal : Source : affiche le paramètre organization ou utilisateur qui a modifié l’emplacement de remise prévu du message (autorisé au lieu d’être bloqué ou bloqué au lieu d’autorisé). Par exemple :

- Le message a été bloqué par une règle de flux de messagerie.

- Le message a été autorisé en raison d’une entrée dans la liste des expéditeurs approuvés de l’utilisateur.

Règles de transport Exchange (règles de flux de courrier) : si le message a été affecté par des règles de flux de messagerie, les noms de règles et les valeurs GUID sont affichés. Les actions effectuées sur les messages par les règles de flux de courrier se produisent avant les verdicts de courrier indésirable et d’hameçonnage.

L’action

Copier dans le Presse-papiers est disponible pour copier le GUID de règle. Pour plus d’informations sur les règles de flux de messagerie, consultez la rubrique Mail flow rules (transport rules) in Exchange Online.

Copier dans le Presse-papiers est disponible pour copier le GUID de règle. Pour plus d’informations sur les règles de flux de messagerie, consultez la rubrique Mail flow rules (transport rules) in Exchange Online.Le lien Accéder au Centre d’administration Exchange ouvre la page Règles dans le nouveau centre d’administration Exchange à l’adresse https://admin.exchange.microsoft.com/#/transportrules.

Connecteur : si le message a été remis via un connecteur entrant, le nom du connecteur s’affiche. Pour plus d’informations sur les connecteurs, consultez Configurer le flux de messagerie à l’aide de connecteurs dans Exchange Online.

Niveau de plainte en bloc (BCL) : une valeur BCL plus élevée indique que le message est plus susceptible d’être du courrier indésirable. Pour plus d’informations, consultez Niveau de plainte en bloc (BCL) dans EOP.

Stratégie : si un type de stratégie est répertorié ici (par exemple, courrier indésirable), sélectionnez Configurer

pour ouvrir la page de stratégie associée (par exemple, la page Stratégies anti-courrier indésirable sur https://security.microsoft.com/antispam).

pour ouvrir la page de stratégie associée (par exemple, la page Stratégies anti-courrier indésirable sur https://security.microsoft.com/antispam).Action de stratégie

ID d’alerte : sélectionnez la valeur ID d’alerte pour ouvrir la page de détails de l’alerte (comme si vous avez trouvé et sélectionné l’alerte dans la page Alertes à l’adresse https://security.microsoft.com/alerts). L’action

Copier dans le Presse-papiers est également disponible pour copier la valeur ID d’alerte.

Copier dans le Presse-papiers est également disponible pour copier la valeur ID d’alerte.Type de stratégie

Type de client : affiche le type de client qui a envoyé le message (par exemple, REST)

taille Email

Règles de protection contre la perte de données

Section Détails de l’expéditeur-destinataire : détails sur l’expéditeur du message et certaines informations sur le destinataire :

- Nom complet de l’expéditeur

- Adresse de l’expéditeur*

- IP de l’expéditeur

- Nom de domaine de l’expéditeur*

- Date de création du domaine : un domaine récemment créé et d’autres signaux de message peuvent identifier le message comme suspect.

- Propriétaire du domaine

- Adresse MAIL FROM de l’expéditeur*

- Nom de domaine de l’expéditeur MAIL FROM*

- Return-Path

- Domaine chemin d’accès de retour

- Emplacement

- Domaine du destinataire*

- À : affiche les 5 000 premiers caractères des adresses de messagerie dans le champ À du message.

- Cc : affiche les 5 000 premiers caractères des adresses e-mail dans le champ Cc du message.

- Liste de distribution : affiche le groupe de distribution (liste de distribution) si le destinataire a reçu l’e-mail en tant que membre de la liste. Le groupe de distribution de niveau supérieur est affiché pour les groupes de distribution imbriqués.

- Transfert : indique si le message a été automatiquement transféré à une adresse e-mail externe. L’utilisateur de transfert et le type de transfert sont affichés (règles de flux de courrier, règles de boîte de réception ou transfert SMTP).

* L’action

Copier dans le Presse-papiers est disponible pour copier la valeur.

Copier dans le Presse-papiers est disponible pour copier la valeur.Section Authentification : Détails sur les résultats de l’authentification par e-mail :

-

Authentification de message basée sur le domaine (DMARC)

-

Pass: case activée DMARC pour le message passé. -

Fail: échec de l’case activée DMARC pour le message. -

BestGuessPass: l’enregistrement TXT DMARC pour le domaine n’est pas le cas, mais s’il en existait un, le case activée DMARC pour le message serait passé. - Aucun : indique qu’aucun enregistrement TXT DMARC n’existe pour le domaine d’envoi dans DNS.

-

-

DomainKeys identified mail (DKIM) : les valeurs sont les suivantes :

-

Pass: case activée DKIM pour le message passé. -

Fail (reason): échec de l’case activée DKIM pour le message. Par exemple, le message n’a pas été signé par DKIM ou la signature DKIM n’a pas été vérifiée. -

None: le message n’a pas été signé par DKIM. Ce résultat peut ou non indiquer que le domaine a un enregistrement DKIM, ou que l’enregistrement DKIM n’est pas évalué à un résultat. Ce résultat indique uniquement que ce message n’a pas été signé.

-

-

Sender Policy Framework (SPF) : les valeurs sont les suivantes :

-

Pass (IP address): le case activée SPF a trouvé que la source du message est valide pour le domaine. -

Fail (IP address): le case activée SPF a trouvé que la source du message n’est pas valide pour le domaine, et la règle d’application dans l’enregistrement SPF est-all(échec dur). -

SoftFail (reason): le case activée SPF a trouvé que la source du message n’est pas valide pour le domaine et que la règle d’application dans l’enregistrement SPF est~all(échec logiciel). -

Neutral: le case activée SPF a trouvé que la source du message n’est pas valide pour le domaine, et la règle d’application dans l’enregistrement SPF est?all(neutre). -

None: le domaine n’a pas d’enregistrement SPF, ou l’enregistrement SPF n’est pas évalué à un résultat. -

TempError: le case activée SPF a rencontré une erreur temporaire (par exemple, une erreur DNS). Cette même vérification peut être effectuée ultérieurement. -

PermError: le case activée SPF a rencontré une erreur permanente. Par exemple, le domaine a un enregistrement SPF mal formaté.

-

- Authentification composite : SPF, DKIM, DMARC et d’autres informations déterminent si l’expéditeur du message (adresse De) est authentique. Pour plus d’informations, consultez Authentification composite.

-

Authentification de message basée sur le domaine (DMARC)

Section Entités associées : informations sur les pièces jointes et les URL dans le message :

- Entité : la sélection de pièces jointes ou d’URL vous permet d’accéder à la vue Pièces jointes ou à la vue URL de la page d’entité Email pour le message.

- Nombre total

- Menaces détectées : les valeurs sont Oui ou Non.

Zone détails du message :

-

Onglet d’en-tête d’e-mail de texte brut : contient l’en-tête de message entier en texte brut. Sélectionnez

Copier l’en-tête du message pour copier l’en-tête du message. Sélectionnez

Copier l’en-tête du message pour copier l’en-tête du message. Sélectionnez  Microsoft Message Header Analyzer pour ouvrir l’Analyseur d’en-tête de message à l’adresse https://mha.azurewebsites.net/pages/mha.html. Collez l’en-tête de message copié dans la page, puis sélectionnez Analyser les en-têtes pour plus d’informations sur les en-têtes et les valeurs des messages.

Microsoft Message Header Analyzer pour ouvrir l’Analyseur d’en-tête de message à l’adresse https://mha.azurewebsites.net/pages/mha.html. Collez l’en-tête de message copié dans la page, puis sélectionnez Analyser les en-têtes pour plus d’informations sur les en-têtes et les valeurs des messages. - Onglet To : affiche les 5 000 premiers caractères des adresses e-mail dans le champ À du message.

- Onglet Cc : affiche les 5 000 premiers caractères des adresses e-mail dans le champ Cc du message.

-

Onglet d’en-tête d’e-mail de texte brut : contient l’en-tête de message entier en texte brut. Sélectionnez

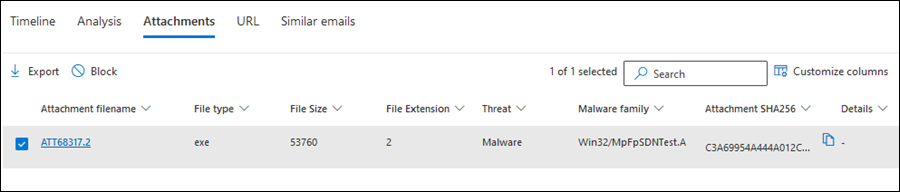

Vue Pièces jointes

La vue Pièces jointes affiche des informations sur toutes les pièces jointes du message et les résultats d’analyse de ces pièces jointes.

Les informations de pièce jointe suivantes sont disponibles dans cette vue. Sélectionnez un en-tête de colonne à trier en fonction de cette colonne. Pour ajouter ou supprimer des colonnes, sélectionnez ![]() Personnaliser les colonnes. Par défaut, toutes les colonnes disponibles sont sélectionnées.

Personnaliser les colonnes. Par défaut, toutes les colonnes disponibles sont sélectionnées.

- Nom de fichier de la pièce jointe : si vous cliquez sur la valeur de nom de fichier

- Type de fichier

- Taille du fichier

- Extension de fichier

- Menace

- Famille de programmes malveillants

-

Pièce jointe SHA256 : l’action

Copier dans le Presse-papiers est disponible pour copier la valeur SHA256.

Copier dans le Presse-papiers est disponible pour copier la valeur SHA256. - Détails

Utilisez la ![]() zone De recherche pour rechercher des informations sur la page. Tapez du texte dans la zone, puis appuyez sur la touche Entrée.

zone De recherche pour rechercher des informations sur la page. Tapez du texte dans la zone, puis appuyez sur la touche Entrée.

Utilisez ![]() Exporter pour exporter les données de la vue vers un fichier CSV. Le nom de fichier par défaut est - Microsoft Defender.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, - Microsoft Defender(1).csv).

Exporter pour exporter les données de la vue vers un fichier CSV. Le nom de fichier par défaut est - Microsoft Defender.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, - Microsoft Defender(1).csv).

Détails des pièces jointes

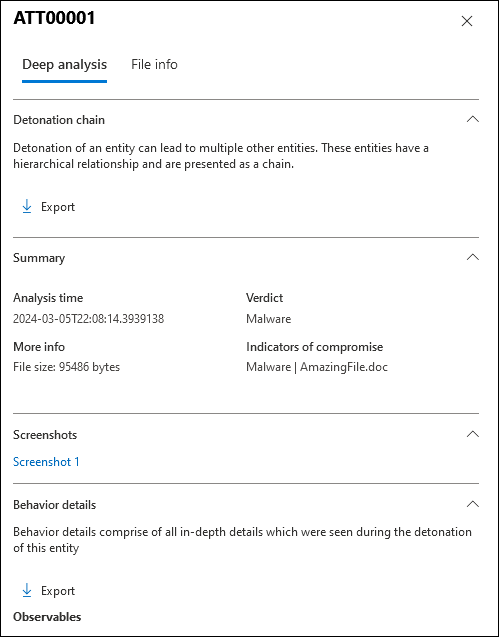

Si vous sélectionnez une entrée dans la vue Pièces jointes en cliquant sur la valeur nom de fichier pièce jointe , un menu volant de détails s’ouvre et contient les informations suivantes :

Onglet Analyse approfondie : des informations sont disponibles sous cet onglet si les pièces jointes fiables ont analysé (détoné) la pièce jointe. Vous pouvez identifier ces messages dans Threat Explorer à l’aide de la technologie de détection de filtre de requête avec la valeur Détonation de fichier.

Section Chaîne de détonation : La détonation des pièces jointes sécurisées d’un seul fichier peut déclencher plusieurs détonations. La chaîne de détonation suit le chemin des détonations, y compris le fichier malveillant d’origine qui a provoqué le verdict et tous les autres fichiers affectés par la détonation. Ces fichiers joints peuvent ne pas être directement présents dans l’e-mail. Toutefois, l’inclusion de l’analyse est importante pour déterminer la raison pour laquelle le fichier a été détecté comme étant malveillant.

Si aucune information de chaîne de détonation n’est disponible, la valeur Aucune arborescence de détonation est affichée. Sinon, vous pouvez sélectionner

Exporter pour télécharger les informations de chaîne de détonation dans un fichier CSV. Le nom de fichier par défaut est Detonation chain.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, Chaîne de détonation(1).csv). Le fichier CSV contient les informations suivantes :

Exporter pour télécharger les informations de chaîne de détonation dans un fichier CSV. Le nom de fichier par défaut est Detonation chain.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, Chaîne de détonation(1).csv). Le fichier CSV contient les informations suivantes :- Haut : fichier de niveau supérieur.

- Level1 : fichier de niveau suivant.

- Level2 : fichier de niveau suivant.

- et ainsi de suite.

La chaîne de détonation et le fichier CSV peuvent afficher uniquement l’élément de niveau supérieur si aucune des entités qui y sont liées n’a été détectée comme problématique ou n’a été détonée.

Section Résumé : si aucune information récapitulative de détonation n’est disponible, la valeur Aucun résumé de détonation s’affiche. Sinon, les informations récapitulatives de détonation suivantes sont disponibles :

- Temps d’analyse

- Verdict : Le verdict sur la pièce jointe elle-même.

- Plus d’informations : Taille du fichier en octets.

- Indicateurs de compromission

Section Captures d’écran : affiche les captures d’écran capturées pendant la détonation. Aucune capture d’écran n’est capturée pour les fichiers conteneur tels que ZIP ou RAR qui contiennent d’autres fichiers.

Si aucune capture d’écran de détonation n’est disponible, la valeur Aucune capture d’écran à afficher s’affiche. Sinon, sélectionnez le lien pour afficher la capture d’écran.

Section Détails du comportement : affiche les événements exacts qui ont eu lieu pendant la détonation, ainsi que les observations problématiques ou bénignes qui contiennent des URL, des adresses IP, des domaines et des fichiers trouvés pendant la détonation. Il se peut qu’il n’y ait pas de détails de comportement pour les fichiers conteneur tels que ZIP ou RAR qui contiennent d’autres fichiers.

Si aucune information de détails de comportement n’est disponible, la valeur Aucun comportement de détonation s’affiche. Sinon, vous pouvez sélectionner

Exporter pour télécharger les informations de détails du comportement dans un fichier CSV. Le nom de fichier par défaut est Comportement details.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, Détails du comportement(1).csv). Le fichier CSV contient les informations suivantes :

Exporter pour télécharger les informations de détails du comportement dans un fichier CSV. Le nom de fichier par défaut est Comportement details.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, Détails du comportement(1).csv). Le fichier CSV contient les informations suivantes :- Time

- Comportement

- Propriété behavior

- Processus (PID)

- Opération

- Target (Cible)

- Détails

- Résultat

Onglet Informations sur le fichier : la section Détails du fichier contient les informations suivantes :

- Nom de fichier

- SHA256

- Taille du fichier (en octets)

Lorsque vous avez terminé dans le menu volant détails du fichier, sélectionnez ![]() Fermer.

Fermer.

Bloquer les pièces jointes de la vue Pièces jointes

Si vous sélectionnez une entrée dans la vue Pièces jointes en sélectionnant la zone case activée en regard du nom de fichier, l’action ![]() Bloquer est disponible. Cette action ajoute le fichier en tant qu’entrée de bloc dans la liste verte/bloquée du locataire. La sélection de Bloquer démarre l’Assistant Action :

Bloquer est disponible. Cette action ajoute le fichier en tant qu’entrée de bloc dans la liste verte/bloquée du locataire. La sélection de Bloquer démarre l’Assistant Action :

Dans la page Choisir des actions , configurez l’un des paramètres suivants dans la section Bloquer le fichier :

-

N’expirez jamais le : il s’agit de la valeur

par défaut .

par défaut . -

N’expirez jamais : faites glisser le bouton bascule sur désactivé

, puis sélectionnez une date dans la zone Supprimer sur .

, puis sélectionnez une date dans la zone Supprimer sur .

Lorsque vous avez terminé sur la page Choisir des actions , sélectionnez Suivant.

-

N’expirez jamais le : il s’agit de la valeur

Dans la page Choisir les entités cibles , vérifiez que le fichier que vous souhaitez bloquer est sélectionné, puis sélectionnez Suivant.

Dans la page Vérifier et envoyer , configurez les paramètres suivants :

- Nom de la correction : entrez un nom unique pour suivre les status dans le centre de notifications.

- Description : entrez une description facultative.

Lorsque vous avez terminé d’accéder à la page Vérifier et envoyer , sélectionnez Envoyer.

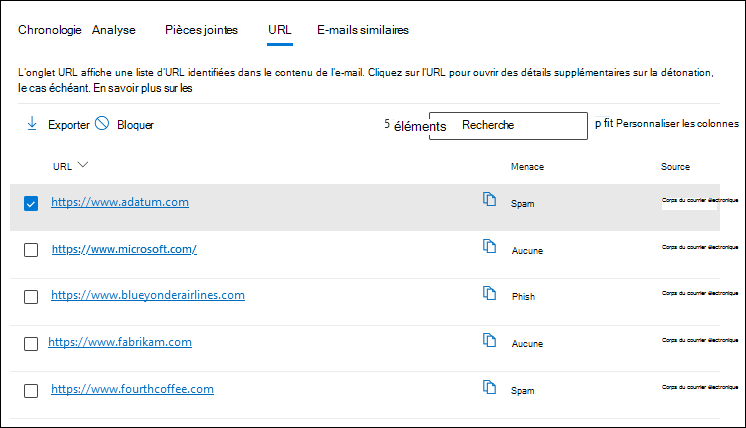

Vue URL

La vue URL affiche des informations sur toutes les URL du message et les résultats d’analyse de ces URL.

Les informations de pièce jointe suivantes sont disponibles dans cette vue. Sélectionnez un en-tête de colonne à trier en fonction de cette colonne. Pour ajouter ou supprimer des colonnes, sélectionnez ![]() Personnaliser les colonnes. Par défaut, toutes les colonnes disponibles sont sélectionnées.

Personnaliser les colonnes. Par défaut, toutes les colonnes disponibles sont sélectionnées.

- URL

- Menace

- Source

- Détails

Utilisez la ![]() zone De recherche pour rechercher des informations sur la page. Tapez du texte dans la zone, puis appuyez sur la touche Entrée.

zone De recherche pour rechercher des informations sur la page. Tapez du texte dans la zone, puis appuyez sur la touche Entrée.

Utilisez ![]() Exporter pour exporter les données de la vue vers un fichier CSV. Le nom de fichier par défaut est - Microsoft Defender.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, - Microsoft Defender(1).csv).

Exporter pour exporter les données de la vue vers un fichier CSV. Le nom de fichier par défaut est - Microsoft Defender.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, - Microsoft Defender(1).csv).

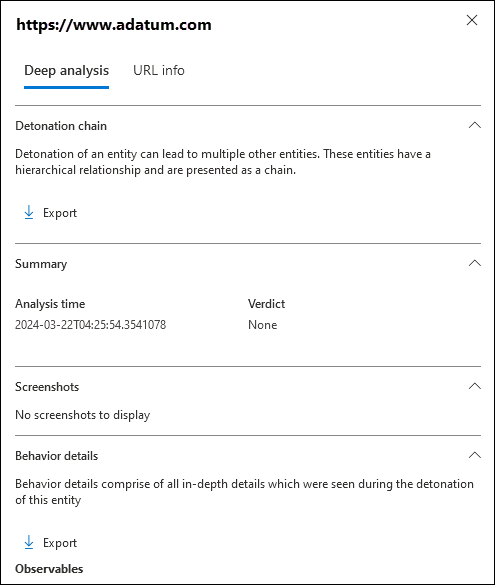

Détails de l’URL

Si vous sélectionnez une entrée dans la vue URL en cliquant sur la valeur de l’URL , un menu volant de détails s’ouvre et contient les informations suivantes :

Onglet Analyse approfondie : des informations sont disponibles sous cet onglet si les liens fiables ont analysé (détonné) l’URL. Vous pouvez identifier ces messages dans Threat Explorer à l’aide de la technologie de détection de filtre de requête avec la valeur de détonation d’URL.

Section Chaîne de détonation : la détonation de liens fiables d’une seule URL peut déclencher plusieurs détonations. La chaîne de détonation suit le chemin des détonations, y compris l’URL malveillante d’origine qui a provoqué le verdict et toutes les autres URL affectées par la détonation. Ces URL peuvent ne pas être directement présentes dans l’e-mail. Toutefois, l’inclusion de l’analyse est importante pour déterminer pourquoi l’URL a été détectée comme malveillante.

Si aucune information de chaîne de détonation n’est disponible, la valeur Aucune arborescence de détonation est affichée. Sinon, vous pouvez sélectionner

Exporter pour télécharger les informations de chaîne de détonation dans un fichier CSV. Le nom de fichier par défaut est Detonation chain.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, Chaîne de détonation(1).csv). Le fichier CSV contient les informations suivantes :

Exporter pour télécharger les informations de chaîne de détonation dans un fichier CSV. Le nom de fichier par défaut est Detonation chain.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, Chaîne de détonation(1).csv). Le fichier CSV contient les informations suivantes :- Haut : fichier de niveau supérieur.

- Level1 : fichier de niveau suivant.

- Level2 : fichier de niveau suivant.

- et ainsi de suite.

La chaîne de détonation et le fichier CSV peuvent afficher uniquement l’élément de niveau supérieur si aucune des entités qui y sont liées n’a été détectée comme problématique ou n’a été détonée.

Section Résumé : si aucune information récapitulative de détonation n’est disponible, la valeur Aucun résumé de détonation s’affiche. Sinon, les informations récapitulatives de détonation suivantes sont disponibles :

- Temps d’analyse

- Verdict : verdict sur l’URL elle-même.

Section Captures d’écran : affiche les captures d’écran capturées pendant la détonation. Aucune capture d’écran n’est capturée si l’URL s’ouvre dans un lien qui télécharge directement un fichier. Toutefois, vous voyez le fichier téléchargé dans la chaîne de détonation.

Si aucune capture d’écran de détonation n’est disponible, la valeur Aucune capture d’écran à afficher s’affiche. Sinon, sélectionnez le lien pour afficher la capture d’écran.

Section Détails du comportement : affiche les événements exacts qui ont eu lieu pendant la détonation, ainsi que les observations problématiques ou bénignes qui contiennent des URL, des adresses IP, des domaines et des fichiers trouvés pendant la détonation.

Si aucune information de détails de comportement n’est disponible, la valeur Aucun comportement de détonation s’affiche. Sinon, vous pouvez sélectionner

Exporter pour télécharger les informations de détails du comportement dans un fichier CSV. Le nom de fichier par défaut est Comportement details.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, Détails du comportement(1).csv). Le fichier CSV contient les informations suivantes :

Exporter pour télécharger les informations de détails du comportement dans un fichier CSV. Le nom de fichier par défaut est Comportement details.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, Détails du comportement(1).csv). Le fichier CSV contient les informations suivantes :- Time

- Comportement

- Propriété behavior

- Processus (PID)

- Opération

- Target (Cible)

- Détails

- Résultat

Onglet Informations sur l’URL : la section Détails de l’URL contient les informations suivantes :

- URL

- Menace

Lorsque vous avez terminé dans le menu volant détails du fichier, sélectionnez ![]() Fermer.

Fermer.

Bloquer les URL de la vue URL

Si vous sélectionnez une entrée dans la vue URL en sélectionnant la zone case activée en regard du nom de fichier, l’action ![]() Bloquer est disponible. Cette action ajoute l’URL en tant qu’entrée de bloc dans la liste verte/bloquée du locataire. La sélection de Bloquer démarre l’Assistant Action :

Bloquer est disponible. Cette action ajoute l’URL en tant qu’entrée de bloc dans la liste verte/bloquée du locataire. La sélection de Bloquer démarre l’Assistant Action :

Dans la page Choisir des actions , configurez l’un des paramètres suivants dans la section Url de blocage :

-

N’expirez jamais le : il s’agit de la valeur

par défaut .

par défaut . -

N’expirez jamais : faites glisser le bouton bascule sur désactivé

, puis sélectionnez une date dans la zone Supprimer sur .

, puis sélectionnez une date dans la zone Supprimer sur .

Lorsque vous avez terminé sur la page Choisir des actions , sélectionnez Suivant.

-

N’expirez jamais le : il s’agit de la valeur

Dans la page Choisir les entités cibles , vérifiez que l’URL que vous souhaitez bloquer est sélectionnée, puis sélectionnez Suivant.

Dans la page Vérifier et envoyer , configurez les paramètres suivants :

- Nom de la correction : entrez un nom unique pour suivre les status dans le centre de notifications.

- Description : entrez une description facultative.

Lorsque vous avez terminé d’accéder à la page Vérifier et envoyer , sélectionnez Envoyer.

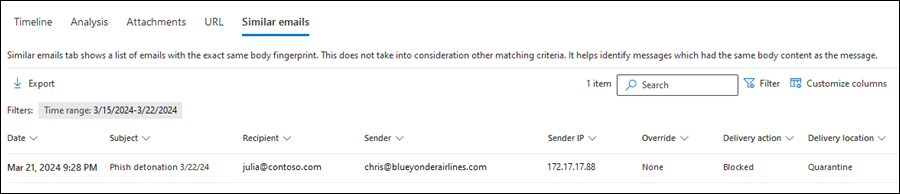

Affichage des e-mails similaires

La vue e-mails similaires affiche d’autres messages électroniques qui ont la même empreinte digitale du corps de message que ce message. Les critères de correspondance dans les autres messages ne s’appliquent pas à cette vue (par exemple, les empreintes digitales des pièces jointes).

Les informations de pièce jointe suivantes sont disponibles dans cette vue. Sélectionnez un en-tête de colonne à trier en fonction de cette colonne. Pour ajouter ou supprimer des colonnes, sélectionnez ![]() Personnaliser les colonnes. Par défaut, toutes les colonnes disponibles sont sélectionnées.

Personnaliser les colonnes. Par défaut, toutes les colonnes disponibles sont sélectionnées.

- Date

- Subject

- Destinataire

- Sender

- IP de l’expéditeur

- Override

- Action de remise

- Emplacement de livraison

Utilisez ![]() Filtre pour filtrer les entrées par date de début et date de fin.

Filtre pour filtrer les entrées par date de début et date de fin.

Utilisez la ![]() zone De recherche pour rechercher des informations sur la page. Tapez du texte dans la zone, puis appuyez sur la touche Entrée.

zone De recherche pour rechercher des informations sur la page. Tapez du texte dans la zone, puis appuyez sur la touche Entrée.

Utilisez ![]() Exporter pour exporter les données de la vue vers un fichier CSV. Le nom de fichier par défaut est - Microsoft Defender.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, - Microsoft Defender(1).csv).

Exporter pour exporter les données de la vue vers un fichier CSV. Le nom de fichier par défaut est - Microsoft Defender.csv et l’emplacement par défaut est le dossier Téléchargements . Si un fichier portant ce nom existe déjà, le nom de fichier est ajouté avec un nombre (par exemple, - Microsoft Defender(1).csv).

Actions sur la page d’entité Email

Les actions suivantes sont disponibles en haut de la page d’entité Email :

-

Action : Pour plus d’informations, consultez Repérage des menaces : Assistant Action.

Action : Pour plus d’informations, consultez Repérage des menaces : Assistant Action. -

préversion Email¹ ²

préversion Email¹ ² -

Autres options :

Autres options : Accéder à l’e-mail mis en quarantaine : disponible uniquement si le message a été mis en quarantaine. La sélection de cette action ouvre l’onglet Email de la page Quarantaine à l’emplacement https://security.microsoft.com/quarantine, filtré par la valeur ID de message unique du message. Pour plus d’informations, consultez Afficher les e-mails mis en quarantaine.

Accéder à l’e-mail mis en quarantaine : disponible uniquement si le message a été mis en quarantaine. La sélection de cette action ouvre l’onglet Email de la page Quarantaine à l’emplacement https://security.microsoft.com/quarantine, filtré par la valeur ID de message unique du message. Pour plus d’informations, consultez Afficher les e-mails mis en quarantaine. Télécharger l’e-mail¹ ²

Télécharger l’e-mail¹ ²Conseil

L’e-mail de téléchargement n’est pas disponible pour les messages qui ont été mis en quarantaine. Au lieu de cela, téléchargez une copie protégée par mot de passe du message à partir de la mise en quarantaine.

¹ Les actions Email aperçu et Télécharger l’e-mail nécessitent le rôle Préversion. Vous pouvez attribuer ce rôle aux emplacements suivants :

-

Microsoft Defender XDR le contrôle d’accès en fonction du rôle unifié (RBAC) (si Email & collaboration>Defender for Office 365 autorisations est

Active. Affecte uniquement le portail Defender, et non PowerShell) : opérations de sécurité/données brutes (e-mail & collaboration)/Email & contenu de collaboration (lecture) .

Active. Affecte uniquement le portail Defender, et non PowerShell) : opérations de sécurité/données brutes (e-mail & collaboration)/Email & contenu de collaboration (lecture) . - Email & des autorisations de collaboration dans le portail Microsoft Defender : appartenance aux groupes de rôles Enquêteur de données ou Gestionnaire eDiscovery. Vous pouvez également créer un groupe de rôles avec le rôle Aperçu attribué et ajouter les utilisateurs au groupe de rôles personnalisé.

² Vous pouvez afficher un aperçu ou télécharger les messages électroniques disponibles dans les boîtes aux lettres Microsoft 365. Voici quelques exemples de cas où les messages ne sont plus disponibles dans les boîtes aux lettres :

- Le message a été supprimé avant l’échec de la remise ou de la remise.

- Le message a été supprimé de manière définitive.

- Le message a un emplacement de remise local/externe.

- ZAP a déplacé le message en quarantaine.

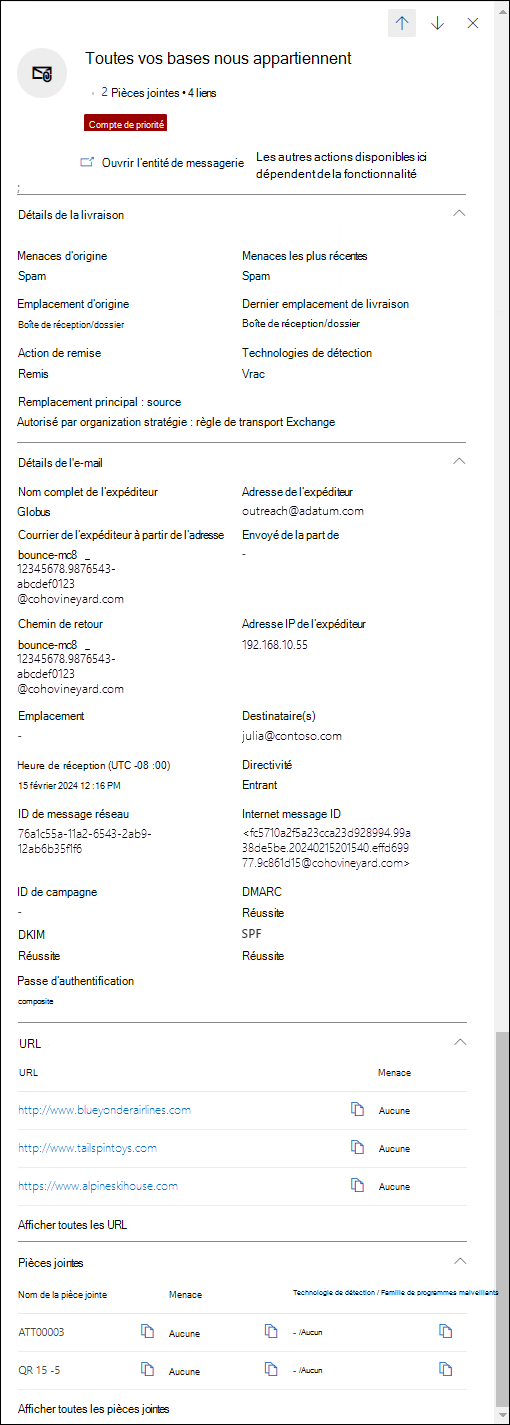

Panneau récapitulatif Email

Le volet de synthèse Email est le menu volant détails de l’e-mail disponible dans de nombreuses fonctionnalités dans Exchange Online Protection (EOP) et Defender for Office 365. Le panneau de synthèse Email contient des informations de synthèse standardisées sur le message électronique provenant des détails complets disponibles sur la page d’entité Email dans Defender for Office 365.

L’emplacement où trouver le panneau de résumé Email est décrit dans la section Où trouver la page d’entité Email plus haut dans cet article. Le reste de cette section décrit les informations disponibles dans le panneau de synthèse Email pour toutes les fonctionnalités.

Conseil

Le volet récapitulatif Email est disponible dans la page Centre de notifications sous https://security.microsoft.com/action-center/ les onglets En attente ou Historique. Sélectionnez une action avec la valeur De type d’entitéEmail en cliquant n’importe où dans la ligne autre que la zone case activée ou la valeur ID d’investigation. Le menu volant de détails qui s’ouvre est le volet récapitulatif Email, mais ![]() l’entité Ouvrir la messagerie n’est pas disponible en haut du menu volant.

l’entité Ouvrir la messagerie n’est pas disponible en haut du menu volant.

Les informations de message suivantes sont disponibles en haut du panneau récapitulatif Email :

- Le titre du menu volant est la valeur Objet du message.

- Nombre de pièces jointes et de liens dans le message (non présents dans toutes les fonctionnalités).

- Toutes les balises utilisateur affectées aux destinataires du message (y compris la balise compte prioritaire). Pour plus d’informations, consultez Balises utilisateur dans Microsoft Defender pour Office 365

- Les actions disponibles en haut du menu volant dépendent de l’emplacement où vous avez ouvert le panneau récapitulatif Email. Les actions disponibles sont décrites dans les articles sur les fonctionnalités individuelles.

Conseil

Pour afficher des détails sur les autres messages sans quitter le panneau de résumé Email du message actuel, utilisez  l’élément Précédent et l’élément suivant en haut du menu volant.

l’élément Précédent et l’élément suivant en haut du menu volant.

Les sections suivantes sont disponibles dans le panneau de synthèse Email pour toutes les fonctionnalités (peu importe l’emplacement à partir duquel vous avez ouvert le panneau de résumé Email) :

Section Détails de la remise :

- Menaces d’origine

- Menaces les plus récentes

- Emplacement d’origine

- Dernier emplacement de livraison

- Action de remise

- Technologies de détection

- Remplacement principal : source

- Classification des menaces

Email section détails :

- Nom complet de l’expéditeur

- Adresse de l’expéditeur

- Adresse e-mail de l’expéditeur

- Envoyé de la part de

- Chemin d’accès de retour

- IP de l’expéditeur

- Emplacement

- Destinataire(s)

- Heure de réception

- Orientation

- ID de message réseau

- Internet message ID

- ID de campagne

- DMARC

- DKIM

- SPF

- Authentification composite

Section URL : Détails sur les URL du message :

- URL

- Status des menaces

Si le message comporte plus de trois URL, sélectionnez Afficher toutes les URL pour les afficher toutes.

Section Pièces jointes : détails sur les pièces jointes dans le message :

- Nom de la pièce jointe

- Menace

- Technologie de détection / Famille de programmes malveillants

Si le message comporte plus de trois pièces jointes, sélectionnez Afficher toutes les pièces jointes pour les afficher toutes.