Créer des listes d’expéditeurs approuvés dans EOP

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai sur Try Microsoft Defender pour Office 365.

Si vous êtes un client Microsoft 365 avec des boîtes aux lettres dans Exchange Online ou un client autonome Exchange Online Protection (EOP) sans boîtes aux lettres Exchange Online, EOP offre plusieurs façons de s’assurer que les utilisateurs reçoivent des e-mails d’expéditeurs approuvés. Collectivement, vous pouvez considérer ces options comme des listes d’expéditeurs approuvés.

La liste suivante contient les méthodes disponibles pour autoriser les expéditeurs dans EOP de la plus recommandée à la moins recommandée :

- Autorisez les entrées pour les domaines et les adresses de messagerie (y compris les expéditeurs usurpés) dans la liste verte/bloquée du locataire.

- Règles de flux de messagerie Exchange (également appelées règles de transport).

- Expéditeurs approuvés Outlook (liste des expéditeurs approuvés dans chaque boîte aux lettres qui affecte uniquement cette boîte aux lettres).

- Liste d’adresses IP autorisées (filtrage des connexions)

- Listes d’expéditeurs autorisés ou listes de domaines autorisés (stratégies anti-courrier indésirable)

Le reste de cet article contient des détails sur chaque méthode.

Importante

Les messages identifiés comme des programmes malveillants* ou des hameçonnages à haut niveau de confiance sont toujours mis en quarantaine, quelle que soit l’option de liste des expéditeurs approuvés que vous utilisez. Pour plus d’informations, consultez Sécuriser par défaut dans Office 365.

* Le filtrage des programmes malveillants est ignoré sur les boîtes aux lettres SecOps identifiées dans la stratégie de remise avancée. Pour plus d’informations, consultez Configurer la stratégie de remise avancée pour les simulations d’hameçonnage tierces et la remise d’e-mails aux boîtes aux lettres SecOps.

Veillez à surveiller de près toutes les exceptions que vous faites au filtrage du courrier indésirable à l’aide de listes d’expéditeurs approuvés.

Envoyez toujours des messages dans vos listes d’expéditeurs approuvés à Microsoft à des fins d’analyse. Pour obtenir des instructions, consultez Signaler un bon e-mail à Microsoft. Si les messages ou les sources de messages sont considérés comme étant inoffensifs, Microsoft peut autoriser automatiquement les messages et vous n’aurez pas besoin de conserver manuellement l’entrée dans les listes d’expéditeurs approuvés.

Au lieu d’autoriser le courrier électronique, vous disposez également de plusieurs options pour bloquer les e-mails provenant de sources spécifiques à l’aide de listes d’expéditeurs bloqués. Pour plus d’informations, voir Créer des listes d’expéditeurs bloqués dans Exchange Online PowerShell.

Utiliser des entrées d’autorisation dans la liste verte/bloquée du locataire

L’option la plus recommandée pour autoriser les messages provenant d’expéditeurs ou de domaines est la liste verte/bloquée des locataires. Pour obtenir des instructions, consultez Créer des entrées d’autorisation pour les domaines et les adresses de messagerie et Créer des entrées d’autorisation pour les expéditeurs usurpés.

Ce n’est que si vous ne pouvez pas utiliser la liste verte/bloquée des locataires pour une raison quelconque que vous devez envisager d’utiliser une autre méthode pour autoriser les expéditeurs.

Utiliser des règles de flux de messagerie

Remarque

Vous ne pouvez pas utiliser d’en-têtes de message et de règles de flux de courrier pour désigner un expéditeur interne en tant qu’expéditeur sécurisé. Les procédures de cette section fonctionnent uniquement pour les expéditeurs externes.

Les règles de flux de courrier dans Exchange Online et EOP autonome utilisent des conditions et des exceptions pour identifier les messages, et des actions pour spécifier ce qui doit être fait pour ces messages. Pour plus d’informations, consultez la rubrique Mail flow rules (transport rules) in Exchange Online.

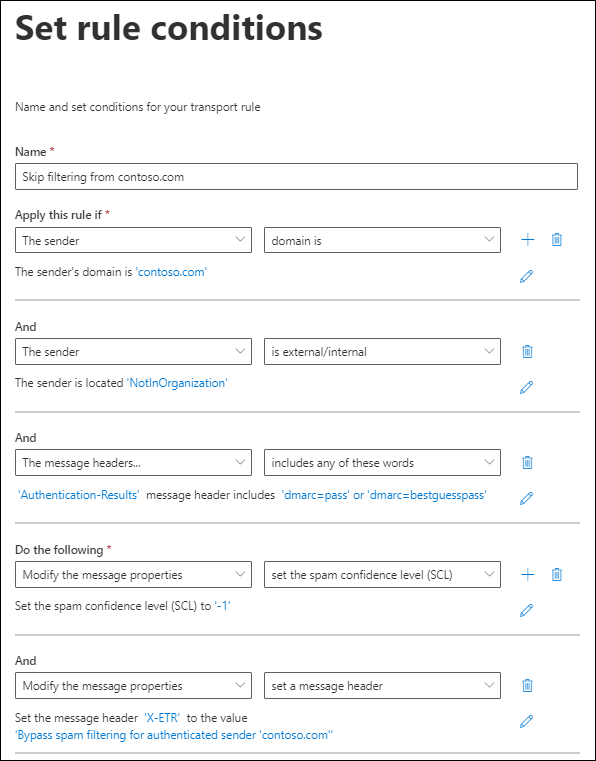

L’exemple suivant suppose que vous avez besoin d’e-mails provenant de contoso.com pour ignorer le filtrage du courrier indésirable. Configurez les paramètres suivants :

Appliquez cette règle si (condition) : le domaine de l’expéditeur>est> contoso.com.

Configurez l’un des paramètres suivants :

Appliquez cette règle si (condition supplémentaire) : les en-têtes>de message incluent l’un des mots suivants :

-

Entrez du texte (nom de l’en-tête) :

Authentication-Results -

Entrez des mots (valeur d’en-tête) :

dmarc=passoudmarc=bestguesspass(ajoutez les deux valeurs).

Cette condition vérifie la status d’authentification de messagerie du domaine de messagerie d’envoi pour s’assurer que le domaine d’envoi n’est pas usurpé. Pour plus d’informations sur l’authentification par e-mail, consultez Email’authentification dans Microsoft 365.

-

Entrez du texte (nom de l’en-tête) :

Liste d’adresses IP autorisées : spécifiez l’adresse IP source ou la plage d’adresses dans la stratégie de filtre de connexion. Pour obtenir des instructions, consultez Configurer le filtrage des connexions.

Utilisez ce paramètre si le domaine d’envoi n’utilise pas l’authentification par e-mail. Soyez aussi restrictif que possible en ce qui concerne les adresses IP sources dans la liste d’adresses IP autorisées. Nous recommandons une plage d’adresses IP de /24 ou moins (moins est préférable). N’utilisez pas de plages d’adresses IP qui appartiennent à des services grand public (par exemple, outlook.com) ou à des infrastructures partagées.

Importante

Ne configurez jamais de règles de flux de courrier avec uniquement le domaine de l’expéditeur comme condition pour ignorer le filtrage du courrier indésirable. Cela augmente considérablement la probabilité que les attaquants puissent usurper le domaine d’envoi (ou emprunter l’identité de l’adresse e-mail complète), ignorer tous les filtrages de courrier indésirable et ignorer les vérifications d’authentification de l’expéditeur afin que le message arrive dans la boîte de réception du destinataire.

N’utilisez pas les domaines que vous possédez (également appelés domaines acceptés) ou les domaines populaires (par exemple, microsoft.com) comme conditions dans les règles de flux de courrier, car cela crée des opportunités pour les attaquants d’envoyer des messages électroniques qui seraient autrement filtrés.

Si vous autorisez une adresse IP qui se trouve derrière une passerelle de traduction d’adresses réseau (NAT), vous devez connaître les serveurs impliqués dans le pool NAT. Les adresses IP et les participants NAT peuvent changer. Vous devez régulièrement case activée vos entrées de liste d’adresses IP autorisées dans le cadre de vos procédures de maintenance standard.

Conditions facultatives :

- L’expéditeur>est interne/externe>En dehors de la organization : cette condition est implicite, mais il est possible de l’utiliser pour prendre en compte les serveurs de messagerie locaux qui peuvent ne pas être correctement configurés.

- Le sujet ou le corps>objet ou corps comprend l’un de ces mots><mots clés> : si vous pouvez restreindre davantage les messages par des mots clés ou des expressions dans la ligne d’objet ou le corps du message, vous pouvez utiliser ces mots comme condition.

Procédez comme suit (actions) : Configurez les deux actions suivantes dans la règle :

Modifier les propriétés> du messagedéfinir le niveau de confiance du courrier indésirable (SCL)>Contourner le filtrage du courrier indésirable.

Modifier les propriétés> du messagedéfinir un en-tête de message :

-

Entrez du texte (nom d’en-tête) : par exemple,

X-ETR. -

Entrez des mots (valeur d’en-tête) : par exemple,

Bypass spam filtering for authenticated sender 'contoso.com'.

Pour plusieurs domaines de la règle, vous pouvez personnaliser le texte d’en-tête comme il convient.

-

Entrez du texte (nom d’en-tête) : par exemple,

Lorsqu’un message ignore le filtrage du courrier indésirable en raison d’une règle de flux de courrier, la SFV:SKN valeur est horodatée dans l’en-tête X-Forefront-Antispam-Report . Si le message provient d’une source figurant dans la liste d’adresses IP autorisées, la valeur IPV:CAL est également ajoutée. Ces valeurs peuvent vous aider à résoudre les problèmes.

Utiliser des expéditeurs approuvés Outlook

Attention

Cette méthode crée un risque élevé que les attaquants livrent correctement des e-mails à la boîte de réception qui seraient autrement filtrés. Les messages qui sont déterminés comme étant des programmes malveillants ou des hameçonnages à haut niveau de confiance sont filtrés. Pour plus d’informations, consultez Conflit des paramètres de l’utilisateur et du locataire.

Au lieu d’un paramètre organisationnel, les utilisateurs ou les administrateurs peuvent ajouter les adresses e-mail de l’expéditeur à la liste des expéditeurs approuvés dans la boîte aux lettres. Les entrées de liste des expéditeurs approuvés dans la boîte aux lettres affectent uniquement cette boîte aux lettres. Pour obtenir des instructions, consultez les articles suivants :

- Utilisateurs : ajoutez les destinataires de mes messages électroniques à la liste des expéditeurs approuvés.

- Administrateurs : configurez les paramètres de courrier indésirable sur Exchange Online boîtes aux lettres dans Microsoft 365.

Cette méthode n’est pas souhaitable dans la plupart des situations, car les expéditeurs contournent des parties de la pile de filtrage. Bien que vous faites confiance à l’expéditeur, celui-ci peut toujours être compromis et envoyer du contenu malveillant. Vous devez laisser nos filtres case activée chaque message, puis signaler le faux positif/négatif à Microsoft si nous avons eu tort. Le contournement de la pile de filtrage interfère également avec le vidage automatique zéro heure (ZAP).

Lorsque les messages ignorent le filtrage du courrier indésirable en raison d’entrées dans la liste des expéditeurs approuvés d’un utilisateur, le champ d’en-tête X-Forefront-Antispam-Report contient la valeur SFV:SFE, qui indique que le filtrage du courrier indésirable, de l’usurpation et de l’hameçonnage (hameçonnage à confiance non élevée) a été contourné.

- Dans Exchange Online, si les entrées de la liste des expéditeurs approuvés fonctionnent ou ne fonctionnent pas dépend du verdict et de l’action dans la stratégie qui a identifié le message :

- Déplacer les messages vers le dossier Email indésirables : les entrées de domaine et les entrées d’adresse e-mail de l’expéditeur sont respectées. Les messages de ces expéditeurs ne sont pas déplacés vers le dossier Email indésirables.

-

Quarantaine : les entrées de domaine ne sont pas respectées (les messages de ces expéditeurs sont mis en quarantaine). Email entrées d’adresse sont respectées (les messages de ces expéditeurs ne sont pas mis en quarantaine) si l’une des affirmations suivantes est vraie :

- Le message n’est pas identifié comme un programme malveillant ou un hameçonnage à haut niveau de confiance (les programmes malveillants et les messages d’hameçonnage à haute confiance sont mis en quarantaine).

- L’adresse e-mail, l’URL ou le fichier dans le message électronique ne figure pas également dans une entrée de bloc dans la liste verte/bloquée du locataire.

- Les entrées pour les expéditeurs bloqués et les domaines bloqués sont respectées (les messages de ces expéditeurs sont déplacés vers le dossier Email indésirables). Les paramètres de liste de diffusion sécurisés sont ignorés.

Utiliser la liste d’adresses IP autorisées

Attention

Sans vérification supplémentaire comme les règles de flux de courrier, les e-mails provenant de sources dans la liste d’adresses IP autorisées ignorent le filtrage du courrier indésirable et l’authentification de l’expéditeur (SPF, DKIM, DMARC). Cette méthode crée un risque élevé que les attaquants livrent correctement des e-mails à la boîte de réception qui seraient autrement filtrés. Les messages qui sont déterminés comme étant des programmes malveillants ou des hameçonnages à haut niveau de confiance sont filtrés. Pour plus d’informations, consultez Conflit des paramètres de l’utilisateur et du locataire.

La meilleure option suivante consiste à ajouter les serveurs de messagerie sources à la liste d’adresses IP autorisées dans la stratégie de filtre de connexion. Pour plus d’informations, consultez Configurer le filtrage des connexions dans EOP.

- Il est important de limiter au minimum le nombre d’adresses IP autorisées. Évitez donc d’utiliser des plages d’adresses IP entières dans la mesure du possible.

- N’utilisez pas de plages d’adresses IP qui appartiennent à des services grand public (par exemple, outlook.com) ou à des infrastructures partagées.

- Examinez régulièrement les entrées de la liste d’adresses IP autorisées et supprimez les entrées dont vous n’avez plus besoin.

Utiliser des listes d’expéditeurs autorisés ou des listes de domaines autorisés

Attention

Cette méthode crée un risque élevé que les attaquants livrent correctement des e-mails à la boîte de réception qui seraient autrement filtrés. Les messages qui sont déterminés comme étant des programmes malveillants ou des hameçonnages à haut niveau de confiance sont filtrés. Pour plus d’informations, consultez Conflit des paramètres de l’utilisateur et du locataire.

N’utilisez pas de domaines populaires (par exemple, microsoft.com) dans les listes de domaines autorisés.

L’option la moins souhaitable consiste à utiliser les listes d’expéditeurs autorisés ou les listes de domaines autorisés dans des stratégies anti-courrier indésirable personnalisées ou dans la stratégie anti-courrier indésirable par défaut. Vous devez éviter cette option si possible , car les expéditeurs contournent tout le courrier indésirable, l’usurpation d’identité, la protection contre le hameçonnage (à l’exception du hameçonnage à haut niveau de confiance) et l’authentification de l’expéditeur (SPF, DKIM, DMARC). Cette méthode est idéale pour les tests temporaires uniquement. Vous trouverez les étapes détaillées dans Configurer les stratégies anti-courrier indésirable dans EOP.

La limite maximale pour ces listes est d’environ 1 000 entrées, mais vous pouvez entrer un maximum de 30 entrées dans le portail Microsoft Defender. Utilisez PowerShell pour ajouter plus de 30 entrées.

Remarque

Depuis septembre 2022, si un expéditeur, un domaine ou un sous-domaine autorisé se trouve dans un domaine accepté dans votre organization, cet expéditeur, domaine ou sous-domaine doit passer des vérifications d’authentification par e-mail afin d’ignorer le filtrage anti-courrier indésirable.

Considérations relatives aux e-mails en bloc

Un message électronique SMTP standard peut contenir différentes adresses e-mail de l’expéditeur, comme décrit dans Pourquoi la messagerie Internet a besoin d’une authentification. Lorsque l’e-mail est envoyé au nom d’une autre personne, les adresses peuvent être différentes. Cette condition se produit souvent pour les messages électroniques en bloc.

Par exemple, supposons que Blue Yonder Airlines a engagé Margie’s Travel pour envoyer des messages électroniques publicitaires. Le message que vous recevez dans votre boîte de réception a les propriétés suivantes :

- L’adresse MAIL FROM (également appelée

5321.MailFromadresse, expéditeur P1 ou expéditeur d’enveloppe) estblueyonder.airlines@margiestravel.com. - L’adresse De (également appelée

5322.Fromadresse ou expéditeur P2) estblueyonder@news.blueyonderairlines.com, ce que vous voyez dans Outlook.

Les listes d’expéditeurs approuvés et les listes de domaines approuvés dans les stratégies anti-courrier indésirable dans EOP inspectent uniquement les adresses De. Ce comportement est similaire à celui des expéditeurs approuvés Outlook qui utilisent l’adresse De.

Pour empêcher le filtrage de ce message, vous pouvez effectuer les étapes suivantes :

- Ajoutez

blueyonder@news.blueyonderairlines.com(adresse de départ) en tant qu’expéditeur approuvé Outlook. -

Utilisez une règle de flux de messagerie avec une condition qui recherche les messages provenant de (adresse de

blueyonder@news.blueyonderairlines.comdépart),blueyonder.airlines@margiestravel.com(adresse MAIL FROM), ou les deux.