Configurer des autorisations RBAC pour accéder à la sécurité du site

Le portail Microsoft Defender permet un accès granulaire aux fonctionnalités et aux données en fonction des rôles d’utilisateur et des autorisations accordées à chaque utilisateur avec Role-Based Access Control (RBAC).

Pour accéder aux fonctionnalités Microsoft Defender pour IoT dans le portail Defender, telles que la sécurité du site et les alertes et mises à jour de vulnérabilité spécifiques à Defender pour IoT, vous devez attribuer des autorisations et des rôles aux utilisateurs appropriés.

Cet article explique comment configurer les nouveaux rôles et autorisations pour accéder à la sécurité du site et aux fonctionnalités spécifiques de Defender pour IoT.

Pour apporter des modifications générales aux rôles et autorisations RBAC qui se rapportent à toutes les autres zones de Defender pour IoT, consultez Configurer les autorisations RBAC générales.

Importante

Cet article décrit Microsoft Defender pour IoT dans le portail Defender (préversion).

Si vous êtes un client existant travaillant sur le portail Defender pour IoT classique (Portail Azure), consultez la documentation Defender pour IoT sur Azure.

En savoir plus sur les portails de gestion Defender pour IoT.

Certaines informations contenues dans cet article concernent le produit en préversion, qui peut être considérablement modifié avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Configuration requise

- Passez en revue les prérequis généraux pour Microsoft Defender pour IoT.

- Détails de tous les utilisateurs auxquels des autorisations de sécurité de site sont attribuées.

Options de gestion des accès

Il existe trois façons de gérer l’accès utilisateur au portail Defender, en fonction du type de tenent que vous utilisez. Chaque système dispose d’autorisations nommées différentes qui autorisent l’accès pour la sécurité du site. Les systèmes sont les suivants :

- Rôles Microsoft Entra globaux.

- Microsoft Defender XDR RBAC unifié : utilisez Defender XDR contrôle d’accès en fonction du rôle (RBAC) unifié pour gérer l’accès à des données, des tâches et des fonctionnalités spécifiques dans le portail Defender.

- Microsoft Defender pour point de terminaison RBAC XDR : utilisez le contrôle d’accès en fonction du rôle (RBAC) de Defender pour point de terminaison pour gérer l’accès à des données, des tâches et des fonctionnalités spécifiques dans le portail Defender.

Les instructions et les paramètres d’autorisation répertoriés dans cet article s’appliquent à Defender XDR RBAC unifié et Microsoft Defender pour point de terminaison RBAC XDR.

Configurer Defender XDR rôles RBAC unifiés pour la sécurité du site

Attribuez des autorisations et des rôles RBAC, en fonction du tableau récapitulatif, pour permettre aux utilisateurs d’accéder aux fonctionnalités de sécurité du site :

Dans le portail Defender, sélectionnez Paramètres>Microsoft Defender XDR>Missions et rôles.

Activez la gestion des vulnérabilités & points de terminaison.

Sélectionnez Accéder aux autorisations et rôles.

Sélectionnez Créer un rôle personnalisé.

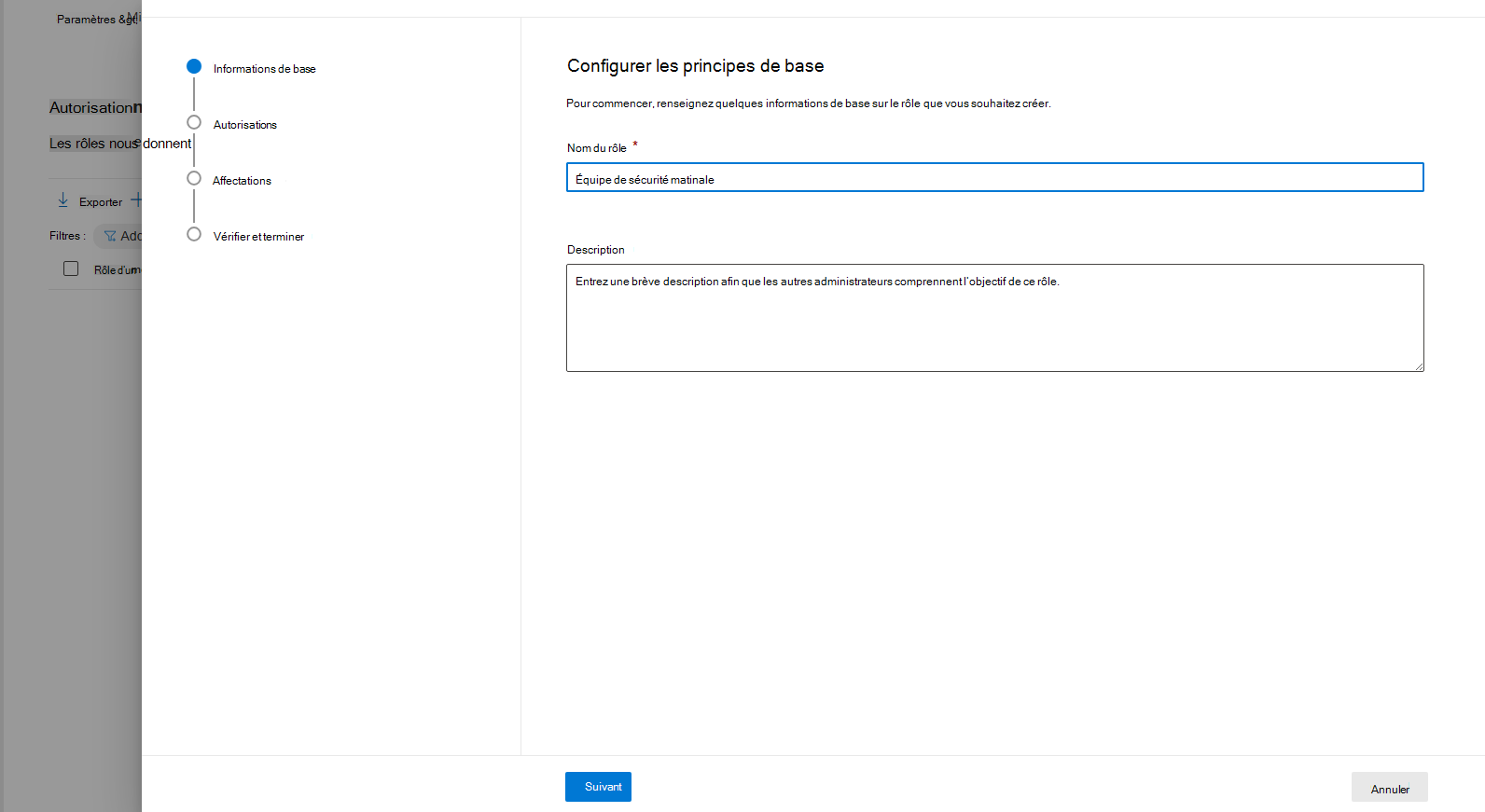

Tapez un nom de rôle, puis sélectionnez Suivant pour Autorisations.

Pour les autorisations de lecture, sélectionnez Opérations de sécurité, puis Sélectionnez des autorisations personnalisées.

Dans Données de sécurité, sélectionnez Informations de base sur les données de sécurité (lecture), puis sélectionnez Appliquer.

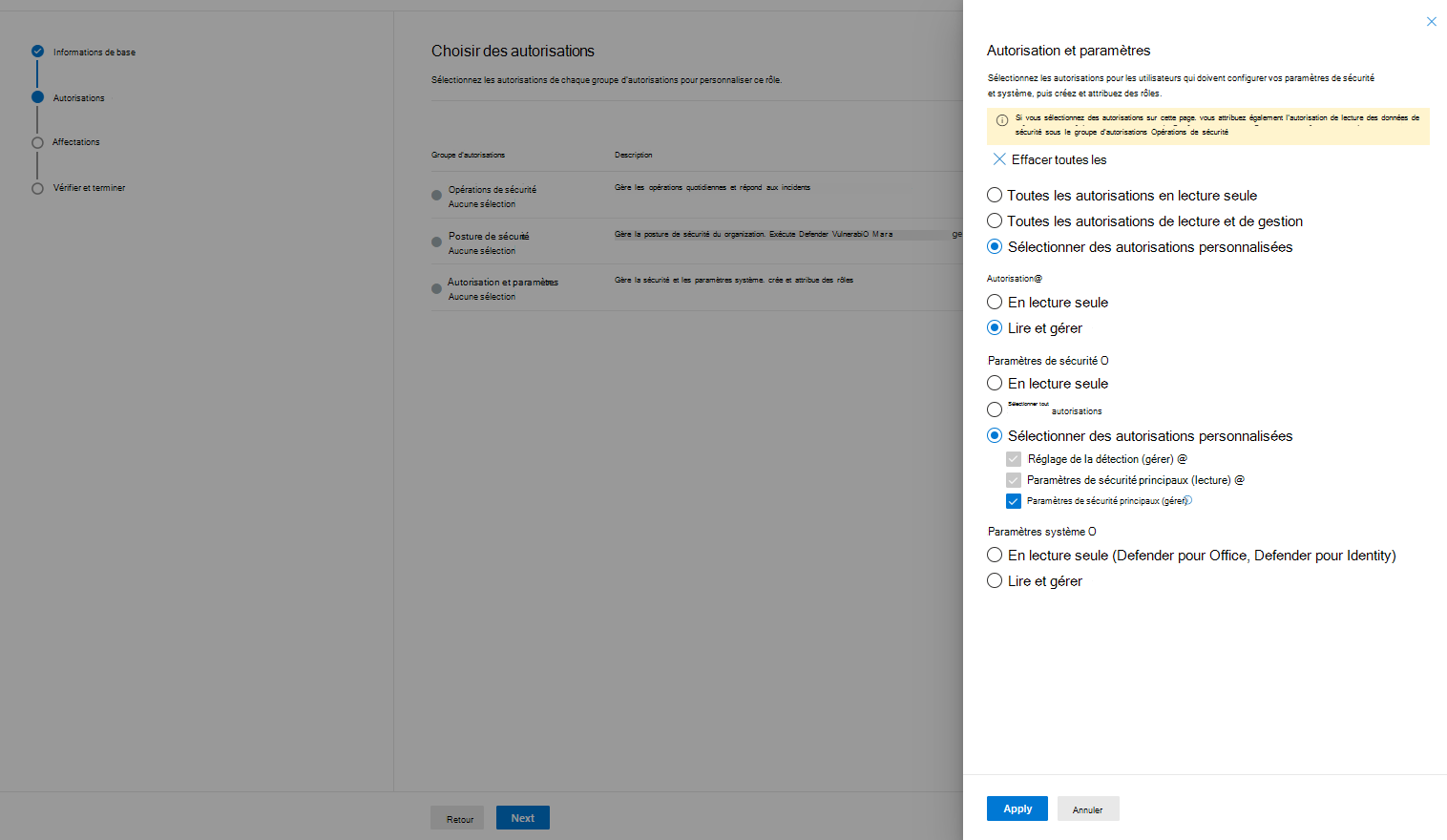

Pour les autorisations d’écriture, dans Autorisation et paramètres, sélectionnez Sélectionner des autorisations personnalisées.

Dans Données de sécurité, sélectionnez Paramètres de sécurité principaux (gérer) et sélectionnez Appliquer.

Sélectionnez Suivant pour Affectations.

Sélectionnez Ajouter une attribution, tapez un nom, choisissez des utilisateurs et des groupes, puis sélectionnez sources de données.

Sélectionnez Ajouter.

Sélectionnez Suivant pour Vérifier et terminer.

Sélectionnez Envoyer.

Configurer Microsoft Defender pour point de terminaison rôles RBAC XDR (version 2) pour la sécurité du site

Attribuez des autorisations et des rôles RBAC, en fonction du tableau récapitulatif, pour permettre aux utilisateurs d’accéder aux fonctionnalités de sécurité du site :

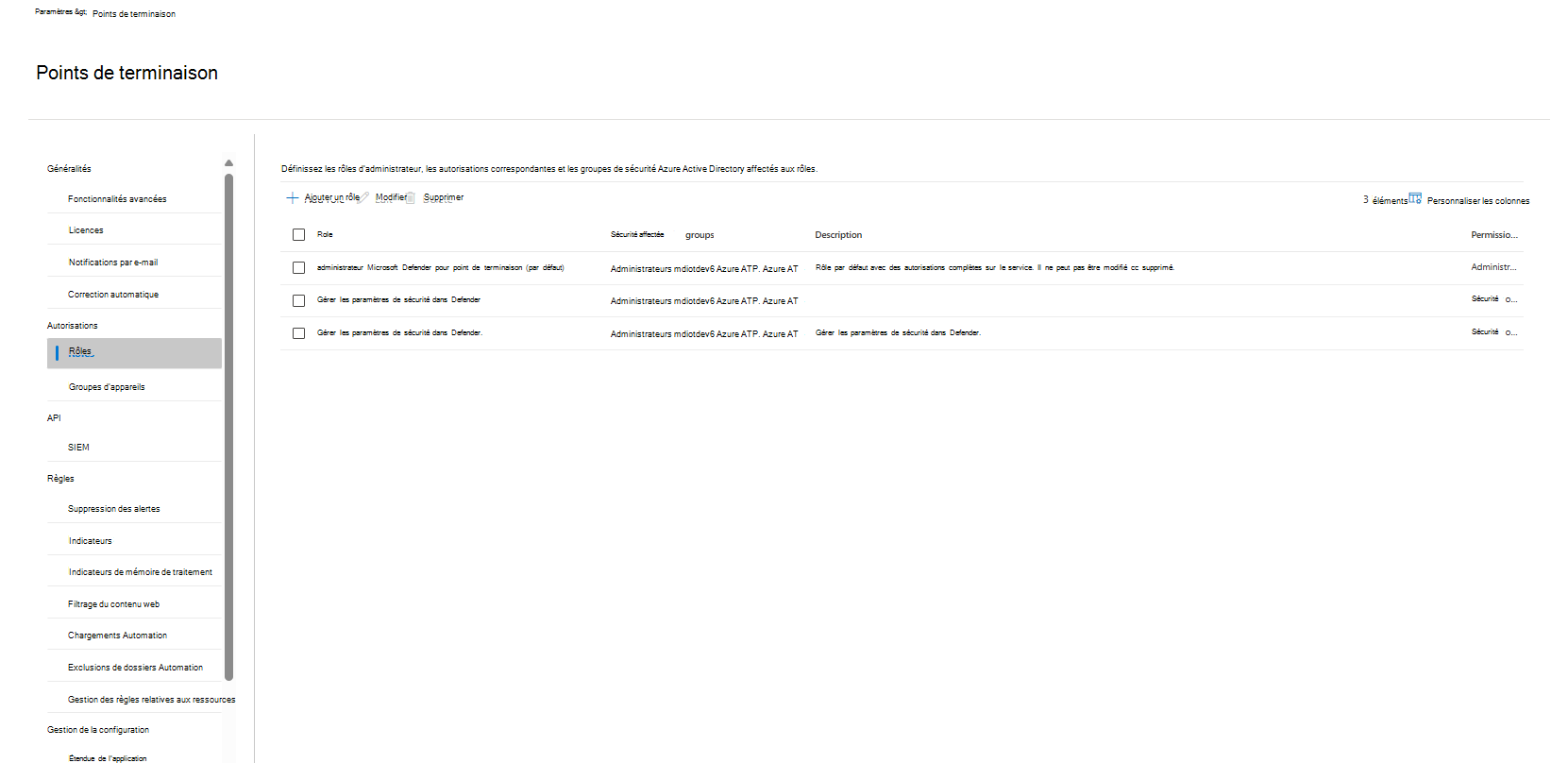

Dans le portail Defender, sélectionnez Paramètres Rôles>de> points de terminaison.

Sélectionnez Ajouter un rôle.

Tapez un nom de rôle et une description.

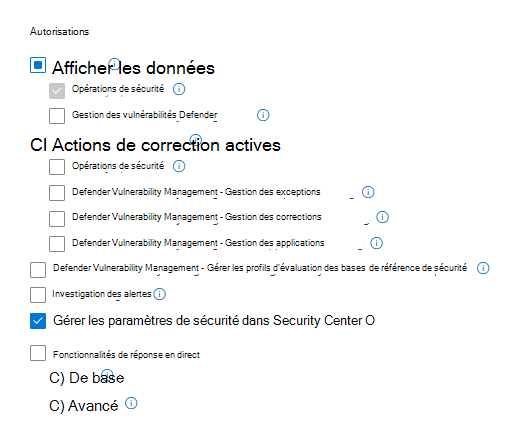

Sélectionnez Suivant pour Autorisations.

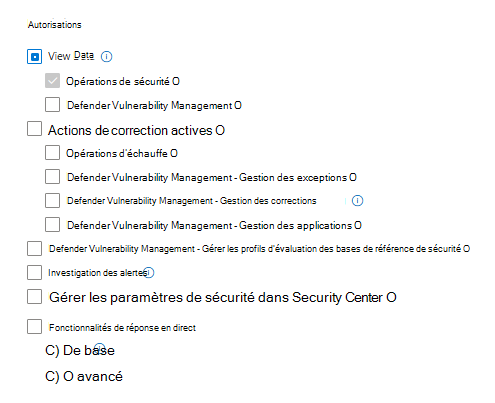

Pour les autorisations de lecture, dans Afficher les données, sélectionnez Opérations de sécurité.

Pour les autorisations d’écriture, sélectionnez Gérer les paramètres de sécurité dans Security Center.

Sélectionnez Suivant.

Dans Groupes d’utilisateurs affectés, sélectionnez les groupes d’utilisateurs dans la liste à attribuer à ce rôle.

Sélectionnez Envoyer.

Résumé des rôles et autorisations RBAC pour la sécurité du site

Pour RBAC unifié :

| Autorisations en écriture | Autorisations en lecture |

|---|---|

|

Autorisations Defender : paramètres de sécurité principaux (gérer) sous Autorisation et paramètres et étendus à tous les groupes d’appareils. Rôles d’ID Entra : administrateur général, administrateur de sécurité, opérateur de sécurité et étendus à tous les groupes d’appareils. |

Écrire des rôles (y compris les rôles qui ne sont pas étendus à tous les groupes d’appareils). Autorisations Defender : notions de base des données de sécurité (sous Opérations de sécurité). Rôles d’ID Entra : Lecteur global, Lecteur de sécurité. |

Pour Microsoft Defender pour point de terminaison RBAC XDR (version 2) :

| Autorisations en écriture | Autorisations en lecture |

|---|---|

|

Rôles Defender pour point de terminaison : gérez les paramètres de sécurité dans Security Center et étendus à tous les groupes d’appareils. Rôles d’ID Entra : Administrateur général, Administrateur de la sécurité. |

Écrire des rôles (y compris les rôles qui ne sont pas étendus à tous les groupes d’appareils). Rôles Defender pour point de terminaison : Afficher les données - Opérations de sécurité (lecture). Rôles d’ID Entra : Lecteur global, Lecteur de sécurité. |

Étapes suivantes

Une fois que vous avez configuré les rôles et les autorisations RBAC, configurez un site afin que Microsoft Defender pour IoT puisse commencer à envoyer des données au portail Defender.