Intégration à l’aide de Microsoft Configuration Manager

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Vous voulez découvrir Microsoft Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Cet article sert d’exemple de méthode d’intégration.

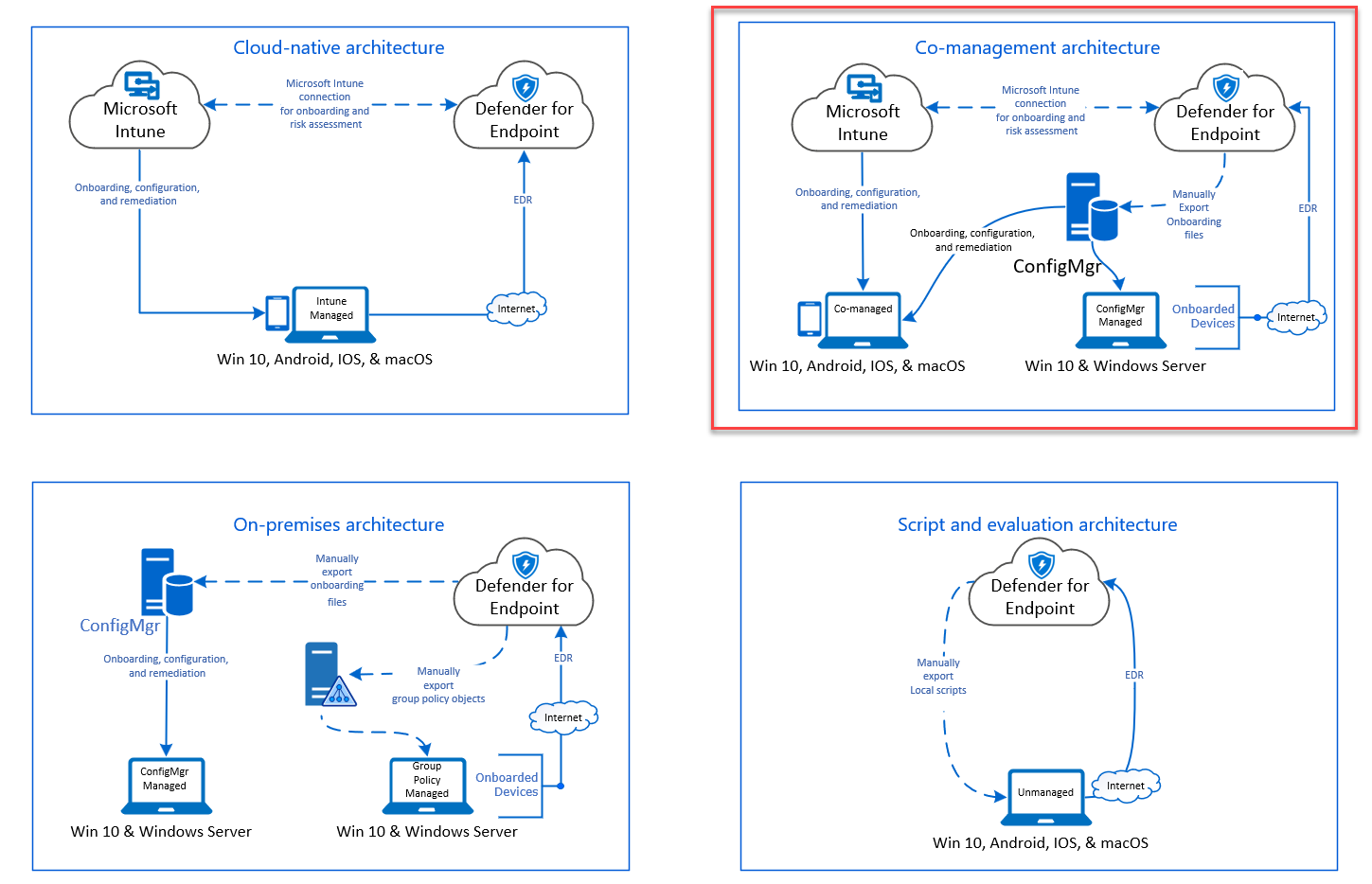

Dans l’article Planification , plusieurs méthodes étaient fournies pour intégrer des appareils au service. Cet article traite de l’architecture de cogestion.

Diagramme des architectures d’environnement

Diagramme des architectures d’environnement

Bien que Defender pour point de terminaison prenne en charge l’intégration de différents points de terminaison et outils, cet article ne les couvre pas. Pour plus d’informations sur l’intégration générale à l’aide d’autres outils et méthodes de déploiement pris en charge, consultez Vue d’ensemble de l’intégration.

Cet article guide les utilisateurs dans :

- Étape 1 : Intégration d’appareils Windows au service

- Étape 2 : Configuration des fonctionnalités de Defender pour point de terminaison

Ce guide d’intégration vous guide tout au long des étapes de base suivantes que vous devez effectuer lors de l’utilisation de Microsoft Configuration Manager :

- Création d’une collection dans Microsoft Configuration Manager

- Configuration des fonctionnalités de Microsoft Defender pour point de terminaison à l’aide de Microsoft Configuration Manager

Remarque

Seuls les appareils Windows sont couverts dans cet exemple de déploiement.

Étape 1 : Intégrer des appareils Windows à l’aide de Microsoft Configuration Manager

Création d’une collection

Pour intégrer des appareils Windows à Microsoft Configuration Manager, le déploiement peut cibler un regroupement existant ou un nouveau regroupement peut être créé à des fins de test.

L’intégration à l’aide d’outils tels que la stratégie de groupe ou la méthode manuelle n’installe aucun agent sur le système.

Dans Microsoft Configuration Manager, consolez le processus d’intégration est configuré dans le cadre des paramètres de conformité dans la console.

Tout système qui reçoit cette configuration requise conserve cette configuration tant que le client Configuration Manager continue de recevoir cette stratégie du point de gestion.

Suivez les étapes ci-dessous pour intégrer des points de terminaison à l’aide de Microsoft Configuration Manager.

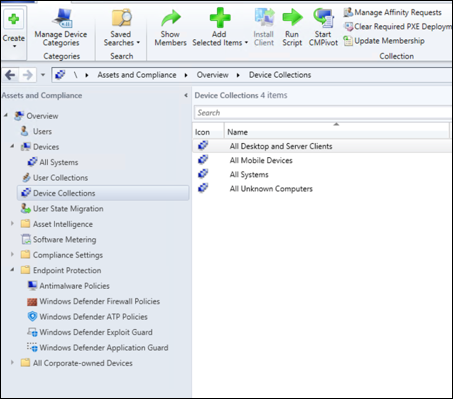

Dans la console Microsoft Configuration Manager, accédez à Ressources et Vue d’ensemble de > la conformité > Regroupements d’appareils.

Sélectionnez Avec le bouton droit regroupement d’appareils , puis sélectionnez Créer un regroupement d’appareils.

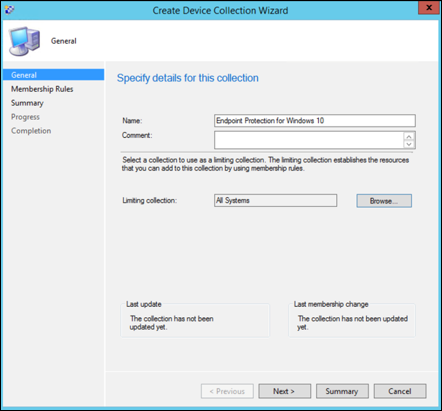

Fournissez un nom et limitez la collection, puis sélectionnez Suivant.

Sélectionnez Ajouter une règle , puis choisissez Règle de requête.

Sélectionnez Suivant dans l’Assistant Appartenance directe , puis sélectionnez Modifier l’instruction de requête.

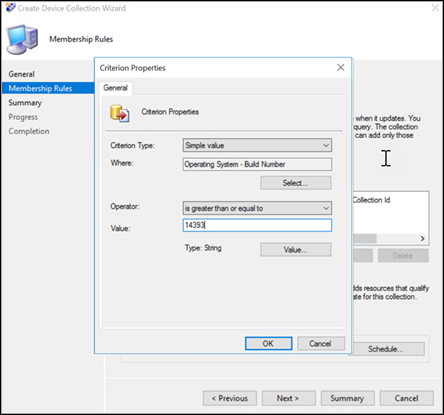

Sélectionnez Critères , puis choisissez l’icône en étoile.

Conservez le type de critère comme valeur simple, choisissez tandis que Système d’exploitation - numéro de build, opérateur as est supérieur ou égal à et valeur 14393 , puis sélectionnez OK.

Sélectionnez Suivant et Fermer.

Sélectionnez Suivant.

Une fois cette tâche terminée, vous disposez maintenant d’un regroupement d’appareils avec tous les points de terminaison Windows dans l’environnement.

Étape 2 : Configurer les fonctionnalités de Microsoft Defender pour point de terminaison

Cette section vous guide dans la configuration des fonctionnalités suivantes à l’aide de Microsoft Configuration Manager sur les appareils Windows :

- Détection et réponse des points de terminaison

- Protection de nouvelle génération

- Réduction de la surface d’attaque

Détection et réponse du point de terminaison

Windows 10 et Windows 11

À partir du portail Microsoft Defender, il est possible de télécharger la .onboarding stratégie qui peut être utilisée pour créer la stratégie dans System Center Configuration Manager et déployer cette stratégie sur les appareils Windows 10 et Windows 11.

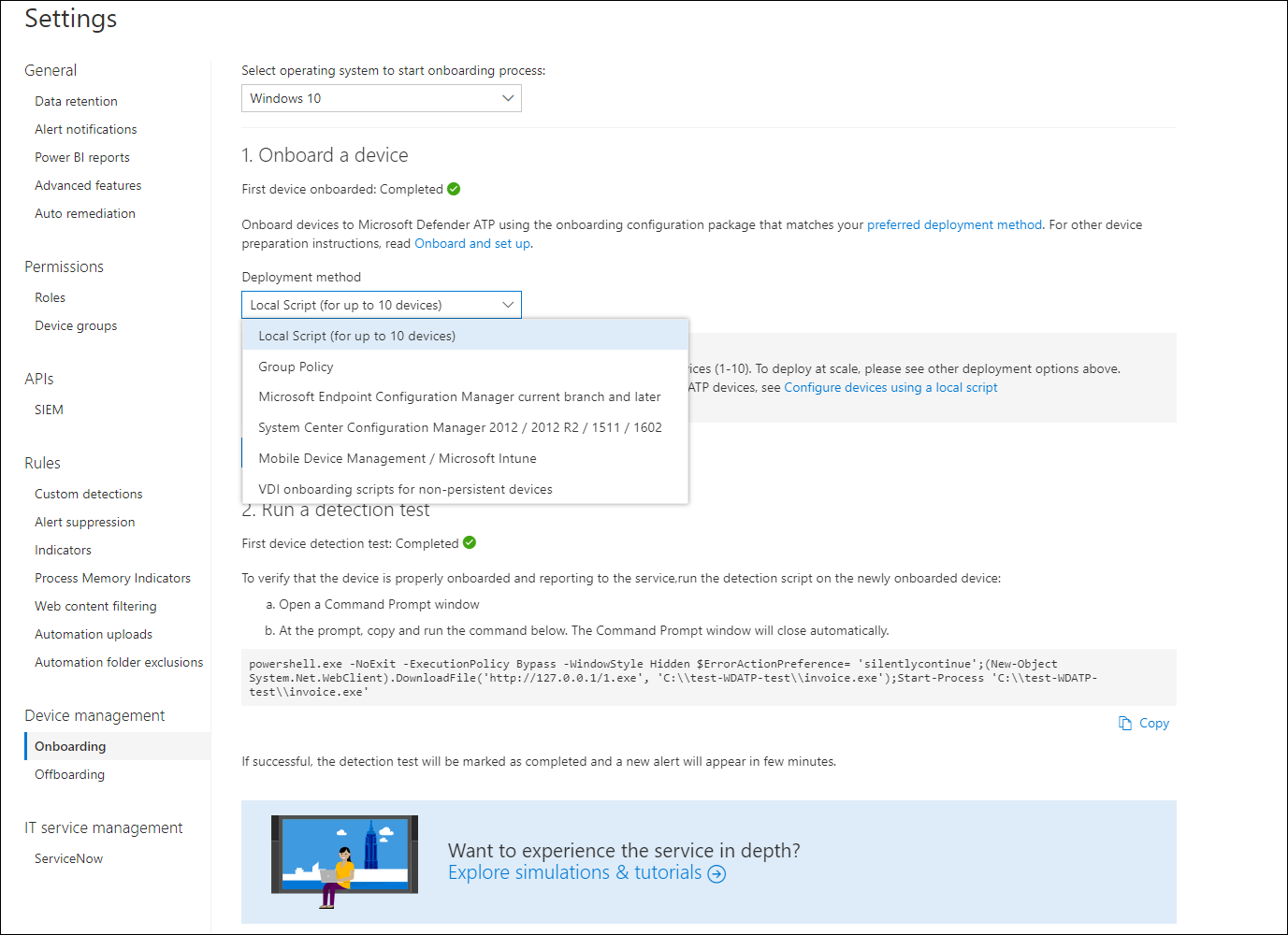

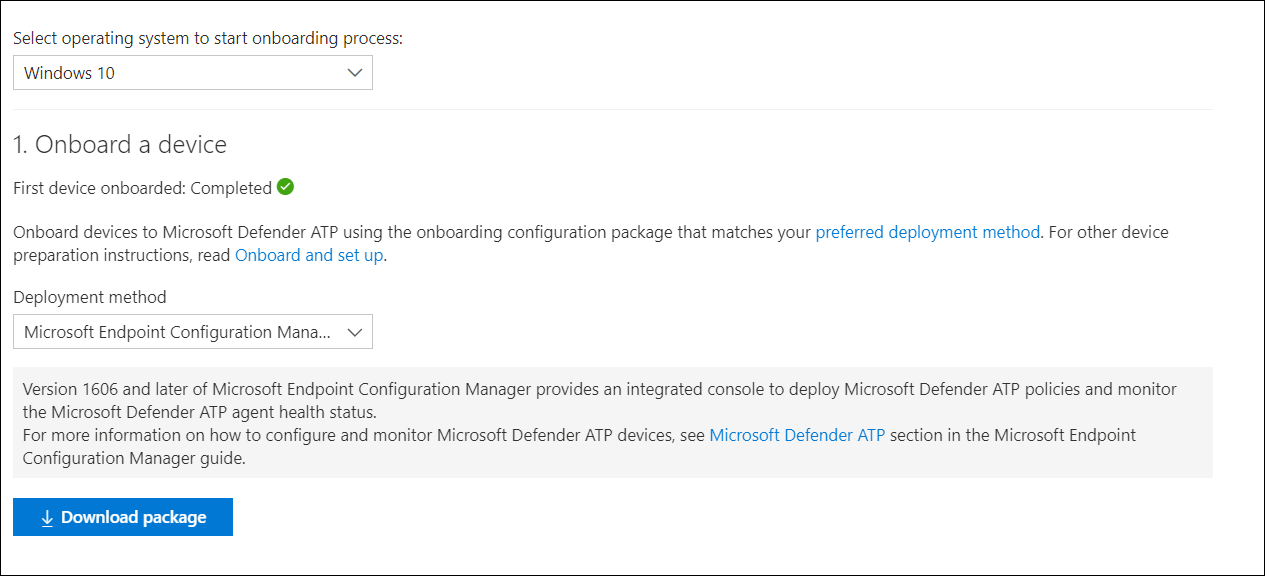

Dans un portail Microsoft Defender, sélectionnez Paramètres, puis Intégration.

Sous Méthode de déploiement, sélectionnez la version prise en charge de Microsoft Configuration Manager.

Sélectionnez Télécharger le package.

Enregistrez le package dans un emplacement accessible.

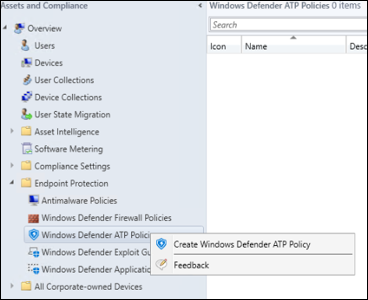

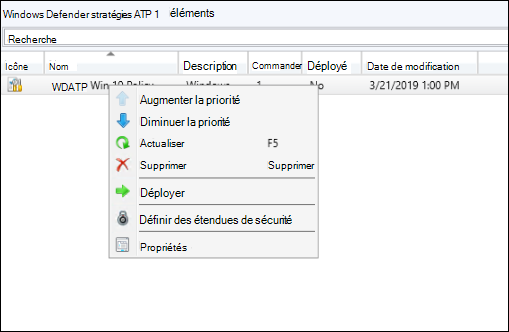

Dans Microsoft Configuration Manager, accédez à : Ressources et vue d’ensemble > de la conformité > Endpoint Protection > Stratégies Microsoft Defender ATP.

Cliquez avec le bouton droit sur Stratégies Microsoft Defender ATP et sélectionnez Créer une stratégie Microsoft Defender ATP.

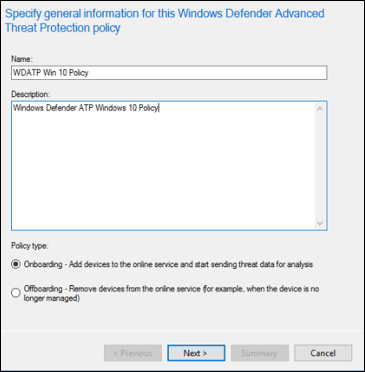

Entrez le nom et la description, vérifiez que l’option Intégration est sélectionnée, puis sélectionnez Suivant.

Sélectionnez Parcourir.

Accédez à l’emplacement du fichier téléchargé à l’étape 4 ci-dessus.

Sélectionnez Suivant.

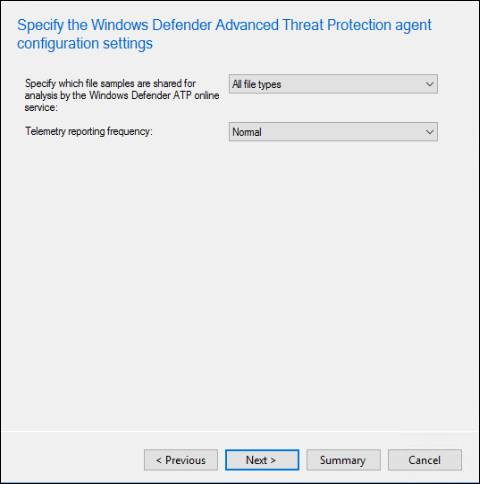

Configurez l’Agent avec les exemples appropriés (Aucun ou Tous les types de fichiers).

Sélectionnez la télémétrie appropriée (Normale ou Accélérée), puis sélectionnez Suivant.

Vérifiez la configuration, puis sélectionnez Suivant.

Sélectionnez Fermer à la fin de l’Assistant.

Dans la console Microsoft Configuration Manager, cliquez avec le bouton droit sur la stratégie Defender pour point de terminaison que vous avez créée, puis sélectionnez Déployer.

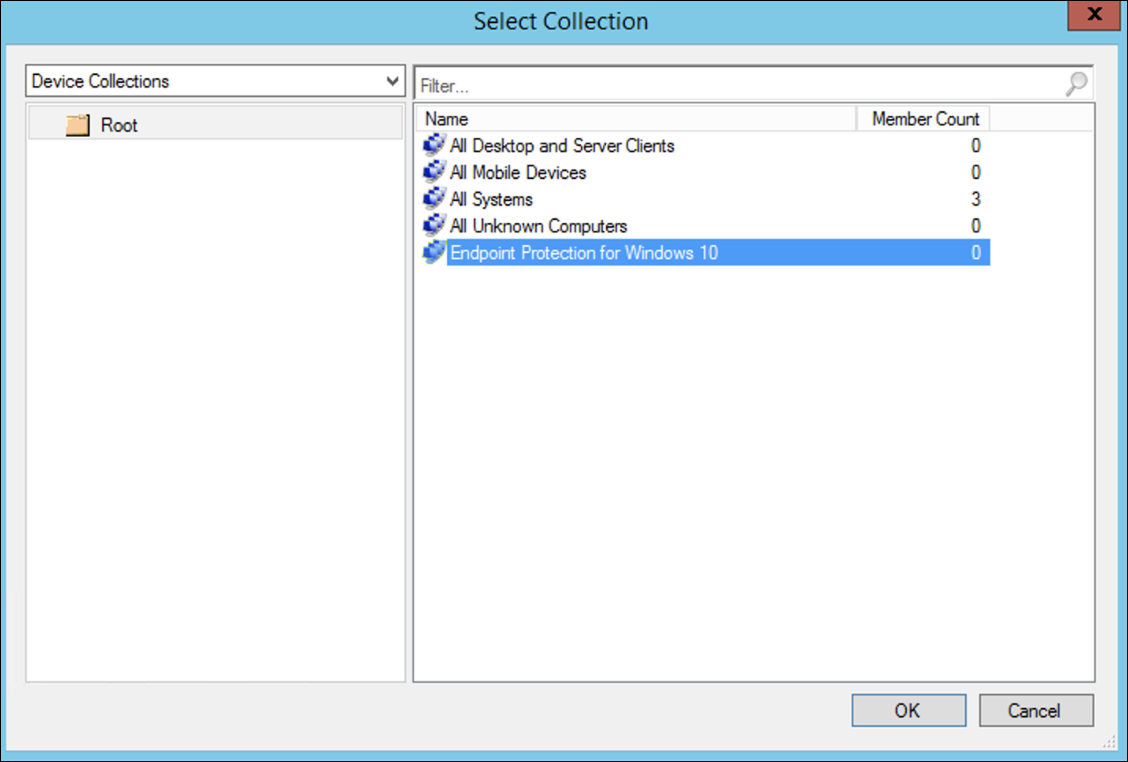

Dans le volet droit, sélectionnez la collection créée précédemment, puis sélectionnez OK.

Versions précédentes du client Windows (Windows 7 et Windows 8.1)

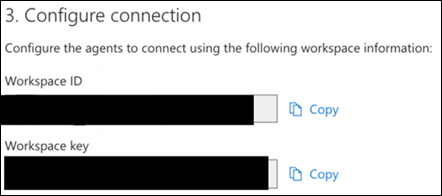

Suivez les étapes ci-dessous pour identifier l’ID de l’espace de travail Defender pour point de terminaison et la clé d’espace de travail qui seront nécessaires pour l’intégration des versions précédentes de Windows.

Dans un portail Microsoft Defender, sélectionnez Paramètres>Intégration des> points de terminaison(sousGestion des appareils).

Sous Système d’exploitation, choisissez Windows 7 SP1 et 8.1.

Copiez l’ID de l’espace de travail et la clé de l’espace de travail , puis enregistrez-les. Ils seront utilisés plus tard dans le processus.

Installez Microsoft Monitoring Agent (MMA).

MMA est actuellement (depuis janvier 2019) pris en charge sur les systèmes d’exploitation Windows suivants :

- Références SKU serveur : Windows Server 2008 SP1 ou version ultérieure

- Références SKU clientes : Windows 7 SP1 et versions ultérieures

L’agent MMA doit être installé sur les appareils Windows. Pour installer l’agent, certains systèmes doivent télécharger la mise à jour de l’expérience client et des données de télémétrie de diagnostic afin de collecter les données avec MMA. Ces versions système incluent, sans s’y limiter , les suivantes :

- Windows 8.1

- Windows 7

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2008 R2

Plus précisément, pour Windows 7 SP1, les correctifs suivants doivent être installés :

- Installer KB4074598

- Installez .NET Framework 4.5 (ou version ultérieure) ouKB3154518. N’installez pas les deux sur le même système.

Si vous utilisez un proxy pour vous connecter à Internet, consultez la section Configurer les paramètres du proxy.

Une fois que vous avez terminé, vous devez voir les points de terminaison intégrés dans le portail dans l’heure.

Protection de nouvelle génération

Antivirus Microsoft Defender est une solution anti-programme malveillant intégrée qui fournit une protection de nouvelle génération pour les ordinateurs de bureau, les ordinateurs portables et les serveurs.

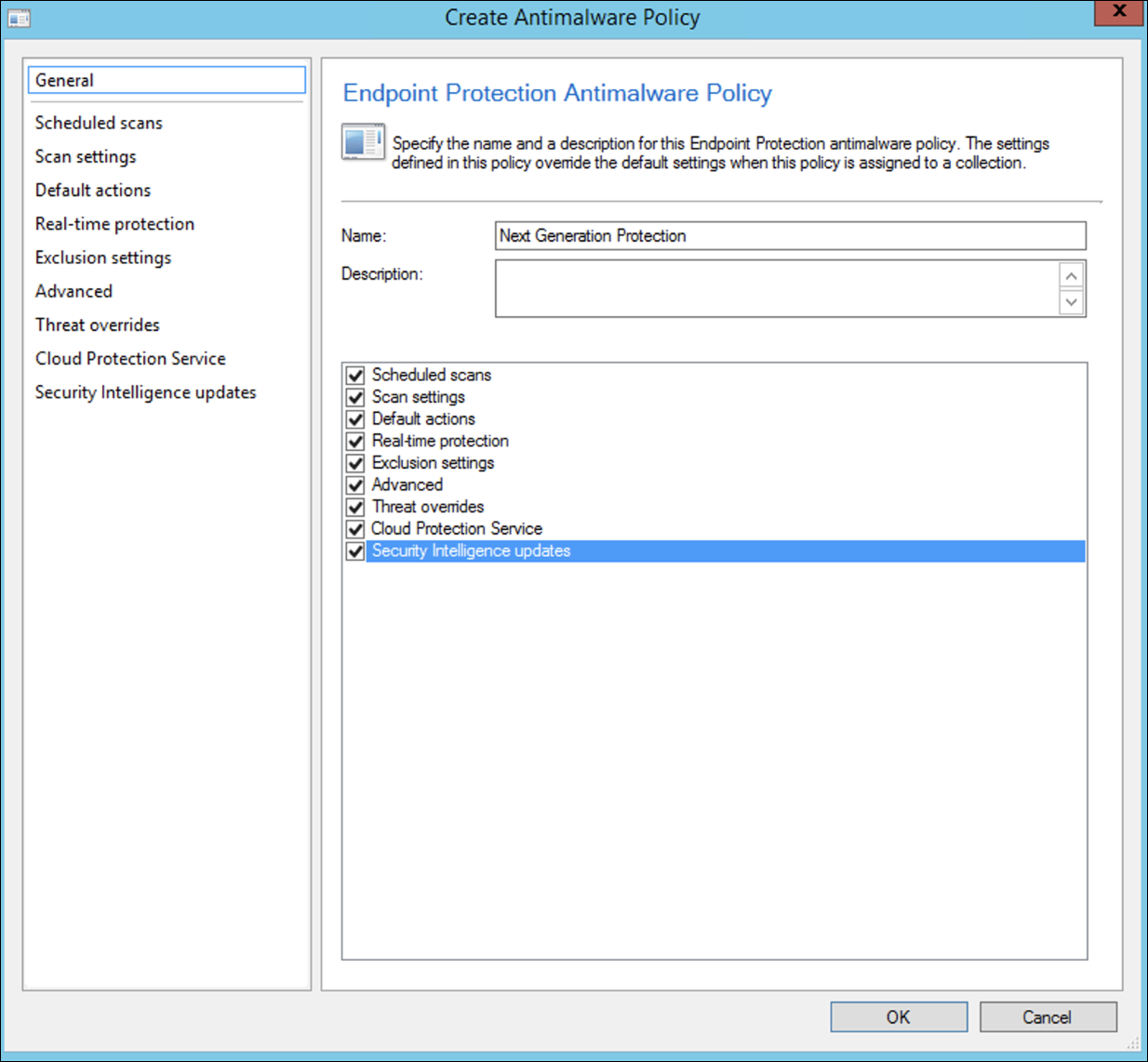

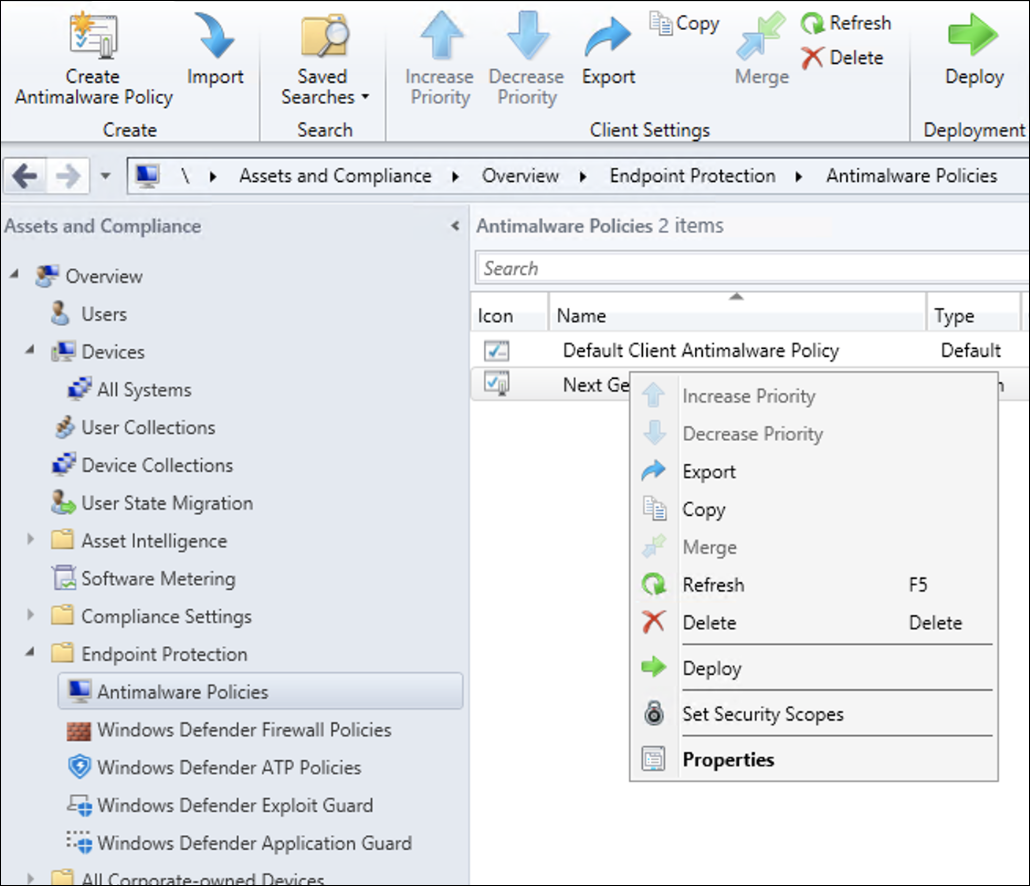

Dans la console Microsoft Configuration Manager, accédez à Assets and Compliance > Overview > Endpoint Protection > Antimalware Polices et choisissez Créer une stratégie anti-programme malveillant.

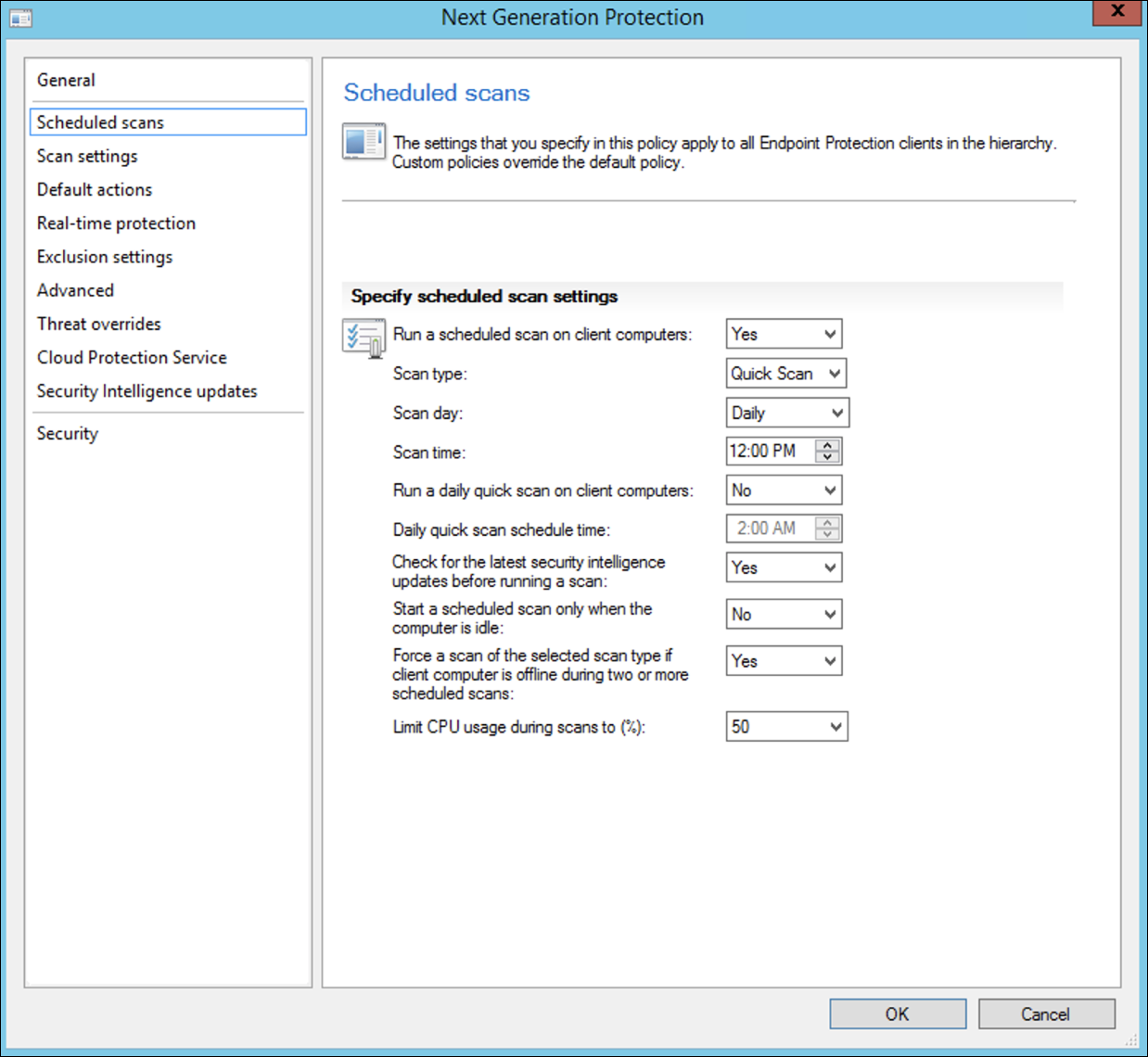

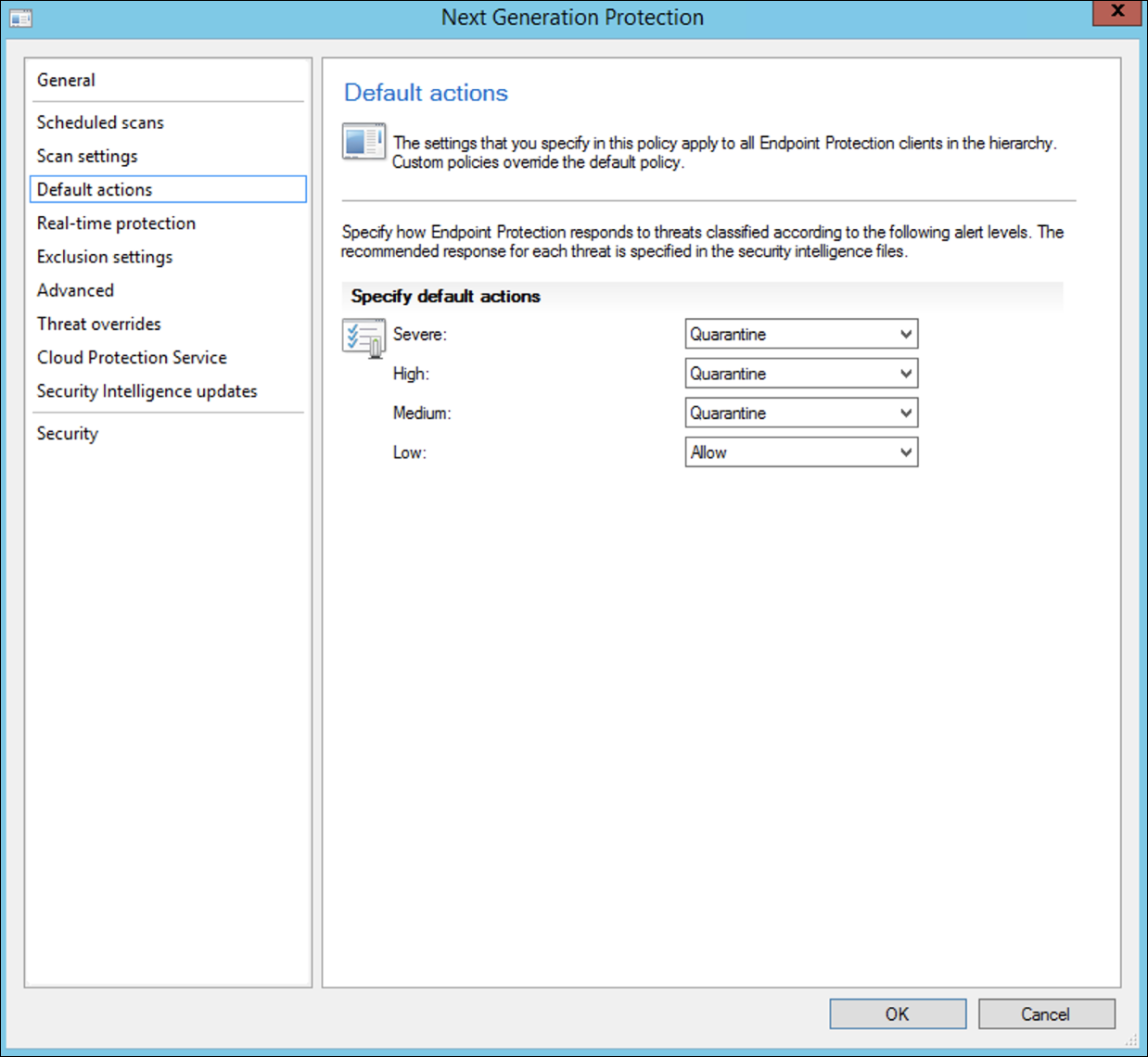

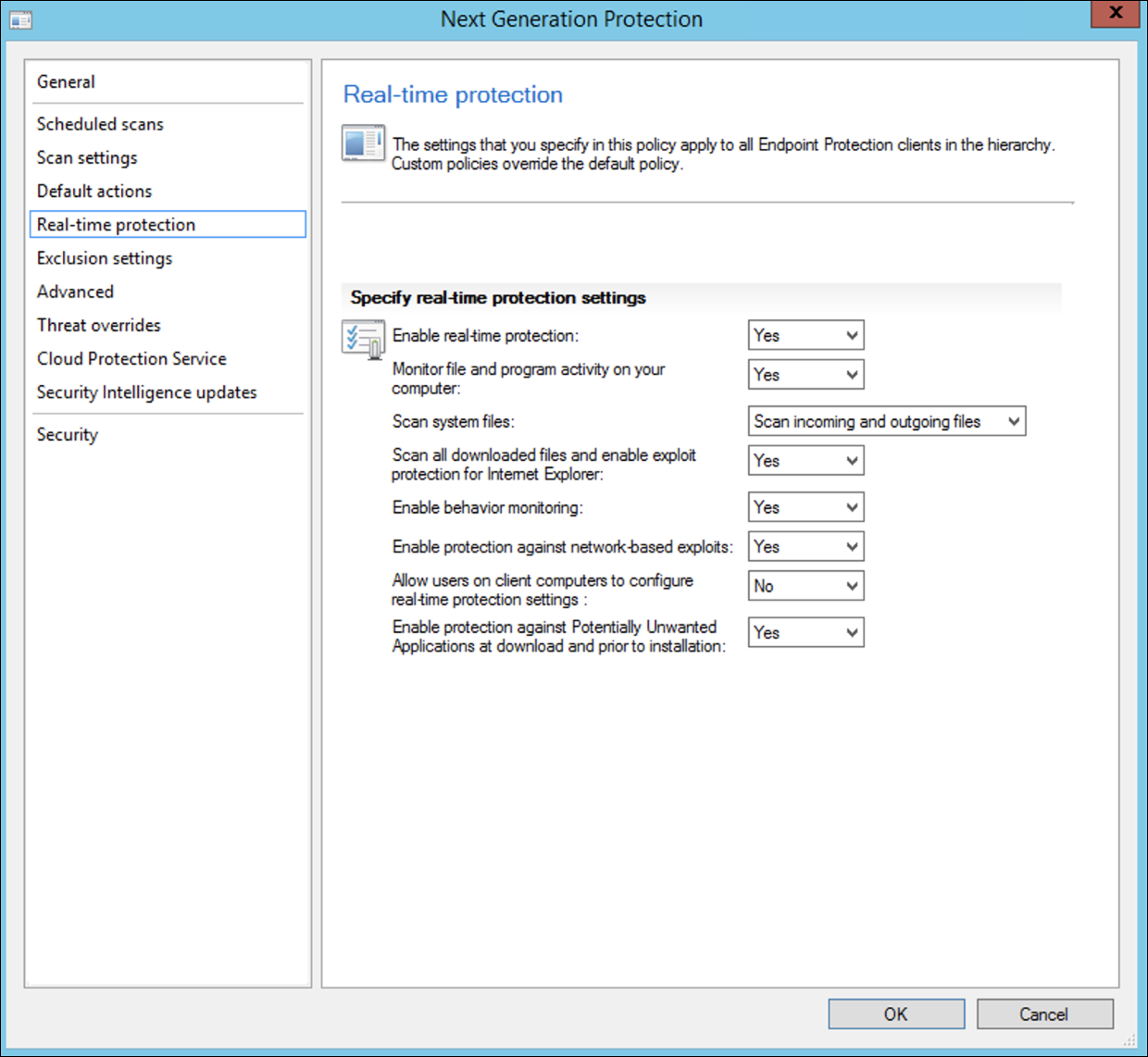

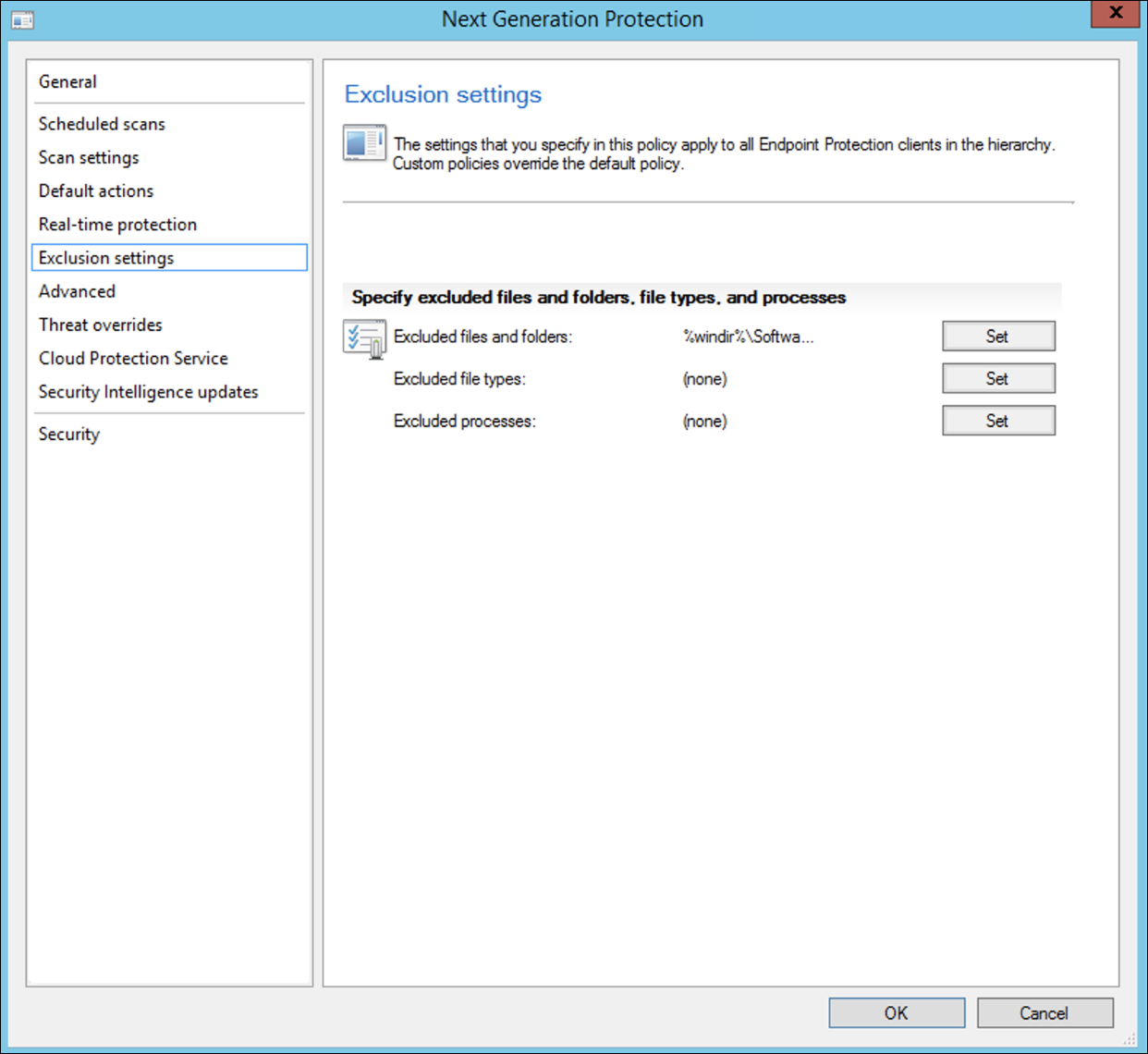

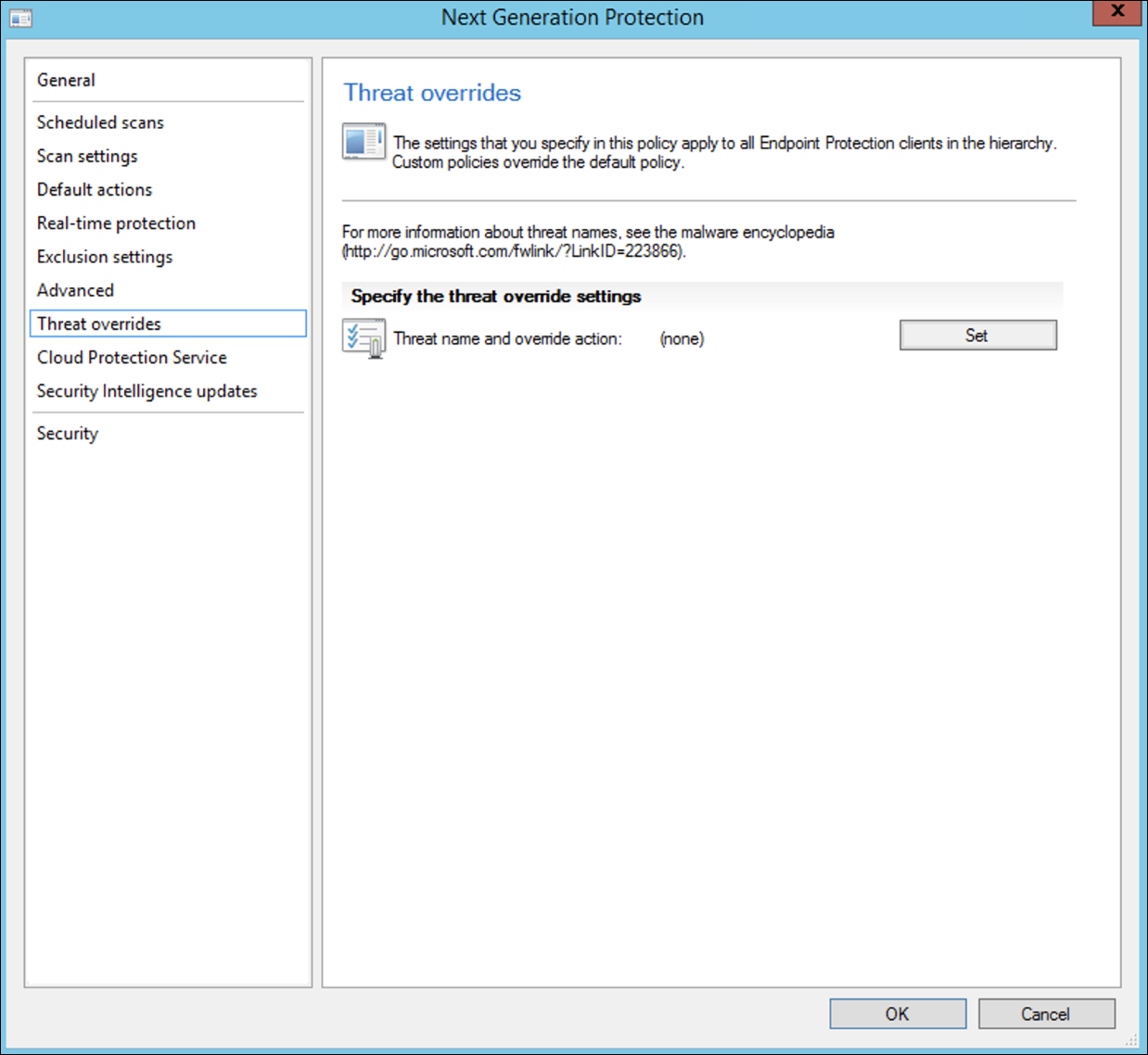

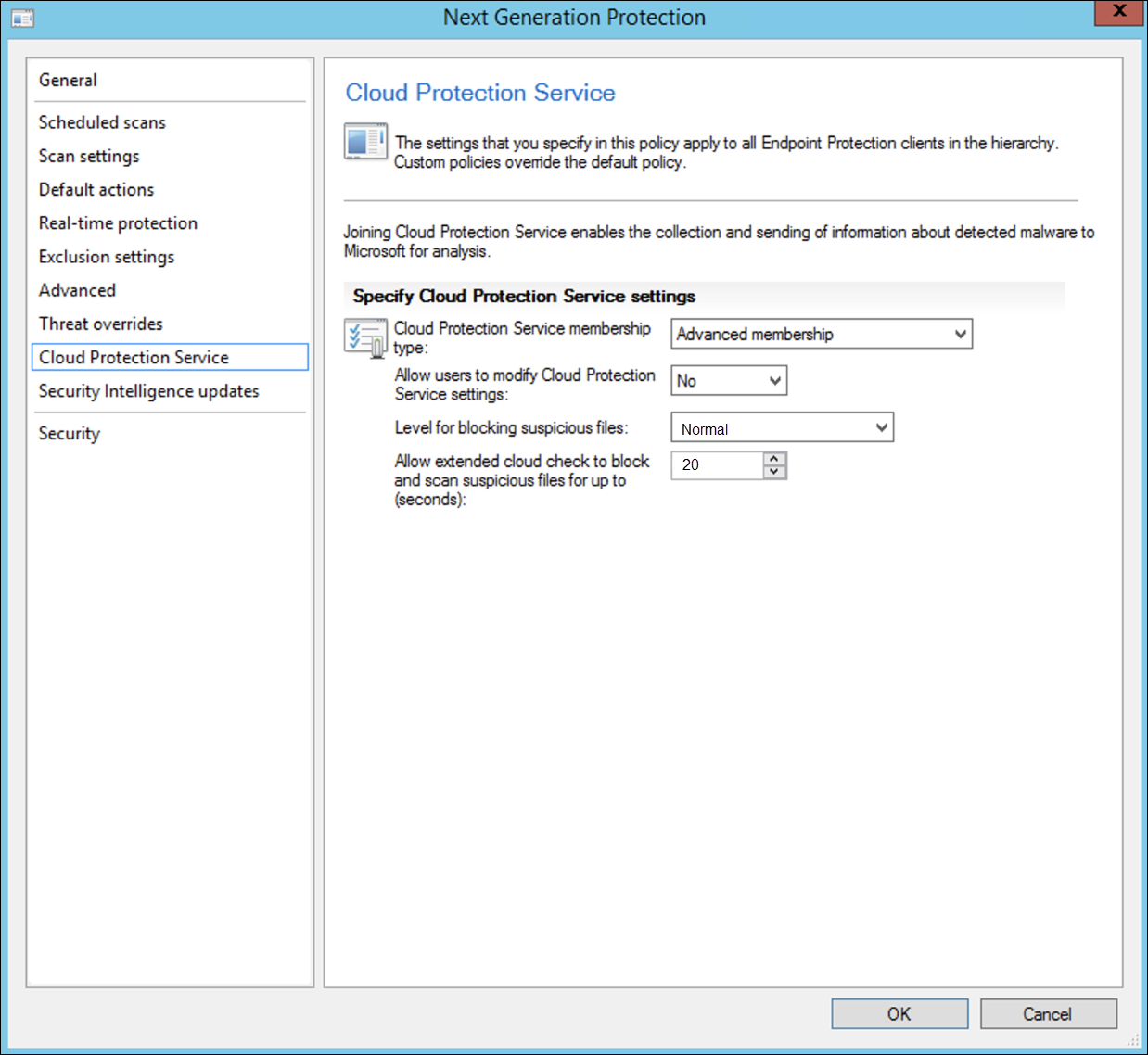

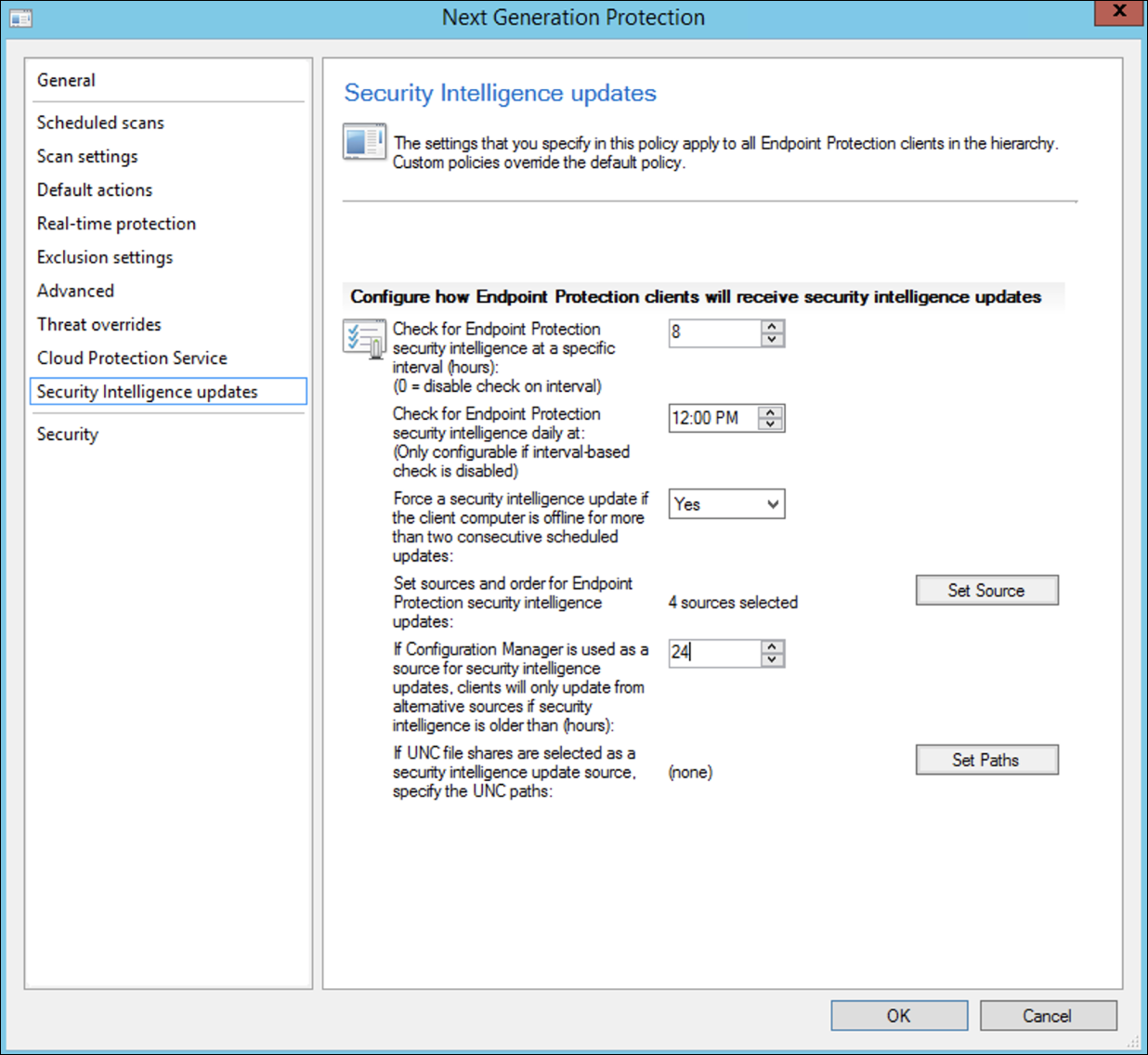

Sélectionnez Analyses planifiées, Paramètres d’analyse, Actions par défaut, Protection en temps réel, Paramètres d’exclusion, Avancé, Remplacements de menaces, Service de protection cloud et Mises à jour de Security Intelligence , puis choisissez OK.

Dans certains secteurs ou certaines entreprises, les clients peuvent avoir des besoins spécifiques sur la façon dont l’antivirus est configuré.

Analyse rapide et analyse complète et analyse personnalisée

Pour plus d’informations, consultez Infrastructure de configuration de sécurité Windows.

Cliquez avec le bouton droit sur la stratégie anti-programme malveillant nouvellement créée, puis sélectionnez Déployer.

Ciblez la nouvelle stratégie anti-programme malveillant sur votre collection Windows, puis sélectionnez OK.

Une fois cette tâche terminée, vous avez configuré l’Antivirus Microsoft Defender.

Réduction de la surface d'attaque

Le pilier de réduction de la surface d’attaque de Defender pour point de terminaison inclut l’ensemble de fonctionnalités disponible sous Exploit Guard. Règles de réduction de la surface d’attaque, Accès contrôlé aux dossiers, Protection réseau et Exploit Protection.

Toutes ces fonctionnalités fournissent un mode test et un mode bloc. En mode test, il n’y a aucun impact sur l’utilisateur final. Il ne fait que collecter d’autres données de télémétrie et les rendre disponibles dans le portail Microsoft Defender. L’objectif d’un déploiement est de déplacer pas à pas les contrôles de sécurité en mode bloc.

Pour définir des règles de réduction de la surface d’attaque en mode test :

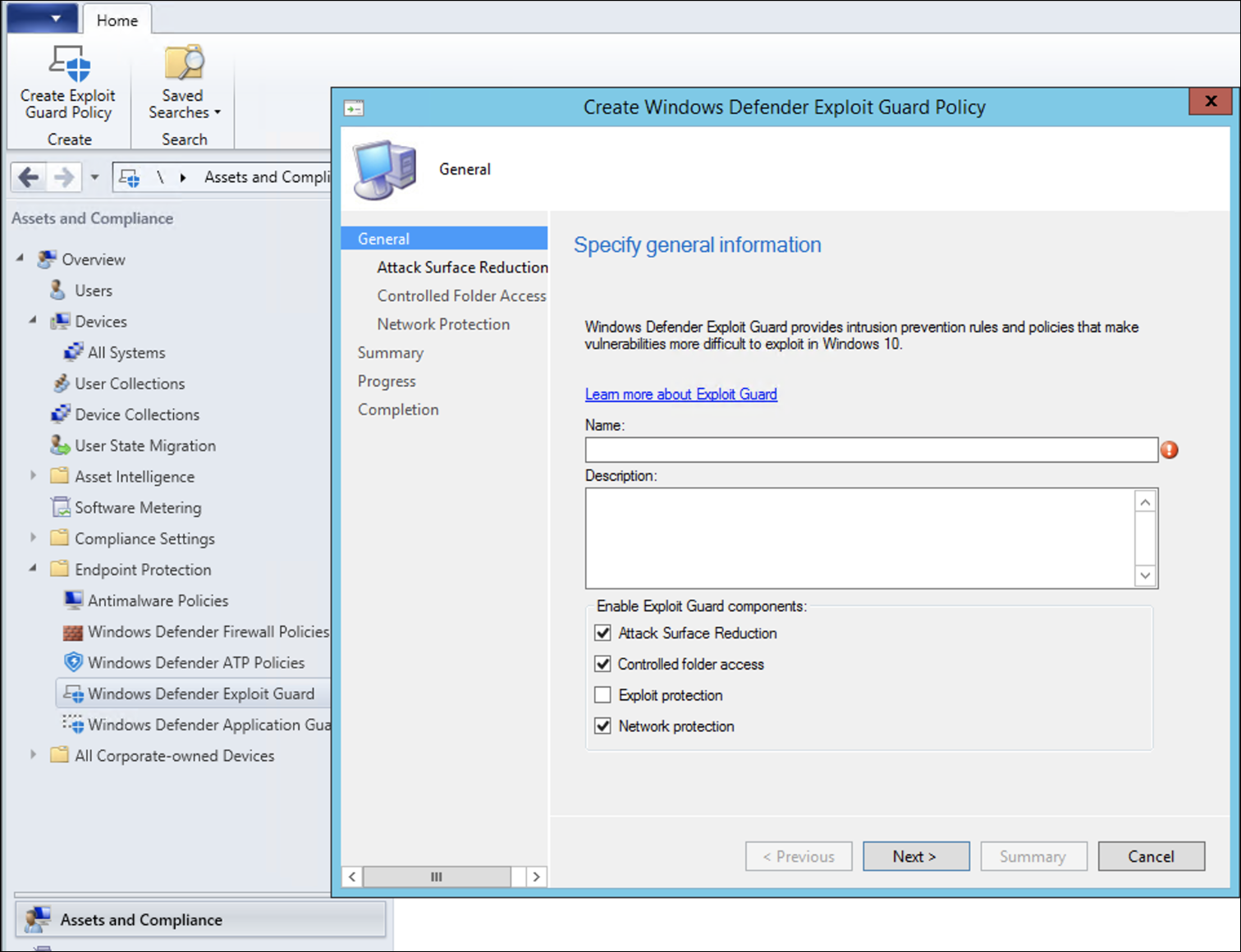

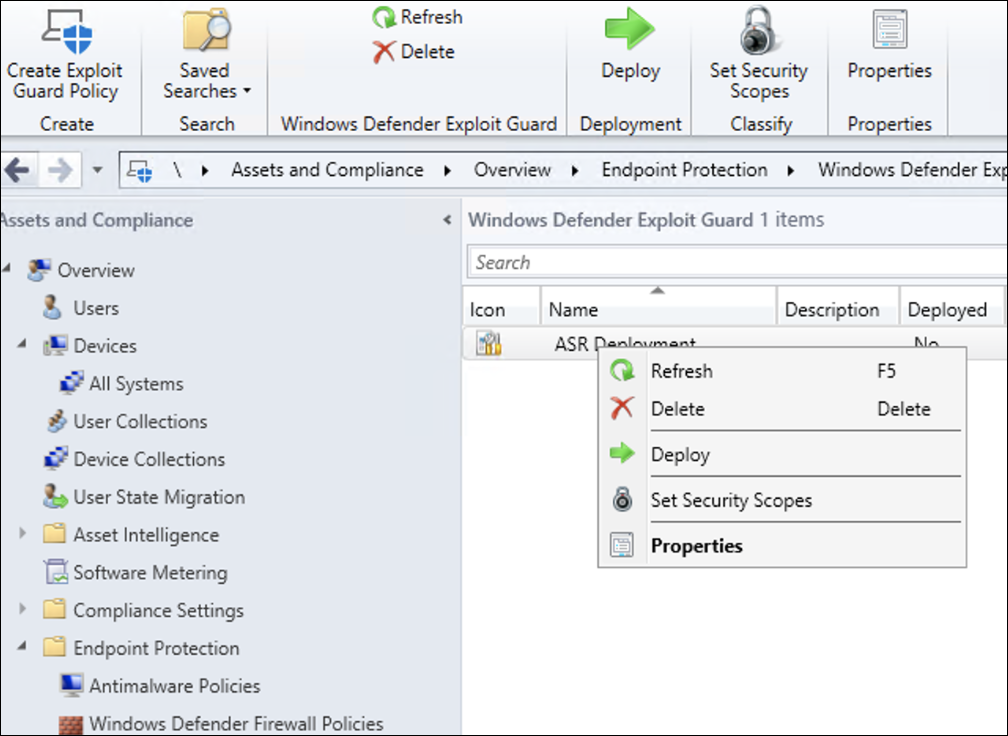

Dans la console Microsoft Configuration Manager, accédez à Ressources et vue d’ensemble > de la conformité > Endpoint Protection > Windows Defender Exploit Guard et choisissez Créer une stratégie Exploit Guard.

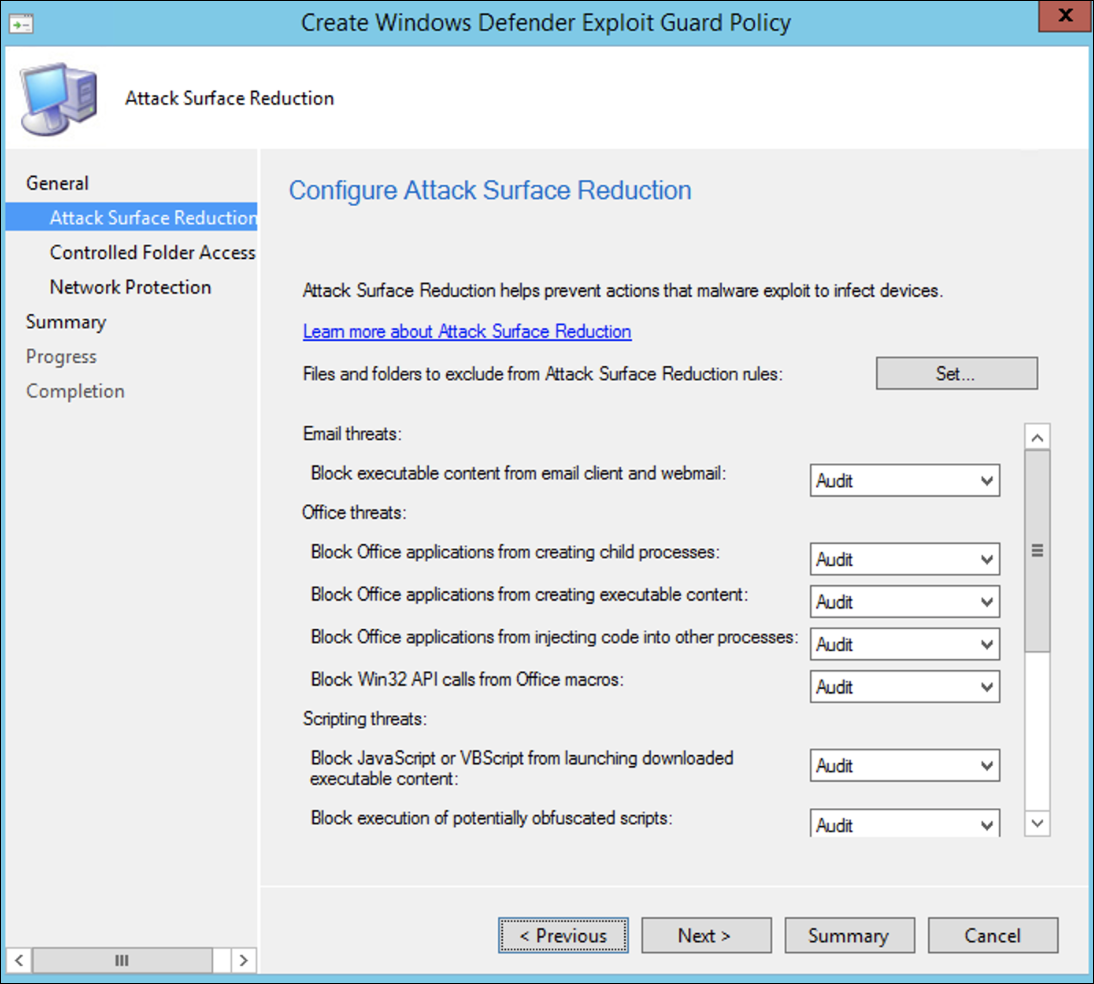

Sélectionnez Réduction de la surface d’attaque.

Définissez les règles sur Audit et sélectionnez Suivant.

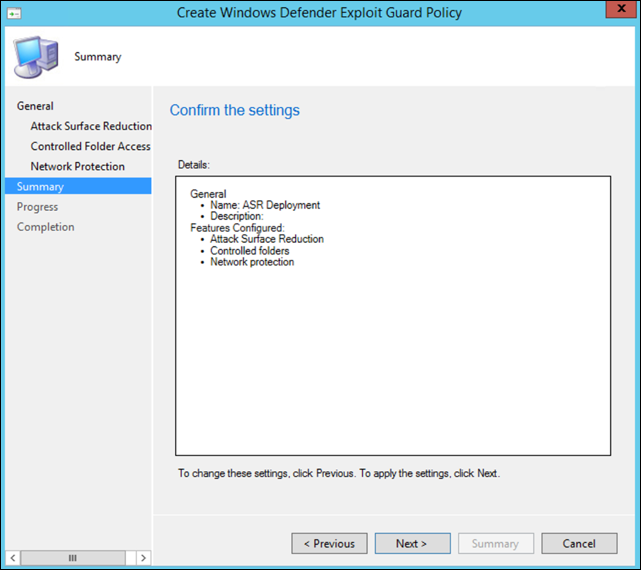

Confirmez la nouvelle stratégie Exploit Guard en sélectionnant Suivant.

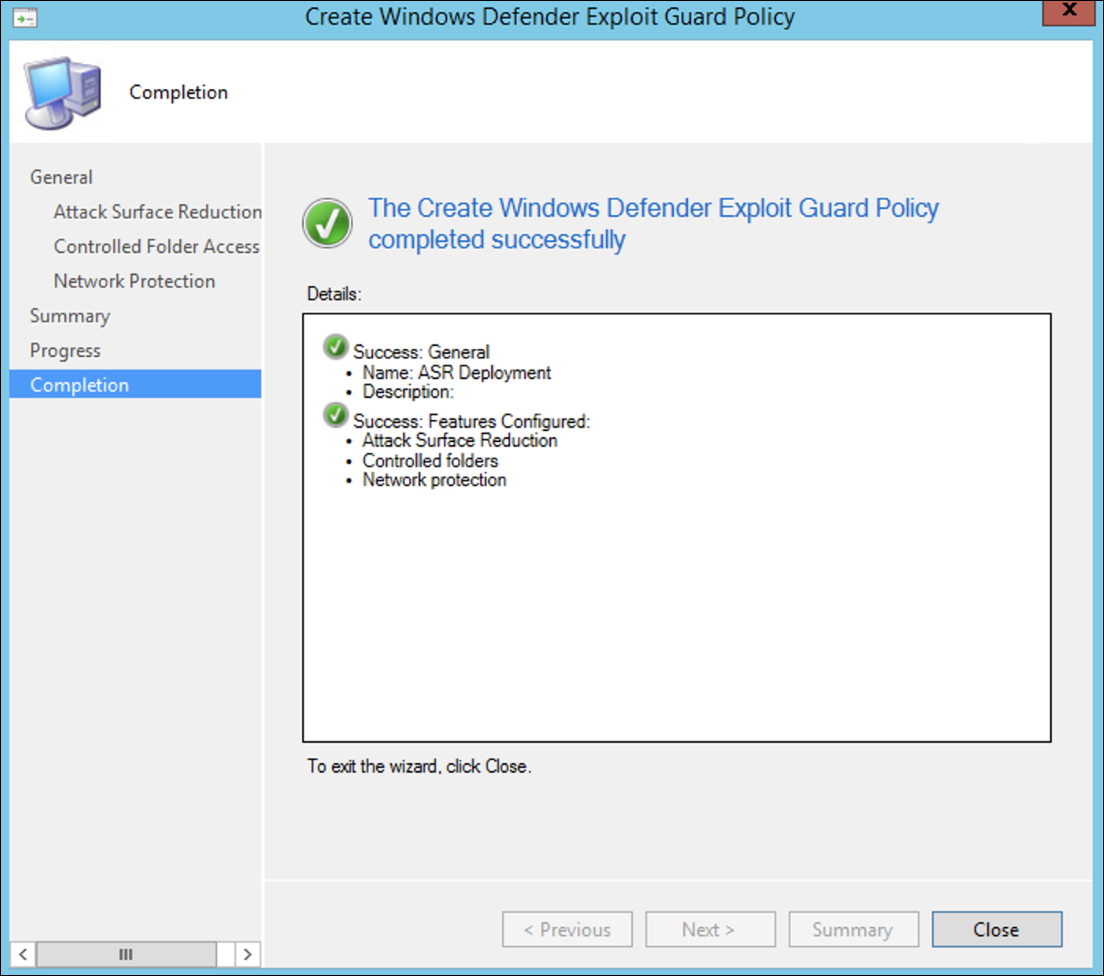

Une fois la stratégie créée, sélectionnez Fermer.

Cliquez avec le bouton droit sur la stratégie nouvellement créée et choisissez Déployer.

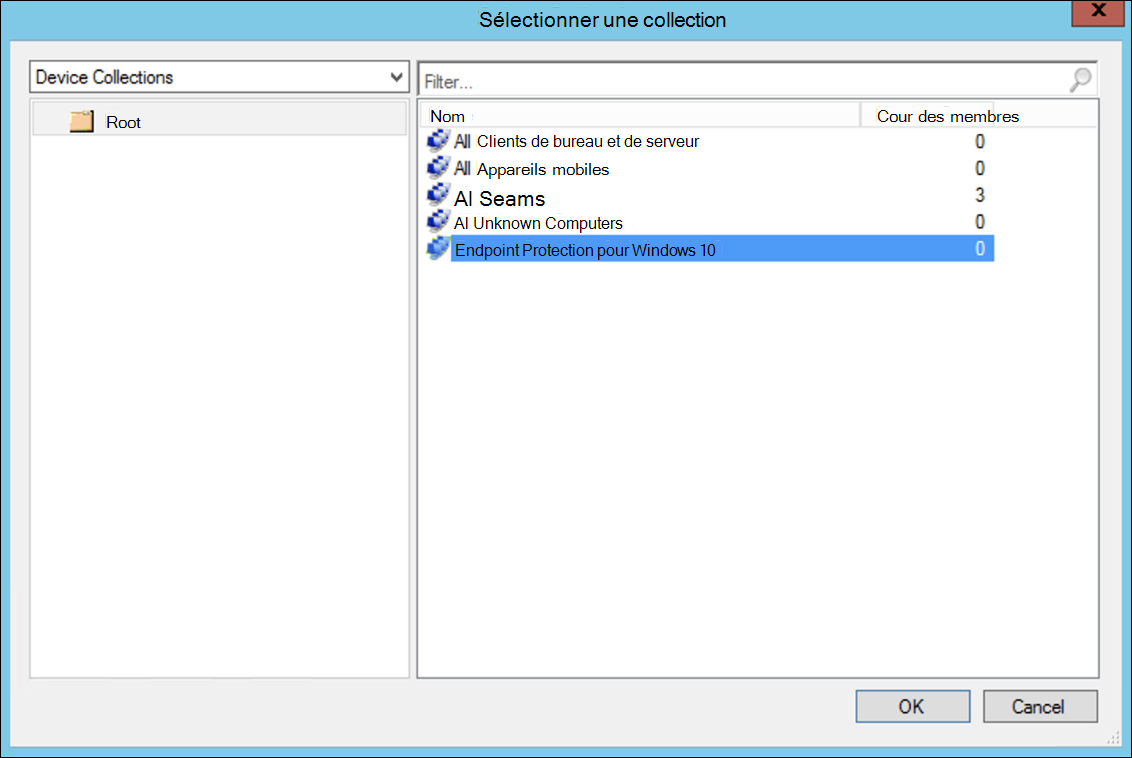

Ciblez la stratégie sur la collection Windows nouvellement créée et sélectionnez OK.

Une fois cette tâche terminée, vous avez configuré avec succès les règles de réduction de la surface d’attaque en mode test.

Vous trouverez ci-dessous d’autres étapes pour vérifier si les règles de réduction de la surface d’attaque sont correctement appliquées aux points de terminaison. (Cela peut prendre quelques minutes)

À partir d’un navigateur web, accédez à Microsoft Defender XDR.

Sélectionnez Gestion de la configuration dans le menu de gauche.

Sélectionnez Accéder à la gestion de la surface d’attaque dans le panneau de gestion de la surface d’attaque.

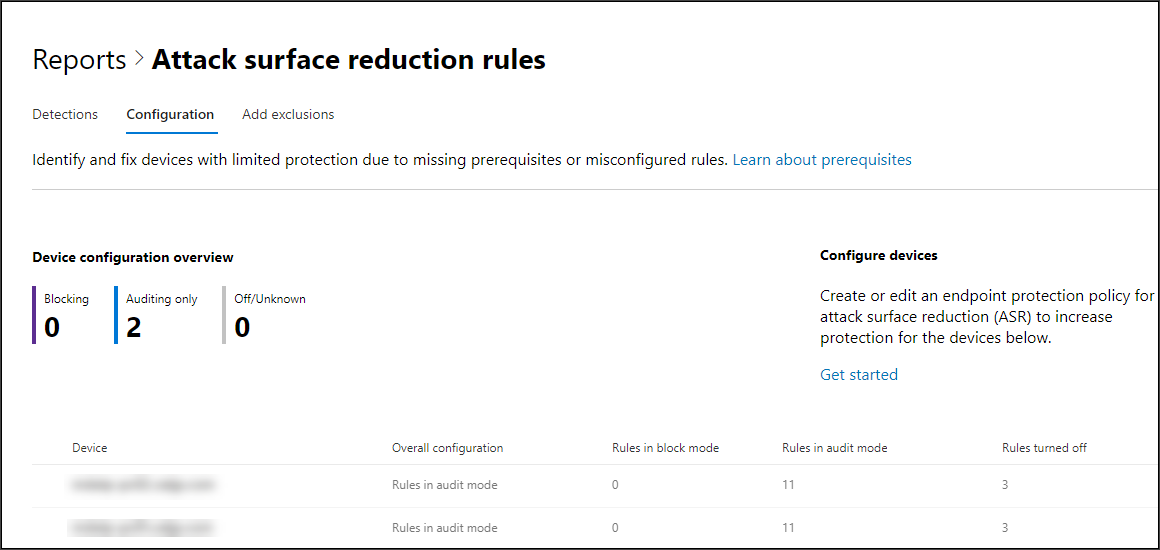

Sélectionnez l’onglet Configuration dans les rapports sur les règles de réduction de la surface d’attaque. Il montre la vue d’ensemble de la configuration des règles de réduction de la surface d’attaque et l’état des règles de réduction de la surface d’attaque sur chaque appareil.

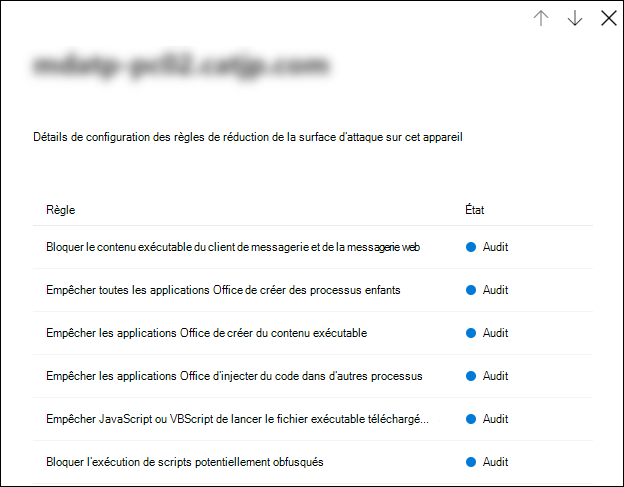

Sélectionner chaque appareil affiche les détails de configuration des règles de réduction de la surface d’attaque.

Pour plus d’informations, consultez Optimiser le déploiement et les détections des règles de réduction de la surface d’attaque .

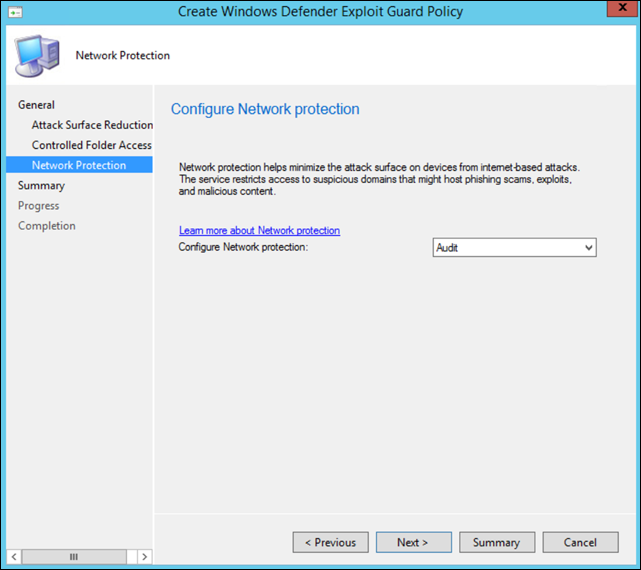

Définir des règles de protection réseau en mode test

Dans la console Microsoft Configuration Manager, accédez à Ressources et vue d’ensemble > de la conformité > Endpoint Protection > Windows Defender Exploit Guard et choisissez Créer une stratégie Exploit Guard.

Sélectionnez Protection du réseau.

Définissez le paramètre sur Audit et sélectionnez Suivant.

Confirmez la nouvelle stratégie Exploit Guard en sélectionnant Suivant.

Une fois la stratégie créée, sélectionnez Fermer.

Cliquez avec le bouton droit sur la stratégie nouvellement créée et choisissez Déployer.

Sélectionnez la stratégie de la collection Windows nouvellement créée, puis choisissez OK.

Une fois cette tâche terminée, vous avez configuré la protection réseau en mode test.

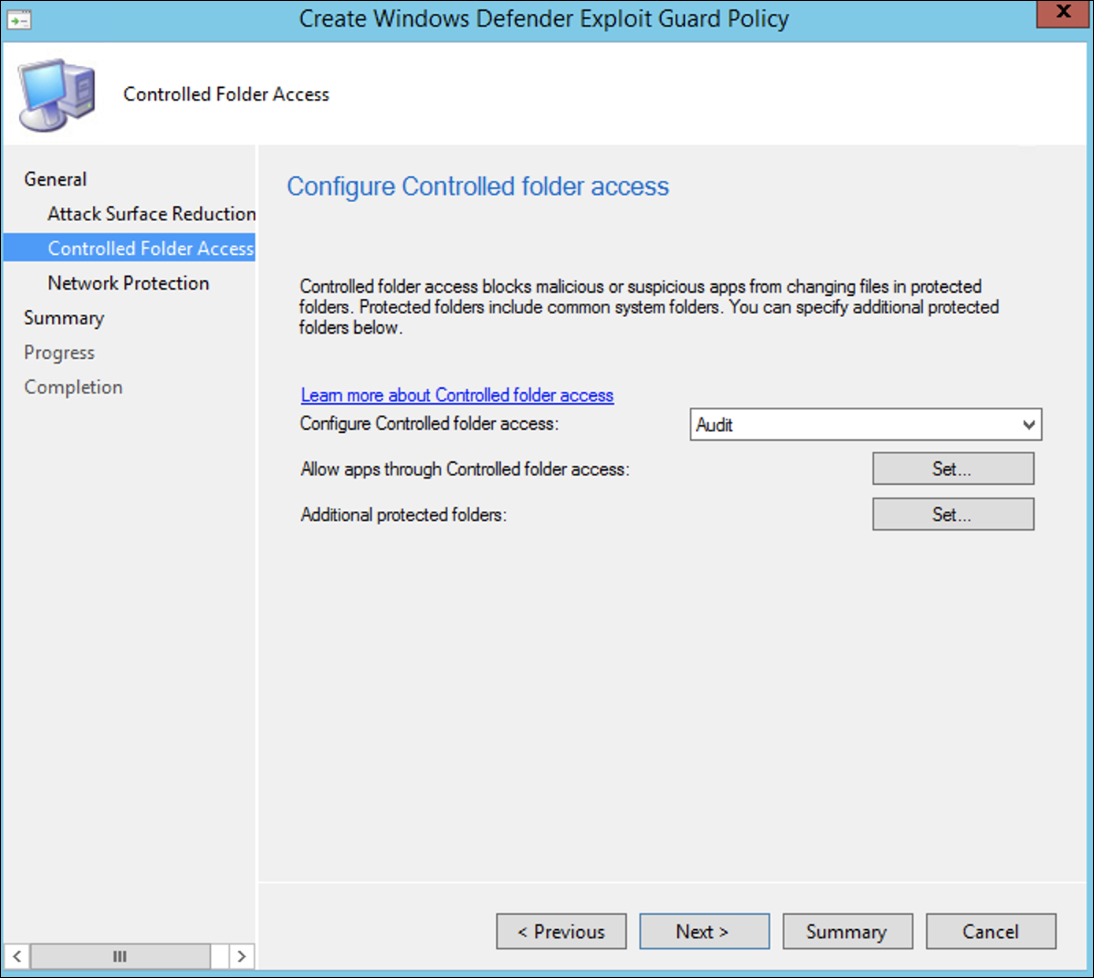

Pour définir des règles d’accès contrôlé aux dossiers en mode test

Dans la console Microsoft Configuration Manager, accédez àVue d’ensemble>des ressources et de la conformité>Endpoint Protection>Windows Defender Exploit Guard, puis choisissez Créer une stratégie Exploit Guard.

Sélectionnez Accès contrôlé aux dossiers.

Définissez la configuration sur Audit et sélectionnez Suivant.

Confirmez la nouvelle stratégie Exploit Guard en sélectionnant Suivant.

Une fois la stratégie créée, sélectionnez Fermer.

Cliquez avec le bouton droit sur la stratégie nouvellement créée et choisissez Déployer.

Ciblez la stratégie sur la collection Windows nouvellement créée et sélectionnez OK.

Vous avez maintenant configuré l’accès contrôlé aux dossiers en mode test.

Article connexe

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.