Protection réseau pour macOS

S’applique à :

- Microsoft Defender XDR

- Microsoft Defender XDR pour le plan de point de terminaison 2

- Microsoft Defender pour les PME

- Microsoft Defender XDR pour le plan de point de terminaison 1

Configuration requise

- Licences : Microsoft Defender XDR pour le plan de point de terminaison 1 ou Microsoft Defender XDR pour le plan de point de terminaison 2 (version d’évaluation possible) ou Microsoft Defender pour entreprises.

- Machines intégrées : version macOS : Big Sur (11) ou ultérieure, avec la version de produit 101.94.13 ou ultérieure.

- Navigateurs web non-Microsoft, tels que Brave, Chrome, Opera et Safari

- Navigateur Microsoft Edge pour macOS

Remarque

SmartScreen dans Microsoft Edge pour macOS ne prend actuellement pas en charge le filtrage de contenu web, les indicateurs personnalisés ou d’autres fonctionnalités d’entreprise. Toutefois, la protection réseau fournit cette protection à Microsoft Edge pour macOS si la protection réseau est activée.

Vue d’ensemble

La protection réseau permet de réduire la surface d’attaque de vos appareils à partir d’événements Basés sur Internet. Il empêche les utilisateurs d’utiliser une application pour accéder à des domaines dangereux susceptibles d’héberger :

- escroqueries par hameçonnage

- Exploits

- autres contenus malveillants sur Internet

La protection réseau étend l’étendue de Microsoft Defender XDR SmartScreen pour bloquer tout le trafic HTTP/HTTPS sortant qui tente de se connecter à des sources de mauvaise réputation. Les blocs sur le trafic HTTP/HTTPS sortant sont basés sur le domaine ou le nom d’hôte.

Disponibilité

La protection réseau pour macOS est désormais disponible pour tous les appareils macOS intégrés Microsoft Defender pour point de terminaison qui répondent à la configuration minimale requise. Toutes vos stratégies protection réseau et protection contre les menaces web actuellement configurées sont appliquées sur les appareils macOS où la protection réseau est configurée pour le mode bloc.

Pour déployer la protection réseau pour macOS, nous vous recommandons les actions suivantes :

- Créez un groupe d’appareils pour un petit ensemble d’appareils que vous pouvez utiliser pour tester la protection réseau.

- Évaluez l’impact de la protection contre les menaces web, des indicateurs personnalisés de compromission, du filtrage de contenu web et des stratégies d’application Microsoft Defender for Cloud Apps qui ciblent les appareils macOS où la protection réseau est en mode Bloc.

- Déployez une stratégie d’audit ou de mode bloc sur ce groupe d’appareils et vérifiez qu’il n’y a pas de problèmes ou de flux de travail rompus.

- Déployez progressivement la protection réseau sur un plus grand ensemble d’appareils jusqu’à ce qu’ils soient déployés.

Fonctionnalités actuelles

Indicateurs personnalisés de compromission sur les domaines et les adresses IP.

Le filtrage de contenu web prend en charge les actions suivantes :

Bloquer les catégories de sites web limitées aux groupes d’appareils via des stratégies créées dans le portail Microsoft Defender.

Les stratégies sont appliquées aux navigateurs, y compris Chromium Microsoft Edge pour macOS.

Repérage avancé : les événements réseau sont répercutés dans la chronologie de la machine et peuvent être interrogés dans la chasse avancée pour faciliter les investigations de sécurité.

Microsoft Defender for Cloud Apps :

Découverte de l’informatique fantôme : identifiez les applications utilisées dans votre organization.

Bloquer les applications : bloquez l’utilisation d’applications entières (telles que Slack et Facebook) dans votre organization.

VPN d’entreprise en tandem ou côte à côte avec la protection réseau :

Actuellement, aucun conflit VPN n’est identifié.

Si vous rencontrez des conflits, vous pouvez fournir des commentaires via le canal de commentaires répertorié en bas de cette page.

Problèmes connus

L’expérience utilisateur Bloquer/Avertir n’est pas personnalisable et peut nécessiter d’autres modifications d’apparence. (Les commentaires des clients sont collectés pour apporter d’autres améliorations à la conception)

Il existe un problème d’incompatibilité d’application connu avec la fonctionnalité « Per-App Tunnel » de VMware. (Cette incompatibilité peut entraîner une incapacité à bloquer le trafic qui passe par le « tunnel par application »).

Il existe un problème d’incompatibilité d’application connu avec le proxy Blue Coat. (Cette incompatibilité peut entraîner des blocages de la couche réseau dans des applications non liées lorsque le proxy Blue Coat et la protection réseau sont activés.)

Remarques importantes

Nous vous déconseillons de contrôler la protection réseau à partir des préférences système à l’aide du bouton Déconnecter . Utilisez plutôt l’outil en ligne de commande mdatp ou JamF/Intune pour contrôler la protection réseau pour macOS.

Pour évaluer l’efficacité de la protection contre les menaces web macOS, nous vous recommandons de l’essayer dans des navigateurs autres que Microsoft Edge pour macOS (par exemple, Safari). Microsoft Edge pour macOS dispose d’une protection contre les menaces web intégrée (Microsoft Defender extension Protection du navigateur qui fournit des fonctionnalités Smartscreen) qui est activée, que la fonctionnalité de protection réseau Mac que vous évaluez soit activée ou non.

Instructions de déploiement

Microsoft Defender XDR pour point de terminaison

Installez la version la plus récente du produit via Microsoft AutoUpdate. Pour ouvrir Microsoft AutoUpdate, exécutez la commande suivante à partir du terminal :

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

Configurez le produit avec vos informations organization en suivant les instructions de notre documentation publique.

La protection réseau est désactivée par défaut, mais elle peut être configurée pour s’exécuter dans l’un des modes suivants (également appelés niveaux d’application) :

- Audit : utile pour s’assurer qu’il n’affecte pas les applications métier ou pour avoir une idée de la fréquence à laquelle les blocs se produisent

- Bloquer : la protection réseau empêche la connexion à des sites web malveillants

- Désactivé : tous les composants associés à la protection réseau sont désactivés

Vous pouvez déployer cette fonctionnalité de l’une des manières suivantes : manuellement, via JAMF ou via Intune. Les sections suivantes décrivent chacune de ces méthodes en détail.

Déploiement manuel

Pour configurer le niveau d’application, exécutez la commande suivante à partir du terminal :

mdatp config network-protection enforcement-level --value [enforcement-level]

Par exemple, pour configurer la protection réseau pour qu’elle s’exécute en mode bloquant, exécutez la commande suivante :

mdatp config network-protection enforcement-level --value block

Pour vérifier que la protection réseau a été correctement démarrée, exécutez la commande suivante à partir du terminal et vérifiez qu’elle affiche « démarré » :

mdatp health --field network_protection_status

Déploiement DE JAMF Pro

Un déploiement JAMF Pro réussi nécessite un profil de configuration pour définir le niveau d’application de la protection réseau.

Après avoir créé ce profil de configuration, affectez-le aux appareils sur lesquels vous souhaitez activer la protection réseau.

Configurer le niveau d’application

Remarque

Si vous avez déjà configuré Microsoft Defender XDR pour point de terminaison sur Mac à l’aide des instructions répertoriées ici, mettez à jour le fichier plist que vous avez précédemment déployé avec le contenu répertorié dans cette section, puis redéployez-le à partir de JAMF.

DansProfils de configurationdes ordinateurs>, sélectionnez Options>Applications & Paramètres personnalisés.

Sélectionnez Charger un fichier (fichier PLIST).

Définissez domaine de préférence sur

com.microsoft.wdav.Chargez le fichier plist suivant.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </plist>

déploiement Intune

Un déploiement Intune réussi nécessite un profil de configuration pour définir le niveau d’application de la protection réseau. Après avoir créé ce profil de configuration, affectez-le aux appareils sur lesquels vous souhaitez activer la protection réseau.

Configurer le niveau d’application à l’aide de Intune

Remarque

Si vous avez déjà configuré Microsoft Defender pour point de terminaison sur Mac à l’aide des instructions précédentes (avec un fichier XML), supprimez la stratégie de configuration personnalisée précédente et remplacez-la par les instructions suivantes :

Ouvrez Gérer la>configuration de l’appareil. Sélectionnez Gérer les>profils>Créer un profil.

Remplacez Plateforme par macOS et Type de profil par Catalogue de paramètres. Sélectionnez Créer.

Spécifiez un nom pour le profil.

Dans l’écran Paramètres de configuration , sélectionnez Ajouter des paramètres. Sélectionnez Microsoft Defender>Protection réseau, puis cochez la case Niveau d’application.

Définissez le niveau d’application sur bloquer. Sélectionnez Suivant.

Ouvrez le profil de configuration et chargez le

com.microsoft.wdav.xmlfichier. (Ce fichier a été créé à l’étape 3.)Sélectionnez OK.

Sélectionnez Gérer les>affectations. Sous l’onglet Inclure , sélectionnez les appareils pour lesquels vous souhaitez activer la protection réseau.

Déploiement mobileconfig

Pour déployer la configuration via un .mobileconfig fichier, qui peut être utilisé avec des solutions GPM non-Microsoft ou distribué directement aux appareils, procédez comme suit :

Enregistrez la charge utile suivante sous

com.microsoft.wdav.xml.mobileconfig.<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>Vérifiez que le fichier de l’étape précédente a été copié correctement. À l’aide de Terminal, exécutez la commande suivante et vérifiez qu’elle génère OK :

plutil -lint com.microsoft.wdav.xml

Comment explorer les fonctionnalités

Découvrez comment protéger votre organization contre les menaces web à l’aide de la protection contre les menaces web.

- La protection contre les menaces web fait partie de la protection web dans Microsoft Defender pour point de terminaison. Il utilise la protection réseau pour sécuriser vos appareils contre les menaces web.

Exécutez le flux Indicateurs personnalisés de compromission pour obtenir des blocs sur le type d’indicateur personnalisé.

Explorez le filtrage de contenu web.

Remarque

Si vous supprimez une stratégie ou modifiez des groupes d’appareils en même temps, cela peut entraîner un retard dans le déploiement de la stratégie. Conseil professionnel : vous pouvez déployer une stratégie sans sélectionner de catégorie sur un groupe d’appareils. Cette action crée une stratégie d’audit uniquement pour vous aider à comprendre le comportement des utilisateurs avant de créer une stratégie de bloc.

La création de groupes d’appareils est prise en charge dans Defender pour point de terminaison Plan 1 et Plan 2.

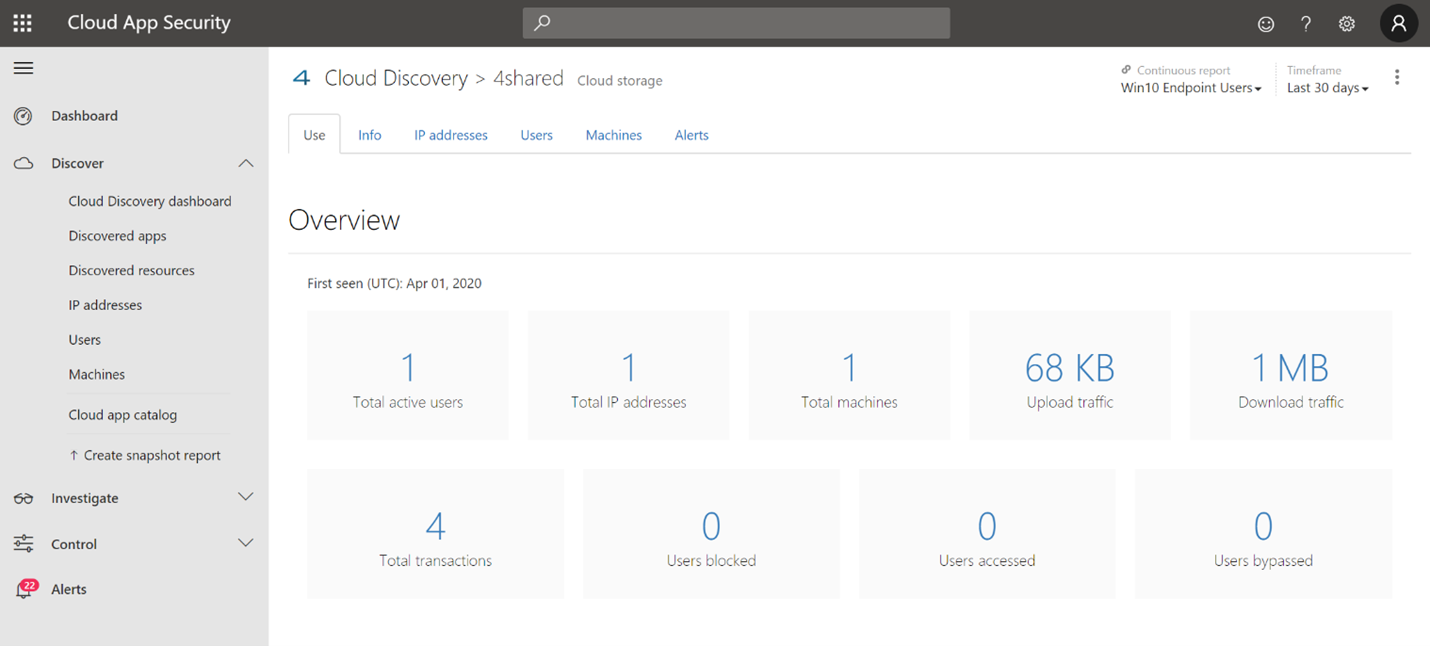

Intégrez Microsoft Defender pour point de terminaison à Defender for Cloud Apps et vos appareils macOS compatibles avec la protection réseau disposent de fonctionnalités d’application de stratégie de point de terminaison.

Remarque

La découverte et d’autres fonctionnalités ne sont actuellement pas prises en charge sur ces plateformes.

Scénarios

Les scénarios suivants sont pris en charge.

Protection contre les menaces web

La protection contre les menaces web fait partie de la protection web dans Microsoft Defender XDR pour point de terminaison. Il utilise la protection réseau pour sécuriser vos appareils contre les menaces web. En s’intégrant à Microsoft Edge pour macOS et aux navigateurs non-Microsoft populaires, tels que Brave, Chrome, Firefox, Safari, Opera, la protection contre les menaces web arrête les menaces web sans proxy web. Pour plus d’informations sur la prise en charge des navigateurs , consultez Prérequis la protection contre les menaces web peut protéger les appareils lorsqu’ils sont en local ou absents. La protection contre les menaces web arrête l’accès aux types de sites suivants :

- sites d’hameçonnage

- vecteurs de programmes malveillants

- sites d’exploitation

- sites non approuvés ou de mauvaise réputation

- sites bloqués dans votre liste d’indicateurs personnalisés

Pour plus d’informations, consultez Protéger votre organization contre les menaces web

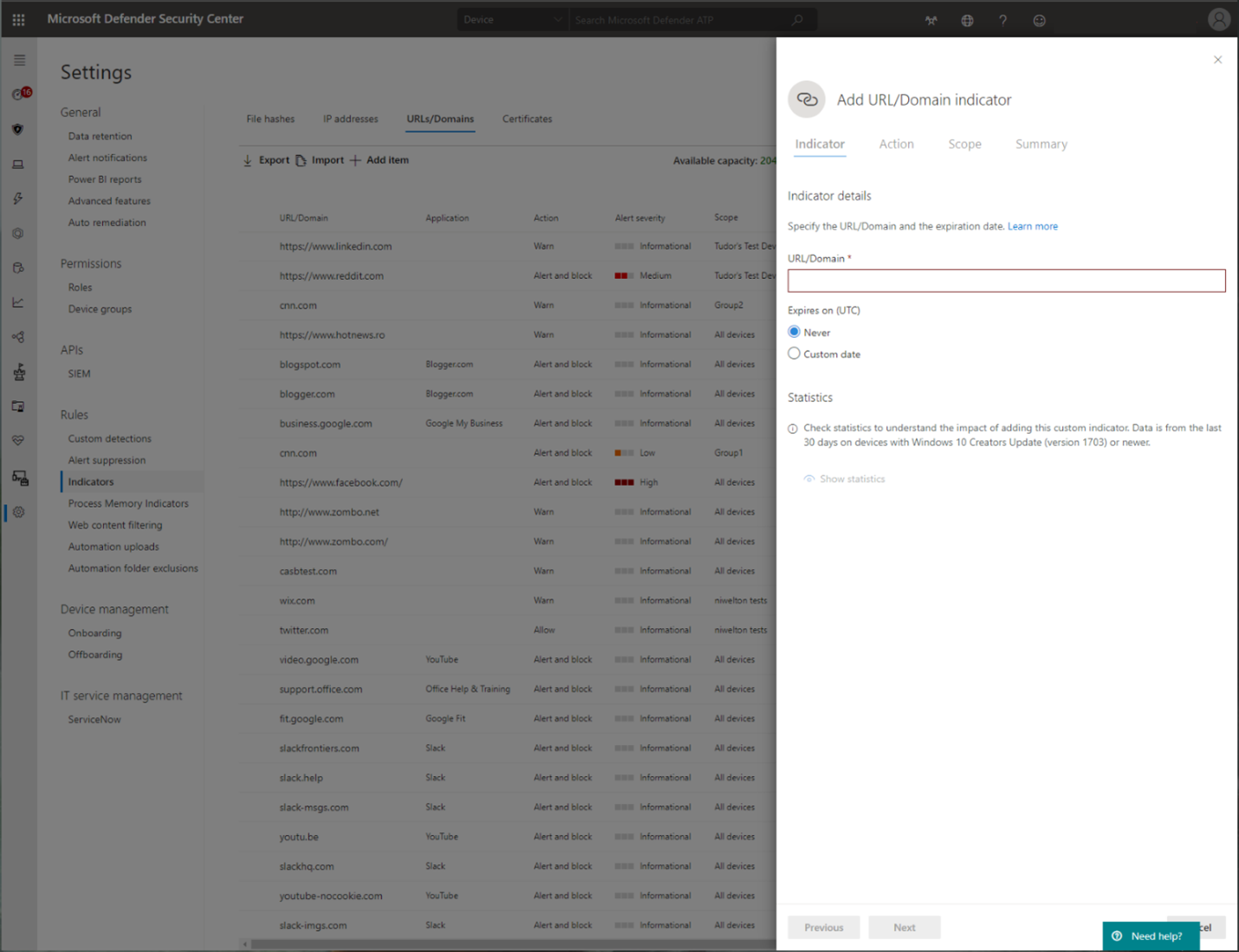

Indicateurs personnalisés de compromission

L’indicateur de correspondance de compromission (IoC) est une fonctionnalité essentielle dans chaque solution endpoint protection. Cette fonctionnalité permet à SecOps de définir une liste d’indicateurs de détection et de blocage (prévention et réponse).

Créez des indicateurs qui définissent la détection, la prévention et l’exclusion des entités. Vous pouvez définir l’action à entreprendre, ainsi que la durée d’application de l’action et l’étendue du groupe d’appareils auquel l’appliquer.

Les sources actuellement prises en charge sont le moteur de détection cloud de Defender pour point de terminaison, le moteur automatisé d’investigation et de correction et le moteur de prévention des points de terminaison (antivirus Microsoft Defender).

Pour plus d’informations, consultez : Créer des indicateurs pour les adresses IP et les URL/domaines.

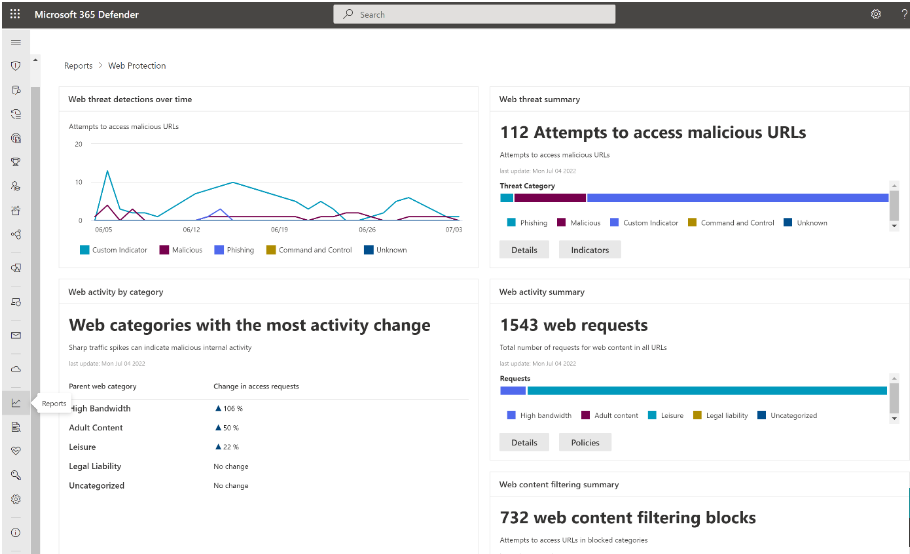

Filtrage du contenu web

Le filtrage de contenu web fait partie des fonctionnalités de protection web dans Microsoft Defender pour point de terminaison et Microsoft Defender pour entreprises. Le filtrage de contenu web permet à vos organization de suivre et de réglementer l’accès aux sites web en fonction de leurs catégories de contenu. La plupart de ces sites web (même s’ils ne sont pas malveillants) peuvent être problématiques en raison des réglementations de conformité, de l’utilisation de la bande passante ou d’autres problèmes.

Configurez des stratégies sur vos groupes d’appareils pour bloquer certaines catégories. Le blocage d’une catégorie empêche les utilisateurs au sein de groupes d’appareils spécifiés d’accéder aux URL associées à la catégorie. Pour toute catégorie qui n’est pas bloquée, les URL sont automatiquement auditées. Vos utilisateurs peuvent accéder aux URL sans interruption, et vous collectez des statistiques d’accès pour vous aider à créer une décision de stratégie plus personnalisée. Vos utilisateurs voient une notification de blocage si un élément de la page qu’ils affichent effectuent des appels à une ressource bloquée.

Le filtrage de contenu web est disponible sur les principaux navigateurs web, avec des blocs exécutés par protection réseau (Brave, Chrome, Firefox, Safari et Opera). Pour plus d’informations sur la prise en charge des navigateurs, consultez Prérequis.

Pour plus d’informations sur la création de rapports, consultez Filtrage de contenu web.

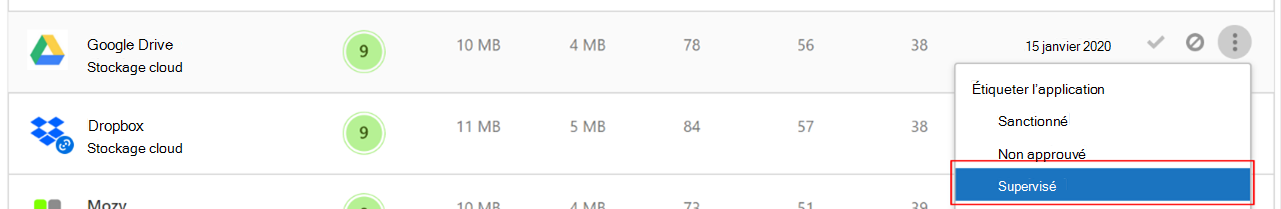

Microsoft Defender for Cloud Apps

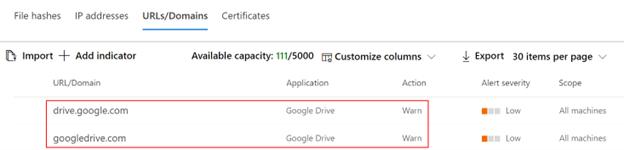

Le catalogue d’applications Microsoft Defender for Cloud Apps/Cloud identifie les applications que vous souhaitez avertir les utilisateurs finaux lors de l’accès avec Microsoft Defender XDR pour point de terminaison, et les marque comme supervisés. Les domaines répertoriés sous applications surveillées seront ensuite synchronisés avec Microsoft Defender XDR pour point de terminaison :

Dans les 10 à 15 minutes, ces domaines sont répertoriés dans Microsoft Defender XDR sous URL/domaines indicateurs > avec Action=Avertir. Dans le contrat SLA d’application (voir les détails à la fin de cet article), les utilisateurs finaux reçoivent des messages d’avertissement lorsqu’ils tentent d’accéder à ces domaines :

Lorsque l’utilisateur final tente d’accéder aux domaines surveillés, il est averti par Defender pour point de terminaison. L’utilisateur obtient une expérience de bloc simple accompagnée du message toast suivant, qui s’affiche par le système d’exploitation, y compris le nom de l’application bloquée (par exemple, Blogger.com)

Si l’utilisateur final rencontre un blocage, l’utilisateur a deux résolutions possibles : la déviation et l’éducation.

Contournement de l’utilisateur

- Pour une expérience de message toast : appuyez sur le bouton Débloquer . En rechargeant la page web, l’utilisateur peut continuer et utiliser l’application cloud. (Cette action s’applique aux prochaines 24 heures, après quoi l’utilisateur doit se débloquer à nouveau.)

Éducation des utilisateurs

- Pour une expérience de message toast : appuyez sur le message toast lui-même. L’utilisateur final est redirigé vers une URL de redirection personnalisée définie globalement dans Microsoft Defender for Cloud Apps (Plus d’informations en bas de cette page)

Remarque

Suivi des contournements par application : vous pouvez suivre le nombre d’utilisateurs qui ont contourné l’avertissement dans la page Application de Microsoft Defender for Cloud Apps.

Annexe

Modèle de site SharePoint du centre d’éducation des utilisateurs finaux

Pour de nombreuses organisations, il est important de prendre les contrôles cloud fournis par Microsoft Defender for Cloud Apps et non seulement de définir des limitations sur les utilisateurs finaux si nécessaire, mais également de les former et de les former sur les points suivants :

- l’incident spécifique

- pourquoi cela s’est produit

- quelle est la réflexion qui sous-tend cette décision

- comment la rencontre de sites de blocage peut être atténuée

En cas de comportement inattendu, la confusion des utilisateurs peut être réduite en leur fournissant autant d’informations que possible, non seulement pour expliquer ce qui s’est passé, mais aussi pour les informer afin qu’ils soient plus conscients la prochaine fois qu’ils choisit une application cloud pour terminer leur travail. Par exemple, ces informations peuvent inclure :

- Stratégies et instructions de sécurité et de conformité de l’organisation pour l’utilisation d’Internet et du cloud

- Applications cloud approuvées/recommandées à utiliser

- Applications cloud restreintes/bloquées à utiliser

Pour cette page, nous vous recommandons que votre organization utilise un site SharePoint de base.

Informations importantes à connaître

La propagation et la mise à jour des domaines d’application sur les appareils de point de terminaison peuvent prendre jusqu’à deux heures (généralement moins), une fois qu’ils sont marqués comme surveillés.

Par défaut, une action est effectuée pour toutes les applications et domaines marqués comme surveillés dans Microsoft Defender for Cloud Apps pour tous les points de terminaison intégrés dans le organization.

Les URL complètes ne sont actuellement pas prises en charge et ne sont pas envoyées de Microsoft Defender for Cloud Apps à Microsoft Defender pour point de terminaison. Si des URL complètes sont répertoriées sous Microsoft Defender for Cloud Apps en tant qu’applications surveillées, les utilisateurs ne sont pas avertis lorsqu’ils tentent d’accéder à un site. (Par exemple,

google.com/driven’est pas pris en charge, tandis quedrive.google.comest pris en charge.)La protection réseau ne prend pas en charge l’utilisation de QUIC sur les navigateurs. Les administrateurs doivent s’assurer que QUIC est désactivé lors du test pour s’assurer que les sites sont correctement bloqués.

Conseil

Aucune notification de l’utilisateur final n’apparaît sur les navigateurs tiers ? Vérifiez les paramètres de votre message toast.

Voir aussi

- Microsoft Defender XDR pour point de terminaison sur Mac

- Microsoft Defender XDR pour l’intégration de point de terminaison à Microsoft Microsoft Defender XDR for Cloud Apps

- Découvrir les fonctionnalités innovantes de Microsoft Edge

- Protéger votre réseau

- Activer la protection du réseau

- Protection web

- Créer des indicateurs

- Filtrage du contenu web

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.