Configurer et valider des exclusions pour Microsoft Defender pour point de terminaison sur macOS

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Cet article fournit des informations sur la définition des exclusions qui s’appliquent aux analyses à la demande, ainsi que sur la protection et la surveillance en temps réel.

Importante

Les exclusions décrites dans cet article ne s’appliquent pas aux autres fonctionnalités de Defender pour point de terminaison sur Mac, notamment la détection et la réponse des points de terminaison (EDR). Les fichiers que vous excluez à l’aide des méthodes décrites dans cet article peuvent toujours déclencher des alertes EDR et d’autres détections.

Vous pouvez exclure certains fichiers, dossiers, processus et fichiers ouverts par processus des analyses Defender pour point de terminaison sur Mac.

Les exclusions peuvent être utiles pour éviter des détections incorrectes sur des fichiers ou des logiciels uniques ou personnalisés pour votre organization. Ils peuvent également être utiles pour atténuer les problèmes de performances causés par Defender pour point de terminaison sur Mac.

Pour limiter le processus et/ou le chemin et/ou l’extension que vous devez exclure, utilisez les statistiques de protection en temps réel.

Avertissement

La définition d’exclusions réduit la protection offerte par Defender pour point de terminaison sur Mac. Vous devez toujours évaluer les risques associés à l’implémentation d’exclusions, et vous devez exclure uniquement les fichiers dont vous êtes certain qu’ils ne sont pas malveillants.

Types d’exclusion pris en charge

Le tableau suivant présente les types d’exclusion pris en charge par Defender pour point de terminaison sur Mac.

| Exclusion | Définition | Exemples |

|---|---|---|

| Extension de fichier | Tous les fichiers avec l’extension, n’importe où sur l’ordinateur | .test |

| Fichier | Fichier spécifique identifié par le chemin d’accès complet | /var/log/test.log |

| Folder | Tous les fichiers sous le dossier spécifié (de manière récursive) | /var/log/ |

| Processus | Un processus spécifique (spécifié par le chemin d’accès complet ou le nom de fichier) et tous les fichiers ouverts par celui-ci | /bin/cat |

Les exclusions de fichiers, de dossiers et de processus prennent en charge les caractères génériques suivants :

| Caractère générique | Description | Exemples |

|---|---|---|

| * | Correspond à n’importe quel nombre de caractères, y compris aucun (notez que si ce caractère générique n’est pas utilisé à la fin du chemin d’accès, il ne remplace qu’un seul dossier) |

/var/*/tmp inclut n’importe quel fichier dans /var/abc/tmp et ses sous-répertoires, ainsi /var/def/tmp que ses sous-répertoires. Il n’inclut /var/abc/log pas ou /var/def/log

|

| ? | Correspond à n’importe quel caractère unique |

file?.log inclut file1.log et file2.log, mais pas file123.log |

Remarque

À l’aide du caractère générique * à la fin du chemin d’accès, il correspond à tous les fichiers et sous-répertoires sous le parent du caractère générique.

Le produit tente de résoudre les liens fermes lors de l’évaluation des exclusions. La résolution de lien ferme ne fonctionne pas lorsque l’exclusion contient des caractères génériques ou que le fichier cible (sur le Data volume) n’existe pas.

Meilleures pratiques pour ajouter des exclusions de logiciel anti-programme malveillant pour Microsoft Defender pour point de terminaison sur macOS.

Notez pourquoi une exclusion a été ajoutée à un emplacement central où seuls SecOps et/ou administrateur de sécurité ont accès. Par exemple, répertoriez l’émetteur, la date, le nom de l’application, la raison et les informations d’exclusion.

Assurez-vous d’avoir une date d’expiration* pour les exclusions

*à l’exception des applications pour lesquelles l’éditeur de logiciels indépendant a déclaré qu’il n’y a pas d’autre ajustement qui pourrait être effectué pour empêcher l’utilisation du faux positif ou d’une utilisation plus élevée du processeur.

Évitez de migrer des exclusions de logiciel anti-programme malveillant non-Microsoft, car elles peuvent ne plus être applicables ni applicables à Microsoft Defender pour point de terminaison sur macOS.

Ordre des exclusions à prendre en compte du haut (plus sécurisé) au bas (le moins sécurisé) :

Indicateurs - Certificat - autoriser

- Ajoutez une signature de code de validation étendue (EV).

Indicateurs - Hachage de fichier - autoriser

- Si un processus ou un démon ne change pas souvent, par exemple, l’application n’a pas de mise à jour de sécurité mensuelle.

Processus de & de chemin

Processus

Path

Extension

Comment configurer la liste des exclusions

Utiliser l’console de gestion paramètres de sécurité Microsoft Defender pour point de terminaison

Connectez-vous au portail Microsoft Defender.

Accédez à Gestion de la configuration Stratégies>de sécurité des points de> terminaisonCréer une stratégie.

- Sélectionnez Plateforme : macOS

- Sélectionnez Modèle : exclusions de l’antivirus Microsoft Defender

Sélectionner Créer une stratégie.

Entrez un nom et une description, puis sélectionnez Suivant.

Développez Moteur antivirus, puis sélectionnez Ajouter.

Sélectionnez Chemin d’accès ou Extension de fichier ou Nom de fichier.

Sélectionnez Configurer instance et ajoutez les exclusions en fonction des besoins. Ensuite, sélectionnez Suivant.

Affectez l’exclusion à un groupe et sélectionnez Suivant.

Sélectionnez Enregistrer.

À partir de la console de gestion

Pour plus d’informations sur la configuration des exclusions de JAMF, de Intune ou d’un autre console de gestion, consultez Définir des préférences pour Defender pour point de terminaison sur Mac.

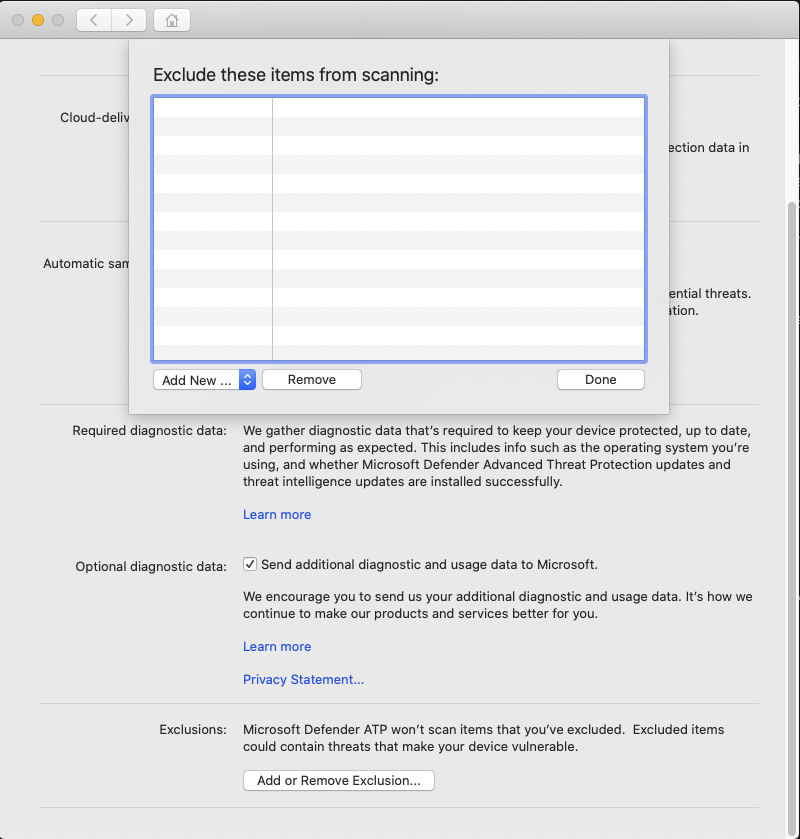

À partir de l’interface utilisateur

Ouvrez l’application Defender pour point de terminaison et accédez à Gérer les paramètres>Ajouter ou supprimer une exclusion..., comme illustré dans la capture d’écran suivante :

Sélectionnez le type d’exclusion que vous souhaitez ajouter et suivez les invites.

Valider les listes d’exclusions avec le fichier de test EICAR

Vous pouvez vérifier que vos listes d’exclusion fonctionnent en utilisant curl pour télécharger un fichier de test.

Dans l’extrait de code Bash suivant, remplacez par test.txt un fichier conforme à vos règles d’exclusion. Par exemple, si vous avez exclu l’extension .testing , remplacez par test.txttest.testing. Si vous testez un chemin d’accès, veillez à exécuter la commande dans ce chemin.

curl -o test.txt https://secure.eicar.org/eicar.com.txt

Si Defender pour point de terminaison sur Mac signale un programme malveillant, la règle ne fonctionne pas. S’il n’y a aucun rapport de programme malveillant et que le fichier téléchargé existe, l’exclusion fonctionne. Vous pouvez ouvrir le fichier pour vérifier que le contenu est identique à ce qui est décrit sur le site web du fichier de test EICAR.

Si vous n’avez pas accès à Internet, vous pouvez créer votre propre fichier de test EICAR. Écrivez la chaîne EICAR dans un nouveau fichier texte avec la commande Bash suivante :

echo 'X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*' > test.txt

Vous pouvez également copier la chaîne dans un fichier texte vide et tenter de l’enregistrer avec le nom de fichier ou dans le dossier que vous tentez d’exclure.

Autoriser les menaces

En plus d’exclure certains contenus de l’analyse, vous pouvez également configurer le produit pour ne pas détecter certaines classes de menaces (identifiées par le nom de la menace). Vous devez faire preuve de prudence lors de l’utilisation de cette fonctionnalité, car elle peut laisser votre appareil non protégé.

Pour ajouter un nom de menace à la liste autorisée, exécutez la commande suivante :

mdatp threat allowed add --name [threat-name]

Le nom de la menace associé à une détection sur votre appareil peut être obtenu à l’aide de la commande suivante :

mdatp threat list

Par exemple, pour ajouter EICAR-Test-File (not a virus) (le nom de la menace associé à la détection EICAR) à la liste autorisée, exécutez la commande suivante :

mdatp threat allowed add --name "EICAR-Test-File (not a virus)"

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.