Détection de point de terminaison et réponse en mode bloc

S’applique à :

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender XDR

- Antivirus Microsoft Defender

Plateformes

- Windows

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Cet article décrit l’EDR en mode bloc, qui permet de protéger les appareils qui exécutent une solution antivirus non-Microsoft (avec Microsoft Defender Antivirus en mode passif).

Qu’est-ce que l’EDR en mode bloc ?

La détection et la réponse des points de terminaison (EDR) en mode bloc offrent une protection supplémentaire contre les artefacts malveillants lorsque Microsoft Defender Antivirus n’est pas le produit antivirus principal et s’exécute en mode passif. EDR en mode bloc est disponible dans Defender pour point de terminaison Plan 2.

Importante

EDR en mode bloc ne peut pas fournir toute la protection disponible lorsque Microsoft Defender protection en temps réel antivirus est en mode passif. Certaines fonctionnalités qui dépendent de Microsoft Defender Antivirus pour être la solution antivirus active ne fonctionnent pas, comme les exemples suivants :

- La protection en temps réel, y compris l’analyse à l’accès, et l’analyse planifiée n’est pas disponible quand Microsoft Defender antivirus est en mode passif. Pour en savoir plus sur les paramètres de stratégie de protection en temps réel, consultez Activer et configurer Microsoft Defender protection always on antivirus.

- Les fonctionnalités telles que les règles et indicateurs de protection réseau et de réduction de la surface d’attaque (hachage de fichier, adresse IP, URL et certificats) ne sont disponibles que lorsque Microsoft Defender antivirus s’exécute en mode actif. Il est prévu que votre solution antivirus non-Microsoft inclue ces fonctionnalités.

EDR en mode bloc fonctionne en arrière-plan pour corriger les artefacts malveillants détectés par les fonctionnalités EDR. Ces artefacts ont peut-être été manqués par le produit antivirus principal non-Microsoft. EDR en mode bloc permet à Microsoft Defender Antivirus d’effectuer des actions sur les détections EDR comportementales et post-violation.

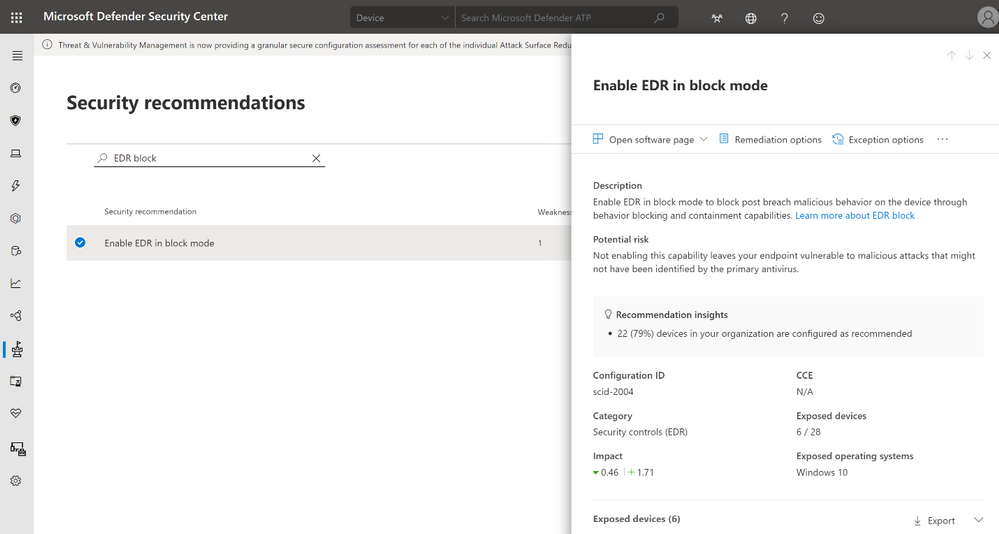

EDR en mode bloc est intégré aux fonctionnalités de gestion des menaces & des vulnérabilités . L’équipe de sécurité de votre organization reçoit une recommandation de sécurité pour activer EDR en mode bloc s’il n’est pas déjà activé.

Conseil

Pour obtenir la meilleure protection, veillez à déployer Microsoft Defender pour point de terminaison bases de référence.

Regardez cette vidéo pour découvrir pourquoi et comment activer la détection et la réponse des points de terminaison (EDR) en mode bloc, activer le blocage comportemental et l’autonomie à chaque étape, de la pré-violation à l’après-violation.

Que se passe-t-il lorsqu’un élément est détecté ?

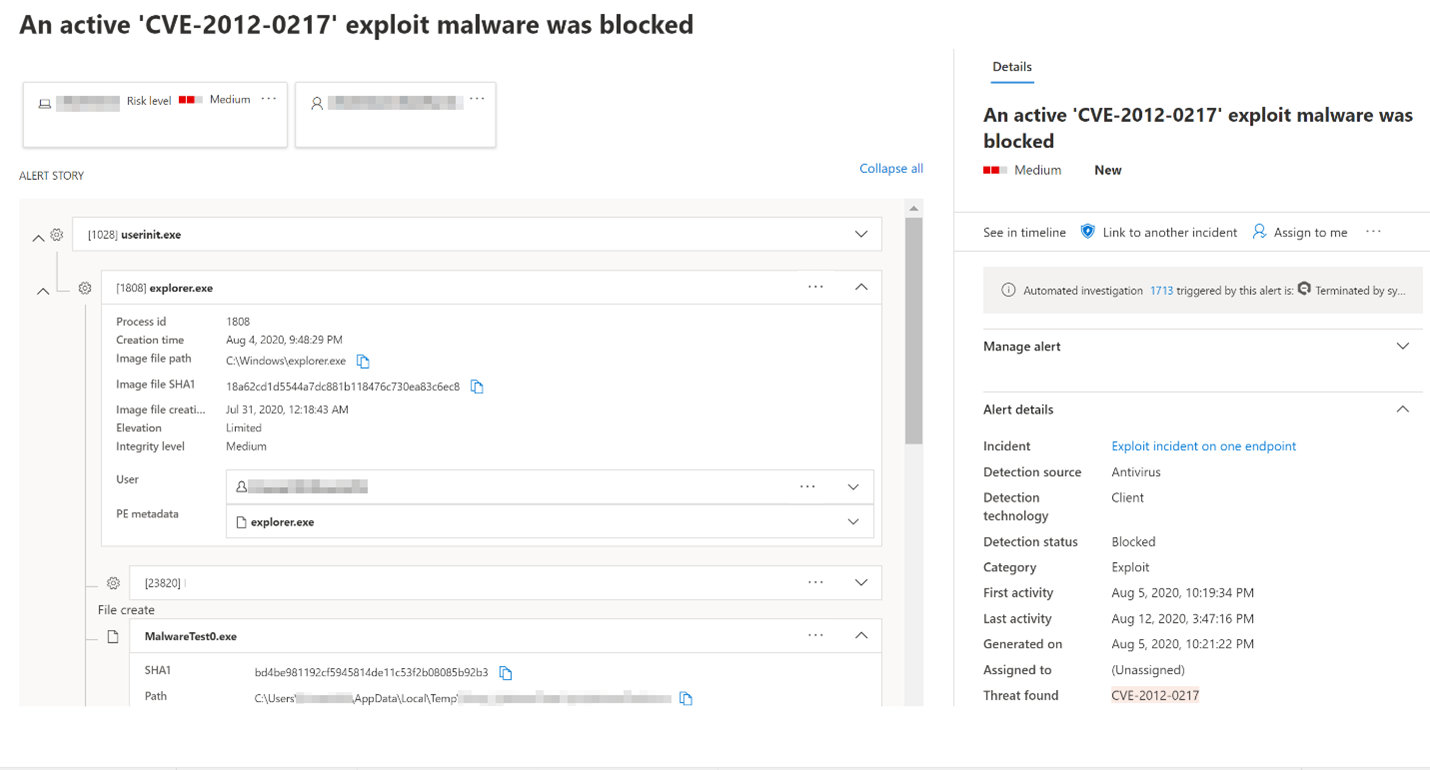

Quand EDR en mode bloc est activé et qu’un artefact malveillant est détecté, Defender pour point de terminaison corrige cet artefact. Votre équipe des opérations de sécurité voit la détection status bloquée ou empêchée dans le centre de notifications, répertoriées comme actions terminées. L’image suivante montre un instance de logiciels indésirables détectés et corrigés via EDR en mode bloc :

Activer EDR en mode bloc

Importante

- Assurez-vous que les conditions requises sont remplies avant d’activer EDR en mode bloc.

- Les licences Defender pour point de terminaison Plan 2 sont requises.

- À compter de la version de plateforme 4.18.2202.X, vous pouvez définir EDR en mode bloc pour cibler des groupes d’appareils spécifiques à l’aide de fournisseurs de solutions cloud Intune. Vous pouvez continuer à définir EDR en mode bloc à l’échelle du locataire dans le portail Microsoft Defender.

- EDR en mode bloc est principalement recommandé pour les appareils qui exécutent Microsoft Defender Antivirus en mode passif (une solution antivirus non-Microsoft est installée et active sur l’appareil).

Portail Microsoft Defender

Accédez au portail Microsoft Defender (https://security.microsoft.com/) et connectez-vous.

Choisissez Paramètres>Points de terminaisonFonctionnalités générales>avancées>.

Faites défiler vers le bas, puis activez Activer EDR en mode bloc.

Intune

Pour créer une stratégie personnalisée dans Intune, consultez Déployer OMA-URIs pour cibler un fournisseur de solutions Cloud via Intune et une comparaison avec l’environnement local.

Pour plus d’informations sur le fournisseur de services de configuration Defender utilisé pour EDR en mode bloc, consultez « Configuration/PassiveRemediation » sous Defender CSP.

Stratégie de groupe

Vous pouvez utiliser stratégie de groupe pour activer EDR en mode bloc.

Sur votre ordinateur de gestion des stratégies de groupe, ouvrez laConsole de gestion des stratégies de groupe.

Cliquez avec le bouton droit sur l’objet stratégie de groupe que vous souhaitez configurer, puis sélectionnez Modifier.

Dans la stratégie de groupe Gestion Rédacteur accédez à Configuration de l’ordinateur, puis sélectionnez Modèles d’administration.

Développez l’arborescence composants> Windows Microsoft DefenderFonctionnalitésantivirus>.

Double-cliquez sur Activer EDR en mode bloc et définissez l’option sur Activé.

Sélectionnez OK.

Configuration requise pour EDR en mode bloc

Le tableau suivant répertorie la configuration requise pour EDR en mode bloc :

| Conditions requises | Détails |

|---|---|

| Autorisations | Le rôle Administrateur général ou Administrateur de la sécurité doit être attribué dans Microsoft Entra ID. Pour plus d’informations, consultez Autorisations de base. |

| Système d’exploitation | Les appareils doivent exécuter l’une des versions suivantes de Windows : - Windows 11 - Windows 10 (toutes les versions) - Windows Server 2019 ou version ultérieure - Windows Server, version 1803 ou ultérieure - Windows Server 2016 et Windows Server 2012 R2 (avec la nouvelle solution cliente unifiée) |

| Microsoft Defender pour point de terminaison Plan 2 | Les appareils doivent être intégrés à Defender pour point de terminaison. Consultez les articles suivants : - Configuration minimale requise pour Microsoft Defender pour point de terminaison - Intégrer des appareils et configurer des fonctionnalités de Microsoft Defender pour point de terminaison - Intégrer des serveurs Windows au service Defender pour point de terminaison - Nouvelles fonctionnalités Windows Server 2012 R2 et 2016 dans la solution unifiée moderne (Consultez EDR en mode bloc pris en charge sur Windows Server 2016 et Windows Server 2012 R2 ?) |

| Antivirus Microsoft Defender | L’antivirus Microsoft Defender doit être installé sur les appareils et s’exécuter en mode actif ou passif. Vérifiez Microsoft Defender antivirus est en mode actif ou passif. |

| Protection fournie par le cloud | Microsoft Defender antivirus doit être configuré de sorte que la protection fournie par le cloud soit activée. |

| plateforme antivirus Microsoft Defender | Les appareils doivent être à jour. Pour confirmer, à l’aide de PowerShell, exécutez l’applet de commande Get-MpComputerStatus en tant qu’administrateur. Dans la ligne AMProductVersion , vous devez voir 4.18.2001.10 ou une version ultérieure. Pour plus d’informations, consultez Gérer les mises à jour Antivirus Microsoft Defender et appliquer des lignes de base. |

| moteur antivirus Microsoft Defender | Les appareils doivent être à jour. Pour confirmer, à l’aide de PowerShell, exécutez l’applet de commande Get-MpComputerStatus en tant qu’administrateur. Dans la ligne AMEngineVersion , vous devez voir 1.1.16700.2 ou une version ultérieure. Pour plus d’informations, consultez Gérer les mises à jour Antivirus Microsoft Defender et appliquer des lignes de base. |

Importante

Pour obtenir la meilleure valeur de protection, assurez-vous que votre solution antivirus est configurée pour recevoir des mises à jour régulières et des fonctionnalités essentielles, et que vos exclusions sont configurées. EDR en mode bloc respecte les exclusions définies pour Microsoft Defender Antivirus, mais pas les indicateurs définis pour Microsoft Defender pour point de terminaison.

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Voir aussi

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.