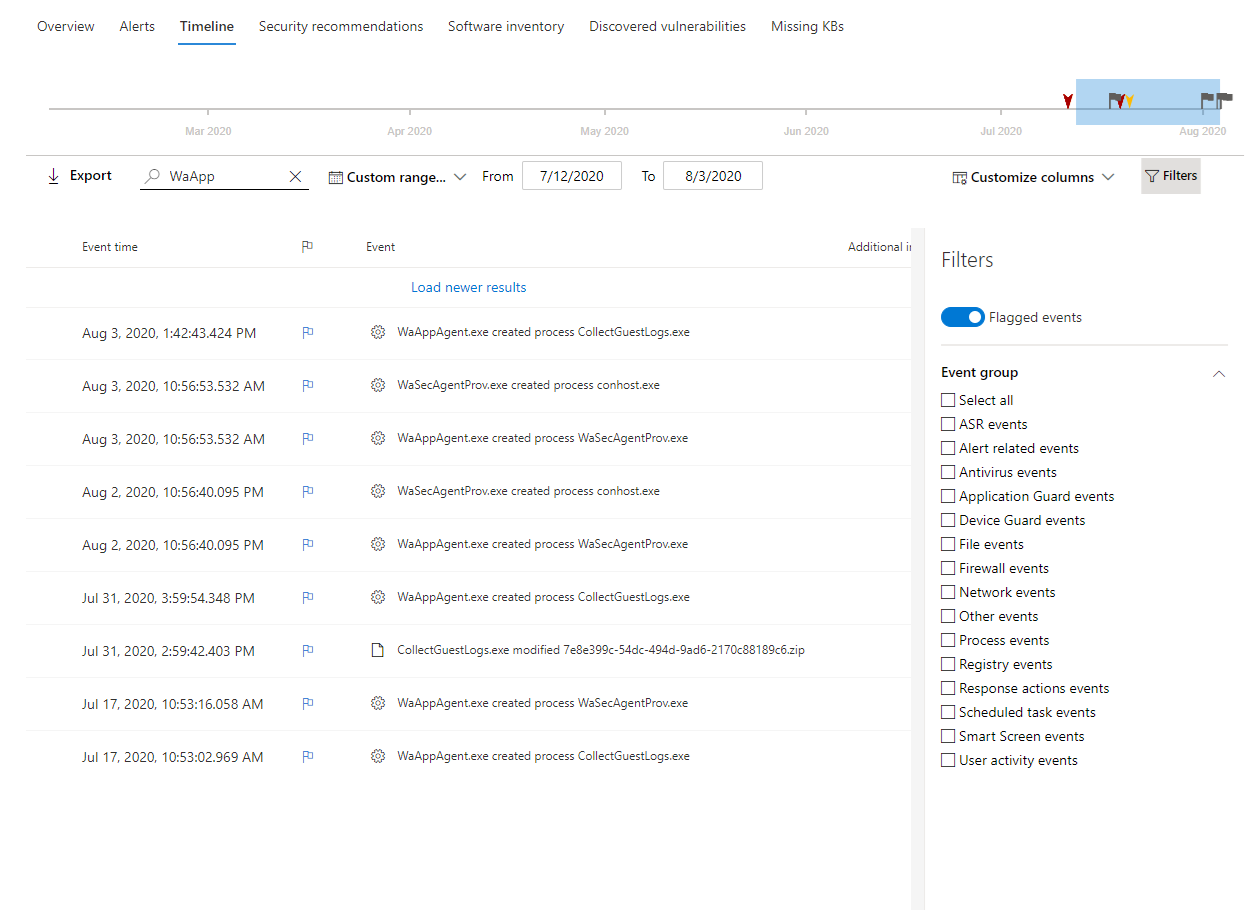

Microsoft Defender pour point de terminaison chronologie de l’appareil

S’applique à :

Remarque

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

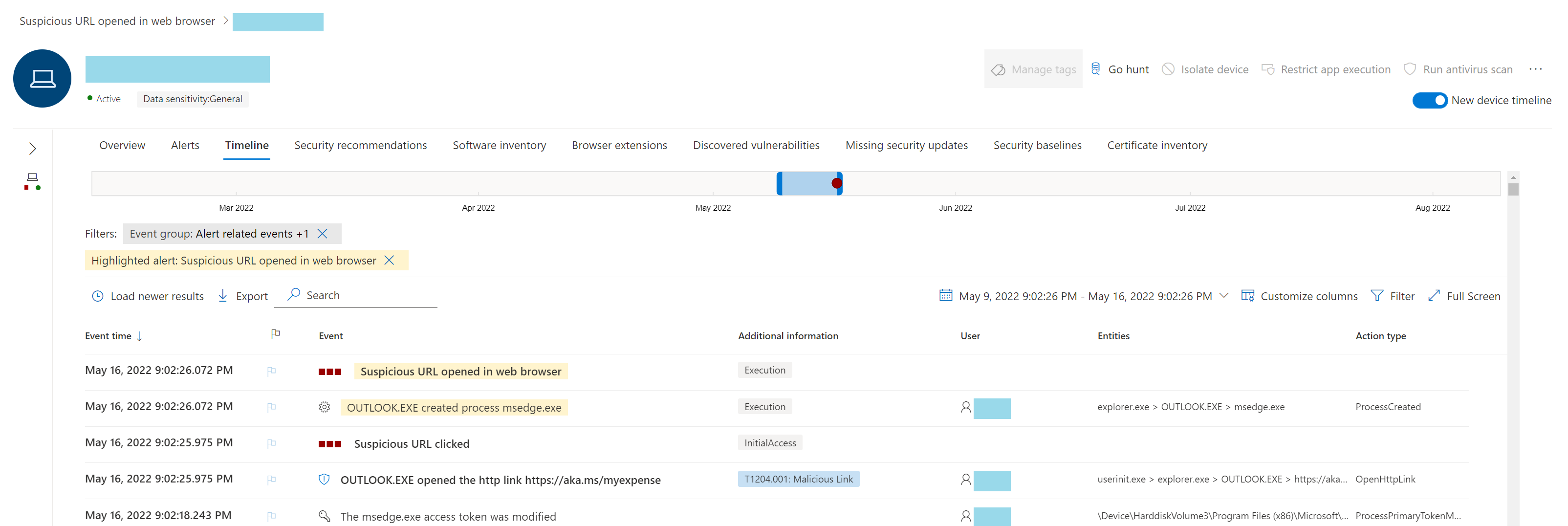

L’appareil Defender pour point de terminaison chronologie vous permet de rechercher et d’examiner plus rapidement les comportements anormaux sur vos appareils. Vous pouvez explorer des événements et des points de terminaison spécifiques pour passer en revue les attaques potentielles dans votre organization. Vous pouvez passer en revue les heures spécifiques de chaque événement, définir des indicateurs de suivi pour les événements potentiellement connectés et filtrer sur des plages de dates spécifiques.

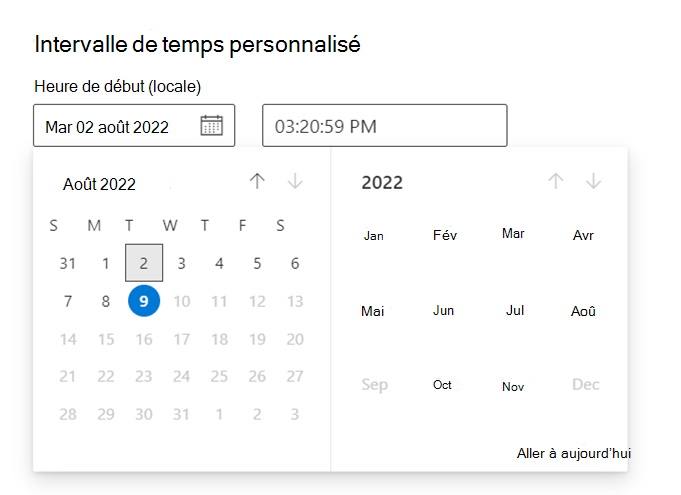

Sélecteur d’intervalle de temps personnalisé :

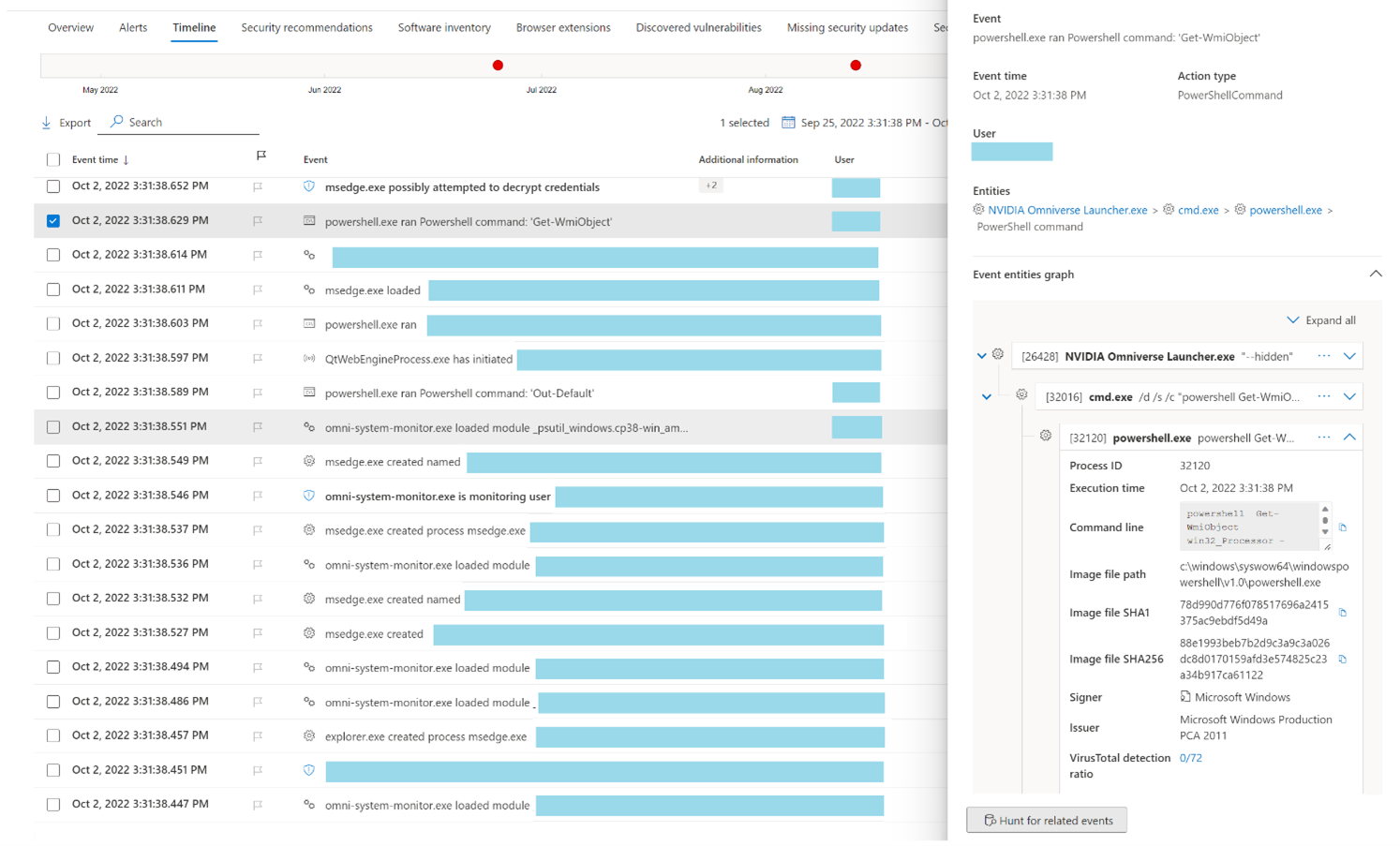

Expérience de l’arborescence de processus – panneau côté événement :

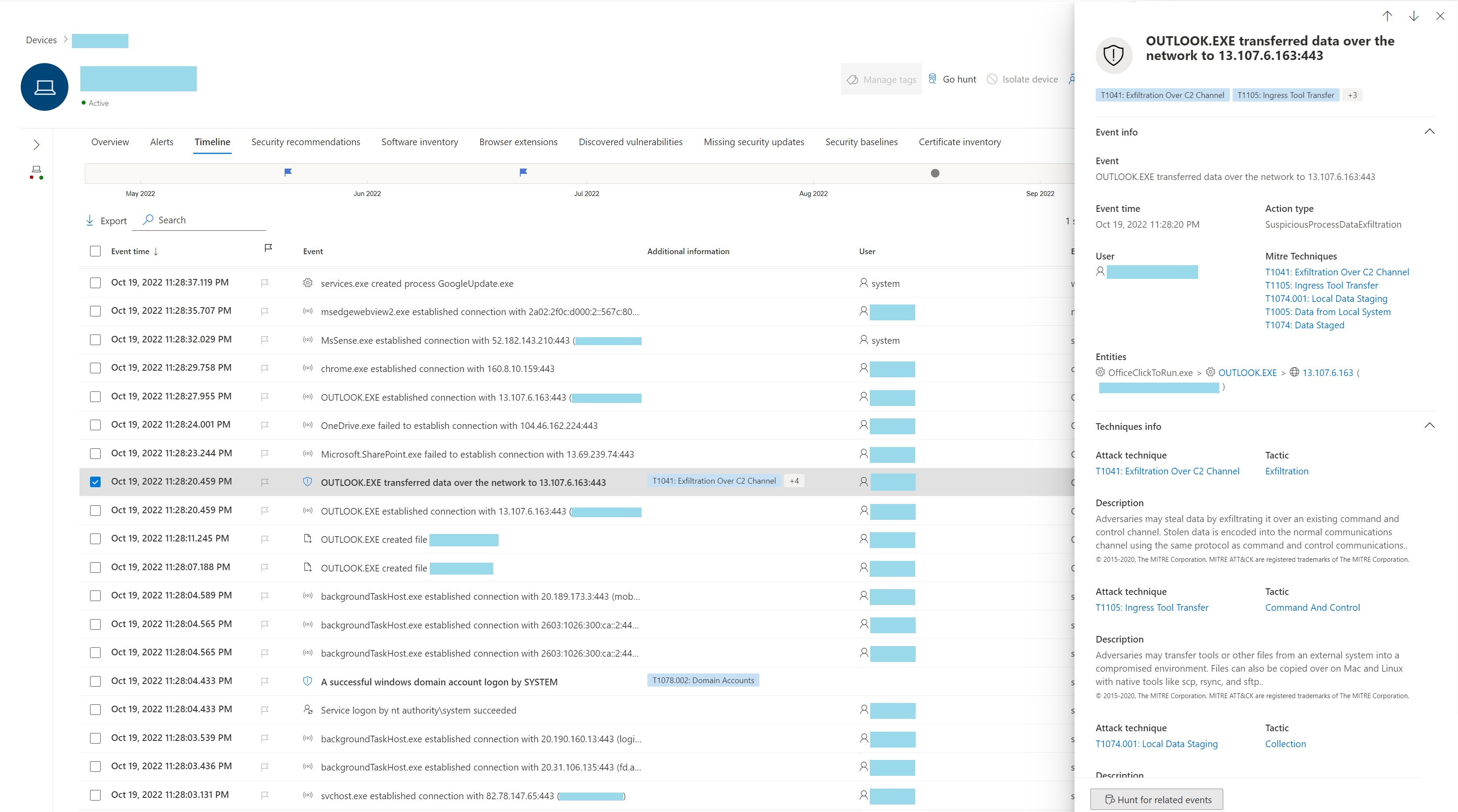

Toutes les techniques MITRE sont affichées lorsqu’il existe plusieurs techniques associées :

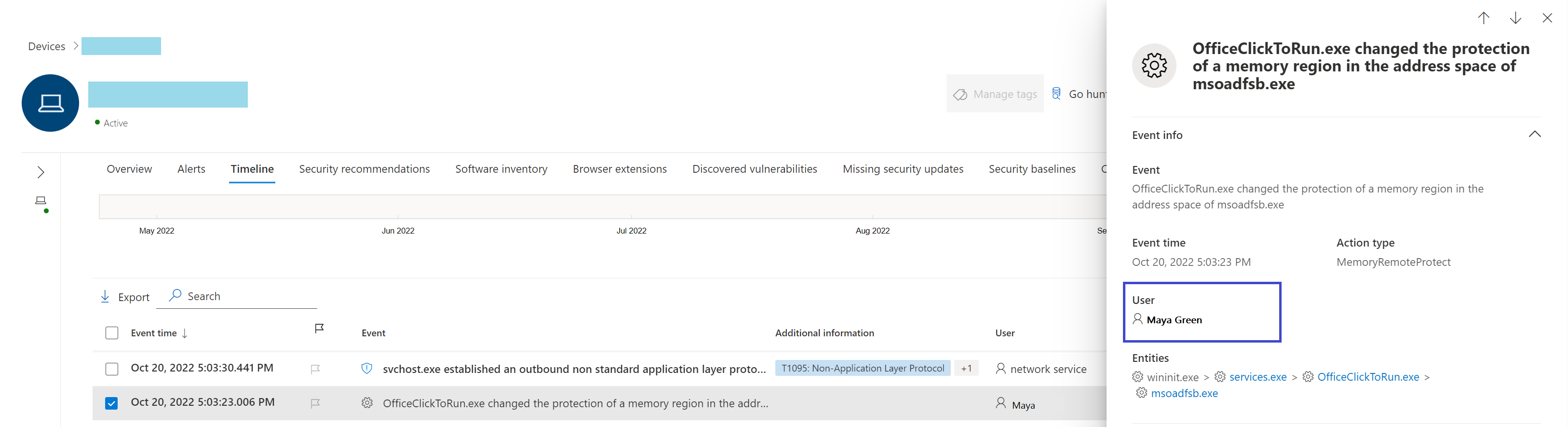

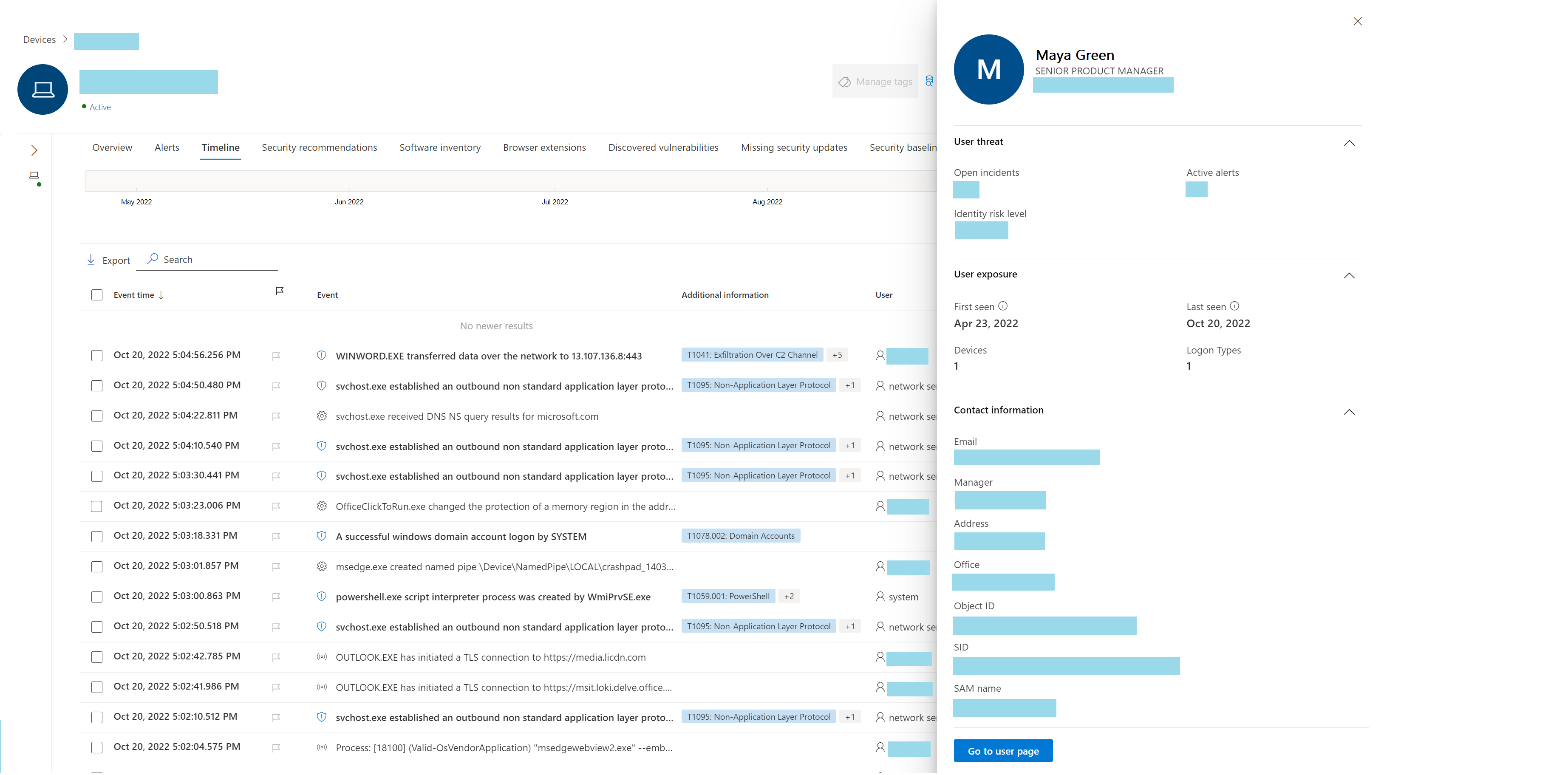

Les événements de chronologie sont liés à la nouvelle page utilisateur :

Les filtres définis sont désormais visibles en haut de la chronologie :

Techniques dans le chronologie de l’appareil

Vous pouvez obtenir plus d’informations dans une investigation en analysant les événements qui se sont produits sur un appareil spécifique. Tout d’abord, sélectionnez l’appareil qui vous intéresse dans la liste Appareils. Dans la page de l’appareil, vous pouvez sélectionner l’onglet Chronologie pour afficher tous les événements qui se sont produits sur l’appareil.

Comprendre les techniques dans le chronologie

Importante

Certaines informations concernent une fonctionnalité de produit pré-publiée en préversion publique qui peut être considérablement modifiée avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Dans Microsoft Defender pour point de terminaison, les techniques sont un type de données supplémentaire dans l’événement chronologie. Les techniques fournissent plus d’informations sur les activités associées aux techniques ou sous-techniques MITRE ATT&CK .

Cette fonctionnalité simplifie l’expérience d’investigation en aidant les analystes à comprendre les activités observées sur un appareil. Les analystes peuvent alors décider d’approfondir leurs recherches.

Pendant la préversion, les techniques sont disponibles par défaut et sont affichées avec les événements lorsque l’chronologie d’un appareil est affiché.

Les techniques sont mises en évidence en gras et apparaissent avec une icône bleue à gauche. L’ID CK et le nom de la technique MITRE ATT correspondants&apparaissent également sous la forme d’étiquettes sous Informations supplémentaires.

Les options de recherche et d’exportation sont également disponibles pour les techniques.

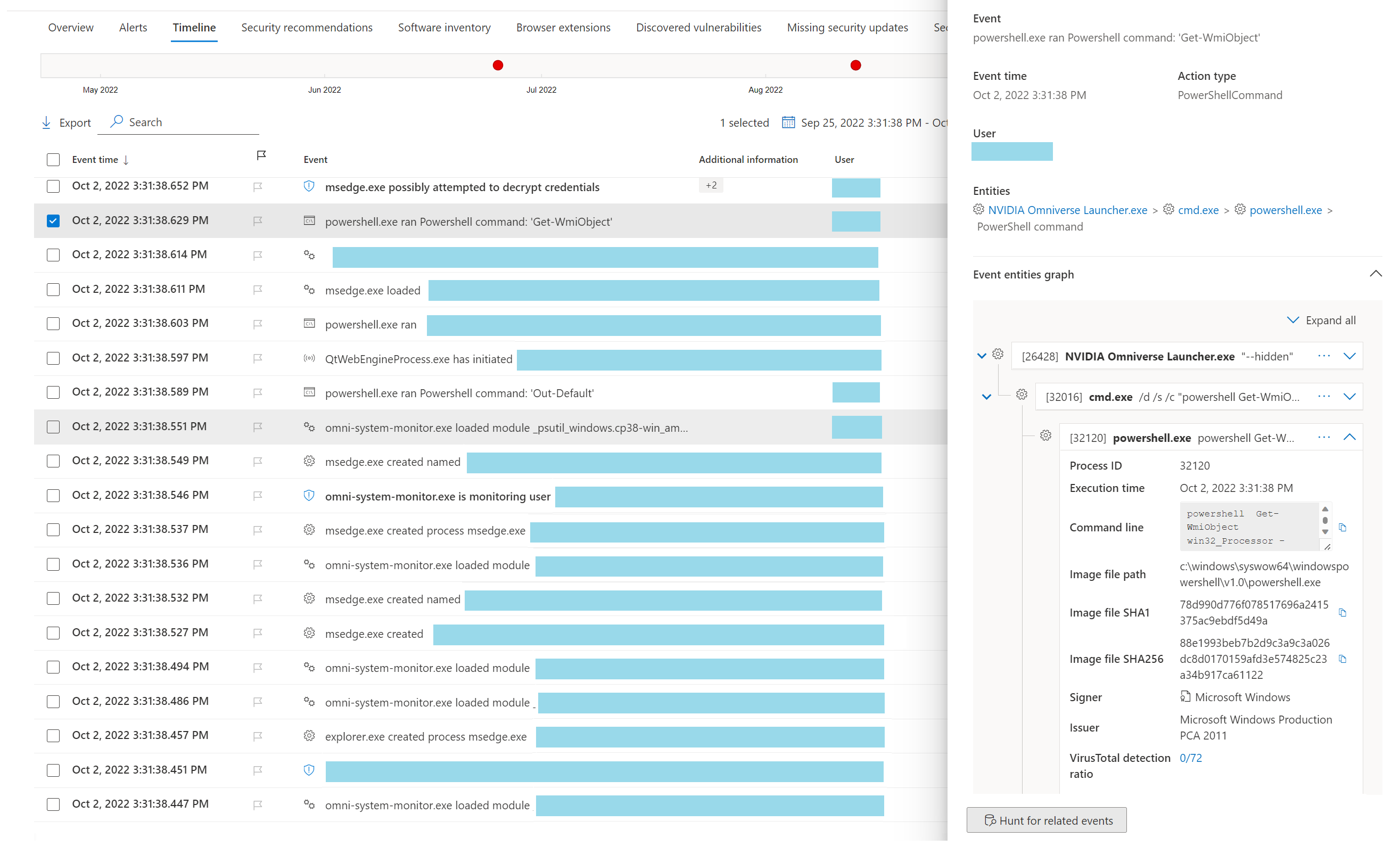

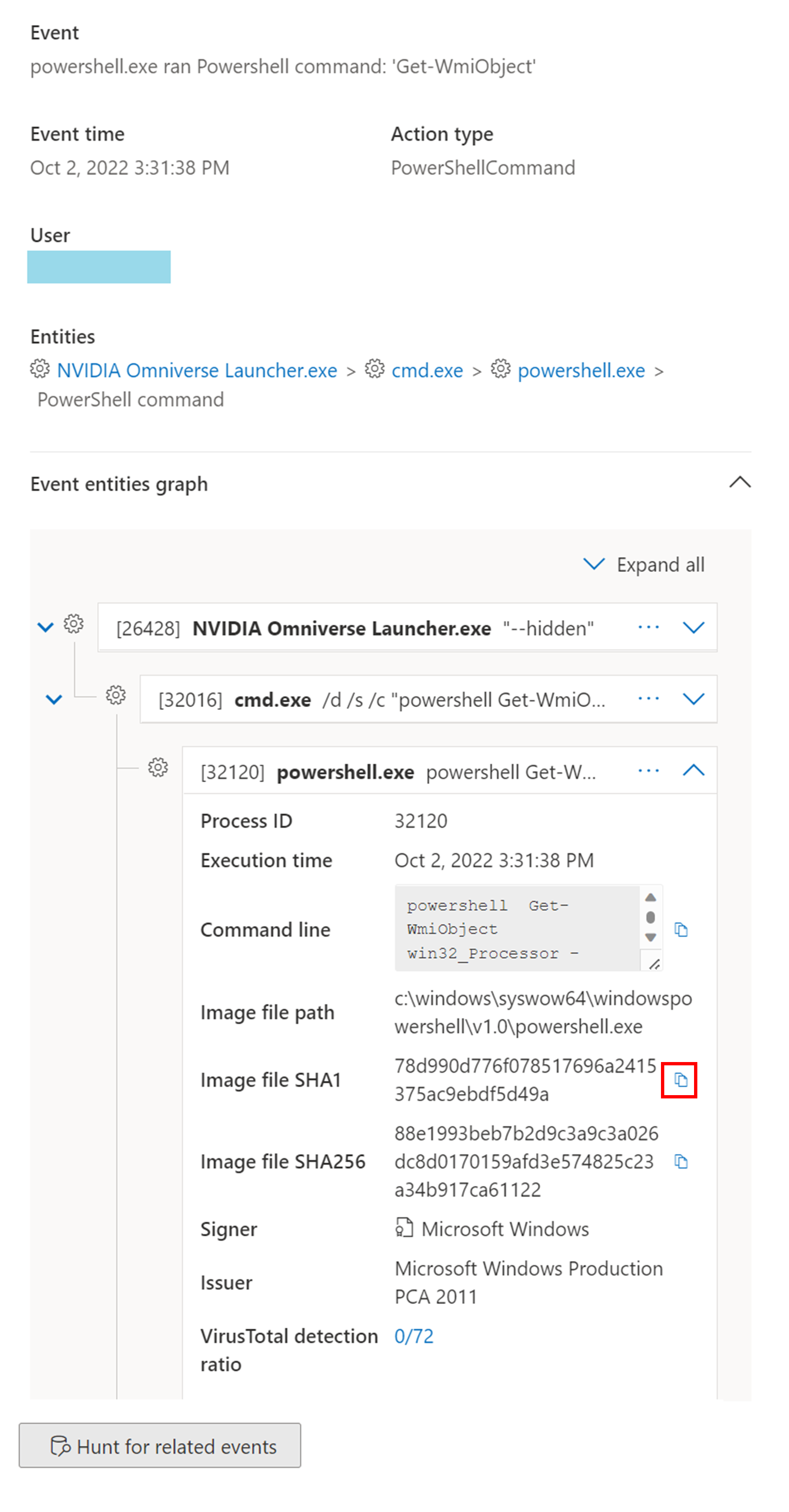

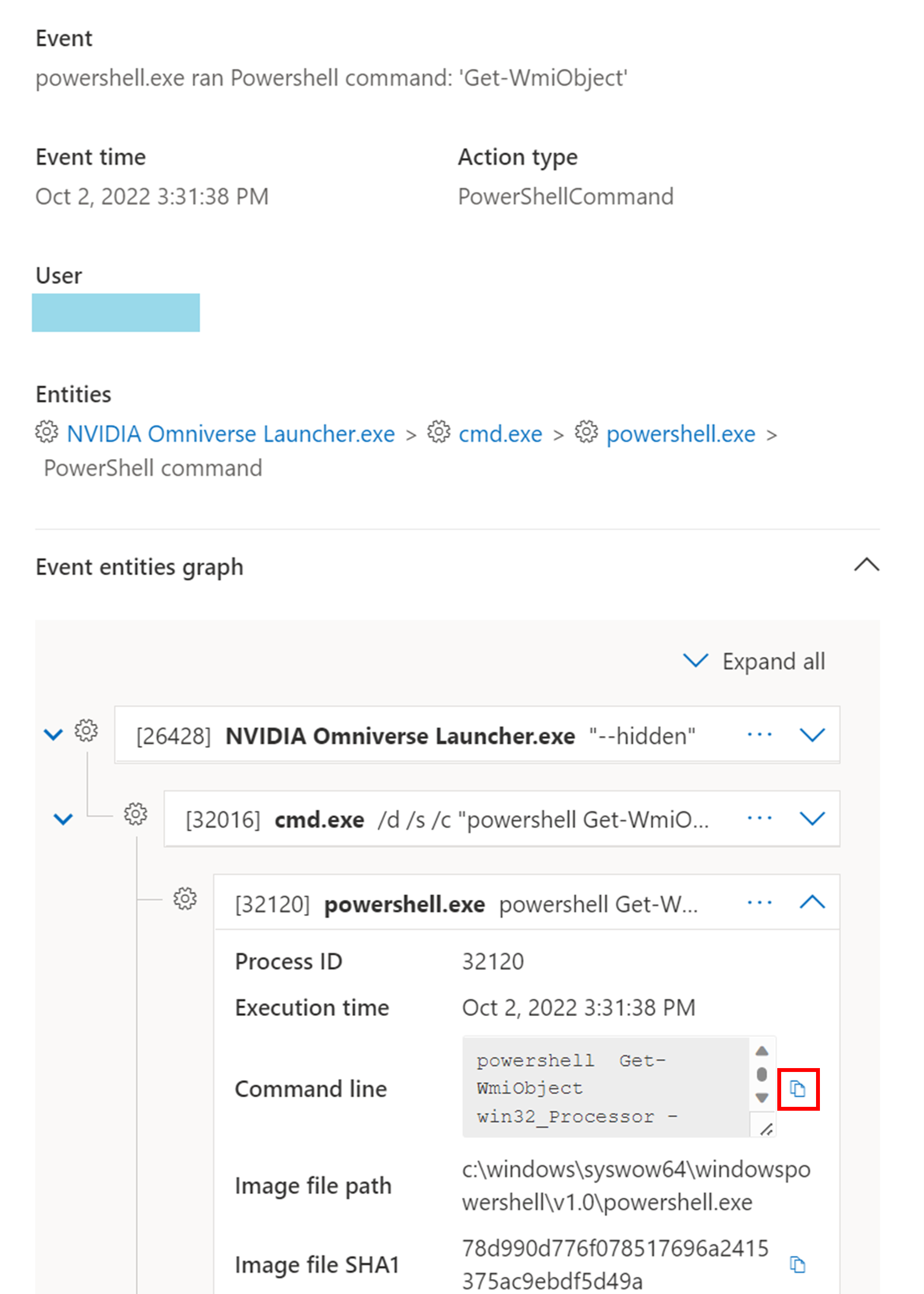

Examiner à l’aide du volet latéral

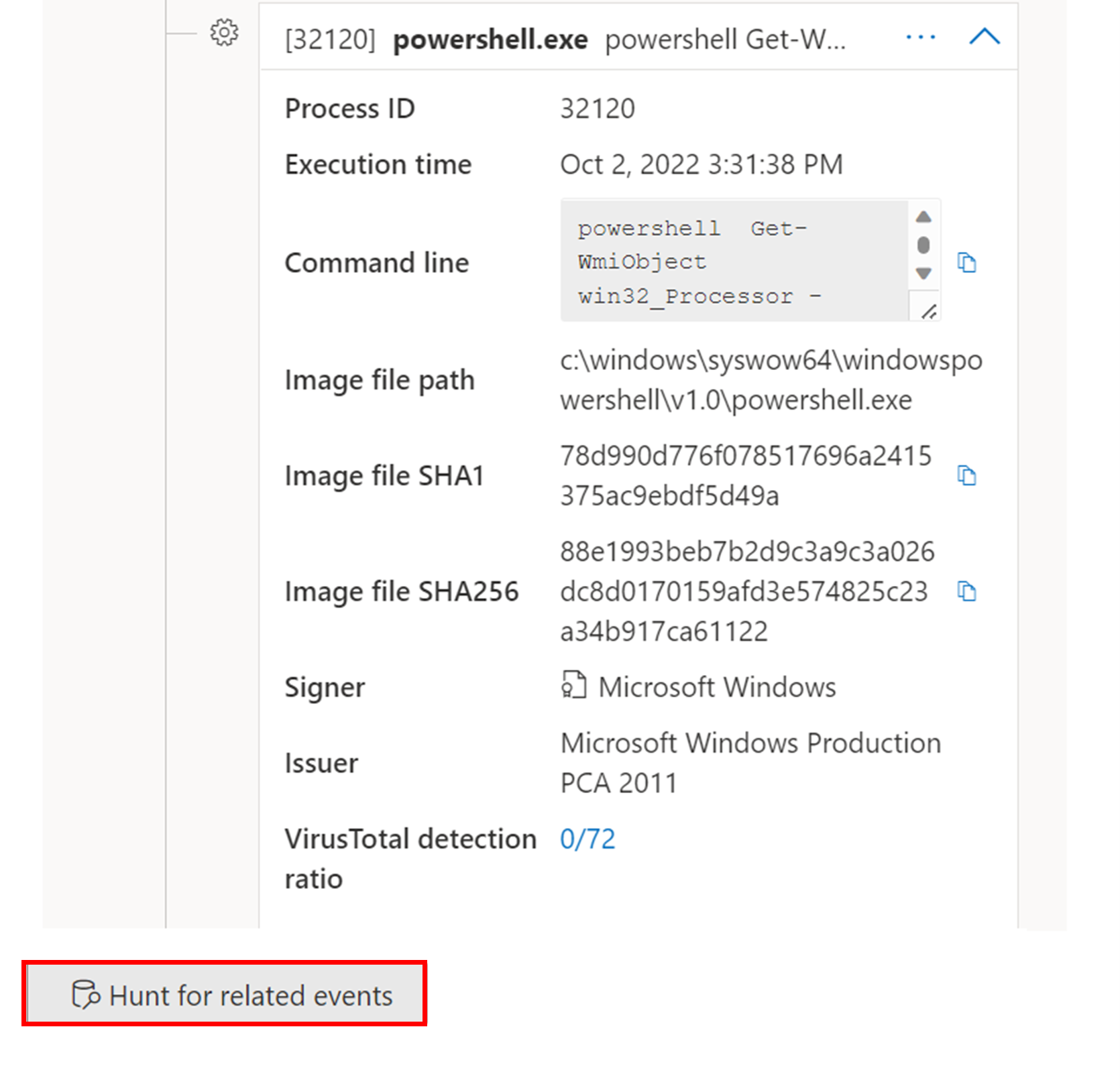

Sélectionnez une technique pour ouvrir son volet latéral correspondant. Ici, vous pouvez voir des informations et des insights supplémentaires tels que les techniques, tactiques et descriptions ATT&CK connexes.

Sélectionnez la technique d’attaque spécifique pour ouvrir la page de technique ATT&CK associée dans laquelle vous trouverez plus d’informations.

Vous pouvez copier les détails d’une entité lorsque vous voyez une icône bleue sur la droite. Pour instance, pour copier le SHA1 d’un fichier associé, sélectionnez l’icône de page bleue.

Vous pouvez faire de même pour les lignes de commande.

Examiner les événements associés

Pour utiliser la chasse avancée afin de rechercher des événements liés à la technique sélectionnée, sélectionnez Rechercher les événements associés. Cela conduit à la page de repérage avancée avec une requête pour rechercher les événements liés à la technique.

Remarque

L’interrogation à l’aide du bouton Rechercher les événements associés dans un volet latéral Technique affiche tous les événements liés à la technique identifiée, mais n’inclut pas la technique elle-même dans les résultats de la requête.

Resource Manager client EDR (MsSense.exe)

Lorsque le client EDR sur un appareil manque de ressources, il passe en mode critique pour maintenir le fonctionnement normal de l’appareil. L’appareil ne traite pas les nouveaux événements tant que le client EDR ne revient pas à un état normal. Un nouvel événement s’affiche dans la chronologie de cet appareil, indiquant que le client EDR est passé en mode critique .

Lorsque l’utilisation des ressources du client EDR revient à des niveaux normaux, elle revient automatiquement en mode normal.

Personnaliser votre chronologie d’appareil

En haut à droite du chronologie de l’appareil, vous pouvez choisir une plage de dates pour limiter le nombre d’événements et de techniques dans le chronologie.

Vous pouvez personnaliser les colonnes à exposer. Vous pouvez également filtrer les événements marqués par type de données ou par groupe d’événements.

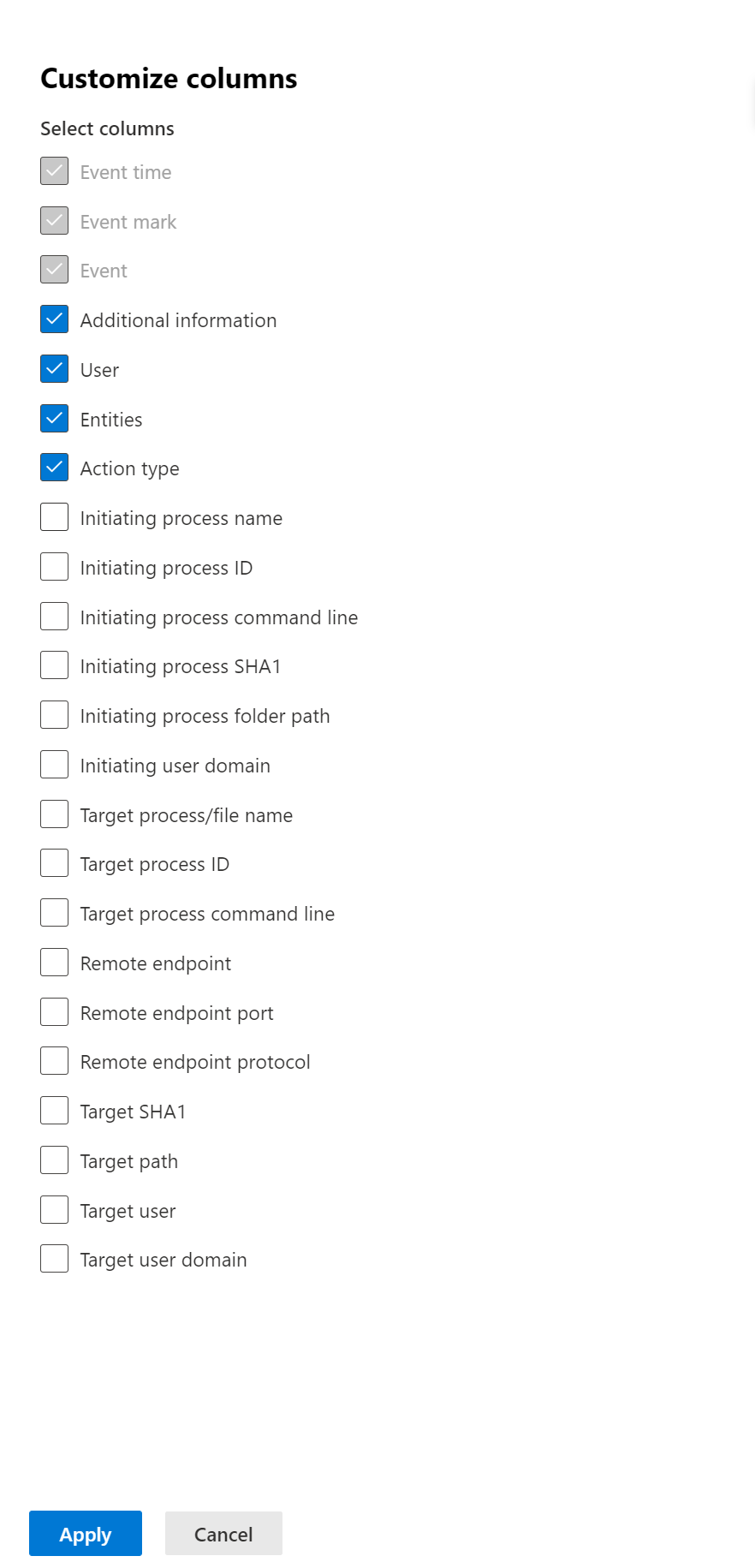

Choisir les colonnes à exposer

Vous pouvez choisir les colonnes à exposer dans le chronologie en sélectionnant le bouton Choisir des colonnes.

À partir de là, vous pouvez sélectionner les informations à inclure.

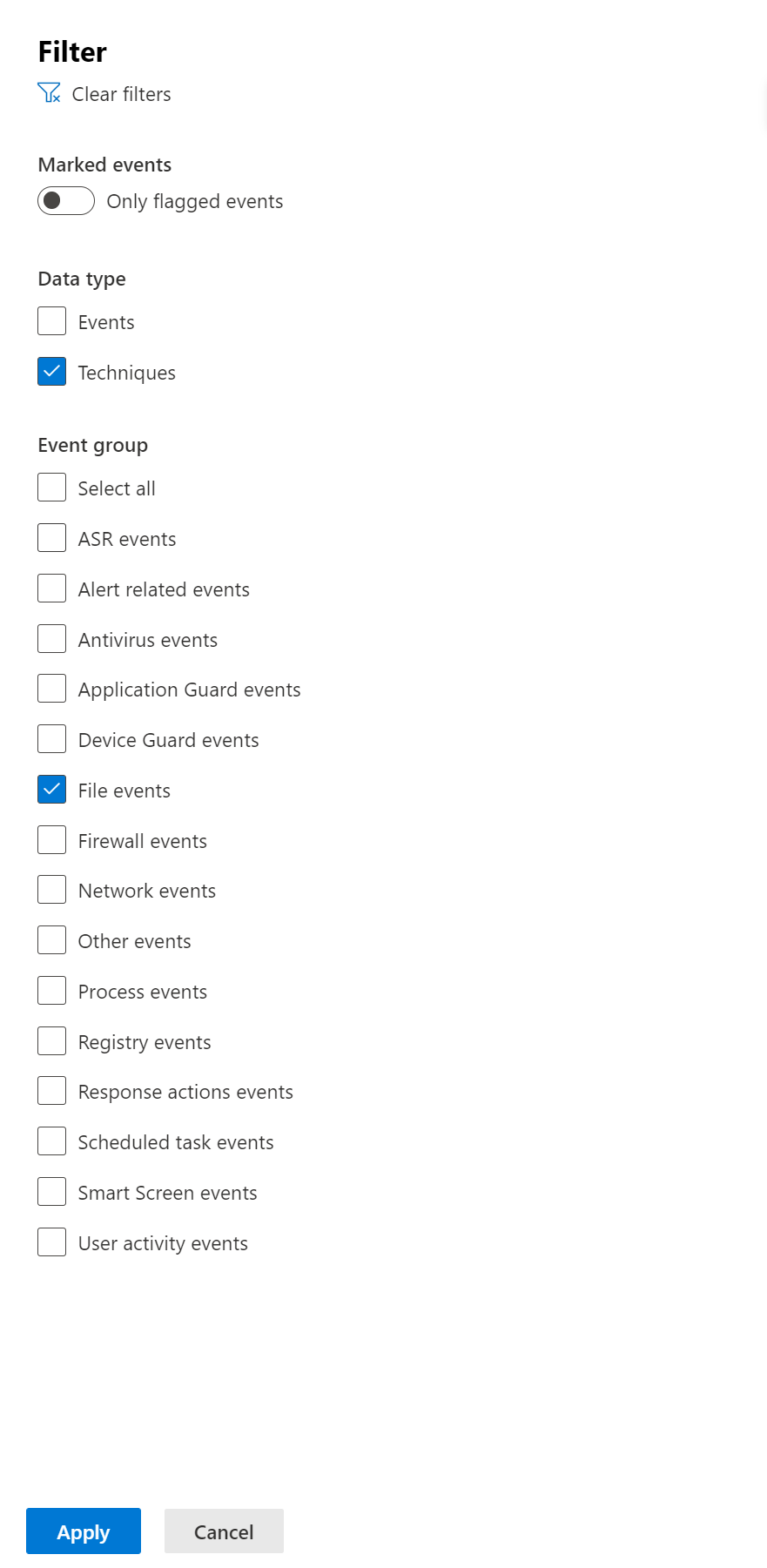

Filtrer pour afficher uniquement les techniques ou les événements

Pour afficher uniquement les événements ou les techniques, sélectionnez Filtres dans l’appareil chronologie et choisissez votre type de données préféré à afficher.

Indicateurs d’événement de chronologie

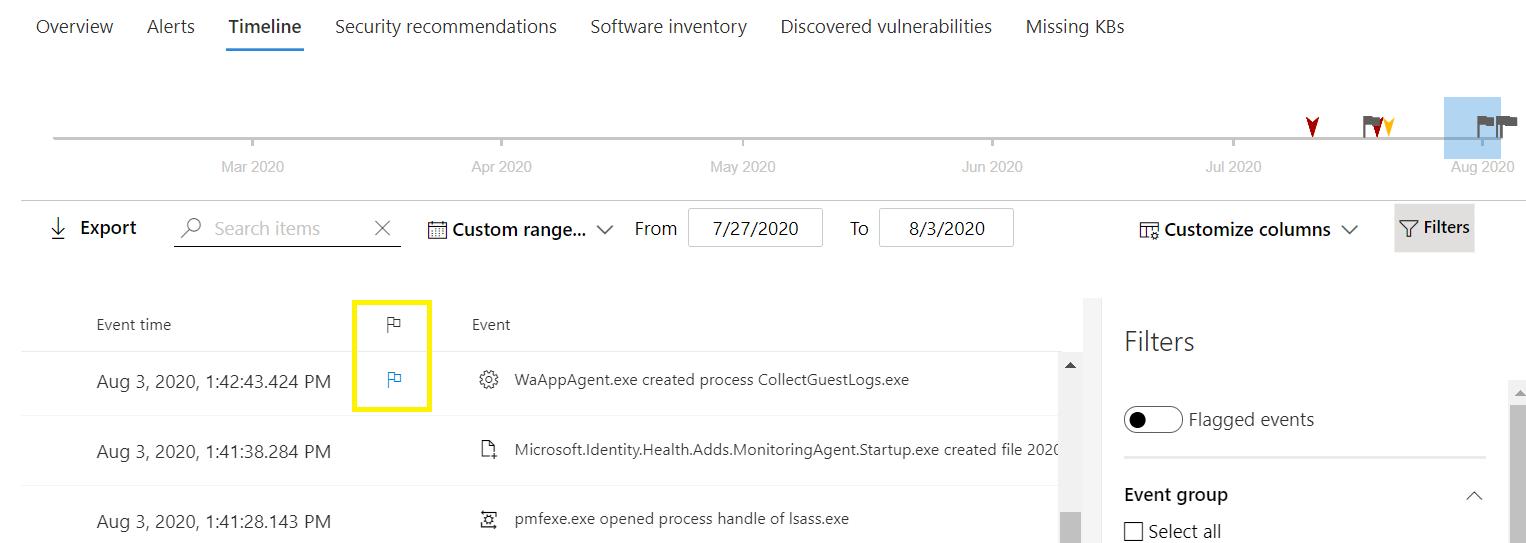

Les indicateurs d’événement dans l’appareil Defender pour point de terminaison chronologie vous aident à filtrer et à organiser des événements spécifiques lorsque vous examinez des attaques potentielles.

Le chronologie d’appareil Defender pour point de terminaison fournit une vue chronologique des événements et des alertes associées observés sur un appareil. Cette liste d’événements offre une visibilité complète des événements, fichiers et adresses IP observés sur l’appareil. La liste peut parfois être longue. Les indicateurs d’événements de chronologie d’appareil vous aident à suivre les événements qui peuvent être liés.

Une fois que vous avez parcouru un appareil chronologie, vous pouvez trier, filtrer et exporter les événements spécifiques que vous avez marqués.

Lors de la navigation dans l’appareil chronologie, vous pouvez rechercher et filtrer des événements spécifiques. Vous pouvez définir des indicateurs d’événement en :

- Mise en surbrillance des événements les plus importants

- Marquage des événements qui nécessitent une analyse approfondie

- Création d’un chronologie de violation de propre

Marquer un événement

Recherchez l’événement que vous souhaitez marquer.

Sélectionnez l’icône d’indicateur dans la colonne Indicateur.

Afficher les événements marqués d’un indicateur

- Dans la section Filtres chronologie, activez les événements avec indicateur.

- Sélectionnez Appliquer. Seuls les événements avec indicateur sont affichés.

Vous pouvez appliquer d’autres filtres en cliquant sur la barre de temps. Cela affiche uniquement les événements antérieurs à l’événement marqué d’un indicateur.

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.