Stratégies de contrôle d’appareil dans Microsoft Defender pour point de terminaison

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender pour les PME

Cet article décrit les stratégies de contrôle d’appareil, les règles, les entrées, les groupes et les conditions avancées. Essentiellement, les stratégies de contrôle d’appareil définissent l’accès pour un ensemble d’appareils. Les appareils qui se trouvent dans l’étendue sont déterminés par une liste de groupes d’appareils inclus et une liste de groupes d’appareils exclus. Une stratégie s’applique si l’appareil se trouve dans tous les groupes d’appareils inclus et aucun des groupes d’appareils exclus. Si aucune stratégie ne s’applique, l’application par défaut est appliquée.

Par défaut, le contrôle d’appareil étant désactivé, l’accès à tous les types d’appareils est autorisé. Pour en savoir plus sur le contrôle d’appareil, consultez Contrôle d’appareil dans Microsoft Defender pour point de terminaison.

Contrôle du comportement par défaut

Lorsque le contrôle d’appareil est activé, il est activé par défaut pour tous les types d’appareils. L’application par défaut peut également être modifiée de Autoriser à Refuser. Votre équipe de sécurité peut également configurer les types d’appareils que le contrôle d’appareil protège. Le tableau suivant montre comment différentes combinaisons de paramètres modifient la décision de contrôle d’accès.

| Le contrôle d’appareil est-il activé ? | Comportement par défaut | Types d’appareil |

|---|---|---|

| Non | L’accès est autorisé | - Lecteurs DE CD/DVD -Imprimantes - Périphériques multimédias amovibles - Appareils portables Windows |

| Oui | (Non spécifié) L’accès est autorisé |

- Lecteurs DE CD/DVD -Imprimantes - Périphériques multimédias amovibles - Appareils portables Windows |

| Oui | Refuser | - Lecteurs DE CD/DVD -Imprimantes - Périphériques multimédias amovibles - Appareils portables Windows |

| Oui | Refuser les imprimantes et les périphériques multimédias amovibles | - Imprimantes et périphériques multimédias amovibles (bloqués) - Lecteurs de CD/DVD et appareils portables Windows (autorisés) |

Lorsque les types d’appareils sont configurés, le contrôle d’appareil dans Defender pour point de terminaison ignore les demandes adressées à d’autres familles d’appareils.

Si vous souhaitez en savoir plus, consultez les articles suivants :

- Déployer et gérer le contrôle d’appareil avec Intune

- Déployer et gérer le contrôle d’appareil avec stratégie de groupe

Politiques

Pour affiner davantage l’accès aux appareils, le contrôle d’appareil utilise des stratégies. Une stratégie est un ensemble de règles et de groupes. La façon dont les règles et les groupes sont définis varie légèrement selon les expériences de gestion et les systèmes d’exploitation, comme décrit dans le tableau suivant.

| Outil de gestion | Système d’exploitation | Gestion des règles et des groupes |

|---|---|---|

| Intune – Stratégie de contrôle d’appareil | Windows | Les groupes d’appareils et d’imprimantes peuvent être gérés en tant que paramètres réutilisables et inclus dans les règles. Toutes les fonctionnalités ne sont pas disponibles dans la stratégie de contrôle d’appareil (consultez Déployer et gérer le contrôle d’appareil avec Microsoft Intune) |

| Intune – Personnalisé | Windows | Chaque groupe/règle est stocké sous la forme d’une chaîne XML dans une stratégie de configuration personnalisée. OMA-URI contient le GUID du groupe/règle. Le GUID doit être généré. |

| Stratégie de groupe | Windows | Les groupes et les règles sont définis dans des paramètres XML distincts dans l’objet stratégie de groupe (consultez Déployer et gérer le contrôle d’appareil avec stratégie de groupe). |

| Intune | Mac | Les règles et stratégies sont combinées en un seul JSON et incluses dans le fichier déployé à l’aide mobileconfig de Intune |

| JAMF | Mac | Les règles et stratégies sont combinées en un seul JSON et configurées à l’aide de JAMF comme stratégie de contrôle d’appareil (voir Contrôle d’appareil pour macOS) |

Les règles et les groupes sont identifiés par des ID uniques globaux (GUID). Si les stratégies de contrôle d’appareil sont déployées à l’aide d’un outil de gestion autre que Intune, les GUID doivent être générés. Vous pouvez générer les GUID à l’aide de PowerShell.

Pour plus d’informations sur le schéma, consultez schéma JSON pour Mac.

Utilisateurs

Les stratégies de contrôle d’appareil peuvent être appliquées à des utilisateurs et/ou des groupes d’utilisateurs. Sur Windows, les stratégies de contrôle d’appareil peuvent avoir une condition pour cibler des utilisateurs ou des groupes d’utilisateurs définis dans Microsoft Entra ID ou Windows Server Active Directory. Vous pouvez définir des stratégies qui permettent à des utilisateurs spécifiques de disposer de plus ou moins d’autorisations en fonction des besoins de l’entreprise. Le contrôle d’appareil examine activement les sessions utilisateur et prend des décisions d’application en fonction des stratégies qui ciblent des utilisateurs ou des groupes spécifiques. Cela signifie que certaines actions, telles que le verrouillage d’un appareil ou la déconnexion du profil utilisateur, peuvent entraîner le non-satisfaction des conditions utilisateur, ce qui est le comportement attendu.

Remarque

Dans les articles relatifs au contrôle d’appareil, les groupes d’utilisateurs sont appelés groupes d’utilisateurs. Le terme groupes fait référence aux groupes définis dans la stratégie de contrôle d’appareil.

Bonnes pratiques pour l’utilisation du contrôle d’appareil avec des utilisateurs et des groupes d’utilisateurs

Pour créer une règle pour un utilisateur individuel sur Windows, créez une entrée avec une

Sidcondition pour chaque utilisateur dans une règle.Pour créer une règle pour un groupe d’utilisateurs sur Windows et Intune, créez une entrée avec une

Sidcondition pour chaque groupe d’utilisateurs dans une [règle] et ciblez la stratégie sur un groupe d’ordinateurs dans Intune ou créez une règle sans conditions et ciblez la stratégie avec Intune au groupe d’utilisateurs.Sur Mac, utilisez Intune et ciblez la stratégie sur un groupe d’utilisateurs dans Microsoft Entra ID.

Avertissement

N’utilisez pas à la fois les conditions utilisateur/groupe d’utilisateurs dans les règles et le ciblage de groupe d’utilisateurs dans Intune.

Remarque

Si la connectivité réseau est un problème, utilisez Intune ciblage de groupe d’utilisateurs ou un groupe Active Directory local. Les conditions d’utilisateur/groupe d’utilisateurs qui font référence à Microsoft Entra ID doivent être utilisées uniquement dans des environnements disposant d’une connexion fiable à Microsoft Entra ID.

Règles

Une règle définit la liste des groupes inclus et une liste de groupes exclus. Pour que la règle s’applique, l’appareil doit se trouver dans tous les groupes inclus et aucun des groupes exclus. Si l’appareil correspond à la règle, les entrées de cette règle sont évaluées. Une entrée définit les options d’action et de notification appliquées, si la requête correspond aux conditions. Si aucune règle ne s’applique ou qu’aucune entrée ne correspond à la demande, l’application par défaut est appliquée.

Par exemple, pour autoriser l’accès en écriture pour certains périphériques USB et l’accès en lecture à tous les autres périphériques USB, utilisez les stratégies, les groupes et les entrées suivants dont l’application par défaut est définie sur refuser.

| Groupe | Description |

|---|---|

| Tous les périphériques de stockage amovibles | Périphériques de stockage amovibles |

| Bases de données USB accessibles en écriture | Liste des bases de données usb pour lesquelles l’accès en écriture est autorisé |

| Règle | Groupes d’appareils inclus | Groupes d’appareils exclus | Entrée |

|---|---|---|---|

| Accès en lecture seule pour les bases de données USB | Tous les périphériques de stockage amovibles | Bases de données USB accessibles en écriture | Accès en lecture seule |

| Accès en écriture pour les bases de données usb | Bases de données USB accessibles en écriture | Accès en écriture |

Le nom de la règle s’affiche dans le portail pour la création de rapports et dans la notification toast aux utilisateurs. Veillez donc à donner aux règles des noms descriptifs.

Vous pouvez configurer des règles en modifiant des stratégies dans Intune, en utilisant un fichier XML dans Windows ou en utilisant un fichier JSON sur Mac. Sélectionnez chaque onglet pour plus d’informations.

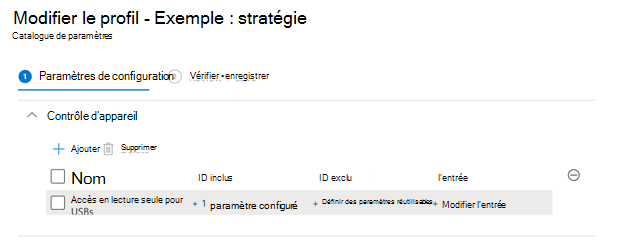

L’image suivante illustre les paramètres de configuration d’une stratégie de contrôle d’appareil dans Intune :

Dans la capture d’écran, l’ID inclus et l’ID exclu sont les références aux groupes de paramètres réutilisables inclus et exclus. Une stratégie peut avoir plusieurs règles.

Intune ne respecte pas l’ordre des règles. Les règles peuvent être évaluées dans n’importe quel ordre. Veillez donc à exclure explicitement les groupes d’appareils qui ne sont pas dans l’étendue de la règle.

Entries

Les stratégies de contrôle d’appareil définissent l’accès (appelé entrée) pour un ensemble d’appareils. Les entrées définissent les options d’action et de notification pour les appareils qui correspondent à la stratégie et aux conditions définies dans l’entrée.

| Paramètre d’entrée | Options |

|---|---|

| Masque d’accès | Applique l’action uniquement si les opérations d’accès correspondent au masque d’accès : le masque d’accès est le ou des valeurs d’accès au niveau du bit : 1 - Lecture de l’appareil 2 - Écriture sur l’appareil 4 - Exécution de l’appareil 8 - Lecture du fichier 16 - Écriture de fichier 32 - Exécution de fichier 64 - Imprimer Par exemple : Lecture, écriture et exécution de l’appareil = 7 (1+2+4) Lecture de l’appareil, lecture sur disque = 9 (1+8) |

| Action | Autoriser Refuser AuditAllow AuditDeny |

| Notification | None (valeur par défaut) Un événement est généré L’utilisateur reçoit une notification |

Évaluation des entrées

Il existe deux types d’entrées : les entrées d’application (Autoriser/Refuser) et les entrées d’audit (AuditAllow/AuditDeny).

Les entrées d’application d’une règle sont évaluées dans l’ordre jusqu’à ce que toutes les autorisations demandées soient mises en correspondance. Si aucune entrée ne correspond à une règle, la règle suivante est évaluée. Si aucune règle ne correspond, la valeur par défaut est appliquée.

Entrées d’audit

Les événements d’audit contrôlent le comportement lorsque le contrôle d’appareil applique une règle (autoriser/refuser). Le contrôle d’appareil peut afficher une notification à l’utilisateur final. L’utilisateur reçoit une notification qui contient le nom de la stratégie de contrôle d’appareil et le nom de l’appareil. La notification s’affiche toutes les heures après le refus de l’accès initial.

Le contrôle d’appareil peut également créer un événement disponible dans la chasse avancée.

Importante

Il existe une limite de 300 événements par appareil et par jour. Les entrées d’audit sont traitées après la décision d’application. Toutes les entrées d’audit correspondantes sont évaluées.

Conditions

Une entrée prend en charge les conditions facultatives suivantes :

- Condition utilisateur/groupe d’utilisateurs : applique l’action uniquement au groupe utilisateur/utilisateur identifié par le SID

Remarque

Pour les groupes d’utilisateurs et les utilisateurs stockés dans Microsoft Entra ID, utilisez l’ID d’objet dans la condition . Pour les groupes d’utilisateurs et les utilisateurs stockés localement, utilisez l’identificateur de sécurité (SID)

Remarque

Sur Windows, le SID de l’utilisateur connecté peut être récupéré en exécutant la commande whoami /userPowerShell .

- Condition de l’ordinateur : applique l’action uniquement au périphérique/groupe identifié par le SID

- Condition des paramètres : applique l’action uniquement si les paramètres correspondent (voir Conditions avancées)

Les entrées peuvent être étendues à des utilisateurs et des appareils spécifiques. Par exemple, autorisez l’accès en lecture à ces bases de données utilisateur pour cet utilisateur uniquement sur cet appareil.

| Stratégie | Groupes d’appareils inclus | Groupes d’appareils exclus | Entrée(s) |

|---|---|---|---|

| Accès en lecture seule pour les bases de données USB | Tous les périphériques de stockage amovibles | Bases de données USB accessibles en écriture | Accès en lecture seule |

| Accès en écriture pour les bases de données usb | Bases de données USB accessibles en écriture | Accès en écriture pour l’utilisateur 1 Accès en écriture pour l’utilisateur 2 sur le groupe d’appareils A |

Toutes les conditions de l’entrée doivent être vraies pour que l’action soit appliquée.

Vous pouvez configurer des entrées à l’aide de Intune, d’un fichier XML dans Windows ou d’un fichier JSON sur Mac. Sélectionnez chaque onglet pour plus d’informations.

Dans Intune, le champ Masque d’accès comporte des options telles que :

- Lecture (lecture au niveau du disque = 1)

- Écriture (écriture au niveau du disque = 2)

- Execute (Disk Level Execute = 4)

- Imprimer (Imprimer = 64).

Toutes les fonctionnalités ne sont pas affichées dans l’interface utilisateur Intune. Pour plus d’informations, consultez Déployer et gérer le contrôle d’appareil avec Intune.

Groupes

Les groupes définissent des critères pour filtrer les objets en fonction de leurs propriétés. L’objet est affecté au groupe si ses propriétés correspondent aux propriétés définies pour le groupe.

Remarque

Les groupes de cette section ne font pas référence à des groupes d’utilisateurs.

Par exemple :

- Les bases de données USB autorisées sont tous les appareils qui correspondent à l’un de ces fabricants

- Les usbs perdus sont tous les appareils qui correspondent à l’un de ces numéros de série

- Les imprimantes autorisées sont tous les appareils qui correspondent à l’un de ces VID/PID

Les propriétés peuvent être mises en correspondance de quatre façons : MatchAll, MatchAny, MatchExcludeAllet MatchExcludeAny

-

MatchAll: les propriétés sont une relation « Et » ; par exemple, si l’administrateur placeDeviceIDetInstancePathID, pour chaque usb connecté, le système vérifie si l’USB répond aux deux valeurs. -

MatchAny: les propriétés sont une relation « Ou » ; par exemple, si l’administrateur place DeviceID etInstancePathID, pour chaque usb connecté, le système s’applique tant que l’USB a une valeur ouInstanceIDidentiqueDeviceID. -

MatchExcludeAll: les propriétés sont une relation « Et », tous les éléments qui ne répondent PAS sont couverts. Par exemple, si l’administrateur placeDeviceIDetInstancePathIDutiliseMatchExcludeAll, pour chaque usb connecté, le système s’applique tant que l’USB n’a pas à la fois la mêmeDeviceIDvaleur etInstanceIDla valeur. -

MatchExcludeAny: les propriétés sont une relation « Or », tous les éléments qui ne répondent PAS sont couverts. Par exemple, si l’administrateur placeDeviceIDetInstancePathIDutiliseMatchExcludeAny, pour chaque usb connecté, le système s’applique tant que l’USB n’a pas de valeur ouInstanceIDidentiqueDeviceID.

Les groupes sont utilisés de deux façons : pour sélectionner des appareils à inclure/exclure dans les règles, et pour filtrer l’accès pour les conditions avancées. Ce tableau récapitule les types de groupes et leur utilisation.

| Type | Description | O/S | Inclure/exclure des règles | Conditions avancées |

|---|---|---|---|---|

| Appareil (par défaut) | Filtrer les périphériques et les imprimantes | Windows/Mac | X | |

| Réseau | Filtrer les conditions réseau | Windows | X | |

| Connexion VPN | Filtrer les conditions VPN | Windows | X | |

| Fichier | Filtrer les propriétés du fichier | Windows | X | |

| Travail d’impression | Propriétés de filtre du fichier en cours d’impression | Windows | X |

Appareils qui sont dans l’étendue de la stratégie déterminée par une liste de groupes inclus et une liste de groupes exclus. Une règle s’applique si l’appareil se trouve dans tous les groupes inclus et aucun des groupes exclus. Les groupes peuvent être composés à partir des propriétés des appareils. Les propriétés suivantes peuvent être utilisées :

| Propriété | Description | Appareils Windows | Appareils Mac | Imprimantes |

|---|---|---|---|---|

FriendlyNameId |

Nom convivial dans Windows Gestionnaire de périphériques | v | N | v |

PrimaryId |

Type de l’appareil | v | v | v |

VID_PID |

L’ID du fournisseur est le code fournisseur à quatre chiffres que le comité USB attribue au fournisseur. ID de produit est le code de produit à quatre chiffres que le fournisseur attribue à l’appareil. Les caractères génériques sont pris en charge. Par exemple, 0751_55E0 |

v | N | v |

PrinterConnectionId |

Type de connexion d’imprimante : - USB: imprimante connectée via le port USB d’un ordinateur. - Network: une imprimante réseau est une imprimante accessible par une connexion réseau, ce qui la rend utilisable par d’autres ordinateurs connectés au réseau.- Corporate: une imprimante d’entreprise est une file d’attente d’impression partagée via le serveur d’impression Windows local.- Universal: L’impression universelle est une solution d’impression moderne que les organisations peuvent utiliser pour gérer leur infrastructure d’impression via les services cloud de Microsoft. Qu’est-ce que l’Impression Universelle ? - Impression universelle | Microsoft Docs - File: « Microsoft Print to PDF » et « Microsoft XPS Document Writer » ou d’autres imprimantes utilisant un port FILE : ou PORTPROMPT :- Custom: imprimante qui ne se connecte pas via le port d’impression Microsoft- Local: imprimante n’importe lequel des types mentionnés précédemment. Par exemple, imprimer via RDP ou rediriger les imprimantes |

N | N | v |

BusId |

Informations sur l’appareil (pour plus d’informations, consultez les sections qui suivent ce tableau) | v | N | N |

DeviceId |

Informations sur l’appareil (pour plus d’informations, consultez les sections qui suivent ce tableau) | v | N | N |

HardwareId |

Informations sur l’appareil (pour plus d’informations, consultez les sections qui suivent ce tableau) | v | N | N |

InstancePathId |

Informations sur l’appareil (pour plus d’informations, consultez les sections qui suivent ce tableau) | v | N | N |

SerialNumberId |

Informations sur l’appareil (pour plus d’informations, consultez les sections qui suivent ce tableau) | v | v | N |

PID |

ID de produit est le code de produit à quatre chiffres que le fournisseur attribue à l’appareil | v | v | N |

VID |

L’ID du fournisseur est le code fournisseur à quatre chiffres que le comité USB attribue au fournisseur. | v | v | N |

DeviceEncryptionStateId |

(Préversion) État de chiffrement BitLocker d’un appareil. Les valeurs valides sont BitlockerEncrypted ou Plain |

v | N | N |

APFS Encrypted |

Si l’appareil est chiffré par APFS | N | v | N |

Utilisation de Windows Gestionnaire de périphériques pour déterminer les propriétés de l’appareil

Pour les appareils Windows, vous pouvez utiliser Gestionnaire de périphériques pour comprendre les propriétés des appareils.

Ouvrez Gestionnaire de périphériques, recherchez l’appareil, cliquez avec le bouton droit sur Propriétés, puis sélectionnez l’onglet Détails.

Dans la liste Propriété, sélectionnez Chemin d’accès instance de l’appareil.

La valeur indiquée pour le chemin d’instance d’appareil est ,

InstancePathIdmais elle contient également d’autres propriétés :USB\VID_090C&PID_1000\FBH1111183300721{BusId}\{DeviceId}\{SerialNumberId}

Les propriétés du gestionnaire de périphériques sont mappées au contrôle d’appareil, comme indiqué dans le tableau suivant :

Gestionnaire de périphériques Contrôle d’appareil ID matériels HardwareIdNom facile à retenir FriendlyNameIdParent VID_PIDDeviceInstancePath InstancePathId

Utilisation des rapports et de la chasse avancée pour déterminer les propriétés des appareils

Les propriétés de l’appareil ont des étiquettes légèrement différentes dans la chasse avancée. Le tableau suivant mappe les étiquettes dans le portail à dans propertyId une stratégie de contrôle d’appareil.

| Microsoft Defender Portal, propriété | ID de propriété de contrôle d’appareil |

|---|---|

| Nom du média | FriendlyNameId |

| ID du fournisseur | HardwareId |

| DeviceId | InstancePathId |

| Numéro de série | SerialNumberId |

Remarque

Vérifiez que l’objet sélectionné possède la classe multimédia appropriée pour la stratégie. En général, pour le stockage amovible, utilisez Class Name == USB.

Configurer des groupes dans Intune, XML dans Windows ou JSON sur Mac

Vous pouvez configurer des groupes dans Intune, à l’aide d’un fichier XML pour Windows ou d’un fichier JSON sur Mac. Sélectionnez chaque onglet pour plus d’informations.

Remarque

Le Group Id en XML et id au format JSON est utilisé pour identifier le groupe dans le contrôle de l’appareil. Il ne s’agit pas d’une référence à un autre, tel qu’un groupe d’utilisateurs dans Microsoft Entra ID.

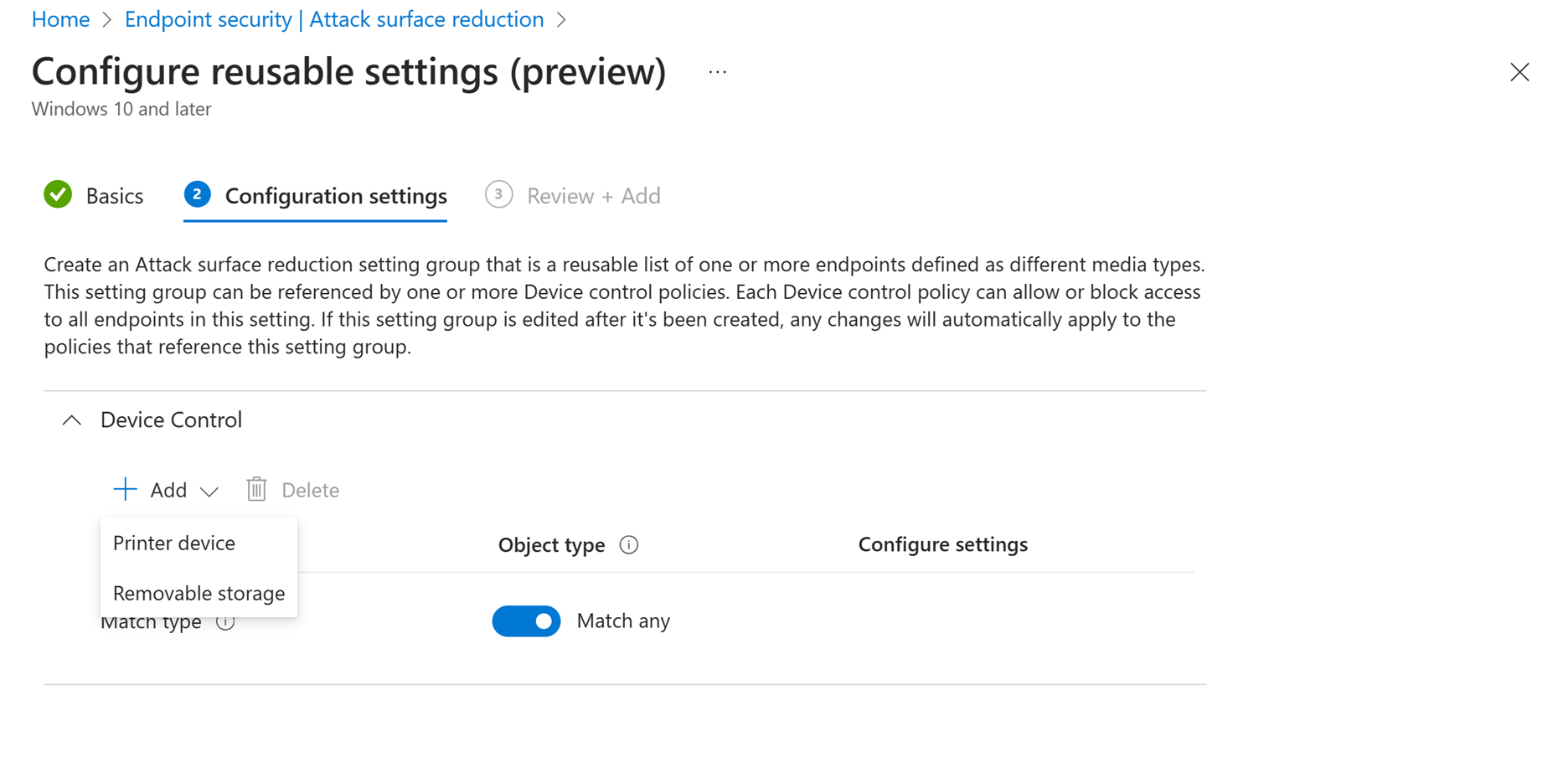

Les paramètres réutilisables dans Intune mapper aux groupes d’appareils. Vous pouvez configurer des paramètres réutilisables dans Intune.

Il existe deux types de groupes : Périphérique d’imprimante et Stockage amovible. Le tableau suivant répertorie les propriétés de ces groupes.

| Type de groupe | Propriétés |

|---|---|

| Périphérique d’imprimante | - FriendlyNameId- PrimaryId- PrinterConnectionId- VID_PID |

| Stockage amovible | - BusId - DeviceId- FriendlyNameId- HardwareId- InstancePathId- PID- PrimaryId- SerialNumberId- VID- VID_PID |

Conditions avancées

Les entrées peuvent être restreintes davantage en fonction des paramètres. Les paramètres appliquent des conditions avancées qui vont au-delà de l’appareil. Les conditions avancées permettent un contrôle affiné en fonction du réseau, de la connexion VPN, du fichier ou du travail d’impression en cours d’évaluation.

Remarque

Les conditions avancées sont uniquement prises en charge au format XML.

Conditions réseau

Le tableau suivant décrit les propriétés du groupe réseau :

| Propriété | Description |

|---|---|

NameId |

Nom du réseau. Les caractères génériques sont pris en charge. |

NetworkCategoryId |

Les options valides sont Public, Privateou DomainAuthenticated. |

NetworkDomainId |

Les options valides sont NonDomain, Domain, DomainAuthenticated. |

Ces propriétés sont ajoutées au DescriptorIdList d’un groupe de type Network. Voici un exemple d’extrait de code :

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30a}" Type="Network" MatchType="MatchAll">

<DescriptorIdList>

<NetworkCategoryId>Public</PathId>

<NetworkDomainId>NonDomain</PathId>

</DescriptorIdList>

</Group>

Le groupe est ensuite référencé en tant que paramètres dans l’entrée, comme illustré dans l’extrait de code suivant :

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<Network MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30a }</GroupId>

</Network>

</Parameters>

</Entry>

Conditions de connexion VPN

Le tableau suivant décrit les conditions de connexion VPN :

| Nom | Description |

|---|---|

NameId |

Nom de la connexion VPN. Les caractères génériques sont pris en charge. |

VPNConnectionStatusId |

Les valeurs valides sont Connected ou Disconnected. |

VPNServerAddressId |

Valeur de chaîne de VPNServerAddress. Les caractères génériques sont pris en charge. |

VPNDnsSuffixId |

Valeur de chaîne de VPNDnsSuffix. Les caractères génériques sont pris en charge. |

Ces propriétés sont ajoutées au DescriptorIdList d’un groupe de type VPNConnection, comme illustré dans l’extrait de code suivant :

<Group Id="{d633d17d-d1d1-4c73-aa27-c545c343b6d7}" Type="VPNConnection">

<Name>Corporate VPN</Name>

<MatchType>MatchAll</MatchType>

<DescriptorIdList>

<NameId>ContosoVPN</NameId>

<VPNServerAddressId>contosovpn.*.contoso.com</VPNServerAddressId>

<VPNDnsSuffixId>corp.contoso.com</VPNDnsSuffixId>

<VPNConnectionStatusId>Connected</VPNConnectionStatusId>

</DescriptorIdList>

</Group>

Ensuite, le groupe est référencé en tant que paramètres dans une entrée, comme illustré dans l’extrait de code suivant :

<Entry Id="{27c79875-25d2-4765-aec2-cb2d1000613f}">

<Type>Allow</Type>

<Options>0</Options>

<AccessMask>64</AccessMask>

<Parameters MatchType="MatchAny">

<VPNConnection>

<GroupId>{d633d17d-d1d1-4c73-aa27-c545c343b6d7}</GroupId>

</VPNConnection>

</Parameters>

</Entry>

Le groupe est ensuite référencé en tant que paramètres dans une entrée, comme illustré dans l’extrait de code suivant :

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<File MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30f }</GroupId>

</File>

</Parameters>

</Entry>

Conditions du travail d’impression

Le tableau suivant décrit les PrintJob propriétés du groupe :

| Nom | Description |

|---|---|

PrintOutputFileNameId |

Chemin d’accès du fichier de destination de sortie pour l’impression dans le fichier. Les caractères génériques sont pris en charge. Par exemple, C:\*\Test.pdf |

PrintDocumentNameId |

Chemin du fichier source. Les caractères génériques sont pris en charge. Ce chemin d’accès n’existe peut-être pas. Par exemple, ajoutez du texte à un nouveau fichier dans le Bloc-notes, puis imprimez sans enregistrer le fichier. |

Ces propriétés sont ajoutées au DescriptorIdList d’un groupe de type PrintJob, comme illustré dans l’extrait de code suivant :

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30b}" Type="PrintJob" MatchType="MatchAny">

<DescriptorIdList>

<PrintOutputFileNameId>C:\Documents\*.pdf</PrintOutputFileNameId >

<PrintDocumentNameId>*.xlsx</PrintDocumentNameId>

<PrintDocumentNameId>*.docx</PrintDocumentNameId>

</DescriptorIdList>

</Group>

Le groupe est ensuite référencé en tant que paramètres dans une entrée, comme illustré dans l’extrait de code suivant :

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<PrintJob MatchType="MatchAny">

<GroupId>{e5f619a7-5c58-4927-90cd-75da2348a30b}</GroupId>

</PrintJob>

</Parameters>

</Entry>

Étapes suivantes

- Afficher les événements et les informations de contrôle d’appareil dans Microsoft Defender pour point de terminaison

- Déployer et gérer le contrôle d’appareil dans Microsoft Defender pour point de terminaison avec Microsoft Intune

- Déployer et gérer le contrôle d’appareil dans Microsoft Defender pour point de terminaison à l’aide de stratégie de groupe

- Contrôle d’appareil pour macOS