Technologies avancées au cœur de Microsoft Defender Antivirus

S’applique à :

- Microsoft Defender XDR

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender pour les PME

- Microsoft Defender pour point de terminaison Plan 1

- Antivirus Microsoft Defender

- Microsoft Defender pour les particuliers

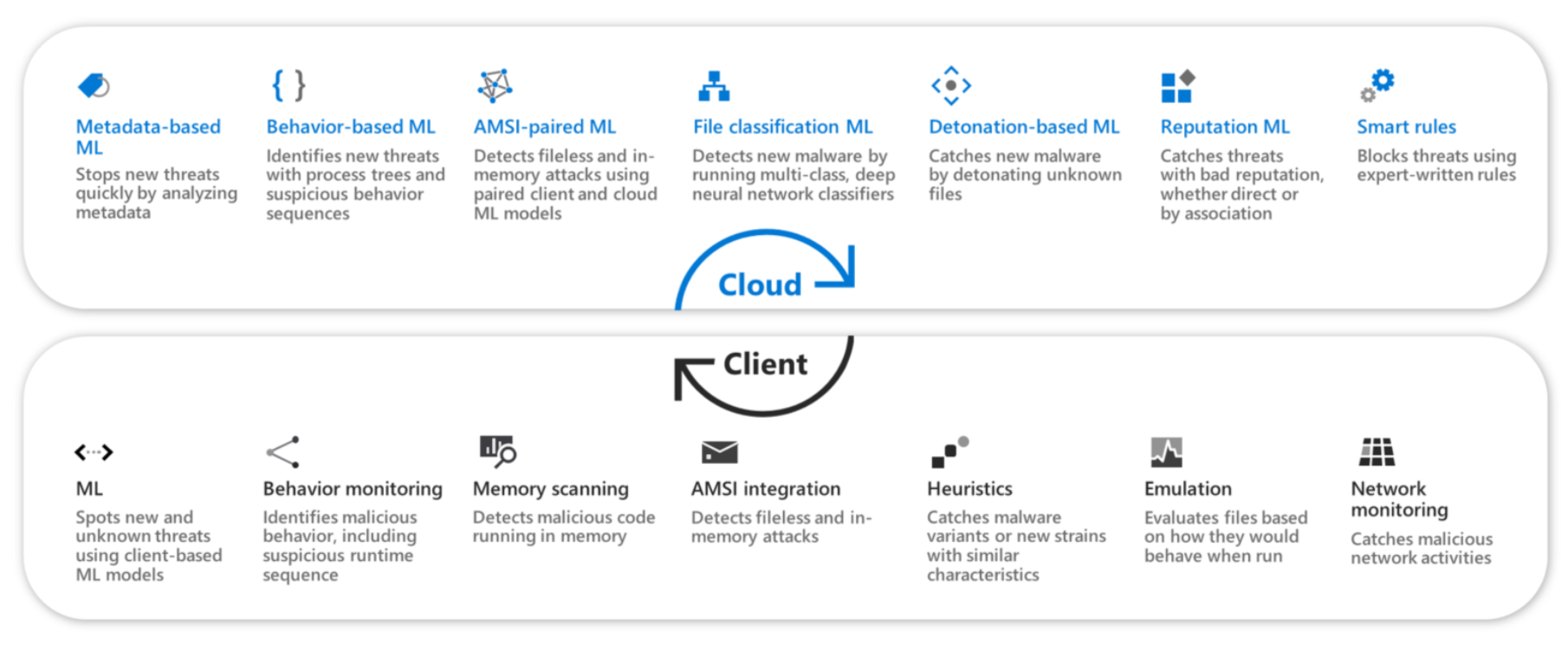

Microsoft Defender Antivirus et les multiples moteurs qui mènent aux technologies avancées de détection et de prévention sous le capot pour détecter et arrêter un large éventail de menaces et de techniques d’attaquant à plusieurs points, comme illustré dans le diagramme suivant :

La plupart de ces moteurs sont intégrés au client et fournissent une protection avancée contre la plupart des menaces en temps réel.

Ces moteurs de protection nouvelle génération fournissent les meilleures fonctionnalités de détection et de blocage du secteur , et garantissent que la protection est la suivante :

- Précision : les menaces courantes et sophistiquées, dont beaucoup sont conçues pour tenter de passer à travers les protections, sont détectées et bloquées.

- Temps réel : les menaces sont empêchées d’accéder aux appareils, arrêtées en temps réel à première vue ou détectées et corrigées dans le délai le moins possible (généralement en quelques millisecondes).

- Intelligent : grâce à la puissance du cloud, du Machine Learning (ML) et de l’optique de pointe de Microsoft, la protection est enrichie et rendue encore plus efficace contre les menaces nouvelles et inconnues.

Détection et protection hybrides

Microsoft Defender Antivirus effectue une détection et une protection hybrides. Cela signifie que la détection et la protection se produisent d’abord sur l’appareil client et fonctionnent avec le cloud pour les menaces nouvellement en développement, ce qui se traduit par une détection et une protection plus rapides et plus efficaces.

Lorsque le client rencontre des menaces inconnues, il envoie des métadonnées ou le fichier lui-même au service de protection cloud, où des protections plus avancées examinent les nouvelles menaces à la volée et intègrent des signaux provenant de plusieurs sources.

| Sur le client | Dans le cloud |

|---|---|

|

Moteur Machine Learning (ML) Un ensemble de modèles Machine Learning légers rend un verdict en quelques millisecondes. Ces modèles incluent des modèles et des fonctionnalités spécialisés qui sont conçus pour des types de fichiers spécifiques couramment utilisés par des attaquants. Les exemples incluent des modèles conçus pour les fichiers exécutables portables (PE), PowerShell, les macros Office, JavaScript, les fichiers PDF, etc. |

Moteur ML basé sur les métadonnées Les modèles ML spécialisés, qui incluent des modèles spécifiques au type de fichier, des modèles spécifiques aux fonctionnalités et des modèles monotoniques renforcés par l’adversaire, analysent une description caractérisée des fichiers suspects envoyés par le client. Les classifieurs d’ensemble empilés combinent les résultats de ces modèles pour rendre un verdict en temps réel pour autoriser ou bloquer la pré-exécution des fichiers. |

|

Moteur de surveillance du comportement Le moteur de surveillance du comportement surveille les attaques potentielles après l’exécution. Il observe les comportements des processus, y compris la séquence de comportement au moment de l’exécution, pour identifier et bloquer certains types d’activités en fonction de règles prédéterminées. |

Moteur ML basé sur le comportement Les séquences de comportements suspects et les techniques d’attaque avancées sont surveillées sur le client en tant que déclencheurs pour analyser le comportement de l’arborescence de processus à l’aide de modèles ML cloud en temps réel. Les techniques d’attaque surveillées couvrent la chaîne d’attaque, des attaques, de l’élévation et de la persistance jusqu’au mouvement latéral et à l’exfiltration. |

|

Moteur d’analyse de la mémoire Ce moteur analyse l’espace mémoire utilisé par un processus en cours d’exécution pour exposer un comportement malveillant qui pourrait être masqué par l’obfuscation du code. |

Moteur ML associé à l’interface AMSI (Antimalware Scan Interface) Les paires de modèles côté client et côté cloud effectuent une analyse avancée du comportement de script avant et après l’exécution pour intercepter les menaces avancées telles que les attaques sans fichier et en mémoire. Ces modèles incluent une paire de modèles pour chacun des moteurs de script couverts, notamment les macros PowerShell, JavaScript, VBScript et Office VBA. Les intégrations incluent à la fois les appels de contenu dynamique et/ou l’instrumentation du comportement sur les moteurs de script. |

|

Moteur d’intégration AMSI Le moteur d’intégration profond dans l’application permet de détecter les attaques sans fichier et en mémoire via AMSI, ce qui élimine l’obfuscation du code. Cette intégration bloque le comportement malveillant des scripts côté client. |

Moteur ML de classification de fichiers Les classifieurs de réseau neuronal profond et multiclasse examinent le contenu complet des fichiers, et fournissent une couche supplémentaire de défense contre les attaques qui nécessitent plus d’analyse. Les fichiers suspects sont maintenus en cours d’exécution et envoyés au service de protection cloud à des fins de classification. En quelques secondes, les modèles Deep Learning de contenu complet produisent une classification et répondent au client pour autoriser ou bloquer le fichier. |

|

Moteur heuristique Les règles heuristiques identifient les caractéristiques de fichier qui présentent des similitudes avec les caractéristiques malveillantes connues pour intercepter les nouvelles menaces ou les versions modifiées des menaces connues. |

Moteur ML basé sur la détonation Les fichiers suspects sont détonés dans un bac à sable. Les classifieurs d’apprentissage profond analysent les comportements observés pour bloquer les attaques. |

|

Moteur d’émulation Le moteur d’émulation décompresse dynamiquement les programmes malveillants et examine leur comportement lors de l’exécution. L’émulation dynamique du contenu et l’analyse du comportement pendant l’émulation et du contenu de mémoire à la fin de l’émulation éliminent les packers de programmes malveillants et exposent le comportement des programmes malveillants polymorphes. |

Moteur ML réputation Les sources et modèles de réputation d’experts du domaine provenant de Microsoft sont interrogés pour bloquer les menaces liées à des URL, des domaines, des e-mails et des fichiers malveillants ou suspects. Les sources incluent les modèles de réputation d’URL Windows Defender SmartScreen pour les Defender for Office 365 pour les connaissances des experts en pièces jointes de courrier électronique, entre autres services Microsoft via Microsoft Intelligent Security Graph. |

|

Moteur réseau Les activités réseau sont inspectées pour identifier et arrêter les activités malveillantes des menaces. |

Moteur de règles intelligentes Des règles intelligentes écrites par des experts identifient les menaces en fonction de l’expertise des chercheurs et des connaissances collectives des menaces. |

|

Moteur d’analyse CommandLine Ce moteur analyse les lignes de commande de tous les processus avant leur exécution. Si la ligne de commande d’un processus est détectée comme malveillante, l’exécution est bloquée. |

Moteur CommandLine ML Plusieurs modèles ML avancés analysent les lignes de commande suspectes dans le cloud. Si une ligne de commande est détectée comme malveillante, cloud envoie un signal au client pour empêcher le processus correspondant de démarrer. |

Pour plus d’informations, consultez Microsoft 365 Defender illustre une couverture de protection à 100 % dans MITRE Engenuity ATT 2023&CK® Evaluations : Enterprise.

Fonctionnement de la protection nouvelle génération avec d’autres fonctionnalités de Defender pour point de terminaison

Avec la réduction de la surface d’attaque, qui inclut des fonctionnalités avancées telles que l’isolation matérielle, le contrôle d’application, la protection contre les attaques, la protection réseau, l’accès contrôlé aux dossiers, les règles de réduction de la surface d’attaque et le pare-feu réseau, les moteurs de protection nouvelle génération fournissent des Microsoft Defender pour point de terminaisonles fonctionnalités de prébreach, arrêtant les attaques avant qu’elles ne puissent infiltrer les appareils et compromettre les réseaux.

Dans le cadre de la solution de défense en profondeur de Microsoft, les performances supérieures de ces moteurs s’étendent à la protection unifiée des points de terminaison Microsoft Defender pour point de terminaison, où les détections antivirus et d’autres fonctionnalités de protection de nouvelle génération enrichissent la détection et la réponse des points de terminaison, l’investigation et la correction automatisées, la chasse avancée, Gestion des menaces et des vulnérabilités, le service de chasse aux menaces géré et d’autres fonctionnalités.

Ces protections sont encore amplifiées par Microsoft Defender XDR, la solution de sécurité complète de bout en bout de Microsoft pour l’espace de travail moderne. Grâce au partage des signaux et à l’orchestration des corrections sur les technologies de sécurité de Microsoft, Microsoft Defender XDR sécurise les identités, les points de terminaison, la messagerie et les données, les applications et l’infrastructure.

Protection de la mémoire et analyse de la mémoire

Microsoft Defender Antivirus (MDAV) fournit une protection de la mémoire avec différents moteurs :

| Client | Cloud |

|---|---|

| Surveillance du comportement | Machine Learning basé sur le comportement |

| Intégration d’AMSI (Antimalware Scan Interface) | Machine Learning appairé AMSI |

| Émulation | Machine Learning basé sur la détonation |

| Analyse de la mémoire | S/O |

Une couche supplémentaire pour empêcher les attaques basées sur la mémoire consiste à utiliser la règle De réduction de la surface d’attaque (ASR) - Empêcher les applications Office d’injecter du code dans d’autres processus. Pour plus d’informations, consultez Bloquer les applications Office d’injecter du code dans d’autres processus.

Foire aux questions

Combien de menaces de programmes malveillants Microsoft Defender Antivirus bloque-t-il par mois ?

Cinq milliards de menaces sur les appareils chaque mois.

Comment la protection de la mémoire de l’antivirus Microsoft Defender aide-t-elle ?

Consultez Détection du chargement de DLL réfléchissantes avec Windows Defender pour point de terminaison pour en savoir plus sur Microsoft Defender protection antivirus contre les attaques de mémoire.

Concentrez-vous tous vos détections/préventions dans une zone géographique spécifique ?

Non, nous sommes dans toutes les régions géographiques (Amériques, EMEA et APAC).

Vous concentrez-vous tous sur des secteurs spécifiques ?

Nous nous concentrons sur tous les secteurs d’activité.

Votre détection/protection nécessite-t-elle un analyste humain ?

Lorsque vous effectuez des tests de stylet, vous devez exiger où aucun analyste humain n’est engagé sur la détection/protection, pour voir comment l’efficacité réelle du moteur antivirus (prébreach) est réellement, et un autre où les analystes humains sont engagés. Vous pouvez ajouter Microsoft Defender Experts pour XDR un service de détection et de réponse étendu managé pour augmenter votre soc.

L’amélioration itérative continue de chacun de ces moteurs pour être de plus en plus efficace pour intercepter les dernières souches de programmes malveillants et de méthodes d’attaque. Ces améliorations apparaissent dans les meilleurs scores cohérents dans les tests de l’industrie, mais plus important encore, se traduisent par des menaces et des attaques de programmes malveillants arrêtés et un plus grand nombre de clients protégés.