Rechercher les menaces dans les activités de l’application

Les applications peuvent être un point d’entrée précieux pour les attaquants. Nous vous recommandons donc de surveiller les anomalies et les comportements suspects qui utilisent des applications. Lors de l’examen d’une alerte de gouvernance des applications ou de l’examen du comportement de l’application dans l’environnement, il devient important d’obtenir rapidement une visibilité sur les détails des activités effectuées par ces applications suspectes et de prendre des mesures correctives pour protéger les ressources dans votre organization.

À l’aide de la gouvernance des applications et des fonctionnalités avancées de repérage, vous pouvez obtenir une visibilité complète des activités effectuées par les applications et les ressources auxquelles elles ont accédé.

Cet article explique comment simplifier la chasse aux menaces basée sur les applications à l’aide de la gouvernance des applications dans Microsoft Defender for Cloud Apps.

Étape 1 : Rechercher l’application dans la gouvernance des applications

La page Gouvernance des applications Defender for Cloud Apps répertorie toutes les applications OAuth Microsoft Entra ID.

Si vous souhaitez obtenir plus de détails sur les données auxquelles une application spécifique accède, recherchez cette application dans la liste des applications dans gouvernance des applications. Vous pouvez également utiliser les filtres Utilisation des données ou Services utilisés pour afficher les applications qui ont accédé aux données sur un ou plusieurs des services Microsoft 365 pris en charge.

Étape 2 : Afficher les données auxquelles les applications accèdent

- Une fois que vous avez identifié une application, sélectionnez-la pour ouvrir le volet d’informations de l’application.

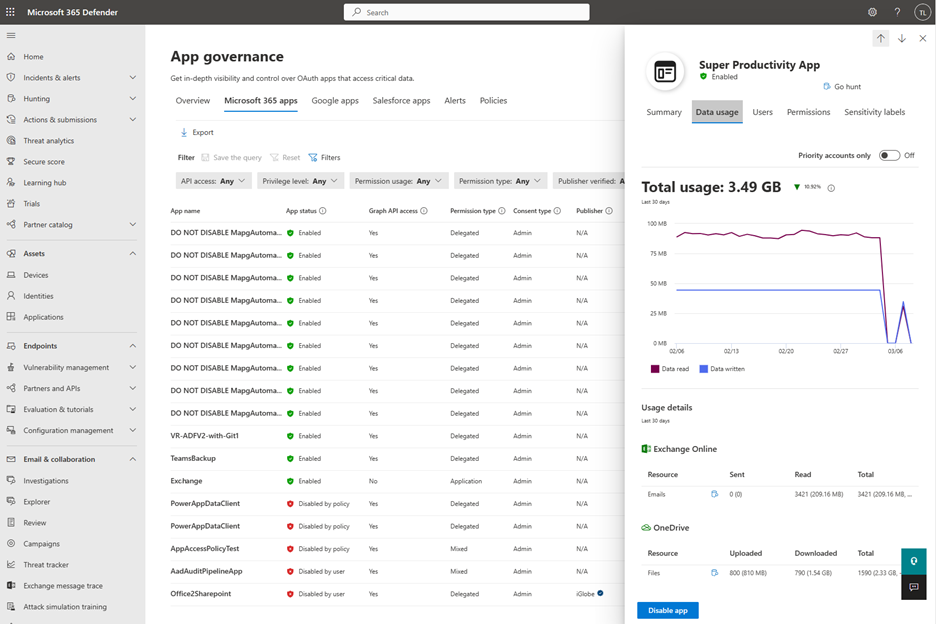

- Sélectionnez l’onglet Utilisation des données dans le volet Détails de l’application pour afficher des informations sur la taille et le nombre de ressources auxquelles l’application a accédé au cours des 30 derniers jours.

Par exemple :

La gouvernance des applications fournit des insights basés sur l’utilisation des données pour les ressources telles que les e-mails, les fichiers et les messages de conversation et de canal dans Exchange Online, OneDrive, SharePoint et Teams.

Étape 3 : Rechercher les activités connexes et les ressources consultées

Une fois que vous disposez d’une vue d’ensemble générale des données utilisées par l’application dans les services et les ressources, vous souhaiterez peut-être connaître les détails des activités de l’application et des ressources auxquelles elle a accédé lors de l’exécution de ces activités.

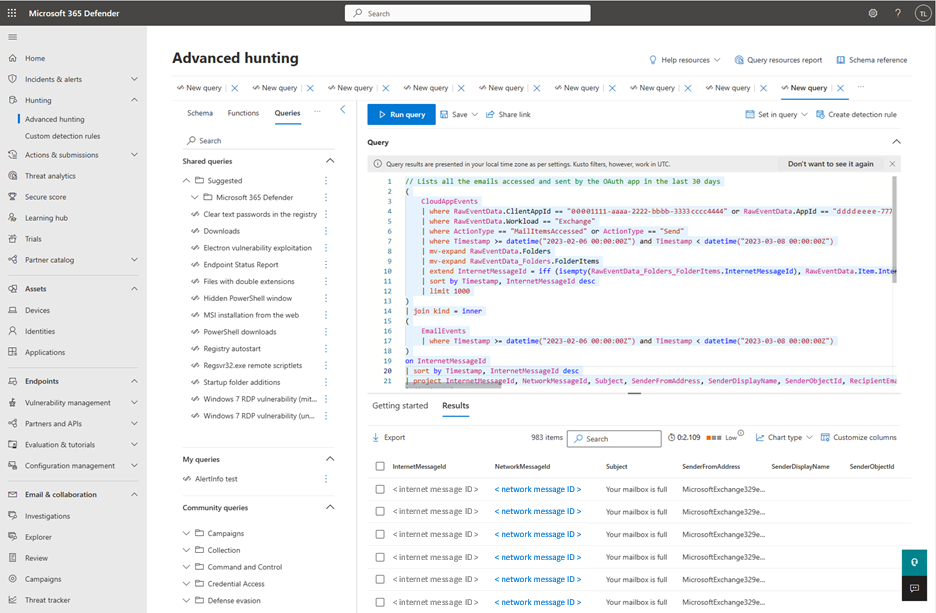

- Sélectionnez l’icône go-hunt en regard de chaque ressource pour afficher les détails des ressources auxquelles l’application a accédé au cours des 30 derniers jours. Un nouvel onglet s’ouvre et vous redirige vers la page Repérage avancé avec une requête KQL préremplies.

- Une fois la page chargée, sélectionnez le bouton Exécuter la requête pour exécuter la requête KQL et afficher les résultats.

Une fois la requête exécutée, les résultats de la requête s’affichent sous forme tabulaire. Chaque ligne de la table correspond à une activité effectuée par l’application pour accéder au type de ressource spécifique. Chaque colonne de la table fournit un contexte complet sur l’application elle-même, la ressource, l’utilisateur et l’activité.

Par exemple, lorsque vous sélectionnez l’icône go-hunt en regard de la ressource Email, la gouvernance des applications vous permet d’afficher les informations suivantes pour tous les e-mails auxquels l’application a accédé au cours des 30 derniers jours dans Repérage avancé :

- Détails de l’e-mail : InternetMessageId, NetworkMessageId, Subject, Nom et adresse de l’expéditeur, Adresse du destinataire, AttachmentCount et UrlCount

- Détails de l’application : OAuthApplicationId de l’application utilisée pour envoyer ou accéder à l’e-mail

- Contexte utilisateur : ObjectId, AccountDisplayName, IPAddress et UserAgent

- Contexte d’activité de l’application : OperationType, Horodatage de l’activité, Charge de travail

Par exemple :

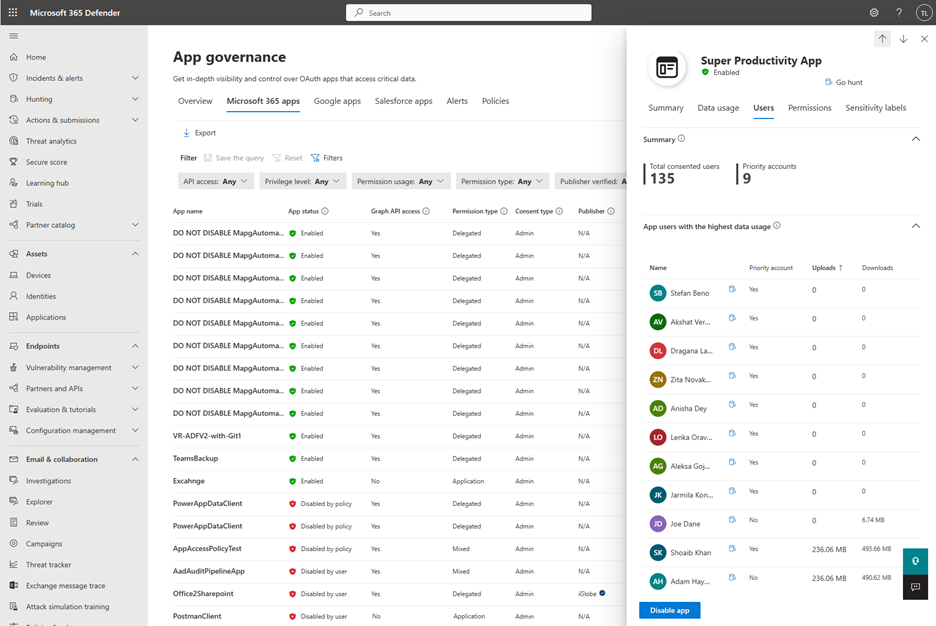

De même, utilisez l’icône go-hunt dans la gouvernance des applications pour obtenir des détails sur d’autres ressources prises en charge, telles que les fichiers, les messages de conversation et les messages de canal. Utilisez l’icône go-hunt en regard d’un utilisateur dans l’onglet Utilisateurs du volet d’informations de l’application pour obtenir des détails sur toutes les activités effectuées par l’application dans le contexte d’un utilisateur spécifique.

Par exemple :

Étape 4 : Appliquer des fonctionnalités de repérage avancées

Utilisez la page Repérage avancé pour modifier ou ajuster une requête KQL afin d’extraire les résultats en fonction de vos besoins spécifiques. Vous pouvez choisir d’enregistrer la requête pour les futurs utilisateurs ou de partager un lien avec d’autres personnes dans votre organization, ou d’exporter les résultats dans un fichier CSV.

Pour plus d’informations, consultez La chasse proactive aux menaces avec la chasse avancée dans Microsoft Defender XDR.

Limitations connues

Lorsque vous utilisez la page Repérage avancé pour examiner les données de la gouvernance des applications, vous pouvez remarquer des différences dans les données. Ces écarts peuvent être dus à l’une des raisons ci-dessous :

Gouvernance des applications et données de processus de chasse avancée séparément. Tout problème rencontré par l’une ou l’autre solution pendant le traitement peut entraîner une différence.

Le traitement des données de gouvernance des applications peut prendre plusieurs heures de plus. En raison de ce délai, il peut ne pas couvrir l’activité récente de l’application qui est disponible sur la chasse avancée.

Les requêtes de repérage avancées fournies sont définies pour afficher uniquement 1 000 résultats. Bien que vous puissiez modifier une requête pour afficher plus de résultats, la chasse avancée applique toujours une limite maximale de 10 000 résultats. La gouvernance des applications n’a pas cette limite.