Accéder aux Microsoft Defender for Cloud Apps avec le contexte de l’application

Cette page explique comment créer une application pour obtenir l’accès programmatique à Defender for Cloud Apps sans utilisateur. Si vous avez besoin d’un accès par programmation à Defender for Cloud Apps pour le compte d’un utilisateur, consultez Obtenir l’accès avec le contexte utilisateur. Si vous ne savez pas quel accès vous avez besoin, consultez la page Gestion des jetons d’API .

Microsoft Defender for Cloud Apps expose la plupart de ses données et actions par le biais d’un ensemble d’API programmatiques. Ces API vous aident à automatiser les flux de travail et à innover en fonction des fonctionnalités Defender for Cloud Apps. L’accès à l’API nécessite l’authentification OAuth2.0. Pour plus d’informations, consultez Flux de code d’autorisation OAuth 2.0.

En général, vous devez effectuer les étapes suivantes pour utiliser les API :

- Créez une application Microsoft Entra.

- Obtenez un jeton d’accès à l’aide de cette application.

- Utilisez le jeton pour accéder à Defender for Cloud Apps’API.

Cet article explique comment créer une application Microsoft Entra, obtenir un jeton d’accès pour Microsoft Defender for Cloud Apps et valider le jeton.

Créer une application pour Defender for Cloud Apps

Dans le centre d’administration Microsoft Entra, inscrivez une nouvelle application. Pour plus d’informations, consultez Démarrage rapide : Inscrire une application avec le centre d’administration Microsoft Entra.

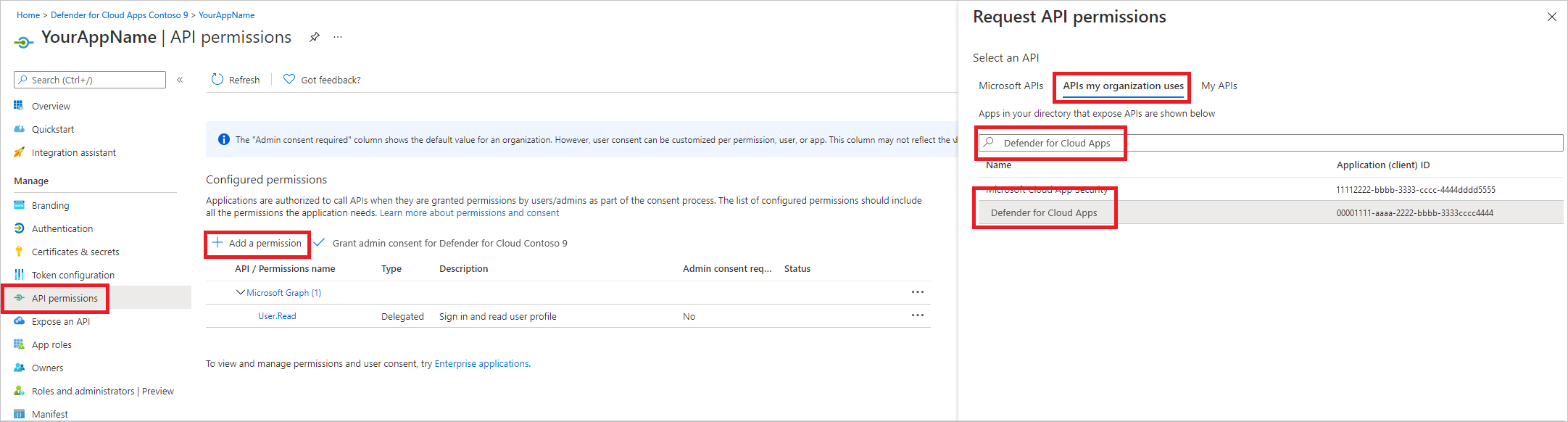

Pour permettre à votre application d’accéder à Defender for Cloud Apps et lui attribuer l’autorisation « Lire toutes les alertes », dans la page de votre application, sélectionnez Api Autorisations> Ajouterdes API d’autorisation> que mon organization utilise>, tapez Microsoft Sécurité des applications cloud, puis sélectionnez Microsoft Sécurité des applications cloud.

Remarque

Microsoft Sécurité des applications cloud n’apparaît pas dans la liste d’origine. Commencez à écrire son nom dans la zone de texte pour le voir apparaître. Veillez à taper ce nom, même si le produit est maintenant appelé Defender for Cloud Apps.

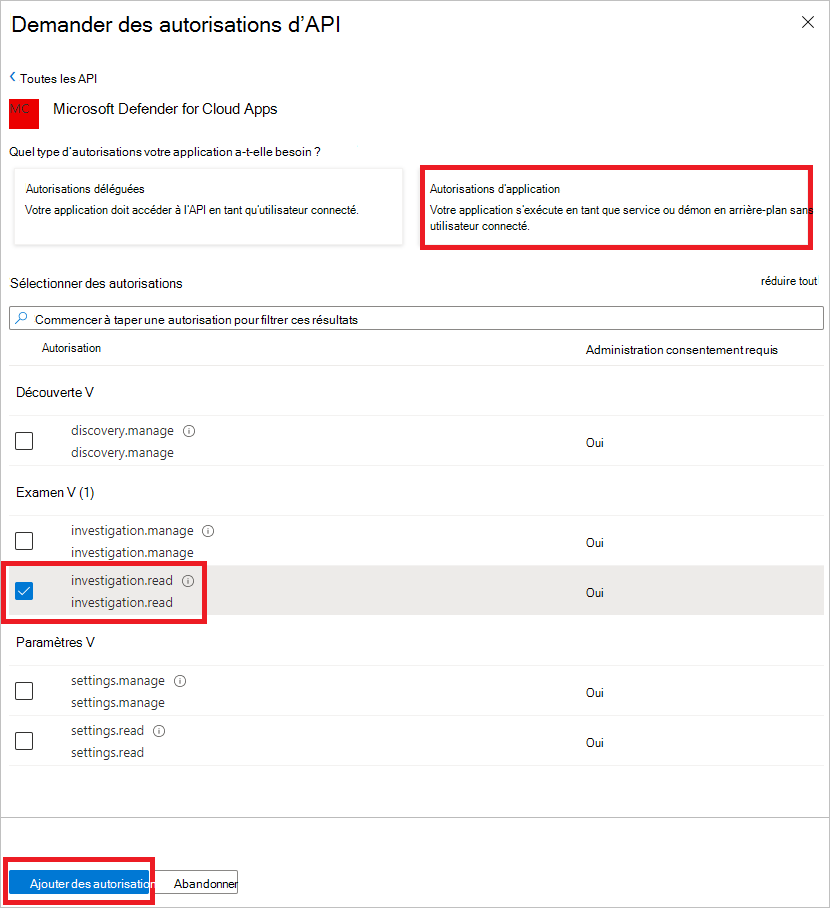

Sélectionnez Autorisations >d’applicationInvestigation.Read, puis Ajouter des autorisations.

Vous devez sélectionner les autorisations appropriées. Investigation.Read n’est qu’un exemple. Pour les autres étendues d’autorisation, consultez Étendues d’autorisation prises en charge

- Pour déterminer l’autorisation dont vous avez besoin, consultez la section Autorisations de l’API que vous souhaitez appeler.

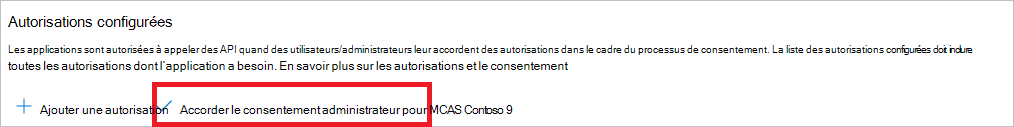

Sélectionnez Accorder le consentement de l’administrateur.

Remarque

Chaque fois que vous ajoutez une autorisation, vous devez sélectionner Accorder le consentement administrateur pour que la nouvelle autorisation prenne effet.

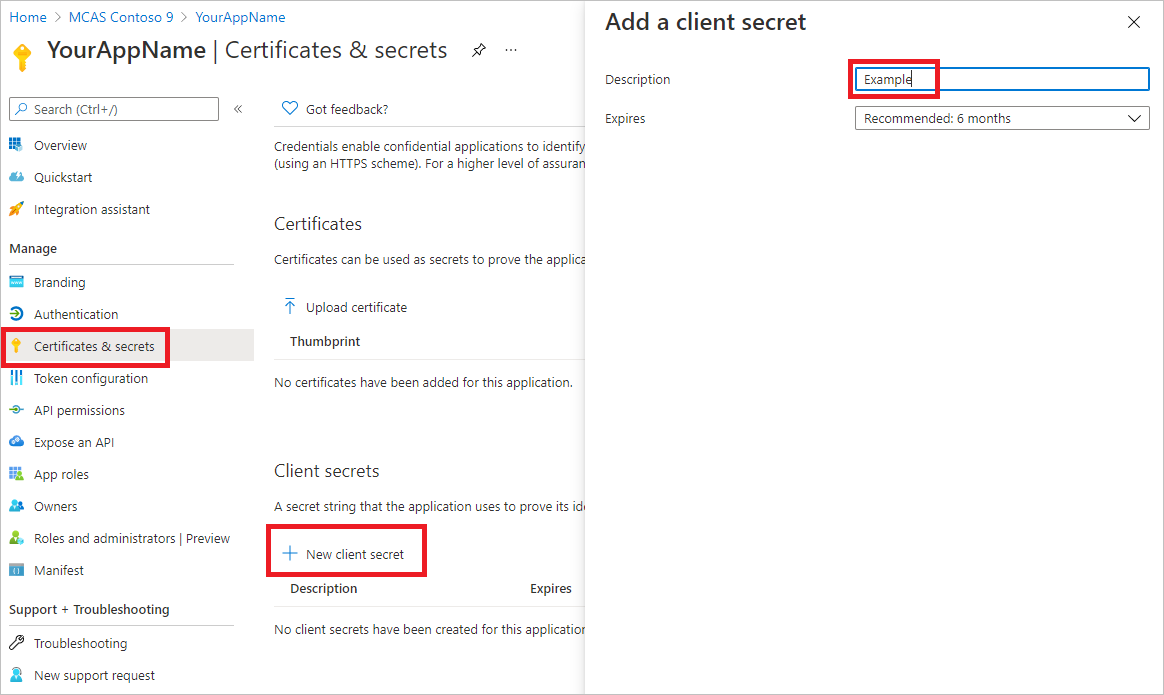

Pour ajouter un secret à l’application, sélectionnez Certificats & secrets, sélectionnez Nouveau secret client, ajoutez une description au secret, puis sélectionnez Ajouter.

Remarque

Après avoir sélectionné Ajouter, sélectionnez Copier la valeur du secret généré. Vous ne pourrez plus récupérer cette valeur après votre départ.

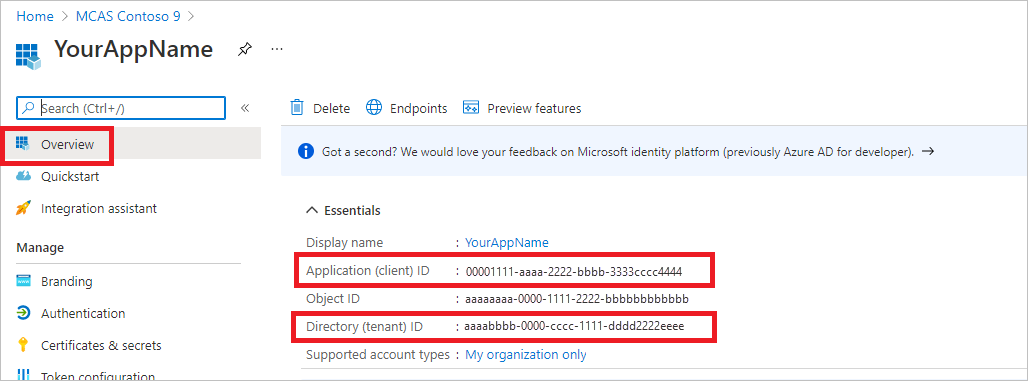

Notez votre ID d’application et votre ID de locataire. Dans la page de votre application, accédez à Vue d’ensemble et copiez l’ID d’application (client) et l’ID d’annuaire (locataire).

Pour Microsoft Defender for Cloud Apps Partenaires uniquement. Définissez votre application pour qu’elle soit multilocataire (disponible dans tous les locataires après le consentement). Cela est nécessaire pour les applications tierces (par exemple, si vous créez une application destinée à s’exécuter dans le locataire de plusieurs clients). Cela n’est pas obligatoire si vous créez un service que vous souhaitez exécuter uniquement dans votre locataire (par exemple, si vous créez une application pour votre propre utilisation qui interagira uniquement avec vos propres données). Pour définir votre application pour qu’elle soit multilocataire :

Accédez à Authentification et ajoutez

https://portal.azure.comcomme URI de redirection.En bas de la page, sous Types de comptes pris en charge, sélectionnez le consentement comptes dans n’importe quelle application d’annuaire organisationnel pour votre application multilocataire.

Vous devez que votre application soit approuvée dans chaque locataire où vous envisagez de l’utiliser. Cela est dû au fait que votre application interagit Defender for Cloud Apps au nom de votre client.

Vous (ou votre client si vous écrivez une application tierce) devez sélectionner le lien de consentement et approuver votre application. Le consentement doit être obtenu auprès d’un utilisateur disposant de privilèges d’administrateur dans Active Directory.

Le lien de consentement est formé comme suit :

https://login.microsoftonline.com/common/oauth2/authorize?prompt=consent&client_id=00000000-0000-0000-0000-000000000000&response_type=code&sso_reload=trueOù 00000000-0000-0000-0000-0000000000000 est remplacé par votre ID d’application.

Terminé ! Vous avez correctement inscrit une application ! Consultez les exemples ci-dessous pour l’acquisition et la validation de jetons.

Étendues d’autorisation prises en charge

| Nom de l’autorisation | Description | Actions prises en charge |

|---|---|---|

| Investigation.read | Effectuez toutes les actions prises en charge sur les activités et les alertes, à l’exception de la fermeture des alertes. Afficher les plages d’adresses IP, mais pas ajouter, mettre à jour ou supprimer. Effectuer toutes les actions d’entités. |

Liste des activités, extraction, commentaires Liste des alertes, extraction, marquage comme lu/non lu Liste des entités, extraction, arborescence d’extraction Liste des sous-réseaux |

| Investigation.manage | Effectuez toutes les actions investigation.read en plus de la gestion des alertes et des plages d’adresses IP. | Liste des activités, extraction, commentaires Liste des alertes, extraction, marquer comme lu/non lu, fermer Liste des entités, extraction, arborescence d’extraction Liste des sous-réseaux, créer/mettre à jour/supprimer |

| Discovery.read | Effectuez toutes les actions prises en charge sur les activités et les alertes, à l’exception de la fermeture des alertes. Répertorier les rapports de découverte et les catégories. |

Liste des alertes, extraction, marquage comme lu/non lu Rapports de liste de découverte, catégories de rapports de liste |

| Discovery.manage | Autorisations Discovery.read Fermer les alertes, charger des fichiers de découverte et générer des scripts de bloc |

Liste des alertes, extraction, marquer comme lu/non lu, fermer Rapports de liste de découverte, catégories de rapports de liste Chargement du fichier de découverte, génération d’un script de bloc |

| Settings.read | Répertorier les plages d’adresses IP. | Liste des sous-réseaux |

| Settings.manage | Répertorier et gérer les plages d’adresses IP. | Liste des sous-réseaux, créer/mettre à jour/supprimer |

Obtenir un jeton d’accès

Pour plus d’informations sur les jetons Microsoft Entra, consultez le tutoriel Microsoft Entra.

Utiliser PowerShell

# This script acquires the App Context Token and stores it in the variable $token for later use in the script.

# Paste your Tenant ID, App ID, and App Secret (App key) into the indicated quotes below.

$tenantId = '' ### Paste your tenant ID here

$appId = '' ### Paste your Application ID here

$appSecret = '' ### Paste your Application key here

$resourceAppIdUri = '05a65629-4c1b-48c1-a78b-804c4abdd4af'

$oAuthUri = "https://login.microsoftonline.com/$TenantId/oauth2/token"

$authBody = [Ordered] @{

resource = "$resourceAppIdUri"

client_id = "$appId"

client_secret = "$appSecret"

grant_type = 'client_credentials'

}

$authResponse = Invoke-RestMethod -Method Post -Uri $oAuthUri -Body $authBody -ErrorAction Stop

$token = $authResponse.access_token

Utiliser C#

Le code suivant a été testé avec NuGet Microsoft.Identity.Client 4.47.2.

Créez une application console.

Installez NuGet Microsoft.Identity.Client.

Ajoutez les éléments suivants :

using Microsoft.Identity.Client;Copiez et collez le code suivant dans votre application (n’oubliez pas de mettre à jour les trois variables : ) :

tenantId, appId, appSecretstring tenantId = "00000000-0000-0000-0000-000000000000"; // Paste your own tenant ID here string appId = "00001111-aaaa-2222-bbbb-3333cccc4444"; // Paste your own app ID here string appSecret = "22222222-2222-2222-2222-222222222222"; // Paste your own app secret here for a test, and then store it in a safe place! const string authority = "https://login.microsoftonline.com"; const string audience = "05a65629-4c1b-48c1-a78b-804c4abdd4af"; IConfidentialClientApplication myApp = ConfidentialClientApplicationBuilder.Create(appId).WithClientSecret(appSecret).WithAuthority($"{authority}/{tenantId}").Build(); List scopes = new List() { $"{audience}/.default" }; AuthenticationResult authResult = myApp.AcquireTokenForClient(scopes).ExecuteAsync().GetAwaiter().GetResult(); string token = authResult.AccessToken;

Utiliser Python

Consultez Bibliothèque d’authentification Microsoft (MSAL) pour Python.

Utiliser Curl

Remarque

La procédure suivante suppose que Curl pour Windows est déjà installé sur votre ordinateur.

- Ouvrez une invite de commandes et définissez CLIENT_ID sur votre ID d’application Azure.

- Définissez CLIENT_SECRET à votre secret d’application Azure.

- Définissez TENANT_ID sur l’ID de locataire Azure du client qui souhaite utiliser votre application pour accéder à Defender for Cloud Apps.

- Exécutez la commande suivante :

curl -i -X POST -H "Content-Type:application/x-www-form-urlencoded" -d "grant_type=client_credentials" -d "client_id=%CLIENT_ID%" -d "scope=05a65629-4c1b-48c1-a78b-804c4abdd4af/.default" -d "client_secret=%CLIENT_SECRET%" "https://login.microsoftonline.com/%TENANT_ID%/oauth2/v2.0/token" -k

Vous obtenez une réponse sous la forme suivante :

{"token_type":"Bearer","expires_in":3599,"ext_expires_in":0,"access_token":"eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIn <truncated> aWReH7P0s0tjTBX8wGWqJUdDA"}

Valider le jeton

Vérifiez que vous avez le jeton correct :

- Copiez et collez le jeton que vous avez obtenu à l’étape précédente dans JWT afin de le décoder.

- Vérifiez que vous obtenez une revendication « roles » avec les autorisations souhaitées

- Dans l’image suivante, vous pouvez voir un jeton décodé acquis à partir d’une application avec des autorisations pour tous les rôles Microsoft Defender for Cloud Apps :

Utiliser le jeton pour accéder à Microsoft Defender for Cloud Apps’API

- Choisissez l’API que vous souhaitez utiliser. Pour plus d’informations, consultez API Defender for Cloud Apps.

- Définissez l’en-tête d’autorisation dans la requête HTTP que vous envoyez à « Porteur {token} » (le porteur est le schéma d’autorisation).

- La durée d’expiration du jeton est d’une heure. Vous pouvez envoyer plusieurs requêtes avec le même jeton.

Voici un exemple d’envoi d’une demande pour obtenir une liste d’alertes à l’aide de C# :

var httpClient = new HttpClient();

var request = new HttpRequestMessage(HttpMethod.Get, "https://portal.cloudappsecurity.com/cas/api/v1/alerts/");

request.Headers.Authorization = new AuthenticationHeaderValue("Bearer", token);

var response = httpClient.SendAsync(request).GetAwaiter().GetResult();

// Do something useful with the response