Cas d’usage : Réponse et correction aux incidents

Rôle mentionné : Analystes SOC de niveau 1 examinant les incidents de sécurité et résolvant les alertes non critiques

Scénario

Security Copilot peuvent aider les analystes de niveau 1, débutant ou junior à évaluer et à gérer les incidents avec plus d’efficacité et d’efficacité.

Ce cas d’usage présente une version abrégée de l’analyse des incidents dans l’étude de cas : Harnessing Security Copilot in Defending Against Cyberthreats et étendue ici pour inclure des étapes de correction.

Vous êtes analyste de niveau 1. Un incident vous a été attribué par votre responsable d’équipe et votre tâche consiste à déterminer si l’incident est effectivement malveillant et, le cas échéant, à le résoudre dès que possible.

Étapes

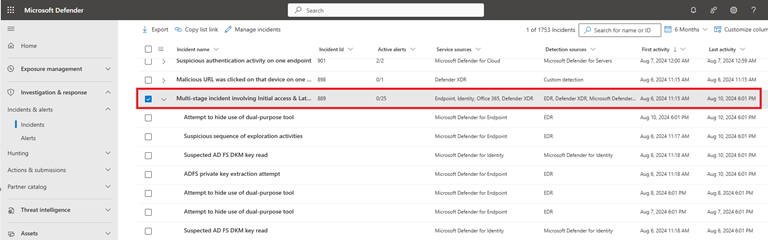

Dans la file d’attente des incidents Microsoft Defender XDR, vous pouvez voir que l’incident de gravité élevée intitulé Incident multiphase impliquant l’accès initial & le mouvement latéral sur plusieurs points de terminaison signalés par plusieurs sources met en corrélation 25 alertes provenant de différentes solutions de sécurité Microsoft. Il implique trois appareils, quatre utilisateurs et un compte de messagerie.

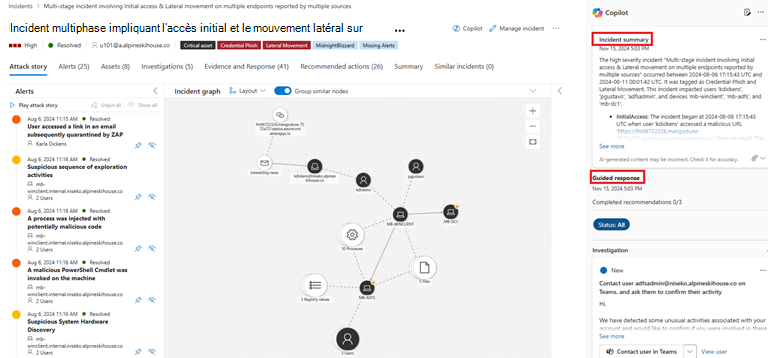

Ouvrez la page de l’incident pour voir l’histoire de l’attaque. Vous case activée le volet Security Copilot à droite de l’article d’attaque et vous voyez qu’il crée automatiquement un résumé de l’incident, ainsi que certaines étapes sous réponse guidée.

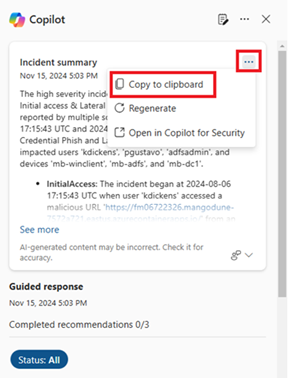

Pour obtenir une vue d’ensemble de ce qui s’est passé, vous lisez le résumé fourni par Security Copilot. Vous copiez le résumé de l’incident en sélectionnant Copier dans le Presse-papiers dans le menu d’options et en le collant dans un autre document.

Cela est utile pour le rapport requis, car il est déjà organisé par phase d’attaque et met en évidence les aspects importants de l’attaque. Sans Security Copilot, vous devrez développer le rapport à partir de zéro.Vous déterminez ensuite facilement que l’incident complexe a impliqué plusieurs attaques. Vous passez par chaque phase d’attaque telle qu’elle est décrite dans Accès initial, découverte et évasion de défense. Pour ce cas d’usage, vous êtes intéressé par la suspicion d’attaque DCSync sous l’activité d’accès aux informations d’identification.

Vous sélectionnez Ouvrir dans Security Copilot dans le volet Copilot pour poser des questions sur les attaques DCSync.

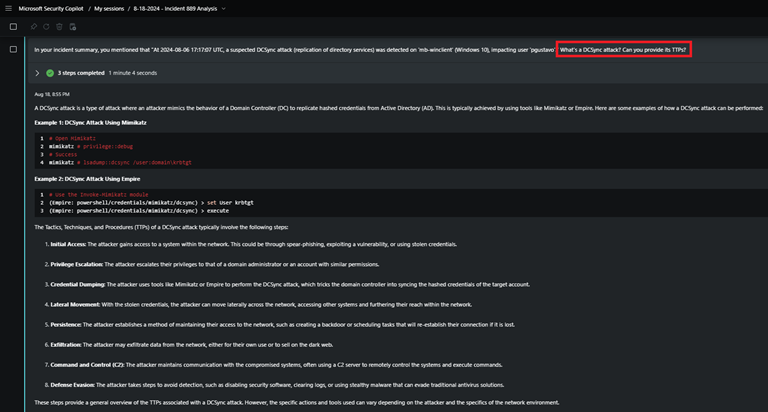

Invite : Qu’est-ce qu’une attaque DCSync ? Pouvez-vous fournir ses TTPs ?

Security Copilot vous indique que dans les attaques DCSync, un attaquant imite le comportement d’un contrôleur de domaine pour répliquer les informations d’identification hachées à partir d’Active Directory, généralement via Mimikatz ou Empire.

Security Copilot vous indique que dans les attaques DCSync, un attaquant imite le comportement d’un contrôleur de domaine pour répliquer les informations d’identification hachées à partir d’Active Directory, généralement via Mimikatz ou Empire.Sachant cela, vous revenez à Defender XDR et examinez de plus près l’attaque DCSync suspectée. Vous voyez que l’utilisateur a envoyé une demande de réplication à un contrôleur de domaine. Vous demandez au Security Copilot autonome s’il s’agit d’un comportement classique.

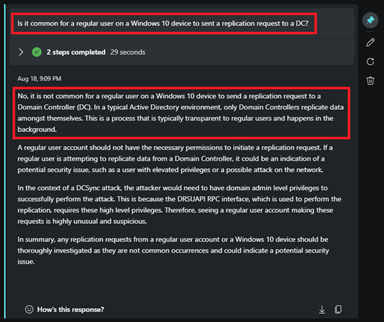

Invite : Est-il courant qu’un utilisateur régulier sur un appareil Windows 10 envoie une demande de réplication à un contrôleur de domaine ?

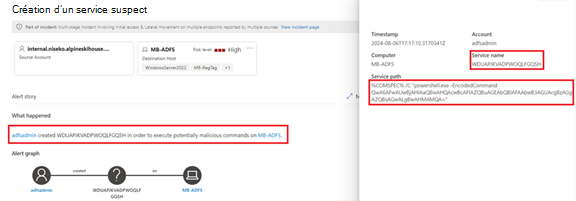

Avec la réponse de Security Copilot, vous pouvez confirmer qu’il s’agit d’un véritable incident de sécurité qui doit être examiné plus en détail par l’équipe de niveau 2.L’alerte de sécurité suivante dans le résumé de l’incident est un événement de création de service suspect qui est classé sous Persistance. Vous voyez que le même titre d’alerte a été généré par Defender pour Identity et Defender pour point de terminaison. Toutefois, lorsque vous case activée l’alerte, vous voyez que le chemin du service répertorié est encodé.

Pour examiner le script, consultez Security Copilot.

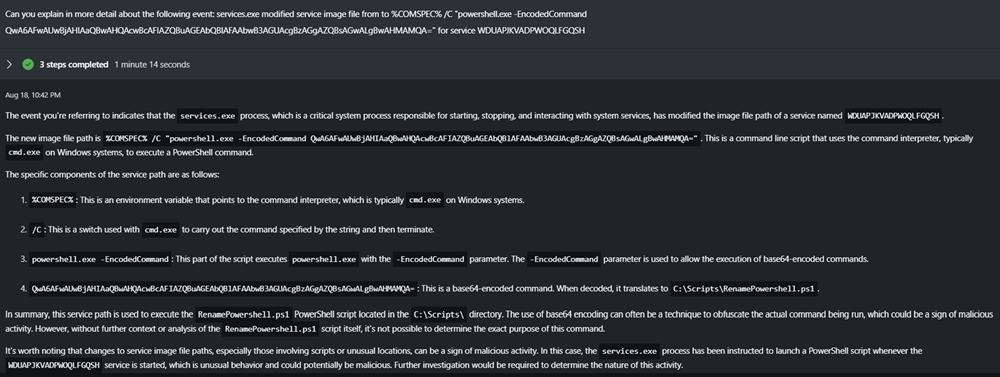

Invite : Pouvez-vous décoder, puis en savoir plus sur ce chemin de service : %COMSPEC% /C « powershell.exe -EncodedCommand QwA6AFwAUwBjAHIAaQwAHQAcwBcAFIAZQBuAGEAbQBlAFAAbwB3AGUAcgBzAGgQBsAGwALgBwAHMAMQA= »

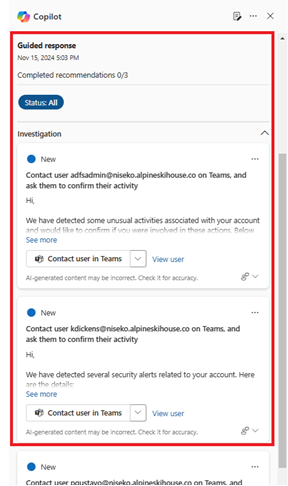

Copilot identifie la commande encodée en tant qu’encodage Base64 et la décode pour vous. Il semble que le chemin du service soit utilisé pour exécuter un script PowerShell situé dans un répertoire donné. L’utilisation de l’encodage pour obfusquer la commande peut être un signe d’activité malveillante.À mesure que vous gagnez en confiance qu’il s’agit d’un véritable incident de sécurité, vous pouvez revenir en revue la réponse guidée dans le volet Security Copilot de la page d’incident pour déterminer les actions que vous pouvez prendre pour contenir ou atténuer l’attaque.

Conclusion

L’utilisation de Security Copilot peut offrir plusieurs avantages en matière d’efficacité aux analystes chargés d’examiner et de corriger les incidents volumineux impliquant plusieurs alertes et entités. Il permet de comprendre la vue d’ensemble des attaques, de fournir une analyse des scripts malveillants, de fournir un contexte pour les attaques nommées et d’effectuer les étapes nécessaires pour corriger la menace.