Cas d’usage : triage des incidents en fonction de l’enrichissement à partir du renseignement sur les menaces

Rôles mentionnés : analyste SOC et administrateur d’identité pour le triage des incidents (main), CISO et autres parties prenantes pour le résumé du rapport d’incident (destinataire)

Scénario

En tant qu’analyste soc (Security Operations Center), vous passez en revue les alertes et les incidents qui vous sont attribués. Votre devoir est de déterminer si des mesures réelles doivent être prises. Vous tirez parti des informations contenues dans les alertes associées à l’incident pour guider votre processus. Vous collectez souvent des informations contextuelles pour mieux comprendre les étapes suivantes. Grâce à l’enrichissement des entités impliquées et à la compréhension complète des alertes sous-jacentes, vous déterminez s’il faut remonter ou corriger l’incident.

Dans cet exemple détaillé, un analyste utilise Security Copilot pour trier rapidement un incident. Si l’incident est une menace réelle, l’objectif est de recueillir de nouveaux indicateurs de compromission ou de lier des entités à des renseignements terminés. Dans ce cas, le renseignement sur les menaces est résumé par Security Copilot pour montrer la connexion à un acteur de menace connu et informer l’évaluation de la gravité.

Étapes

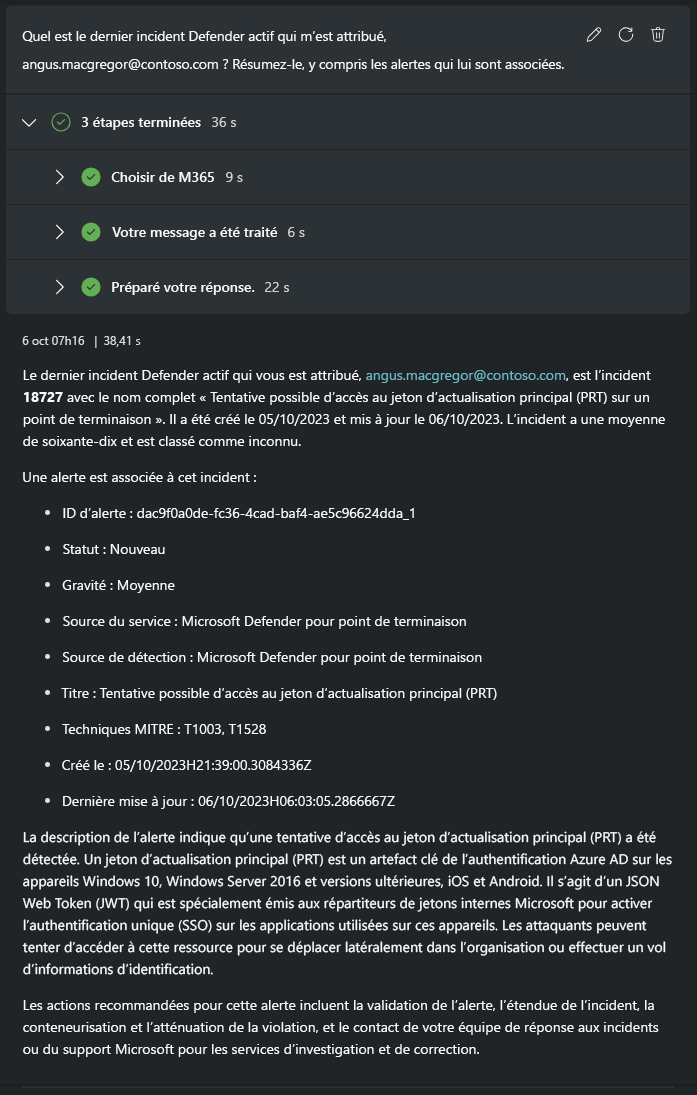

Commencez votre journée avec Security Copilot. Récupérez la dernière Microsoft Defender XDR incident qui vous est attribuée et résumez les alertes qui lui sont associées.

Invite utilisée :

Quel est le dernier incident Defender actif qui m’est affecté ?

angus.macgregor@contoso.comRésumez-le, y compris les alertes qui lui sont associées.Réponse :

Ressemble à un éventuel vol d’informations d’identification. Vous suivez les actions recommandées et commencez à définir l’étendue de l’incident et à valider l’alerte.

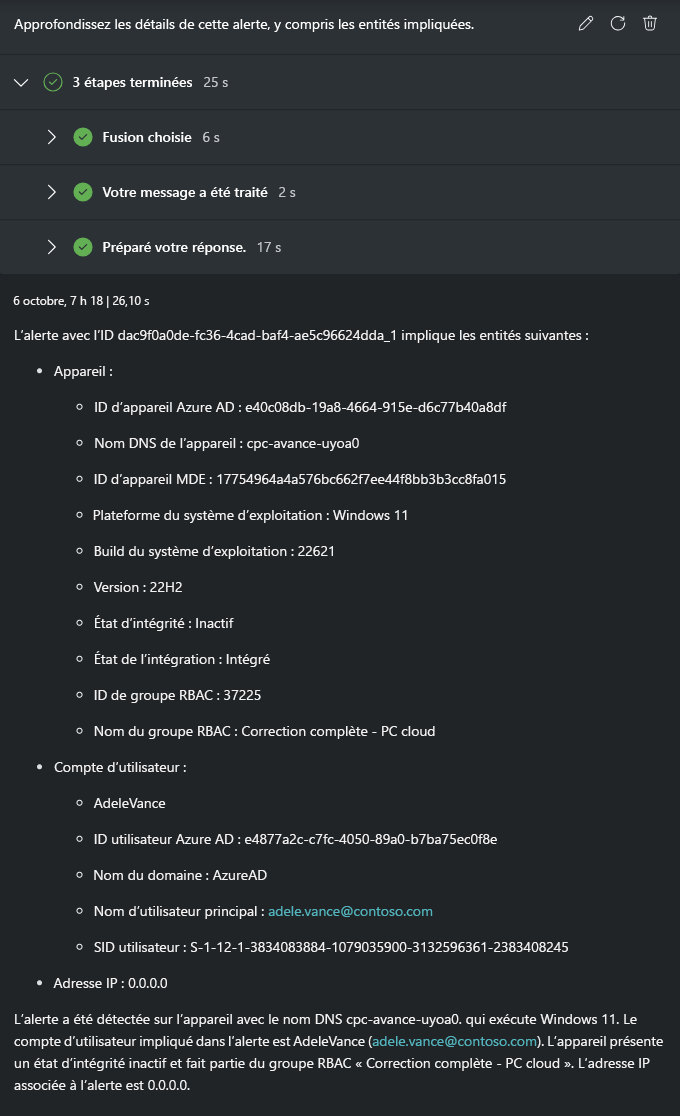

Concentrez-vous sur des entités spécifiques pour obtenir plus d’informations sur celles-ci.

Invite utilisée :

Développez les détails de cette alerte, y compris les entités impliquées.

Réponse :

Vous disposez maintenant d’un compte d’utilisateur et d’un appareil à examiner plus en détail. Dans ce cas, vous choisissez de mieux comprendre l’utilisateur concerné avant d’explorer les détails de l’attaque sur l’appareil.

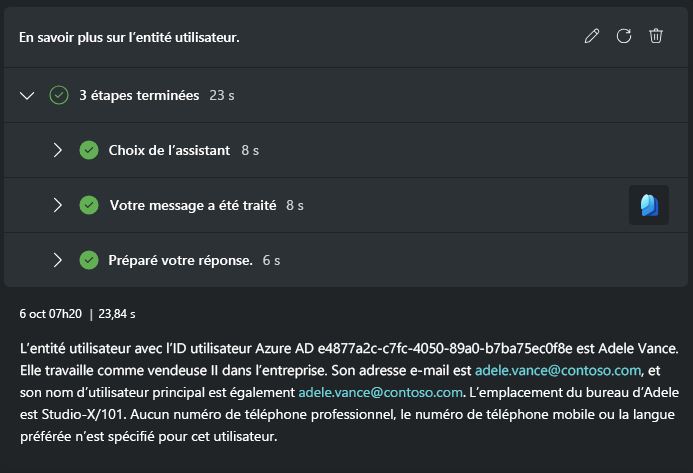

Obtenez plus d’informations sur cet utilisateur pour guider les étapes suivantes. Quel type d’actions peut être le prochain pour une personne disposant de ses informations d’identification ?

Invite utilisée :

En savoir plus sur l’entité utilisateur.

Réponse :

Vous découvrez que cet utilisateur travaille dans Ventes. Si ses informations d’identification ont été volées, cela peut affecter les données de ventes. Vous n’oubliez pas que votre espace de travail Sentinel dispose d’une solution SAP pour vous aider à y détecter les menaces. Cette alerte Defender est-elle liée à un incident Microsoft Sentinel ? Votre première priorité est de déterminer s’il y a eu une activité suspecte de la part de cet utilisateur dans SAP.

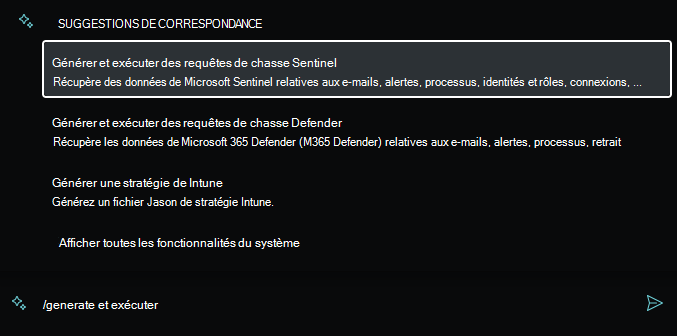

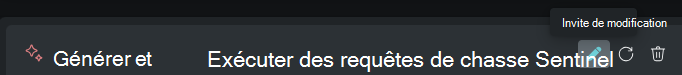

Utilisez une requête de repérage enregistrée pour mettre en corrélation des entités avec des incidents Sentinel.

Vous activez manuellement l’invite suggérée pour que le langage naturel Sentinel plug-in KQL pour exécuter votre requête.

Conseil

Si la requête doit être légèrement ajustée, modifiez l’invite et réexécutez-la. Par instance, votre requête a projeté

IncidentNames, mais il s’agit simplement de GUID. Tu te souviens que c’est leTitledomaine que tu veux vraiment. Modifiez simplement l’invite et sélectionnez l’option Réexécuter l’invite .

Invite ajustée utilisée :

Exécutez le KQLSecurityAlert | where Entities has «

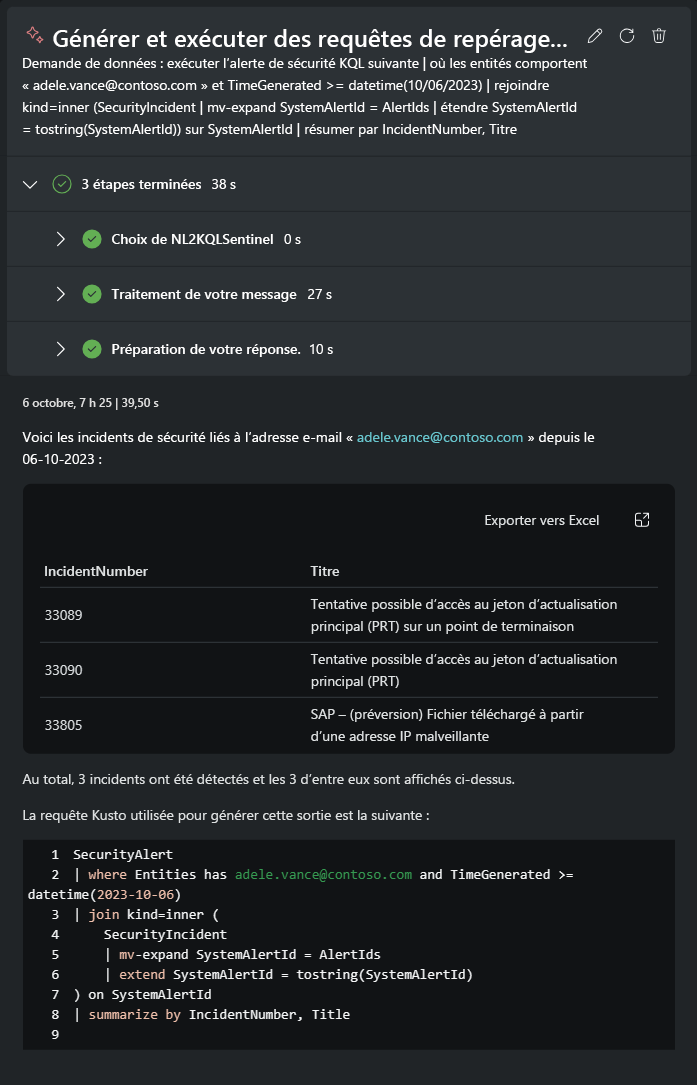

adele.vance@contoso.com» et TimeGenerated >= datetime(10/06/2023) | join kind=inner (SecurityIncident | mv-expand SystemAlertId = AlertIds | extend SystemAlertId = tostring(SystemAlertId)) on SystemAlertId | summarize by IncidentNumber, TitleRéponse :

L’incident lié à SAP est maintenant votre première priorité.

Faites pivoter votre investigation sur l’incident SAP associé à l’utilisateur à partir de l’alerte d’origine.

Invite utilisée :

Développez Sentinel’incident 33805 et donnez-moi des détails sur les entités.

Réponse :

Un grand nombre d’informations sont retournées à partir de cette invite. L’adresse IP malveillante et l’exfiltration possible de données financières se distinguent comme des éléments importants à examiner plus en détail.

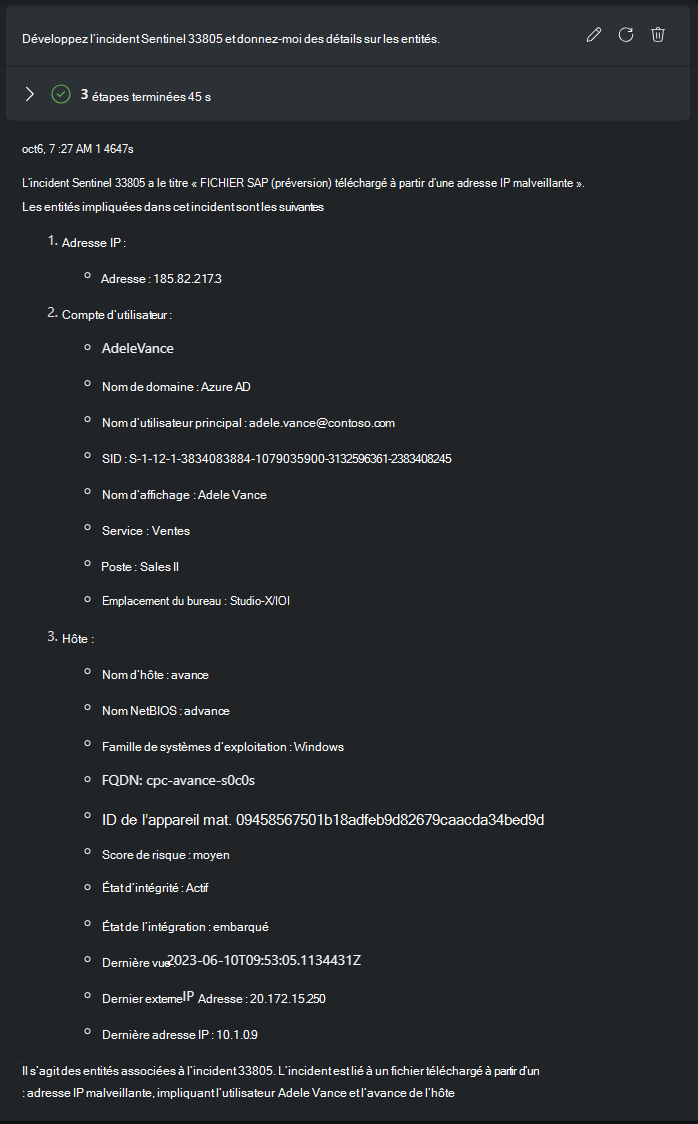

Apprenez-en davantage sur l’entité d’adresse IP et examinez la façon dont elle a été jugée malveillante.

Invite utilisée :

Donnez-moi plus de détails sur l’adresse IP et pourquoi est-elle malveillante ?

Réponse :

Créer un rapport de synthèse

Gagnez du temps dans le processus d’escalade avec un résumé pour les équipes de direction et de réponse aux incidents.

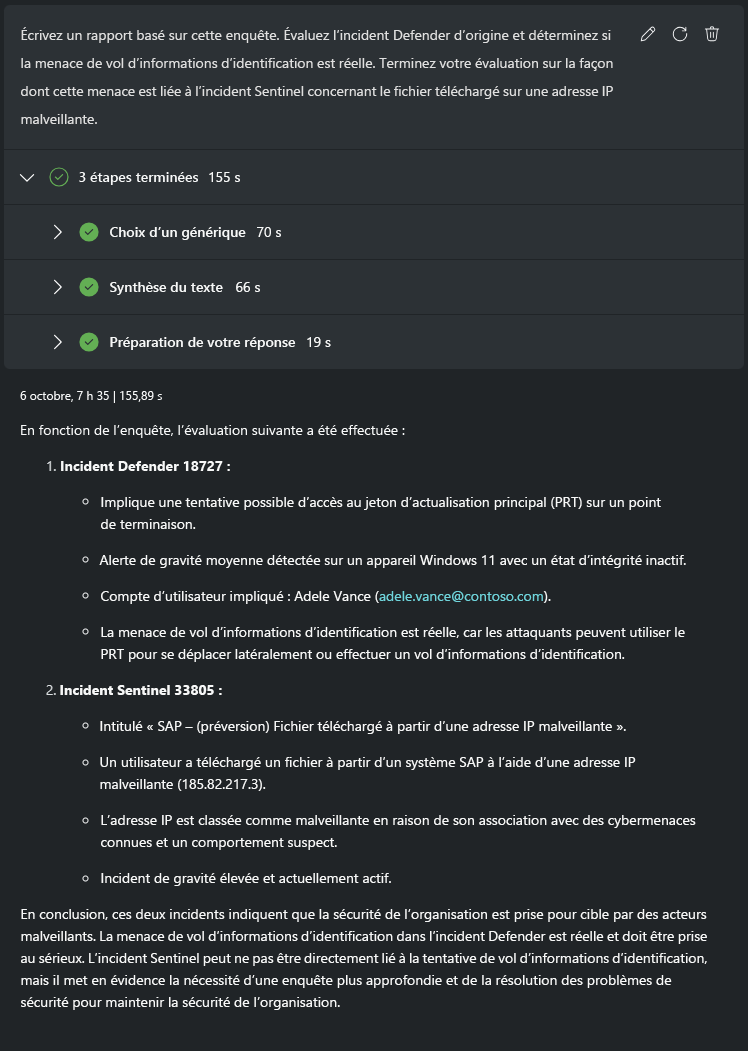

Invite utilisée :

Rédiger un rapport basé sur cette enquête. Menez votre évaluation de l’incident Defender d’origine et indiquez si la menace de vol d’informations d’identification est réelle. Terminez votre évaluation sur la façon dont cette menace est liée à l’incident Sentinel concernant le fichier téléchargé sur une adresse IP malveillante.

Réponse :

Épinglez les réponses d’invite les plus utiles et modifiez le nom de la session.

Vous avez atteint votre objectif et déterminé que l’incident de Microsoft Defender XDR affecté est une menace réelle. En le liant à un incident Microsoft Sentinel impliquant un fichier SAP exfiltré, vous vous préparez à collaborer avec votre équipe d’escalade.

Conclusion

Dans ce cas d’usage, Security Copilot permis de trier rapidement un incident affecté. Vous avez confirmé que l’alerte nécessitait une action réelle en examinant les incidents associés. La chasse a abouti à la recherche d’un incident avec une entité IP liée à des informations terminées sur l’acteur de menace et l’outil C2 utilisé. Avec un tableau d’épingle succinct, vous avez partagé la session et un rapport de synthèse donnant à l’équipe d’escalade les informations dont elle a besoin pour répondre efficacement.