Accorder aux partenaires l’accès à Microsoft Security Copilot

Si vous travaillez avec un fournisseur de solutions de sécurité managée (MSSP) Microsoft, assurez-vous qu’il accède à vos fonctionnalités de Security Copilot uniquement lorsque vous lui accordez l’accès.

Il existe plusieurs façons de permettre à un partenaire de gérer vos Security Copilot.

Azure Lighthouse

Approuvez votre mssp pour obtenir Security Copilot autorisations pour vos espaces de travail Microsoft Sentinel et d’autres ressources Azure prises en charge. Le plan de capacité (SKU) utilisé est le plan de capacité du locataire partenaire.GDAP (recommandé)

Approuvez votre MSSP pour obtenir Security Copilot autorisations pour votre locataire. Ils attribuent à un groupe de sécurité les autorisations nécessaires à l’aide des privilèges de Administration délégués granulaires (GDAP). Le plan de capacité (SKU) utilisé est le plan de capacité du client.Collaboration B2B

Configurez des comptes invités pour que les personnes de votre partenaire se connectent à votre locataire. Le plan de capacité (SKU) utilisé est le plan de capacité du client.

Les deux méthodes présentent des inconvénients. Utilisez le tableau suivant pour déterminer la méthode la mieux adaptée à votre organization. Il est possible de combiner les deux méthodes dans le cadre d'une stratégie globale de partenariat.

| Considération | GDAP | Collaboration B2B | Azure Lighthouse |

|---|---|---|---|

| Comment l'accès limité dans le temps est-il mis en œuvre ? | L'accès est limité dans le temps par défaut et intégré dans le processus d'approbation des autorisations. | La gestion des identités privilégiées (PIM) avec un accès limité dans le temps est possible, mais doit être maintenue par le client. | Privileged Identity Management (PIM) avec un accès limité dans le temps est possible pour le contrôle d’accès en fonction du rôle Azure (Azure RBAC). |

| Comment l'accès au niveau le moins privilégié est-il administré ? | La GDAP nécessite des groupes de sécurité. Une liste des rôles les moins privilégiés nécessaires guide l'installation | Les groupes de sécurité sont facultatifs et gérés par le client. | Azure Lighthouse nécessite Microsoft Entra groupes de sécurité. Pour plus d’informations, consultez Locataires, utilisateurs et rôles dans les scénarios Azure Lighthouse. |

| Quels sont les plug-ins pris en charge? | Un ensemble partiel de plug-ins est pris en charge. | Tous les plug-ins disponibles pour le client sont disponibles pour le partenaire. | Azure Lighthouse prend en charge l’accès délégué aux ressources Azure, ce qui inclut Microsoft Sentinel. Pour plus d’informations sur les charges de travail prises en charge, consultez Qu’est-ce qu’Azure Lighthouse ? |

| Qu’est-ce que l’expérience de connexion autonome ? | MsSP utilise la gestion des services pour se connecter en toute transparence à Security Copilot pour le locataire approprié. | Utilisez la sélection du commutateur de locataire à partir du paramètre Security Copilot. | L’analyste MSSP, à partir de son portail autonome Security Copilot, est en mesure d’effectuer une invite sur n’importe quel espace de travail Microsoft Sentinel auquel l’analyste dispose des autorisations d’accès en tirant parti de l’accès délégué Azure Lighthouse. |

| Qu'est-ce que l'expérience intégrée ? | Pris en charge, avec des liens de gestion des services pour faciliter l’accès. | Pris en charge normalement. | Pris en charge, avec l’intégration de la plateforme SecOps unifiée entre Microsoft Defender XDR et Microsoft Sentinel. Microsoft Sentinel incidents s’affichent sous « Examen & réponse », ce qui permet d’exécuter des expériences de Security Copilot incorporées. Pour plus d’informations, consultez intégration Microsoft Defender XDR à Sentinel. |

| Qui est Security Copilot plan de capacité (SKU) sont utilisés lors de l’exécution d’invites ? | Plan de capacité du client. | Plan de capacité du client. | Plan de capacité du locataire partenaire. |

Azure Lighthouse

Azure Lighthouse permet à un MSSP de configurer l’accès le moins privilégié et limité dans le temps explicitement accordé par le client Security Copilot pour l’accès délégué aux ressources Azure. Lors de l’exécution de Security Copilot des invites au sein du locataire du partenaire sur Microsoft Sentinel espaces de travail du client, les SKU du plan de capacité du partenaire sont utilisées à la place des SKU du plan de capacité du client.

Pour plus d’informations, consultez Présentation d’Azure Lighthouse.

Voici la matrice actuelle des plug-ins Security Copilot qui prennent en charge Azure Lighthouse :

| Plug-in Copilot de sécurité | Prend en charge Azure Lighthouse |

|---|---|

| Microsoft Defender mgmt de la surface d’attaque externe | Non |

| Microsoft Defender Threat Intelligence | Non |

| Microsoft Defender XDR | Non |

| Microsoft Entra | Non |

| Microsoft Intune | Non |

| Microsoft Purview | Non |

| Microsoft Sentinel | Oui |

| NL2KQL Defender | Non |

| NL2KQL Sentinel | Oui |

Intégrer un client à Azure Lighthouse

Collecter les détails du locataire et de l’abonnement

- Pour intégrer le locataire d’un client, vous devez disposer d’un abonnement Azure actif et vous aurez besoin des informations suivantes pour créer un modèle de Resource Manager Azure.

- ID de locataire de MSSP

- ID de locataire du client

- ID d’abonnement Azure pour chaque abonnement spécifique dans le locataire du client qui sera géré par le MSSP, y compris les détails de l’offre.

- Pour plus d’informations, consultez Intégrer un client à Azure Lighthouse.

- Pour plus d’informations Si vous avez besoin de publier une offre de service géré privé ou public pour Place de marché Azure, consultez Publier une offre de service géré sur Place de marché Azure.

- Pour intégrer le locataire d’un client, vous devez disposer d’un abonnement Azure actif et vous aurez besoin des informations suivantes pour créer un modèle de Resource Manager Azure.

Définir des rôles et des autorisations

En tant que fournisseur de services, vous pouvez effectuer plusieurs tâches pour un seul client, nécessitant un accès différent pour différentes étendues. Vous pouvez définir autant d’autorisations que nécessaire afin d’attribuer les rôles intégrés Azure appropriés. Pour définir des autorisations dans votre modèle, vous devez inclure les valeurs d’ID de chaque utilisateur, groupe d’utilisateurs ou principal de service dans le locataire gestionnaire auquel vous souhaitez accorder l’accès. Vous devez également inclure l’ID de définition de rôle pour chaque rôle intégré que vous souhaitez attribuer. Pour plus d’informations, consultez Intégrer un client à Azure Lighthouse - Azure Lighthouse.

Pour tirer parti de Microsoft Entra Privileged Identity Management (PIM) pour l’accès juste-à-temps, vous devez créer des autorisations éligibles. Pour plus d’informations, consultez Créer des autorisations éligibles.

Créer un modèle azure Resource Manager

- Pour intégrer votre client, vous devez créer un modèle Azure Resource Manager pour votre offre avec les informations suivantes. Les valeurs mspOfferName et mspOfferDescription sont visibles par le client dans la page Fournisseurs de services du Portail Azure une fois le modèle déployé dans le locataire du client. Vous pouvez créer ce modèle dans le Portail Azure ou en modifiant manuellement les modèles fournis dans notre référentiel d’exemples. Pour plus d’informations, consultez Intégrer un client à Azure Lighthouse.

Déployer un modèle Azure Resource Manager

- Une fois que vous avez créé votre modèle, un utilisateur du locataire du client doit le déployer dans son locataire. Un déploiement distinct est nécessaire pour chaque abonnement que vous souhaitez intégrer (ou pour chaque abonnement qui contient des groupes de ressources que vous souhaitez intégrer). Le déploiement peut être effectué à l’aide de PowerShell, à l’aide d’Azure CLI ou dans le Portail Azure. Pour plus d’informations, consultez Intégrer un client à Azure Lighthouse.

Confirmer la réussite de l’intégration

- Lorsqu’un abonnement client a été correctement intégré à Azure Lighthouse, les utilisateurs du locataire du fournisseur de services peuvent voir l’abonnement et ses ressources. Vous pouvez le confirmer dans la Portail Azure, à l’aide de PowerShell ou d’Azure CLI. Pour plus d’informations, consultez Intégrer un client à Azure Lighthouse.

GDAP

GDAP permet à un MSSP de configurer l’accès le moins privilégié et limité dans le temps explicitement accordé par le client Security Copilot. Seuls les MSSP inscrits en tant que partenaire de solution cloud (CSP) sont autorisés à gérer Security Copilot. L’accès est attribué à un groupe de sécurité MSSP, ce qui réduit la charge administrative pour le client et le partenaire. Un utilisateur MSSP se voit attribuer le rôle et le groupe de sécurité appropriés pour gérer le client.

Pour plus d'informations, voir Introduction au GDAP

Voici la matrice actuelle des plug-ins Sécurité Copilot qui prennent en charge le GDAP :

| Plug-in Copilot de sécurité | Supporte le GDAP |

|---|---|

| Gestion de la surface d'attaque externe de Defender | Non |

| Entra | Dans l’ensemble, non, mais quelques fonctionnalités fonctionnent. |

| Intune | Oui |

| MDTI | Non |

| Defender XDR | Oui |

| NL2KQL Defender | Oui |

| NL2KQL Sentinel | Non |

| Purview | Oui |

| Sentinel | Non |

Pour plus d'informations, voir Charges de travail supportées par GDAP.

Relation GDAP

Le MSSP envoie une demande GDAP à son client. Suivez les instructions de cet article, Obtenir des autorisations pour gérer les clients . Pour obtenir de meilleurs résultats, le MSSP doit demander des rôles Lecteur de sécurité et Opérateur de sécurité pour accéder à Security Copilot plateforme et plug-ins. Pour plus d'informations, voir Comprendre l'authentification .

Le client approuve la demande GDAP du partenaire. Pour plus d’informations, consultez Approbation du client.

Autorisations de groupe de sécurité

Le MSSP crée un groupe de sécurité et lui attribue les autorisations approuvées. Pour plus d’informations, consultez Attribuer des rôles Microsoft Entra.

Le client ajoute les rôles demandés par le mssp au rôle de Security Copilot approprié (propriétaire du copilot ou copilote contributeur). Par exemple, si le MSSP a demandé des autorisations d’opérateur de sécurité, le client ajoute ce rôle au rôle Copilot contributeur dans Security Copilot. Pour plus d’informations, consultez Attribution de rôles Security Copilot.

Accès Security Copilot MSSP

Le compte d’utilisateur MSSP doit être membre du groupe de sécurité partenaire attribué et un rôle approuvé pour accéder à l’espace de travail Microsoft Sentinel délégué du client dans le locataire partenaire.

Le mssp peut accéder à Security Copilot portail autonome et utiliser les exemples d’invites ci-dessous :

« Répertorier tous les espaces de travail Sentinel » pour afficher tous les espaces de travail Sentinel disponibles dans le locataire partenaire et les espaces de travail Sentinel client délégués.

« Résumer <l’ID> d’incident à partir du <nom de l’espace de travail de l’espace> de travail Sentinel du client » pour afficher un résumé de l’incident Sentinel à partir de l’espace de travail Sentinel du client.

Le MSSP peut accéder au tableau de bord d’analyse de l’utilisation de son Security Copilot dans l’expérience autonome pour voir le coût SCU associé à l’invite effectuée sur l’espace de travail Sentinel du client. Cela peut être validé en voyant l’ID de session dans le tableau de bord d’analyse de l’utilisation et l’ID de session dans l’URL du navigateur lors de l’affichage de la session Security Copilot.

Collaboration B2B

Cette méthode d'accès invite les comptes partenaires individuels en tant qu'invités du client locataire à utiliser le Copilot de sécurité.

Configurer un compte invité pour votre partenaire

Remarque

Pour effectuer les procédures décrites dans cette option, vous devez disposer d’un rôle approprié, tel que Administrateur d’utilisateurs ou Administrateur de facturation, attribué dans Microsoft Entra.

Accédez au centre d'administration Microsoft Entra et connectez-vous.

Accédez à Identité>Utilisateurs>Tous les utilisateurs.

Sélectionnez Nouvel utilisateur>Inviter un utilisateur externe, puis spécifiez les paramètres du compte invité.

Dans l'onglet Bases, indiquez l'adresse électronique de l'utilisateur, son nom d'affichage et un message si vous souhaitez en inclure un. (Vous pouvez éventuellement ajouter un destinataire Cc qui recevra une copie de l'invitation par courrier électronique).

Dans l'onglet Propriétés, dans la section Identité, indiquez le nom et le prénom de l'utilisateur. (Vous pouvez éventuellement remplir d'autres champs que vous souhaitez utiliser).

Sous l’onglet Affectations , sélectionnez + Ajouter un rôle. Faites défiler vers le bas, puis sélectionnez Opérateur de sécurité ou Lecteur de sécurité.

Sous l’onglet Vérifier + inviter , passez en revue vos paramètres. Lorsque vous êtes prêt, sélectionnez Inviter.

Le partenaire reçoit un e-mail avec un lien pour accepter l’invitation à rejoindre votre locataire en tant qu’invité.

Conseil

Pour en savoir plus sur la configuration d'un compte d'invité, voir Inviter un utilisateur externe.

Accès Security Copilot B2B

Une fois que vous avez configuré un compte invité pour votre partenaire, vous êtes prêt à l’informer qu’il peut désormais utiliser vos fonctionnalités de Security Copilot.

Demandez à votre partenaire de rechercher une notification par e-mail de Microsoft. L'e-mail contient des informations sur leur compte d'utilisateur et un lien qu'ils doivent sélectionner pour accepter l'invitation.

Votre partenaire accède à Security Copilot en visitant securitycopilot.microsoft.com et en se connectant à l’aide de son compte de messagerie.

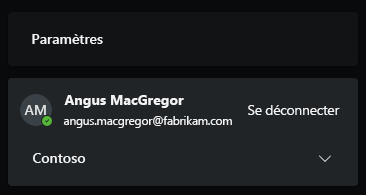

Le partenaire utilise la fonctionnalité de changement de locataire pour s’assurer qu’il accède au client approprié. Par exemple, l’image suivante montre un partenaire de Fabrikam utilisant ses informations d’identification pour travailler dans Security Copilot pour son client, Contoso.

Vous pouvez également définir l’ID de locataire directement dans l’URL, par exemple,

https://securitycopilot.microsoft.com/?tenantId=aaaabbbb-0000-cccc-1111-dddd2222eeee.Partagez les articles suivants pour aider votre MSSP à commencer à utiliser Security Copilot :

Support technique

Actuellement, si votre MSSP ou partenaire a des questions et a besoin d’un support technique pour Security Copilot en dehors de l’Espace partenaires, le client organization doit contacter le support au nom du MSSP.