Guide d’évaluation des risques pour Microsoft Cloud

L’objectif d’une évaluation des risques cloud est de s’assurer que le système et les données qui existent dans ou qui sont considérées pour la migration vers le cloud n’introduisent aucun risque nouveau ou non identifié dans le organization. L’objectif est de garantir la confidentialité, l’intégrité, la disponibilité et la confidentialité du traitement des informations et de maintenir les risques identifiés sous le seuil de risque interne accepté.

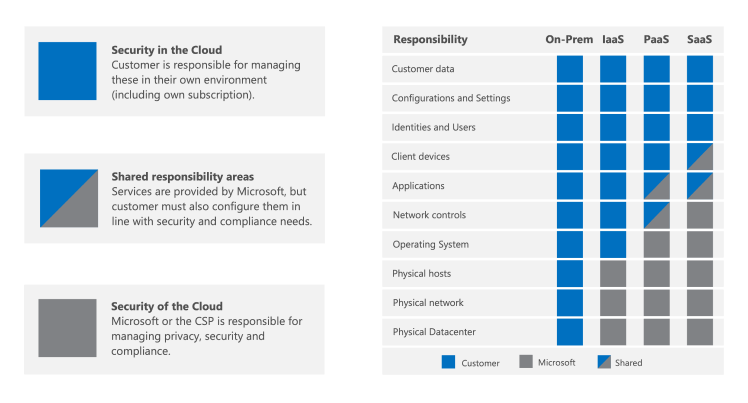

Dans un modèle de responsabilité partagée, le fournisseur de services cloud (CSP) est responsable de la gestion de la sécurité et de la conformité du cloud en tant que fournisseur. Le client reste responsable de la gestion et de la configuration de la sécurité et de la conformité dans le cloud en fonction de ses besoins et de sa tolérance au risque.

Dans ce guide, les meilleures pratiques sont partagées sur la façon d’évaluer efficacement les risques des fournisseurs et sur la façon d’utiliser les ressources et les outils que Microsoft met à disposition.

Comprendre la responsabilité partagée dans le cloud

Les déploiements cloud peuvent être classés comme Infrastructure as a Service (IaaS), Platform as a Service (PaaS) ou Software as a Service (SaaS). Selon le modèle de service cloud applicable, le niveau de responsabilité sur les contrôles de sécurité de la solution passe entre le fournisseur de solutions Cloud et le client. Dans un modèle local traditionnel, le client est responsable de l’ensemble de la pile. Lors du déplacement vers le cloud, toutes les responsabilités de sécurité physiques sont transférées au fournisseur de solutions Cloud. En fonction du modèle de service cloud pour votre organization, les responsabilités supplémentaires sont déplacées vers le fournisseur de solutions Cloud. Toutefois, dans la plupart des modèles de service cloud, votre organization reste responsable des appareils utilisés pour accéder au cloud, de la connectivité réseau, de vos comptes et identités et de vos données. Microsoft investit massivement dans la création de services qui permettent aux clients de garder le contrôle de leurs données tout au long du cycle de vie.

Microsoft Cloud fonctionne à grande échelle, en s’appuyant sur une combinaison de DevSecOps et d’automatisation pour normaliser les modèles d’exploitation. Le modèle d’exploitation Microsoft change la façon dont les risques sont abordés par rapport aux modèles d’exploitation locaux traditionnels, ce qui conduit à l’implémentation de contrôles différents et parfois inconnus pour gérer les risques. Lorsque vous effectuez votre évaluation des risques cloud, gardez à l’esprit que l’objectif de Microsoft est de s’assurer que tous les risques sont traités, mais pas nécessairement d’implémenter les mêmes contrôles que votre organization. Microsoft peut traiter les mêmes risques avec un ensemble différent de contrôles qui doivent être reflétés dans l’évaluation des risques cloud. En outre, certains risques dans une conception locale traditionnelle sont de moindre gravité dans un environnement cloud, et vice versa. La conception et la mise en œuvre de contrôles préventifs forts peuvent réduire une grande partie du travail requis par les contrôles de détection et de correction. L’implémentation par Microsoft de L’accès permanent zéro (ZSA) en est un exemple.

Adopter un framework

Microsoft recommande aux clients de mapper leur infrastructure de contrôle et de risque interne à une infrastructure indépendante qui traite les risques cloud de manière standardisée. Si vos modèles d’évaluation des risques internes existants ne répondent pas aux défis spécifiques liés au cloud computing, vous tirerez parti de ces frameworks largement adoptés et standardisés. Votre infrastructure de contrôle interne peut déjà être un cluster de plusieurs frameworks standardisés. Le fait que ces contrôles soient mappés à leurs frameworks correspondants vous aidera lors de votre évaluation.

Un avantage secondaire est que Microsoft fournit des mappages par rapport à ces infrastructures dans la documentation et les outils qui accélèrent vos évaluations des risques. Parmi ces frameworks, citons la norme de sécurité des informations ISO 27001, le benchmark CIS et le NIST SP 800-53. Microsoft propose l’ensemble le plus complet d’offres de conformité de tous les csp. Pour plus d’informations, consultez Offres de conformité Microsoft.

Utilisez le Gestionnaire de conformité Microsoft Purview pour créer vos propres évaluations qui évaluent la conformité aux réglementations sectorielles et régionales qui s’appliquent à votre organization. Les évaluations sont basées sur le framework des modèles d’évaluation, qui contiennent les contrôles nécessaires, les actions d’amélioration et, le cas échéant, les actions Microsoft pour terminer l’évaluation. Pour les actions Microsoft, des plans d’implémentation détaillés et des résultats d’audit récents sont fournis. De cette façon, vous pouvez gagner du temps sur la recherche de faits, le mappage et la recherche de la façon dont des contrôles spécifiques sont implémentés par Microsoft. Pour plus d’informations, consultez l’article Gestionnaire de conformité Microsoft Purview.

Comprendre le fonctionnement de Microsoft pour protéger vos données

Bien que le client soit responsable de la gestion et de la configuration de la sécurité et de la conformité dans le cloud, le fournisseur csp est responsable de la gestion de la sécurité et de la conformité du cloud. L’une des façons de vérifier que le CSP s’attaque efficacement à ses responsabilités et tient ses promesses consiste à passer en revue ses rapports d’audit externes tels que l’ISO et le SOC. Microsoft met des rapports d’audit externes à la disposition des audiences authentifiées sur le portail d’approbation de services (STP).

En plus des rapports d’audit externes, Microsoft encourage vivement les clients à tirer parti des ressources suivantes pour aider à comprendre comment Microsoft fonctionne en profondeur :

Parcours d’apprentissage à la demande : Microsoft Learn propose des centaines de parcours d’apprentissage et de modules sur différents sujets. Parmi eux, découvrez comment Microsoft protège les données client pour comprendre les pratiques fondamentales de Microsoft en matière de sécurité et de confidentialité.

Service Assurance sur la conformité Microsoft : les articles sur les pratiques de Microsoft sont classés en 14 domaines pour faciliter la révision. Chaque domaine inclut une vue d’ensemble qui traite des scénarios de risque courants pour chaque domaine. Des tables d’audit contiennent des liens vers les rapports les plus récents stockés sur le STP, les sections associées et la date à laquelle le rapport d’audit a été effectué pour Microsoft services en ligne. Le cas échéant, des liens vers des artefacts illustrant l’implémentation du contrôle, tels que des évaluations des vulnérabilités tierces et des rapports de vérification du plan de continuité d’activité, sont fournis. Comme les rapports d’audit, ces artefacts sont hébergés sur STP et nécessitent une authentification pour y accéder.

| Domaine | Description |

|---|---|

| Architecture | La conception de Microsoft services en ligne et les principes de sécurité qui en font la base. |

| Auditer la journalisation et la surveillance | Comment Microsoft capture, traite, stocke, protège et analyse les journaux pour détecter les activités non autorisées et surveiller les performances. rendre possible la surveillance de la sécurité et des performances. |

| Sécurité des centres de données | Comment Microsoft gère en toute sécurité les centres de données qui fournissent les moyens d’exploiter Microsoft services en ligne dans le monde entier. |

| Chiffrement et gestion des clés | La protection par chiffrement des communications client et des données stockées et traitées dans le cloud. |

| Gouvernance, risque et conformité | Comment Microsoft applique les stratégies de sécurité qu’il crée et gère les risques pour répondre aux promesses des clients et aux exigences de conformité. |

| Gestion des identités et des accès | La protection de Microsoft services en ligne et des données client contre les accès non autorisés ou malveillants. |

| Gestion des incidents de sécurité | Les processus que Microsoft utilise pour préparer, détecter, répondre et communiquer tous les incidents de sécurité. |

| Sécurité réseau | Comment Microsoft protège ses limites réseau contre les attaques externes et gère son réseau interne pour limiter leur propagation. |

| Gestion du personnel | Les processus de filtrage, la formation et la gestion sécurisée du personnel tout au long de son temps chez Microsoft. |

| Confidentialité et gestion des données | Comment Microsoft gère et protège les données client pour préserver leurs droits sur les données. |

| Résilience et continuité | Processus et technologies utilisés pour maintenir la disponibilité du service et garantir la continuité et la récupération de l’activité. |

| Développement et opérations de sécurité | Comment Microsoft garantit que ses services sont conçus, exécutés et gérés en toute sécurité tout au long de leur cycle de vie. |

| Gestion de fournisseurs | Comment Microsoft filtre et gère les sociétés tierces qui aident Microsoft services en ligne. |

| La gestion des menaces et des vulnérabilités | Les processus que Microsoft utilise pour rechercher, détecter et résoudre les vulnérabilités et les programmes malveillants. |

Programme de conformité pour Microsoft Cloud (CPMC)

Microsoft s’efforce de publier des informations, telles que les articles de ce site, afin d’aider les clients à comprendre comment nous maintenons leurs données en sécurité et répondons à leurs exigences de conformité. Toutefois, il peut être difficile de rester informé du paysage réglementaire mondial, de naviguer dans des scénarios complexes de conformité et de risque, et d’atteindre un niveau d’assurance acceptable. Pour surmonter ces défis, Microsoft a lancé le Programme de conformité pour Microsoft Cloud (CPMC). Le CPMC est un programme premium payant qui offre un soutien personnalisé en matière de conformité, d’éducation et de mise en réseau. Pour plus d’informations sur les offres spécifiques du CPMC, case activée le site web du CPMC.