Essential Huit restreindre les privilèges administratifs

Cet article décrit en détail les méthodes permettant d’atteindre le modèle de maturité huit essentiels de l’Australian Cyber Security Centre (ACSC) pour restreindre les privilèges administratifs à l’aide du Plateforme d'identités Microsoft. Les recommandations du modèle de maturité ACSC pour restreindre les privilèges administratifs se trouvent dans le modèle de maturité huit essentiels acSC.

Pourquoi suivre les directives de restriction des privilèges administratifs de l’ACSC Essential Huit ?

L’Australian Cyber Security Centre (ACSC) dirige les efforts du gouvernement australien pour améliorer la cybersécurité. L’ACSC recommande à toutes les organisations australiennes d’implémenter les huit stratégies d’atténuation essential à partir des stratégies d’atténuation des incidents de cybersécurité de l’ACSC comme base de référence. La base de référence, connue sous le nom de Huit essentiels, sont des mesures de cybersécurité fondamentales qui rendent beaucoup plus difficile pour les adversaires de compromettre les systèmes. Les huit niveaux de maturité essentiels permettent aux organisations d’évaluer la pertinence de leurs mesures de cybersécurité par rapport aux menaces courantes dans le paysage interconnecté des TIC d’aujourd’hui.

L’objectif d’un acteur malveillant est d’accéder aux informations d’identification privilégiées, en particulier aux informations d’identification ayant accès au plan de contrôle de l’entreprise. L’accès au plan de contrôle fournit un accès et un contrôle étendus sur les ressources de grande valeur au sein d’un environnement TIC d’entreprise. Les exemples d’accès au plan de contrôle incluent l’administrateur général et les privilèges équivalents dans Microsoft Entra ID et l’accès privilégié à l’infrastructure de virtualisation d’entreprise.

La restriction de l’accès privilégié à l’aide d’une approche multicouche augmente la difficulté pour un adversaire à entreprendre des activités malveillantes. La restriction des privilèges administratifs est un contrôle très efficace inclus dans les stratégies d’atténuation des incidents de cybersécurité de l’ACSC.

Ce tableau présente les contrôles ISM liés à Restreindre les privilèges administratifs.

| Contrôle ISM Sep 2024 | Niveau de maturité | Contrôle | Mesure |

|---|---|---|---|

| ISM-0445 | 1, 2, 3 | Les utilisateurs privilégiés se voient attribuer un compte d’utilisateur privilégié dédié à utiliser uniquement pour les tâches nécessitant un accès privilégié. | Les administrateurs doivent utiliser des comptes distincts pour les tâches privilégiées et le travail de productivité. Les comptes avec des privilèges de haut niveau dans Microsoft Entra ID, Azure et Microsoft 365 doivent être des comptes cloud uniquement, et non des comptes synchronisés à partir d’un domaine Active Directory local. |

| ISM-1175 | 1, 2, 3 | Les comptes d’utilisateur privilégiés (à l’exception de ceux qui sont explicitement autorisés à accéder à services en ligne) ne peuvent pas accéder à Internet, à la messagerie et aux services web. | Bloquez l’utilisation d’outils de productivité tels que Office 365 courrier électronique en supprimant les licences Microsoft 365 des comptes privilégiés. Les comptes privilégiés doivent accéder aux portails d’administration cloud à partir d’un appareil à accès privilégié. Le contrôle d’Internet et de la messagerie à partir d’appareils à accès privilégié peut être effectué à l’aide d’un pare-feu basé sur l’hôte, d’un proxy cloud ou en configurant les paramètres de proxy sur l’appareil. |

| ISM-1507 | 1, 2, 3 | Les demandes d’accès privilégié aux systèmes, applications et référentiels de données sont validées lors de la première demande. | Un processus de gestion des droits d’utilisation est en place pour l’accès privilégié. Microsoft Entra gestion des droits d’utilisation peut être utilisée pour automatiser les processus de gestion des droits d’utilisation. |

| ISM-1508 | 3 | L’accès privilégié aux systèmes, applications et référentiels de données est limité à ce qui est nécessaire pour que les utilisateurs et les services puissent s’acquitter de leurs tâches. | Le contrôle d’accès en fonction du rôle est configuré pour limiter l’accès aux utilisateurs autorisés. Microsoft Entra Privileged Identity Management (PIM) garantit un accès juste-à-temps, qui est limité dans le temps. |

| ISM-1509 | 2, 3 | Les événements d’accès privilégié sont consignés de manière centralisée. | Microsoft Entra journaux d’audit et de connexion sont envoyés à un espace de travail Azure Log Analytics (LAW) à des fins d’analyse. |

| ISM-1647 | 2, 3 | L’accès privilégié aux systèmes, applications et référentiels de données est désactivé après 12 mois, sauf s’il est revalidé. | Un processus de gestion des droits d’utilisation est en place pour l’accès privilégié. Microsoft Entra gestion des droits d’utilisation peut être utilisée pour automatiser les processus de gestion des droits d’utilisation. |

| ISM-1648 | 2, 3 | L’accès privilégié aux systèmes et applications est désactivé après 45 jours d’inactivité. | Utilisez Microsoft API Graph pour évaluer lastSignInDateTime et identifier les comptes privilégiés inactifs. |

| ISM-1650 | 2, 3 | Les événements de gestion des comptes d’utilisateur privilégiés et des groupes de sécurité sont consignés de manière centralisée. | Microsoft Entra journaux d’audit et de connexion sont envoyés à un espace de travail Azure Log Analytics (LAW) à des fins d’analyse. |

| ISM-1380 | 1, 2, 3 | Les utilisateurs privilégiés utilisent des environnements d’exploitation privilégiés et non privilégiés distincts. | L’utilisation de différentes stations de travail physiques est l’approche la plus sécurisée pour séparer les environnements d’exploitation privilégiés et non privilégiés pour les administrateurs système. Les organisations qui ne peuvent pas utiliser des stations de travail physiques distinctes pour séparer les environnements d’exploitation privilégiés et non privilégiés doivent adopter une approche basée sur les risques et implémenter d’autres contrôles conformément à une stratégie de sécurité de défense en profondeur. |

| ISM-1688 | 1, 2, 3 | Les comptes d’utilisateur non privilégiés ne peuvent pas se connecter aux environnements d’exploitation privilégiés. | Les restrictions de connexion et le contrôle d’accès en fonction du rôle sont utilisés pour empêcher les comptes d’utilisateur non privilégiés de se connecter aux environnements d’exploitation privilégiés. |

| ISM-1689 | 1, 2, 3 | Les comptes d’utilisateur privilégiés (à l’exception des comptes d’administrateur local) ne peuvent pas se connecter aux environnements d’exploitation non privilégiés. | Les restrictions de connexion et le contrôle d’accès en fonction du rôle sont utilisés pour empêcher les comptes d’utilisateur privilégiés de se connecter à des environnements d’exploitation non privilégiés. |

| ISM-1883 | 1, 2, 3 | Les comptes d’utilisateur privilégiés explicitement autorisés à accéder à services en ligne sont strictement limités à ce qui est nécessaire pour que les utilisateurs et les services puissent s’acquitter de leurs tâches. | Le contrôle d’accès en fonction du rôle est configuré pour limiter l’accès aux utilisateurs autorisés. Microsoft Entra Privileged Identity Management (PIM) garantit un accès juste-à-temps, qui est limité dans le temps. |

| ISM-1898 | 2, 3 | Les stations de travail Administration sécurisées sont utilisées dans les performances des activités administratives. | Les appareils de station de travail à accès privilégié sont gérés à l’aide de Microsoft Intune et sécurisés à l’aide d’une combinaison de contrôles Defender pour point de terminaison, Windows Hello Entreprise et Microsoft Entra ID. |

Restreindre les privilèges d’administration : Exigences essentielles huit

L’accès privilégié permet aux administrateurs de modifier la configuration des applications et de l’infrastructure clés telles que les services d’identité, les systèmes d’entreprise, les appareils réseau, les stations de travail utilisateur et les comptes d’utilisateur. L’accès privilégié ou les informations d’identification sont souvent appelés « clés du royaume », car elles fournissent aux porteurs un contrôle sur de nombreuses ressources différentes au sein d’un réseau.

Les catégories de contrôles suivantes sont requises pour atteindre le niveau de maturité 3 de huit éléments essentiels pour restreindre les privilèges administratifs.

- Gouvernance des identités : la gouvernance des identités est le processus de validation des exigences d’accès utilisateur et de suppression de l’accès qui n’est plus nécessaire.

- Privilège minimum : le privilège minimum est une approche du contrôle d’accès qui limite l’accès aux systèmes, aux applications et aux référentiels de données uniquement à ce qui est nécessaire pour que les utilisateurs et les services puissent s’acquitter de leurs tâches.

- Restrictions de compte : les restrictions de compte réduisent l’exposition des informations d’identification privilégiées aux environnements non privilégiés.

- Appareils administratifs : les appareils d’administration sont des environnements d’exploitation sécurisés utilisés pour effectuer des activités d’administration.

- Journalisation et surveillance : la journalisation et la surveillance des activités privilégiées permettent de détecter les signes de compromission.

Gouvernance des identités

La gouvernance d’identité permet aux organisations d’atteindre un équilibre entre productivité et sécurité. La gestion du cycle de vie des identités est la base de la gouvernance des identités, et une gouvernance efficace à grande échelle nécessite une infrastructure moderne de gestion du cycle de vie des identités.

Gestion des droits d’utilisation (ML1)

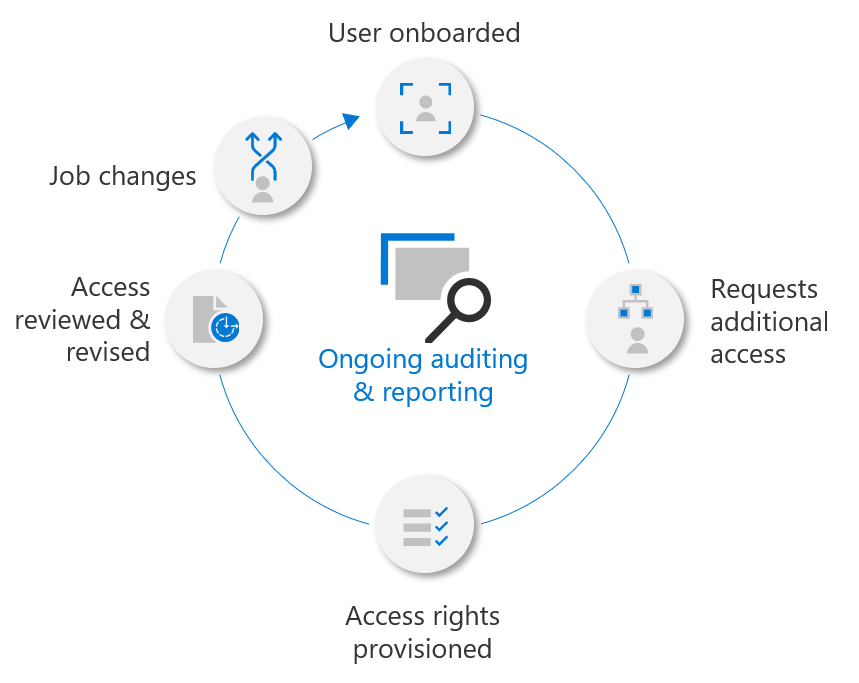

Essential Eight Maturity Level 1 nécessite que les demandes d’accès privilégié aux systèmes, applications et référentiels de données soient validées lors de la première demande. La validation des demandes d’accès privilégié fait partie du processus de gestion des droits d’utilisation. La gestion des droits d’utilisation est le processus d’administration de l’accès utilisateur aux privilèges pour garantir que seuls les utilisateurs autorisés ont accès à un ensemble de ressources. Les étapes clés du processus de gestion des droits d’utilisation incluent les demandes d’accès, les révisions d’accès, le provisionnement des accès et l’expiration des accès.

Microsoft Entra la gestion des droits d’utilisation automatise le processus de gestion de l’accès aux ressources dans Azure. Les utilisateurs peuvent avoir un accès délégué à l’aide de packages d’accès, qui sont des ensembles de ressources. Un package d’accès dans Microsoft Entra gestion des droits d’utilisation peut inclure des groupes de sécurité, des groupes Microsoft 365 et Teams, Microsoft Entra des applications d’entreprise et des sites SharePoint Online. Les packages d’accès incluent une ou plusieurs stratégies. Une stratégie définit les règles ou les garde-fous pour l’affectation au package d’accès. Les stratégies peuvent être utilisées pour garantir que seuls les utilisateurs appropriés peuvent demander l’accès, que les approbateurs pour les demandes d’accès sont affectés et que l’accès aux ressources est limité dans le temps et expirera s’il n’est pas renouvelé.

Pour plus d’informations sur la gestion des droits d’utilisation, consultez Microsoft Entra gestion des droits d’utilisation.

Gérer les utilisateurs inactifs (ML2)

Essential Eight Maturity Level 2 exige que l’accès privilégié aux systèmes et aux applications soit automatiquement désactivé après 45 jours d’inactivité. Les comptes inactifs sont des comptes d’utilisateur ou système qui ne sont plus requis par votre organization. Les comptes inactifs peuvent généralement être identifiés par le biais des journaux de connexion, ce qui indique qu’ils n’ont pas été utilisés pour se connecter pendant une période prolongée. Il est possible d’utiliser le dernier horodatage de connexion pour détecter les comptes inactifs.

La dernière connexion fournit des informations potentielles sur le besoin continu d’un utilisateur d’accéder aux ressources. Il peut vous aider à déterminer si l’appartenance au groupe ou l’accès aux applications est toujours nécessaire ou peut être supprimé. Pour la gestion des utilisateurs invités, vous pouvez comprendre si un compte invité est toujours actif dans le locataire ou doit être nettoyé.

Vous détectez les comptes inactifs en évaluant la propriété lastSignInDateTime exposée par le type de ressource signInActivity de Microsoft API Graph. La propriété lastSignInDateTime indique la dernière fois qu’un utilisateur a réussi une connexion interactive à Microsoft Entra ID. À l’aide de cette propriété, vous pouvez implémenter une solution pour les scénarios suivants :

Date et heure de la dernière connexion pour tous les utilisateurs : dans ce scénario, vous devez générer un rapport de la date de dernière connexion de tous les utilisateurs. Vous pouvez demander une liste de tous les utilisateurs et le dernier lastSignInDateTime pour chaque utilisateur respectif à https://graph.microsoft.com/v1.0/users?$select=displayName,signInActivity.

Utilisateurs par nom : dans ce scénario, vous recherchez un utilisateur spécifique par nom, ce qui vous permet d’évaluer lastSignInDateTime :

Utilisateurs par date : dans ce scénario, vous demandez une liste d’utilisateurs avec un lastSignInDateTime avant une date spécifiée :

- https://graph.microsoft.com/v1.0/users?$filter=signInActivity/lastSignInDateTime le 2019-06-01T00:00:00Z

Pour plus d’informations sur la gestion des utilisateurs inactifs, consultez Gérer les comptes d’utilisateurs inactifs.

Privilège minimum

Le privilège minimum nécessite que l’accès aux systèmes et aux applications soit limité à ce qui est nécessaire pour que les utilisateurs et les systèmes puissent effectuer leurs tâches. Les privilèges minimum peuvent être implémentés à l’aide de contrôles tels que le contrôle d’accès en fonction du rôle (RBAC), la gestion des accès privilégiés et l’accès juste-à-temps (JIT).

Comptes distincts pour les administrateurs (ML1)

Essential Eight Maturity Level 1 exige que les utilisateurs privilégiés se voient attribuer un compte d’utilisateur privilégié dédié à utiliser uniquement pour les tâches nécessitant un accès privilégié. Les comptes avec des privilèges de haut niveau dans Microsoft Entra ID, Azure et Microsoft 365 doivent être des comptes cloud uniquement, et non des comptes synchronisés à partir d’un domaine Active Directory local. Les comptes d’administration doivent bloquer l’utilisation d’outils de productivité tels que Office 365 e-mail (supprimer la licence).

Pour plus d’informations sur la gestion de l’accès administratif, consultez Sécurisation de l’accès privilégié pour les déploiements hybrides et cloud.

Appliquer l’accès conditionnel pour les administrateurs (ML1)

Essential Eight Maturity Level 1 exige que les utilisateurs privilégiés utilisent des environnements d’exploitation privilégiés et non privilégiés distincts. L’accès privilégié aux environnements Azure et Microsoft 365 nécessite une norme de sécurité plus élevée que celle appliquée aux utilisateurs réguliers. L’accès privilégié doit être accordé en fonction d’une combinaison de signaux et d’attributs de sécurité pour prendre en charge une stratégie de Confiance nulle. La compromission d’un compte disposant d’un accès privilégié à Azure ou Microsoft 365 peut entraîner une interruption significative des processus métier. L’accès conditionnel peut réduire le risque de compromission en appliquant une certaine norme d’hygiène de sécurité avant d’autoriser l’accès aux outils de gestion Azure.

Il est recommandé d’implémenter les contrôles suivants pour l’accès administratif aux outils d’administration Portail Azure et en ligne de commande :

- Exiger une authentification multifacteur (MFA)

- Bloquer les tentatives d’accès avec un niveau de risque de connexion élevé de Microsoft Identity Protection

- Bloquer les tentatives d’accès avec un niveau de risque utilisateur élevé de Microsoft Identity Protection

- Exiger l’accès à partir d’un appareil joint à Microsoft Entra, qui répond aux exigences de conformité Intune pour l’intégrité de l’appareil, les status de mise à jour et la sécurité du système status

Pour plus d’informations sur l’application de l’accès conditionnel pour les administrateurs, consultez les articles suivants :

Gestion des comptes d’administrateur local (ML2)

Essential Eight Maturity Level 2 nécessite que les informations d’identification pour les comptes de secours, les comptes d’administrateur local et les comptes de service soient longues, uniques, imprévisibles et gérées. Les comptes d’administrateur local actifs sur les stations de travail Windows sont souvent utilisés par les attaquants pour traverser latéralement un environnement Windows. Pour cette raison, les contrôles suivants sont recommandés pour les comptes d’administrateur locaux sur les systèmes joints à un domaine :

Systèmes joints à Active Directory

La solution de mot de passe de l’administrateur local (LAPS) de Microsoft fournit une solution au problème d’utilisation d’un compte local commun avec un mot de passe identique sur chaque ordinateur. LAPS résout ce problème en définissant un mot de passe aléatoire différent et pivoté pour le compte d’administrateur local sur chaque ordinateur du domaine. Les mots de passe sont stockés dans Active Directory et protégés par des Access Control Listes restrictives. Le mot de passe de l’administrateur local ne peut être récupéré ou réinitialisé que par les utilisateurs éligibles.

Pour plus d’informations sur la gestion des comptes d’administrateur local sur les systèmes joints à Active Directory, consultez les articles suivants :

- Passer en revue et télécharger la solution de mot de passe administrateur local

- Découvrez comment configurer Microsoft LAPS

Microsoft Entra systèmes joints

Lorsque vous joignez un appareil Windows à Microsoft Entra ID à l’aide d’une jointure Microsoft Entra, Microsoft Entra ID ajoute les principes de sécurité suivants au groupe Administrateurs local sur l’appareil :

- Rôle administrateur général Microsoft Entra

- Rôle Administrateur local d’appareil joint à Azure AD

- L’utilisateur effectuant la jointure Microsoft Entra

Vous pouvez personnaliser l’appartenance au groupe Administrateurs local pour répondre aux besoins de votre entreprise. Il est recommandé de limiter l’accès administrateur local aux stations de travail et d’exiger l’approbation PIM pour l’utilisation du rôle Administrateur local d’appareil joint à Azure AD.

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. La réduction du nombre d’utilisateurs disposant du rôle Administrateur général permet d’améliorer la sécurité de vos organization.

Dans le Portail Azure, vous pouvez gérer le rôle Administrateur d’appareil à partir des paramètres de l’appareil.

- Connectez-vous au Portail Azure en tant qu’administrateur général.

- Accédez à Microsoft Entra ID > Appareils Paramètres > de l’appareil.

- Sélectionnez Gérer les administrateurs locaux supplémentaires sur tous les appareils Microsoft Entra joints.

- Sélectionnez Ajouter des affectations , choisissez les autres administrateurs que vous souhaitez ajouter, puis sélectionnez Ajouter.

Pour modifier le rôle Administrateur d’appareil, configurez Administrateurs locaux supplémentaires sur tous les appareils Microsoft Entra joints.

Pour plus d’informations sur la gestion des administrateurs locaux sur Microsoft Entra systèmes joints, consultez les articles suivants :

- Découvrez comment gérer les administrateurs locaux sur Microsoft Entra appareils joints

- Vue d’ensemble de Windows LAPS

Gestion des comptes de service (ML2)

Un défi courant pour les développeurs est la gestion des secrets, des informations d’identification, des certificats et des clés utilisés pour sécuriser la communication entre les services. Essential Eight Maturity Level 2 nécessite que les informations d’identification des comptes de service soient longues, uniques, imprévisibles et gérées.

Systèmes joints à Active Directory

Les comptes de service gérés de groupe (gMSA) sont des comptes de domaine qui permettent de sécuriser les services. Les gMSA peuvent s’exécuter sur un serveur ou dans une batterie de serveurs, comme les systèmes derrière un équilibrage de charge réseau ou un serveur IIS (Internet Information Services). Une fois que vous avez configuré vos services pour utiliser un principal gMSA, la gestion des mots de passe de compte est gérée par le système d’exploitation Windows.

Les gMSA sont une solution d’identité avec une sécurité accrue qui permet de réduire la surcharge administrative :

- Définir des mots de passe forts : mots de passe de 240 octets, générés de manière aléatoire : la complexité et la longueur des mots de passe gMSA réduisent la probabilité de compromission par force brute ou par dictionnaire.

- Cycle des mots de passe régulièrement : la gestion des mots de passe est effectuée sur le système d’exploitation Windows, qui modifie le mot de passe tous les 30 jours. Les administrateurs de service et de domaine n’ont pas besoin de planifier des modifications de mot de passe ou de gérer les pannes de service.

- Prise en charge du déploiement sur des batteries de serveurs : déployez des gMSA sur plusieurs serveurs pour prendre en charge des solutions à charge équilibrée où plusieurs hôtes exécutent le même service.

- Prise en charge de la gestion simplifiée des noms de principal de service (SPN) : configurez un SPN avec PowerShell lorsque vous créez un compte.

Microsoft Entra systèmes joints

Les identités managées fournissent une identité managée automatiquement dans Microsoft Entra ID que les applications peuvent utiliser lors de la connexion à des ressources qui prennent en charge l’authentification Microsoft Entra. Les applications peuvent utiliser des identités managées pour obtenir des jetons Microsoft Entra sans avoir à gérer les informations d’identification.

Il existe deux types d’identités managées :

- Affecté par le système. Un principal de service est automatiquement créé dans Microsoft Entra ID pour l’identité de la ressource. Le principal de service est lié au cycle de vie de cette ressource Azure. Lorsque la ressource Azure est supprimée, Azure supprime automatiquement le principal de service associé.

- Affecté par l’utilisateur. Un principal de service est créé manuellement dans Microsoft Entra ID pour l’identité de la ressource. Le principal de service est géré séparément des ressources qui l’utilisent.

Accès juste-à-temps aux systèmes et applications (ML3)

Évitez d’attribuer un accès permanent à tous les comptes qui sont membres de rôles hautement privilégiés dans Azure ou Microsoft 365. Les attaquants ciblent fréquemment des comptes disposant de privilèges permanents pour maintenir la persistance dans les environnements d’entreprise et causer des dommages étendus aux systèmes. Les privilèges temporaires forcent les attaquants à attendre qu’un utilisateur élève leurs privilèges ou lance une élévation de privilèges. Le lancement d’une activité d’élévation de privilèges augmente la probabilité qu’un attaquant soit détecté et supprimé avant qu’il ne soit en mesure d’infliger des dommages.

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. La réduction du nombre d’utilisateurs disposant du rôle Administrateur général permet d’améliorer la sécurité de vos organization.

Accordez des privilèges uniquement en fonction des besoins à l’aide des méthodes suivantes :

- Accès juste-à-temps : configurez Microsoft Entra Privileged Identity Management (PIM) pour exiger un workflow d’approbation afin d’obtenir des privilèges d’accès aux rôles privilégiés. Au minimum, une élévation doit être requise pour les rôles Microsoft Entra privilégiés suivants : Administrateur général, Administrateur d’authentification privilégiée, Administrateur de rôle privilégié, Administrateur de l’accès conditionnel et Administrateur Intune. Au minimum, une élévation doit être requise pour les rôles RBAC Azure privilégiés suivants : Propriétaire et Contributeur.

- Comptes de secours : les comptes d’accès d’urgence sont limités aux scénarios d’urgence ou de « secours » où les comptes administratifs normaux ne peuvent pas être utilisés. Par exemple, tous les administrateurs n’ont pas accès à un locataire Microsoft Entra. Veillez à définir un mot de passe fort et à utiliser uniquement les comptes d’accès d’urgence en cas d’urgence. Créez des comptes cloud uniquement à l’aide du domaine *.onmicrosoft.com pour les comptes d’accès d’urgence et configurez la surveillance pour alerter sur les connexions.

Révisions d’accès (ML3)

Essential Eight Maturity Level 3 exige que l’accès privilégié aux systèmes et aux applications soit limité à ce qui est nécessaire pour que les utilisateurs et les services puissent effectuer leurs tâches. La nécessité d’un accès privilégié aux ressources Azure et aux rôles Microsoft Entra change au fil du temps. Pour réduire le risque associé aux attributions de rôles obsolètes, vous devez examiner régulièrement l’accès. Microsoft Entra révisions d’accès permettent aux organisations de gérer efficacement les appartenances aux groupes RBAC, l’accès aux applications d’entreprise et les attributions de rôles Microsoft Entra. L’accès utilisateur peut être examiné régulièrement pour s’assurer que seules les personnes appropriées continuent d’y avoir accès.

Microsoft Entra révisions d’accès permettent des cas d’usage tels que :

- Identification des droits d’accès excessifs

- Identification du moment où un groupe est utilisé à une nouvelle fin

- À mesure que des personnes déplacent des équipes ou quittent l’entreprise, en supprimant les accès inutiles

- Activation d’un engagement proactif avec les propriétaires de ressources pour s’assurer qu’ils vérifient régulièrement qui a accès à leurs ressources.

Selon le type d’accès nécessitant une révision, les révisions d’accès doivent être créées dans différentes zones du Portail Azure. Le tableau suivant présente les outils spécifiques pour la création de révisions d’accès :

| Droits d’accès des utilisateurs | Les réviseurs peuvent être | Révision créée dans | Expérience du réviseur |

|---|---|---|---|

| Membres du groupe de sécurité Membres du groupe Office |

Réviseurs spécifiés Propriétaires de groupe Auto-révision |

Révisions accès Microsoft Entra groupes |

Volet d’accès |

| Affecté à une application connectée | Réviseurs spécifiés Auto-révision |

Révisions accès Microsoft Entra Enterprise Apps (en préversion) |

Volet d’accès |

| Microsoft Entra rôle | Réviseurs spécifiés Auto-révision |

Privileged Identity Management (PIM) | Portail Azure |

| Rôle de ressource Azure | Réviseurs spécifiés Auto-révision |

Privileged Identity Management (PIM) | Portail Azure |

| Affectations de package d’accès | Réviseurs spécifiés Membres du groupe Auto-révision |

Gestion des droits d’utilisation | Volet d’accès |

Pour plus d’informations sur les révisions d’accès Microsoft Entra, consultez les articles suivants :

- En savoir plus sur les révisions d’accès Microsoft Entra

- Découvrez comment gérer l’accès utilisateur avec Microsoft Entra révisions d’accès

Restrictions de compte

La sécurité des comptes est un composant essentiel de la sécurisation de l’accès privilégié. La sécurité Confiance nulle de bout en bout nécessite d’établir que le compte utilisé dans la session est en fait sous le contrôle du propriétaire humain et non d’un attaquant qui l’emprunte d’identité.

Restrictions de connexion (ML1)

Les utilisateurs, les services ou les comptes d’application disposant de privilèges d’administrateur dans les domaines Windows Active Directory (AD) présentent un risque élevé pour la sécurité de l’entreprise. Ces comptes sont souvent ciblés par des attaquants, car ils fournissent un accès étendu aux serveurs, aux bases de données et aux applications. Lorsque les administrateurs se connectent à des systèmes avec un profil de sécurité inférieur, les informations d’identification privilégiées sont stockées en mémoire et peuvent être extraites à l’aide d’outils de vol d’informations d’identification (par exemple, Mimikatz).

Essential Eight Maturity Level 1 exige que les comptes d’utilisateur privilégiés (à l’exception des comptes d’administrateur local) ne puissent pas se connecter aux environnements d’exploitation non privilégiés. Le modèle d’administration hiérarchisé Microsoft applique des restrictions de connexion aux appareils joints à un domaine pour empêcher l’exposition d’informations d’identification privilégiées sur les appareils avec un profil de sécurité inférieur. Les administrateurs disposant d’un accès administrateur au domaine Active Directory sont séparés des administrateurs disposant d’un contrôle sur les stations de travail et les applications d’entreprise. Des restrictions d’ouverture de session doivent être appliquées pour garantir que les comptes à privilèges élevés ne peuvent pas se connecter à des ressources moins sécurisées. Par exemple :

- Les membres des groupes Administrateurs d’entreprise et de domaine Active Directory ne peuvent pas se connecter aux serveurs d’applications métier et aux stations de travail utilisateur.

- Les membres du rôle d’administrateur général Microsoft Entra ne peuvent pas se connecter à Microsoft Entra stations de travail jointes.

Les restrictions d’ouverture de session peuvent être appliquées avec stratégie de groupe des attributions de droits utilisateur ou des stratégies de Microsoft Intune. Il est recommandé de configurer les stratégies suivantes sur les serveurs d’entreprise et les stations de travail utilisateur afin d’empêcher les comptes privilégiés d’exposer des informations d’identification à un système moins fiable :

- Refuser l’accès à cet ordinateur à partir du réseau

- Refuser l’ouverture de session en tant que tâche de traitement par lots

- Refuser l’ouverture de session en tant que service

- Refuser l’ouverture de session localement

- Refuser l’ouverture de session via les services Terminal Server

Restreindre l’accès à Internet, à la messagerie et aux services web (ML1)

Essential Eight Maturity Level 1 exige que les comptes privilégiés (à l’exception des comptes qui sont explicitement autorisés à accéder à services en ligne) ne soient pas autorisés à accéder aux services Internet, de messagerie et web. Les comptes d’administration doivent bloquer l’utilisation d’outils de productivité tels que Office 365 e-mail (supprimer la licence). Les comptes d’administration doivent accéder aux portails d’administration cloud à partir d’un appareil à accès privilégié. Les appareils à accès privilégié doivent refuser tous les sites web et utiliser une liste d’autorisation pour activer l’accès aux portails d’administration cloud. Le contrôle d’Internet et de la messagerie à partir d’appareils à accès privilégié peut être effectué à l’aide d’un pare-feu basé sur l’hôte, d’un proxy cloud ou en configurant les paramètres de proxy sur l’appareil.

Appareils joints à Microsoft Entra

Créez un profil de configuration Microsoft Intune pour configurer le proxy réseau sur les appareils utilisés pour l’administration privilégiée. Les appareils à accès privilégié utilisés pour administrer les services cloud Azure et Microsoft 365 doivent utiliser les exemptions de proxy du tableau suivant.

| Section | Nom | Configuration |

|---|---|---|

| Informations de base | Nom | PAW-Intune-Configuration-Proxy-Device-Restrictions |

| Informations de base | Plateforme | Windows 10 et versions ultérieures |

| Informations de base | Type de profil | Restrictions d’appareil |

| Configuration | Utiliser un serveur proxy manuel | Autoriser |

| Configuration | Address | 127.0.0.2 |

| Configuration | Port | 8080 |

| Configuration | Exceptions de proxy | account.live.com ;*.msft.net ; *.msauth.net ;*.msauthimages.net ;*.msftauthimages.net ;*.msftauth.net ;*.azure.com ;*.azure.net ;*.azureedge.net ;*.azurewebsites.net ;*.microsoft.com ; microsoft.com ;*.windowsupdate.com ;*.microsoftonline.com ;*.microsoftonline.cn ;*.microsoftonline-p.net ;*.microsoftonline-p.com ;*.windows.net ;*.windows.com ;*.windowsazure.com ;*.windowsazure.cn ;*.azure.cn ;*.loganalytics.io ;*.applicationinsights.io ;*.vsassets.io ;*.azure-automation.net ;*.azure-api.net ;*.azure-devices.net ;*.visualstudio.com ; portal.office.com ; config.office.com ;*.aspnetcdn.com ;*.sharepointonline.com ;*.msecnd.net ;*.msocdn.com ;*.webtrends.com ;*.aka.ms ;*.digicert.com ;*.phonefactor.net ;*.nuget.org ;*.cloudapp.net ;*.trafficmanager.net ; login.live.com ; clientconfig.passport.net ;*.wns.windows.com ;*.s-microsoft.com ; www.msftconnecttest.com ; graph.windows.net ;*.manage.microsoft.com ;*.aadcdn.microsoftonline-p.com ;*.azureafd.net ;*.azuredatalakestore.net ;*.windows-int.net ;*.msocdn.com ;*.msecnd.net ;*.onestore.ms ;*.aspnetcdn.com ;*.office.net ;*.officeapps.live.com ; aka.ms ;*.powershellgallery.com ;*.azure-apim.net ; spoprod-a.akamaihd.net ;*.hip.live.com |

Appareils d’administration

Les administrateurs système doivent utiliser des appareils distincts pour gérer les environnements d’exploitation privilégiés et non privilégiés. Les activités administratives doivent suivre le principe de la source propre pour tous les appareils impliqués dans le processus d’administration.

Séparer les environnements d’exploitation privilégiés et non privilégiés (ML1)

Essential Eight Maturity Level 1 exige que les utilisateurs privilégiés utilisent des environnements d’exploitation privilégiés et non privilégiés distincts. L’utilisation de différentes stations de travail physiques est l’approche la plus sécurisée pour séparer les environnements d’exploitation privilégiés et non privilégiés pour les administrateurs système. Bien que les garanties de sécurité puissent être améliorées dans la session, elles seront toujours limitées par la force de l’assurance dans l’appareil d’origine. Un attaquant avec le contrôle d’un appareil à accès privilégié peut emprunter l’identité des utilisateurs ou voler les informations d’identification de l’utilisateur en vue d’une emprunt d’identité ultérieure. Ce risque sape les autres garanties sur le compte, les intermédiaires comme les serveurs de rebond et les ressources elles-mêmes.

Les organisations qui ne peuvent pas utiliser des stations de travail physiques distinctes pour séparer les environnements d’exploitation privilégiés et non privilégiés doivent adopter une approche basée sur les risques et implémenter d’autres contrôles conformément à une stratégie de sécurité de défense en profondeur. Microsoft recommande de mapper les rôles d’utilisateur et les ressources à un niveau de confidentialité pour évaluer le niveau d’assurance requis pour protéger les environnements d’exploitation privilégiés.

Pour plus d’informations sur les niveaux de confidentialité d’accès privilégié, consultez Niveaux de sécurité d’accès privilégié

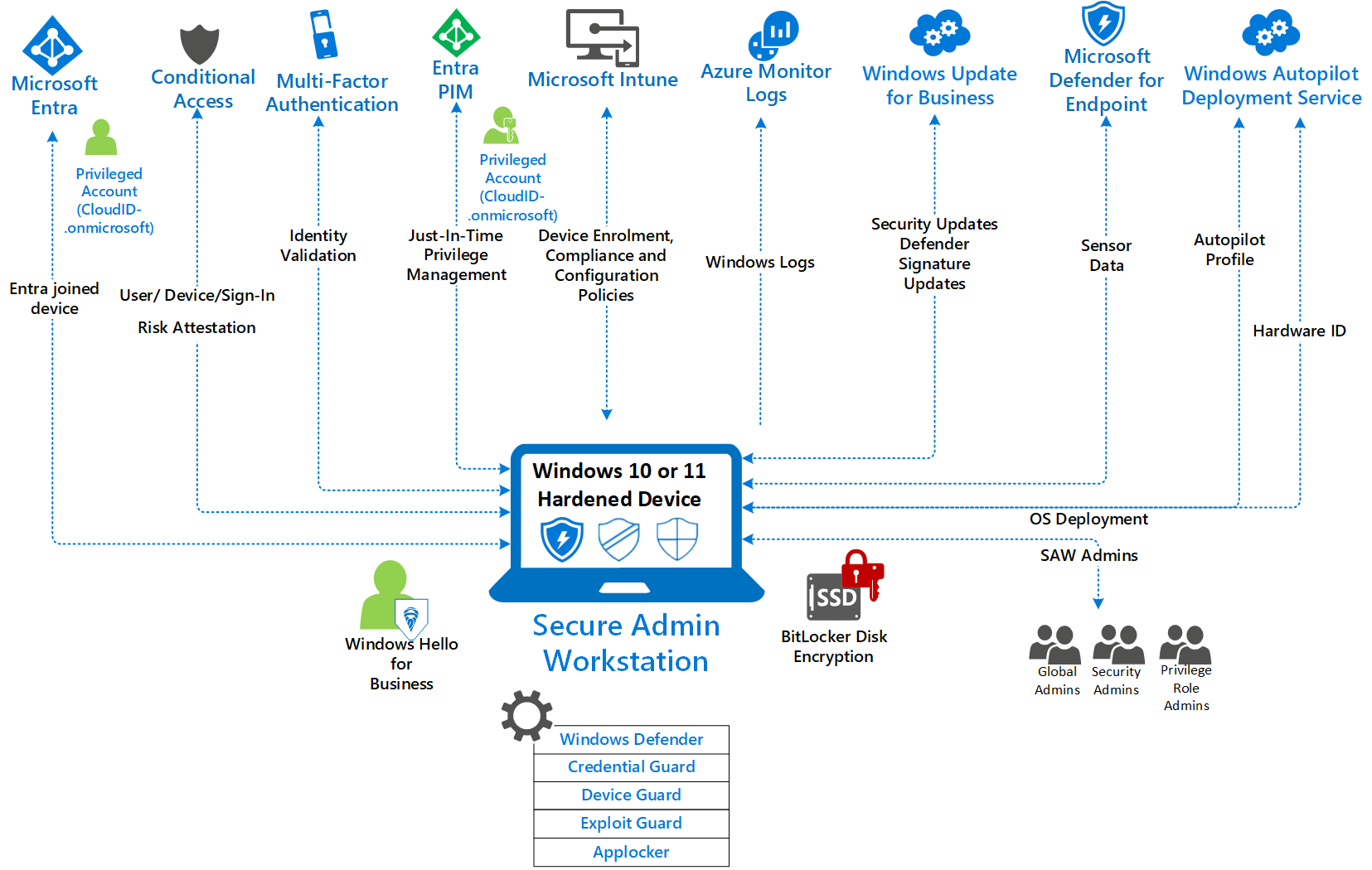

Stations de travail Administration sécurisées (ML3)

Essential Eight Maturity Level 3 nécessite que les stations de travail Administration sécurisées soient utilisées pour effectuer des activités administratives. Les stations de travail Administration sécurisées sont un contrôle efficace contre l’exposition d’informations d’identification sensibles sur des appareils moins sécurisés. La connexion ou l’exécution de services sur un appareil moins sécurisé avec un compte privilégié augmente le risque de vol d’informations d’identification et d’attaques par escalade de privilèges. Les informations d’identification privilégiées doivent être exposées uniquement à un clavier SAW et ne pas pouvoir se connecter à des appareils moins sécurisés. Les SAP fournissent une plateforme sécurisée pour la gestion des services cloud locaux, Azure, Microsoft 365 et tiers. Les appareils SAW sont gérés à l’aide de Microsoft Intune et sécurisés à l’aide d’une combinaison de contrôles Defender pour point de terminaison, Windows Hello Entreprise et Microsoft Entra ID.

Le diagramme suivant illustre l’architecture générale, y compris les différents composants technologiques qui doivent être configurés pour implémenter la solution globale et l’infrastructure SAW :

Pour plus d’informations sur les stations de travail Administration sécurisées, consultez les articles suivants :

- En savoir plus sur les appareils à accès privilégié

- Découvrez comment déployer une station de travail sécurisée

- Passer en revue et télécharger le profil de station de travail privilégié

Sécuriser les intermédiaires et les serveurs de saut (ML2)

La sécurité des services intermédiaires est un composant essentiel de la sécurisation de l’accès privilégié. Les intermédiaires sont utilisés pour faciliter la session ou la connexion de l’administrateur à un système ou une application distant. Parmi les exemples d’intermédiaires, citons les réseaux privés virtuels (VPN), les serveurs de rebond, l’infrastructure de bureau virtuel (y compris Windows 365 et Azure Virtual Desktop) et la publication d’applications via des proxys d’accès. Les attaquants ciblent souvent les intermédiaires pour faire remonter les privilèges à l’aide des informations d’identification stockées sur eux, obtenir un accès à distance réseau aux réseaux d’entreprise ou exploiter la confiance dans l’appareil d’accès privilégié.

Différents types intermédiaires exécutent des fonctions uniques, de sorte qu’ils nécessitent chacun une approche de sécurité différente. Les attaquants peuvent facilement cibler des systèmes avec une plus grande surface d’attaque. La liste suivante inclut les options disponibles pour les intermédiaires d’accès privilégié :

- Les services cloud natifs tels que Microsoft Entra Privileged Identity Management (PIM), Azure Bastion et le proxy d’application Microsoft Entra offrent une surface d’attaque limitée aux attaquants. Bien qu’ils soient exposés à l’Internet public, les clients (et les attaquants) n’ont pas accès à l’infrastructure sous-jacente. L’infrastructure sous-jacente des services SaaS et PaaS est gérée et surveillée par le fournisseur de cloud. Cette surface d’attaque plus petite limite les options disponibles aux attaquants par rapport aux applications et appliances locales classiques qui doivent être configurées, corrigées et surveillées par le personnel informatique.

- Les réseaux privés virtuels (VPN), les bureaux à distance et les serveurs de saut offrent une opportunité importante pour les attaquants, car ces services nécessitent des mises à jour correctives, un renforcement et une maintenance continus pour maintenir une posture de sécurité résiliente. Bien qu’un serveur de rebond ne puisse avoir que quelques ports réseau exposés, les attaquants n’ont besoin d’accéder qu’à un seul service non corrigé pour effectuer une attaque.

- Les services de Privileged Identity Management tiers (PIM) et de gestion des accès privilégiés (PAM) sont fréquemment hébergés localement ou en tant que machine virtuelle sur IaaS (Infrastructure as a Service) et ne sont généralement disponibles que pour les hôtes intranet. Bien qu’elles ne soient pas directement exposées à Internet, une seule information d’identification compromise peut permettre aux attaquants d’accéder au service via un VPN ou un autre moyen d’accès à distance.

Pour plus d’informations sur les intermédiaires d’accès privilégié, consultez Intermédiaires sécurisés.

Intune Endpoint Privilege Management

Avec Microsoft Intune Endpoint Privilege Management (EPM), les utilisateurs de votre organization peuvent s’exécuter en tant qu’utilisateur standard (sans droits d’administrateur) et effectuer des tâches qui nécessitent des privilèges élevés. EPM facilite l’exécution par les utilisateurs standard de tâches nécessitant des privilèges administratifs, telles que les installations d’applications, la mise à jour des pilotes de périphérique et les composants d’administration pour les applications héritées.

EPM contrôle l’élévation administrateur des processus et binaires spécifiés pour des utilisateurs spécifiques sans fournir de privilèges d’administrateur illimités à l’ensemble de l’appareil. Endpoint Privilege Management prend en charge la conformité Essential 8 en aidant vos organization à atteindre une large base d’utilisateurs s’exécutant avec les privilèges minimum, tout en permettant aux utilisateurs d’exécuter les tâches autorisées par votre organization de rester productifs.

Pour plus d’informations sur EPM, consultez Vue d’ensemble d’EPM.

Pour activer EPM, consultez Configurer des stratégies pour gérer Endpoint Privilege Management avec Microsoft Intune.

Pour la conformité Essential Eight, deux types de stratégies combinés doivent être définis comme suit :

Pour plus d’informations sur les stratégies, consultez : Paramètres de stratégie des paramètres d’élévation Windows EPM et Stratégie de règles d’élévation Windows EPM.

Pour Réponse d’élévation par défaut, conservez le paramètre Refuser toutes les demandes pour autoriser uniquement l’élévation de processus et de fichiers explicitement autorisée par l’administrateur.

Pour les options de validation, vérifiez que justification métier et Authentification Windows sont choisis, car cela satisfait respectivement à ISM-1508 et ISM-1507.

Pour Envoyer des données d’élévation pour la création de rapports, choisissez Oui pour Envoyer des données d’élévation pour la création de rapports. Cette fonction est utilisée pour mesurer l’intégrité des composants du client EPM. Les données d’utilisation sont utilisées pour vous montrer les élévations dans votre organization, en fonction de votre étendue de rapport et facilitent le contrôle ISM-1509.

Pour Étendue de création de rapports, conservez le paramètre par défautDonnées de diagnostic et toutes les élévations de point de terminaison sont sélectionnées. Cette option envoie des données de diagnostic à Microsoft sur l’intégrité des composants clients et des données sur toutes les élévations qui se produisent sur le point de terminaison et facilite le contrôle ISM-1509.

Pour type d’élévation, la majorité (sinon, tous) sont l’utilisateur confirmé , car cela garantit que l’utilisateur conserve l’autorisation du processus de prise de décision.

| Contrôle ISM Sep 2024 | Niveau de maturité | Contrôle | Mesure |

|---|---|---|---|

| ISM-1507 | 1, 2, 3 | Les demandes d’accès privilégié aux systèmes, applications et référentiels de données sont validées lors de la première demande. | Un processus de gestion des droits d’utilisation est en place pour l’accès privilégié afin d’élever l’accès aux applications utilisant EPM. |

| ISM-1508 | 3 | L’accès privilégié aux systèmes, applications et référentiels de données est limité à ce qui est nécessaire pour que les utilisateurs et les services puissent s’acquitter de leurs tâches. | La stratégie par défaut consiste à refuser toutes les demandes qui n’ont pas été définies dans la stratégie EPM. Lorsque la stratégie est définie par l’administrateur, les options d’élévation dans EPM sont liées à la stratégie et au service requis pour effectuer la tâche. |

| ISM-1509 | 2, 3 | Les événements d’accès privilégié sont consignés de manière centralisée. | L’accès et les événements sont enregistrés en veillant à ce que le paramètre par défaut soit conservé avec les données de diagnostic et que toutes les élévations de point de terminaison soient activées pour la stratégie EPM. |

Remarque

Cette fonctionnalité est disponible en tant que module complémentaire Intune. Pour plus d’informations, consultez Utiliser les fonctionnalités du module complémentaire Intune Suite.

Journalisation et surveillance

Journalisation des événements d’accès privilégié (ML2)

La journalisation des connexions et des activités effectuées par les comptes privilégiés est essentielle pour détecter les comportements anormaux dans les environnements d’entreprise. Microsoft Entra journaux d’audit et journaux de connexion fournissent des informations précieuses sur l’accès privilégié aux applications et services.

Microsoft Entra journaux de connexion fournissent des informations sur les modèles de connexion, la fréquence de connexion et status des activités de connexion. Le rapport d’activité de connexion est disponible dans toutes les éditions de Microsoft Entra ID. Les organisations disposant d’une licence Microsoft Entra ID P1 ou P2 peuvent accéder au rapport d’activité de connexion via microsoft API Graph.

Microsoft Entra journaux d’activité incluent des journaux d’audit pour chaque événement journalisé dans Microsoft Entra ID. Les modifications apportées aux applications, groupes, utilisateurs et licences sont toutes capturées dans les journaux d’audit Microsoft Entra. Par défaut, Microsoft Entra ID conserve les journaux de connexion et d’audit pendant sept jours maximum. Microsoft Entra ID conserve les journaux pendant un maximum de 30 jours si une licence Microsoft Entra ID P1 ou P2 est présente dans le locataire. Microsoft Entra journaux d’audit et journaux de connexion doivent être transférés à un espace de travail Azure Log Analytics (LAW) pour la collecte et la corrélation centralisées.

Pour plus d’informations sur la journalisation centralisée, consultez les articles suivants :

Surveillance des journaux des événements pour les signes de compromission (ML3)

Essential Eight Maturity Level 3 exige que les journaux des événements soient surveillés pour détecter les signes de compromission et actionnés quand des signes de compromission sont détectés. La surveillance de l’activité privilégiée est importante pour détecter tôt la compromission du système et contenir l’étendue des activités malveillantes.

Surveillance des événements d’accès privilégié

Surveillez toutes les activités de connexion de compte privilégié en utilisant les journaux de connexion Microsoft Entra comme source de données. Surveillez les événements suivants :

| Éléments à surveiller | Niveau de risque | Où | Notes |

|---|---|---|---|

| Échec de connexion, seuil de mot de passe incorrect | Élevé | Microsoft Entra journal de connexion | Définissez un seuil de base, puis surveillez et ajustez-les en fonction des comportements de votre organisation et limitez la génération de fausses alertes. |

| Échec en raison d’une exigence d’accès conditionnel | Élevé | Microsoft Entra journal de connexion | Cet événement peut indiquer qu’un attaquant tente d’accéder au compte. |

| Comptes privilégiés qui ne suivent pas la stratégie de nommage | Élevé | Abonnement Azure | Répertoriez les attributions de rôles pour les abonnements et alertez lorsque le nom de connexion ne correspond pas au format de votre organization. Par exemple, l’utilisation de ADM_ comme préfixe. |

| Interrompre | Élevé, moyen | Microsoft Entra connexions | Cet événement peut indiquer qu’un attaquant possède le mot de passe du compte, mais ne peut pas réussir le défi d’authentification multifacteur. |

| Comptes privilégiés qui ne suivent pas la stratégie de nommage | Élevé | répertoire Microsoft Entra | Répertoriez les attributions de rôles pour Microsoft Entra rôles et alertez lorsque l’UPN ne correspond pas au format de votre organization. Par exemple, l’utilisation de ADM_ comme préfixe. |

| Découvrir les comptes privilégiés non inscrits pour l’authentification multifacteur | Élevé | API Microsoft Graph | Auditez et examinez pour déterminer si l’événement est intentionnel ou s’il s’agit d’une omission. |

| Verrouillage de compte | Élevé | Microsoft Entra journal de connexion | Définissez un seuil de référence, puis surveillez et ajustez en fonction des comportements de votre organisation et limitez la génération de fausses alertes. |

| Compte désactivé ou bloqué pour les connexions | Faible | Microsoft Entra journal de connexion | Cet événement peut indiquer qu’une personne tente d’accéder à un compte après avoir quitté le organization. Bien que le compte soit bloqué, il est toujours important de journaliser et d’alerter sur cette activité. |

| Alerte ou blocage de fraude MFA | Élevé | Microsoft Entra journal de connexion/Azure Log Analytics | L’utilisateur privilégié a indiqué qu’il n’a pas déclenché l’invite d’authentification multifacteur, ce qui peut indiquer qu’un attaquant dispose du mot de passe du compte. |

| Alerte ou blocage de fraude MFA | Élevé | Microsoft Entra journal d’audit/Azure Log Analytics | L’utilisateur privilégié a indiqué qu’il n’a pas déclenché l’invite d’authentification multifacteur, ce qui peut indiquer qu’un attaquant dispose du mot de passe du compte. |

| Connexions de compte privilégiés en dehors des contrôles attendus | Élevé | Microsoft Entra journal de connexion | Surveillez et alertez les entrées que vous avez définies comme non approuvées. |

| En dehors des heures de connexion normales | Élevé | Microsoft Entra journal de connexion | Surveillez et alertez si les connexions se produisent en dehors des heures prévues. Il est important de trouver le modèle de travail normal pour chaque compte privilégié et d’alerter en cas de modifications non planifiées en dehors des temps de travail normaux. Les connexions en dehors des heures de travail normales peuvent indiquer une compromission ou des menaces internes possibles. |

| Risque de protection des identités | Élevé | Journaux Identity Protection | Cet événement indique qu’une anomalie a été détectée avec la connexion pour le compte et qu’elle doit être alertée. |

| Modification du mot de passe | Élevé | journaux d’audit Microsoft Entra | Alerte en cas de modification du mot de passe du compte administrateur, en particulier pour les administrateurs généraux, les administrateurs d’utilisateurs, les administrateurs d’abonnements et les comptes d’accès d’urgence. Écrire une requête ciblant tous les comptes privilégiés. |

| Modification du protocole d’authentification hérité | Élevé | Microsoft Entra journal de connexion | De nombreuses attaques utilisent l’authentification héritée. Par conséquent, s’il y a un changement dans le protocole d’authentification pour l’utilisateur, cela peut être une indication d’une attaque. |

| Nouvel appareil ou emplacement | Élevé | Microsoft Entra journal de connexion | La plupart des activités d’administration doivent provenir d’appareils à accès privilégié, à partir d’un nombre limité d’emplacements. Pour cette raison, alertez sur les nouveaux appareils ou emplacements. |

| Le paramètre d’alerte d’audit est modifié | Élevé | journaux d’audit Microsoft Entra | Les modifications apportées à une alerte principale doivent être alertées si elles sont inattendues. |

| Administrateurs s’authentifiant auprès d’autres locataires Microsoft Entra | Moyen | Microsoft Entra journal de connexion | Lorsqu’il est limité aux utilisateurs privilégiés, ce moniteur détecte quand un administrateur s’est authentifié auprès d’un autre locataire Microsoft Entra avec une identité dans le locataire de votre organization. Alerte si Resource TenantID n’est pas égal à l’ID de locataire d’accueil |

| Administration’état utilisateur est passé de Invité à Membre | Moyen | journaux d’audit Microsoft Entra | Surveillez et alertez le changement de type d’utilisateur de l’invité au membre. Ce changement était-il attendu ? |

| Utilisateurs invités au locataire par des inviteurs non approuvés | Moyen | journaux d’audit Microsoft Entra | Surveillez et alertez les acteurs non approuvés qui invitent des utilisateurs invités. |

Surveillance des événements de gestion des comptes privilégiés

Examinez les modifications apportées aux règles d’authentification et aux privilèges des comptes privilégiés, en particulier si elles fournissent des privilèges plus importants ou la possibilité d’effectuer des tâches dans Microsoft Entra ID.

| Éléments à surveiller | Niveau de risque | Où | Notes |

|---|---|---|---|

| Création d’un compte privilégié | Moyen | journaux d’audit Microsoft Entra | Surveillez la création de comptes privilégiés. Recherchez la corrélation d’un court intervalle de temps entre la création et la suppression de comptes. |

| Modifications apportées aux méthodes d’authentification | Élevé | journaux d’audit Microsoft Entra | Cette modification peut indiquer qu’un attaquant ajoute une méthode d’authentification au compte afin qu’il puisse avoir un accès continu. |

| Alerte sur les modifications apportées aux autorisations de compte privilégié | Élevé | journaux d’audit Microsoft Entra | Cette alerte concerne particulièrement les comptes auxquels des rôles sont attribués qui ne sont pas connus ou qui ne sont pas en dehors de leurs responsabilités normales. |

| Comptes privilégiés inutilisés | Moyen | Microsoft Entra révisions d’accès | Effectuez une révision mensuelle pour les comptes d’utilisateurs privilégiés inactifs. |

| Comptes exemptés de l’accès conditionnel | Élevé | Journaux ou révisions d’accès Azure Monitor | Tout compte exempté de l’accès conditionnel contourne probablement les contrôles de sécurité et est plus vulnérable aux compromissions. Les comptes de secours sont exemptés. Consultez les informations sur la surveillance des comptes de secours plus loin dans cet article. |

| Ajout d’un passe d’accès temporaire à un compte privilégié | Élevé | journaux d’audit Microsoft Entra | Surveiller et alerter sur la création d’un passe d’accès temporaire pour un utilisateur privilégié. |

Pour plus d’informations sur la surveillance de l’activité des comptes privilégiés, consultez Opérations de sécurité pour les comptes privilégiés dans Microsoft Entra ID.

Protéger les journaux des événements contre les modifications et suppressions non autorisées (ML3)

Essential Eight Maturity Level 3 nécessite que les journaux d’événements soient protégés contre toute modification et suppression non autorisée. La protection des journaux d’événements contre toute modification et suppression non autorisée garantit que les journaux d’activité peuvent être utilisés comme source de preuve fiable si le organization rencontre un incident de sécurité. Dans Azure, les journaux des événements de l’accès privilégié aux applications et services doivent être stockés de manière centralisée dans un espace de travail Log Analytics.

Azure Monitor est une plateforme de données en ajout uniquement, mais inclut des dispositions pour supprimer des données à des fins de conformité. Les espaces de travail Log Analytics qui collectent des journaux d’activité privilégiées doivent être sécurisés avec des contrôles d’accès en fonction du rôle et surveillés pour les activités de modification et de suppression.

Ensuite, définissez un verrou sur l’espace de travail Log Analytics pour bloquer toutes les activités susceptibles de supprimer des données : purge, suppression de table et modifications de conservation des données au niveau de la table ou de l’espace de travail.

Pour assurer la protection complète de vos journaux d’événements, configurez les exportations automatisées des données de journal vers une solution de stockage immuable telle que le stockage immuable pour Stockage Blob Azure.

Pour plus d’informations sur la protection de l’intégrité du journal des événements, consultez Azure Monitor Data Security.