Configurer le VPN utilisateur P2S pour l’authentification Microsoft Entra ID – Application inscrite par Microsoft

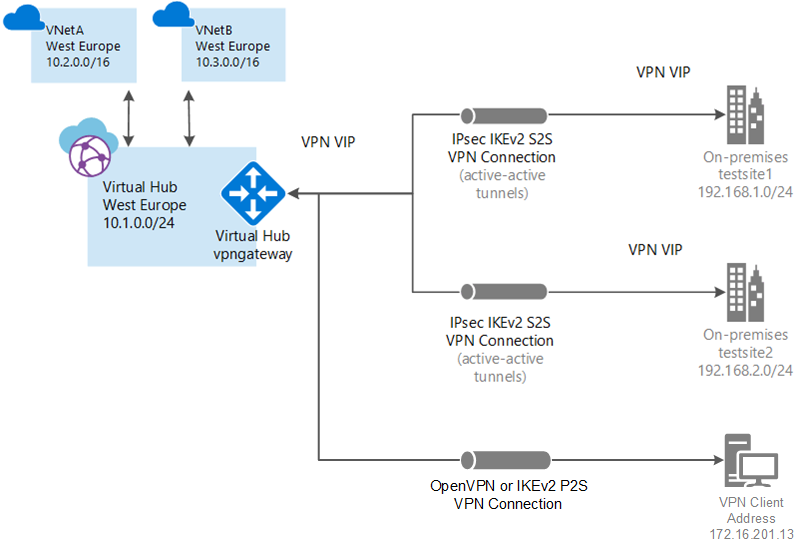

Cet article vous aide à configurer la connexion VPN utilisateur point à site à Virtual WAN qui utilise l’authentification Microsoft Entra ID et le nouvel ID d’application Azure VPN Client inscrit par Microsoft.

Remarque

Les étapes décrites dans cet article s’appliquent à l’authentification Microsoft Entra ID à l’aide du nouvel ID d’application Azure VPN Client inscrit par Microsoft et des valeurs d’audience associées. Cet article ne s’applique pas à l’ancienne application Azure VPN Client inscrite manuellement pour votre locataire. Pour connaître les étapes pour Azure VPN Client enregistré manuellement, consultez Configurer un VPN utilisateur P2S à l’aide d’un client VPN inscrit manuellement.

Virtual WAN prend désormais en charge un nouvel ID d’application inscrite par Microsoft et les valeurs d’audience correspondantes pour les dernières versions d’Azure VPN Client. Quand vous configurez une passerelle VPN de VPN utilisateur P2S en utilisant des nouvelles valeurs d’audience, vous ignorez le processus d’inscription manuelle de l’application Azure VPN Client pour votre locataire Microsoft Entra. L’ID d’application est déjà créé, et votre locataire est automatiquement en mesure de l’utiliser sans étapes d’inscription supplémentaires. Ce processus est plus sécurisé que l’inscription manuelle d’Azure VPN Client, car vous n’avez pas besoin d’autoriser l’application ou d’attribuer des autorisations via le rôle Administrateur général.

Auparavant, vous deviez inscrire (intégrer) manuellement l’application Azure VPN Client auprès de votre locataire Microsoft Entra. L’inscription de l’application cliente crée un ID d’application représentant l’identité de l’application Azure VPN Client, et nécessite l’octroi d’une autorisation à l’aide du rôle Administrateur général. Pour mieux comprendre la différence entre les types d’objets d’application, consultez Comment et pourquoi les applications sont ajoutées à Microsoft Entra ID.

Quand c’est possible, nous vous recommandons de configurer de nouvelles passerelles VPN utilisateur P2S en utilisant l’ID d’application Azure VPN Client inscrite par Microsoft et ses valeurs d’audience correspondantes, au lieu d’inscrire manuellement l’application Azure VPN Client auprès de votre locataire. Si vous avez une passerelle VPN utilisateur P2S configurée précédemment qui utilise l’authentification Microsoft Entra ID, vous pouvez mettre à jour la passerelle et les clients afin de tirer parti du nouvel ID d’application inscrit par Microsoft. La mise à jour de la passerelle P2S avec la nouvelle valeur d’audience est obligatoire si vous souhaitez que des clients Linux se connectent. Azure VPN Client pour Linux n’est pas compatible avec les anciennes valeurs d’audience.

Considérations

Une passerelle VPN utilisateur P2S ne peut prendre en charge qu’une seule valeur d’audience. Elle ne peut pas prendre en charge plusieurs valeurs d’audience simultanément.

À l’heure actuelle, le nouvel ID d’application inscrit par Microsoft ne prend pas en charge autant de valeurs d’audience que l’ancienne application inscrite manuellement. Si vous avez besoin d’une valeur d’audience pour tout autre chose qu’Azure Public ou Personnalisé, utilisez les anciennes méthode et valeurs enregistrées manuellement.

Azure VPN Client pour Linux n’est pas compatible avec les passerelles P2S configurées pour utiliser les anciennes valeurs d’audience qui s’alignent sur l’application inscrite manuellement. Toutefois, Azure VPN Client pour Linux prend en charge les valeurs d’audience personnalisée.

-

Bien qu’il soit possible qu’Azure VPN Client pour Linux fonctionne sur d’autres distributions et versions de Linux, Azure VPN Client pour Linux est pris en charge uniquement sur les versions suivantes :

- Ubuntu 20.04

- Ubuntu 22.04

Les dernières versions d’Azure VPN Clients pour macOS et Windows offrent une compatibilité descendante avec les passerelles P2S configurées pour utiliser les anciennes valeurs d’audience qui sont alignées sur l’application inscrite manuellement. Ces clients prennent également en charge les valeurs d’audience personnalisée.

Valeurs d’audience d’Azure VPN Client

Le tableau suivant présente les versions d’Azure VPN Client prises en charge pour chaque ID d’application, et les valeurs d’audience disponibles correspondantes.

| ID d’application | Valeurs d’audience prises en charge | Clients pris en charge |

|---|---|---|

| Inscrit par Microsoft | – Azure Public : c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux - Windows - macOS |

| Inscrit manuellement | – Azure Public : 41b23e61-6c1e-4545-b367-cd054e0ed4b4– Azure Government : 51bb15d4-3a4f-4ebf-9dca-40096fe32426– Azure Allemagne : 538ee9e6-310a-468d-afef-ea97365856a9– Microsoft Azure opéré par 21Vianet : 49f817b6-84ae-4cc0-928c-73f27289b3aa |

- Windows - macOS |

| Personnalisée | <custom-app-id> |

- Linux - Windows - macOS |

Remarque

L’authentification Microsoft Entra ID est prise en charge uniquement pour les connexions par le protocole OpenVPN® et nécessite l’application Azure VPN Client.

Dans cet article, vous apprendrez comment :

- Créer un WAN virtuel

- Créer une configuration VPN d’utilisateur

- Télécharger un profil VPN utilisateur du WAN virtuel

- Créer un hub virtuel

- Modifier un hub pour ajouter une passerelle P2S

- Connecter un réseau virtuel à un hub virtuel

- Télécharger et appliquer la configuration du client VPN utilisateur

- Afficher votre WAN virtuel

Avant de commencer

Vérifiez que les critères suivants sont remplis avant de commencer votre configuration :

Vous avez un réseau virtuel auquel vous souhaitez vous connecter. Vérifiez qu’aucun des sous-réseaux de votre réseau local ne chevauche les réseaux virtuels auxquels vous souhaitez vous connecter. Pour créer un réseau virtuel dans le portail Azure, consultez le guide de démarrage rapide.

Votre réseau virtuel n’a pas de passerelle de réseau virtuel. Si votre réseau virtuel dispose d’une passerelle (VPN ou ExpressRoute), vous devez supprimer toutes les passerelles. Les étapes de cette configuration vous aident à connecter votre réseau virtuel à la passerelle de hub virtuel Virtual WAN.

Obtenez une plage d’adresses IP pour la région de votre hub. Le hub est un réseau virtuel qui est créé et utilisé par Virtual WAN. La plage d’adresses que vous spécifiez pour le hub ne peut pas chevaucher les réseaux virtuels existants auxquels vous vous connectez. Elle ne peut pas non plus chevaucher vos plages d’adresses auxquelles vous vous connectez en local. Si vous ne maîtrisez pas les plages d’adresses IP situées dans votre configuration de réseau local, contactez une personne en mesure de vous aider.

Vous avez besoin d’un locataire Microsoft Entra ID pour cette configuration. Si vous n’en avez pas, vous pouvez en créer un en suivant les instructions décrites dans Créer un locataire.

Si vous souhaitez utiliser une valeur d’audience personnalisée, consultez Créer ou modifier un ID d’application d’audience personnalisé.

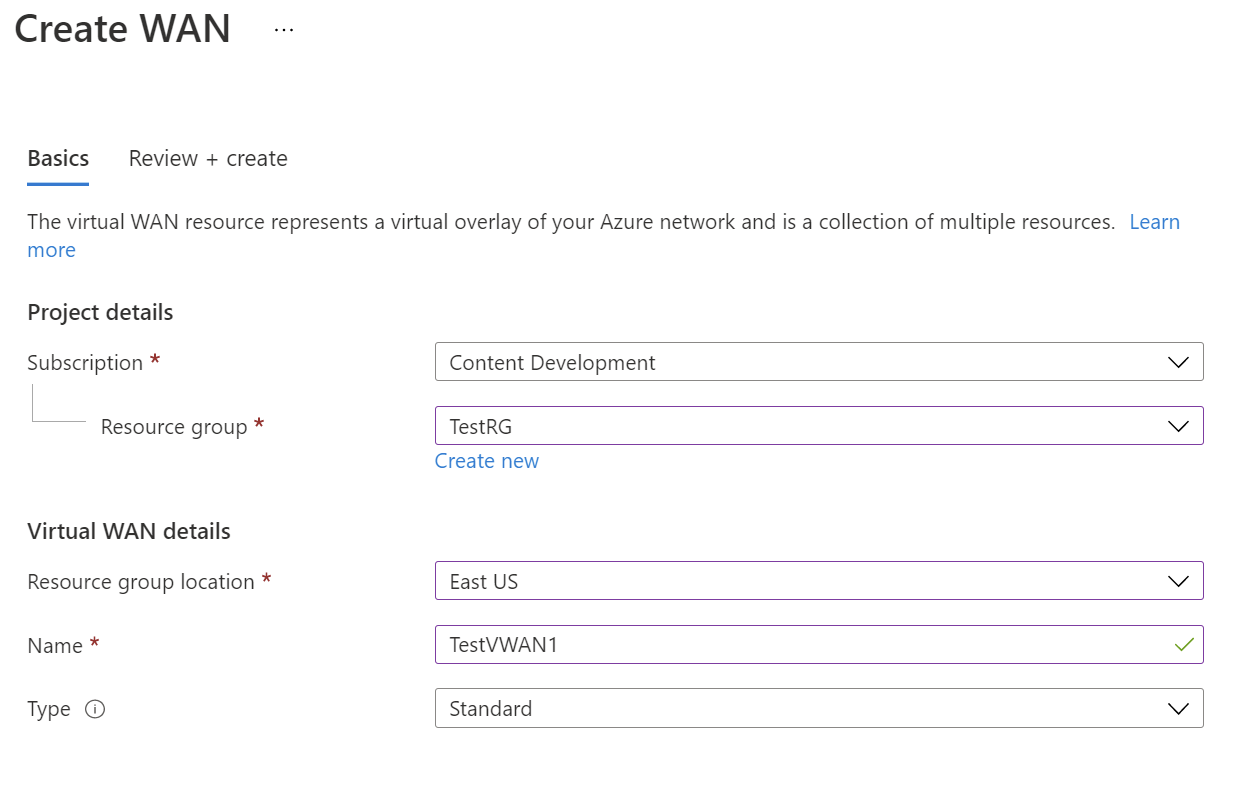

Créer un WAN virtuel

Dans un navigateur, accédez au portail Azure et connectez-vous avec votre compte Azure.

Dans le portail, dans la barre Rechercher des ressources, tapez WAN virtuel dans la zone de recherche, puis sélectionnez Entrée.

Sélectionnez WAN virtuels parmi les résultats. Dans la page relative aux WAN virtuels, sélectionnez + Créer pour ouvrir la page Créer un WAN.

Dans la page Créer un WAN, sous l’onglet Informations de base, renseignez les champs. Modifiez les exemples de valeurs à appliquer à votre environnement.

- Abonnement : sélectionnez l’abonnement à utiliser.

- Groupe de ressources : créez-en un, ou utilisez un groupe de ressources existant.

- Emplacement du groupe de ressources : choisissez un emplacement pour les ressources dans la liste déroulante. Un WAN est une ressource globale et ne réside pas dans une région particulière. Toutefois, vous devez sélectionner une région pour gérer et localiser la ressource WAN que vous créez.

- Nom : tapez le nom de votre réseau WAN virtuel.

- Type : de base ou standard. Sélectionnez Standard. Si vous sélectionnez le type de base, sachez que les WAN virtuels de base ne peuvent contenir que des hubs de base. Les hubs de base peuvent uniquement être utilisés pour les connexions de site à site.

Une fois que vous avez fini de renseigner les champs, au bas de la page, sélectionnez Vérifier + créer.

Après la validation, cliquez sur Créer pour créer le WAN virtuel.

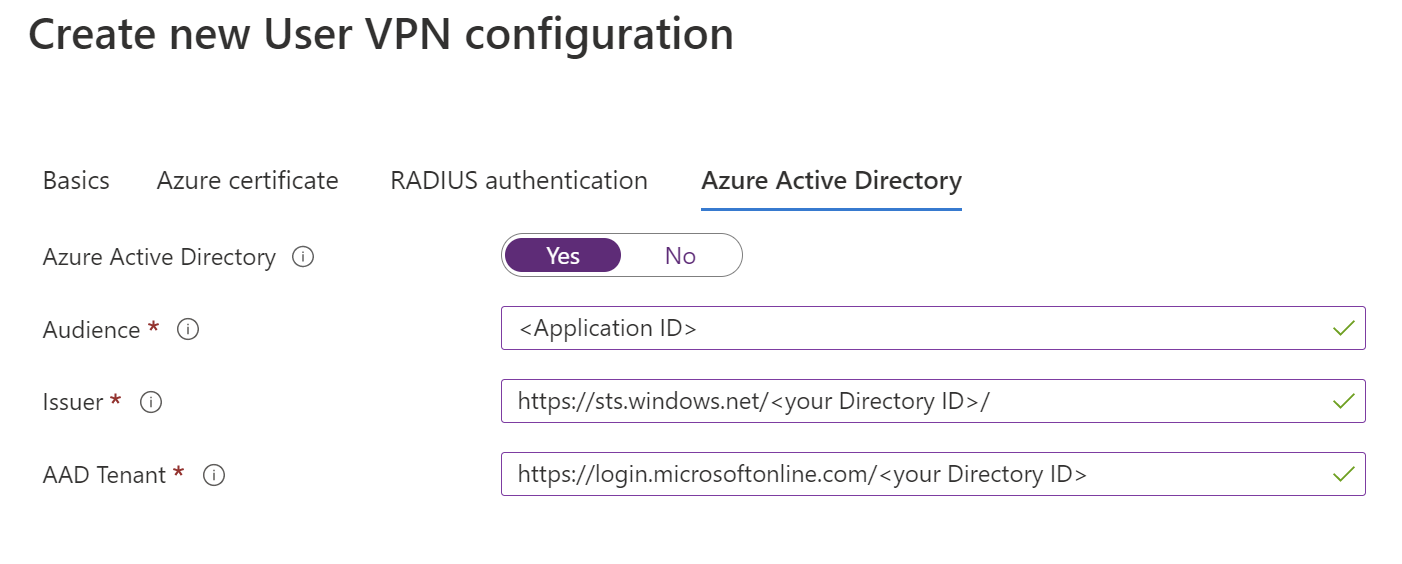

Créer une configuration VPN d’utilisateur

Une configuration VPN d’utilisateur définit les paramètres permettant de connecter des clients distants. Il est important de créer la configuration VPN d’utilisateur avant de configurer votre hub virtuel avec les paramètres P2S, car vous devez spécifier la configuration VPN d’utilisateur que vous souhaitez utiliser.

Important

Le portail Azure met actuellement à jour les champs Azure Active Directory vers Entra. Si vous voyez Microsoft Entra ID référencé, mais que vous ne voyez pas encore ces valeurs dans le portail, vous pouvez sélectionner des valeurs Azure Active Directory.

Accédez à votre Virtual WAN. Dans le volet gauche, développez Connectivité, puis sélectionnez la page Configurations de VPN utilisateur. Dans la page Configurations de VPN utilisateur, cliquez sur +Créer une configuration de VPN utilisateur.

Dans la page Informations de base, spécifiez les paramètres suivants.

- Nom de la configuration : entrez le nom que vous souhaitez utiliser pour votre configuration VPN d’utilisateur. Par exemple, TestConfig1.

- Type de tunnel : sélectionnez OpenVPN dans le menu déroulant.

En haut de la page, cliquez sur Azure Active Directory. Vous pouvez afficher les valeurs nécessaires sur la page Azure Active Directory pour les applications d’entreprise dans le portail.

Configurez les valeurs suivantes :

Configurez les valeurs suivantes :- Azure Active Directory – Sélectionnez Oui.

- Audience : entrez la valeur correspondante pour l’ID d’application Azure VPN Client inscrit par Microsoft, Azure Public :

c632b3df-fb67-4d84-bdcf-b95ad541b5c8. L’audience personnalisée est également prise en charge pour ce champ. - Émetteur – Entrez

https://sts.windows.net/<your Directory ID>/. - Locataire AAD – Entrez l’ID de locataire (TenantID) pour le locataire Microsoft Entra. Vérifiez qu’il n’y a pas de

/à la fin de l’URL du locataire Microsoft Entra.

Cliquez sur Créer pour créer la configuration de VPN utilisateur. Vous sélectionnerez cette configuration plus tard dans l’exercice.

Créer un hub vide

Ensuite, créez le hub virtuel. Les étapes de cette section créent un hub virtuel vide auquel vous pouvez ajouter ultérieurement la passerelle P2S. Cependant, il est toujours beaucoup plus efficace de combiner la création du hub avec celle de la passerelle, car chaque fois que vous apportez une modification de configuration au hub, vous devez attendre la génération des paramètres du hub.

À des fins de démonstration, nous allons d’abord créer un hub vide, puis ajouter la passerelle P2S dans la section suivante. Vous pouvez cependant choisir d’incorporer les paramètres de la passerelle P2S de la section suivante au moment où vous configurez le hub.

Accédez au WAN virtuel que vous avez créé. Dans le volet gauche de la page Virtual WAN, sous Connectivité, sélectionnez Hubs.

Dans la page Hubs, cliquez sur +Nouveau hub pour ouvrir la page Créer un hub virtuel.

Dans la page Créer un hub virtuel, sous l’onglet Fonctions de base, renseignez les champs suivants :

- Région : sélectionnez la région dans laquelle vous souhaitez déployer le hub virtuel.

- Nom : nom sous lequel vous souhaitez que le hub virtuel soit connu.

- Espace d’adressage privé du hub : plage d’adresses du hub en notation CIDR. Pour créer un hub, l’espace d’adressage minimal est /24.

- Capacité du hub virtuel : sélectionnez-la dans la liste déroulante. Pour plus d’informations, consultez Paramètres de hub virtuel.

- Préférence de routage du hub : conservez le paramètre par défaut, ExpressRoute, sauf si vous avez un besoin spécifique de modifier ce champ. Pour plus d’informations, consultez Préférence de routage de hub virtuel.

Après avoir configuré les paramètres, cliquez sur Vérifier + créer pour valider, puis sur Créer pour créer le hub. La création d’un hub peut prendre jusqu’à 30 minutes.

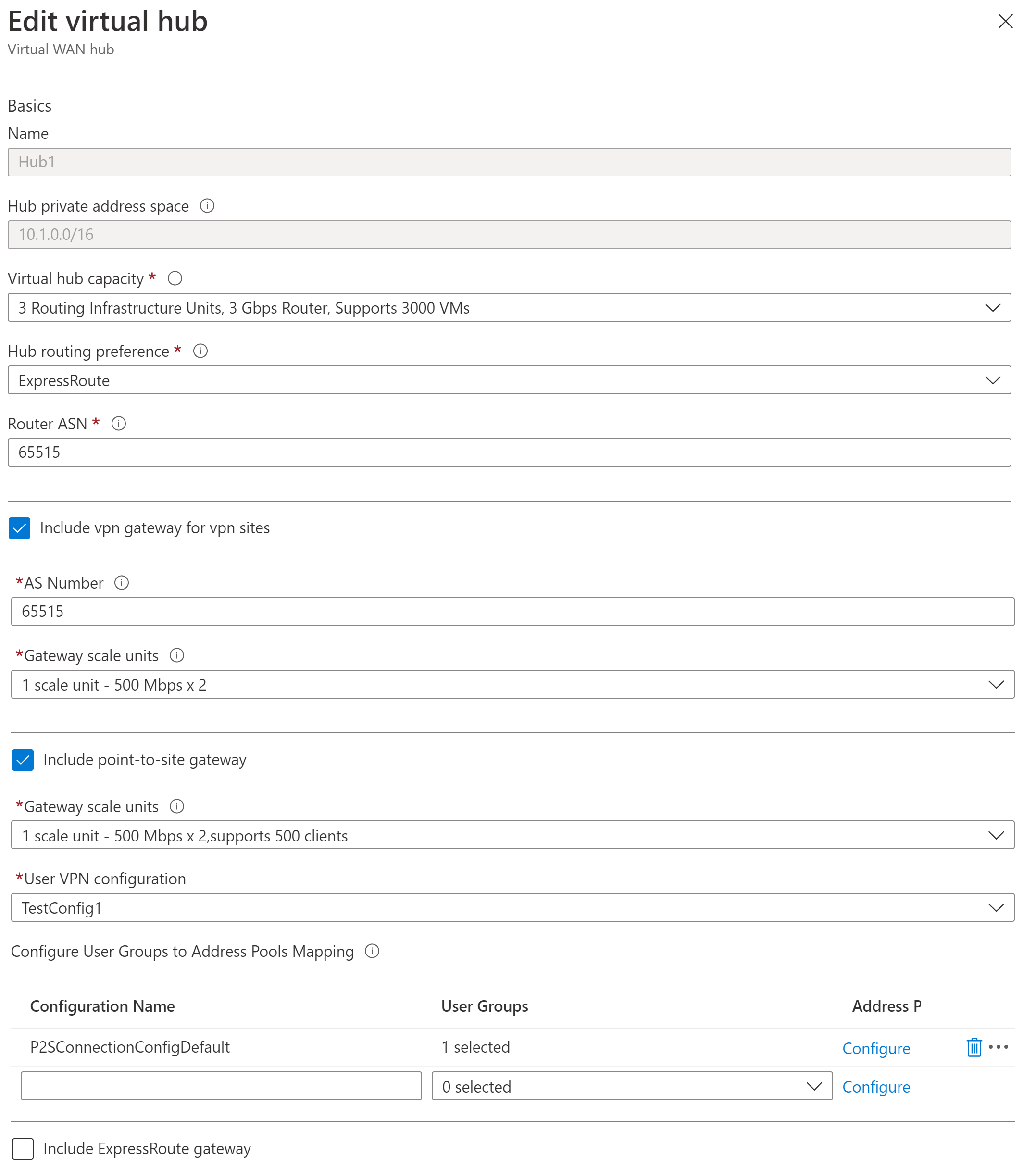

Ajouter une passerelle P2S à un hub

Cette section vous montre comment ajouter une passerelle à un hub virtuel existant. La mise à jour d’un hub peut prendre jusqu’à 30 minutes.

Accédez à votre Virtual WAN. Dans le volet gauche, développez Paramètres, puis sélectionnez Hubs.

Cliquez sur le nom du hub que vous voulez modifier.

Cliquez sur Modifier le hub virtuel en haut de la page pour ouvrir la page Modifier le hub virtuel.

Sur la page Modifier le hub virtuel, activez les cases à cocher Inclure la passerelle VPN pour les sites VPN et Inclure la passerelle point à site pour afficher les paramètres. Configurez ensuite les valeurs.

- Unités d’échelle de la passerelle : sélectionnez les unités d’échelle de la passerelle. Les unités d’échelle représentent la capacité d’agrégation de la passerelle VPN utilisateur. Si vous sélectionnez 40 unités d’échelle de passerelle ou plus, planifiez votre pool d’adresses de clients en conséquence. Pour plus d’informations sur l’impact de ce paramètre sur le pool d’adresses de clients, consultez À propos des pools d’adresses de clients. Pour plus d’informations sur les unités d’échelle de passerelle, consultez la FAQ.

- Configuration de VPN utilisateur : sélectionnez la configuration que vous avez créée plus tôt.

- Groupes d’utilisateurs pour le mappage des pools d’adresses : spécifiez des pools d’adresses. Pour plus d’informations sur ce paramètre, consultez Configurer des groupes d’utilisateurs et des pools d’adresses IP pour les VPN utilisateur P2S.

Après avoir configuré les paramètres, cliquez sur Confirmer pour mettre à jour le hub. La mise à jour d’un hub peut prendre jusqu’à 30 minutes.

Connecter un réseau virtuel au hub

Dans cette section, vous créez une connexion entre votre hub virtuel et votre réseau virtuel.

Dans le portail Azure, accédez à votre page Virtual WAN. Dans le volet gauche, sélectionnez Connexions de réseau virtuel.

Sur la page Connexions de réseau virtuel, sélectionnez + Ajouter une connexion.

Dans la page Ajouter une connexion, configurez les paramètres de connexion. Pour plus d’informations sur le type de routage, consultez À propos du routage.

- Nom de la connexion : nommez votre connexion.

- Hubs : sélectionnez le hub à associer à cette connexion.

- Abonnement: Vérifiez l’abonnement.

- Groupe de ressources : sélectionnez le groupe de ressources qui contient le réseau virtuel auquel vous souhaitez vous connecter.

- Réseau virtuel : sélectionnez le réseau virtuel à connecter à ce hub. Le réseau virtuel que vous sélectionnez ne doit pas comporter de passerelle de réseau virtuel.

- Propagate to none (Propager à aucun) : par défaut, la valeur est Non. Si vous changez le commutateur en choisissant Oui, les options de configuration relatives à Propagate to Route Tables (Propager aux tables de routage) et Propagate to labels (Propager aux étiquettes) ne sont pas disponibles.

- Associate Route Table (Associer une table de routage) : dans la liste déroulante, vous pouvez sélectionner une table de routage à associer.

- Propager aux étiquettes : les étiquettes sont un groupe logique de tables de routage. Pour ce paramètre, sélectionnez un élément dans la liste déroulante.

- Itinéraires statiques : configurez des itinéraires statiques, si nécessaire. Configurez des itinéraires statiques pour les appliances virtuelles réseau (le cas échéant). Le réseau étendu virtuel prend en charge une adresse IP de tronçon suivant unique pour l’itinéraire statique dans une connexion de réseau virtuel. Par exemple, si vous avez une appliance virtuelle distincte pour les flux de trafic entrants et sortants, il serait préférable que les appliances virtuelles se trouvent sur des réseaux virtuels distincts et que ceux-ci soient attachés au hub virtuel.

- Ignorer l’adresse IP du tronçon suivant pour les charges de travail au sein de ce réseau virtuel : ce paramètre vous permet de déployer des appliances virtuelles réseau et d’autres charges de travail dans le même réseau virtuel sans forcer tout le trafic via l’appliance virtuelle réseau. Ce paramètre ne peut être configuré que lorsque vous configurez une nouvelle connexion. Si vous souhaitez utiliser ce paramètre pour une connexion que vous avez déjà créée, supprimez la connexion, puis ajoutez une nouvelle connexion.

- Propager une route statique : ce paramètre est en cours de déploiement. Ce paramètre vous permet de propager des routes statiques définies dans la section Routes statiques vers les tables de routage spécifiées dans Propager vers des tables de routage. En outre, les routes sont propagées vers des tables de routage dont les étiquettes sont spécifiées comme Propager vers des étiquettes. Ces routes peuvent être propagées entre hubs, à l’exception de l’itinéraire par défaut 0/0.

Quand vous avez fini de configurer les paramètres souhaités, cliquez sur Créer pour créer la connexion.

Télécharger un profil VPN d’utilisateur

Tous les paramètres de configuration nécessaires aux clients VPN sont contenus dans un fichier config zip de client VPN. Les paramètres dans le fichier zip vous aident à configurer facilement les clients VPN. Les fichiers de configuration du client VPN que vous générez sont spécifiques à la configuration VPN utilisateur de votre passerelle. Vous pouvez télécharger des profils globaux (de niveau WAN) ou un profil pour un hub spécifique. Pour plus d’informations et pour obtenir des instructions supplémentaires, consultez Télécharger des profils globaux et de hub. Les étapes suivantes vous guident tout au long du téléchargement d’un profil global de niveau WAN.

Pour générer un package de configuration de client VPN de type Profil global de niveau WAN, accédez au WAN virtuel (pas au hub virtuel).

Dans le volet gauche, sélectionnez Configurations VPN utilisateur.

Sélectionnez la configuration pour laquelle vous voulez télécharger le profil. Si plusieurs hubs sont affectés au même profil, développez le profil pour afficher les hubs, puis sélectionnez un des hubs qui utilise le profil.

Sélectionnez Télécharger le profil VPN utilisateur du WAN virtuel.

Dans la page de téléchargement, sélectionnez EAPTLS, puis Générer et télécharger le profil. Un package de profil (fichier zip) contenant les paramètres de configuration du client est généré et téléchargé sur votre ordinateur. Le contenu du package dépend des choix d’authentification et de tunnel de votre configuration.

Configurer l’Azure VPN Client

Ensuite, vous examinez le package de configuration de profil, configurez Azure VPN Client pour les ordinateurs clients et vous connectez à Azure. Consultez les articles répertoriés dans la section Étapes suivantes.

Étapes suivantes

Configurez l’instance d’Azure VPN Client. Vous pouvez utiliser les étapes décrites dans la documentation du client de passerelle VPN pour configurer le Azure VPN Client pour Virtual WAN.