Comment configurer Destination NAT (DNAT) pour Network Virtual Appliance dans un hub Azure Virtual WAN

L'article suivant décrit comment configurer le NAT de destination pour les appliances virtuelles réseau compatibles avec le pare-feu de nouvelle génération déployées avec le hub Virtual WAN.

Important

La destination NAT (DNAT) pour les appliances virtuelles réseau intégrées au Azure Virtual WAN est actuellement en version préliminaire publique et est fournie sans contrat de niveau de service. Ce système ne doit pas être utilisé pour des charges de travail de production. Il est possible que certaines fonctionnalités ne soient pas prises en charge, disposent de capacités limitées ou ne soient pas accessibles à tous les emplacements Azure. Pour connaître les conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou plus généralement non encore en disponibilité générale, consultez l’Avenant aux conditions d’utilisation des préversions de Microsoft Azure.

Background

Les appliances virtuelles réseau (NVA) dotées de fonctionnalités de pare-feu de nouvelle génération intégrées à Virtual WAN permettent aux clients de protéger et d'inspecter le trafic entre les réseaux privés connectés à Virtual WAN.

Le NAT de destination pour les appliances virtuelles réseau dans le hub Virtual WAN vous permet de publier des applications pour les utilisateurs sur Internet sans exposer directement l'adresse IP publique de l'application ou du serveur. Les consommateurs accèdent aux applications via une adresse IP publique attribuée à une appliance virtuelle de réseau de pare-feu. La NVA est configurée pour filtrer et traduire le trafic et contrôler l'accès aux applications backend.

La gestion et la programmation de l'infrastructure pour le cas d'utilisation DNAT dans Virtual WAN sont automatiques. La programmation de la règle DNAT sur la NVA à l’aide du logiciel d’orchestration NVA ou de la ligne de commande NVA programme automatiquement l’infrastructure Azure pour accepter et acheminer le trafic DNAT pour les partenaires NVA pris en charge. Consultez la section Limitations pour connaître la liste des partenaires NVA pris en charge.

Concepts

Pour activer le cas d’utilisation DNAT, associez une ou plusieurs ressources d’adresse IP publique Azure à la ressource Network Virtual Appliance. Ces adresses IP sont appelées adresses IP entrantes Internet ou d’entrée Internet et sont les adresses IP cibles auxquelles les utilisateurs lancent des demandes de connexion afin d’accéder aux applications derrière la NVA. Après avoir configuré une règle DNAT sur l'orchestrateur et le logiciel de gestion du Network Virtual Appliance (voir le guide du partenaire), le logiciel de gestion NVA :

- Programme le logiciel du périphérique NVA exécuté dans Virtual WAN pour inspecter et traduire le trafic correspondant (configuration des règles NAT et des règles de pare-feu sur le périphérique NVA). Les règles programmées sur la NVA sont appelées règles NVA DNAT.

- Interagit avec les API Azure pour créer et mettre à jour des règles de sécurité entrantes. Le plan de contrôle Virtual WAN traite les règles et programmes de sécurité entrants, les composants d’infrastructure Virtual WAN et NVA gérés par Azure pour prendre en charge le cas d’utilisation de Destination NAT.

Exemple

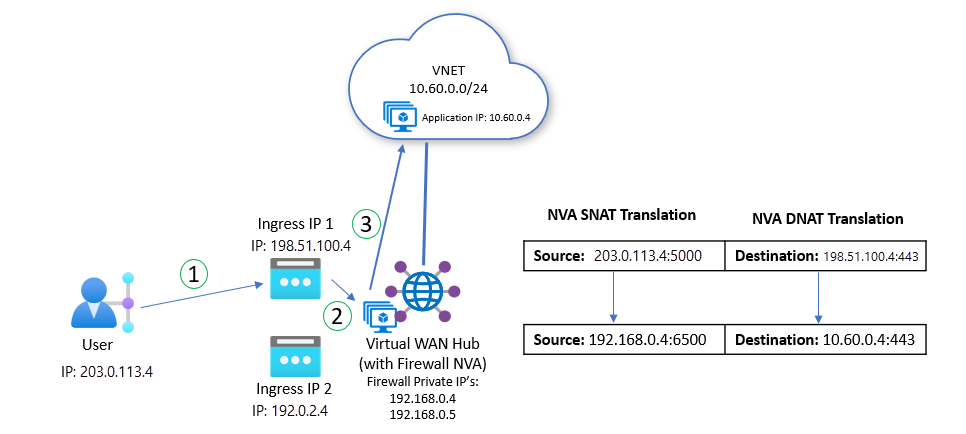

Dans l’exemple suivant, les utilisateurs accèdent à une application hébergée dans un réseau virtuel Azure (Application IP 10.60.0.4) et se connectent à une IP publique DNAT (198.51.100.4) attribuée à l’appliance virtuelle réseau (NVA) sur le port 443.

Les configurations suivantes sont effectuées :

- Les adresses IP entrantes Internet attribuées à l’appliance virtuelle réseau (NVA) sont 198.51.100.4 et 192.0.2.4.

- La règle DNAT d’appliance virtuelle réseau (NVA) est programmée pour traduire le trafic avec la destination 198.51.100.4:443 en 10.60.0.4:443.

- L’orchestrateur NVA s’interface avec les API Azure pour créer des règles de sécurité entrantes et une infrastructure de programmes de plan de contrôle Virtual WAN de manière appropriée pour prendre en charge le flux de trafic.

Flux de trafic entrant

La liste suivante correspond au schéma ci-dessus et décrit le flux de paquets pour la connexion entrante :

- L'utilisateur initie une connexion avec l'une des adresses IP publiques utilisées pour le DNAT associé à la NVA.

- La charge Azure équilibre la requête de connexion à l’une des instances du pare-feu NVA. Le trafic est envoyé vers l’interface externe/non fiable de la NVA.

- NVA inspecte le trafic et traduit le paquet en fonction de la configuration des règles. Dans ce cas, la NVA est configurée pour NAT et transmet le trafic entrant vers 10.60.0.4:443. La source du paquet est également traduite en IP privée (IP de l'interface de confiance/interne) de l'instance de pare-feu choisie pour garantir la symétrie des flux. La NVA transmet le paquet et Virtual WAN achemine le paquet vers la destination finale.

Flux de trafic sortant

La liste suivante correspond au diagramme ci-dessus et décrit le flux de paquets pour la réponse sortante :

- Le serveur répond et envoie les paquets de réponse à l'instance de pare-feu NVA via l'adresse IP privée du pare-feu.

- La traduction NAT est inversée et la réponse est envoyée à l'interface non fiable. Azure renvoie ensuite directement le paquet à l'utilisateur.

Problèmes connus, limitations et considérations

La section suivante décrit les problèmes connus, les limitations et des considérations associées à la fonctionnalité de trafic Internet entrant.

Problèmes connus

Le tableau suivant décrit les problèmes connus liés à la fonctionnalité de trafic Internet entrant/DNAT.

| Problème | Description | Limitation des risques |

|---|---|---|

| Le trafic DNAT n’est pas transféré à l’appliance virtuelle réseau après l’association d’une adresse IP supplémentaire. | Après l’association d’une ou plusieurs adresses IP supplémentaires à une appliance virtuelle réseau qui a déjà des règles de sécurité entrantes actives, le trafic DNAT n’est pas transféré correctement à l’appliance virtuelle réseau en raison d’un défaut du code. | Utilisez le logiciel d’orchestration/gestion des partenaires pour modifier, créer ou supprimer des règles de sécurité entrantes configurées pour restaurer la connectivité. |

| Extensibilité de la configuration des règles de sécurité entrantes | La configuration des règles de sécurité entrantes peut échouer quand un grand nombre de règles (environ 100) sont configurées. | Il n’y a aucune atténuation, contactez le support Azure pour résoudre les délais. |

Limites

- Le NAT de destination est pris en charge uniquement pour les NVA suivantes : checkpoint, fortinet-sdwan-and-ngfw et fortinet-ngfw.

- Les adresses IP publiques utilisées pour la destination NAT doivent répondre aux exigences suivantes :

- Les adresses IP publiques NAT de destination doivent provenir de la même région que la ressource NVA. Par exemple, si la NVA est déployée dans la région Est des États-Unis, l’adresse IP publique doit également provenir de la région Est des États-Unis.

- Les adresses IP publiques NAT de destination ne peuvent pas être utilisées par une autre ressource Azure. Par exemple, vous ne pouvez pas utiliser une adresse IP utilisée par une configuration IP d’interface réseau de machine virtuelle ou une configuration frontale Standard Load Balancer.

- Les adresses IP publiques doivent provenir d’espaces d’adressage IPv4. Virtual WAN ne prend pas en charge les adresses IPv6.

- Les adresses IP publiques doivent être déployées avec le SKU Standard. Les adresses IP publiques des SKU De base ne sont pas prises en charge.

- Destination NAT est uniquement pris en charge sur les nouveaux déploiements NVA créés avec au moins une adresse IP publique de destination NAT. Les déploiements NVA existants ou les déploiements NVA qui n'avaient pas d'adresse IP publique de destination NAT associée au moment de la création de la NVA ne sont pas éligibles pour utiliser la destination NAT.

- La programmation des composants de l'infrastructure Azure pour prendre en charge les scénarios DNAT est effectuée automatiquement par le logiciel d'orchestration NVA lorsqu'une règle DNAT est créée. Par conséquent, vous ne pouvez pas programmer de règles NVA via le Portail Microsoft Azure. Cependant, vous pouvez afficher les règles de sécurité entrantes associées à chaque adresse IP publique entrante Internet.

- Le trafic DNAT dans Virtual WAN ne peut être acheminé que vers des connexions vers le même hub que la NVA. Les modèles de trafic inter-hubs avec DNAT ne sont pas pris en charge.

À propos de l’installation

- Le trafic entrant est automatiquement équilibré en charge sur toutes les instances saines de l'appliance virtuelle réseau.

- Dans la plupart des cas, les NVA doivent effectuer un NAT source sur l'adresse IP privée du pare-feu en plus du NAT de destination pour garantir la symétrie des flux. Certains types de NVA peuvent ne pas nécessiter le NAT source. Contactez votre fournisseur NVA pour connaître les meilleures pratiques concernant le NAT source.

- Le délai d’expiration des flux inactifs est automatiquement défini sur 4 minutes.

- Vous pouvez attribuer des ressources d'adresse IP individuelles générées à partir d'un préfixe d'adresse IP à la NVA en tant qu'adresses IP entrantes Internet. Attribuez chaque adresse IP du préfixe individuellement.

Gestion des configurations DNAT/Internet Inbound

La section suivante décrit comment gérer les configurations NVA liées à Internet entrant et à DNAT.

Accédez à votre hub Virtual WAN. Sélectionnez Appliances virtuelles réseau sous Fournisseurs tiers. Cliquez sur Gérer les configurations en regard de l’appliance virtuelle réseau.

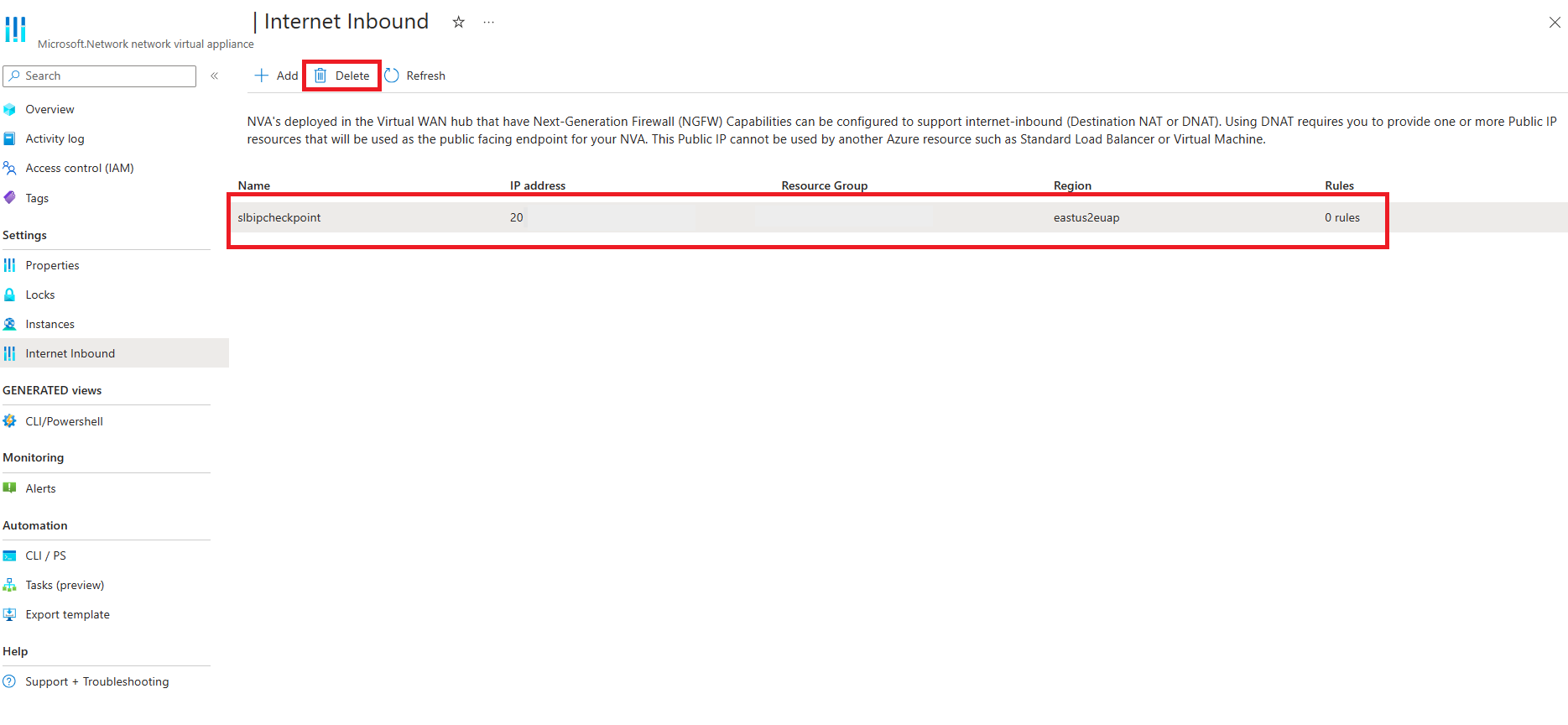

Sous Paramètres, sélectionnez Internet entrant pour ouvrir la page Internet entrant.

Association d'une adresse IP à une NVA pour Internet Inbound

Si la NVA est éligible pour l'Internet entrant et qu'aucune adresse IP Internet entrante n'est actuellement associée à la NVA, sélectionnez Activer l'Internet entrant (NAT de destination) en associant une adresse IP publique à cette appliance virtuelle réseau. Si des adresses IP sont déjà associées à cette NVA, sélectionnez Ajouter.

Sélectionnez le groupe de ressources et la ressource d'adresse IP que vous souhaitez utiliser pour les connexions Internet entrantes dans la liste déroulante.

Cliquez sur Enregistrer.

Afficher les règles de sécurité entrantes actives à l'aide d'une adresse IP publique entrante Internet

- Recherchez l'adresse IP publique que vous souhaitez afficher et cliquez sur Afficher les règles.

- Visualisez les règles associées à l'IP publique.

Supprimer l'adresse IP publique entrante Internet de la NVA existante

Remarque

Les adresses IP ne peuvent être supprimées que s'il n'y a aucune règle associée à cette adresse IP égale 0. Supprimez toutes les règles associées à l'IP en supprimant les règles DNAT attribuées à cette IP de votre logiciel de gestion NVA.

Sélectionnez l'adresse IP que vous souhaitez supprimer de la grille et cliquez sur Supprimer.

Programmation des règles DNAT

La section suivante contient des instructions spécifiques au fournisseur NVA sur la configuration des règles DNAT avec des NVA dans Virtual WAN.

| Partenaire | Instructions |

|---|---|

| checkpoint | Documentation Check Point |

| fortinet-sdwan-and-ngfw | Documentation Fortinet SD-WAN et NGFW |

| fortinet-ngfw | Documentation Fortinet NGFW |

Dépannage

La section suivante décrit certains scénarios de dépannage courants.

Association/Dissociation IP publique

- Option pour associer une adresse IP à une ressource NVA non disponible via le Portail Microsoft Azure : Seules les NVA créées avec des adresses IP entrantes DNAT/Internet au moment du déploiement sont éligibles pour utiliser les fonctionnalités DNAT. Supprimez et recréez la NVA avec une adresse IP de trafic Internet entrant attribuée au moment du déploiement.

- L'adresse IP n'apparaît pas dans la liste déroulante du Portail Microsoft Azure : Les adresses IP publiques n'apparaissent dans le menu déroulant que si l'adresse IP est IPv4, dans la même région que la NVA et n'est pas utilisée/attribuée à une autre ressource Azure. Vérifiez que l’adresse IP que vous essayez d’utiliser répond aux exigences ci-dessus ou créez une nouvelle adresse IP.

- Impossible de supprimer/dissocier l'adresse IP publique de NVA : Seules les adresses IP auxquelles aucune règle n’est associée peuvent être supprimées. Utilisez le logiciel d’orchestration de NVA pour supprimer toutes les règles DNAT associées à cette adresse IP.

- L’état de provisionnement NVA n’a pas réussi : Si des opérations sont en cours sur la NVA ou si l'état de provisionnement de la NVA échoue, l'association d'adresse IP échoue. Attendez la fin des opérations existantes pour terminer.

Sondes d’intégrité Load Balancer

La NVA dotée de fonctionnalités Internet entrantes/DNAT s’appuie sur la réponse de la NVA à trois sondes d’intégrité Azure Load Balancer différentes pour garantir que la NVA fonctionne comme prévu et acheminer le trafic. Les demandes de sonde d’intégrité sont toujours effectuées à partir de l’adresse IP Azure non routable publiquement 168.63.129.16. Vous devriez voir un établissement d'une liaison TCP à trois voies effectuée avec 168.63.129.16 dans vos journaux NVA.

Pour plus d’informations sur les sondes d’intégrité Azure Load Balancer, consultez la documentation des sondes d’intégrité.

Les sondes d’intégrité requises par Virtual WAN sont :

Sonde de santé Internet Inbound ou DNAT : Utilisé pour transférer le trafic Internet entrant vers des interfaces NVA non fiables/externes. Cette sonde d’intégrité vérifie uniquement l’état de l’interface non fiable/externe de la NVA.

Fournisseur NVA Port fortinet 8008 checkpoint 8117 Sonde d'intégrité du chemin de données : Utilisé pour transférer le trafic privé (VNET/sur site) vers les interfaces approuvées/internes de NVA. Obligatoire pour les stratégies de routage privé. Cette sonde d’intégrité vérifie uniquement l’état de l’interface approuvée/interne de la NVA.

Fournisseur NVA Port fortinet 8008 checkpoint 8117 Sonde de santé NVA : Utilisé pour déterminer l’état du groupe de machines virtuelles identiques exécutant le logiciel NVA. Cette sonde de santé vérifie la santé de toutes les interfaces de la NVA (à la fois non fiables/externes et fiables/internes).

Fournisseur NVA Port fortinet 8008 checkpoint 8117

Assurez-vous que la NVA est configurée pour répondre correctement aux 3 sondes d’intégrité. Les problèmes courants sont les suivants :

- Réponse de la sonde d’intégrité définie sur un port incorrect.

- Réponse de la sonde d’intégrité mal définie uniquement sur l’interface interne/approuvée.

- Règles de pare-feu empêchant la réponse de la sonde d’intégrité.

Création de règles DNAT

La création de règles DNAT échoue : Assurez-vous que l’état de provisionnement de la NVA est Réussi et que toutes les instances NVA sont saines. Reportez-vous à la documentation du fournisseur de la NVA pour plus d’informations sur la résolution des problèmes ou contactez le fournisseur pour obtenir un support supplémentaire.

De plus, assurez-vous que la NVA répond aux sondes d’intégrité de la NVA sur toutes les interfaces. Consultez la section des sondes d’intégrité pour plus d’informations.

Datapath

La NVA ne voit pas les paquets une fois que l'utilisateur a initié la connexion à l'adresse IP publique : assurez-vous que la NVA répond aux sondes d'intégrité DNAT sur l'interface externe/non fiable uniquement. Consultez la section des sondes d’intégrité pour plus d’informations.

Le serveur de destination ne voit pas les paquets après la traduction NVA : envisagez les mécanismes de dépannage suivants si les paquets ne sont pas transmis au serveur de destination finale.

- Problème de routage Azure : Utilisez le Portail Microsoft Azure Virtual WAN pour vérifier les routes efficaces de defaultRouteTable ou les routes efficaces de votre Network Virtual Appliance. Vous devez voir le sous-réseau de l’application de destination dans les itinéraires efficaces.

- Problème de routage du système d'exploitation NVA : Vérifiez la table de routage interne du système d'exploitation NVA. Vous devez voir des itinéraires correspondant aux sous-réseaux de destination appris dynamiquement à partir de la NVA. Assurez-vous qu’il n’existe aucun filtre/mappage de routage qui exclut les préfixes pertinents.

- Destinations inter-hubs non accessibles : Le routage inter-hub pour les cas d’utilisation DNAT n’est pas pris en charge. Vérifiez que la ressource à laquelle vous essayez d’accéder est connectée au même hub que la NVA sur laquelle la règle DNAT est configurée.

- Capture de paquets sur les interfaces NVA : Effectuez des captures de paquets sur les interfaces NVA non fiables et fiables. Sur l’interface non approuvée, vous devez voir le paquet d’origine avec l’adresse IP source en tant qu’adresse IP publique de l’utilisateur et l’adresse IP de destination en tant qu’adresse IP de trafic Internet entrant attribuée à la NVA. Sur l’interface approuvée, vous devez voir les paquets traduits post-NAT (NAT source et NAT de destination appliqués). Comparez les captures de paquets avant et après l’application des règles de pare-feu pour confirmer la bonne configuration des règles de pare-feu.

- Épuisement des ports SNAT : Pour chaque instance NVA, une connexion entrante vers une seule application backend doit utiliser un port unique pour le trafic NAT vers l'adresse IP privée de l'instance NVA. Par conséquent, chaque instance NVA peut gérer environ 65 000 connexions simultanées à la même destination. Pour les cas d’utilisation à grande échelle, vérifiez que la NVA est configurée pour transférer vers plusieurs adresses IP d’application afin de faciliter la réutilisation des ports.

Le trafic de retour ne revient pas à NVA :

- Application hébergée dans Azure : Utilisez le Portail Microsoft Azure pour vérifier les routes efficaces du serveur d'applications. Vous devez voir l’espace d’adressage du hub dans les itinéraires efficaces du serveur d’applications.

- Application hébergée sur site : Assurez-vous qu'il n'y a pas de filtres de route sur site qui filtrent les routes correspondant à l'espace d'adressage du hub. Étant donné que la NVA effectue une traduction source-NAT du trafic vers une adresse IP privée de pare-feu, l’application locale doit accepter l’espace d’adressage du hub.

- Inter-hub applicatif : Le routage inter-hub pour les cas d’utilisation DNAT n’est pas pris en charge. Vérifiez que la ressource à laquelle vous essayez d’accéder est connectée au même hub que la NVA sur laquelle la règle DNAT est configurée.

- Capture de paquets sur l'interface NVA : Effectuez des captures de paquets sur l’interface de confiance NVA. Vous devez constater que le serveur d’applications envoie le trafic de retour directement à l’instance de la NVA. Assurez-vous de comparer les captures de paquets avant et après l’application des règles de pare-feu pour confirmer la bonne configuration des règles de pare-feu.

Étapes suivantes

Pour plus d’informations sur Virtual WAN, consultez la FAQ sur Virtual WAN.