Pour le moment, les clés gérées par le client sont soumises aux restrictions suivantes :

- Si vous activez cette fonctionnalité pour un disque ayant des captures instantanées incrémentielles, vous ne pouvez pas la désactiver sur ce disque ou ses captures instantanées.

Pour éviter cette situation, copiez toutes les données sur un disque managé totalement différent qui n’utilise pas de clés gérées par le client. Vous pouvez le faire avec Azure CLI ou le module Azure PowerShell.

- Un disque et tous les instantanés incrémentiels qui lui sont associés doivent avoir le même jeu de chiffrement de disque.

- Seules les clés RSA HSM et de logiciels des tailles une tailles 2 048 bits, 3 072 bits et 4 096 bits sont prises en charge ; aucune autre clé ou taille n’est prise en charge.

- Les clés HSM nécessitent le niveau Premium de coffres de clés Azure.

- Pour les disques Ultra et SSD Premium v2 uniquement :

- Les disques créés à partir d’instantanés qui sont chiffrés avec un chiffrement côté serveur et des clés gérées par le client doivent être chiffrés avec le même jeu de chiffrement de disque.

- Les identités managées affectées par l’utilisateur ne sont pas prises en charge pour les disques Ultra et SSD Premium v2 chiffrés avec des clés gérées par le client.

- Le chiffrement des disques Ultra et SSD Premium v2 avec des clés gérées par le client à l’aide d’Azure Key Vaults stockés dans un autre locataire Microsoft Entra ID n’est pas actuellement pris en charge.

- La plupart des ressources liées à vos clés gérées par le client (jeux de chiffrement de disque, machines virtuelles, disques et instantanés) doivent se trouver dans le même abonnement et la même région.

- Les coffres de clés Azure peuvent être utilisés à partir d’un autre abonnement, mais doivent se trouver dans la même région que votre jeu de chiffrement de disque. En préversion, vous pouvez utiliser des coffres de clés Azure à partir de différents locataires Microsoft Entra.

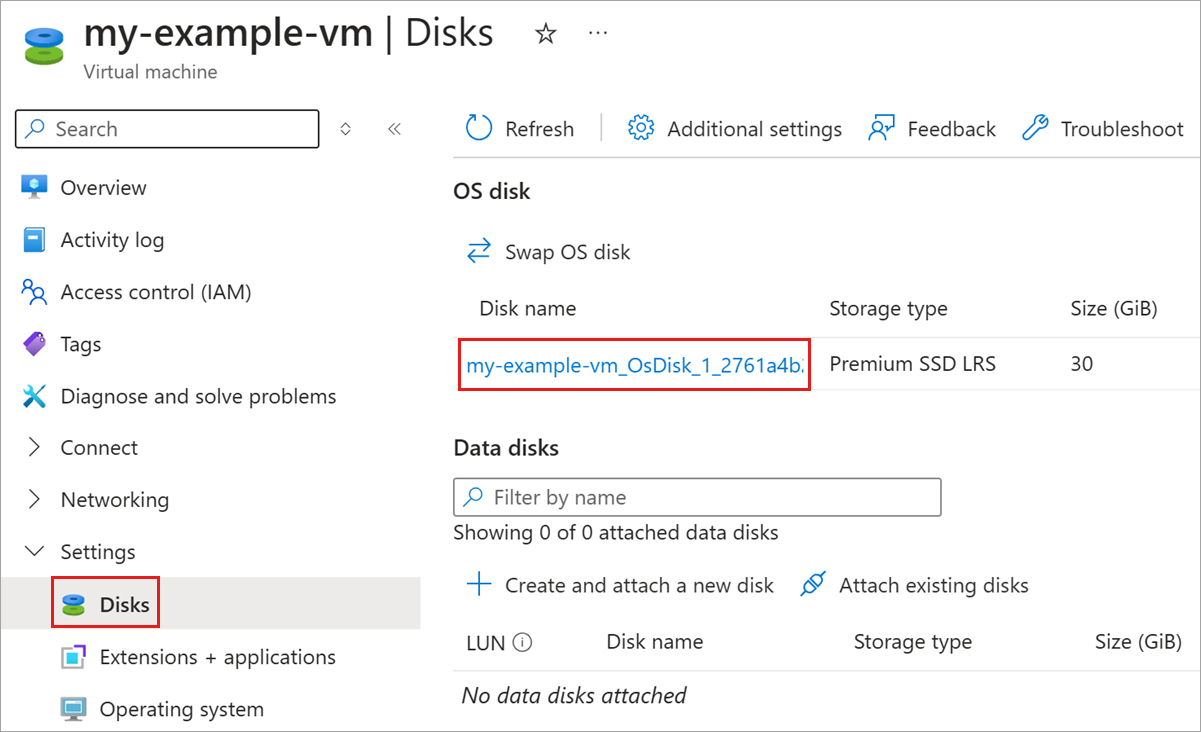

- Les disques chiffrés avec des clés gérées par le client peuvent uniquement se déplacer vers un autre groupe de ressources si la machine virtuelle à laquelle ils sont attachés est désallouée.

- Les disques, les captures instantanées et les images chiffrées à l’aide de clés gérées par le client ne peuvent pas être déplacés d’un abonnement à un autre.

- Les disques managés actuellement ou précédemment chiffrés à l’aide d’Azure Disk Encryption ne peuvent pas faire l’objet d’un chiffrement en utilisant des clés gérées par le client.

- Ne peut créer que jusqu’à 5 000 jeux de chiffrements de disques par région et par abonnement.

- Pour plus d’informations sur l’utilisation de clés gérées par le client avec des galeries d’images partagées, consultez Préversion : Utiliser des clés gérées par le client pour le chiffrement d’images.

Les sections suivantes expliquent comment activer et utiliser les clés gérées par le client pour les disques managés :

La configuration des clés gérées par le client pour vos disques vous oblige à créer des ressources dans un ordre particulier si vous les utilisez pour la première fois. Vous devez d’abord créer et configurer un coffre de clés Azure Key Vault.

Configurer votre coffre de clés Azure

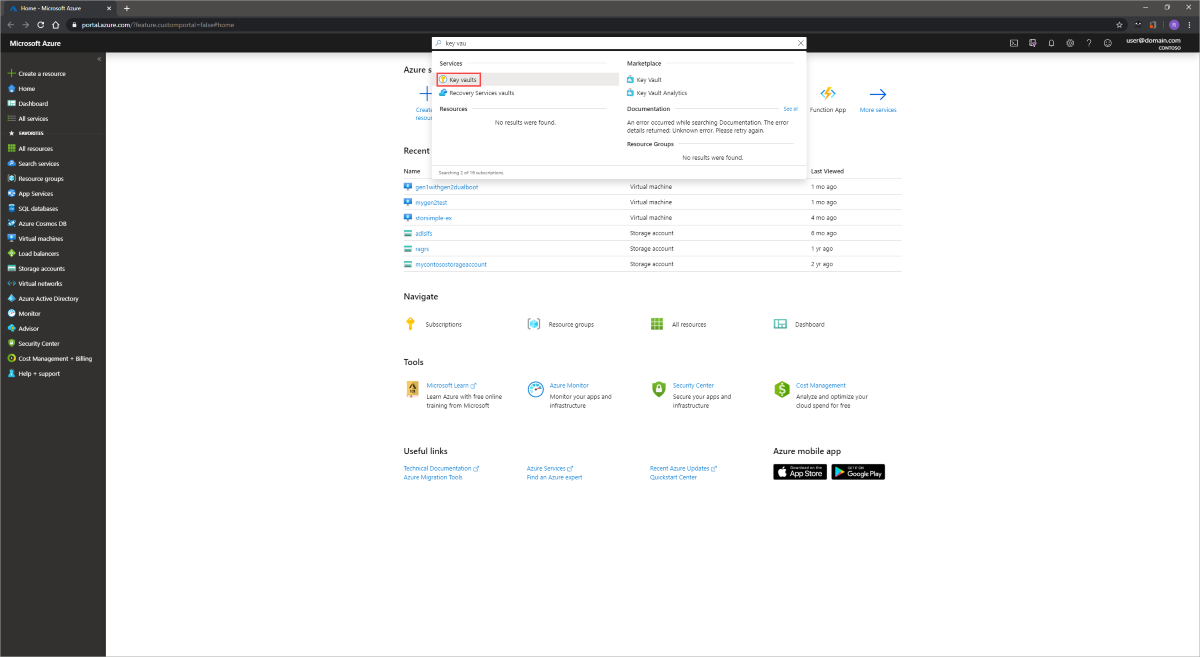

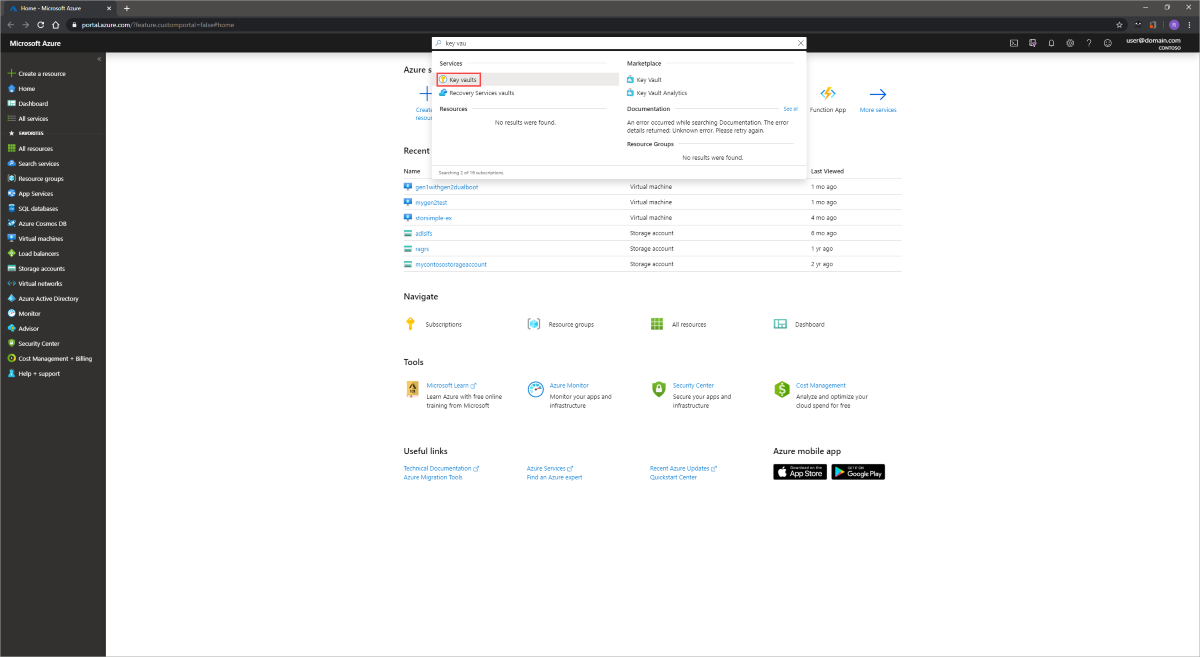

Connectez-vous au portail Azure.

Recherchez et sélectionnez Coffre de clés.

Important

Pour que le déploiement aboutisse, votre jeu de chiffrement de disque, les machines virtuelles, les disques et les captures instantanées doivent tous se trouver dans la même région et le même abonnement. Les instances d’Azure Key Vault Azure peuvent être utilisées à partir d’un autre abonnement, mais doivent se trouver dans la même région et le même locataire que votre jeu de chiffrement de disque.

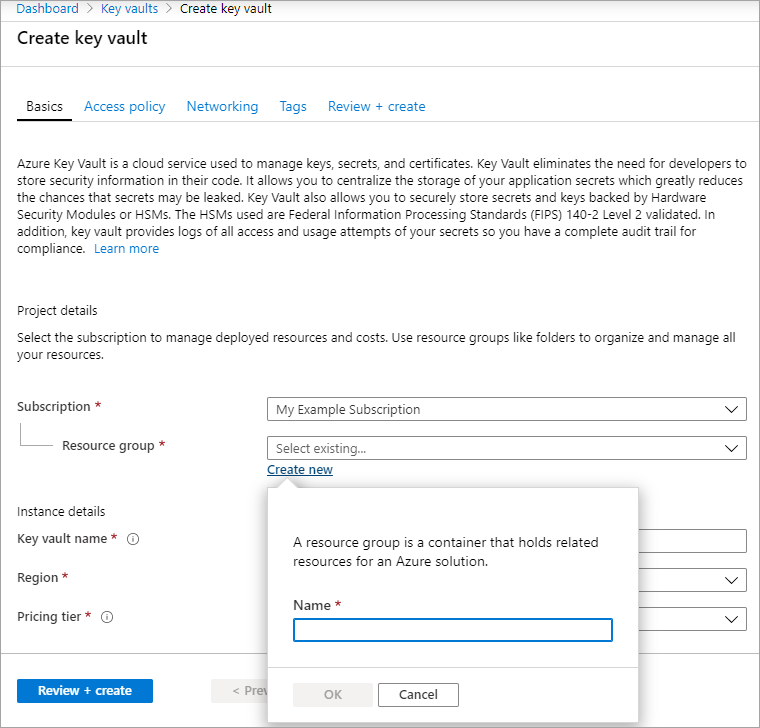

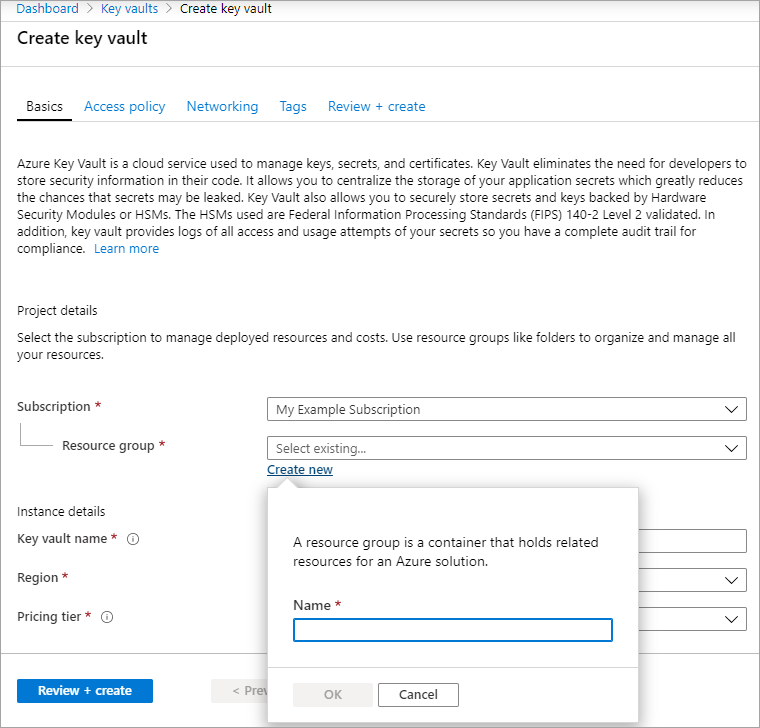

Sélectionnez +Créer pour créer un nouveau Coffre de clés.

Créez un groupe de ressources.

Entrez un nom de coffre de clés, sélectionnez une région, puis sélectionnez un niveau tarifaire.

Notes

Lorsque vous créez l’instance Key Vault, vous devez activer la suppression réversible et la protection de purge. La suppression réversible permet de s’assurer que Key Vault contient une clé supprimée pour une période de rétention donnée (90 jours par défaut). La protection de purge garantit qu’une clé supprimée ne peut pas être supprimée définitivement tant que la période de rétention n’est pas écoulée. Ces paramètres vous protègent contre la perte de données en raison d’une suppression accidentelle. Ces paramètres sont obligatoires lors de l’utilisation d’un coffre de clés Key Vault pour le chiffrement des disques managés.

Sélectionnez Vérifier + créer, vérifiez vos choix, puis sélectionnez Créer.

Une fois que votre coffre de clés a terminé le déploiement, sélectionnez-le.

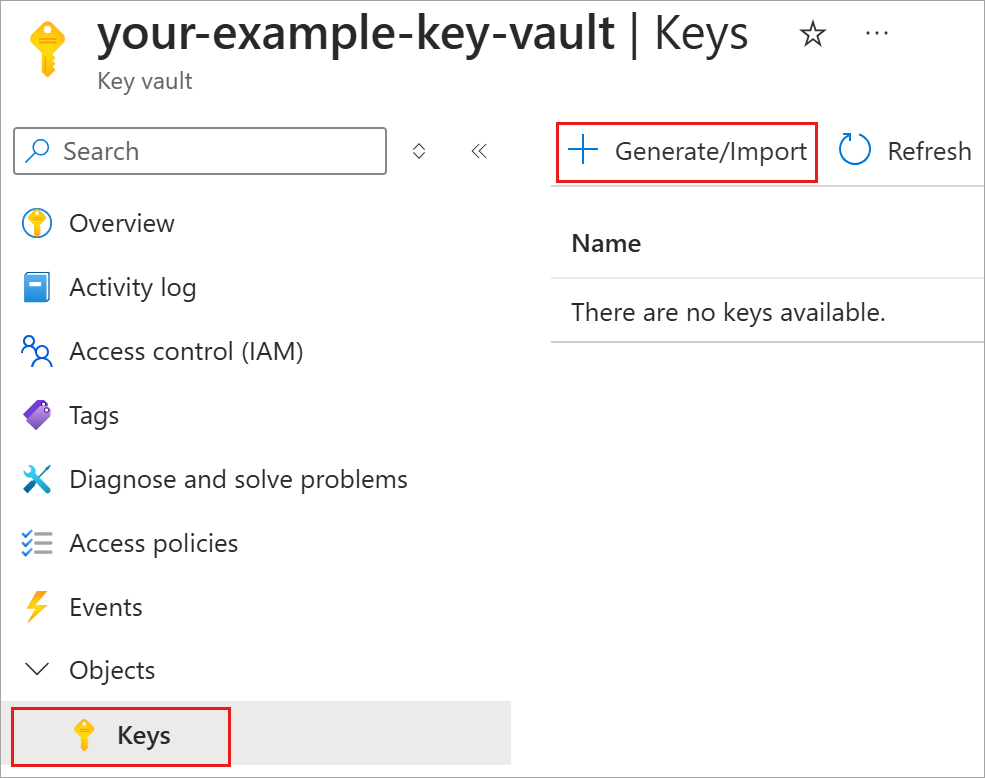

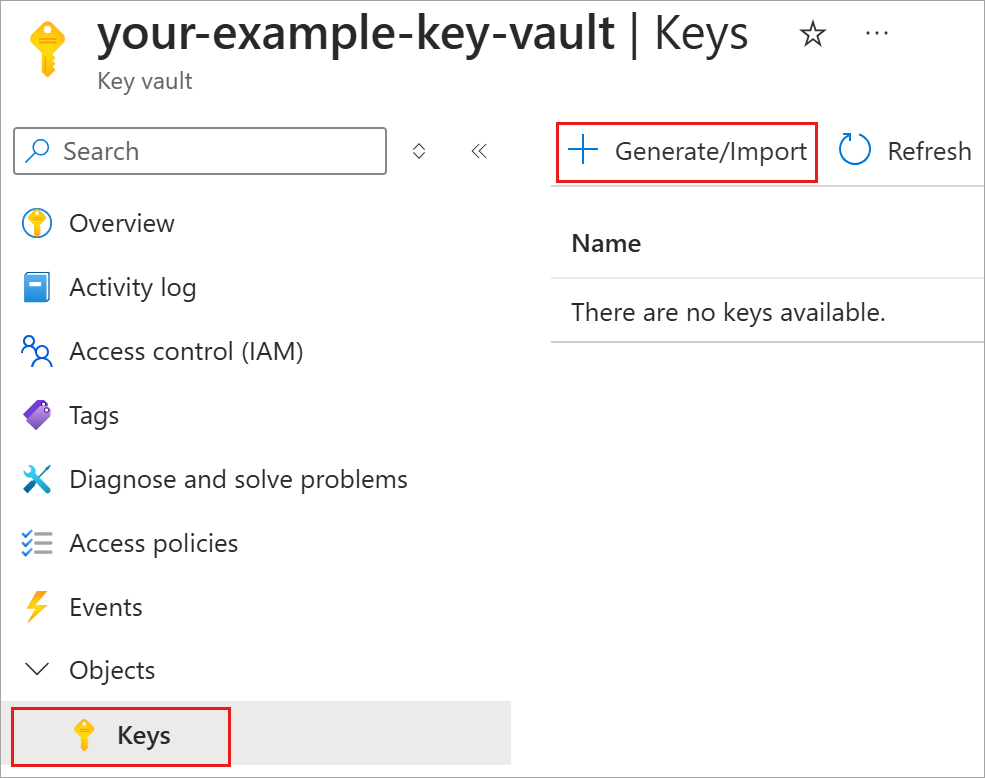

Sélectionnez Clés sous Objets.

Sélectionnez Générer/Importer.

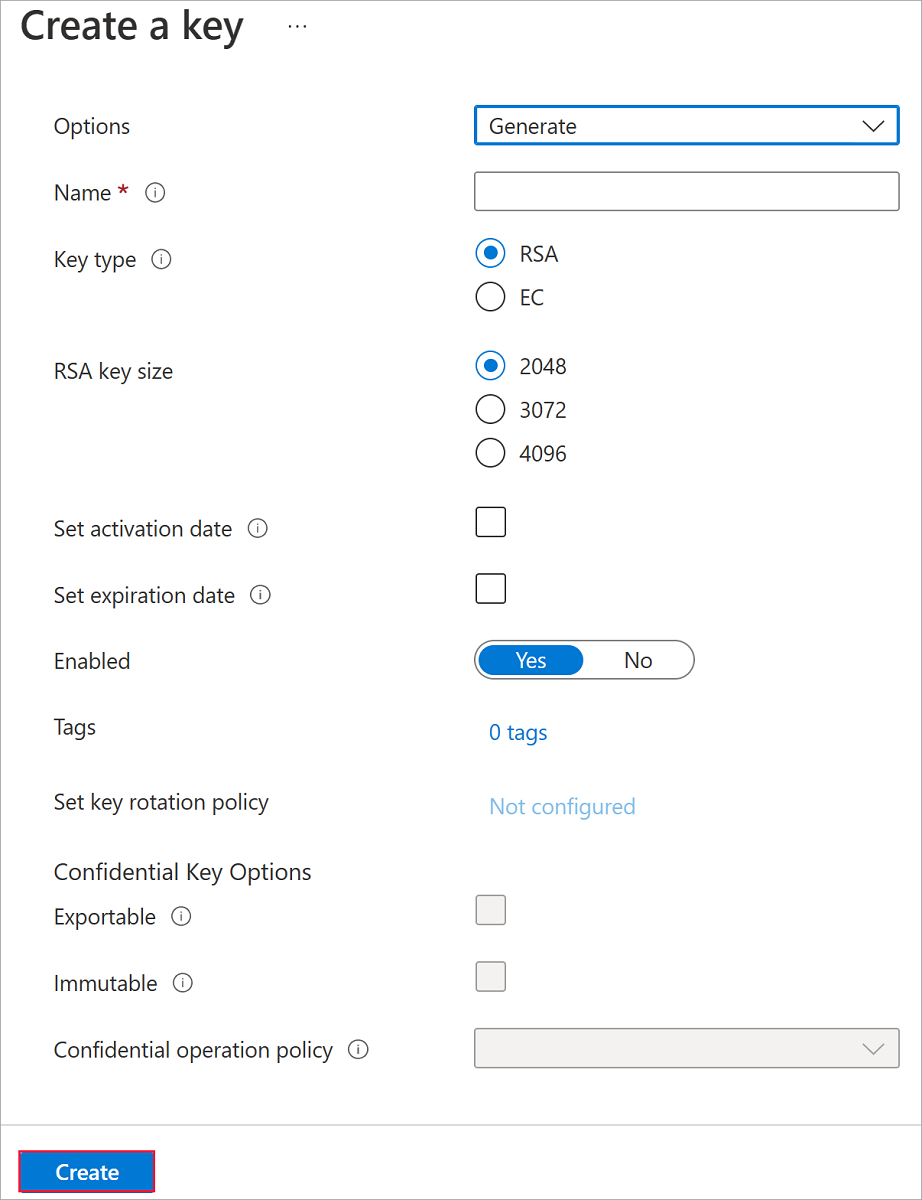

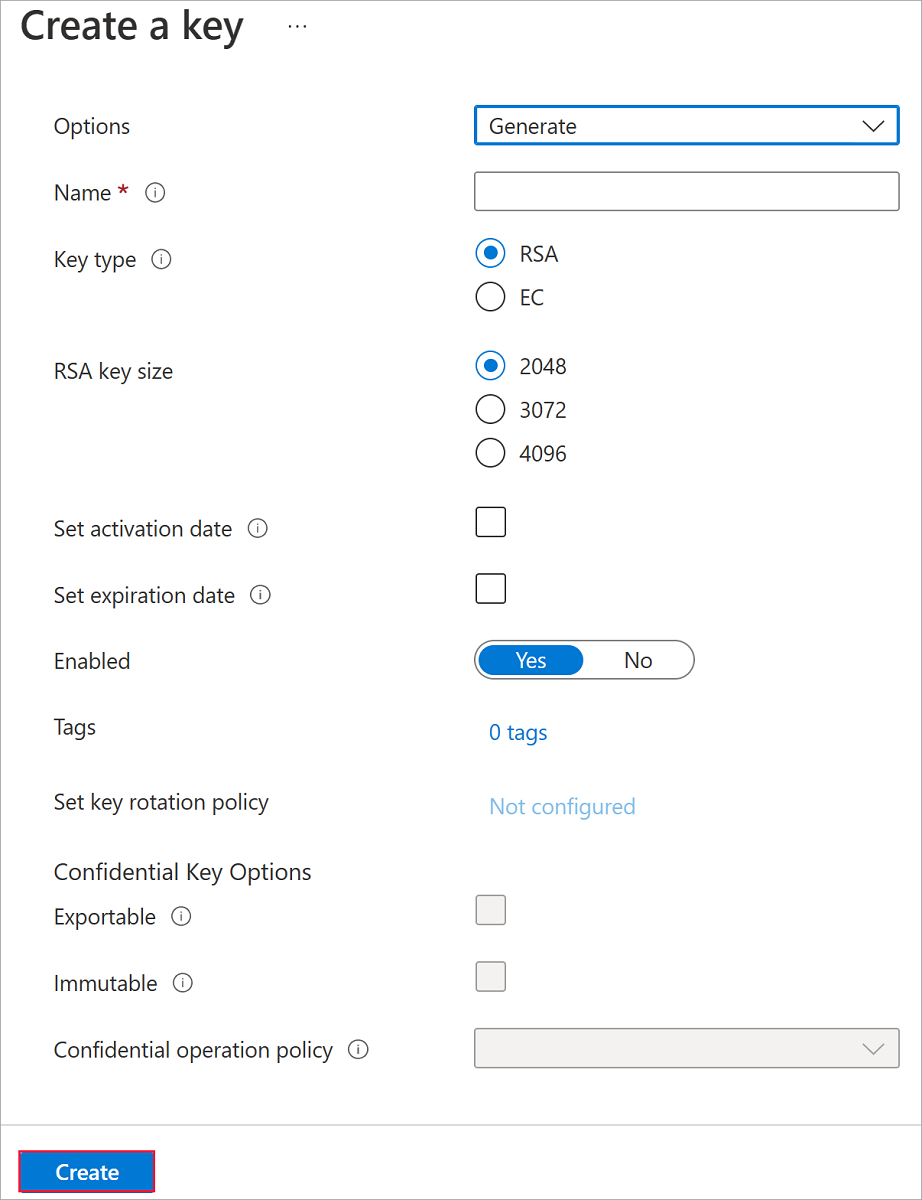

Laissez Type de clé défini sur RSA et Taille de clé RSA défini sur 2048.

Renseignez les autres sélections comme vous le souhaitez, puis sélectionnez Créer.

Ajouter un rôle RBAC Azure

Maintenant que vous avez créé le coffre de clés Azure et une clé, vous devez ajouter un rôle RBAC Azure afin de pouvoir utiliser votre coffre de clés Azure avec votre jeu de chiffrement de disque.

- Sélectionnez Contrôle d’accès (IAM) et ajoutez un rôle.

- Ajoutez les rôles Administrateur de coffre de clés, Propriétaire ou Contributeur.

Configuration du jeu de chiffrement de disque

Recherchez Ensembles de chiffrement de disque et sélectionnez-le.

Dans le volet Jeux de chiffrement de disque, sélectionnez +Créer.

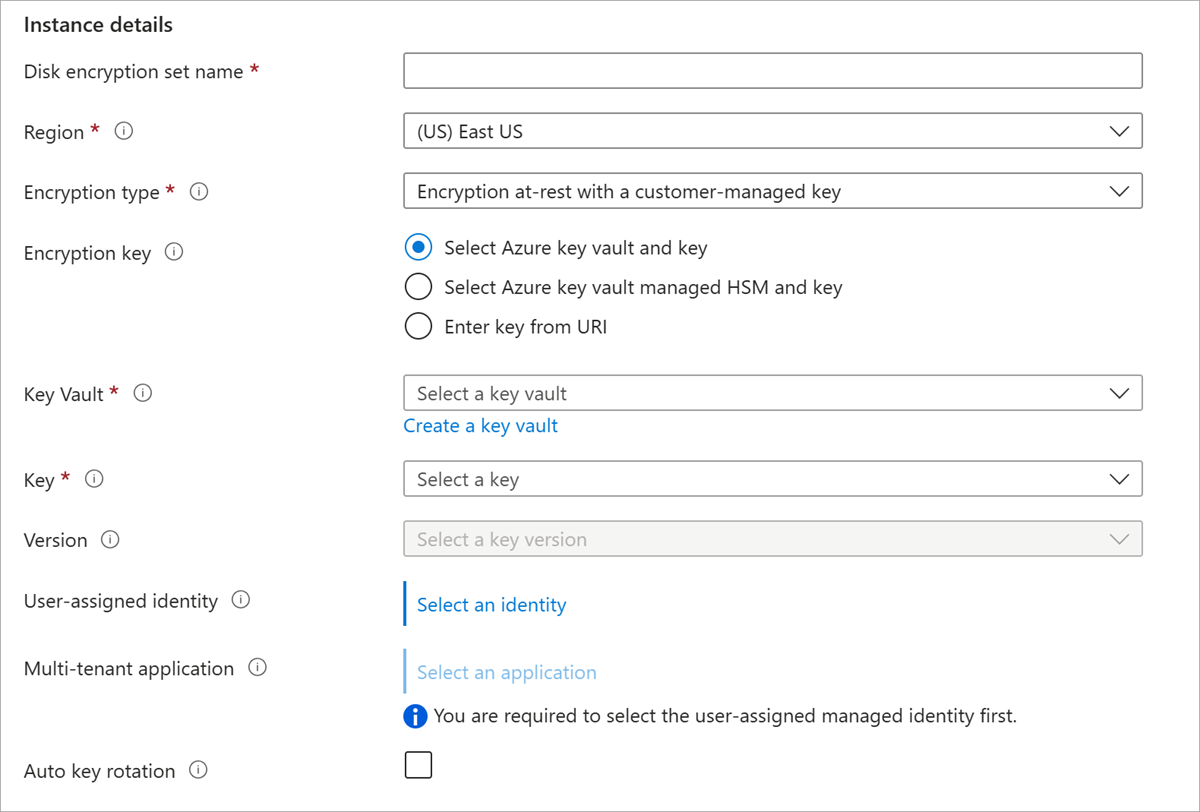

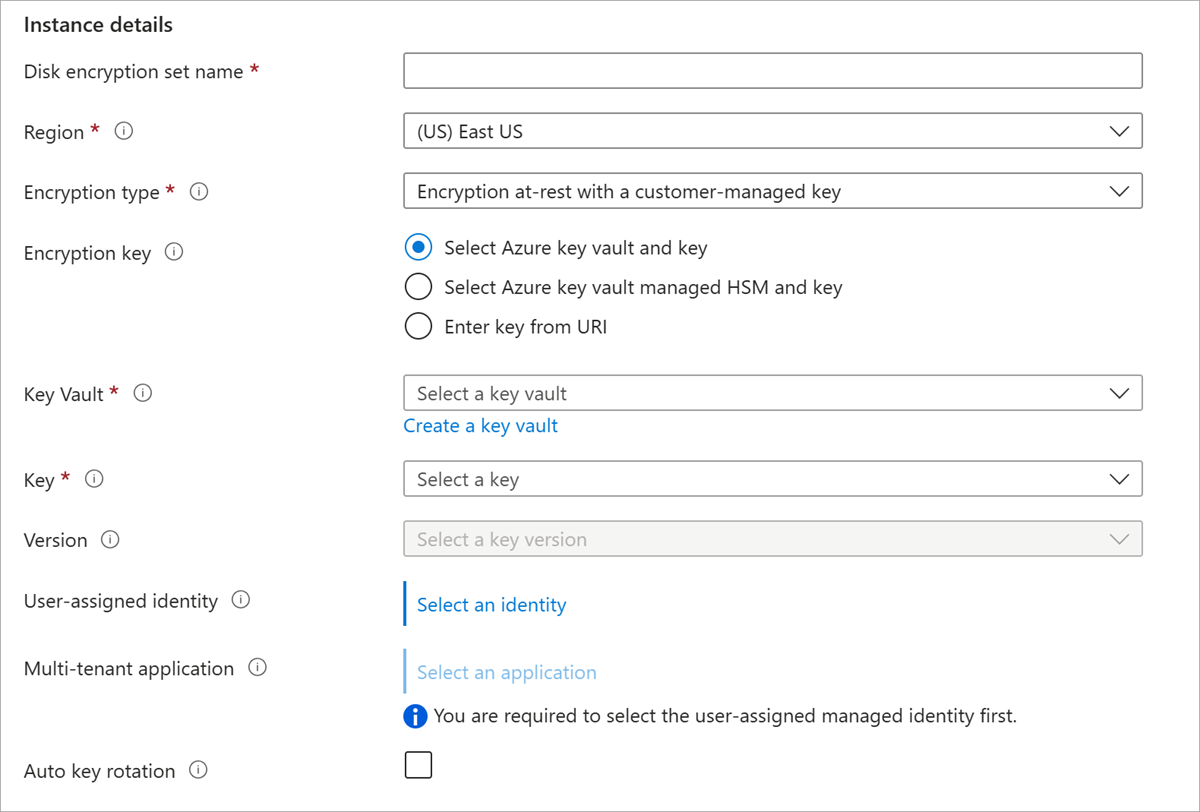

Sélectionnez votre groupe de ressources, attribuez un nom à votre jeu de chiffrement et sélectionnez la même région que votre coffre de clés.

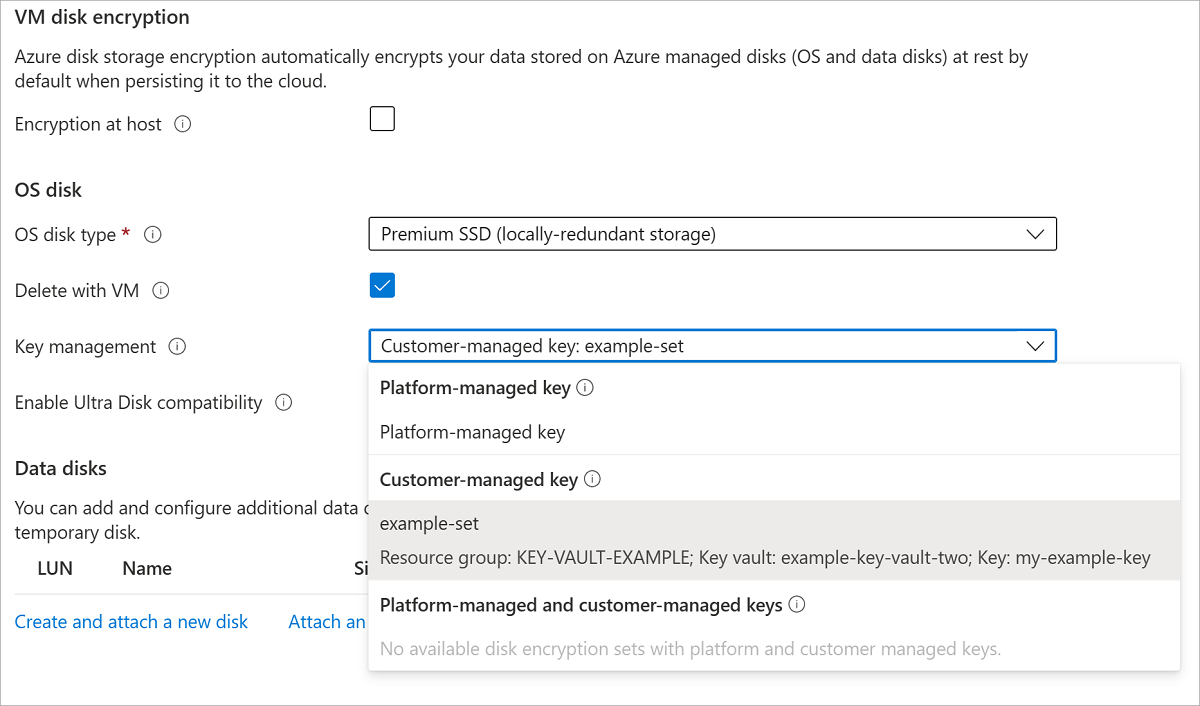

Pour Type de chiffrement, sélectionnez Chiffrement au repos avec une clé gérée par le client.

Notes

Une fois que vous avez créé un jeu de chiffrement de disque avec un type de chiffrement particulier, il n’est plus possible de le modifier. Si vous souhaitez utiliser un type de chiffrement différent, vous devez créer un nouveau jeu de chiffrement de disque.

Vérifiez que l’option Sélectionner un coffre de clés et une clé Azure est sélectionnée.

Sélectionnez le coffre de clés et la clé que vous avez créés précédemment, ainsi que la version.

Si vous souhaitez activer la rotation automatique des clés gérées par le client, sélectionnez Rotation automatique des clés.

Sélectionnez Vérifier + créer, puis Créer.

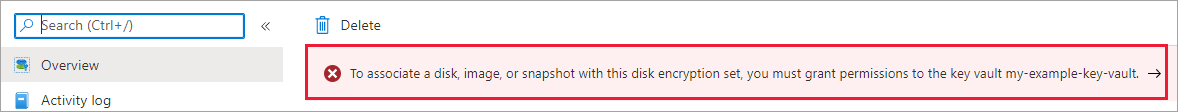

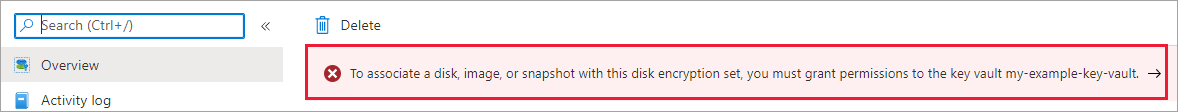

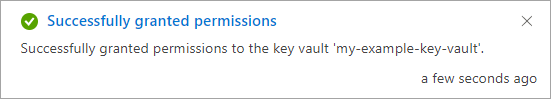

Accédez au jeu de chiffrement de disque une fois qu’il est déployé, puis sélectionnez l’alerte affichée.

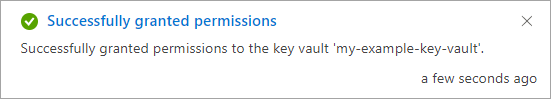

Cela permet d’octroyer les autorisations de coffre de clés au jeu de chiffrement de disque.

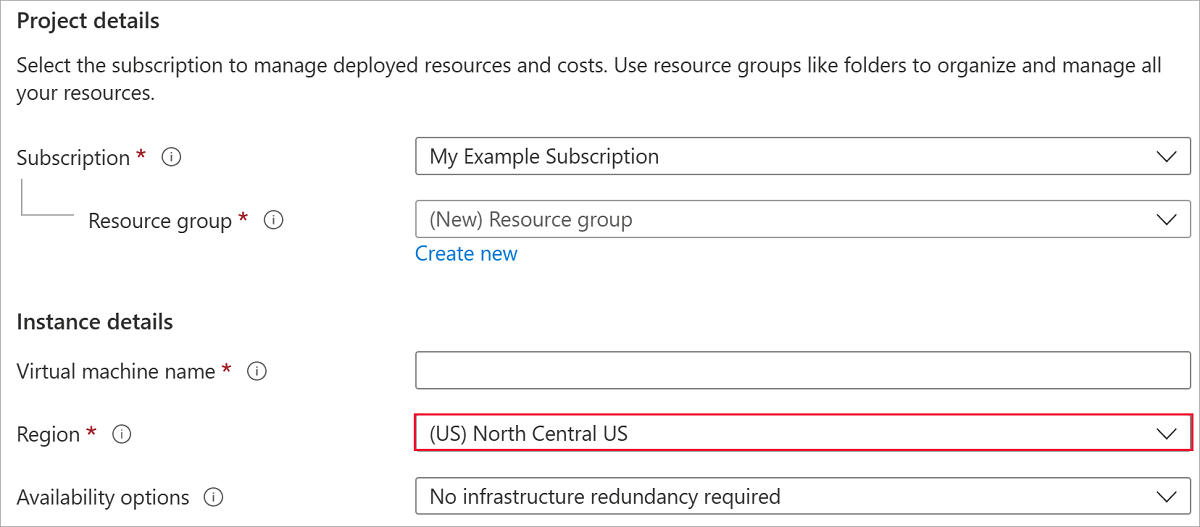

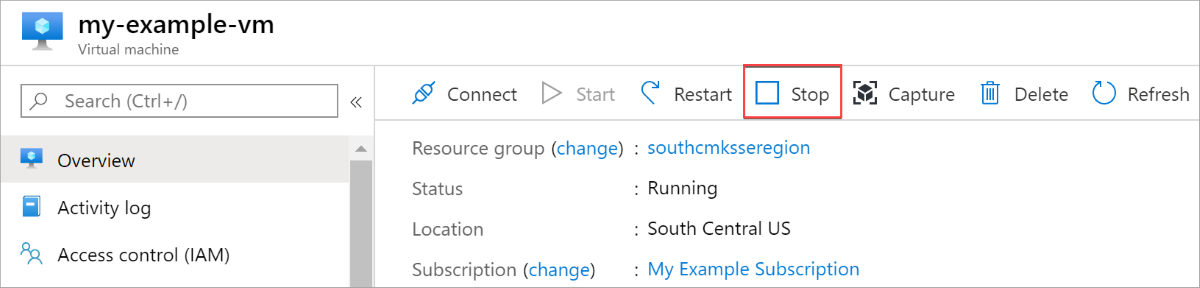

Déployer une machine virtuelle

Maintenant que vous avez créé et configuré votre coffre de clés et le jeu de chiffrement de disque, vous pouvez déployer une machine virtuelle à l’aide du chiffrement.

Le processus de déploiement de la machine virtuelle est similaire au processus de déploiement standard, les seules différences sont que vous devez déployer la machine virtuelle dans la même région que vos autres ressources et que vous choisissez d’utiliser une clé gérée par le client.