Mise à jour corrective automatique des invités pour les machines virtuelles Azure et les groupes identiques

S’applique à : ✔️ Machines virtuelles Linux ✔️ Machines virtuelles Windows ✔️ Groupes identiques flexibles

L’activation de la mise à jour corrective automatique des invités pour vos machines virtuelles Azure et groupes identiques (VMSS) facilite la gestion des mises à jour en appliquant une mise à jour corrective automatique et sécurisée aux machines virtuelles afin de maintenir la conformité en matière de sécurité, tout en limitant le rayon d’impact des machines virtuelles.

La mise à jour corrective automatique de l’invité de machine virtuelle présente les caractéristiques suivantes :

- Les patchs classés comme Critique ou Sécurité sont automatiquement téléchargés et appliqués sur la machine virtuelle.

- Les correctifs sont appliqués pendant les heures creuses pour les machines virtuelles IaaS dans le fuseau horaire de la machine virtuelle.

- Les correctifs sont appliqués pendant toutes les heures pour VMSS Flex.

- Azure gère l’orchestration des correctifs et suit les principes de première disponibilité.

- L’intégrité des machines virtuelles, telle que déterminée par les signaux d’intégrité de la plateforme, est surveillée pour détecter les échecs de mise à jour corrective.

- L’intégrité des applications peut être analysée via l’extension Intégrité des applications.

- Elle fonctionne pour toutes les tailles de machine virtuelle.

Fonctionnement de la mise à jour corrective automatique de l’invité de machine virtuelle

Si la mise à jour corrective automatique de l’invité de machine virtuelle est activée sur une machine virtuelle, les patchs Critiques et Sécurité sont téléchargés et appliqués automatiquement sur la machine virtuelle. Ce processus démarre automatiquement chaque mois quand de nouveaux patchs sont publiés. L’évaluation et l’installation des patchs sont automatiques, et le processus comprend le redémarrage de la machine virtuelle tel que configuré. Le paramètre rebootSetting sur le modèle de machine virtuelle est prioritaire sur les paramètres d’un autre système comme Configuration de maintenance.

La machine virtuelle est évaluée régulièrement et plusieurs fois sur une période de 30 jours pour déterminer les correctifs applicables pour cette machine virtuelle. Les patchs peuvent être installés n’importe quel jour sur la machine virtuelle, pendant les heures creuses de la machine virtuelle. Cette évaluation automatique garantit que tous les patchs manquants sont découverts dès que possible.

Les patchs sont installés dans les 30 jours qui suivent les publications de patchs mensuelles, selon les principes de première orchestration. Les patchs sont installés uniquement pendant les heures creuses de la machine virtuelle, en fonction de son fuseau horaire. La machine virtuelle doit fonctionner pendant les heures creuses pour que les patchs soient installés automatiquement. Si une machine virtuelle est désactivée pendant une évaluation périodique, la plateforme évalue et applique automatiquement les correctifs (si nécessaire) lors de l’évaluation périodique suivante (généralement dans quelques jours) lorsque la machine virtuelle est activée.

Les mises à jour de définitions et autres patchs non classifiés comme critiques ou de sécurité ne sont pas installés via la mise à jour corrective automatique de la machine virtuelle invitée. Pour installer des patchs avec d’autres classifications de patchs ou pour planifier l’installation des patchs dans votre propre fenêtre de maintenance personnalisée, vous pouvez utiliser Update Management.

L’activation de la mise à jour corrective automatique des invités sur des machines virtuelles à instance unique ou des groupes de machines virtuelles identiques en mode d’orchestration flexible permet à la plateforme Azure de mettre à jour votre flotte en plusieurs phases. Le déploiement par phases suit les pratiques de déploiement sécurisé d’Azure et réduit le rayon d’impact si des problèmes sont identifiés avec la dernière mise à jour. Le monitoring de l’intégrité est recommandé pour les machines virtuelles à instance unique et obligatoire pour les groupes de machines virtuelles identiques en mode d’orchestration flexible pour détecter les problèmes liés à la mise à jour.

Mises à jour selon la première disponibilité

Azure orchestre le processus d’installation des correctifs sur tous les clouds publics et privés pour les machines virtuelles qui ont activé la mise à jour corrective automatique des invités. L’orchestration suit les principes privilégiant la disponibilité sur les différents niveaux de disponibilité fournis par Azure.

Pour un groupe de machines virtuelles en cours de mise à jour, la plateforme Azure orchestre les mises à jour :

Entre les régions :

- Une mise à jour mensuelle est orchestrée mondialement sur l’ensemble du service Azure et par phases afin d’éviter les échecs de déploiement au niveau mondial.

- Une phase peut avoir une ou plusieurs régions, et une mise à jour passe aux phases suivantes uniquement si les machines virtuelles éligibles d’une phase sont correctement mises à jour.

- Les régions associées géographiquement ne sont pas mises à jour simultanément et ne peuvent pas dépendre de la même phase régionale.

- La réussite d’une mise à jour est mesurée par le suivi de l’intégrité de la machine virtuelle après sa mise à jour. L’intégrité de la machine virtuelle est suivie via les indicateurs d’intégrité de la plateforme pour la machine virtuelle.

Dans une région :

- Les machines virtuelles de différentes Zones de disponibilité ne sont pas mises à jour simultanément avec la même mise à jour.

- Les machines virtuelles ne faisant pas partie d’un groupe à haute disponibilité sont traitées par lot dans la mesure du possible afin d’éviter les mises à jour simultanées de toutes les machines virtuelles d’un abonnement.

Dans un groupe à haute disponibilité :

- Toutes les machines virtuelles d’un même groupe à haute disponibilité ne sont pas mises à jour simultanément.

- Les machines virtuelles d’un même groupe à haute disponibilité sont mises à jour dans les limites du domaine de mise à jour, et les machines virtuelles de différents domaines de mise à jour ne sont pas mises à jour simultanément.

- Dans un domaine de mise à niveau, au sein d'un ensemble de disponibilité, un maximum de 20 % des machines virtuelles seront mises à jour à la fois. Pour les ensembles de disponibilité de moins de 10 VM, les VM sont mises à jour une par une au sein d'un domaine de mise à niveau.

La restriction du nombre de machines virtuelles corrigées simultanément pour toutes les régions, dans une région ou dans un groupe à haute disponibilité limite l’impact d’un correctif défectueux sur un ensemble donné de machines virtuelles. Avec le monitoring de l’intégrité, les problèmes potentiels sont détectés sans impacter la totalité de la charge de travail.

La date d’installation des patchs pour une machine virtuelle donnée peut varier d’un mois à l’autre, car une machine virtuelle spécifique peut être choisie dans un autre lot entre les cycles de mise à jour corrective mensuelle.

Quels sont les patchs installés ?

Les patchs installés dépendent de la phase de lancement pour la machine virtuelle. Chaque mois, un nouveau déploiement mondial est lancé. Tous les patchs de sécurité et critiques évalués pour une machine virtuelle individuelle sont alors installés pour cette machine virtuelle. Le déploiement est orchestré dans toutes les régions Azure par lots.

L’ensemble exact de patchs à installer varie en fonction de la configuration de la machine virtuelle, notamment du type de système d’exploitation et du moment auquel a lieu l’évaluation. Des patchs différents peuvent être installés sur deux machines virtuelles identiques de régions différentes si le nombre de patchs disponibles est supérieur ou inférieur quand l’orchestration des patchs atteint les différentes régions à différents moments. De même, des machines virtuelles situées dans la même région mais évaluées à des moments différents (en raison de différents lots de zones de disponibilité ou de groupes à haute disponibilité) peuvent recevoir des patchs différents. Ceci se produit cependant moins fréquemment.

Étant donné que la mise à jour corrective automatique des systèmes invités des machines virtuelles ne configure pas la source de patchs, il se peut également que les ensembles de patchs installés sur deux machines virtuelles similaires configurées avec des sources de patchs différentes (référentiel public et référentiel privé, par exemple) ne soient pas exactement les mêmes.

Pour les types de système d’exploitation qui publient des patchs à une cadence fixe, les machines virtuelles configurées sur le référentiel public pour le système d’exploitation recevront probablement le même ensemble de patchs au cours des différentes phases de déploiement du mois. Il peut s’agir, par exemple, des machines virtuelles Windows configurées sur le référentiel Windows Update public.

Étant donné qu’un nouveau déploiement est déclenché chaque mois, une machine virtuelle reçoit au moins un déploiement de patchs chaque mois si elle est mise sous tension pendant les heures creuses. Ce processus garantit que les derniers patchs de sécurité et critiques disponibles sont appliqués à la machine virtuelle sur une base mensuelle. Pour garantir la cohérence de l’ensemble de patchs installés, vous pouvez configurer vos machines virtuelles pour évaluer et télécharger des patchs à partir de vos propres référentiels privés.

Images de système d’exploitation prises en charge

Important

Les mises à jour correctives automatiques de l’invité de machine virtuelle, l’évaluation des correctifs à la demande et l’installation de correctifs à la demande sont prises en charge uniquement sur les machines virtuelles créées à partir d’images avec la combinaison exacte de l’éditeur, de l’offre et de la référence SKU de la liste d’images de SE pris en charge ci-dessous. Les images personnalisées ou tout autre éditeur, offre et combinaison de références (SKU) ne sont pas pris en charge. D’autres images sont ajoutées régulièrement. Votre référence SKU ne figure-t-elle pas dans la liste ? Demandez de l’aide en remplissant une Demande de support image.

Images Windows prises en charge (Hotpatchable)

| Serveur de publication | Offre de système d’exploitation | Sku |

|---|---|---|

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-hotpatch |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-hotpatch-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2025-datacenter-azure-edition |

| MicrosoftWindowsServer | WindowsServer | 2025-datacenter-azure-edition-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2025-datacenter-azure-edition-core |

| MicrosoftWindowsServer | WindowsServer | 2025-datacenter-azure-edition-core-smalldisk |

Images Windows prises en charge (non Hotpatchable)

| Serveur de publication | Offre de système d’exploitation | Sku |

|---|---|---|

| MicrosoftWindowsServer | WindowsServer | 2008-R2-SP1 |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2016-centre-de-données |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter-Server-Core |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter-Core |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-with-containers |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter |

| MicrosoftWindowsServer | WindowsServer | 2022-Datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition |

Images Linux prises en charge

| Serveur de publication | Offre de système d’exploitation | Sku |

|---|---|---|

| Canonical | UbuntuServer | 16.04-LTS |

| Canonical | UbuntuServer | 16.04.0-LTS |

| Canonical | UbuntuServer | 18.04-LTS |

| Canonical | UbuntuServer | 18.04-LTS-gen2 |

| Canonical | 0001-com-ubuntu-pro-bionic | pro-18_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts |

| Canonical | 0001-com-ubuntu-server-focal | 20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts |

| Canonical | 0001-com-ubuntu-pro-focal | pro-20_04-lts-gen2 |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts |

| Canonical | 0001-com-ubuntu-server-jammy | 22_04-lts-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-1 |

| microsoftcblmariner | cbl-mariner | 1-gen2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2 |

| microsoftcblmariner | cbl-mariner | cbl-mariner-2-gen2 |

| Redhat | RHEL | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8, 7_9, 7-RAW, 7-LVM |

| Redhat | RHEL | 8, 8.1, 81gen2, 8.2, 82gen2, 8_3, 83-gen2, 8_4, 84-gen2, 8_5, 85-gen2, 8_6, 86-gen2, 8_7, 8_8, 8-lvm, 8-lvm-gen2 |

| Redhat | RHEL | 9_0, 9_1, 9-lvm, 9-lvm-gen2 |

| Redhat | RHEL RAW | 8-raw, 8-raw-gen2 |

| SUSE | sles-12-sp5 | gen1, gen2 |

| SUSE | sles-15-sp2 | gen1, gen2 |

Modes d’orchestration des patchs

Les machines virtuelles sur Azure prennent maintenant en charge les modes d’orchestration des patchs suivants :

AutomaticByPlatform (mise à jour corrective orchestrée par Azure) :

- Ce mode est pris en charge pour les machines virtuelles Linux et Windows.

- Ce mode active la mise à jour corrective automatique des systèmes invités des machines virtuelles pour la machine virtuelle, et l’installation ultérieure des patchs est orchestrée par Azure.

- Pendant le processus d’installation, ce mode évalue la machine virtuelle pour les correctifs disponibles et enregistre les détails dans Azure Resource Graph.

- Ce mode est obligatoire pour la mise à jour corrective selon la première disponibilité.

- Ce mode est pris en charge uniquement pour les machines virtuelles créées à l’aide des images de plateforme de système d’exploitation prises en charge ci-dessus.

- Pour les machines virtuelles Windows, le réglage de ce mode désactive également les mises à jour automatiques natives sur la machine virtuelle Windows pour éviter les doublons.

- Pour utiliser ce mode sur des machines virtuelles Linux, définissez la propriété

osProfile.linuxConfiguration.patchSettings.patchMode=AutomaticByPlatformdans le modèle de machine virtuelle. - Pour utiliser ce mode sur des machines virtuelles Windows, définissez la propriété

osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatformdans le modèle de machine virtuelle. - L’activation de ce mode définit la clé de Registre SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate sur 1

AutomaticByOS :

- Ce mode est pris en charge uniquement pour les machines virtuelles Windows.

- Ce mode active les mises à jour automatiques sur la machine virtuelle Windows, et les patchs sont installés sur la machine virtuelle par le biais des mises à jour automatiques.

- Ce mode ne prend pas en charge la mise à jour corrective selon la première disponibilité.

- Ce mode est défini par défaut si aucun autre mode correctif n’est spécifié pour une machine virtuelle Windows.

- Pour utiliser ce mode sur des machines virtuelles Windows, définissez la propriété

osProfile.windowsConfiguration.enableAutomaticUpdates=trueet la propriétéosProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByOSdans le modèle de machine virtuelle. - L’activation de ce mode définit la clé de Registre SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate sur 0

Manuel :

- Ce mode est pris en charge uniquement pour les machines virtuelles Windows.

- Ce mode désactive les mises à jour automatiques sur la machine virtuelle Windows. Lors du déploiement d’une machine virtuelle à l’aide de l’interface CLI ou de PowerShell, la définition de

--enable-auto-updatessurfalsedéfinit égalementpatchModesurmanualet désactive les mises à jour automatiques. - Ce mode ne prend pas en charge la mise à jour corrective selon la première disponibilité.

- Ce mode doit être défini lors de l’utilisation de solutions personnalisées de mise à jour corrective.

- Pour utiliser ce mode sur des machines virtuelles Windows, définissez la propriété

osProfile.windowsConfiguration.enableAutomaticUpdates=falseet la propriétéosProfile.windowsConfiguration.patchSettings.patchMode=Manualdans le modèle de machine virtuelle. - L’activation de ce mode définit la clé de Registre SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate sur 1

ImageDefault :

- Ce mode est pris en charge uniquement pour les machines virtuelles Linux.

- Ce mode ne prend pas en charge la mise à jour corrective selon la première disponibilité.

- Ce mode respecte la configuration de mise à jour corrective par défaut dans l’image utilisée pour créer la machine virtuelle.

- Ce mode est défini par défaut si aucun autre mode correctif n’est spécifié pour une machine virtuelle Linux.

- Pour utiliser ce mode sur des machines virtuelles Linux, définissez la propriété

osProfile.linuxConfiguration.patchSettings.patchMode=ImageDefaultdans le modèle de machine virtuelle.

Notes

Pour les machines virtuelles Windows, la propriété osProfile.windowsConfiguration.enableAutomaticUpdates ne peut être définie qu’au moment où la machine virtuelle est créée pour la première fois. Cela a un impact sur certaines transitions du mode correctif. Le basculement entre les modes AutomaticByPlatform et manuel est pris en charge sur les machines virtuelles qui possèdent osProfile.windowsConfiguration.enableAutomaticUpdates=false. Le basculement entre les modes AutomaticByPlatform et manuel est pris en charge sur les machines virtuelles qui possèdent osProfile.windowsConfiguration.enableAutomaticUpdates=true. Le basculement entre les modes AutomaticByOS et manuel n’est pas pris en charge.

Azure recommande d’activer le Mode Évaluation sur une machine virtuelle même si l’orchestration Azure n’est pas activée pour la mise à jour corrective. Cela permettra à la plateforme d’évaluer la machine virtuelle toutes les 24 heures pour les mises à jour en attente et d’enregistrer les détails dans Azure Resource Graph. La plateforme effectue une évaluation pour signaler les résultats consolidés lorsque l’état de configuration du correctif souhaité de la machine est appliqué ou confirmé. Cela sera signalé sous la forme d’une évaluation « plateforme ».

Conditions requises pour l’activation de la mise à jour corrective automatique de l’invité de machine virtuelle

- L’agent de machine virtuelle Azure pour Windows ou Linux doit être installé sur la machine virtuelle.

- Pour les machines virtuelles Linux, l’agent Linux Azure doit être en version 2.2.53.1 ou supérieure. Mettez à jour l’agent Linux si la version actuelle est inférieure à la version requise.

- Pour les machines virtuelles Windows, le service Windows Update doit fonctionner sur la machine virtuelle.

- La machine virtuelle doit être en mesure d’accéder aux points de terminaison de mise à jour configurés. Si votre machine virtuelle est configurée pour utiliser des référentiels privés pour Linux ou Windows Server Update Services (WSUS) pour les machines virtuelles Windows, les points de terminaison de mise à jour appropriés doivent être accessibles.

- Utilisez l’API Compute version 2021-03-01 ou ultérieure pour accéder à toutes les fonctionnalités, notamment l’évaluation à la demande et la mise à jour corrective à la demande.

- Les images personnalisées ne sont actuellement pas prises en charge.

- L’orchestration flexible VMSS nécessite l’installation de l’extension Intégrité de l’application. Cela est facultatif pour les machines virtuelles IaaS.

Activer la mise à jour corrective automatique de l’invité de machine virtuelle

Vous pouvez activer la mise à jour corrective automatique de l’invité de machine virtuelle sur n’importe quelle machine virtuelle Windows ou Linux créée à partir d’une image de plateforme prise en charge.

API REST pour machines virtuelles Linux

L’exemple suivant décrit comment activer la mise à jour corrective automatique de l’invité de machine virtuelle :

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"linuxConfiguration": {

"provisionVMAgent": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

API REST pour machines virtuelles Windows

L’exemple suivant décrit comment activer la mise à jour corrective automatique de l’invité de machine virtuelle :

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"windowsConfiguration": {

"provisionVMAgent": true,

"enableAutomaticUpdates": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

Azure PowerShell lors de la création d’une machine virtuelle Windows

Utilisez la cmdlet Set-AzVMOperatingSystem pour activer la mise à jour corrective automatique des systèmes invités des machines virtuelles lors de la création d’une machine virtuelle.

Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName $ComputerName -Credential $Credential -ProvisionVMAgent -EnableAutoUpdate -PatchMode "AutomaticByPlatform"

Azure PowerShell lors de la mise à jour d’une machine virtuelle Windows

Utilisez les cmdlet Set-AzVMOperatingSystem et Update-AzVM pour activer la mise à jour corrective automatique des systèmes invités des machines virtuelles sur une machine virtuelle existante.

$VirtualMachine = Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM"

Set-AzVMOperatingSystem -VM $VirtualMachine -PatchMode "AutomaticByPlatform"

Update-AzVM -VM $VirtualMachine

Azure CLI pour machines virtuelles Windows

Utilisez az vm create pour activer la mise à jour corrective automatique de l’invité de machine virtuelle lors de la création d’une machine virtuelle. L’exemple suivant configure la mise à jour corrective automatique de l’invité de machine virtuelle pour la machine virtuelle nommée myVM dans le groupe de ressources appelé myResourceGroup :

az vm create --resource-group myResourceGroup --name myVM --image Win2019Datacenter --enable-agent --enable-auto-update --patch-mode AutomaticByPlatform

Pour modifier une machine virtuelle existante, utilisez az vm update.

az vm update --resource-group myResourceGroup --name myVM --set osProfile.windowsConfiguration.enableAutomaticUpdates=true osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatform

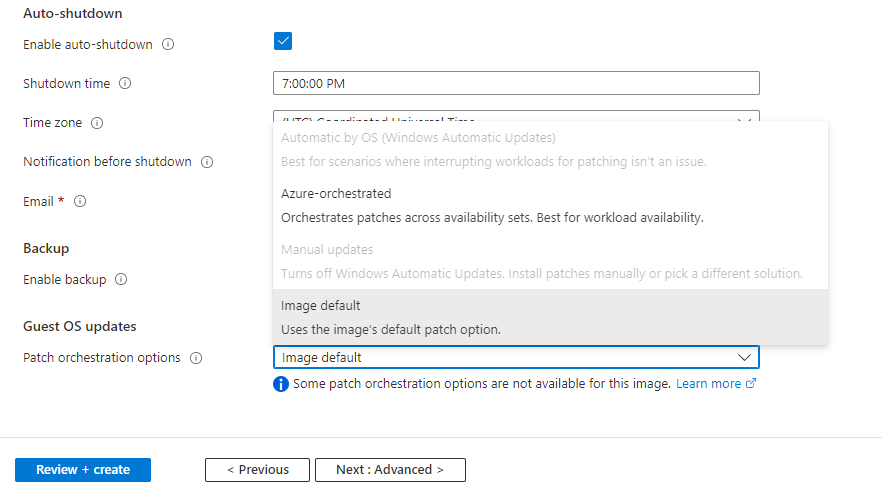

Portail Azure

Lorsque vous créez une machine virtuelle à l’aide du portail Azure, les modes d’orchestration des patchs peuvent être définis sous l’onglet Gestion pour Linux et Windows.

Activation et évaluation

Notes

L’activation des mises à jour automatiques de l’invité de machine virtuelle peut prendre plus de trois heures, car elle est effectuée pendant les heures creuses de la machine virtuelle. Comme l’évaluation et l’installation des patchs se produisent uniquement pendant les heures creuses, votre machine virtuelle doit également fonctionner pendant les heures creuses pour appliquer les patchs.

Quand la mise à jour corrective automatique des systèmes invités des machines virtuelles est activée pour une machine virtuelle, une extension de machine virtuelle est installée : de type Microsoft.CPlat.Core.LinuxPatchExtension sur une machine virtuelle Linux et de type Microsoft.CPlat.Core.WindowsPatchExtension sur une machine virtuelle Windows. Il n’est pas nécessaire d’installer ou de mettre à jour cette extension manuellement, car elle est gérée par la plateforme Azure dans le cadre du processus de mise à jour corrective automatique de l’invité de machine virtuelle.

L’activation des mises à jour automatiques de l’invité de machine virtuelle peut prendre plus de trois heures, car elle est effectuée pendant les heures creuses de la machine virtuelle. L’extension est également installée et mise à jour pendant les heures creuses de la machine virtuelle. Si les heures creuses de la machine virtuelle se terminent avant la fin de l’activation, le processus d’activation reprendra pendant les heures creuses disponibles suivantes.

La plateforme procède régulièrement à des appels de configuration de mise à jour corrective pour garantir que tout reste aligné lorsque des modifications de modèle sont détectées sur les machines virtuelles IaaS ou les groupes identiques en mode d’orchestration flexible. Certains changements de modèle tels que, mais sans s'y limiter, la mise à jour du mode d'évaluation, du mode de correction et de la mise à jour de l'extension peuvent déclencher un appel de configuration de correction.

Les mises à jour automatiques sont désactivées dans la plupart des scénarios, et l’installation des patchs s’effectue désormais par le biais de l’extension. Les conditions suivantes s’appliquent.

- Si les mises à jour automatiques Windows Update étaient activées sur une machine virtuelle Windows par le biais du mode correctif AutomaticByOS, elles sont désactivées pour la machine virtuelle quand l’extension est installée.

- Pour les machines virtuelles Ubuntu, les mises à jour automatiques par défaut sont désactivées automatiquement à l’issue du processus d’activation de la mise à jour corrective automatique des systèmes invités des machines virtuelles.

- Pour RHEL, les mises à jour automatiques doivent être désactivées manuellement. Exécutez :

sudo systemctl stop packagekit

sudo systemctl mask packagekit

Pour vérifier si la mise à jour corrective automatique de l’invité de machine virtuelle est terminée et si l’extension de mise à jour corrective est installée sur la machine virtuelle, vous pouvez consulter la vue d’instance de la machine virtuelle. Si le processus d’activation est terminé, l’extension sera installée et les résultats de l’évaluation de la machine virtuelle seront disponibles sous patchStatus. La vue d’instance de la machine virtuelle est accessible de plusieurs façons, comme décrit ci-dessous.

API REST

GET on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/instanceView?api-version=2020-12-01`

Azure PowerShell

Utilisez la cmdlet Get-AzVM avec le paramètre -Status pour accéder à la vue d’instance de votre machine virtuelle.

Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM" -Status

Actuellement, PowerShell fournit uniquement des informations sur l’extension de mise à jour corrective. Des informations sur patchStatus seront également bientôt disponibles par le biais de PowerShell.

Azure CLI

Utilisez az vm get-instance-view pour accéder à la vue d’instance de votre machine virtuelle.

az vm get-instance-view --resource-group myResourceGroup --name myVM

Compréhension de l’état des patchs pour votre machine virtuelle

La section patchStatus de la réponse de la vue d’instance fournit des détails sur l’évaluation la plus récente et la dernière installation de patch pour votre machine virtuelle.

Les résultats de l’évaluation de votre machine virtuelle peuvent être consultés dans la section availablePatchSummary. Une évaluation est effectuée régulièrement pour une machine virtuelle pour laquelle la mise à jour corrective automatique de l’invité de machine virtuelle est activée. Le nombre de patchs disponibles après une évaluation est fourni sous les résultats criticalAndSecurityPatchCount et otherPatchCount. La mise à jour corrective automatique de l’invité de machine virtuelle installera tous les patchs évalués sous les classifications de patchs Critique et Sécurité. Tout autre patch évalué est ignoré.

Les résultats de l’installation des patchs pour votre machine virtuelle peuvent être consultés dans la section lastPatchInstallationSummary. Cette section fournit des informations sur la dernière tentative d’installation de patchs sur la machine virtuelle, notamment le nombre de patchs installés, en attente, en échec ou ignorés. Les patchs sont installés uniquement pendant la fenêtre de maintenance des heures creuses pour la machine virtuelle. Une nouvelle tentative est effectuée automatiquement pour les patchs en attente et en échec pendant la fenêtre de maintenance des heures creuses.

Désactiver la mise à jour corrective automatique de l’invité de machine virtuelle

La mise à jour corrective automatique de l’invité de machine virtuelle peut être désactivée en modifiant le mode d’orchestration des correctifs pour la machine virtuelle.

Pour désactiver la mise à jour corrective automatique de l’invité de machine virtuelle sur une machine virtuelle Linux, remplacez le mode correctif par ImageDefault.

Pour activer la mise à jour corrective automatique de l’invité de machine virtuelle sur une machine virtuelle Windows, la propriété osProfile.windowsConfiguration.enableAutomaticUpdates détermine les modes de correction qui peuvent être définis sur la machine virtuelle et cette propriété ne peut être définie que lorsque la machine virtuelle est créée pour la première fois. Cela a un impact sur certaines transitions de mode correctif :

- Pour les machines virtuelles ayant la propriété

osProfile.windowsConfiguration.enableAutomaticUpdates=false, désactivez la mise à jour corrective automatique de l’invité de machine virtuelle en remplaçant le mode correctif parManual. - Pour les machines virtuelles ayant la propriété

osProfile.windowsConfiguration.enableAutomaticUpdates=true, désactivez la mise à jour corrective automatique de l’invité de machine virtuelle en remplaçant le mode correctif parAutomaticByOS. - Le basculement entre les modes AutomaticByOS et manuel n’est pas pris en charge.

Utilisez les exemples de la section enablement ci-dessus dans cet article pour les exemples d’utilisation de l’API, de PowerShell et de l’interface de ligne de commande pour définir le mode correctif requis.

Évaluation des patchs à la demande

Si la mise à jour corrective automatique de l’invité de machine virtuelle est déjà activée pour votre machine virtuelle, une évaluation périodique des patchs est effectuée sur la machine virtuelle pendant ses heures creuses. Ce processus est automatique et les résultats de l’évaluation la plus récente peuvent être examinés par le biais de la vue d’instance de la machine virtuelle, comme décrit précédemment dans ce document. Vous pouvez également déclencher une évaluation des patchs à la demande pour votre machine virtuelle à tout moment. L’évaluation des patchs peut prendre quelques minutes et l’état de l’évaluation la plus récente est mis à jour dans la vue d’instance de la machine virtuelle.

Notes

L’évaluation des correctifs à la demande ne déclenche pas automatiquement l’installation des correctifs. Si vous avez activé la mise à jour corrective automatique de l’invité de machine virtuelle, les correctifs appliqués et applicables pour la machine virtuelle sont installés pendant les heures creuses de la machine virtuelle, en suivant le processus de mise à jour corrective et de disponibilité décrit plus haut dans ce document.

API REST

Utilisez l’API Assess Patches pour évaluer les patchs disponibles pour votre machine virtuelle.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/assessPatches?api-version=2020-12-01`

Azure PowerShell

Utilisez la cmdlet Invoke-AzVmPatchAssessment pour évaluer les patchs disponibles pour votre machine virtuelle.

Invoke-AzVmPatchAssessment -ResourceGroupName "myResourceGroup" -VMName "myVM"

Azure CLI

Utilisez az vm assess-patches pour évaluer les patchs disponibles pour votre machine virtuelle.

az vm assess-patches --resource-group myResourceGroup --name myVM

Installation de correctifs à la demande

Si la mise à jour corrective automatique de l’invité de machine virtuelle est déjà activée pour votre machine virtuelle, une installation périodique des patches de sécurité et des patches critique est effectuée sur la machine virtuelle pendant ses heures creuses. Ce processus est automatique et les résultats de l’installation la plus récente peuvent être examinés par le biais de la vue d’instance de la machine virtuelle, comme décrit précédemment dans ce document.

Vous pouvez également déclencher une installation des patchs à la demande pour votre machine virtuelle à tout moment. L’installation des patchs peut prendre quelques minutes et l’état de l’installation la plus récente est mis à jour dans la vue d’instance de la machine virtuelle.

Vous pouvez utiliser l’installation de correctifs à la demande pour installer tous les correctifs d’une ou de plusieurs classifications de correctifs. Vous pouvez également choisir d’inclure ou d’exclure des packages spécifiques pour des ID de base de connaissances Linux ou spécifiques pour Windows. Lors du déclenchement d’une installation corrective à la demande, assurez-vous de spécifier au moins une classification des correctifs ou au moins un correctif (package pour Linux, ID de la base de connaissances pour Windows) dans la liste d’inclusion.

API REST

Utilisez l’API Install Patches pour installer les correctifs sur votre machine virtuelle.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/installPatches?api-version=2020-12-01`

Exemple de corps de requête pour Linux :

{

"maximumDuration": "PT1H",

"Setting": "IfRequired",

"linuxParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Exemple de corps de requête pour Linux :

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"windowsParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Azure PowerShell

Utilisez la cmdlet Invoke-AzVMInstallPatch pour installer les correctifs sur votre machine virtuelle.

Exemple d’installation de certains packages sur une machine virtuelle Linux :

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Linux -ClassificationToIncludeForLinux "Security" -PackageNameMaskToInclude ["package123"] -PackageNameMaskToExclude ["package567"]

Exemple d’installation de tous les correctifs critiques sur une machine virtuelle Windows :

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT2H" -RebootSetting "Never" -Windows -ClassificationToIncludeForWindows Critical

Exemple d’installation de tous les correctifs de sécurité sur une machine virtuelle Windows, tout en incluant et en excluant les correctifs avec des ID de base de connaissances spécifiques et en excluant tout correctif nécessitant un redémarrage :

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Windows -ClassificationToIncludeForWindows "Security" -KBNumberToInclude ["KB1234567", "KB123567"] -KBNumberToExclude ["KB1234702", "KB1234802"] -ExcludeKBsRequiringReboot

Azure CLI

Utilisez az vm install-patches pour installer les correctifs sur votre machine virtuelle.

Exemple d’installation de tous les correctifs critiques sur une machine virtuelle Linux :

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-linux Critical

Exemple d’installation de tous les correctifs critiques et de sécurité sur une machine virtuelle Windows, tout en excluant tout correctif nécessitant un redémarrage :

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-win Critical Security --exclude-kbs-requiring-reboot true

Déploiement sécurisé strict sur les images canoniques

Microsoft et Canonical ont collaboré pour faciliter la mise à jour des mises à jour du système d’exploitation Linux et accroître la sécurité et la résilience de leurs charges de travail Ubuntu sur Azure. En s'appuyant sur le service d'instantanés de Canonical, Azure appliquera désormais le même ensemble de mises à jour Ubuntu de manière cohérente à votre flotte dans toutes les régions.

Azure stockera les mises à jour liées au paquet dans le référentiel du client pendant 90 jours maximum, en fonction de l'espace disponible. Cela permet aux clients de mettre à jour leur parc en utilisant le déploiement strict sécurisé pour les machines virtuelles qui ont jusqu'à 3 mois de retard sur les mises à jour.

Aucune action n’est requise pour les clients qui ont activé la mise à jour corrective automatique. La plate-forme installera un package qui est attaché à un point dans le temps par défaut. Si une mise à jour basée sur un instantané ne peut pas être installée, Azure applique le package le plus récent sur la machine virtuelle afin de garantir la sécurité de la machine virtuelle. Les mises à jour ponctuelles seront cohérentes sur toutes les machines virtuelles dans toutes les régions pour garantir l’homogénéité. Les clients peuvent afficher les informations de date publiées relatives à la mise à jour appliquée dans Azure Resource Graph et à la vue d’instance de la machine virtuelle.

Fin de vie (EOL) de l’image

Les éditeurs peuvent ne plus prendre en charge la génération de nouvelles mises à jour pour leurs images après une certaine date. C’est ce que l’on appelle généralement Fin de vie (EOL) pour l’image. Azure ne recommande pas d’utiliser les images après leur date de fin de vie, car cela exposerait le service à des failles de sécurité ou à des problèmes de performances. Le service d’Azure, Guest Patching Service (AzGPS), communiquera les étapes nécessaires pour les clients et les partenaires concernés. AzGPS supprimera l’image de la liste de support après la date de fin de vie. Les machines virtuelles qui utilisent une image de fin de vie sur Azure peuvent continuer à fonctionner au-delà de la date indiquée. Toutefois, les problèmes rencontrés par ces machines virtuelles ne sont pas éligibles au support.