En savoir plus sur le chiffrement d'un Azure Elastic SAN

Azure Elastic SAN utilise le chiffrement côté serveur (SSE) pour chiffrer automatiquement les données stockées dans un Elastic SAN. Le SSE protège vos données et vous aide à répondre aux exigences de votre entreprise en matière de sécurité et de conformité.

Les données dans les volumes Azure Elastic SAN sont chiffrées et déchiffrées de façon transparente avec un chiffrement AES sur 256 bits, un des chiffrements par blocs les plus forts actuellement disponibles et conforme à FIPS 140-2. Pour plus d’informations sur les modules cryptographiques de chiffrement de données Azure, consultez API de chiffrement : nouvelle génération.

Le SSE est activé par défaut, et ne peut pas être désactivé. Le SSE ne peut pas être désactivé, n’a pas d’impact sur les performances de votre Elastic SAN et n’a aucun coût supplémentaire associé à celui-ci.

À propos de la gestion des clés de chiffrement

Il existe deux types de clés de chiffrement disponibles : les clés gérées par la plateforme et les clés gérées par le client. Les données écrites dans un volume Elastic SAN sont chiffrées avec des clés gérées par la plateforme (gérées par Microsoft) par défaut. Si vous préférez, vous pouvez utiliser des clés gérées par le client à la place, si vous avez des exigences de sécurité et de conformité organisationnelles spécifiques.

Lorsque vous configurez un groupe de volumes, vous pouvez choisir d’utiliser des clés gérées par la plateforme ou gérées par le client. Tous les volumes d’un groupe de volumes héritent de la configuration du groupe de volumes. Vous pouvez basculer entre les clés gérées par le client et les clés managées par la plateforme à tout moment. Si vous basculez entre ces types de clés, le service Elastic SAN chiffre à nouveau la clé de chiffrement des données avec la nouvelle clé KEK. La protection de la clé de chiffrement des données change, mais les données de vos volumes Elastic SAN restent toujours chiffrées. Aucune action supplémentaire n’est requise de votre part pour vous assurer que vos données sont protégées.

Clés gérées par le client

Si vous utilisez des clés gérées par le client, vous devez utiliser un Azure Key Vault quelconque pour les stocker.

Vous pouvez créer et importer vos propres clés RSA et les stocker dans votre Azure Key Vault, ou générer de nouvelles clés RSA à l’aide d’Azure Key Vault. Vous pouvez utiliser les API ou les interfaces de gestion d’Azure Key Vault pour générer vos clés. L’Elastic SAN et le coffre de clés peuvent se trouver dans différentes régions et abonnements, mais ils doivent se trouver dans le même locataire Microsoft Entra ID.

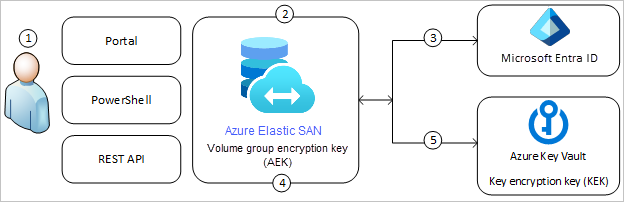

Le diagramme suivant montre comment Azure Elastic SAN utilise Microsoft Entra ID et un coffre de clés pour effectuer des requêtes à l’aide de la clé gérée par le client :

La liste suivante décrit les étapes numérotées dans le diagramme :

- Un administrateur Azure Key Vault accorde des autorisations à une identité managée pour accéder au coffre de clés qui contient les clés de chiffrement. L’identité managée peut être soit une identité affectée par l’utilisateur que vous créez et gérez, soit une identité affectée par le système, associée au groupe de volumes.

- Un propriétaire du groupe de volumes Elastic SAN Azure configure le chiffrement avec une clé gérée par le client pour le groupe de volumes.

- Azure Elastic SAN utilise les autorisations accordées à l’identité managée à l’étape 1 pour authentifier l’accès au coffre de clés via Microsoft Entra ID.

- Azure Elastic SAN encapsule la clé de chiffrement des données avec la clé gérée par le client à partir du coffre de clés.

- Pour les opérations de lecture/écriture, Azure Elastic SAN envoie des requêtes à Azure Key Vault pour désencapsuler la clé de chiffrement du compte afin d’effectuer des opérations de chiffrement et de déchiffrement.