Choisir comment autoriser l’accès à des données de blobs dans le portail Azure

Lorsque vous accédez aux données d’objet blob à l’aide du Portail Azure, le portail fait des requêtes à Azure Storage en arrière-plan. Une requête au stockage Azure peut être autorisée à l’aide de votre compte Microsoft Entra ou de la clé d’accès au compte de stockage. Le portail indique la méthode que vous utilisez et vous permet de basculer entre les deux si vous disposez des autorisations appropriées.

Autorisations nécessaires pour accéder aux données d’objet blob

Selon la façon dont vous souhaitez autoriser l’accès aux données blob dans le portail Azure, vous devez disposer d’autorisations particulières. Dans la plupart des cas, ces autorisations sont fournies via le contrôle d’accès en fonction du rôle Azure (Azure RBAC). Pour plus d’informations sur Azure RBAC, consultez Qu’est-ce que le contrôle d’accès en fonction du rôle Azure (Azure RBAC) ?

Utiliser la clé d'accès au compte

Pour accéder aux données de blob avec la clé d’accès au compte, vous devez disposer d’un rôle Azure qui vous est attribué et qui inclut l’action Azure RBAC Microsoft.Storage/storageAccounts/listkeys/action. Ce rôle Azure peut être intégré ou il peut s’agir d’un rôle personnalisé.

Les rôles intégrés suivants, répertoriés du moins au plus grand nombre d’autorisations, prennent en charge Microsoft.Storage/storageAccounts/listkeys/action:

- Lecteur et accès aux données

- Contributeur de compte de stockage

- Contributeur Azure Resource Manager

- PropriétaireAzure Resource Manager

Lorsque vous tentez d’accéder aux données d’objet blob dans le Portail Microsoft Azure, le portail commence par vérifier si un rôle RBAC vous a été attribué avec Microsoft.Storage/storageAccounts/listkeys/action. Si un rôle avec cette action vous a été attribué, le portail utilise la clé de compte pour l’accès aux données d’objet blob. Si un rôle avec cette action ne vous a pas été attribué, le portail tente d’accéder aux données à l’aide de votre compte Microsoft Entra.

Important

Quand un compte de stockage est verrouillé à l’aide d’un verrou ReadOnly Azure Resource Manager, l’opération Afficher la liste des clés n’est pas autorisée pour ce compte de stockage. Répertorier les clés est une opération POST, et toutes les opérations POST sont empêchées lorsqu’un verrou ReadOnly est configuré pour le compte. Pour cette raison, lorsque le compte est verrouillé avec un verrou ReadOnly, les utilisateurs doivent utiliser des informations d’identification Microsoft Entra pour accéder aux données de blob dans le portail. Pour plus d’informations sur l’accès aux données blob dans le portail avec Microsoft Entra ID, consultez Utiliser votre compte Microsoft Entra.

Remarque

Les rôles d’administrateur d’abonnement classique Administrateur de service et Co-administrateur incluent l’équivalent du rôle Propriétaire d’Azure Resource Manager. Le rôle Propriétaire inclut toutes les actions, y compris Microsoft.Storage/storageAccounts/listkeys/action, pour qu’un utilisateur avec l’un de ces rôles d’administration puisse accéder également aux données d’objet blob avec la clé de compte. Pour plus d’informations, consultez Rôles Azure, rôles Microsoft Entra et rôles d’administrateur d’abonnements classiques.

Utiliser votre compte Microsoft Entra

Pour accéder aux données blob à partir du portail Azure en utilisant votre compte Microsoft Entra, ces deux instructions doivent être vraies pour vous :

- Vous disposez d’un rôle intégré ou personnalisé qui fournit l’accès aux données d’objet blob.

- Le rôle Lecteur Azure Resource Manager au minimum vous a été attribué, limité au niveau du compte de stockage ou à un niveau supérieur. Le rôle Lecteur octroie les autorisations les plus restreintes, mais l’utilisation d’un autre rôle Azure Resource Manager accordant l’accès aux ressources de gestion de compte de stockage est également acceptable.

Le rôle Lecteur est un rôle d’Azure Resource Manager qui permet aux utilisateurs d’afficher les ressources de compte de stockage, mais pas de les modifier. Il ne fournit pas d’autorisations en lecture pour des données dans Stockage Azure, mais pour des ressources de gestion de compte uniquement. Le rôle Lecteur est nécessaire pour que les utilisateurs puissent accéder aux conteneurs d’objets blob du portail Azure.

Pour plus d’informations sur les rôles intégrés qui prennent en charge l’accès aux données blob, consultez Autoriser l’accès aux objets blob avec Microsoft Entra ID.

Les rôles personnalisés peuvent prendre en charge différentes combinaisons des mêmes autorisations fournies par les rôles intégrés. Pour plus d’informations sur la création de rôles Azure personnalisés, consultez Rôles personnalisés Azure et Présentation des définitions de rôles pour les ressources Azure.

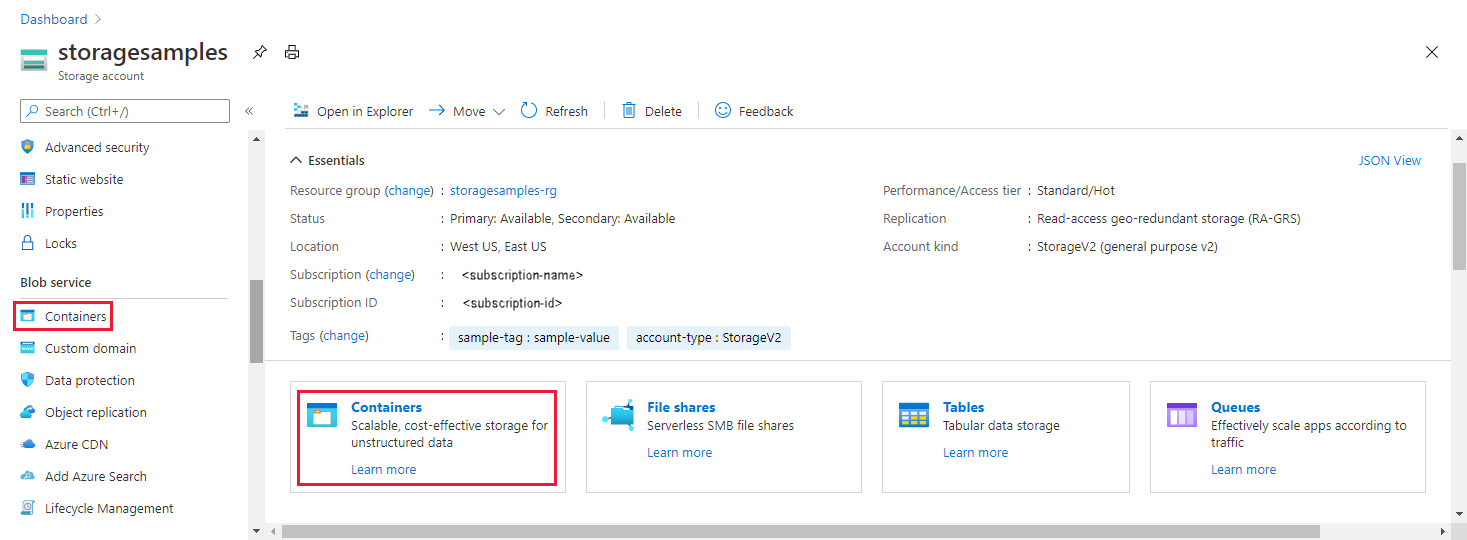

Accédez aux objets blob dans le Portail Azure

Pour afficher les données d’objet blob sur le portail, accédez à la Vue d’ensemble pour votre compte de stockage, puis sélectionnez les liens pour Objet blob. Vous pouvez également naviguer jusqu’à la section Conteneurs dans le menu.

Déterminer la méthode d’authentification actuelle

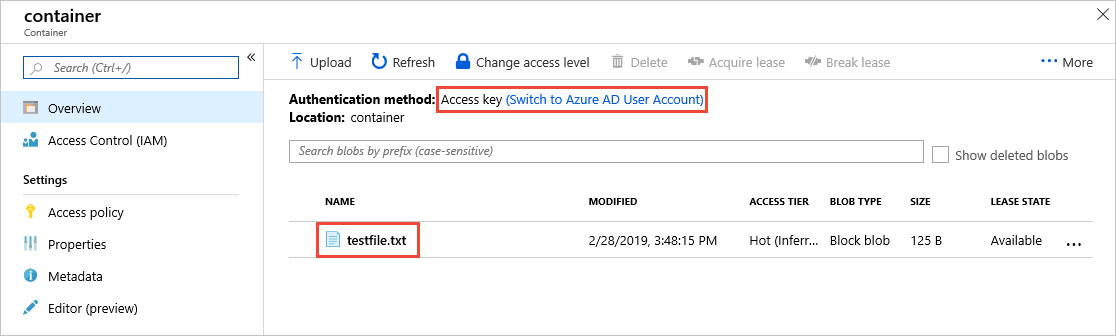

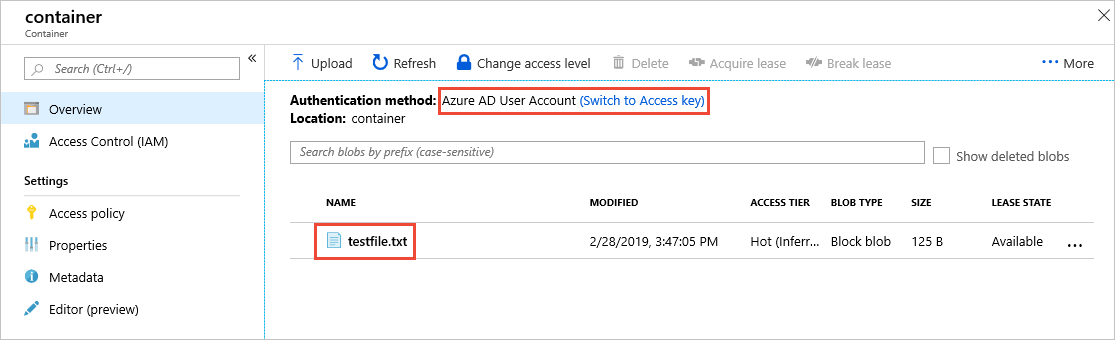

Lorsque vous accédez à un conteneur, le portail Azure indique si vous utilisez actuellement la clé d’accès au compte ou votre compte Microsoft Entra pour vous authentifier.

S’authentifier à l’aide de la clé d’accès au compte

Si vous vous authentifiez à l’aide de la clé d’accès au compte, vous allez voir la méthode Clé d’accès spécifiée comme méthode d’authentification dans le portail :

Si vous souhaitez basculer pour utiliser le compte Microsoft Entra, sélectionnez le lien mis en surbrillance dans l’image. Si vous disposez des autorisations appropriées via les rôles Azure qui vous sont attribués, vous allez pouvoir poursuivre. Si vous ne disposez pas des autorisations appropriées, vous voyez un message d’erreur et aucun objet blob n’apparaît dans la liste.

Sélectionnez le lien Basculer sur clé d’accès pour utiliser à nouveau la clé d’accès pour l’authentification.

S’authentifier avec son compte Microsoft Entra

Si vous vous authentifiez à l’aide de votre compte Microsoft Entra, vous allez voir Compte d’utilisateur Microsoft Entra spécifié comme méthode d’authentification dans le portail :

Si vous souhaitez basculer pour utiliser la clé d’accès au compte, sélectionnez le lien mis en surbrillance dans l’image. Si vous avez accès à la clé de compte, vous allez pouvoir poursuivre. Si vous n’avez pas accès à la clé de compte, vous voyez un message d’erreur et aucun objet blob n’apparaît dans la liste.

Sélectionnez le lien Basculer sur Compte d’utilisateur Microsoft Entra pour utiliser votre compte Microsoft Entra pour vous authentifier à nouveau.

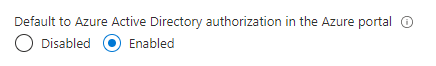

Autorisation par défaut de Microsoft Entra dans le portail Microsoft Azure

Quand vous créez un compte de stockage, vous allez pouvoir spécifier que l’autorisation par défaut du portail Azure est Microsoft Entra ID lorsqu’un utilisateur navigue vers des données blob. Vous pouvez également configurer ce paramètre pour un compte de stockage existant. Ce paramètre spécifie uniquement la méthode d’autorisation par défaut. N’oubliez pas qu’un utilisateur peut remplacer ce paramètre et choisir d’autoriser l’accès aux données avec la clé de compte.

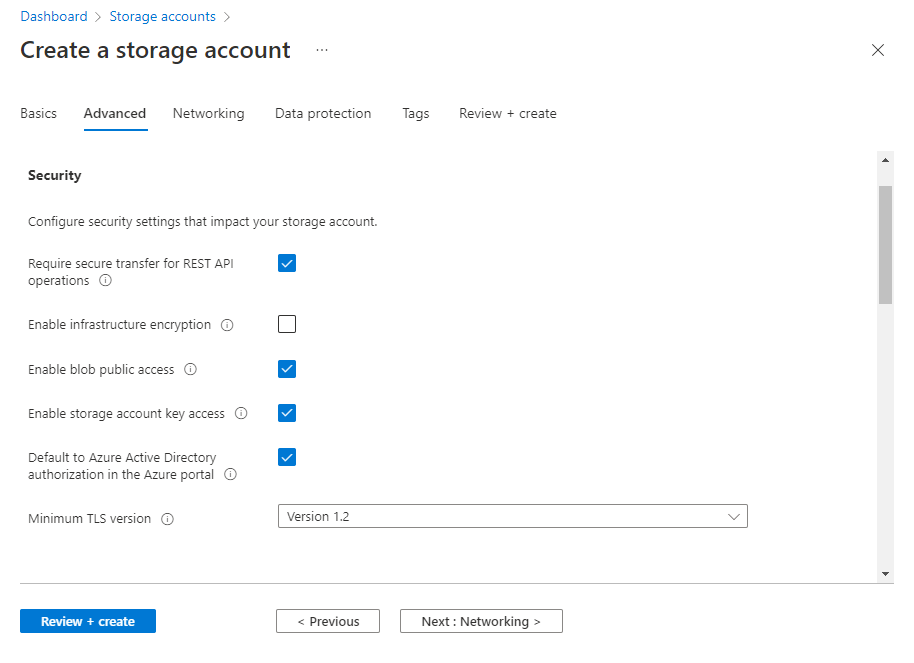

Pour indiquer que le portail doit utiliser l’autorisation Microsoft Entra par défaut pour accéder aux données quand vous créez un compte de stockage, procédez comme suit :

Créez un compte de stockage en suivant les instructions de la section Créer un compte de stockage.

Dans l’onglet Avancé, dans la section Sécurité, cochez la case à côté de Autorisation Microsoft Entra par défaut dans le portail Azure.

Sélectionnez le bouton Vérifier + Créer pour exécuter la validation et créer le compte.

Pour mettre à jour ce paramètre pour un compte de stockage existant, effectuez les étapes suivantes :

Accédez à la vue d’ensemble du compte dans le portail Azure.

Sous Paramètres, sélectionnez Configuration.

Définissez Autorisation Microsoft Entra par défaut dans le portail Azure sur Activée.

La propriété defaultToOAuthAuthentication d’un compte de stockage n’est pas définie par défaut, et ne retourne pas de valeur tant que vous ne l’avez pas définie explicitement.