Générer des requêtes ou des règles de détection avec des watchlists dans Microsoft Sentinel

Mettez en corrélation les données de votre liste de suivi avec les données de Microsoft Sentinel à l’aide des opérateurs tabulaires Kusto tels que join et lookup. Quand vous créez une watchlist, vous définissez le SearchKey. La clé de recherche est le nom d’une colonne dans votre watchlist que vous voulez utiliser comme jointure avec d’autres données ou comme objet fréquent des recherches.

Pour optimiser les performances des requêtes, utilisez SearchKey comme clé pour les jointures dans vos requêtes.

Important

Microsoft Sentinel est en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft dans le portail Microsoft Defender. Pour la préversion, Microsoft Sentinel est disponible dans le portail Defender sans Microsoft Defender XDR ou une licence E5. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Générer des requêtes avec des watchlists

Pour utiliser une watchlist dans une requête de recherche, écrivez une requête Kusto qui utilise la fonction _GetWatchlist('watchlist-name') et utilise SearchKey comme clé pour votre jointure.

Pour Microsoft Sentinel dans le Portail Microsoft Azure, sous Configuration, sélectionnez Watchlist.

Pour Microsoft Sentinel dans le Portail Defender, sélectionnez Microsoft Sentinel>Configuration>Watchlist.Sélectionnez la watchlist que vous voulez utiliser.

Sélectionnez Afficher dans les journaux.

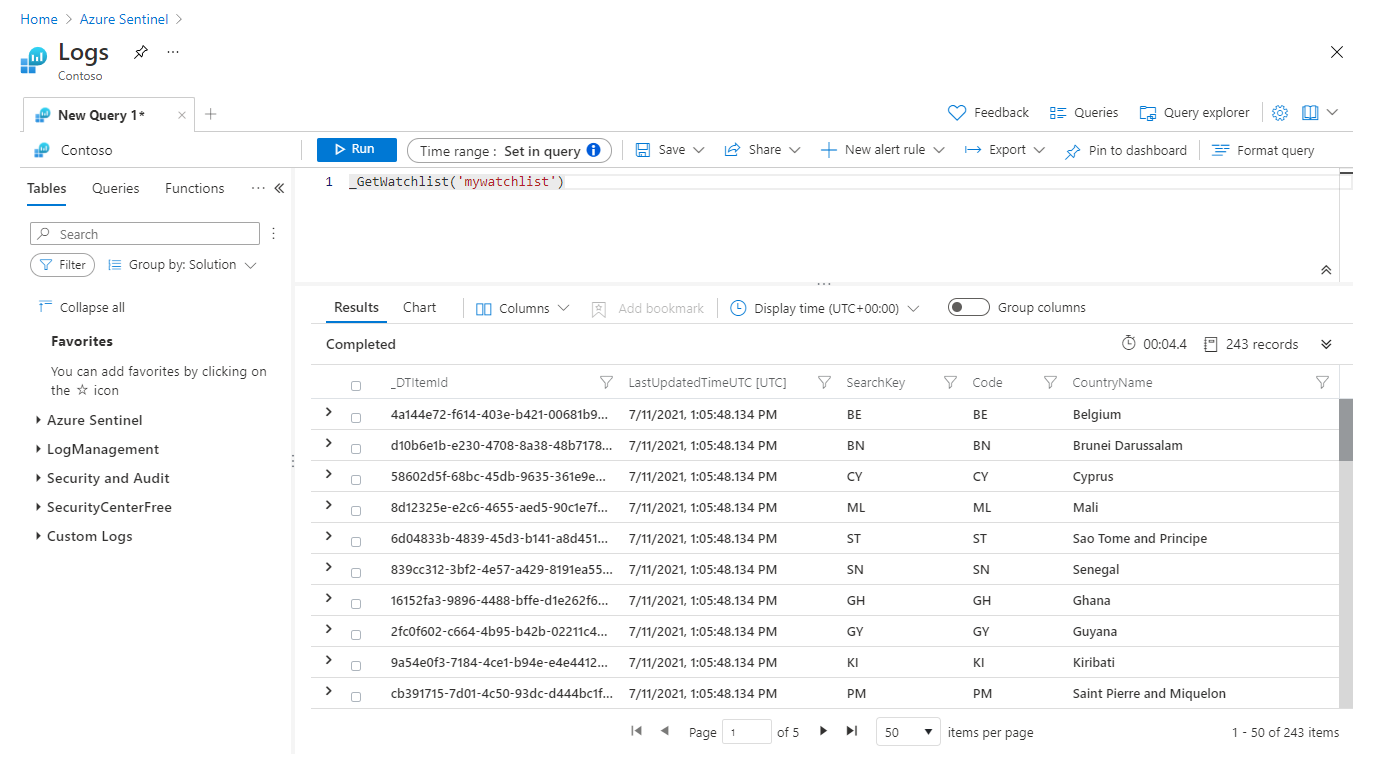

Examinez l’onglet Résultats. Les éléments de votre watchlist sont automatiquement extraits pour votre requête.

L’exemple ci-dessous montre les résultats de l’extraction des champs Nom et Adresse IP. Le SearchKey est indiqué comme sa propre colonne.

Le timestamp de vos requêtes sera ignoré à la fois dans l’interface utilisateur de la requête et dans les alertes planifiées.

Écrivez une requête qui utilise la fonction _GetWatchlist('watchlist-name') et utilise SearchKey comme clé pour votre jointure.

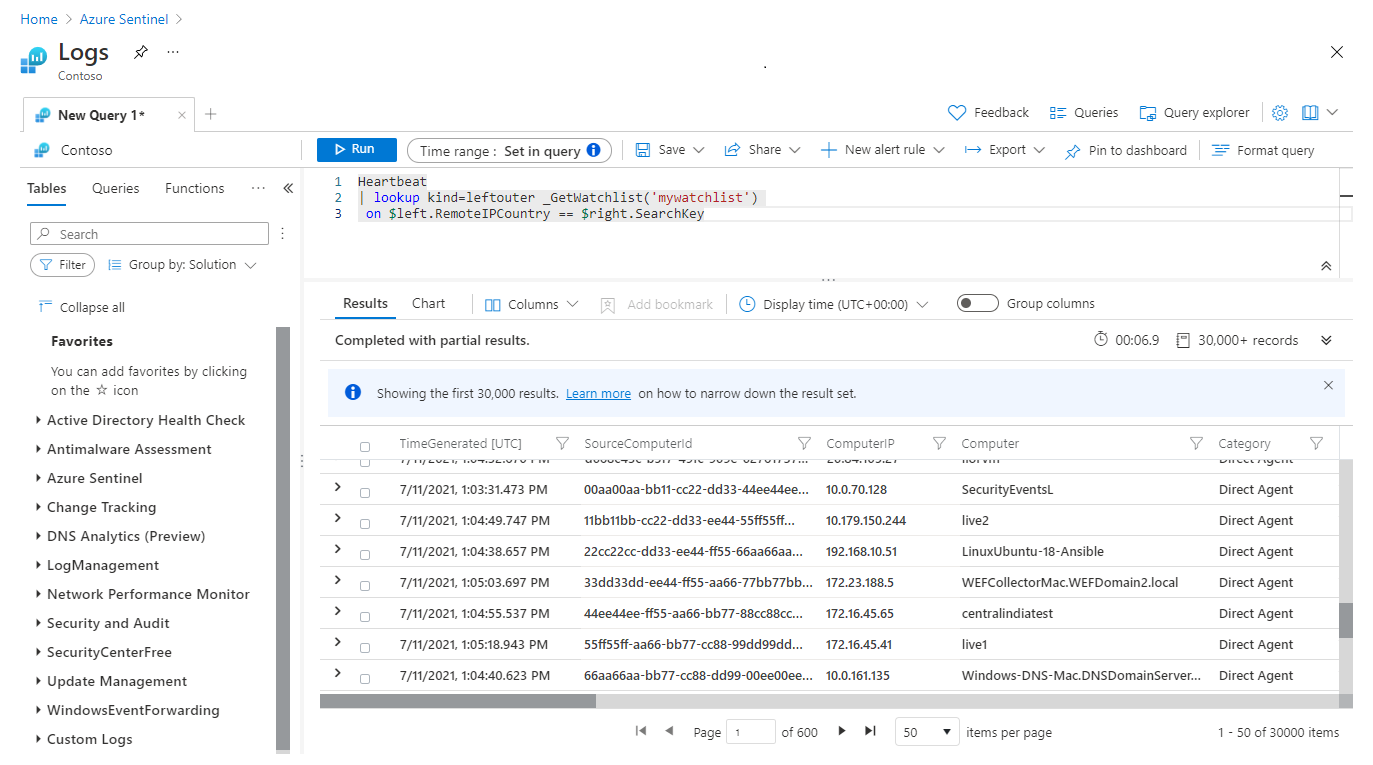

Par exemple, l’exemple de requête suivant joint la colonne

RemoteIPCountryde la tableHeartbeatavec la clé de recherche définie pour la watchlist nomméemywatchlist.Heartbeat | lookup kind=leftouter _GetWatchlist('mywatchlist') on $left.RemoteIPCountry == $right.SearchKeyL’image suivante montre les résultats de cet exemple de requête dans Log Analytics.

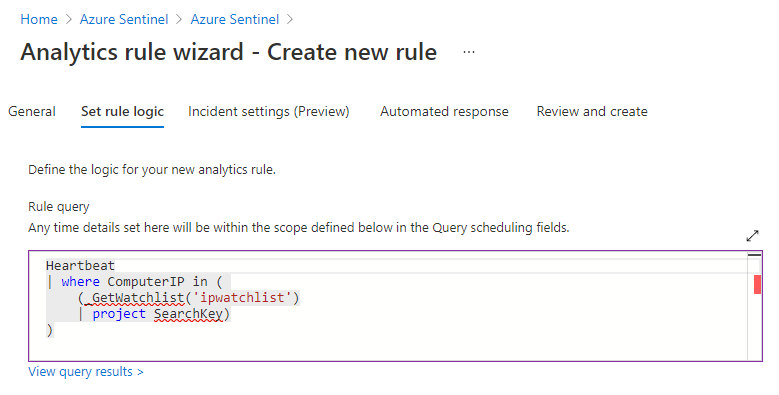

Créer une règle d’analyse avec une watchlist

Pour utiliser des watchlists dans des règles d’analyse, créez une règle en utilisant la fonction _GetWatchlist('watchlist-name') dans la requête.

Sous Configuration, sélectionnez Analyse.

Sélectionnez Créer et le type de règle que vous souhaitez créer.

Dans l’ongletGénéral, entrez les informations appropriées.

Dans l’onglet Définir la logique de la règle, sous Requête de règle, utilisez la fonction

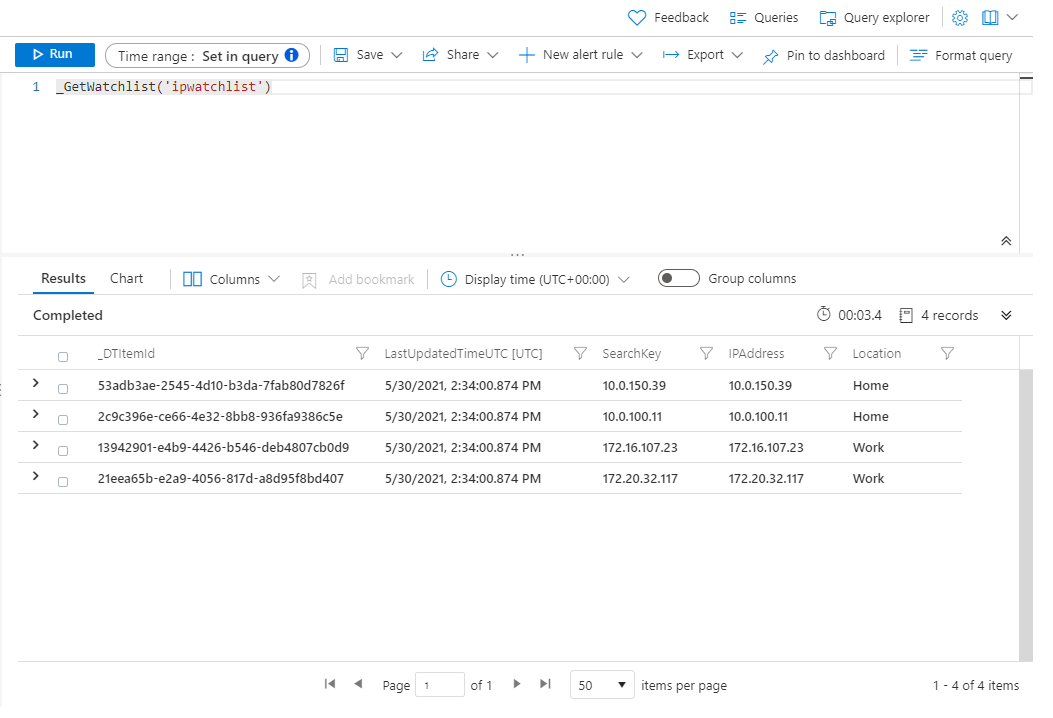

_GetWatchlist('<watchlist>')dans la requête.Par exemple, disons que vous avez une watchlist nommée

ipwatchlistque vous avez créée à partir d’un fichier CSV avec les valeurs suivantes :IPAddress,Location10.0.100.11,Home172.16.107.23,Work10.0.150.39,Home172.20.32.117,WorkLe fichier CSV ressemble à l’image suivante.

Pour utiliser la fonction

_GetWatchlistpour cet exemple, votre requête serait_GetWatchlist('ipwatchlist').

Dans cet exemple, nous incluons uniquement les événements des adresses IP figurant dans la Watchlist :

//Watchlist as a variable let watchlist = (_GetWatchlist('ipwatchlist') | project IPAddress); Heartbeat | where ComputerIP in (watchlist)L’exemple de requête suivant utilise la watchlist inline avec la requête et la clé de recherche définie pour la watchlist.

//Watchlist inline with the query //Use SearchKey for the best performance Heartbeat | where ComputerIP in ( (_GetWatchlist('ipwatchlist') | project SearchKey) )L’image suivante montre cette dernière requête utilisée dans la requête de règle.

Renseignez le reste des onglets dans l’Assistant Règle d’analyse.

Les Watchlists sont actualisées dans votre espace de travail tous les 12 jours, mettant à jour le champ TimeGenerated. Pour plus d’informations, consultez Créer des règles analytiques personnalisées pour détecter des menaces.

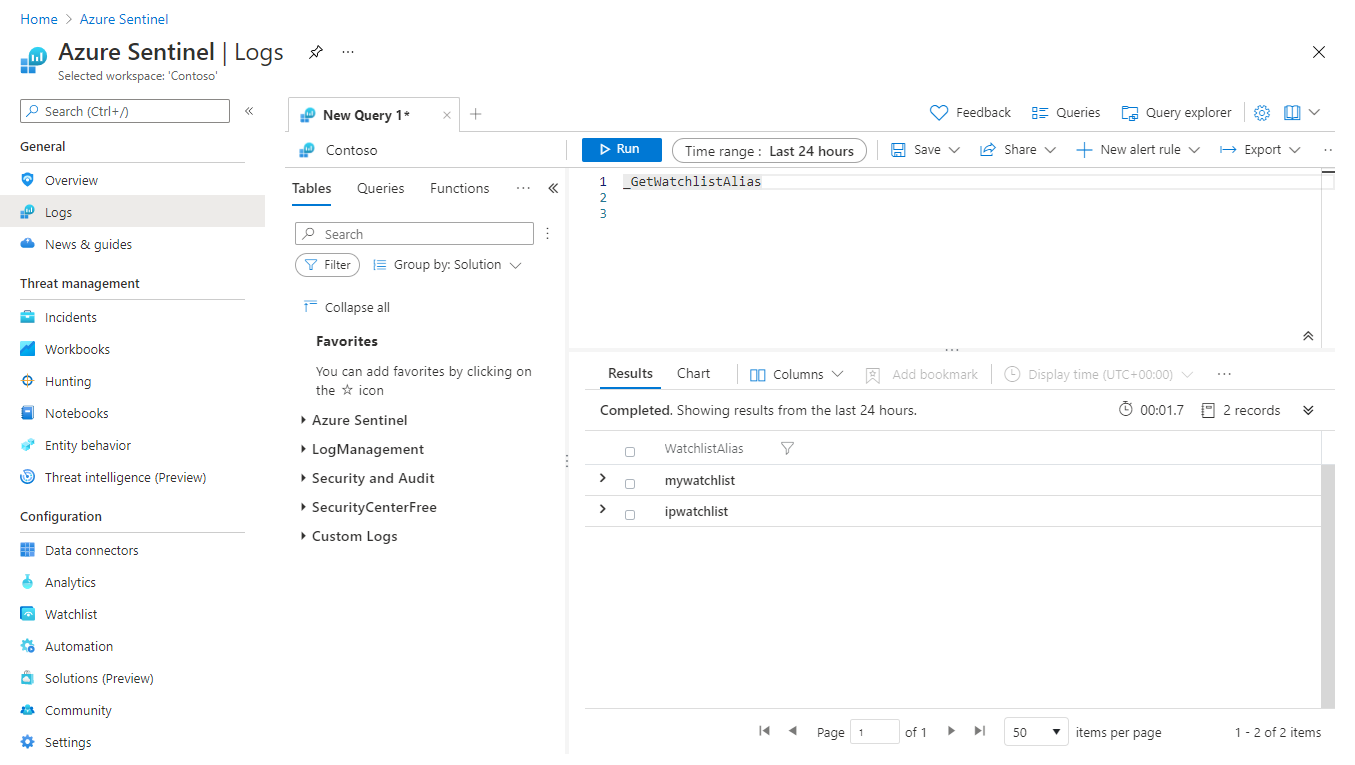

Afficher la liste des alias de watchlists

Vous pouvez avoir besoin de voir une liste d’alias de watchlists pour identifier une watchlist à utiliser dans une requête ou une règle d’analyse.

Pour Microsoft Sentinel dans le Portail Azure, sous Général, sélectionnez Journaux.

Dans le portail Defender, sélectionnez Enquête et réponse>Chasse>Chasse avancée.Sur la page Nouvelle requête, exécutez la requête suivante :

_GetWatchlistAlias.Examinez la liste des alias dans l’onglet Résultats.

Consultez plus d’informations sur les éléments suivants utilisés dans les exemples précédents dans la documentation Kusto :

Pour découvrir plus d’informations sur KQL, consultez Vue d’ensemble du langage de requête Kusto (KQL).

Autres ressources :

Contenu connexe

Dans ce document, vous avez appris à utiliser les Watchlists dans Microsoft Sentinel pour enrichir les données et améliorer les investigations. Pour en savoir plus sur Microsoft Sentinel, consultez les articles suivants :

- Crée des listes Watchlist

- Découvrez comment avoir une visibilité sur vos données et les menaces potentielles.

- Prise en main de la détection des menaces avec Microsoft Sentinel.

- Utilisez des classeurs pour superviser vos données.