Security Copilot avec Microsoft Sentinel

Microsoft Security Copilot est une plateforme qui vous permet de défendre votre organisation à la vitesse et à l’échelle d’une machine. La grande quantité de données de sécurité de Microsoft Sentinel est une excellente source qui permet à Copilot d’analyser les incidents et de générer des requêtes de repérage.

Avec les autres sources Security Copilot que vous activez, vos incidents et données Microsoft Sentinel offrent une visibilité plus large des menaces et de leur contexte pour votre organisation.

Bon à savoir avant de commencer

Si vous débutez avec Security Copilot, familiarisez-vous avec celui-ci en lisant ces articles :

- Qu’est-ce que Sécurité Microsoft Copilot ?

- Expériences Microsoft Sécurité Copilot

- Bien démarrer avec Microsoft Security Copilot

- Comprendre l’authentification dans Microsoft Security Copilot

- Invite dans Microsoft Security Copilot

Intégration de Security Copilot à Microsoft Sentinel

Cette intégration prend principalement en charge l’expérience autonome accessible via https://securitycopilot.microsoft.com, où vous interagissez dans une expérience de type conversation pour récapituler les incidents et obtenir d’autres réponses sur vos données de sécurité. Pour plus d’informations, consultez Expériences Microsoft Security Copilot.

Fonctionnalités clés

Les données Microsoft Sentinel s’intègrent à Security Copilot de deux manières.

- Dans la plateforme d’opérations de sécurité unifiée de Microsoft, Copilot dans Microsoft Defender XDR bénéficie de l’intégration des incidents unifiés à Microsoft Sentinel.

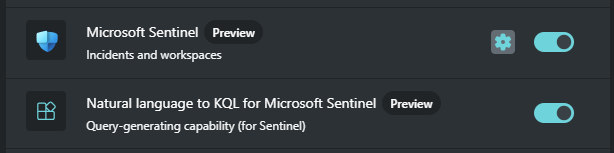

- Dans l’expérience autonome, Microsoft Sentinel fournit deux plug-ins à intégrer à Security Copilot :

Microsoft Sentinel (version préliminaire)

Langage naturel vers KQL pour Microsoft Sentinel (préversion).

Important

Les plug-ins « Microsoft Sentinel » et « Natural Language to KQL for Microsoft Sentinel » sont actuellement en préversion. Les Conditions d’utilisation supplémentaires des préversions Microsoft Azure incluent des conditions légales supplémentaires qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou pas encore disponibles dans la version en disponibilité générale.

Activer l’intégration de Security Copilot à Microsoft Sentinel

Pour optimiser l’intégration de Security Copilot à Microsoft Sentinel, procédez comme suit :

- Configurez un espace de travail Microsoft Sentinel par défaut pour Security Copilot

- Connectez votre espace de travail Microsoft Sentinel à Microsoft Defender XDR

Configurer un espace de travail Microsoft Sentinel par défaut

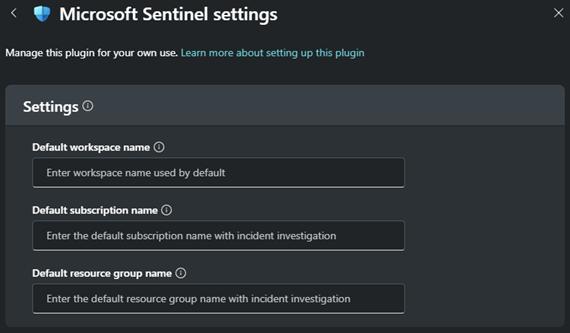

Augmentez la précision de votre invite en configurant un espace de travail Microsoft Sentinel comme valeur par défaut.

Accédez à Security Copilot sur https://securitycopilot.microsoft.com/.

Ouvrez Sources

dans la barre de prompt.

dans la barre de prompt.Dans la page Gérer les plug-ins, définissez le bouton bascule sur Activé

Sélectionnez l’icône d’engrenage sur le plug-in Microsoft Sentinel (préversion).

Configurer le nom de l’espace de travail par défaut.

Conseil

Spécifiez l’espace de travail dans votre invite lorsqu’il ne correspond pas à la valeur par défaut configurée.

Exemple : What are the top 5 high priority Sentinel incidents in workspace "soc-sentinel-workspace"?

Intégrer Microsoft Sentinel à Copilot dans Defender

Utilisez le portail Microsoft Defender avec vos données Microsoft Sentinel pour une expérience Security Copilot incorporée. Les sources de données uniques de Microsoft Sentinel qui alimentent les incidents unifiés Microsoft Defender XDR permettent à Copilot dans Defender d’optimiser ses fonctionnalités.

Par exemple :

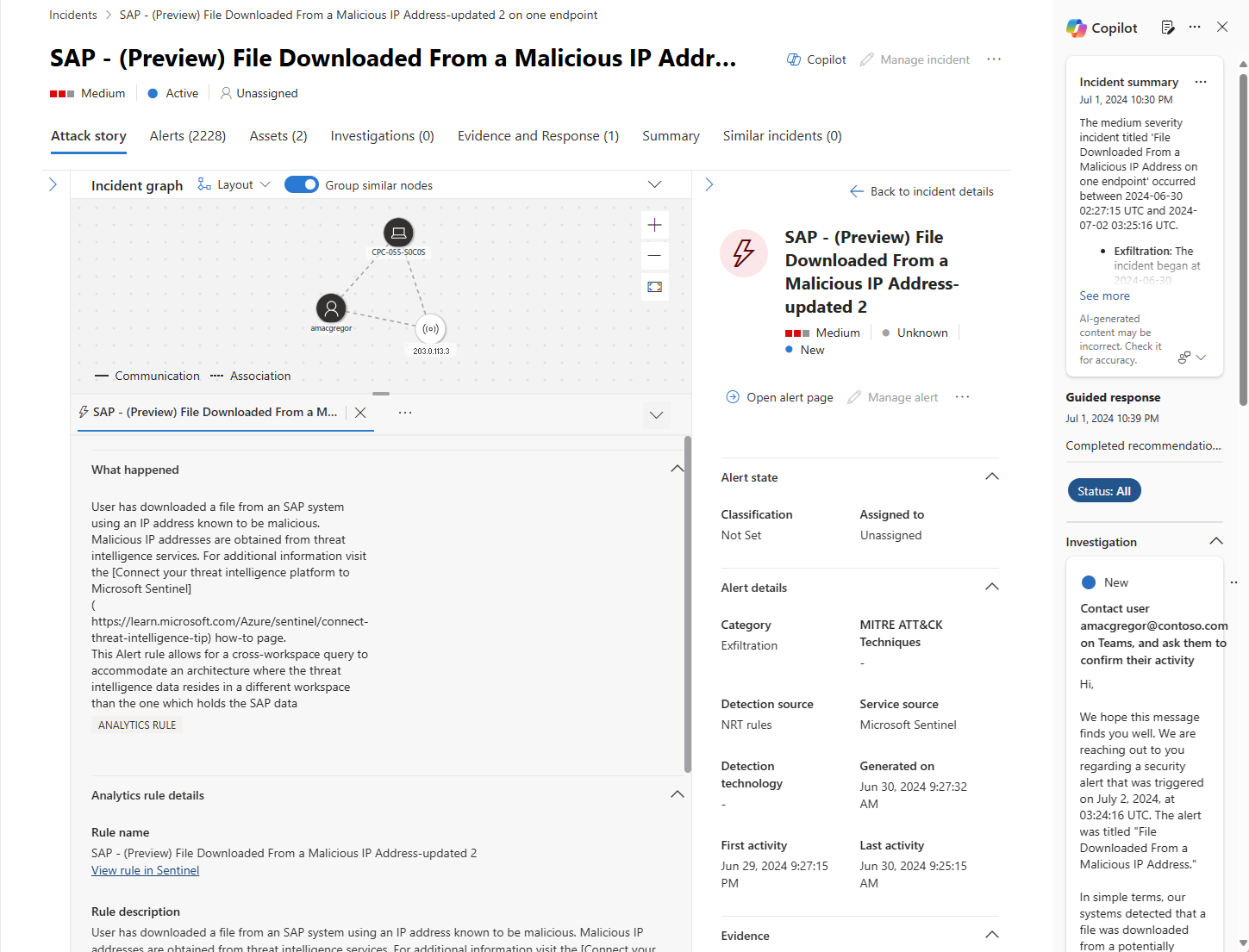

- La solution SAP (préversion) est installée dans votre espace de travail pour Microsoft Sentinel.

- Le fichier SAP en temps quasi réel - (préversion) téléchargé à partir d’une adresse IP malveillante déclenche une alerte, créant un incident Microsoft Sentinel.

- Microsoft Sentinel a été intégré au portail Defender.

- Les incidents Microsoft Sentinel sont désormais unifiés avec les incidents Defender XDR.

- Utilisez Copilot dans Microsoft Defender pour le résumé des incidents, les réponses guidées et les rapports d’incident.

Pour plus d’informations, consultez les ressources suivantes :

- Intégrer Microsoft Defender XDR

- Microsoft Sentinel sur le portail Microsoft Defender

- Copilot dans Microsoft Defender

Intégrer Microsoft Sentinel à Security Copilot dans le repérage avancé

Le plug-in KQL pour Microsoft Sentinel (préversion) génère et exécute des requêtes de chasse KQL à l’aide de données Microsoft Sentinel. Cette fonctionnalité est disponible dans l’expérience autonome et dans la section de chasse avancée du portail Microsoft Defender.

Remarque

Dans le portail Microsoft Defender unifié, vous pouvez inviter Security Copilot à générer des requêtes de repérage avancé pour les tables Defender XDR et Microsoft Sentinel. Les tables Microsoft Sentinel ne sont actuellement pas toutes prises en charge.

Pour plus d’informations, consultez Security Copilot dans le repérage avancé.

Exemples de requêtes Microsoft Sentinel

Considérez le guide d’invite d’investigation des incidents Microsoft Sentinel comme un point de départ pour créer des invites effectives. Ce guide d’invite fournit un rapport sur un incident spécifique, ainsi que des alertes connexes, des scores de réputation, des utilisateurs et des appareils.

| Assistance | Prompt |

|---|---|

| Nudge Copilot pour fournir des informations lisibles par l’homme au lieu de répondre avec des ID d’objet. | Show me Sentinel incidents that were closed as a false positive. Supply the Incident number, Incident Title, and the time they were created. |

| Copilot sait qui vous êtes. Utilisez le pronom « moi » pour trouver des incidents liés à vous. L’invite suivante cible les incidents qui vous sont attribués. | What Sentinel incidents created in the last 24 hours are assigned to me? List them with highest priority incidents at the top. |

| Lorsque vous limitez une réponse d’invite à un seul incident, Copilot connaît le contexte. | Tell me about the entities associated with that incident. |

| Copilot est bon pour résumer. Décrivez un public spécifique pour lequel vous souhaitez que les invites et les réponses soient résumées. | Write an executive report summarizing this investigation. It should be suited for a nontechnical audience. |

Pour obtenir des conseils et des exemples plus rapides, consultez les ressources suivantes :

- Utilisation de promptbooks

- Invite dans Microsoft Security Copilot

- Bibliothèque de requêtes Security Copilot de Rod Trent

Fournir des commentaires

Vos commentaires sont essentiels pour guider le développement actuel et planifié du produit. La meilleure façon de fournir ces commentaires est de le faire directement dans le produit. Sélectionnez Comment jugez-vous cette réponse ? en bas de chaque prompt terminé et choisissez l’une des options suivantes :

- Semble correcte : sélectionnez cette option si les résultats sont précis, d’après votre évaluation.

- Besoin d’amélioration : sélectionnez cette option si des détails dans les résultats sont incorrects ou incomplets, d’après votre évaluation.

- Inappropriée : sélectionnez cette option si les résultats contiennent des informations douteuses, ambiguës ou potentiellement dangereuses.

Pour chaque option de commentaire, vous pouvez fournir plus d’informations dans la boîte de dialogue qui s’affiche ensuite. Dans la mesure du possible, et quand le résultat est Besoin d’amélioration, écrivez quelques mots expliquant ce qu’il est possible de faire pour améliorer le résultat. Si vous avez entré des prompts spécifiques au Pare-feu Azure et que les résultats ne sont pas liés, incluez alors ces informations.

Confidentialité et sécurité des données dans Securité Copilot

Pour comprendre comment Security Copilot gère vos requêtes et les données récupérées dans le service (sortie de la requête), consultez Confidentialité et sécurité des données dans Microsoft Security Copilot.