Exemples de conceptions d’espace de travail Log Analytics pour Microsoft Sentinel

Cet article décrit des modèles d’espace de travail Log Analytics suggérés pour les organisations avec les exemples d’exigences suivants :

- Plusieurs locataires et régions, avec des exigences de souveraineté des données

- Locataire unique avec plusieurs clouds

- Plusieurs locataires, avec plusieurs régions et une sécurité centralisée

Pour en savoir plus, reportez-vous à Concevoir une architecture d'espace de travail Log Analytics.

Cet article fait partie du Guide de déploiement de Microsoft Sentinel.

Exemple 1 : plusieurs locataires et régions

Contoso Corporation est une entreprise multinationale dont le siège social est situé à Londres. Contoso a des bureaux dans le monde entier, avec des hubs importants à New York et Tokyo. Récemment, Contoso a migré sa suite de productivité vers Office 365, avec de nombreuses charges de travail migrées vers Azure.

Locataires contoso

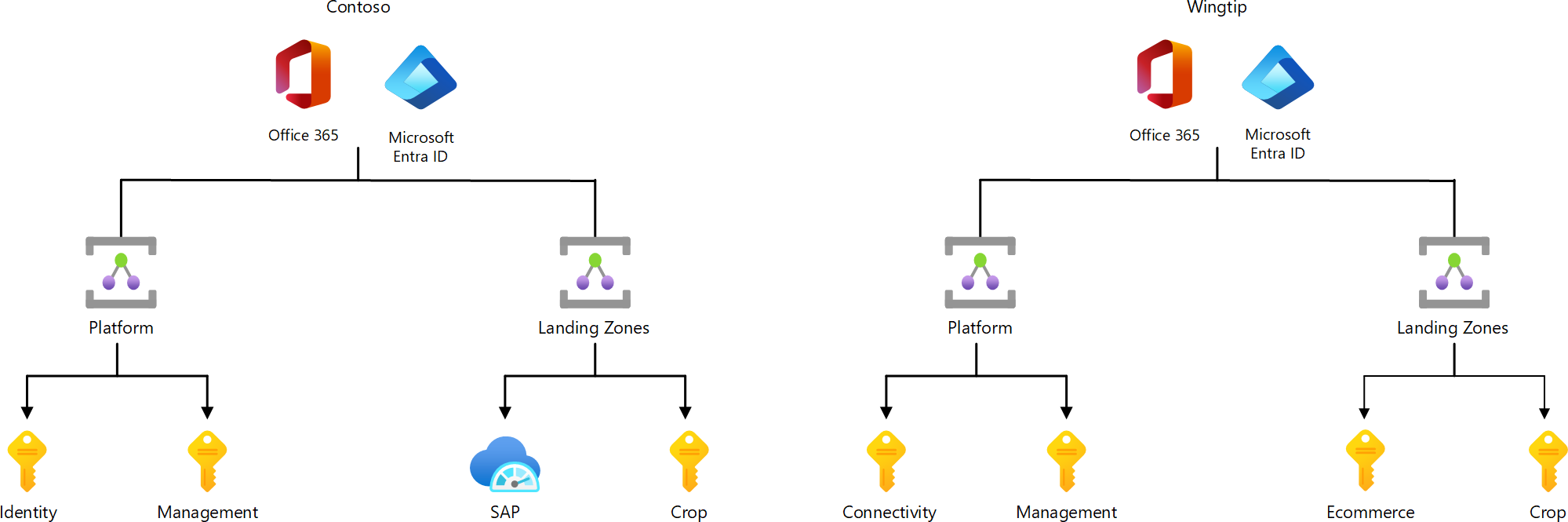

Suite à une acquisition il y a plusieurs années, Contoso dispose de deux locataires Microsoft Entra : contoso.onmicrosoft.com et wingtip.onmicrosoft.com. Chaque locataire a sa propre instance Office 365 et plusieurs abonnements Azure, comme illustré dans l’image suivante :

Conformité et déploiement régional de Contoso

Contoso possède actuellement des ressources Azure hébergées dans trois régions différentes : USA Est, Europe Nord et Japon Ouest, et l’exigence stricte de conserver toutes les données générées en Europe dans les régions d’Europe.

Les deux locataires Microsoft Entra de Contoso ont des ressources dans les trois régions : USA Est, Europe Nord et Japon Ouest

Types de ressources et exigences de collection de Contoso

Contoso doit collecter des événements à partir des sources de données suivantes :

- Office 365

- Journaux de connexion et d’audit Microsoft Entra

- Activité Azure

- Événements de sécurité Windows, des sources locales et de machines virtuelles Azure

- Syslog, des sources locales et de machines virtuelles Azure

- CEF, de plusieurs appareils réseau locaux, tels que Palo Alto, Cisco ASA et Cisco Meraki

- Plusieurs ressources PaaS Azure, telles que le pare-feu Azure, AKS, Key Vault, Stockage Azure et Azure SQL

- Cisco Umbrella

Les machines virtuelles Azure sont principalement situées dans la région Europe Nord, avec seulement quelques-unes dans les régions USA Est et Japon Ouest. Contoso utilise Microsoft Defender pour les serveurs sur toutes leurs machines virtuelles Azure.

Contoso s’attend à ingérer environ 300 Go/jour de toutes leurs sources de données.

Exigences d’accès de Contoso

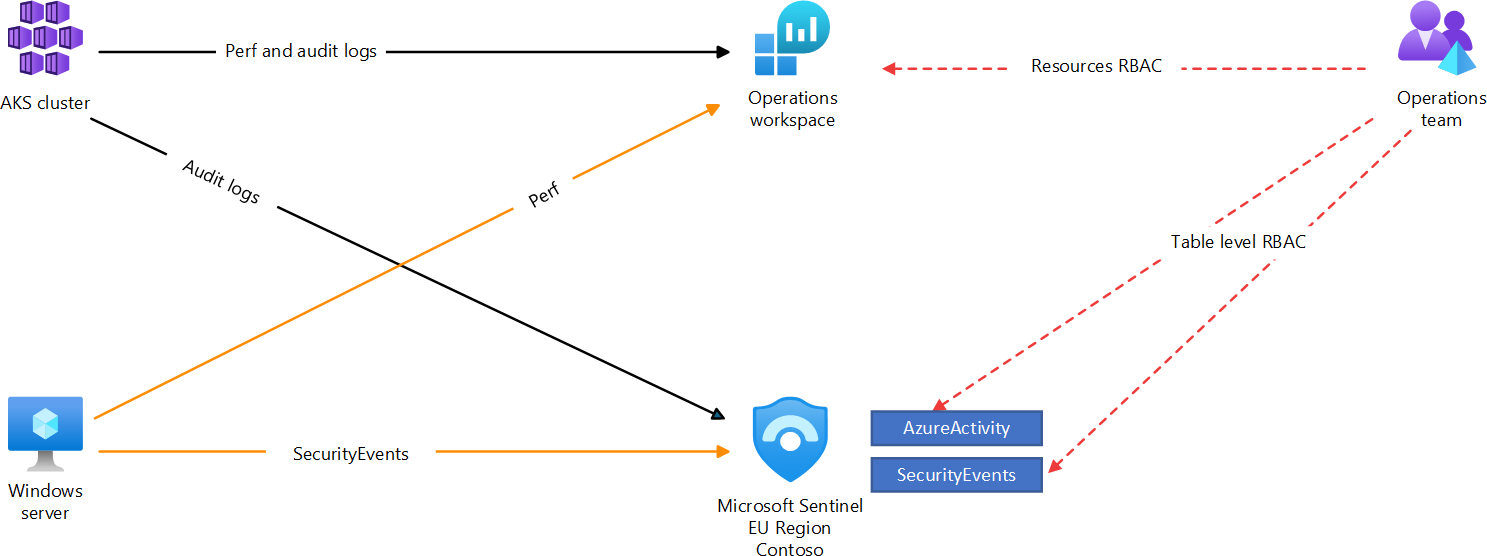

L’environnement Azure de Contoso possède déjà un espace de travail Log Analytics existant et utilisé par l’équipe des opérations pour surveiller l’infrastructure. Cet espace de travail se trouve dans le locataire Contoso Microsoft Entra, dans la région Europe Nord, et est utilisé pour collecter les journaux des machines virtuelles Azure dans toutes les régions. Ils ingèrent actuellement environ 50 Go/jour.

L’équipe des opérations de Contoso doit accéder à tous les journaux dont ils disposent actuellement dans l’espace de travail, qui incluent plusieurs types de données non nécessaires au SOC, tels que Perf, InsightsMetrics, ContainerLog, et d’autres encore. L’équipe des opérations ne doit pas avoir accès aux nouveaux journaux d’activités qui seront collectés dans Microsoft Sentinel.

Solution de Contoso

La solution de Contoso comprend les considérations suivantes :

- Contoso dispose déjà d’un espace de travail existant et aimerait explorer l’activation de Microsoft Sentinel dans ce même espace de travail.

- Contoso a des exigences réglementaires, nous avons donc besoin d’au moins un espace de travail Log Analytics activé pour Microsoft Sentinel en Europe.

- La plupart des machines virtuelles de Contoso se trouvent dans la région Europe Nord, où elles disposent déjà d’un espace de travail. Dans ce cas, les coûts de bande passante ne sont donc pas un problème.

- Contoso possède deux locataires Microsoft Entra différents et collecte à partir de sources de données au niveau du locataire, comme des journaux Office 365 et des journaux de connexion et d’audit Microsoft Entra. Nous avons donc besoin d’au moins un espace de travail par locataire.

- Contoso doit collecter des données non-SOC, bien qu’il n’y ait pas de chevauchement entre les données SOC et non-SOC. En outre, les données SOC sont estimées à 250 Go/jour environ. Ils doivent donc utiliser des espaces de travail distincts pour des raisons de rentabilité.

- Contoso dispose d’une équipe SOC unique qui utilisera Microsoft Sentinel. Aucune séparation supplémentaire n’est donc nécessaire.

- Tous les membres de l’équipe SOC de Contoso auront accès à toutes les données. Aucune séparation supplémentaire n’est donc nécessaire.

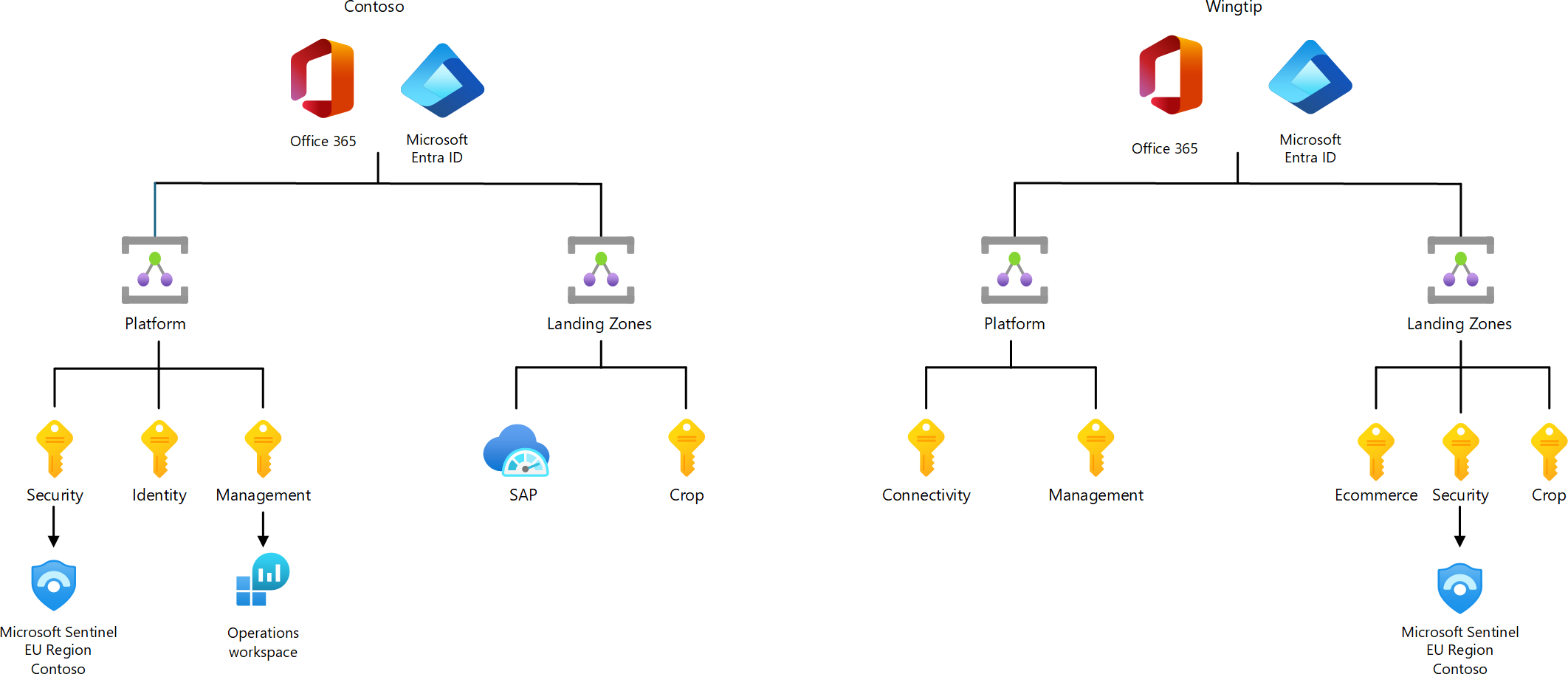

La conception d’espace de travail obtenue pour Contoso est illustrée dans l’image suivante :

La solution suggérée inclut :

- Un espace de travail Log Analytics distinct pour l’équipe des opérations de Contoso. Cet espace de travail ne contiendra que les données non nécessaires à l’équipe SOC de Contoso, telles que les tables Perf, InsightsMetrics et ContainerLog.

- Deux espaces de travail Log Analytics activés pour Microsoft Sentinel, un dans chaque locataire Microsoft Entra, pour ingérer des données à partir d’Office 365, d’une activité Azure, de Microsoft Entra ID et de tous les services PaaS Azure.

- Toutes les autres données, provenant de sources de données locales, peuvent être acheminées vers l’un des deux espaces de travail.

Exemple 2 : locataire unique avec plusieurs clouds

Fabrikam est une organisation dont le siège social est situé à New York et disposant de bureaux dans tous les États-Unis. Fabrikam commence son parcours cloud et doit encore déployer sa première zone d’atterrissage Azure et migrer ses premières charges de travail. Fabrikam a déjà des charges de travail sur AWS, qu’ils envisagent de surveiller à l’aide de Microsoft Sentinel.

Exigences de location de Fabrikam

Fabrikam a un seul locataire Microsoft Entra.

Conformité et déploiement régional de Fabrikam

Fabrikam n’a pas d’exigences de conformité. Fabrikam possède des ressources dans plusieurs régions Azure situées aux États-Unis, mais les coûts de bande passante entre les régions ne sont pas un problème majeur.

Types de ressources et exigences de collection de Fabrikam

Fabrikam doit collecter des événements à partir des sources de données suivantes :

- Journaux de connexion et d’audit Microsoft Entra

- Activité Azure

- Événements de sécurité, des sources locales et de machines virtuelles Azure

- Événements Windows, des sources locales et de machines virtuelles Azure

- Données de performances, des sources locales et de machines virtuelles Azure

- AWS CloudTrail

- Journaux d’audit et de performances AKS

Exigences d’accès de Fabrikam

L’équipe des opérations de Fabrikam doit accéder aux informations suivantes :

- Événements de sécurité et événements Windows, des sources locales et de machines virtuelles Azure

- Données de performances, des sources locales et de machines virtuelles Azure

- Journaux de performances (Container Insights) et d’audit AKS

- Toutes les données d’activité Azure

L’équipe SOC de Fabrikam doit accéder aux informations suivantes :

- Journaux de connexion et d’audit Microsoft Entra

- Toutes les données d’activité Azure

- Événements de sécurité, des sources locales et de machines virtuelles Azure

- Journaux AWS CloudTrail

- Journaux d’audit AKS

- Le portail Microsoft Sentinel complet

Solution de Fabrikam

La solution de Fabrikam comprend les considérations suivantes :

Fabrikam n’a pas d’espace de travail existant, de sorte qu’il aura automatiquement besoin d’un nouvel espace de travail.

Fabrikam n’a aucune exigence réglementaire qui les oblige à séparer les données.

Fabrikam a un environnement monolocataire et n’a pas besoin d’espaces de travail distincts par locataire.

Cependant, Fabrikam aura besoin d’espaces de travail distincts pour ses équipes SOC et des opérations.

L’équipe des opérations de Fabrikam doit collecter les données de performances, des machines virtuelles et d’AKS. AKS étant basé sur les paramètres de diagnostic, ils peuvent sélectionner des journaux spécifiques à envoyer vers des espaces de travail spécifiques. Fabrikam peut choisir d’envoyer les journaux d’activités d’audit AKS vers l’espace de travail Log Analytics activé pour Microsoft Sentinel et tous les journaux d’activités AKS vers un espace de travail distinct, où Microsoft Sentinel n’est pas activé. Dans l’espace de travail où Microsoft Sentinel n’est pas activé, Fabrikam activera la solution Container Insights.

Pour les machines virtuelles Windows, Fabrikam peut utiliser l’agent de surveillance Azure (AMA) pour fractionner les journaux, envoyer des événements de sécurité vers l’espace de travail et des événements de performances et Windows vers l’espace de travail sans Microsoft Sentinel.

Fabrikam choisit de considérer leurs données qui se chevauchent, telles que les événements de sécurité et les événements d’activité Azure, comme des données SOC uniquement, et envoie ces données vers l’espace de travail avec Microsoft Sentinel.

Fabrikam doit contrôler l’accès pour les données qui se chevauchent, notamment les événements de sécurité et les événements d’activité Azure, mais il n’y a pas d’exigence au niveau des lignes. Étant donné que les événements de sécurité et les événements d’activité Azure ne sont pas des journaux d’activités personnalisés, Fabrikam peut utiliser le contrôle d’accès en fonction du rôle au niveau de tableau pour accorder l’accès à ces deux tableaux à l’équipe des opérations.

La conception d’espace de travail obtenue pour Fabrikam est illustrée dans l’image suivante, avec les sources de journaux principales seulement pour simplifier la conception :

La solution suggérée inclut :

- Deux espaces de travail distincts dans la région des États-Unis : un pour l’équipe SOC avec Microsoft Sentinel activé, et un autre pour l’équipe des opérations, sans Microsoft Sentinel.

- L’agent de surveillance Azure (AMA), utilisé pour déterminer les journaux qui sont envoyés à chaque espace de travail à partir d’Azure et de machines virtuelles locales.

- Les paramètres de diagnostic, utilisés pour déterminer les journaux qui sont envoyés à chaque espace de travail à partir de ressources Azure telles que AKS.

- Les données qui se chevauchent sont envoyées vers l’espace de travail Log Analytics activé pour Microsoft Sentinel, avec un RBAC au niveau de la table pour accorder l’accès à l’équipe des opérations en fonction des besoins.

Exemple 3 : plusieurs locataires et régions et une sécurité centralisée

Adventure Works est une multinationale dont le siège social est situé à Tokyo. Adventure Works comprend 10 sous-entités différentes, basées dans divers pays/régions du monde entier.

Adventure Works est un client Microsoft 365 E5 et possède déjà des charges de travail dans Azure.

Exigences de location d’Adventure Works

Adventure Works possède trois locataires Microsoft Entra différents, un pour chacun des continents où ils possèdent des sous-entités : Asie, Europe et Afrique. Les pays/régions des différentes sous-entités ont leurs identités dans le locataire du continent auquel ils appartiennent. Par exemple, les utilisateurs japonais se trouvent dans le locataire Asie, les utilisateurs allemands dans le locataire Europe et les utilisateurs égyptiens dans le locataireAfrique.

Exigences de conformité et régionales d’Adventure Works

Adventure Works utilise actuellement trois régions Azure, chacune alignée avec le continent dans lequel les sous-entités se trouvent. Adventure Works n’a pas d’exigences de conformité strictes.

Types de ressources et exigences de collection d’Adventure Works

Adventure Works doit collecter les sources de données suivantes pour chaque sous-entité :

- Journaux de connexion et d’audit Microsoft Entra

- Journaux Office 365

- Journaux bruts Microsoft Defender XDR pour point de terminaison

- Activité Azure

- Microsoft Defender pour le cloud

- Ressources PaaS Azure, telles que le pare-feu Azure, Stockage Azure, Azure SQL et Azure WAF

- Événements de sécurité et Windows de machines virtuelles Azure

- Journaux CEF d’appareils réseau locaux

Les machines virtuelles Azure sont disséminées sur les trois continents, mais les coûts de bande passante ne sont pas un problème.

Exigences d’accès d’Adventure Works

Adventure Works dispose d’une équipe SOC centralisée unique qui supervise les opérations de sécurité pour toutes les sous-entités.

Adventure Works dispose également de trois équipes SOC indépendantes, une pour chacun des continents. L’équipe SOC de chaque continent doit pouvoir accéder aux données générées dans sa région uniquement, sans voir les données d’autres continents. Par exemple, l’équipe SOC d’Asie doit accéder aux données des ressources Azure déployées en Asie uniquement, aux connexions Microsoft Entra à partir du locataire Asie et aux journaux de Defender pour point de terminaison de son locataire Asie.

L’équipe SOC de chaque continent doit accéder à l’expérience complète du portail Microsoft Sentinel.

L’équipe des opérations d’Adventure Works est indépendante et possède ses propres espaces de travail sans Microsoft Sentinel.

Solution d’Adventure Works

La solution Adventure Works comprend les considérations suivantes :

L’équipe des opérations d’Adventure Works dispose déjà de ses propres espaces de travail. Il n’est donc pas nécessaire d’en créer un.

Adventure Works n’a pas de exigences réglementaires qui les obligent à séparer les données.

Adventure Works possède trois locataires Microsoft Entra et doit collecter des sources de données au niveau du locataire, telles que des journaux Office 365. Par conséquent, Adventure Works doit créer au moins un espace de travail Log Analytics activé pour Microsoft Sentinel dans chaque locataire.

Bien que toutes les données prises en compte dans cette décision soient utilisées par l’équipe SOC d’Adventure Works, il est nécessaire de séparer les données par propriété, car chaque équipe SOC doit accéder uniquement aux données pertinentes pour cette équipe. Chaque équipe SOC a également besoin d’accéder au portail Microsoft Sentinel complet. Adventure Works n’a pas besoin de contrôler l’accès aux données par tableau.

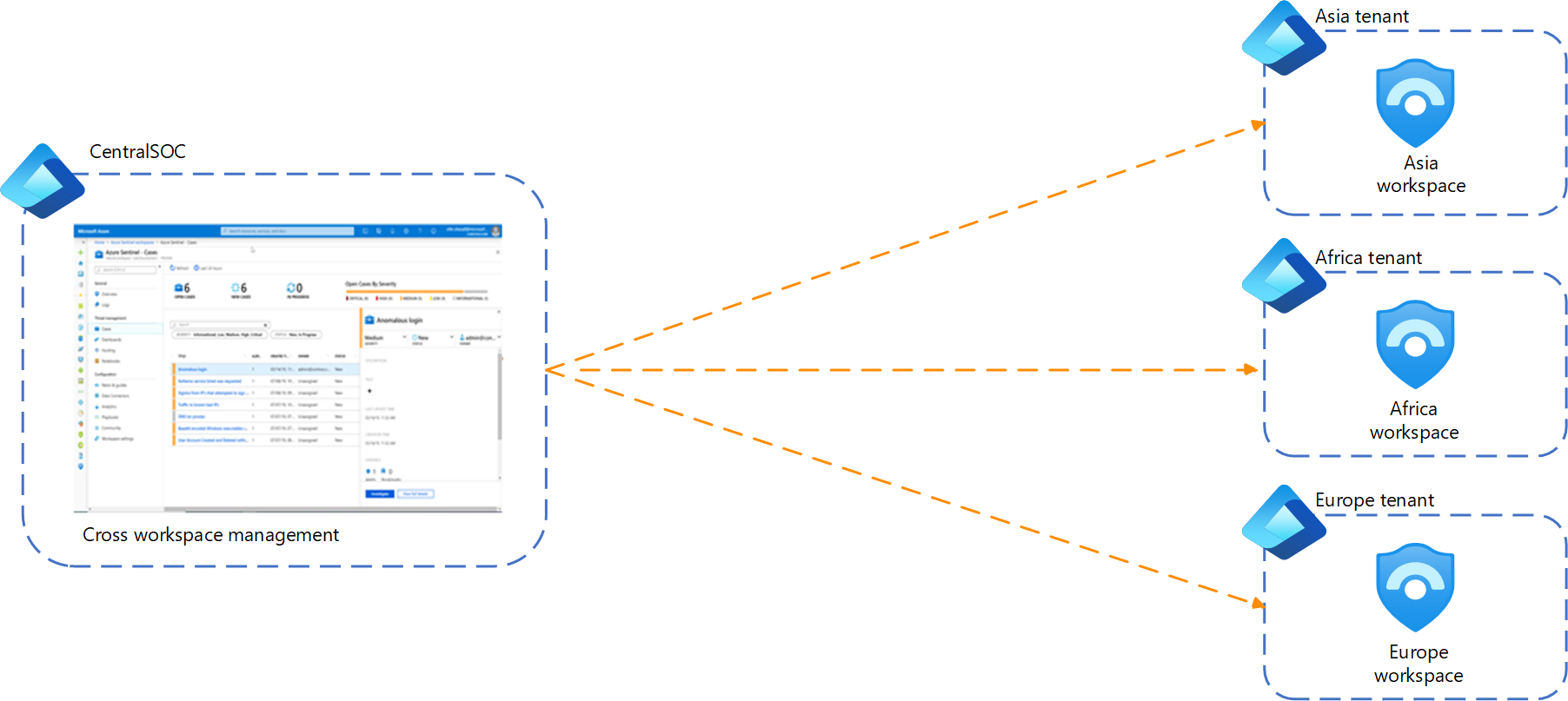

La conception d’espace de travail obtenue pour Adventure Works est illustrée dans l’image suivante, avec les sources de journaux principales seulement pour simplifier la conception :

La solution suggérée inclut :

- Un espace de travail Log Analytics distinct activé pour Microsoft Sentinel pour chaque locataire Microsoft Entra. Chaque espace de travail collecte les données relatives à son locataire pour toutes les sources de données.

- L’équipe SOC de chaque continent a accès à l’espace de travail de son propre locataire uniquement, ce qui garantit que seuls les journaux générés dans la limite du locataire sont accessibles à chaque équipe SOC.

- L’équipe SOC centrale peut toujours fonctionner à partir d’un locataire Microsoft Entra distinct, à l’aide d’Azure Lighthouse pour accéder à chacun des différents environnements Microsoft Sentinel. S’il n’y a pas d’autre locataire, l’équipe SOC centrale peut toujours utiliser Azure Lighthouse pour accéder aux espaces de travail distants.

- L’équipe SOC centrale peut également créer un autre espace de travail si elle doit stocker des artefacts qui restent cachés pour les équipes SOC de continent, ou si elle souhaite ingérer d’autres données qui ne sont pas pertinentes pour les équipes SOC de continent.

Étapes suivantes

Dans cet article, vous avez passé en revue un ensemble de conceptions d’espace de travail suggérées pour les organisations.