Configurer la clé gérée par le client Microsoft Sentinel

Cet article fournit des informations générales et explique comment procéder pour configurer une clé gérée par le client (CMK) pour Microsoft Sentinel. Toutes les données stockées dans Microsoft Sentinel sont déjà chiffrées par Microsoft dans toutes les ressources de stockage pertinentes. CMK fournit une couche supplémentaire de protection avec une clé de chiffrement créée et détenue par vous et stockée dans votre Azure Key Vault.

Prérequis

- Configurez un cluster dédié à Log Analytics avec un niveau d’engagement d’au moins 100 Go/jour. Lorsque plusieurs espaces de travail sont associés au même cluster dédié, ils partagent la même clé gérée par le client. En savoir plus sur la Tarification des clusters dédiés Log Analytics.

- Configurez CMK sur le cluster dédié et associez votre espace de travail à ce cluster. Découvrez les étapes d’approvisionnement CMK dans Azure Monitor.

À propos de l’installation

L’intégration d’un espace de travail CMK à Sentinel est prise en charge uniquement via l’API REST et non via le Portail Azure. Les modèles Azure Resource Manager (modèles ARM) ne sont actuellement pas pris en charge pour l’intégration CMK.

La capacité CMK de Microsoft Sentinel est fournie uniquement aux espaces de travail dans les clusters dédiés Log Analytics qui n’ont pas déjà été intégrés à Microsoft Sentinel.

Les modifications suivantes concernant les clés CMK ne sont pas prises en charge, car elles sont inefficaces (les données Microsoft Sentinel continuent d’être chiffrées uniquement par la clé gérée par Microsoft, et non par la clé CMK) :

- Activation de CMK sur un espace de travail déjà intégré à Microsoft Sentinel.

- Activation de CMK sur un cluster qui contient des espaces de travail intégrés à Sentinel.

- Liaison d’un espace de travail non CMK intégré à Sentinel à un cluster compatible CMK.

Les modifications suivantes liées à CMKne sont pas prises en charge, car elles peuvent provoquer un comportement non défini ou problématique :

- Désactivation de CMK sur un espace de travail déjà intégré à Microsoft Sentinel.

- Définition d’un espace de travail CMK et intégré à Sentinel en tant qu’espace de travail non-CMK en le désassociant de son cluster dédié CMK.

- Désactivation de CMK sur un cluster Log Analytics CMK dédié.

Microsoft Sentinel prend en charge les identités affectées par le système dans la configuration CMK. Donc, l’identité du cluster dédié Log Analytics doit être de type Attribué par le système. Nous vous recommandons d’utiliser l’identité qui est automatiquement attribuée au cluster Log Analytics lors de sa création.

La modification de la clé gérée par le client en une autre clé (avec un autre URI) n’est actuellement pas prise en charge. Vous devez changer de clé par rotation.

Avant d’apporter des modifications CMK à un espace de travail de production ou à un cluster Log Analytics, contactez le groupe de produits Microsoft Sentinel.

Fonctionnement de CMK

La solution Microsoft Sentinel utilise un cluster Log Analytics dédié pour la collecte des journaux et les fonctionnalités. Dans le cadre de la configuration de la fonctionnalité CMK de Microsoft Sentinel, vous devez configurer les paramètres CMK sur le cluster Log Analytics dédié. Les données enregistrées par Microsoft Sentinel dans les ressources de stockage autres que Log Analytics sont également chiffrées à l’aide de la clé gérée par le client configurée pour le cluster Log Analytics dédié.

Pour plus d'informations, consultez les pages suivantes :

Notes

Si vous activez la fonctionnalité CMK sur Microsoft Sentinel, toute fonctionnalité d’évaluation publique qui ne prend pas en charge CMK n’est pas activée.

Activer CMK

Pour provisionner CMK, effectuez les étapes suivantes :

- Vérifiez que vous disposez d’un espace de travail Log Analytics et qu’il est associé à un cluster dédié sur lequel CMK est activé. (Consultez les prérequis.)

- Inscrivez-vous auprès du fournisseur de ressources Azure Cosmos DB.

- Ajoutez une stratégie d’accès à votre instance Azure Key Vault.

- Intégrez l’espace de travail à Microsoft Sentinel via l’API d’intégration.

- Contactez le groupe de produits Microsoft Sentinel pour confirmer l’intégration.

Étape 1 : Configurer CMK sur un espace de travail Log Analytics sur un cluster dédié

Comme mentionné dans les conditions préalables, pour intégrer un espace de travail Log Analytics avec CMK à Microsoft Sentinel, cet espace de travail doit d’abord être associé à un cluster Log Analytics dédié sur lequel CMK est activé. Microsoft Sentinel utilisera la même clé que celle utilisée par le cluster dédié. Suivez les instructions figurant dans l’article Configuration de clés gérées par le client dans Azure Monitor afin de créer un espace de travail CMK à utiliser comme espace de travail Microsoft Sentinel dans les étapes suivantes.

Étape 2 : S’inscrire auprès du fournisseur de ressources Azure Cosmos DB

Microsoft Sentinel fonctionne avec Azure Cosmos DB en tant que ressource de stockage supplémentaire. Veillez à vous inscrire au fournisseur de ressources Azure Cosmos DB avant d’intégrer un espace de travail CMK à Microsoft Sentinel.

Suivez les instructions indiquant comment Inscrire le fournisseur de ressources Azure Cosmos DB dans l’abonnement Azure.

Étape 3 : Ajouter une stratégie d’accès à votre instance Azure Key Vault

Ajoutez une stratégie d’accès qui permet à Azure Cosmos DB d’accéder à l’instance Azure Key Vault liée à votre cluster Log Analytics dédié (la même clé sera utilisée par Microsoft Sentinel).

Suivez les instructions indiquées ici pour ajouter une stratégie d’accès à votre instance Azure Key Vault avec un principal Azure Cosmos DB.

Étape 4 : Intégrer l’espace de travail à Microsoft Sentinel via l’API d’intégration

Intégrez l’espace de travail CMK activé à Microsoft Sentinel via l’API d’intégration à l’aide de la propriété customerManagedKey définie sur true. Pour plus de contexte sur l’API d’intégration, consultez ce document dans le référentiel GitHub Microsoft Sentinel.

Par exemple, l’URI et le corps de la demande suivants constituent un appel valide à l’intégration d’un espace de travail à Microsoft Sentinel lorsque les paramètres d’URI et le jeton d’autorisation appropriés sont envoyés.

URI

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/onboardingStates/{sentinelOnboardingStateName}?api-version=2021-03-01-preview

Corps de la demande

{

"properties": {

"customerManagedKey": true

}

}

Étape 5 : Contacter le groupe de produits Microsoft Sentinel pour confirmer l’intégration

Enfin, confirmez l’état d’intégration de votre espace de travail compatible CMK activé en contactant le Groupe de produits Microsoft Sentinel.

Révocation ou suppression d’une clé de chiffrement principale

Si un utilisateur révoque la clé de chiffrement principale (la clé CMK), soit en la supprimant, soit en supprimant l’accès au cluster dédié et au fournisseur de ressources Azure Cosmos DB, Microsoft Sentinel prend en compte cette modification et se comporte comme si les données n’étaient plus disponibles dans un délai d’une heure. À ce stade, toute opération qui utilise des ressources de stockage persistantes, telle que l’ingestion de données, la modification de configuration persistante et la création d’incident, est empêchée. Les données précédemment stockées ne sont pas supprimées, mais restent inaccessibles. Les données inaccessibles sont régies par la stratégie de conservation des données et sont supprimées définitivement conformément à cette stratégie.

La seule opération possible une fois que la clé de chiffrement est révoquée ou supprimée est la suppression du compte.

Si l’accès est restauré après la révocation, Microsoft Sentinel restaure l’accès aux données dans un délai d’une heure.

L’accès aux données peut être révoqué en désactivant la clé gérée par le client dans le coffre de clés ou en supprimant la stratégie d’accès à la clé pour le cluster Log Analytics dédié et Azure Cosmos DB. La révocation de l’accès en supprimant la clé du cluster Log Analytics dédié, ou en supprimant l’identité associée au cluster Log Analytics dédié, n’est pas prise en charge.

Pour en savoir plus sur la façon dont la révocation de clés fonctionne dans Azure Monitor, consultez Révocation de clés CMK dans Azure Monitor.

Rotation des clés gérées par le client

Microsoft Sentinel et Log Analytics prennent en charge la rotation des clés. Quand un utilisateur effectue une rotation des clés dans Key Vault, Microsoft Sentinel prend en charge la nouvelle clé dans un délai d’une heure.

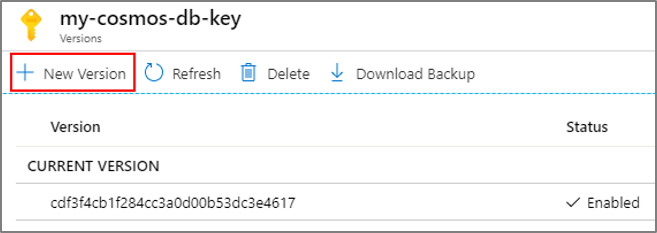

Dans Azure Key Vault, effectuez une rotation de clés en créant une version de la clé :

Désactivez la version précédente de la clé après 24 heures, ou dès que les journaux d’audit Azure Key Vault ne font état d’aucune activité utilisant cette version.

Après avoir effectué la rotation de la clé, vous devez mettre à jour explicitement la ressource de cluster Log Analytics dédiée dans Log Analytics avec la nouvelle version de la clé Azure Key Vault. Pour plus d’informations, consultez Rotation de clé CMK dans Azure Monitor.

Remplacement d’une clé gérée par le client

Microsoft Sentinel ne prend pas en charge le remplacement d’une clé gérée par le client. Utilisez plutôt la capacité de rotation des clés.

Étapes suivantes

Dans ce document, vous avez découvert comment configurer une clé gérée par le client dans Microsoft Sentinel. Pour en savoir plus sur Microsoft Sentinel, consultez les articles suivants :

- Découvrez comment avoir une visibilité sur vos données et les menaces potentielles.

- Prise en main de la détection des menaces avec Microsoft Sentinel.

- Utilisez des classeurs pour superviser vos données.