Créer manuellement vos propres incidents dans Microsoft Sentinel dans le portail Azure

Important

La création manuelle d’incidents, à l’aide du portail ou de Logic Apps, est actuellement en PRÉVERSION. Consultez l’Avenant aux conditions d’utilisation pour les préversions de Microsoft Azure pour connaître les conditions juridiques supplémentaires s’appliquant aux fonctionnalités Azure sont en version bêta, en préversion ou non encore en disponibilité générale.

La création manuelle d’incidents est en disponibilité générale à l’aide de l’API.

Microsoft Sentinel est en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft du portail Microsoft Defender. Pour la préversion, Microsoft Sentinel est disponible dans le portail Defender sans Microsoft Defender XDR ou une licence E5. Si vous souhaitez en savoir plus, veuillez consulter la rubrique Microsoft Sentinel dans le portail Microsoft Defender.

Avec Microsoft Sentinel comme solution de Gestion des informations et des événements de sécurité (SIEM), les activités de détection et de réponse des menaces de vos opérations de sécurité sont centrées sur les incidents que vous examinez et corrigez. Ces incidents ont deux sources principales :

Ils sont générés automatiquement lorsque des mécanismes de détection fonctionnent sur les journaux et les alertes que Microsoft Sentinel ingère à partir de ses sources de données connectées.

Ils sont ingérés directement à partir d’autres services de sécurité Microsoft connectés (tels que Microsoft Defender XDR) qui les ont créés.

Toutefois, les données de menace peuvent également provenir d’autres sources non ingérées dans Microsoft Sentinel, ou d’événements non enregistrés dans un journal, et peuvent toutefois justifier l’ouverture d’une enquête. Par exemple, un employé peut remarquer une personne non reconnue qui s’engage dans des activités suspectes liées aux ressources d’informations de votre organisation. Cet employé peut appeler ou envoyer un e-mail au centre des opérations de sécurité (SOC) pour signaler l’activité.

Microsoft Sentinel dans le portail Azure permet à vos analystes de sécurité de créer manuellement des incidents pour n’importe quel type d’événement, indépendamment de la source ou des données, pour ne pas manquer d’investiguer ces types de menaces inhabituelles.

Cas d’utilisation courants

Créer un incident pour un événement signalé

Il s’agit du scénario décrit dans l’introduction ci-dessus.

Créer des incidents à partir d’événements provenant de systèmes externes

Créez des incidents basés sur des événements provenant de systèmes dont les journaux ne sont pas ingérés dans Microsoft Sentinel. Par exemple, une campagne de hameçonnage par SMS peut utiliser la marque et les thèmes d’entreprise de votre organisation pour cibler les appareils mobiles personnels des employés. Vous souhaiterez peut-être examiner une telle attaque et vous pouvez créer un incident dans Microsoft Sentinel afin de disposer d’une plateforme pour gérer votre enquête, collecter et consigner des preuves, ainsi qu’enregistrer vos actions de réponse et d’atténuation.

Créer des incidents basés sur des résultats de chasse

Créez des incidents basés sur des résultats observés d’activités de chasse. Par exemple, lors de la chasse aux menaces dans le contexte d’une enquête particulière (ou par vous-même), vous pouvez rencontrer des preuves d’une menace sans aucun rapport qui justifie sa propre enquête distincte.

Créer manuellement un incident

Il existe trois façons de créer un incident manuellement :

- Créer un incident à l’aide du Portail Azure

- Créer un incident à l’aide d’Azure Logic Apps, à l’aide du déclencheur d’incident Microsoft Sentinel.

- Créer un incident à l’aide de l’API Microsoft Sentinel, via le groupe d’opérations Incidents. Il vous permet de créer, de mettre à jour et de supprimer des incidents.

Après l’intégration de Microsoft Sentinel au portail Microsoft Defender, les incidents créés manuellement ne sont pas synchronisés avec le portail Defender, bien qu’ils puissent toujours être consultés et gérés dans Microsoft Sentinel dans le portail Azure, et via Logic Apps et l’API.

Créer un incident à l’aide du Portail Azure

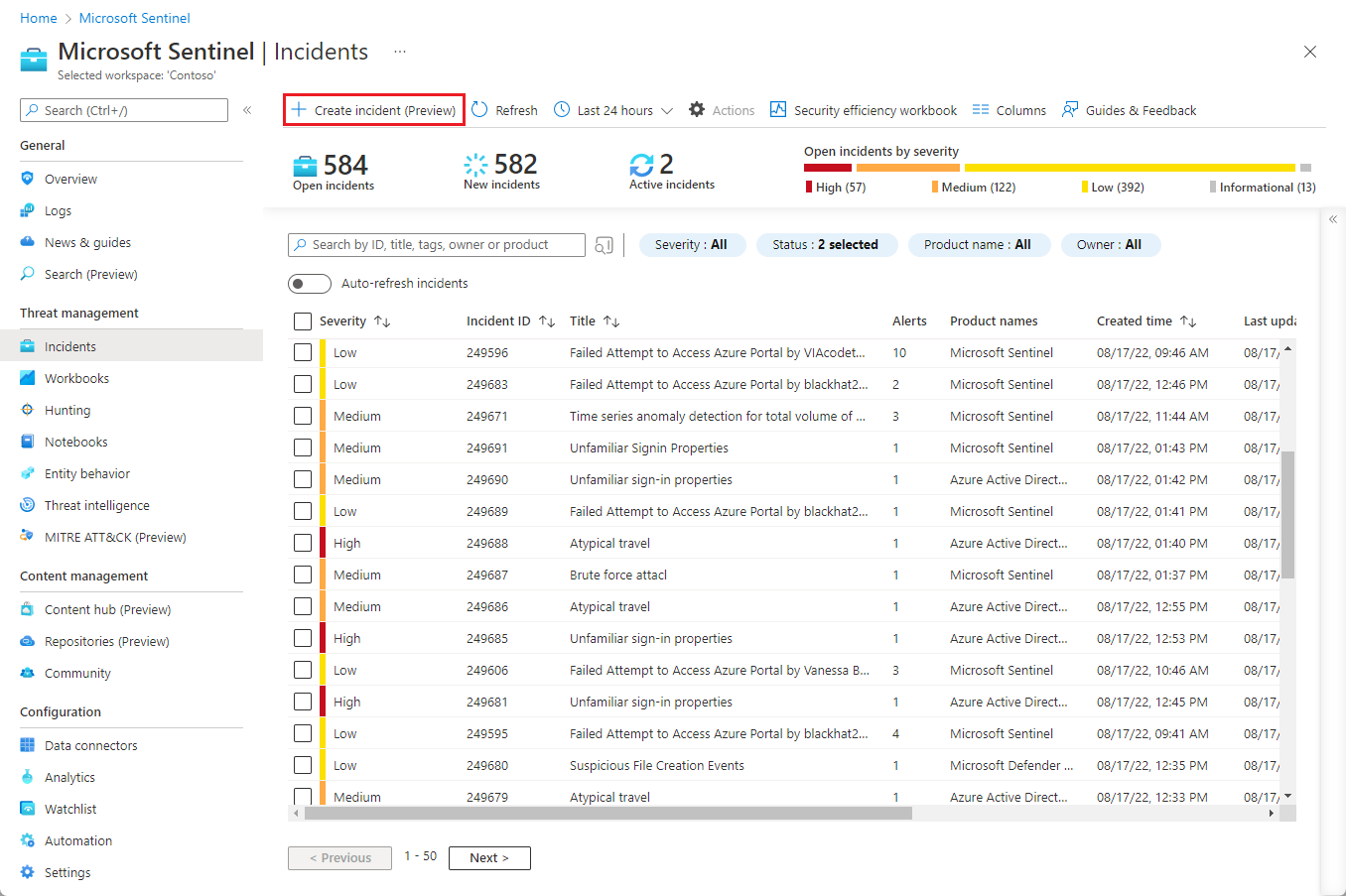

Sélectionnez Microsoft Sentinel et choisissez votre espace de travail.

Dans le menu de navigation de Microsoft Sentinel, sélectionnez Incidents.

Dans la page Incidents, sélectionnez + Créer un incident (préversion) dans la barre de boutons.

Le panneau Créer un incident (préversion) s’ouvre sur le côté droit de l’écran.

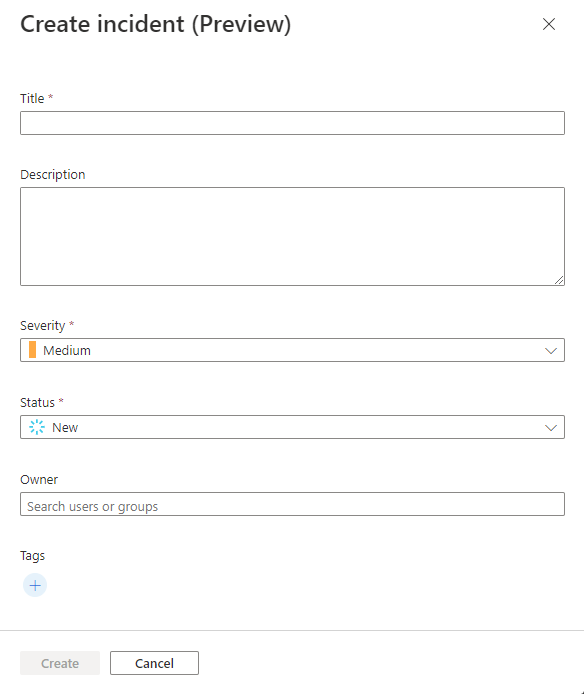

Renseignez les champs dans le panneau en conséquence.

Titre

- Entrez un titre de votre choix pour l’incident. L’incident s’affiche dans la file d’attente avec ce titre.

- Obligatoire. Texte libre de longueur illimitée. Les espaces seront coupés.

Description

- Entrez des informations descriptives sur l’incident, notamment les détails tels que l’origine de l’incident, les entités impliquées, la relation avec d’autres événements, qui a été informé, etc.

- facultatif. Texte libre jusqu’à 5 000 caractères.

Niveau de gravité

- Choisissez une gravité dans la liste déroulante. Toutes les gravités prises en charge par Microsoft Sentinel sont disponibles.

- Obligatoire. La valeur par défaut est « Moyenne ».

État

- Choisissez un état dans la liste déroulante. Tous les états pris en charge par Microsoft Sentinel sont disponibles.

- Obligatoire. La valeur par défaut est « Nouveau ».

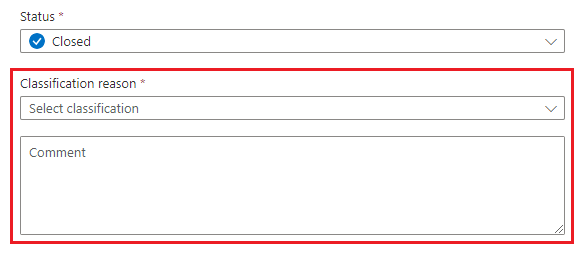

- Vous pouvez créer un incident avec l’état « fermé », puis l’ouvrir manuellement pour apporter des modifications et choisir un autre état ultérieurement. Le fait de choisir « fermé » dans la liste déroulante active les champs de raison de classification pour vous permettre de choisir une raison à la fermeture de l’incident et d’ajouter des commentaires.

Propriétaire

- Choisissez parmi les utilisateurs ou groupes disponibles dans votre locataire. Commencez à taper un nom pour rechercher des utilisateurs et des groupes. Sélectionnez le champ (cliquez ou appuyez) pour afficher une liste de suggestions. Choisissez « attribuer à moi-même » en haut de la liste pour attribuer l’incident à vous-même.

- facultatif.

Balises

- Utilisez des balises pour classifier les incidents, les filtrer et les localiser dans la file d’attente.

- Créez des balises en sélectionnant l’icône de signe plus, en entrant du texte dans la boîte de dialogue, et en sélectionnant OK. La saisie semi-automatique suggère des balises utilisées dans l’espace de travail au cours des deux semaines précédentes.

- facultatif. Texte libre.

Sélectionnez Créer au bas du panneau. Après quelques secondes, l’incident est créé et apparaît dans la file d’attente des incidents.

Si vous attribuez un état « Fermé » à un incident, il n’apparaît pas dans la file d’attente tant que vous ne modifiez pas le filtre d’état pour afficher les incidents fermés également. Le filtre est défini par défaut pour afficher uniquement les incidents avec l’état « Nouveau » ou « Actif ».

Sélectionnez l’incident dans la file d’attente pour afficher ses détails complets, ajouter des signets, modifier son propriétaire et son état, etc.

Si, pour une quelconque raison, vous changez d’avis après avoir créé l’incident, vous pouvez le supprimer de la grille de file d’attente ou à partir de l’incident lui-même.

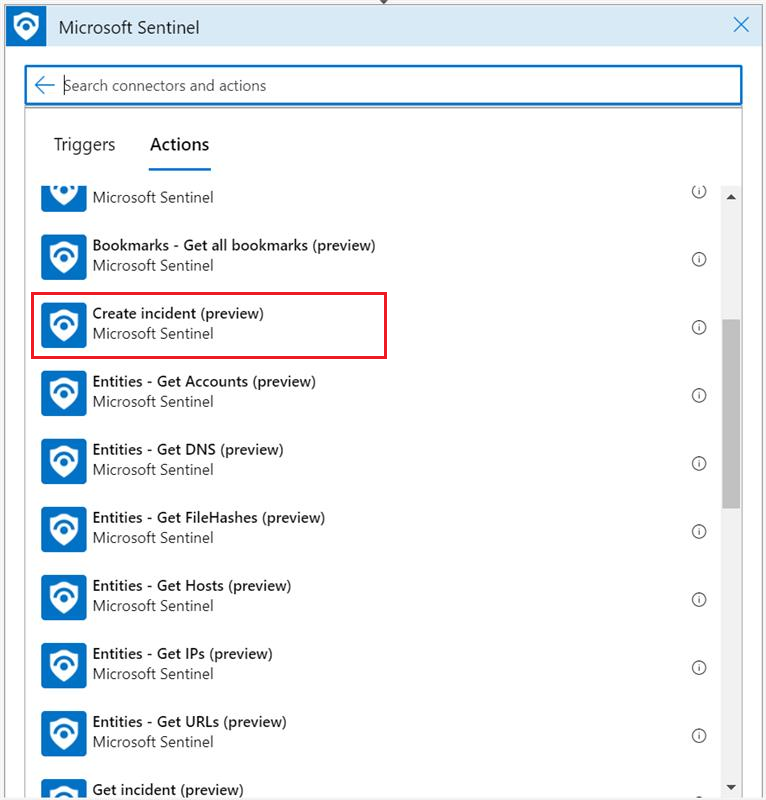

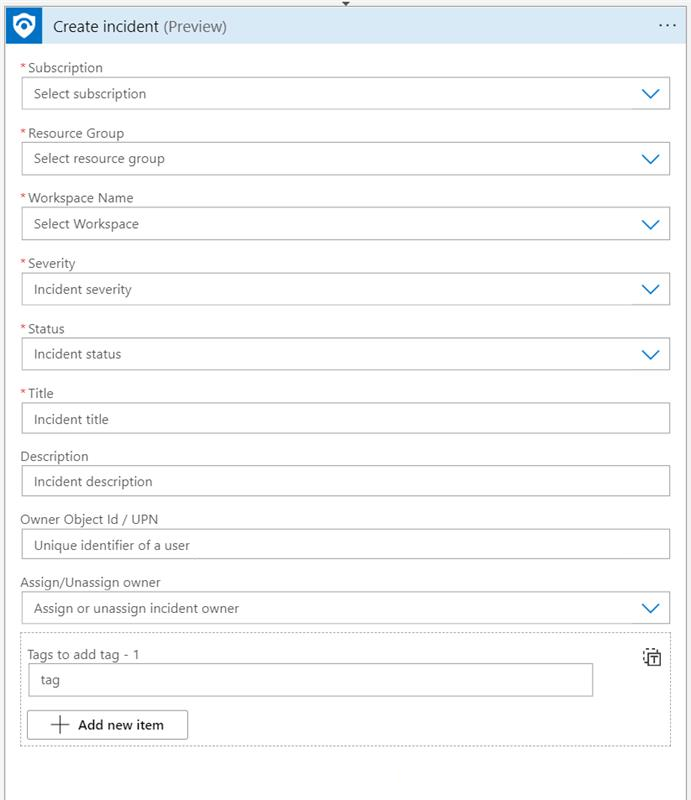

Créer un incident à l’aide d’Azure Logic Apps

La création d’un incident est également disponible en tant qu’action Logic Apps dans le connecteur Microsoft Sentinel, et par conséquent dans les playbooks Microsoft Sentinel.

Vous trouverez l’action Créer un incident (préversion) dans le schéma du playbook pour le déclencheur d’incident.

Vous devez fournir des paramètres comme décrit ci-dessous :

Sélectionnez votre abonnement, groupe de ressources et nom de l’espace de travail dans leurs listes déroulantes respectives.

Pour les champs restants, consultez les explications ci-dessus (sous Créer un incident à l’aide du Portail Azure).

Microsoft Sentinel fournit des exemples de modèles de playbook qui vous montrent comment utiliser cette fonctionnalité :

- Créer un incident avec Microsoft Form

- Créer un incident à partir d’une boîte de réception de messagerie partagée

Vous pouvez les trouver dans la galerie de modèles de playbook sur la page Microsoft Sentinel Automation.

Créer un incident à l’aide de l’API Microsoft Sentinel

Le groupe d’opérations Incidents vous permet non seulement de créer, mais également de mettre à jour (modifier), d’obtenir (récupérer) de répertorier et de supprimer des incidents.

Vous créez un incident à l’aide du point de terminaison suivant. Une fois cette requête effectuée, l’incident et sera visible dans la liste d’attente d’incidents dans le portail.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}?api-version=2022-07-01-preview

Voici un exemple de ce à quoi le corps de la demande peut ressembler :

{

"etag": "\"0300bf09-0000-0000-0000-5c37296e0000\"",

"properties": {

"lastActivityTimeUtc": "2019-01-01T13:05:30Z",

"firstActivityTimeUtc": "2019-01-01T13:00:30Z",

"description": "This is a demo incident",

"title": "My incident",

"owner": {

"objectId": "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb"

},

"severity": "High",

"classification": "FalsePositive",

"classificationComment": "Not a malicious activity",

"classificationReason": "IncorrectAlertLogic",

"status": "Closed"

}

}

Notes

Les incidents créés manuellement ne contiennent pas d’entités ou d’alertes. Par conséquent, l’onglet Alertes dans la page d’incident reste vide jusqu’à ce que vous liiez des alertes existantes à votre incident.

L’onglet Entités reste également vide, car l’ajout d’entités directement aux incidents créés manuellement n’est actuellement pas pris en charge. (Si vous avez lié une alerte à cet incident, les entités de l’alerte apparaissent dans l’incident.)

Les incidents créés manuellement n’affichent pas non plus de nom de produit dans la file d’attente.

La file d’attente des incidents est filtrée par défaut pour afficher uniquement les incidents avec l’état « Nouveau » ou « Actif ». Si vous créez un incident avec l’état « Fermé », il n’apparaît pas dans la file d’attente tant que vous ne modifiez pas le filtre d’état pour afficher les incidents fermés également.

Étapes suivantes

Pour plus d'informations, consultez les pages suivantes :