Créer une règle analytique planifiée à partir de zéro

Vous avez configuré des connecteurs et divers moyens pour collecter des données d’activité dans votre patrimoine numérique. Vous devez maintenant explorer toutes ces données afin d’identifier les modèles d’activité et de détecter les activités qui ne correspondent pas à ces modèles et peuvent représenter une menace de sécurité.

Microsoft Sentinel et les nombreuses solutions fournies dans le hub de contenu proposent des modèles pour les types de règles d’analytique les plus utilisés. Nous vous invitons vivement à les reprendre et les personnaliser pour répondre à vos propres scénarios. Toutefois, vous pouvez avoir besoin d’un élément complètement différent. Dans ce cas, vous pouvez créer une règle à partir de zéro avec l’assistant Règle d’analytique.

Cet article décrit le processus de création d’une règle analytique à partir de zéro, notamment à l’aide de l’Assistant de règle analytique. Il est accompagné de captures d’écran et d’instructions pour accéder à l’Assistant à la fois dans le portail Azure et le portail Defender.

Important

Microsoft Sentinel est en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft dans le portail Microsoft Defender. Pour la préversion, Microsoft Sentinel est disponible dans le portail Defender sans Microsoft Defender XDR ou une licence E5. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Prérequis

Vous devez disposer du rôle Contributeur Microsoft Sentinel, ou de tout autre rôle ou jeu d’autorisations avec autorisations d’écriture sur votre espace de travail Log Analytics et son groupe de ressources.

Vous devez avoir au minimum une connaissance de base de la science et de l’analyse des données ainsi que du Langage de requête Kusto.

Vous devez vous familiariser avec l’Assistant de règle analytique et toutes les options de configuration disponibles. Pour plus d’informations, consultez Règles analytiques planifiées dans Microsoft Sentinel.

Concevoir et générer votre requête

Avant toute chose, vous devez concevoir et générer une requête dans le langage de requête Kusto (KQL) que votre règle utilisera pour interroger une ou plusieurs tables dans votre espace de travail Log Analytics.

Déterminez une source de données, ou un ensemble de sources de données, à parcourir pour détecter toute activité inhabituelle ou suspecte. Recherchez le nom de la table Log Analytics dans laquelle les données de ces sources sont ingérées. Vous trouverez le nom de la table sur la page du connecteur de données de ladite source. Utilisez ce nom de table (ou une fonction connexe) comme base de la requête.

Déterminez le type d’analyse que la requête doit exécuter sur la table. Cette décision détermine les commandes et les fonctions que vous devez utiliser dans la requête.

Déterminez les éléments de données (champs, colonnes) à afficher dans les résultats de la requête. Cette décision détermine la façon dont vous allez structurer la sortie de la requête.

Générez et testez vos requêtes dans l’écran Journaux. Une fois satisfait·e, enregistrez la requête à utiliser dans votre règle.

Pour plus d’informations, consultez l’article suivant :

- Bonnes pratiques pour les requêtes de règles analytiques.

- Langage de requête Kusto dans Microsoft Sentinel

- Meilleures pratiques relatives aux requêtes KQL (Langage de requête Kusto)

Créer votre règle d’analytique

Cette section décrit comment créer une règle avec les portails Azure ou Defender.

Bien démarrer avec la création d’une règle de requête planifiée

Pour démarrer, accédez à la page Analytique dans Microsoft Sentinel pour créer une règle analytique planifiée.

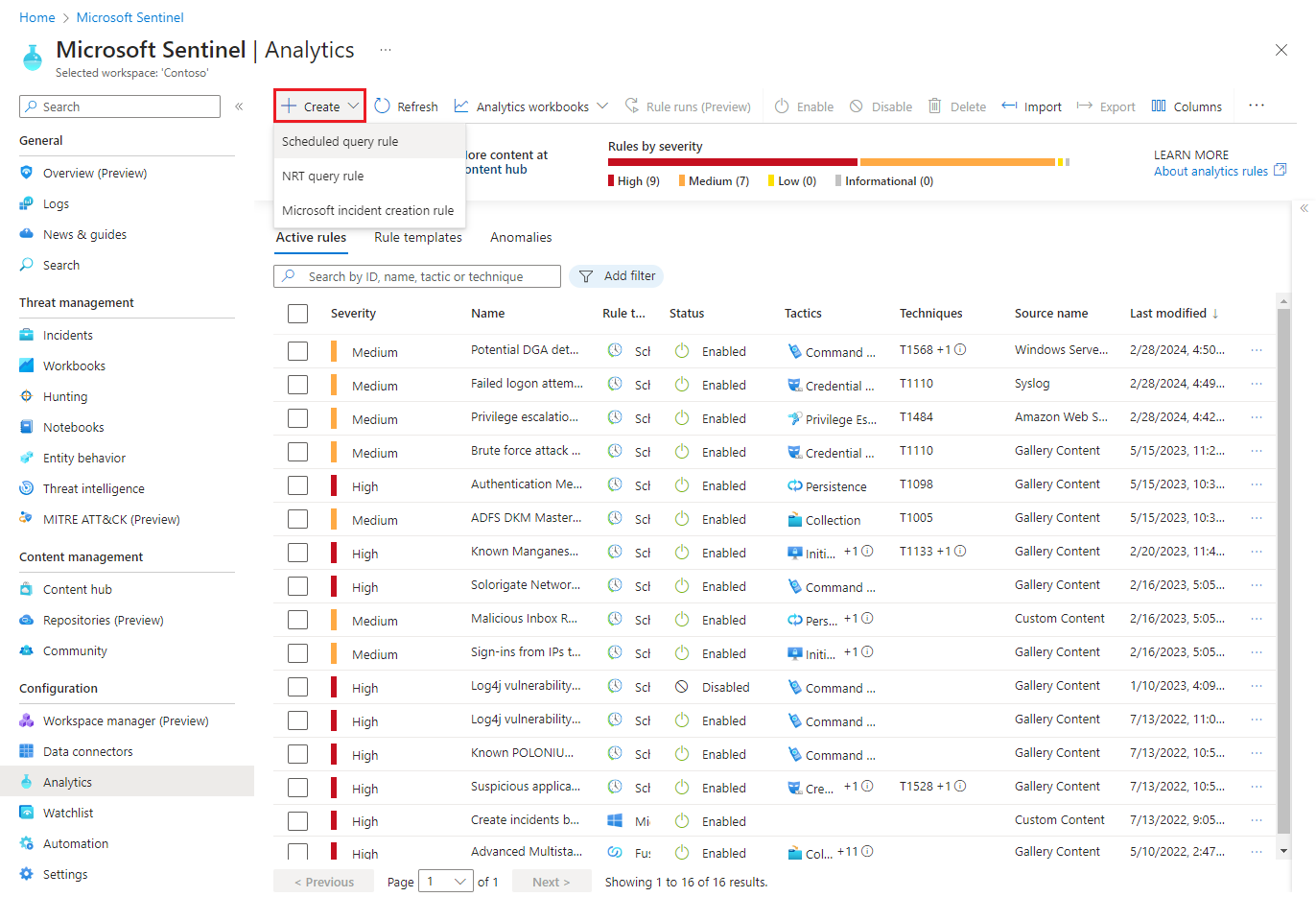

Pour Microsoft Sentinel dans le Portail Microsoft Azure, sous Configuration, sélectionnez Analytique.

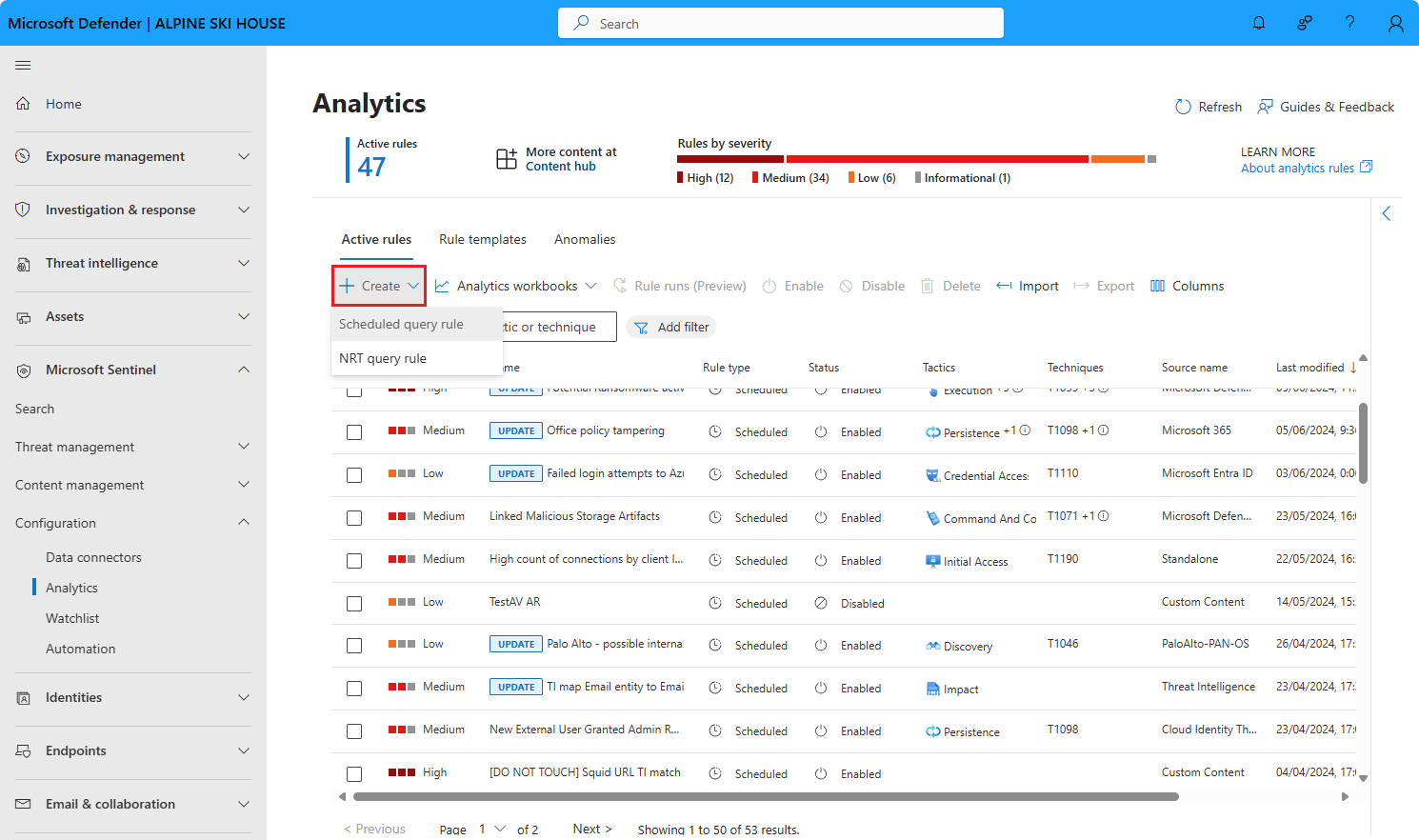

Pour Microsoft Sentinel dans le portail Defender, sélectionnez Microsoft Sentinel>Configuration>Analyse.Sélectionnez +Créer, puis Règle de requête planifiée.

Nommer la règle et définir les informations générales

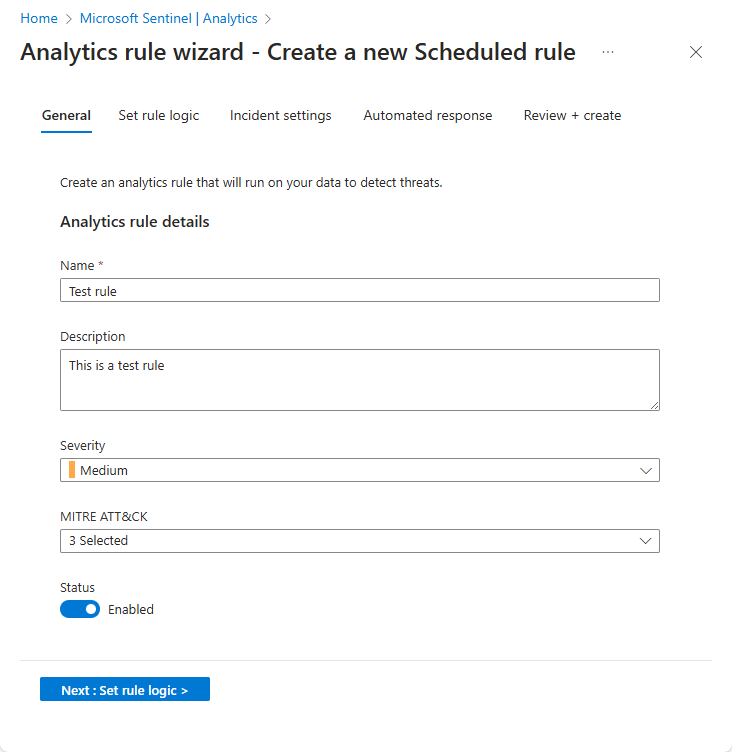

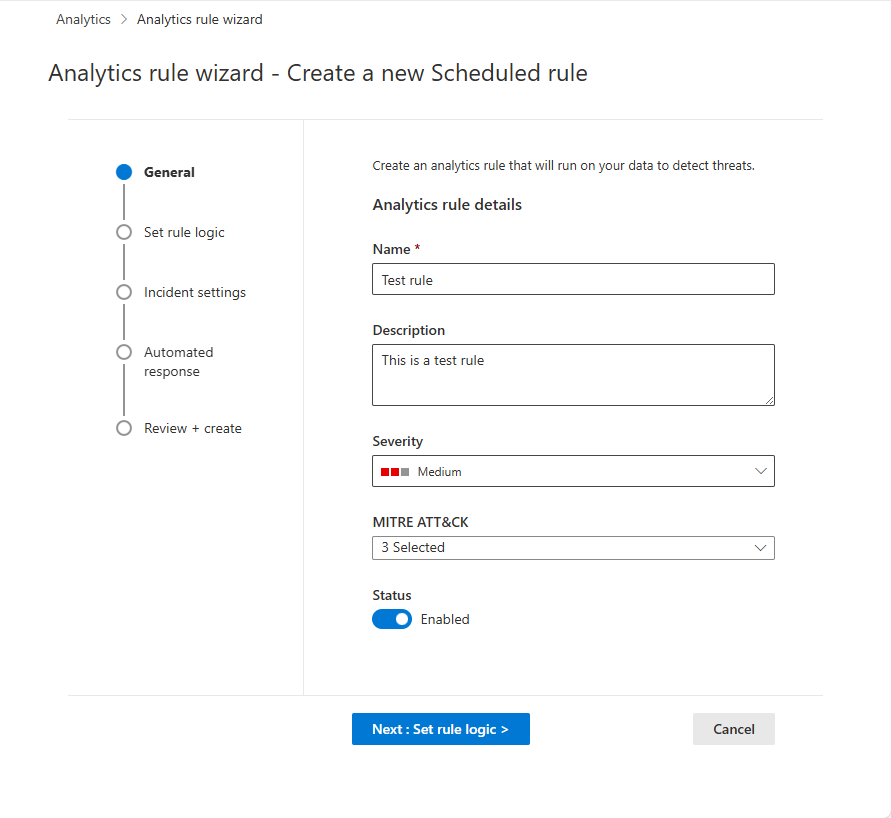

Dans le portail Azure, les étapes sont représentées sous forme d’onglets. Dans le portail Defender, elles sont représentées sous forme de jalons intégrés à une chronologie.

Entrez les informations suivantes pour votre règle.

Champ Description Nom Nom unique pour votre règle. Ce champ prend uniquement en charge le texte brut. Description Description en texte libre de votre règle.

Si Microsoft Sentinel est intégré au portail Defender, ce champ prend uniquement en charge le texte brut.Niveau de gravité Faites correspondre l’impact que peut avoir l’activité déclenchant la règle sur l’environnement cible, si la règle est un vrai positif.

Informationnelle : aucun impact sur votre système, mais les informations peuvent être indicatives des étapes futures planifiées par un acteur de la menace.

Faible : l’impact immédiat serait minimal. Un acteur de menace doit probablement effectuer plusieurs étapes avant d’atteindre un impact sur un environnement.

Moyenne : l’acteur de la menace pourrait avoir un impact sur l’environnement avec cette activité, mais il serait limité en termes d’étendue ou nécessiterait une activité supplémentaire.

Haute : l’activité identifiée fournit à l’acteur de la menace un accès étendu pour effectuer des actions sur l’environnement ou est déclenchée par un impact sur l’environnement.MITRE ATT&CK Choisissez les activités de menace qui s’appliquent à votre règle. Choisissez parmi les tactiques et techniques MITRE ATT&CK présentées dans la liste déroulante. Vous pouvez effectuer plusieurs sélections.

Pour en savoir plus sur la façon d’optimiser votre couverture du paysage des menaces MITRE ATT&CK, consultez Comprendre la couverture de sécurité de l’infrastructure MITRE ATT&CK®.État Activé:La règle s’exécute immédiatement après sa création ou à la date et à l’heure spécifiques que vous avez choisies pour la planifier (actuellement en PRÉVISION).

Désactivé: La règle est créée, mais ne s’exécute pas. Vous pouvez l’activer ultérieurement à partir de l’onglet Règles actives lorsque vous en avez besoin.Sélectionnez Suivant : Définir la logique de la règle.

Définir la logique de la règle

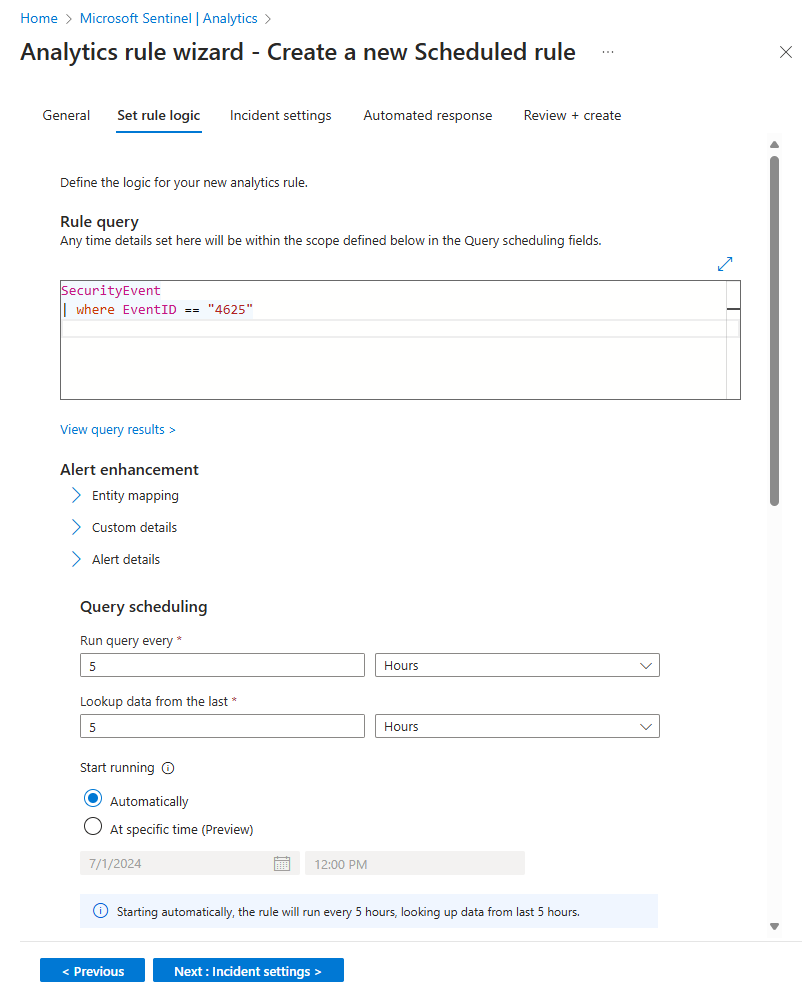

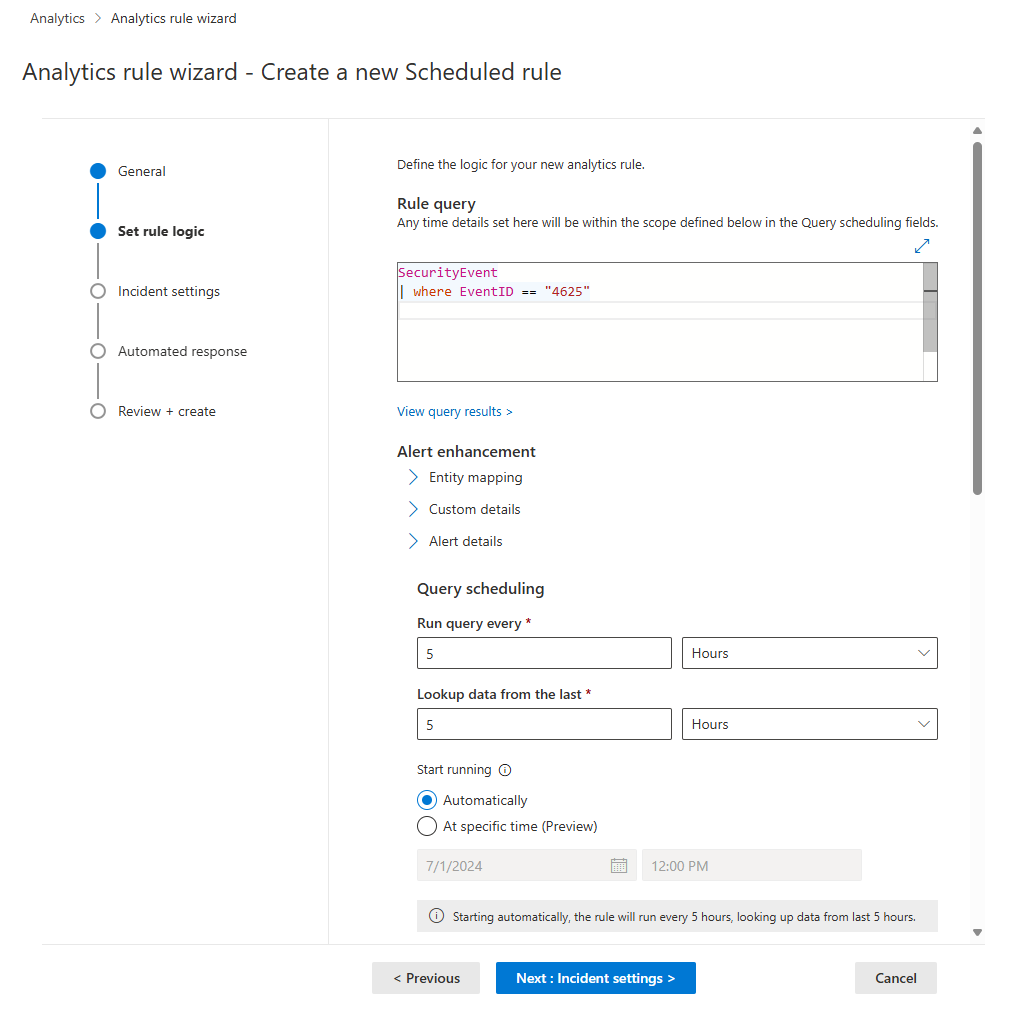

L’étape suivante consiste à définir la logique de règle qui inclut l’ajout de la requête Kusto que vous avez créée.

Entrez la configuration de la requête de règle et de l’amélioration des alertes.

Setting Description Requête de règle Collez la requête que vous avez conçue, générée et testée dans la fenêtre Requête de règle. Chaque modification apportée dans cette fenêtre est instantanément validée. Par conséquent, une indication apparaît juste au-dessous de la fenêtre en cas d’erreur. Mapper des entités Développez Mappage d’entités et définissez jusqu’à 10 types d’entités reconnus par Microsoft Sentinel dans les champs des résultats de votre requête. Ce mappage intègre les entités découvertes dans le champ Entités du schéma d’alerte.

Pour obtenir des instructions complètes sur le mappage d’entités, consultez Mapper des champs de données vers des entités dans Microsoft Sentinel.Exposer les détails personnalisés dans vos alertes Développez Détails personnalisés et définissez les champs dans les résultats de votre requête que vous souhaitez exposer dans vos alertes en tant que détails personnalisés. Ces champs apparaissent également dans tous les incidents résultants.

Pour des instructions complètes sur la façon de présenter des détails personnalisés, consultez Présenter des détails personnalisés dans les alertes Microsoft Sentinel.Personnaliser des détails d’alerte Développez Détails de l’alerte et personnalisez les propriétés d’alerte standard en fonction du contenu des différents champs de chaque alerte. Par exemple, personnalisez le nom ou la description de l’alerte pour y inclure un nom d’utilisateur ou une adresse IP.

Pour des instructions complètes sur la façon de personnaliser les détails de l’alerte, consultez Personnaliser les détails de l’alerte dans Microsoft Sentinel.Planifiez et définissez l’étendue de la requête. Dans la section Planification de la requête, définissez les paramètres suivants :

Setting Description / Options Exécuter la requête toutes les Contrôle l’intervalle de requête, la fréquence à laquelle la requête s’exécute.

Plage autorisée : 5 minutes à 14 jours.Rechercher les données des derniers Détermine la période de recherche arrière à savoir la période couverte par la requête.

Plage autorisée : 5 minutes à 14 jours.

La durée doit être plus longue que l’intervalle de requête ou égale à celui-ci.Démarrer l’exécution Automatiquement : la règle s’exécute pour la première fois immédiatement après sa création, puis à l’intervalle de requête.

À une heure spécifique (préversion) : définissez une date et une heure pour la première exécution de la règle. Après quoi, elle s’exécutera à l’intervalle de requête.

Plage autorisée : 10 minutes à 30 jours après la création de la règle (ou son activation).Définissez le seuil de création d’alertes.

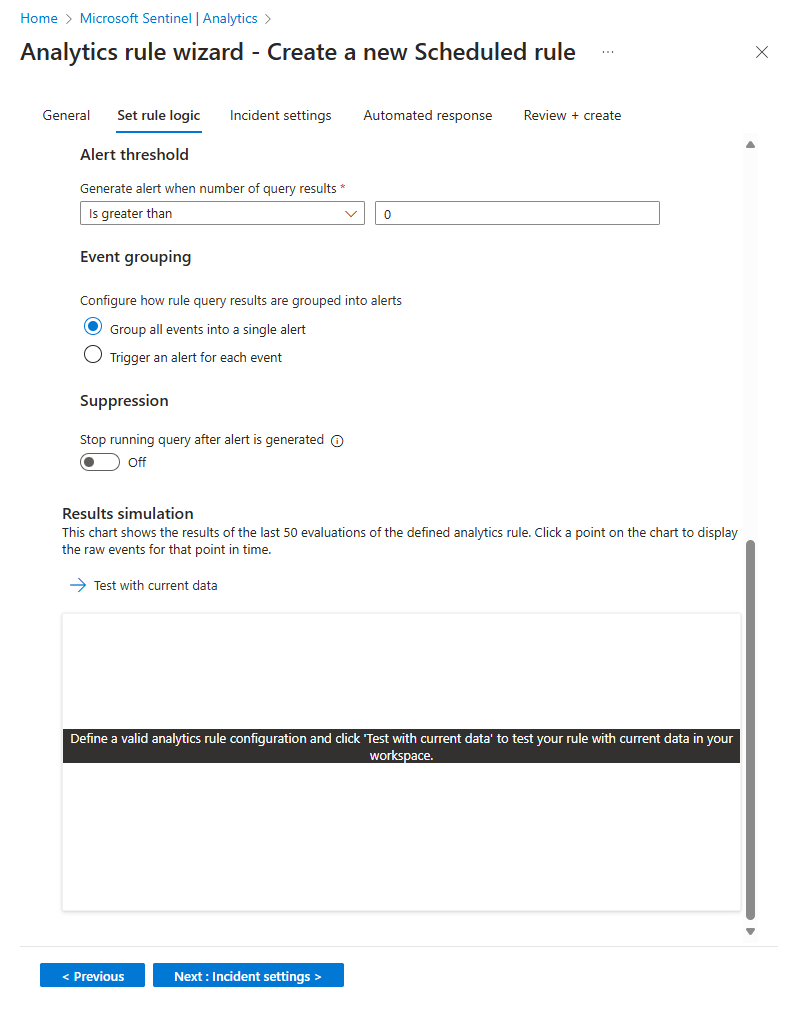

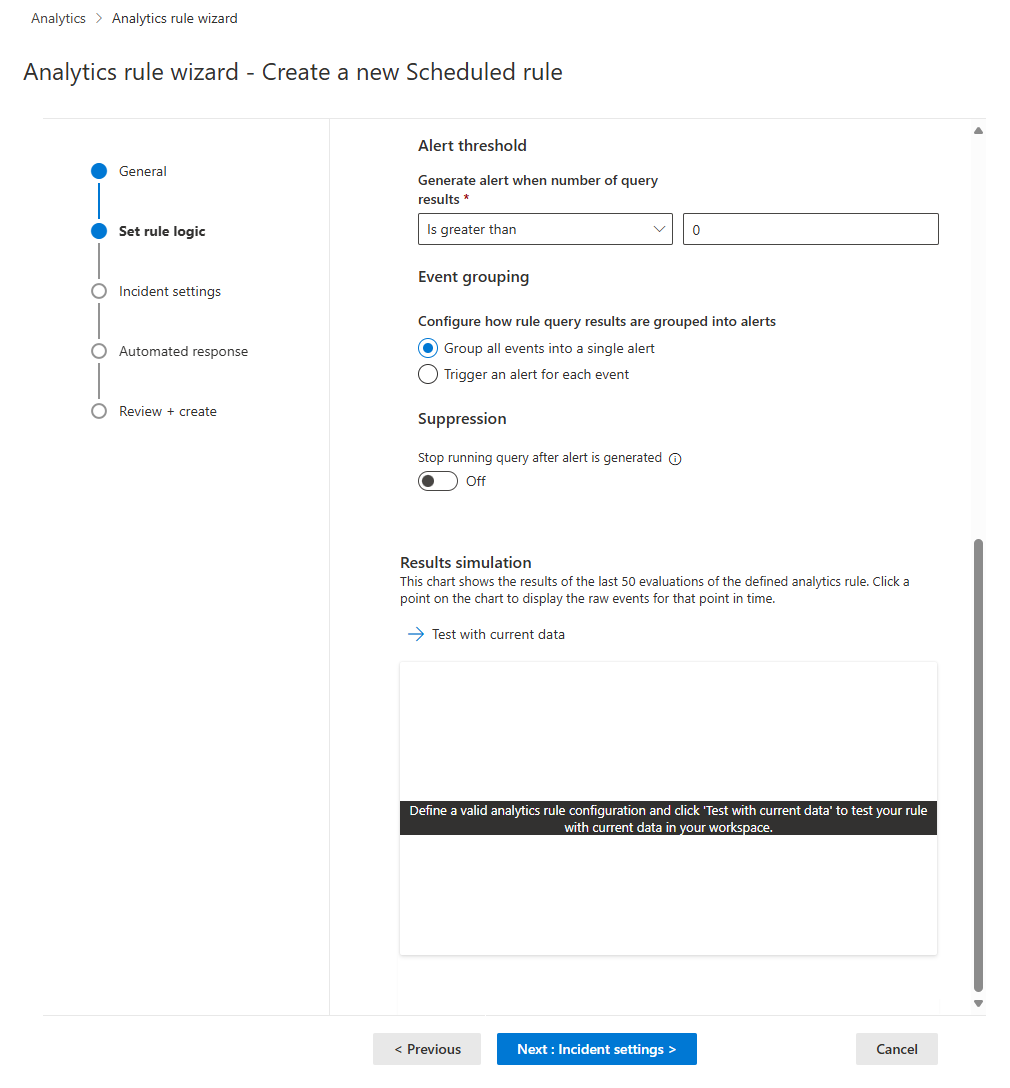

Utilisez la section Seuil d'alerte pour définir le niveau de sensibilité de la règle. Par exemple, définissez un seuil minimal de 100 :

Setting Description Générer une alerte lorsque le nombre de résultats de requête Est supérieur à Nombre d'événements 100Si vous ne souhaitez pas définir de seuil, entrez

0dans le champ numérique.Définissez les paramètres de regroupement d’événements.

Sous Regroupement d’événements, choisissez l’une des deux façons de gérer le regroupement d’événements dans alertes :

Setting Comportement Regrouper tous les événements dans une seule alerte

(par défaut)La règle génère une alerte à chaque exécution, tant que la requête retourne plus de résultats que le seuil d’alerte spécifié au-dessus. Cette alerte unique répertorie tous les événements retournés dans les résultats de la requête. Déclencher une alerte pour chaque événement La règle génère une alerte pour chaque événement renvoyé par la requête. Cela est utile si vous souhaitez que les événements s’affichent individuellement ou si vous souhaitez les regrouper selon certains paramètres—par utilisateur, nom d’hôte ou autre chose. Vous pouvez définir ces paramètres dans la requête. Supprimez temporairement une règle après la génération d’une alerte.

Pour supprimer une règle au-delà de sa prochaine exécution si une alerte est générée, définissez le paramètre Arrêter l’exécution de la requête une fois l’alerte générée sur Activé. Si vous activez cette option, affectez à Arrêter l’exécution de la requête pendant la durée au terme de laquelle la requête doit cesser de s’exécuter (24 heures au maximum).

Simulez les résultats des paramètres de la requête et de la logique.

Dans la zone Simulation des résultats, sélectionnez Tester avec les données actuelles pour voir à quoi ressembleraient les résultats de votre règle si elle était exécutée sur vos données actuelles. Microsoft Sentinel simule l’exécution de la règle 50 fois sur les données actuelles, à l’aide de la planification définie, et affiche un graphe des résultats (événements de journal). Si vous modifiez la requête, resélectionnez Tester avec les données actuelles pour mettre le graphe à jour. Le graphe montre le nombre de résultats sur la période définie par les paramètres de la section Planification de la requête.

Sélectionnez Suivant : Paramètres d’incident.

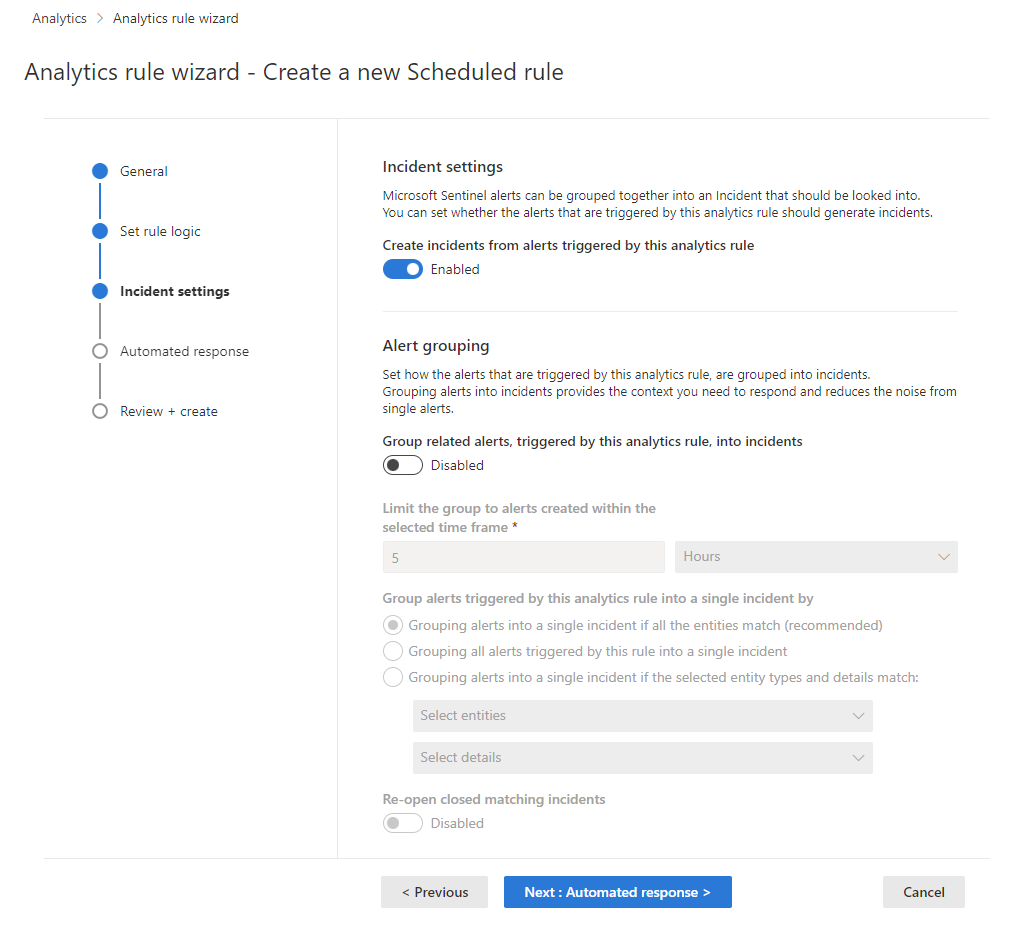

Configurer les paramètres de création d’incident

Sous l’onglet Paramètres des incidents, choisissez si Microsoft Sentinel doit convertir les alertes en incidents exploitables, et si et comment les alertes doivent être regroupées en incidents.

Activez la création d’incident.

Dans la section Paramètres des incidents, le paramètre Créer des incidents à partir d’alertes déclenchées par cette règle analytique est Activé par défaut, ce qui signifie que Microsoft Sentinel crée un incident distinct à partir de chaque alerte déclenchée par la règle.

Si vous ne souhaitez pas que cette règle entraîne la création d’incidents (par exemple, si cette règle vise uniquement à collecter des informations pour une analyse future), affectez-lui la valeur Désactivé.

Important

Si vous avez intégré Microsoft Sentinel au portail Microsoft Defender, laissez ce paramètre Activé.

- Dans ce scénario, les incidents sont créés par Microsoft Defender XDR, et non par Microsoft Sentinel.

- Ces incidents apparaissent dans la file d’attente des incidents dans les portails Azure et Defender.

- Dans le Portail Azure, les nouveaux incidents indiquent « Microsoft Defender XDR » comme nom du fournisseur d’incidents.

Si vous souhaitez créer un incident unique à partir d’un groupe d’alertes, au lieu d’en créer un seul par alerte, consultez l’étape suivante.

Définissez les paramètres de regroupement d’événements.

Dans la section Regroupement des alertes, si vous souhaitez qu’un seul incident soit généré à partir d’un groupe de jusqu’à 150 alertes similaires ou récurrentes, définissez l’option Regrouper les alertes déclenchées par cette règle analytique en un seul incident par sur Activé, puis définissez les paramètres suivants.

Limiter le groupe aux alertes créées dans le délai d’exécution sélectionné : définissez le délai d’exécution dans lequel les alertes similaires ou récurrentes sont regroupées. Les alertes en dehors de ce délai d’exécution génèrent un incident ou un ensemble d’incidents distinct.

Regrouper les alertes déclenchées par cette règle analytique en un seul incident par : choisissez le mode de regroupement des alertes :

Option Description Regrouper les alertes en un seul incident si toutes les entités correspondent Les alertes sont regroupées si elles partagent des valeurs identiques pour chacune des entités mappées (spécifiées sous l’onglet Définir la logique de la règle ci-dessus). Il s'agit du paramètre recommandé. Regrouper toutes les alertes déclenchées par cette règle en un seul incident Toutes les alertes générées par cette règle sont regroupées même si elles ne partagent pas de valeurs identiques. Regrouper les alertes en un seul incident si les entités et les détails sélectionnés correspondent Les alertes sont regroupées si elles partagent des valeurs identiques pour toutes les entités mappées, les détails d’alerte et les détails personnalisés, sélectionnés dans les listes déroulantes respectives. Rouvrir les incidents correspondants fermés : Si un incident a été résolu et fermé et que, par la suite, une autre alerte est générée, qui devrait être associée à cet incident, définissez ce paramètre sur Activé si vous voulez que l’incident fermé soit rouvert, ou laissez-le défini sur Désactivé si vous voulez que l’alerte crée un autre incident.

Cette option n’est pas disponible lorsque Microsoft Sentinel est intégré au portail Microsoft Defender.

Important

Si vous avez intégré Microsoft Sentinel au portail Microsoft Defender, les paramètres de regroupement d’alertes ne prennent effet qu’au moment de la création de l’incident.

Étant donné que le moteur de corrélation du portail Defender est responsable de la corrélation des alertes dans ce scénario, il accepte ces paramètres comme instructions initiales, mais il peut également prendre des décisions sur la corrélation des alertes qui ne tiennent pas compte de ces paramètres.

Par conséquent, en fonction de ces paramètres, le mode de regroupement des alertes en incidents peut souvent être différent de ce à quoi vous vous attendez.

Remarque

150 alertes peuvent être regroupées au sein d'un même incident.

L’incident n’est créé qu’une fois que toutes les alertes ont été générées. Toutes les alertes seront ajoutées à l’incident immédiatement après sa création.

Si plus de 150 alertes sont générées par une règle qui les regroupe dans un incident unique, un nouvel incident est généré avec les mêmes détails que l’incident d’origine, et les alertes excédentaires sont regroupées dans le nouvel incident.

Sélectionnez Suivant : Réponse automatisée.

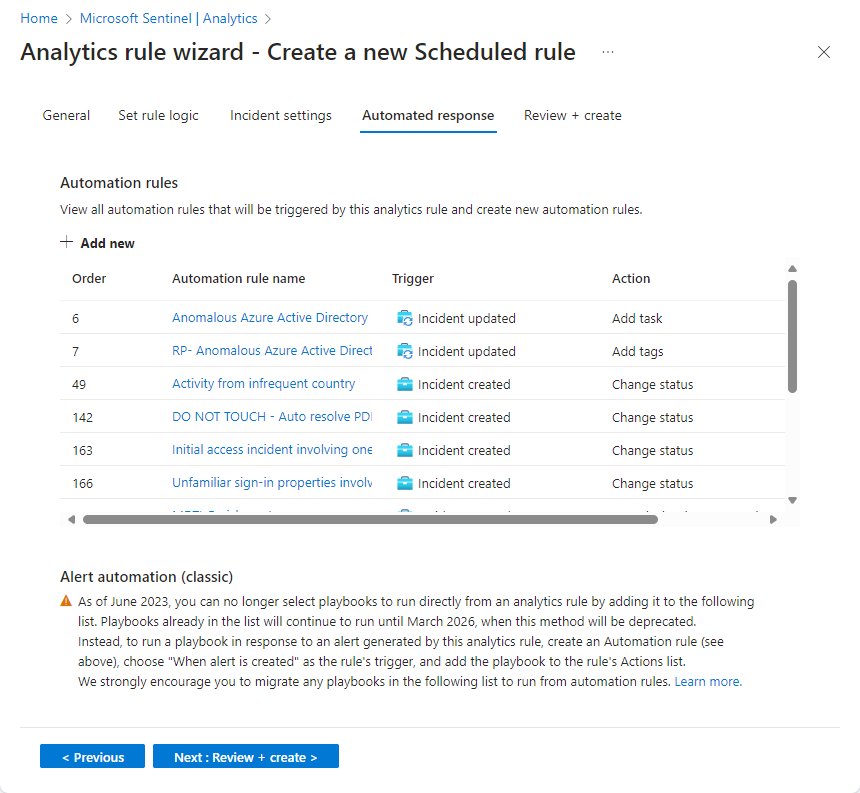

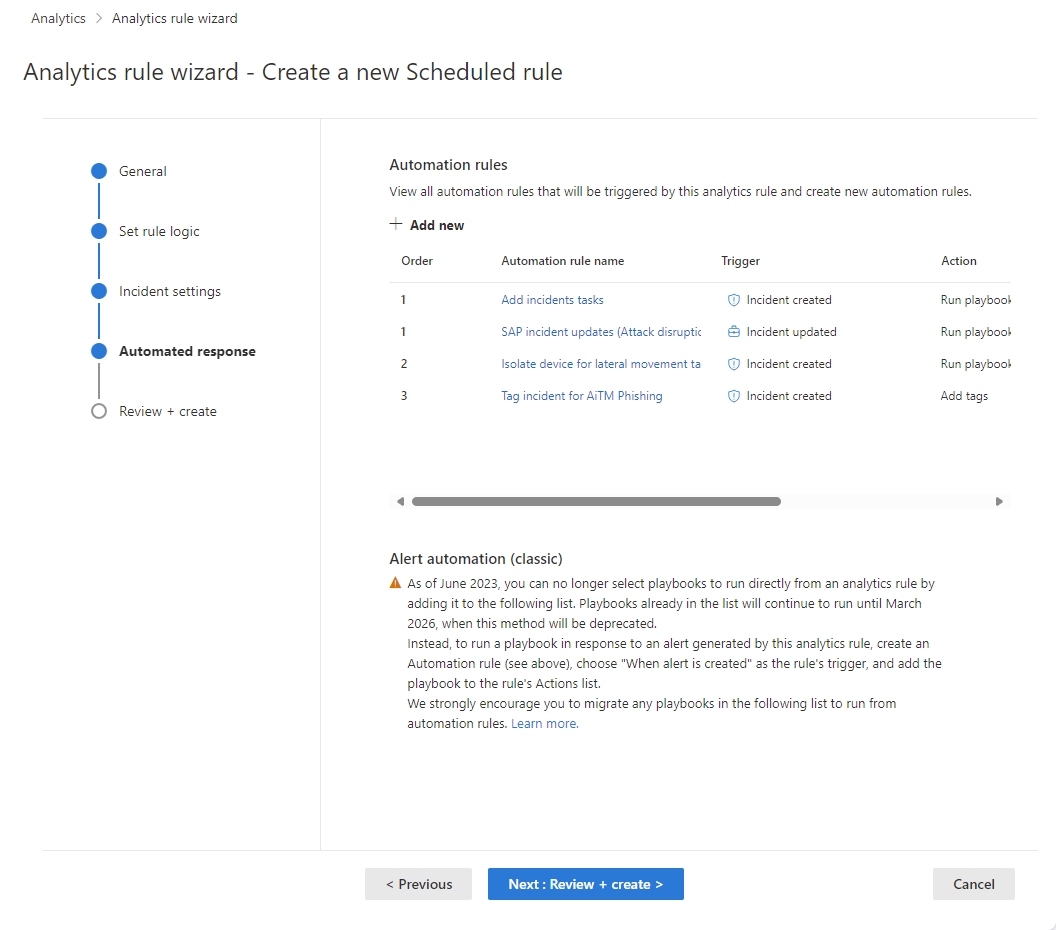

Passer en revue ou ajouter des réponses automatisées

Sous l’onglet Réponses automatisées, examinez les règles d’automatisation figurant dans la liste. Si vous souhaitez ajouter des réponses qui ne sont pas déjà couvertes par des règles existantes, deux choix s’offrent à vous :

- Modifiez une règle existante si vous souhaitez que la réponse ajoutée s’applique à plusieurs ou à toutes les règles.

- Sélectionnez Ajouter nouveau pour créer une nouvelle règle d’automatisation qui s’appliquera uniquement à cette règle analytique.

Pour en savoir plus sur les cas d’usage des règles d’automatisation, consultez Automatiser la réponse aux menaces dans Microsoft Sentinel avec des règles d’automatisation.

- Sous Automatisation des alertes (classique) en bas de l’écran, vous verrez tous les playbooks que vous avez configurés pour qu’ils s’exécutent automatiquement lorsqu’une alerte est générée à l’aide de l’ancienne méthode.

Depuis juin 2023, vous ne pouvez plus ajouter de playbooks à cette liste. Les guides opérationnels déjà répertoriés ici vont continuer à s’exécuter jusqu’à ce que cette méthode soit déconseillée, à compter de mars 2026.

Si vous en avez encore des guides opérationnels répertoriés ici, vous devez plutôt créer une règle d’automatisation basée sur le déclencheur d’alerte créé et appeler le guide opérationnel à partir de la règle d’automatisation. Une fois cette opération terminée, sélectionnez les points de suspension à la fin de la ligne du playbook répertorié ici, puis Supprimer. Pour obtenir des instructions complètes, consultez Migrer vos playbooks déclencheurs d’alerte Microsoft Sentinel vers des règles d’automatisation.

Sélectionnez Suivant : Examiner et créer pour examiner tous les paramètres de votre nouvelle règle d’analytique.

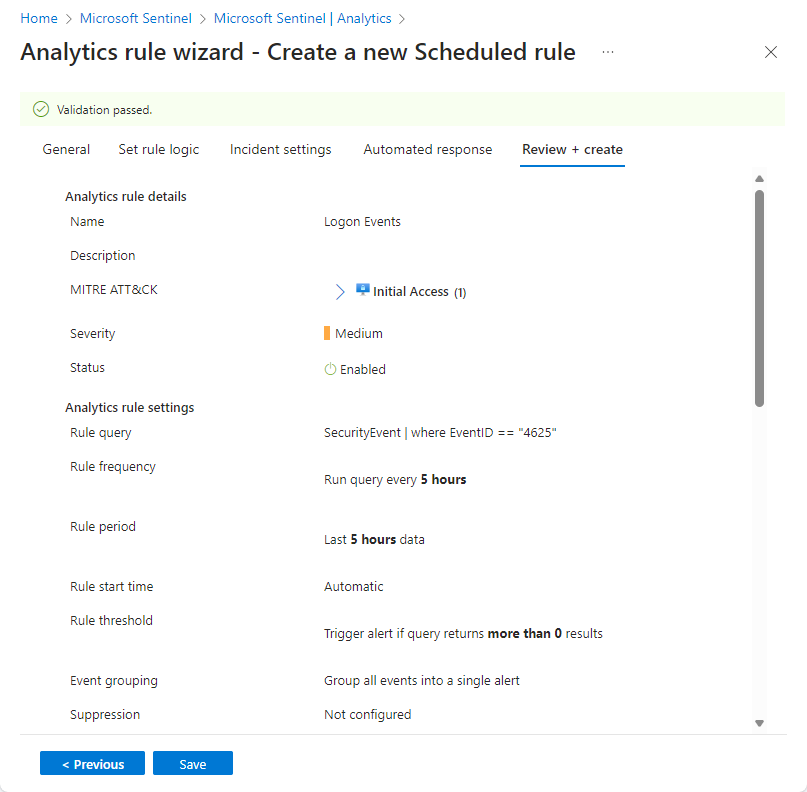

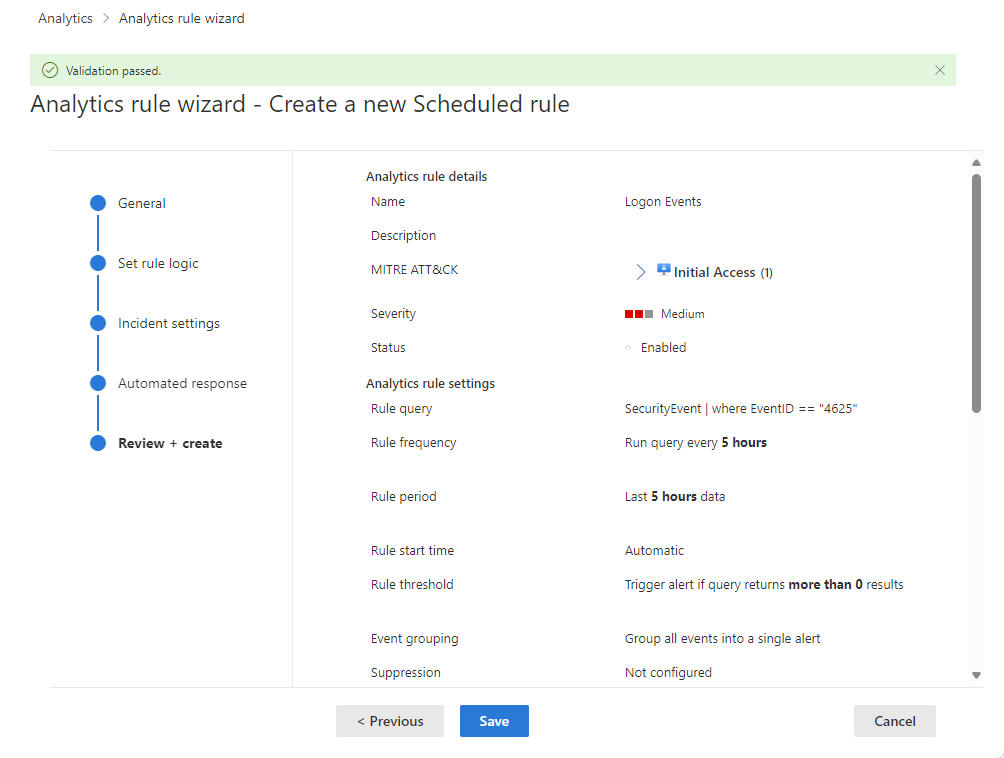

Valider la configuration et créer la règle

Lorsque le message « Validation réussie » s’affiche, sélectionnez Créer.

Si une erreur s’affiche à la place, recherchez et sélectionnez le X rouge sous l’onglet de l’Assistant où l’erreur s’est produite.

Corrigez l’erreur et revenez à l’onglet Vérifier et créer pour réexécuter la validation.

Afficher la règle et sa sortie

Afficher la définition de la règle

Vous trouverez la règle personnalisée (de type « Planifiée ») que vous venez de créer dans le tableau situé sous l'onglet Règles actives de l'écran Analytique principal. Dans cette liste, vous pouvez activer, désactiver ou supprimer chaque règle.

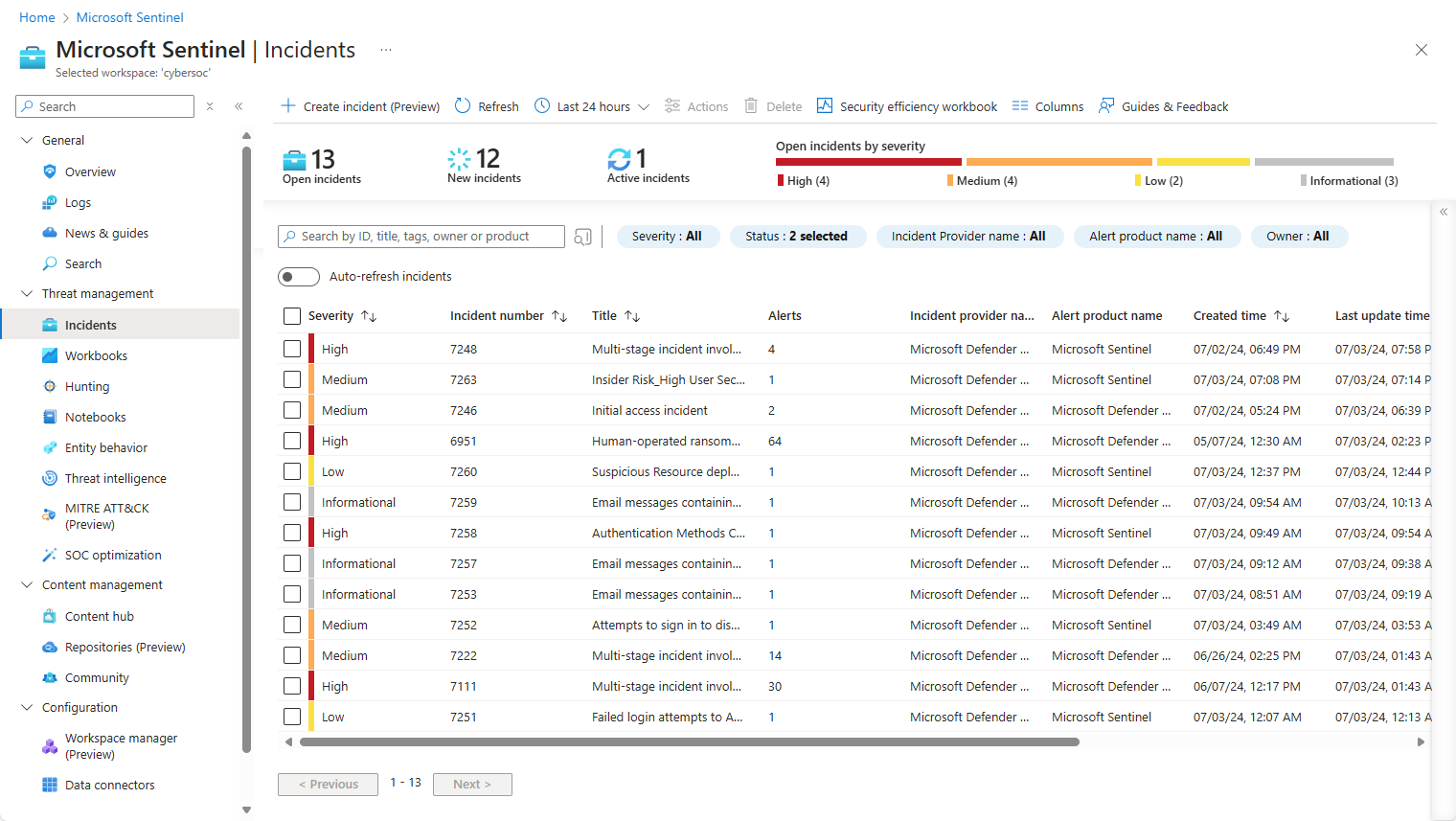

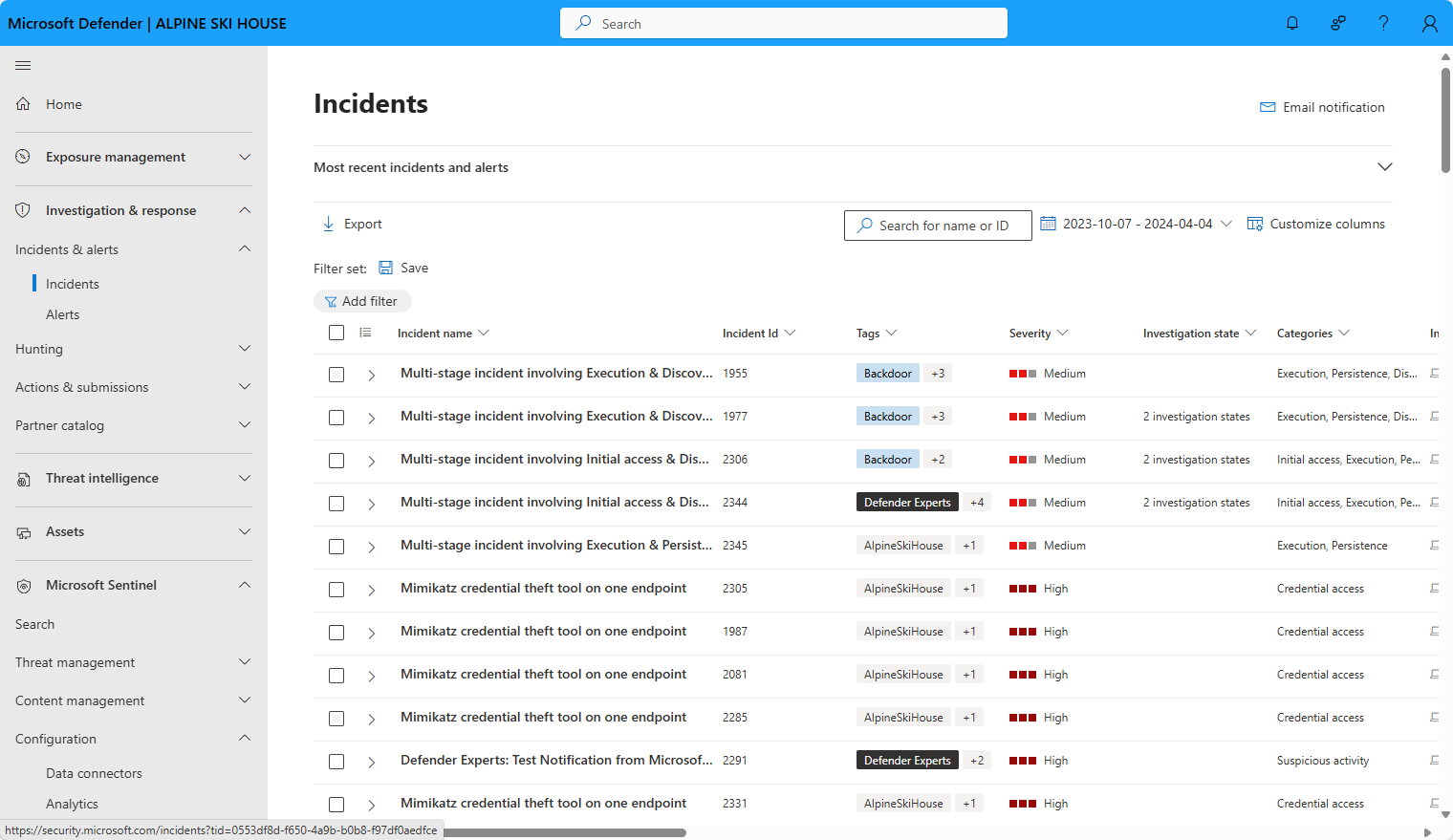

Afficher les résultats de la règle

Pour afficher les résultats de vos règles d’analytique créées dans le portail Azure, accédez à la page Incidents. Vous pouvez ensuite trier ces incidents, les examiner et corriger les menaces.

Ajuster la règle

- Vous pouvez mettre à jour la requête de règle pour exclure les faux positifs. Pour plus d’informations, consultez Gérer les faux positifs dans Microsoft Sentinel.

Notes

Les alertes générées dans Microsoft Sentinel sont disponibles via Microsoft Graph Security. Pour plus d’informations, consultez la documentation sur les alertes Microsoft Graph Security.

Exporter la règle vers un modèle ARM

Si vous souhaitez empaqueter votre règle pour qu’elle soit gérée et déployée comme code, vous pouvez facilement Exporter la règle vers un modèle Azure Resource Manager (ARM). Vous pouvez également importer des règles à partir de fichiers modèles afin de les afficher et de les modifier dans l’interface utilisateur.

Étapes suivantes

Lorsque vous utilisez des règles d’analytique pour détecter les menaces de Microsoft Sentinel, veillez à activer toutes les règles associées à vos sources de données connectées pour garantir une couverture de sécurité complète pour votre environnement.

Pour automatiser l’activation des règles, envoyez des règles à Microsoft Sentinel via d’API et PowerShell, même si cela nécessite des efforts supplémentaires. Lorsque vous utilisez l’API ou PowerShell, vous devez d’abord exporter les règles vers JSON avant de les activer. L’API ou PowerShell peuvent être utiles lors de l’activation de règles dans plusieurs instances de Microsoft Sentinel avec des paramètres identiques dans chaque instance.

Pour plus d’informations, consultez l’article suivant :

- Résoudre les problèmes liés aux règles d’analytique dans Microsoft Sentinel

- Naviguer et examiner les incidents dans Microsoft Sentinel

- Entités dans Microsoft Sentinel

- Didacticiel : utiliser des règles d’automatisation dans Microsoft Sentinel

De même, apprenez à partir de l’exemple comment utiliser les règles d’analytique lors de la supervision Zoom avec un connecteur personnalisé.