Comment choisir la solution de gestion des clés appropriée

Azure propose plusieurs solutions pour le stockage et la gestion des clés de chiffrement dans le cloud : Azure Key Vault (offres standard et premium), Azure Managed HSM, Azure Dedicated HSM et HSM de paiement Azure. Il peut être difficile pour les clients de décider quelle solution de gestion des clés leur convient. Cet article vise à aider les clients à naviguer dans ce processus de prise de décision en présentant la gamme de solutions basées sur trois considérations différentes : scénarios, exigences et secteur.

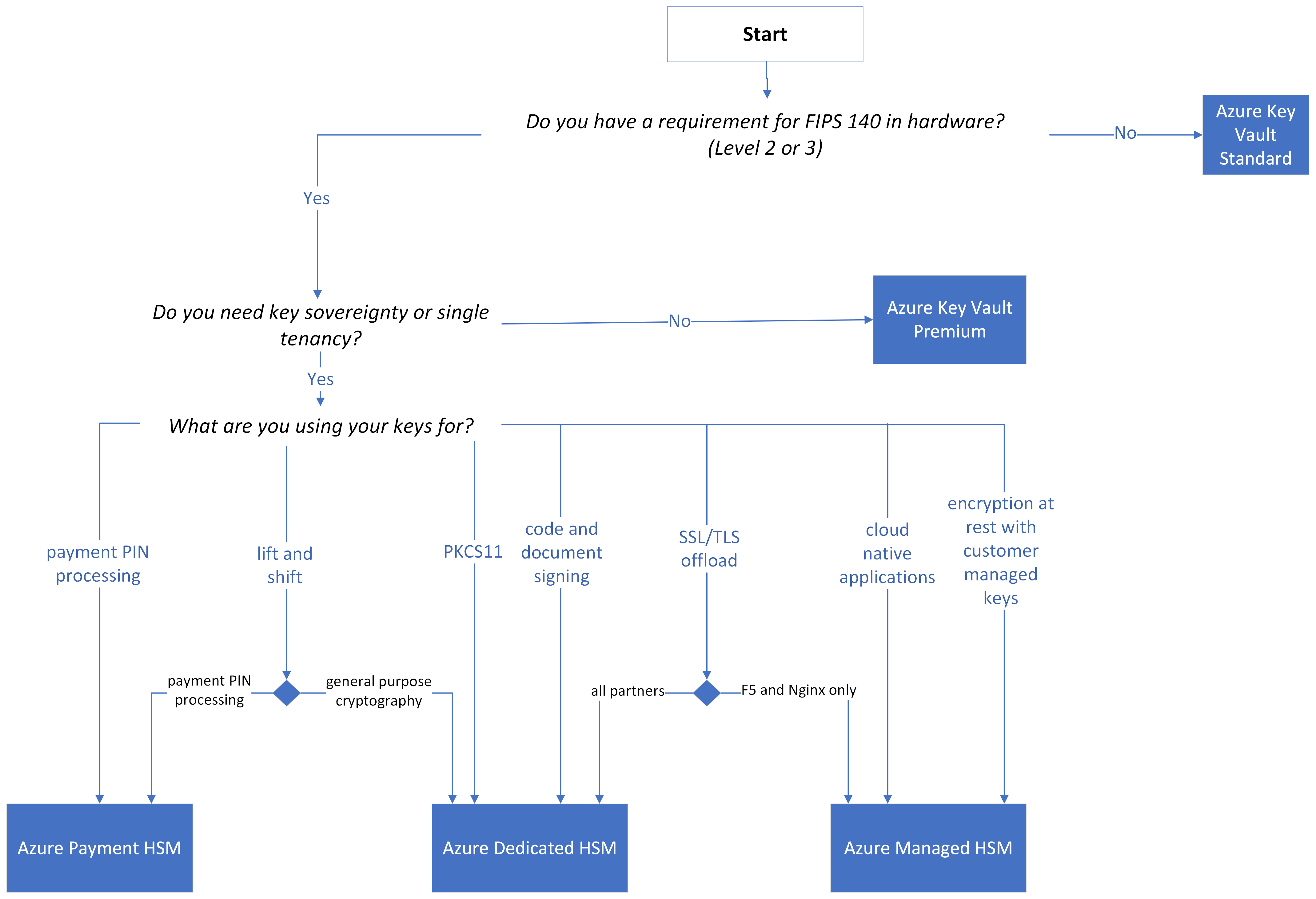

Pour commencer à affiner une solution de gestion des clés, suivez l’organigramme basé sur les exigences générales courantes et les scénarios de gestion des clés. Vous pouvez également utiliser le tableau en fonction des exigences spécifiques des clients qui le suit directement. Si les deux vous fournissent plusieurs produits en tant que solutions, utilisez une combinaison de l’organigramme et du tableau pour vous aider à prendre une décision finale. Si vous êtes curieux de savoir ce que d’autres clients du même secteur utilisent, lisez le tableau des solutions de gestion des clés courantes par secteur d’activité. Pour en savoir plus sur une solution spécifique, utilisez les liens à la fin du document.

Choisir une solution de gestion des clés

Le graphique suivant décrit les exigences courantes et les scénarios de cas d’usage, ainsi que la solution de gestion des clés Azure recommandée.

Le graphique fait référence à ces exigences courantes :

- FIPS-140 est une norme du gouvernement américain avec différents niveaux d’exigences de sécurité. Pour plus d’informations, consultez Norme FIPS (Federal Information Processing Standard) 140.

- La souveraineté des clés est lorsque l’organisation du client a un contrôle total et exclusif de ses clés, y compris le contrôle sur les utilisateurs et les services qui peuvent accéder aux clés et aux stratégies de gestion des clés.

- La location unique fait référence à une seule instance dédiée d’une application déployée pour chaque client, plutôt qu’à une instance partagée entre plusieurs clients. Le besoin de produits à locataire unique est souvent considéré comme une exigence de conformité interne dans les secteurs des services financiers.

Elle fait également référence à ces différents cas d’usage de la gestion des clés :

- Le chiffrement au repos est généralement activé pour les modèles IaaS, PaaS et SaaS Azure. Les applications telles que Microsoft 365 ; Microsoft Purview Information Protection ; les services de plateforme dans lesquels le cloud est utilisé pour le stockage, l’analytique et les fonctionnalités service bus ; et les services d’infrastructure dans lesquels les systèmes d’exploitation et les applications sont hébergés et déployés dans le cloud utilisent le chiffrement au repos. Les clés gérées par le client pour le chiffrement au repos sont utilisées avec Stockage Azure et Microsoft Entra ID. Pour une sécurité maximale, les clés doivent être des clés RSA 3k ou 4k sauvegardées par HSM. Pour plus d’informations, consultez Chiffrement au repos des données Azure.

- Le déchargement SSL/TLS est pris en charge sur Azure Managed HSM et Azure Dedicated HSM. Les clients ont amélioré la haute disponibilité, la sécurité et le meilleur prix sur Azure Managed HSM pour F5 et Nginx.

- Le lift-and-shift fait référence aux scénarios où une application PKCS11 locale est migrée vers Azure Machines Virtuelles et exécute des logiciels tels qu’Oracle TDE dans Azure Machines Virtuelles. Les opérations lift-and-shift nécessitant le traitement des paiements par code PIN sont prises en charge par le HSM de paiement Azure. Tous les autres scénarios sont pris en charge par le Azure Dedicated HSM. Les API et bibliothèques héritées telles que PKCS11, JCA/JCE et CNG/KSP sont uniquement prises en charge par Azure Dedicated HSM.

- Le traitement des paiements par code PIN incluent l’autorisation de paiement par carte et par mobile et l’authentification 3D-Secure ; la génération, la gestion et la validation du code PIN ; l’émission d’informations d’identification de paiement pour les cartes, les appareils portables et les appareils connectés ; la sécurisation des clés et des données d’authentification ; ainsi que la protection des données sensibles du chiffrement point à point, la segmentation de sécurité du texte en unités lexicales et la segmentation du texte en unités lexicales des jetons de paiement EMV. Cela inclut également des certifications telles que PCI DSS, PCI 3DS et PCI PIN. Celles-ci sont prises en charge par le HSM de paiement Azure.

Le résultat de l’organigramme est un point de départ pour identifier la solution qui correspond le mieux à vos besoins.

Comparer les exigences d’autres clients

Azure fournit plusieurs solutions de gestion des clés pour permettre aux clients de choisir un produit en fonction des exigences générales et des responsabilités de gestion. Il existe un éventail de responsabilités de gestion allant d’Azure Key Vault et d’Azure Managed HSM ayant moins de responsabilité client, suivis par Azure Dedicated HSM et le HSM de paiement Azure ayant la plus grande responsabilité client.

Ce compromis entre la responsabilité de gestion entre le client et Microsoft et d’autres exigences est détaillé dans le tableau ci-dessous.

L’approvisionnement et l’hébergement sont gérés par Microsoft sur toutes les solutions. La génération et la gestion des clés, l’octroi de rôles et d’autorisations, ainsi que la surveillance et l’audit sont la responsabilité du client dans toutes les solutions.

Utilisez le tableau pour comparer toutes les solutions côte à côte. Commencez de haut en bas, en répondant à chaque question trouvée dans la colonne la plus à gauche pour vous aider à choisir la solution qui répond à tous vos besoins, y compris les frais généraux et les coûts de gestion.

| AKV Standard | AKV Premium | Azure Managed HSM | Module de sécurité matériel (HSM) dédié Azure | HSM de paiement Azure | |

|---|---|---|---|---|---|

| De quel niveau de conformité avez-vous besoin ? | FIPS 140-2 niveau 1 | FIPS 140-2 niveau 3, PCI DSS, PCI 3DS** | FIPS 140-2 niveau 3, PCI DSS, PCI 3DS | FIPS 140-2 niveau 3, HIPAA, PCI DSS, PCI 3DS, eIDAS CC EAL4+, GSMA | FIPS 140-2 niveau 3, PCI PTS HSM v3, PCI DSS, PCI 3DS, PCI PIN |

| Avez-vous besoin de la souveraineté des clés ? | Non | Non | Oui | Oui | Oui |

| Quel type de location recherchez-vous ? | Multi-locataire | Multi-locataire | Monolocataire | Monolocataire | Monolocataire |

| Quels sont vos cas d’usage ? | Chiffrement au repos, CMK, personnalisé | Chiffrement au repos, CMK, personnalisé | Chiffrement au repos, déchargement TLS, CMK, personnalisé | PKCS11, déchargement TLS, signature de code/document, personnalisé | Traitement du paiement par code PIN, personnalisé |

| Voulez-vous une protection matérielle HSM ? | Non | Oui | Oui | Oui | Oui |

| Quel est votre budget ? | $ | $$ | $$$ | $$$$ | $$$$ |

| Qui assume la responsabilité de la mise à jour corrective et de la maintenance ? | Microsoft | Microsoft | Microsoft | Customer | Customer |

| Qui assume la responsabilité de l’intégrité du service et du basculement matériel ? | Microsoft | Microsoft | Partagé | Customer | Customer |

| Quel type d’objets utilisez-vous ? | Clés asymétriques, secrets, certificats | Clés asymétriques, secrets, certificats | Clés asymétriques/symétriques | Clés asymétriques/symétriques, certificats | Clé primaire locale |

| Racine du contrôle d’approbation | Microsoft | Microsoft | Customer | Customer | Customer |

Utilisations courantes d’une solution de gestion des clés par segments d’activité

Voici une liste des solutions de gestion des clés que nous voyons couramment utilisées en fonction du secteur.

| Secteur d’activité | Solution Azure suggérée | Considérations relatives aux solutions suggérées |

|---|---|---|

| Je suis une entreprise ou une organisation avec des exigences strictes en matière de sécurité et de conformité (par exemple : banque, gouvernement, secteurs hautement réglementées). Je suis un marchand de commerce électronique direct-au-consommateur qui doit stocker, traiter et transmettre les informations de carte de crédit de mes clients à mon processeur/passerelle de paiement externe et à la recherche d’une solution conforme PCI. |

Azure Managed HSM | Le HSM managé Azure est une solution conforme PCI et FIPS 140-2 de niveau 3 pour le commerce électronique. Il prend en charge le chiffrement pour PCI DSS 4.0. Il fournit des clés sauvegardées par HSM et donne aux clients la souveraineté des clés et la location unique. |

| Je suis un fournisseur de services financiers, un émetteur ou un acquéreur de carte, un réseau de carte, une passerelle de paiement/PSP ou un fournisseur de solutions 3DS à la recherche d’un service monolocataire pouvant répondre à la norme PCI et à plusieurs infrastructures de conformité majeures. | HSM de paiement Azure | Le HSM de paiement Azure fournit la conformité FIPS 140-2 de niveau 3, PCI HSM v3, PCI DSS, PCI 3DS et PCI PIN. Il fournit la souveraineté des clés et une location unique, des exigences de conformité internes communes autour du traitement des paiements. Le HSM de paiement Azure fournit une prise en charge complète des transactions de paiement et du traitement du code PIN. |

| Je suis un client en démarrage qui cherche à prototyper une application native Cloud. | Azure Key Vault Standard | Azure Key Vault Standard fournit des clés logicielles à un prix économique. |

| Je suis un client en démarrage qui cherche à produire une application native Cloud. | Azure Key Vault Premium et Azure Managed HSM | Azure Key Vault Premium et Azure Managed HSM fournissent des clés sauvegardées par HSM* et sont les meilleures solutions pour créer des applications natives Cloud. |

| Je suis un client IaaS qui souhaite migrer mon application pour utiliser des machines virtuelles/HSM Azure. | Module de sécurité matériel (HSM) dédié Azure | Azure Dedicated HSM prend en charge les clients SQL IaaS. Il s’agit de la seule solution qui prend en charge PKCS11 et les applications natives non Cloud personnalisées. |

En savoir plus sur les solutions de gestion des clés Azure

Azure Key Vault (niveau Standard) : service de gestion des clés dans le cloud multilocataire certifié FIPS 140-2 de niveau 1 qui peut être utilisé pour stocker des clés asymétriques et symétriques, des secrets et des certificats. Les clés stockées dans Azure Key Vault sont protégées par logiciel et peuvent être utilisées pour le chiffrement au repos et les applications personnalisées. Azure Key Vault Standard fournit une API moderne et un grand nombre de déploiements régionaux et d’intégrations avec les services Azure. Pour plus d’informations, consultez À propos d’Azure Key Vault.

Azure Key Vault (niveau Premium) : offre de HSM multilocataire certifié FIPS 140-2 de niveau 3** qui peut être utilisé pour stocker des clés asymétriques et symétriques, des secrets et des certificats. Les clés sont stockées dans une limite matérielle sécurisée*. Microsoft gère et exploite le HSM sous-jacent, et les clés stockées dans Azure Key Vault Premium peuvent être utilisées pour le chiffrement au repos et les applications personnalisées. Azure Key Vault Premium fournit également une API moderne et un grand nombre de déploiements régionaux et d’intégrations avec les services Azure. Si vous êtes un client AKV Premium à la recherche d’une souveraineté des clés, d’une location unique et/ou d’un nombre d’opérations de chiffrement plus élevé par seconde, envisagez plutôt HSM managé. Pour plus d’informations, consultez À propos d’Azure Key Vault.

HSM managé Azure : une offre de HSM monolocataire certifiée FIPS 140-2 de niveau 3, conforme à la norme PCI, qui donne aux clients le contrôle total d’un module HSM pour le chiffrement au repos, le déchargement SSL/TLS sans clé et les applications personnalisées. Azure Managed HSM est la seule solution de gestion des clés offrant des clés confidentielles. Les clients reçoivent un pool de trois partitions HSM, qui font office d’appliance HSM logique à haut niveau de disponibilité, et un service frontal qui expose la fonctionnalité de chiffrement via l’API Key Vault. Microsoft s’occupe de l’approvisionnement, des mises à jour correctives, de la maintenance et du basculement matériel des HSM, mais n’a pas accès aux clés elles-mêmes, car le service s’exécute dans l’infrastructure d’informatique confidentielle d’Azure. Azure Managed HSM est intégré aux services Azure SQL, Stockage Azure et Azure Information Protection et offre la prise en charge du protocole TLS sans clé avec F5 et Nginx. Pour plus d’informations, consultez Qu’est-ce qu’Azure Key Vault Managed HSM ?

Azure Dedicated HSM : une offre de HSM nu à location unique certifiée FIPS 140-2 de niveau 3, qui permet aux clients de louer une appliance HSM à usage général qui réside dans les centres de données Microsoft. Le client a la propriété complète de l’appareil HSM et est responsable de la mise à jour corrective et de la mise à jour du microprogramme, le cas échéant. Microsoft n’a aucune autorisation sur l’appareil ni aucun accès au matériel clé, et Azure Dedicated HSM n’est intégré à aucune offre Azure PaaS. Les clients peuvent interagir avec le HSM à l’aide des API PKCS#11, JCE/JCA et KSP/CNG. Cette offre est particulièrement utile pour les charges de travail de type « lift-and-shift » héritées, la PKI, le déchargement SSL et le protocole TLS sans clé (les intégrations prises en charge incluent F5, Nginx, Apache, Palo Alto, IBM GW et plus encore), les applications OpenSSL, Oracle TDE et Azure SQL TDE IaaS. Pour plus d’informations, consultez Qu’est-ce qu’Azure Dedicated HSM ?

HSM de paiement Azure : une offre de PCI HSM v3 nu à location unique certifiée FIPS 140-2 de niveau 3 qui permet aux clients de louer une appliance HSM de paiement dans les centres de données Microsoft pour les opérations de paiement par code PIN, notamment le traitement des paiements, l’émission d’informations d’identification de paiement, la sécurisation des clés et des données d’authentification et la protection des données sensibles. Le service est conforme à PCI DSS, PCI 3DS et PCI PIN. Azure Payments HSM offre des modules HSM monolocataires permettant aux clients de bénéficier d’un contrôle administratif complet et d’un accès exclusif au HSM. Une fois le HSM alloué à un client, Microsoft n’a pas accès aux données client. De même, lorsque le HSM n’est plus nécessaire, les données client sont mises à zéro et effacées dès que le HSM est libéré pour garantir une confidentialité et une sécurité complètes. Pour plus d’informations, consultez À propos du service HSM de paiement Azure.

Notes

* Azure Key Vault Premium permet la création de clés protégées par logiciel et de clés protégées par HSM. Si vous utilisez Azure Key Vault Premium, assurez-vous que la clé créée est protégée par HSM.

** Sauf les régions du Royaume-Uni qui sont FIPS 140-2 de niveau 2, PCI DSS.