Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

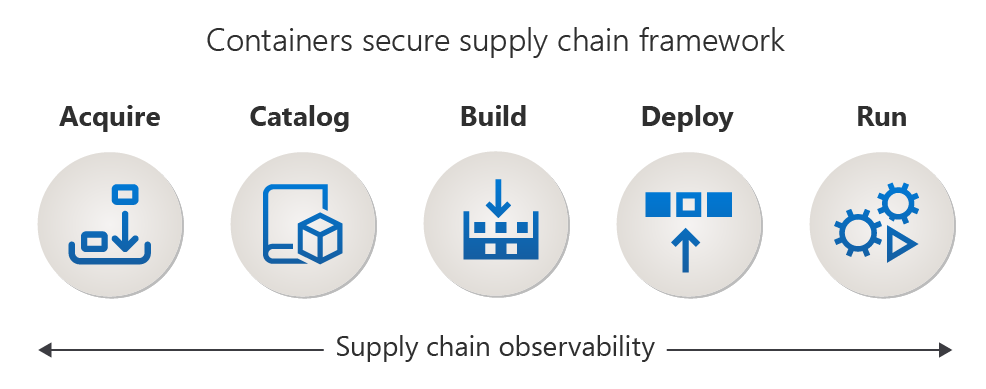

L’infrastructure CSSC (Containers Secure Supply Chain) de Microsoft est un écosystème fluide et agile d’outils et de processus conçu pour intégrer et exécuter des contrôles de sécurité tout au long du cycle de vie des conteneurs. La stratégie de chaîne d’approvisionnement sécurisée du conteneur est conçue en tenant compte de tous les besoins de sécurité des applications conteneur. L’objectif est d’empêcher l’utilisation d’images conteneur vulnérables et de créer une infrastructure conteneur avec un portefeuille de sécurité standard.

L’infrastructure CSSC est créée en procédant comme suit :

- Identifier les étapes de la chaîne d’approvisionnement pour les applications conteneurisées

- Décrire les risques et les contrôles de sécurité requis dans chaque phase

- Décrire les objectifs et objectifs de sécurité de chaque étape

- Identifier les outils de sécurité, les processus et les meilleures pratiques à chaque étape

- Maintenir la posture de sécurité avec les métadonnées, la journalisation et la création de rapports à chaque étape

Étapes dans les chaînes d’approvisionnement pour les conteneurs

Une chaîne d’approvisionnement pour les conteneurs est intégrée en phases pour s’aligner sur le cycle de vie des conteneurs. Chaque étape du pipeline identifie les objectifs, les risques de sécurité et les processus distincts. Microsoft identifie les cinq étapes suivantes dans la chaîne d’approvisionnement pour les conteneurs.

| Étape | Détails |

|---|---|

| Acquérir | Acquérir des images conteneur à partir de sources externes ou de fournisseurs tiers. |

| Catalogue | Proposez des images conteneur approuvées pour la consommation interne, y compris les builds et les déploiements. |

| Build | Produire des images de service et d’application conformes et des artefacts de déploiement. |

| Déployer | Déployez en toute sécurité des services et applications conteneurisés dans les environnements d’hébergement. |

| Exécuter | Exécutez des conteneurs créés à partir d’images conteneur conformes, les plus récentes et sécurisées exécutant la logique métier d’une application. |

L’implémentation de processus de sécurité sur les cinq étapes de la chaîne d’approvisionnement nécessite une pratique cohérente de l’observabilité et de la surveillance. Les pratiques de sécurité en constante évolution mettent à jour les images conteneur, détectent les vulnérabilités, déclenchent des modifications dans le processus interne, les exigences métier et nécessitent une surveillance pour ajouter de la transparence à chaque étape.

Menaces courantes de la chaîne d’approvisionnement

Lorsque nous parlons de CSSC, nous parlons d’une transaction logicielle continue entre les fournisseurs de logiciels, les sources externes, les développeurs, le service et les fournisseurs d’opérations, de distribution de canaux, et surtout de notre base de clients. Notre objectif est d’obtenir une transaction sécurisée de logiciels de conteneur et de fournir une infrastructure de conteneur efficace à nos clients. Toute petite compromission, vulnérabilité ou attaque peut entraîner une opacité immédiate, une perte grave pour nos partenaires, clients et la réputation de Microsoft. Il est essentiel de résoudre ces compromissions de sécurité et les menaces possibles dans toute la chaîne d’approvisionnement pour garantir la sécurité et l’intégrité des applications conteneurisées.

Microsoft identifie et explore plus en détail les compromissions de sécurité et les menaces possibles dans toute la chaîne d’approvisionnement :

Sources non approuvées

L’utilisation d’images conteneur provenant de sources non approuvées peut entraîner des risques de sécurité importants. Ces sources non approuvées peuvent avoir des images conteneur qui contiennent des programmes malveillants, des vulnérabilités ou des portes dérobées.

Microsoft traite ces compromissions de sécurité avec les pratiques suivantes :

- Validation de l’authenticité et de l’intégrité des images conteneur avant de les incorporer dans sa chaîne d’approvisionnement pour atténuer ces risques.

- Utilisez des images conteneur provenant de sources approuvées. Utilisez des outils d’analyse et de vérification d’images pour vous assurer que les images proviennent de référentiels réputés et n’ont pas été falsifiées.

Registres compromis

Les registres qui ne sont pas correctement sécurisés peuvent héberger des images conteneur compromises ou obsolètes. Il est essentiel d’auditer et de sécuriser régulièrement les registres pour empêcher la distribution d’images conteneur non sécurisées. Cela inclut la garantie que les images respectent les exigences de licence et les meilleures pratiques d’entreprise.

Microsoft traite ces compromissions de sécurité avec les pratiques suivantes :

- Auditez régulièrement et sécurisez les registres d’images conteneur.

- Utilisez les contrôles d’accès, les contrôles d’authentification et l’analyse d’images pour détecter et empêcher l’utilisation d’images non sécurisées ou obsolètes.

Dépendances compromises

L’injection de code malveillant dans des images de base ou à l’aide de bibliothèques malveillantes peut compromettre la sécurité des applications conteneur.

Microsoft traite ces compromissions de sécurité avec les pratiques suivantes :

- Implémentez des contrôles stricts sur les dépendances utilisées dans vos images conteneur.

- Mettez régulièrement à jour les images de base et les bibliothèques pour corriger les vulnérabilités connues.

- Utilisez l’analyse d’images conteneur pour identifier et corriger les dépendances malveillantes ou vulnérables.

Environnements de build compromis

Les environnements de build non sécurisés peuvent entraîner l’inclusion d’images conteneur vulnérables, obsolètes ou non conformes.

Microsoft traite ces compromissions de sécurité avec les pratiques suivantes :

- Sécurisez vos environnements de génération à l’aide d’outils et de conteneurs approuvés et régulièrement mis à jour.

- Implémentez un processus de suppression d’images conteneur obsolètes ou vulnérables pour vous assurer que les dernières versions sont utilisées pendant le processus de génération.

Déploiement non vérifié

Le déploiement d’images conteneur non approuvées ou malveillantes peut exposer des organisations à différentes violations de sécurité. Les contrôles d’accès et un processus de vérification robuste doivent être en place pour s’assurer que seules les images conteneur autorisées et vérifiées sont déployées.

Microsoft traite ces compromissions de sécurité avec les pratiques suivantes :

- Appliquez des contrôles d’accès stricts et des processus de vérification d’image pendant le déploiement.

- Utilisez le contrôle d’accès en fonction du rôle (RBAC) pour limiter les personnes pouvant déployer des images conteneur.

- Assurez-vous que seules les images approuvées et testées sont déployées en production.

Manque d’observabilité

La surveillance et l’observabilité sont cruciales pour détecter les problèmes de sécurité. Les entreprises doivent investir dans des outils et des processus qui fournissent une visibilité sur l’ensemble de la chaîne d’approvisionnement, ce qui permet le suivi en temps réel des images conteneur et la détection des attaques de sécurité.

Microsoft traite ces compromissions de sécurité avec les pratiques suivantes :

- Implémentez des solutions de supervision et d’observabilité dans votre environnement conteneurisé.

- Utilisez les outils de journalisation, de suivi et de surveillance pour suivre les modifications d’image conteneur, les événements de sécurité et les anomalies dans la chaîne d’approvisionnement.

- Configurez des alertes et des notifications pour les activités suspectes.

En plus de ces mesures, il est essentiel d’établir des stratégies et des pratiques de sécurité claires, d’éduquer votre équipe sur les meilleures pratiques de sécurité et de mener des évaluations et des audits de sécurité réguliers de votre chaîne d’approvisionnement de conteneurs. Restez constamment mis à jour avec les menaces de sécurité et les vulnérabilités pertinentes pour les conteneurs et adaptez vos mesures de sécurité en conséquence. La sécurité des conteneurs est un processus continu qui nécessite une vigilance et une gestion proactive des risques.

Étapes suivantes

Pour plus d’informations sur chaque étape de l’infrastructure CSSC, consultez :