Attributions de rôles éligibles et limitées dans le temps dans Azure RBAC

Si vous disposez d’une licence Microsoft Entra ID P2 ou Microsoft Entra ID Governance, Microsoft Entra Privileged Identity Management (PIM) est intégré aux étapes d’attribution de rôle. Par exemple, vous pouvez attribuer des rôles à des utilisateurs pendant une période limitée. Vous pouvez également rendre les utilisateurs éligibles pour les attributions de rôles afin qu’ils doivent s’activer pour utiliser le rôle, par exemple demander l’approbation. Les attributions de rôles éligibles fournissent un accès juste-à-temps à un rôle pendant une période limitée.

Cet article décrit l’intégration du contrôle d’accès en fonction du rôle Azure (Azure RBAC) et de Microsoft Entra Privileged Identity Management (PIM) pour créer des attributions de rôles éligibles et limitées dans le temps.

Fonctionnalité PIM

Si vous disposez de PIM, vous pouvez créer des attributions de rôles éligibles et limitées dans le temps à l’aide de la page Contrôle d’accès (IAM) sur le Portail Azure. Vous pouvez créer des attributions de rôles éligibles pour les utilisateurs, mais vous ne pouvez pas créer d’attributions de rôles éligibles pour les applications, les principaux de service ou les identités managées, car ils ne peuvent pas effectuer les étapes d’activation. Dans la page Contrôle d’accès (IAM), vous pouvez créer des attributions de rôles éligibles au niveau de l’étendue du groupe d’administration, de l’abonnement et du groupe de ressources, mais pas au niveau de l’étendue de la ressource.

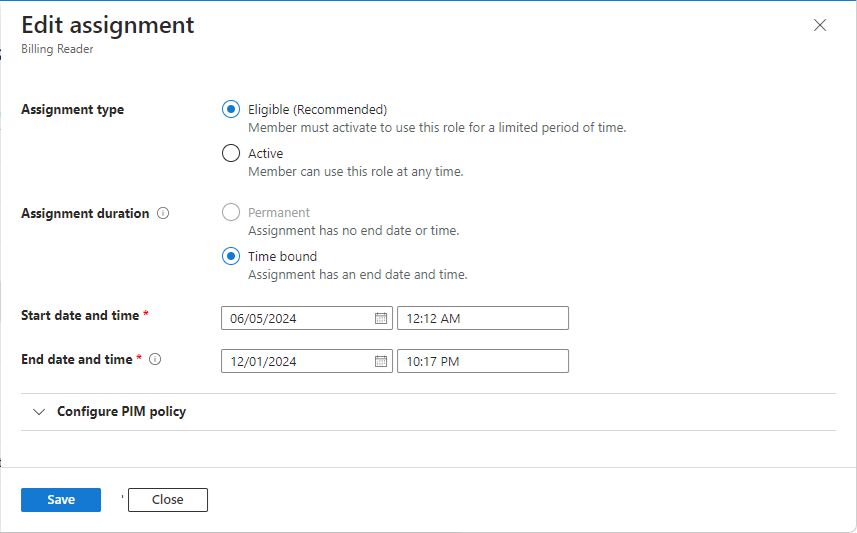

Voici un exemple de l’onglet Type d’attribution lorsque vous ajoutez une attribution de rôle à l’aide de la page Contrôle d’accès (IAM). Cette fonctionnalité étant déployée en plusieurs phases, il est possible qu’elle ne soit pas encore disponible dans votre locataire ou que votre interface soit différente.

Les options du type d’attribution disponibles peuvent varier en fonction de votre stratégie PIM. Par exemple, la stratégie PIM détermine si des attributions permanentes peuvent être créées, la durée maximale des attributions liées au temps, des exigences d’activation des rôles (approbation, authentification multifacteur ou contexte d’authentification de l’accès conditionnel) et d’autres paramètres. Pour plus d’informations, consultez l’article Configurer les paramètres des rôles de ressource Azure dans Privileged Identity Management.

Les utilisateurs disposant d’attributions éligibles et/ou limitées dans le temps doivent disposer d’une licence valide. Si vous ne souhaitez pas utiliser la fonctionnalité PIM, sélectionnez le type d’affectation actif et les options de durée d’affectation permanentes. Ces paramètres créent une attribution de rôle où le principal dispose toujours d’autorisations dans le rôle.

Pour mieux comprendre PIM, vous devez connaître les termes suivants.

| Terme ou concept | Catégorie d’attribution de rôle | Description |

|---|---|---|

| Éligible | Type | Attribution de rôle qui oblige l’utilisateur à effectuer une ou plusieurs actions pour utiliser ce rôle. Lorsqu’un utilisateur devient éligible pour un rôle, il peut l’activer pour réaliser des tâches privilégiées. Il n’existe aucune différence entre un accès accordé de façon permanente à un utilisateur et l’affectation d’un rôle éligible. La seule différence réside dans le fait que certaines personnes n’ont pas besoin d’un accès permanent. |

| active | Type | Attribution de rôle qui n’exige aucune action de la part de l’utilisateur pour être utilisée. Les utilisateurs actifs disposent des privilèges affectés au rôle. |

| Activer | Processus dans lequel une ou plusieurs actions sont exécutées dans le but d’utiliser un rôle pour lequel un utilisateur est éligible. Il peut s’agir de procéder à une vérification de l’authentification multifacteur (MFA), de fournir une justification professionnelle ou de demander une approbation aux approbateurs désignés. | |

| Éligibilité permanente | Duration | Attribution de rôle qui permet à un utilisateur d’être toujours éligible à l’activation du rôle. |

| Active en permanence | Duration | Attribution de rôle qui permet à un utilisateur de toujours utiliser un rôle sans effectuer aucune action. |

| éligible avec limitation dans le temps | Duration | Attribution de rôle qui permet à un utilisateur d’être éligible à l’activation d’un rôle uniquement pendant une période. |

| actif avec limitation dans le temps | Duration | Attribution de rôle qui permet à un utilisateur d’utiliser un rôle uniquement pendant une période. |

| Accès juste-à-temps (JIT) | Modèle où les utilisateurs reçoivent des autorisations temporaires pour effectuer des tâches privilégiées. De cette façon, les utilisateurs malveillants ou non autorisés ne peuvent pas accéder aux ressources une fois que les autorisations ont expiré. L’accès est accordé uniquement au moment où les utilisateurs en ont besoin. | |

| Principe des privilèges d’accès minimum | Pratique de sécurité recommandée qui consiste à accorder à chaque utilisateur les privilèges minimaux dont il a besoin pour accomplir les tâches qu’il est autorisé à effectuer. Cette pratique réduit le nombre d’administrateurs généraux et utilise à la place des rôles d’administrateur spécifiques pour certains scénarios. |

Pour plus d’informations, consultez l’article Qu’est-ce que Microsoft Entra Privileged Identity Management ?.

Comment répertorier les attributions de rôle éligibles et limitées dans le temps

Si vous souhaitez voir quels utilisateurs utilisent la fonctionnalité PIM, voici des options permettant de répertorier les attributions de rôles éligibles et limitées dans le temps.

Option 1 : répertorier sur le Portail Azure

Connectez-vous au Portail Azure, ouvrez la page Contrôle d’accès (IAM), puis sélectionnez l’onglet Attributions de rôles.

Filtrez les attributions de rôle éligibles et limitées dans le temps.

Vous pouvez regrouper et trier par État, puis rechercher des attributions de rôles qui ne sont pas du type Active permanente.

Option 2 : répertorier à l’aide de PowerShell

Il n’existe pas de commande PowerShell unique qui peut répertorier à la fois les attributions de rôles éligibles et limitées dans le temps actives. Pour répertorier vos attributions de rôles éligibles, utilisez la commande Get-AzRoleEligibilitySchedule. Pour répertorier vos attributions de rôles actives, utilisez la commande Get-AzRoleAssignmentSchedule.

Cet exemple montre comment répertorier les attributions de rôles éligibles et limitées dans le temps dans un abonnement, qui inclut ces types d’attribution de rôle :

- Éligible permanent

- Éligible limité dans le temps

- Actif limité dans le temps

La commande Where-Object filtre les attributions de rôles actives permanentes disponibles avec la fonctionnalité Azure RBAC sans PIM.

Get-AzRoleEligibilitySchedule -Scope /subscriptions/<subscriptionId>

Get-AzRoleAssignmentSchedule -Scope /subscriptions/<subscriptionId> | Where-Object {$_.EndDateTime -ne $null }

Pour plus d’informations sur la construction des étendues, consultez Comprendre l’étendue pour Azure RBAC.

Comment convertir des attributions de rôle éligibles et limitées dans le temps en attributions de rôle actives permanentes

Si votre organisation a des raisons de processus ou de conformité pour limiter l’utilisation de PIM, voici des options permettant de convertir ces attributions de rôles en actives permanentes.

Option 1 : convertir sur le Portail Azure

Sur le Portail Azure, sous l’onglet Attributions de rôles et dans la colonne État, sélectionnez les liens Éligible permanente, Éligibles limitée dans le temps et Active limitée dans le temps pour chaque attribution de rôle que vous souhaitez convertir.

Dans le volet Modifier l’attribution , sélectionnez Actif pour le type d’attribution et Permanent pour la durée de l’attribution.

Pour plus d’informations, consultez Modifier une attribution.

Lorsque vous avez terminé, sélectionnez Enregistrer.

Vos mises à jour peuvent prendre un certain temps avant d'être traitées et reflétées dans le portail.

Répétez ces étapes pour toutes les attributions de rôles au niveau du groupe d’administration, de l’abonnement et du groupe de ressources que vous souhaitez convertir.

Si vous avez des attributions de rôles au niveau de la ressource que vous souhaitez convertir, vous devez apporter des modifications directement dans PIM.

Option 2 : Convertir à l’aide de PowerShell

Il n’existe pas de commande ou d’API pour convertir directement les attributions de rôles en un autre état ou type. Vous pouvez donc suivre ces étapes à la place.

Important

La suppression des attributions de rôles peut entraîner des interruptions dans votre environnement. Veillez à comprendre l’impact avant d’effectuer ces étapes.

Récupérez et enregistrez la liste de toutes vos attributions de rôle éligibles et limitées dans le temps dans un emplacement sécurisé pour empêcher la perte de données.

Important

Il est important d’enregistrer la liste des attributions de rôles éligibles et limitées dans le temps, car ces étapes vous obligent à supprimer ces attributions de rôles avant de créer les mêmes attributions de rôles comme actives permanentes.

Utilisez la commande New-AzRoleEligibilityScheduleRequest pour supprimer vos attributions de rôles éligibles.

Cet exemple montre comment supprimer une attribution de rôle éligible.

$guid = New-Guid New-AzRoleEligibilityScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveUtilisez la commande New-AzRoleAssignmentScheduleRequest pour supprimer vos attributions de rôle limitées dans le temps actives.

Cet exemple montre comment supprimer une attribution de rôle limitée dans le temps active.

$guid = New-Guid New-AzRoleAssignmentScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveUtilisez la commande Get-AzRoleAssignment pour rechercher une attribution de rôle existante et utilisez la commande New-AzRoleAssignment pour créer une attribution de rôle active permanente avec Azure RBAC pour chaque attribution de rôle éligible et limitée dans le temps.

Cet exemple montre comment rechercher une attribution de rôle existante et créer une attribution de rôle active permanente avec Azure RBAC.

$result = Get-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope; if($result -eq $null) { New-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope }

Comment limiter la création d’attributions de rôles éligibles ou limitées dans le temps

Si votre organisation a des raisons de processus ou de conformité pour limiter l’utilisation de PIM, vous pouvez utiliser Azure Policy pour limiter la création d’attributions de rôles éligibles ou limitées dans le temps. Pour plus d’informations, consultez Qu’est-ce qu’Azure Policy ?.

Voici un exemple de stratégie qui limite la création d’attributions de rôles éligibles et limitées dans le temps, à l’exception d’une liste spécifique d’identités. Des paramètres et des vérifications supplémentaires peuvent être ajoutés pour d’autres conditions d’autorisation.

{

"properties": {

"displayName": "Limit eligible and active time-bound role assignments except for allowed principal IDs",

"policyType": "Custom",

"mode": "All",

"metadata": {

"createdBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"createdOn": "2024-11-05T02:31:25.1246591Z",

"updatedBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"updatedOn": "2024-11-06T07:58:17.1699721Z"

},

"version": "1.0.0",

"parameters": {

"allowedPrincipalIds": {

"type": "Array",

"metadata": {

"displayName": "Allowed Principal IDs",

"description": "A list of principal IDs that can receive PIM role assignments."

},

"defaultValue": []

}

},

"policyRule": {

"if": {

"anyof": [

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleEligibilityScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleEligibilityScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

},

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleAssignmentScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleAssignmentScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

}

]

},

"then": {

"effect": "deny"

}

},

"versions": [

"1.0.0"

]

},

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4ef/providers/Microsoft.Authorization/policyDefinitions/1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"type": "Microsoft.Authorization/policyDefinitions",

"name": "1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"systemData": {

"createdBy": "test1@contoso.com",

"createdByType": "User",

"createdAt": "2024-11-05T02:31:25.0836273Z",

"lastModifiedBy": "test1@contoso.com",

"lastModifiedByType": "User",

"lastModifiedAt": "2024-11-06T07:58:17.1651655Z"

}

}

Pour plus d’informations sur les propriétés des ressources PIM, consultez les documentations de l’API REST suivantes :

Pour plus d’informations sur l’attribution d’une stratégie Azure Policy avec des paramètres, consultez Tutoriel : Créer et gérer des stratégies pour appliquer la conformité.