Créer et attribuer une identité managée affectée par l’utilisateur

Dans ce guide pratique, vous allez apprendre à effectuer les opérations suivantes :

- Créez une identité managée affectée par l’utilisateur (UAMI) pour votre service de réseau de site (SNS).

- Attribuez des autorisations à cette identité managée affectée par l’utilisateur.

Les exigences qui s’appliquent à une identité managée affectée par l’utilisateur et les autorisations requises dépendent de la conception du service réseau (NSD) et doivent vous avoir été communiquées par le concepteur de services réseau.

Prérequis

Vous devez avoir créé un rôle personnalisé via Créer un rôle personnalisé. Cet article suppose que vous avez nommé le rôle personnalisé « Rôle personnalisé – Accès de l’opérateur de service AOSM au serveur de publication ».

Votre concepteur de services réseau doit vous avoir indiqué les autres autorisations requises par votre identité managée et la version de définition de fonction réseau (NFDV) utilisée par votre SNS.

Pour effectuer cette tâche, vous avez besoin du rôle « Propriétaire » ou « Administrateur de l’accès utilisateur » sur la ressource de version de définition de fonction réseau de votre serveur de publication choisi. Vous devez également avoir un groupe de ressources sur lequel vous disposez de l’attribution de rôle « Propriétaire » ou « Administrateur de l’accès utilisateur » pour créer l’identité managée et lui attribuer des autorisations.

Créer une identité managée affectée par l’utilisateur

Créez une identité managée affectée par l’utilisateur. Pour plus d’informations, consultez Créer une identité managée affectée par l’utilisateur pour votre SNS.

Attribuer un rôle personnalisé

Attribuez un rôle personnalisé à votre identité managée affectée par l’utilisateur.

Choisir des étendues pour l’attribution d’un rôle personnalisé

Les ressources du serveur de publication que vous devez attribuer au rôle personnalisé sont les suivantes :

- Les versions de définition de fonction réseau

Vous devez décider si vous souhaitez affecter le rôle personnalisé individuellement à ce NFDV, ou à une ressource parente telle que le groupe de ressources du serveur de publication ou le groupe de définition de fonction réseau.

L’application à une ressource parente accorde l’accès à toutes les ressources enfants. Par exemple, l’application à l’ensemble du groupe de ressources du serveur de publication donne à l’identité managée l’accès à :

Toutes les versions et groupes de définition de fonction réseau.

Toutes les versions et groupes de conception de services réseau.

Tous les schémas du groupe de configuration.

Les autorisations de rôle personnalisé limitent l’accès à la liste des autorisations indiquées ici :

Microsoft.HybridNetwork/Publishers/NetworkFunctionDefinitionGroups/NetworkFunctionDefinitionVersions/use/action

Microsoft.HybridNetwork/Publishers/NetworkFunctionDefinitionGroups/NetworkFunctionDefinitionVersions/read

Microsoft.HybridNetwork/Publishers/NetworkServiceDesignGroups/NetworkServiceDesignVersions/use/action

Microsoft.HybridNetwork/Publishers/NetworkServiceDesignGroups/NetworkServiceDesignVersions/read

Microsoft.HybridNetwork/Publishers/ConfigurationGroupSchemas/read

Remarque

Ne fournissez l’accès en écriture ou en suppression à aucune de ces ressources de serveur de publication.

Attribuer un rôle personnalisé

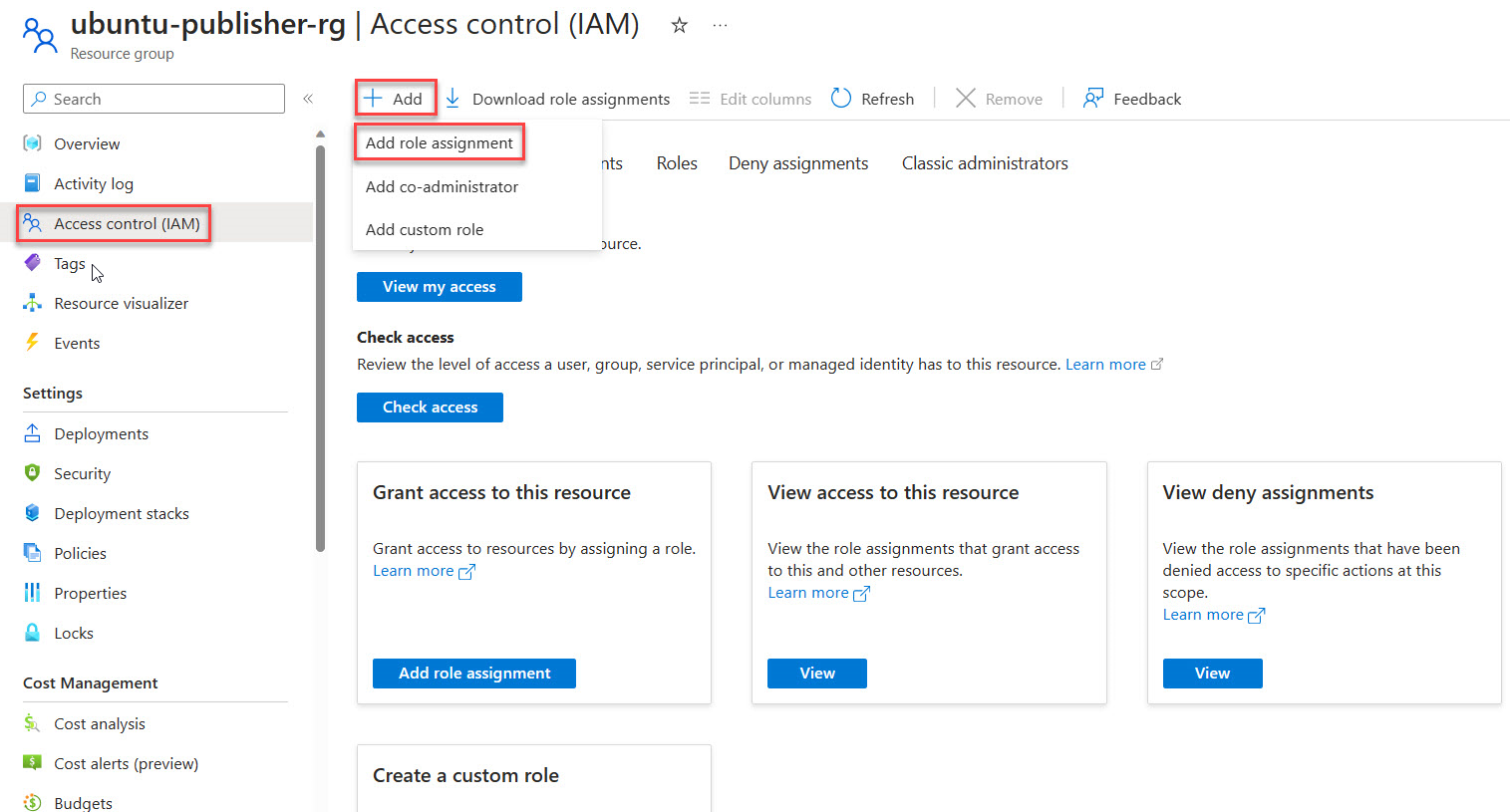

Accédez au Portail Azure et ouvrez votre étendue choisie : le groupe de ressources du serveur de publication ou la version de définition de fonction réseau.

Dans le menu latéral de cet élément, sélectionnez Contrôle d’accès (IAM).

Choisissez Ajouter une attribution de rôle.

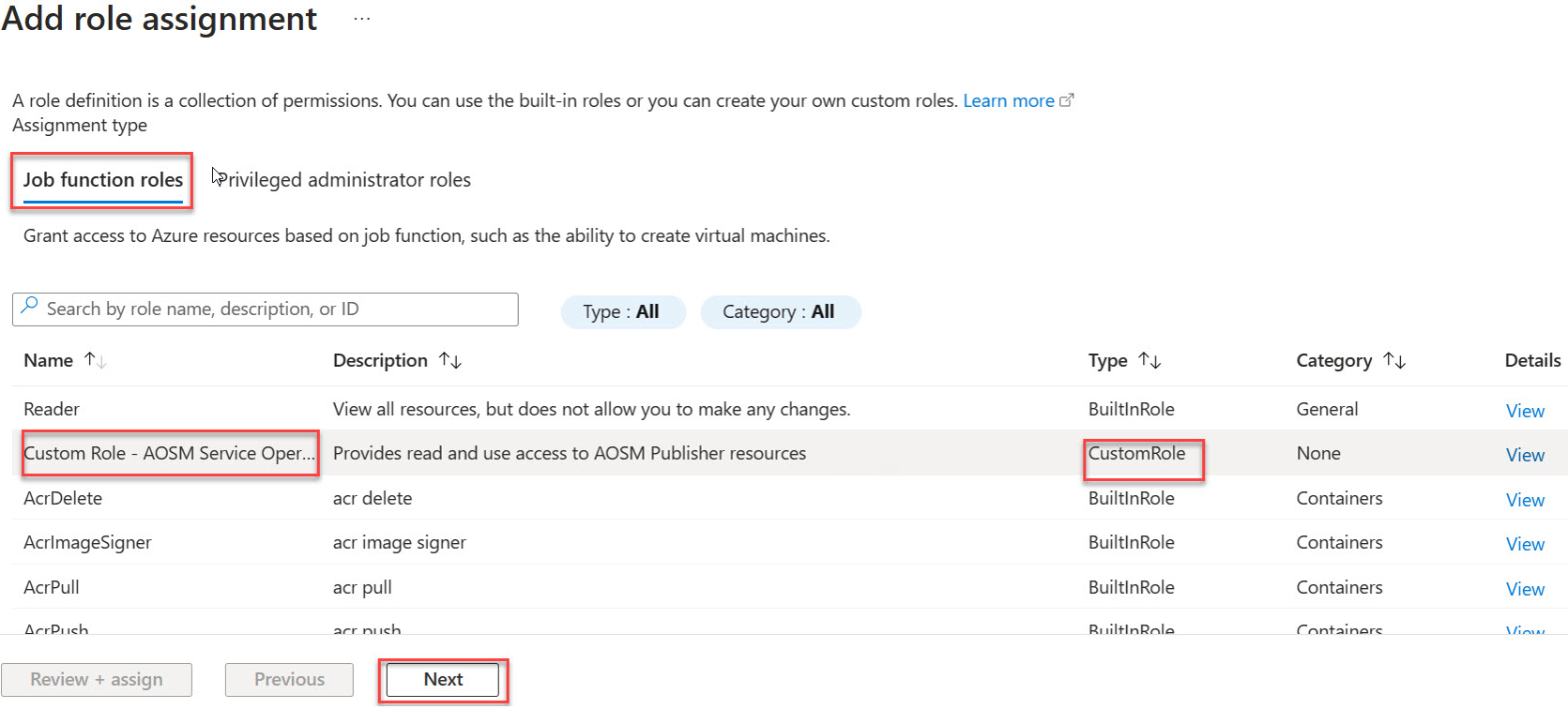

Sous Rôles de fonction de travail, recherchez votre rôle personnalisé dans la liste, puis passez à Suivant.

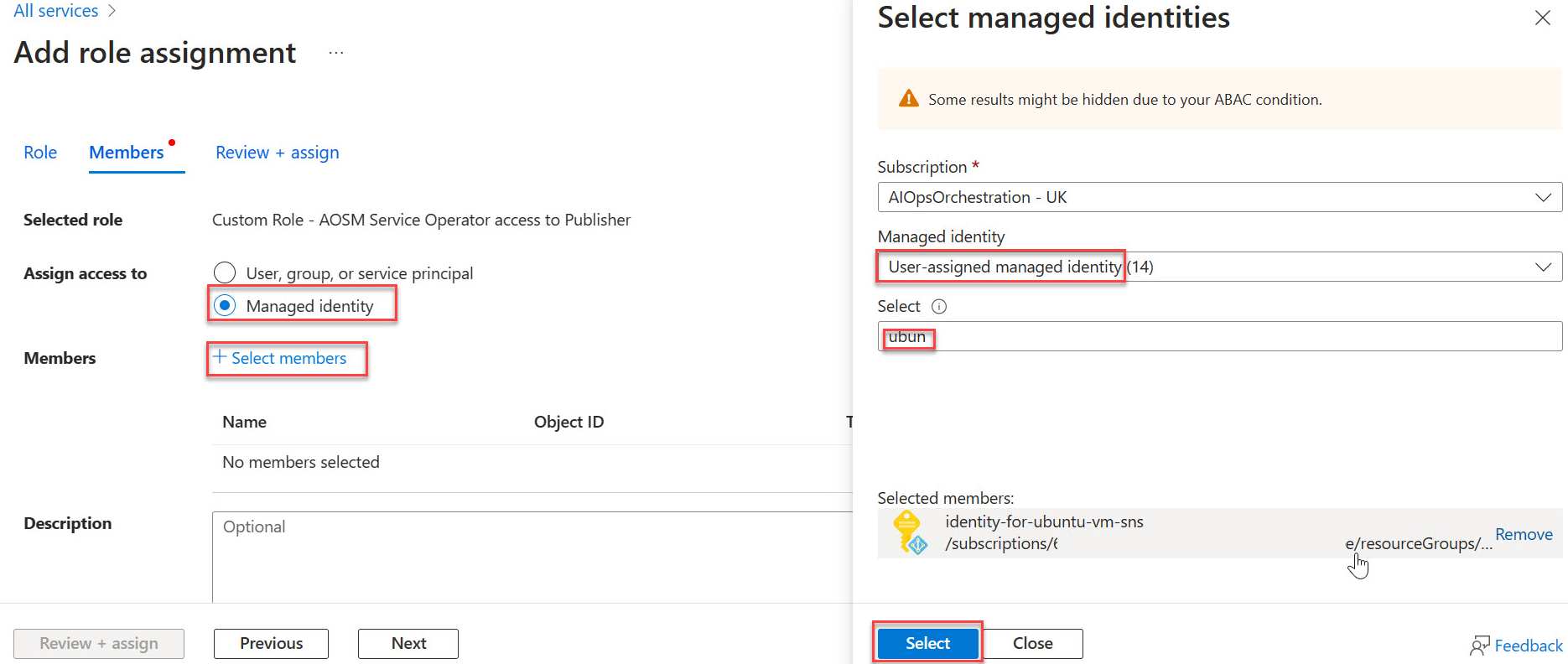

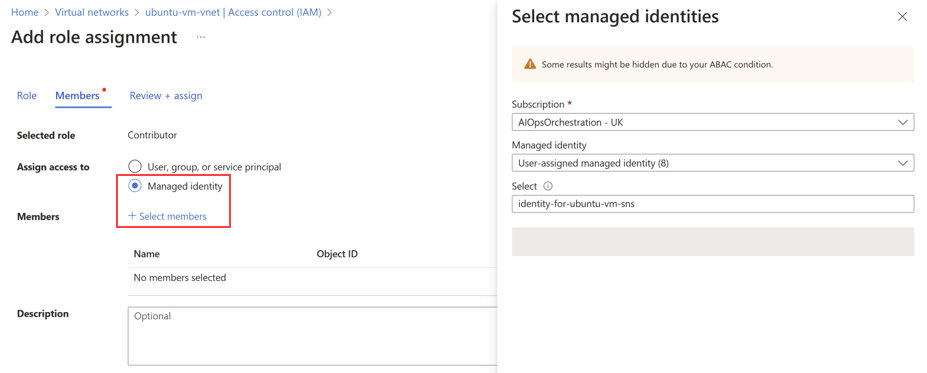

Sélectionnez Identité managée, puis choisissez + Sélectionner des membres, puis recherchez et choisissez votre nouvelle identité managée. Choisissez Sélectionner.

Sélectionnez Vérifier et attribuer.

Répéter l’attribution de rôle

Répétez les tâches d’attribution de rôle pour toutes vos étendues choisies.

Attribuer le rôle Opérateur d’identité managée à l’identité managée elle-même

Accédez au portail Azure et recherchez Identités managées.

Sélectionnez identity-for-nginx-sns dans la liste des identités managées.

Dans le menu latéral, sélectionnez Contrôle d’accès (IAM).

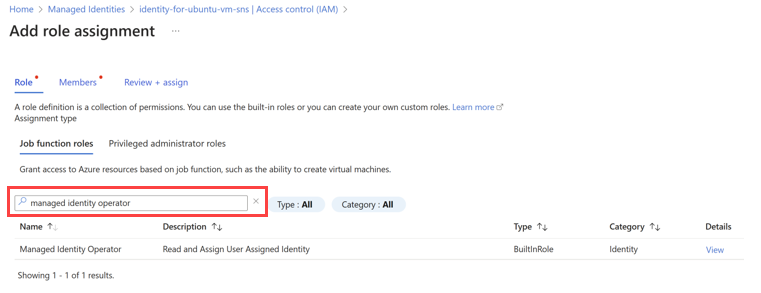

Choisissez Ajouter une attribution de rôle et sélectionnez le rôle Opérateur d’identité managée.

Sélectionnez le rôle Opérateur d’identité managée.

Sélectionnez Identité managée.

Sélectionnez + Sélectionnez des membres et accédez à l’identité managée affectée par l’utilisateur, puis passez à l’attribution.

L’exécution de toutes les tâches décrites dans cet article garantit que le service de réseau de site (SNS) dispose des autorisations nécessaires pour fonctionner efficacement dans l’environnement Azure spécifié.

Attribuer d’autres autorisations requises à l’identité managée

Répétez ce processus pour attribuer d’autres autorisations à l’identité managée identifiée par votre concepteur de services réseau.