Monitoring des machines virtuelles (pour la fonction réseau virtualisée)

Cette section décrit les outils optionnels à disposition des opérateurs de télécommunications pour superviser les charges de travail VNF (Virtualized Network Functions). Grâce à l’agent Azure Monitoring (AMA), les journaux et les métriques de niveau de performance peuvent être collectés depuis les machines virtuelles (VM) exécutant des VNF. L’un des prérequis pour AMA est le retour de connectivité Arc vers Azure (en utilisant Azure Arc pour serveurs).

Intégration d’extension à l’interface CLI en utilisant l’authentification de l’identité managée

Lorsque vous activez des agents de supervision sur des machines virtuelles utilisant l’interface CLI, vérifiez que les versions appropriées de l’interface CLI sont installées :

- azure-cl i: 2.39.0+

- azure-cli-core : 2.39.0+

- Resource-graph : 2.1.0+

Documentation pour commencer avec Azure CLI, comment l’installer sur plusieurs systèmes d’exploitation et comment installer des extensions CLI.

Connectivité Arc

Les serveurs avec Azure Arc vous permettent de gérer des serveurs physiques Linux et des machines virtuelles hébergés en dehors d’Azure, tels que un environnement cloud local comme Nexus Operator. Une machine hybride est une machine qui n’est pas en cours d’exécution dans Azure. Quand une machine hybride est connectée à Azure, elle devient une machine connectée, traitée comme une ressource dans Azure. Chaque machine connectée a un ID de ressource qui permet d’inclure la machine dans un groupe de ressources.

Prérequis

Avant de commencer, veillez à consulter les prérequis et vérifiez que votre abonnement et vos ressources répondent aux exigences. Voici quelques-uns des prérequis :

- Votre machine virtuelle VNF est connectée à CloudServicesNetwork (réseau que la machine virtuelle utilise pour communiquer avec les services Operator Nexus).

- Vous disposez d’un accès SSH à votre machine virtuelle VNF.

- Installation proxies et wget :

- Vérifiez que wget est installé.

- Pour définir le proxy en tant que variable d’environnement, exécutez :

echo "http\_proxy=http://169.254.0.11:3128" \>\> /etc/environment

echo "https\_proxy=http://169.254.0.11:3128" \>\> /etc/environment

- Vous disposez des autorisations appropriées sur la machine virtuelle VNF pour pouvoir exécuter des scripts, installer des dépendances de package, etc. Pour plus d’informations, consultez ce lien pour plus d’informations.

- Pour utiliser les serveurs avec Azure Arc, les fournisseurs de ressources Azure suivants doivent être inscrits dans votre abonnement :

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

Si ces fournisseurs de ressources ne sont pas déjà inscrits, vous pouvez les inscrire en utilisant les commandes suivantes :

az account set --subscription "{Your Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

Déploiement

Vous pouvez connecter des serveurs à Arc dans votre environnement en effectuant manuellement un ensemble d’étapes. La machine virtuelle VNF peut être connectée à Azure en utilisant un script de déploiement. Vous pouvez également utiliser une méthode automatisée en exécutant un script modèle. Le script peut être utilisé pour automatiser le téléchargement et l’installation de l’agent.

Cette méthode nécessite que vous disposiez d’autorisations d’administrateur sur la machine pour installer et configurer l’agent. Sur la machine Linux, vous pouvez déployer l’agentry requis en utilisant le compte racine.

Le script permettant d’automatiser le téléchargement et l’installation, et d’établir la connexion avec Azure Arc, est disponible sur le portail Azure. Pour terminer le processus, procédez comme suit :

À partir de votre navigateur, accédez au portail Azure.

Sur la page Sélectionner une méthode, sélectionnez la vignette Ajouter un serveur unique, puis sélectionnez Générer un script.

Dans la page Prérequis, sélectionnez Suivant .

Sur la page Détails des ressources, fournissez les informations suivantes :

Dans la liste déroulante Abonnement, sélectionnez l’abonnement dans lequel la machine sera gérée.

Dans la liste déroulante Groupe de ressources, sélectionnez le groupe de ressources à partir duquel sera gérée la machine.

Dans la liste déroulante Région, sélectionnez la région Azure dans laquelle seront stockées les métadonnées des serveurs.

Dans la liste déroulante Système d’exploitation, sélectionnez le système d’exploitation de votre machine virtuelle VNF.

Si l’ordinateur communique via un serveur proxy pour se connecter à Internet, spécifiez l’adresse IP du serveur proxy. Si un nom et un numéro de port sont utilisés, spécifiez ces informations.

Sélectionnez Suivant : Balises.

Dans la page Balises, passez en revue les suggestions de balises d’emplacement physique par défaut et entrez une valeur, ou spécifiez une ou plusieurs Balises personnalisées en fonction de vos standards.

Sélectionnez Suivant : Télécharger et exécuter le script.

Dans la page Télécharger et exécuter le script, passez en revue les informations de résumé, puis sélectionnez Télécharger. Si vous avez encore besoin d’apporter des modifications, sélectionnez Précédent.

Remarque :

- Définissez l’indicateur de sortie sur erreur vers le haut, en haut du script, pour vous assurer qu’il échoue rapidement et ne vous donne pas de succès trompeur à la fin. Par exemple, dans le script Shell, utilisez « set -e » en haut du script.

- Ajoutez l’export http_proxy=<PROXY_URL> et l’export https_proxy=<PROXY_URL> au script, ainsi que des instructions d’export dans le script de connectivité Arc. (Adresse IP proxy - 169.254.0.11 :3128).

Pour déployer le azcmagent sur le serveur, connectez-vous au serveur avec un compte disposant d’un accès racine. Passez au dossier sur lequel vous avez copié le script et exécutez-le sur le serveur en exécutant le script ./OnboardingScript.sh.

Si le démarrage de l’agent échoue une fois l’installation terminée, recherchez des informations détaillées sur l’erreur dans les journaux. Le répertoire contenant les journaux est /var/opt/azcmagent/log.

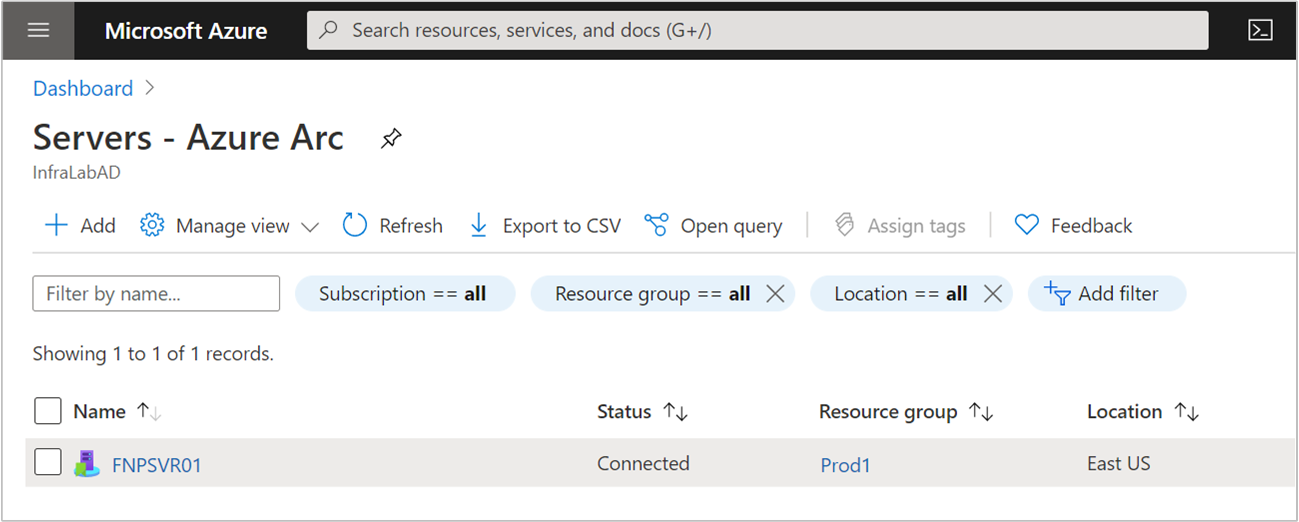

Une fois que vous avez installé l’agent et l’avez configuré pour se connecter aux serveurs avec Azure Arc, vérifiez que le serveur est correctement connecté au Portail Azure.

Figure : exemple de machine virtuelle inscrite à Arc

Dépannage

Remarque : si vous constatez des erreurs lors de l’exécution du script, corrigez ces erreurs et réexécutez le script avant de passer aux étapes suivantes.

Voici quelques raisons courantes entraînant des erreurs :

- Vous n'avez pas les autorisations nécessaires sur la machine virtuelle.

- Le package wget n’est pas installé sur la machine virtuelle.

- Si les dépendances de package ne peuvent pas être installées, c’est parce que le proxy n’a pas les domaines requis ajoutés aux URL autorisées. Par exemple, sur Ubuntu, apt ne parvient pas à installer les dépendances, car il ne peut pas atteindre « ubuntu.com ». Ajoutez les points de terminaison de sortie requis au proxy.

Agent Azure Monitor

L’agent Azure Monitor est implémenté comme une extension de machine virtuelle Azure sur les machines connectées à Arc. Il liste également les options permettant de créer des associations avec les Règles de Collecte de Données qui définissent les données que l’agent doit collecter. L’installation, la mise à niveau ou la désinstallation de l’agent Azure Monitor ne vous obligeront pas à redémarrer votre serveur.

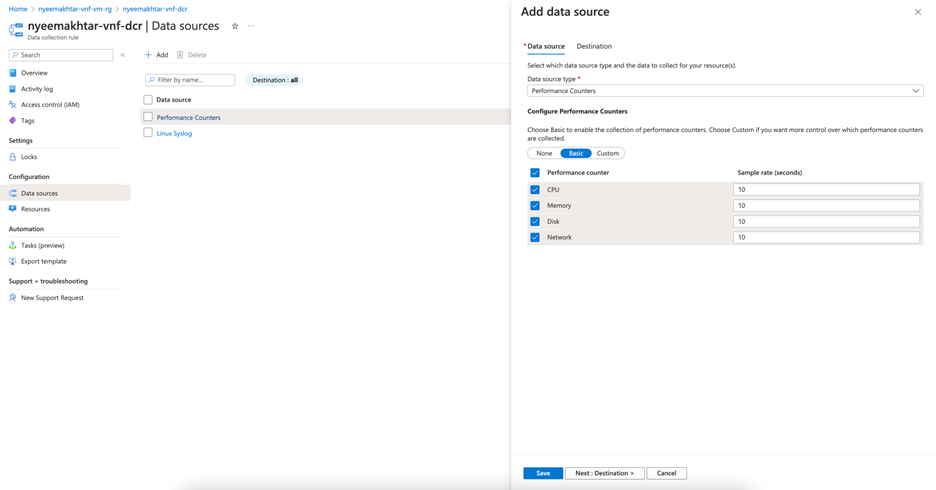

Veillez à configurer la collecte des journaux et des métriques à l’aide de la Règle de Collecte de Données.

Figure : DCR ajoutant une source

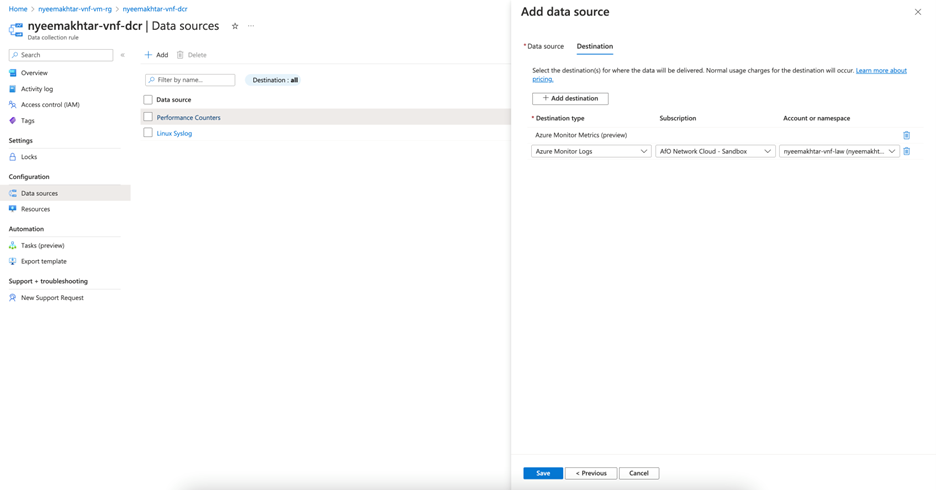

Remarque : les métriques configurées avec DCR doivent avoir leur destination définie sur l’espace de travail Log Analytics, car elles ne sont pas encore prises en charge sur Azure Monitor Metrics.

Figure : DCR ajoutant une destination

Conditions préalables

Les prérequis suivants doivent être satisfaits avant d’installer l’agent Azure Monitor :

- Autorisations : pour les méthodes autres que l’utilisation du Portail Azure, vous devez disposer des attributions de rôles suivantes pour installer l’agent :

| Rôle intégré | Étendues | Motif |

|---|---|---|

| Contributeur de machine virtuelle Administrateur de ressources Azure Connected Machine | Serveurs avec Azure Arc | Pour déployer l’agent |

| Tout rôle avec l’action Microsoft.Resources/deployments/* | Abonnement et/ou Groupe de ressources et/ou | Pour déployer des modèles Azure Resource Manager |

Installer l’agent Azure Monitoring

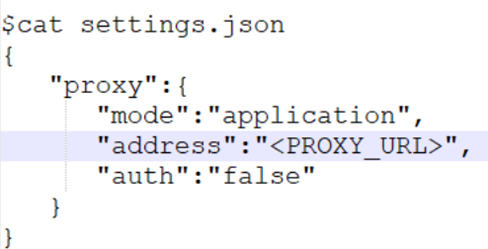

Une fois que les machines virtuelles sont connectées à Arc, assurez-vous de créer un fichier local depuis votre Azure Cloud Shell avec le nom « settings.json » pour fournir les informations du proxy :

Figure : fichier settings.json

Utilisez ensuite la commande suivante pour installer l’agent Azure Monitoring sur ces serveurs avec Azure Arc :

az connectedmachine extension create --name AzureMonitorLinuxAgent --publisher Microsoft.Azure.Monitor --type AzureMonitorLinuxAgent --machine-name \<arc-server-name\> --resource-group \<resource-group-name\> --location \<arc-server-location\> --type-handler-version "1.21.1" --settings settings.json

Pour collecter des données depuis des machines virtuelles avec l’agent Azure Monitor, vous devrez :

Créer des Règles de Collecte de Données (DCR) qui définissent quelles données sont envoyées par l’agent Azure Monitor et à quelles destinations.

Associez la Règle de Collecte de Données à des machines virtuelles spécifiques.

Règle de Collecte de Données via le Portail

Vous trouverez iciles étapes pour créer une DCR et l’associer à un espace de travail Log Analytics.

Enfin, vérifiez si vous obtenez les journaux dans l’espace de travail Log Analytics spécifié.

Règle de collecte de données via l’interface CLI

Voici les commandes permettant de créer et d’associer une DCR pour activer la collecte de journaux et de métriques depuis ces machines virtuelles.

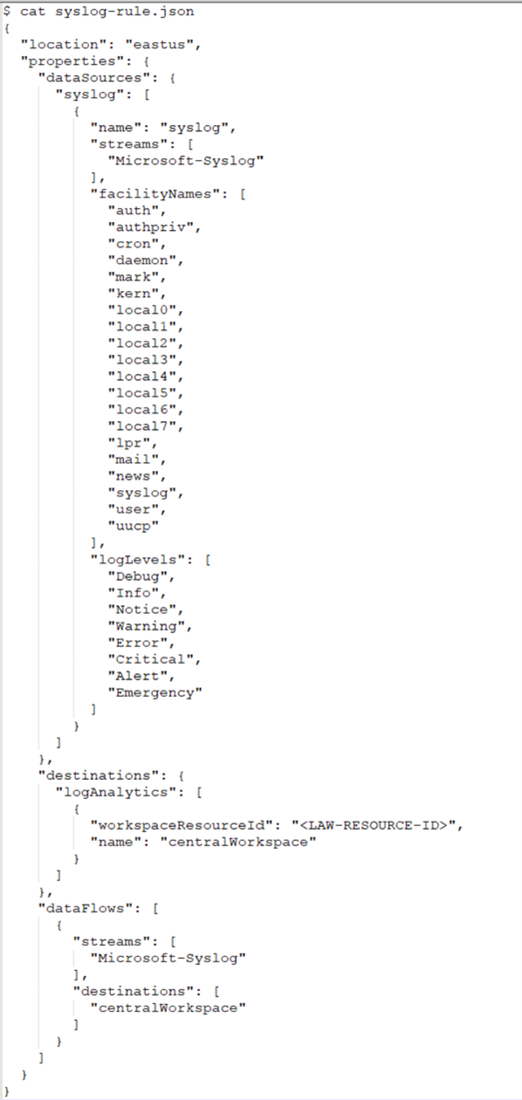

Créer DCR :

az monitor data-collection rule create --name \<name-for-dcr\> --resource-group \<resource-group-name\> --location \<location-for-dcr\> --rule-file \<rules-file\> [--description] [--tags]

Exemple de fichier de règles :

Associer DCR :

az monitor data-collection rule association create --name \<name-for-dcr-association\> --resource \<connected-machine-resource-id\> --rule-id \<dcr-resource-id\> [--description]

Ressources supplémentaires

- Passez en revue la documentation des classeurs, puis vous pouvez utiliser la télémétrie Operator Nexus Exemples de classeurs Operator Nexus.

- Passez en revue Alertes Azure Monitor, comment créer des Règles d’alerte Azure Monitor et Utiliser des exemples de modèles d’alerte Operator Nexus.