Sécurité Azure Operator Nexus

Azure Operator Nexus est conçu pour détecter et défendre contre les menaces de sécurité les plus récentes, et pour respecter les exigences strictes des normes de sécurité gouvernementales et industrielles. Son architecture de sécurité est soutenue par deux piliers fondamentaux :

- Sécurité par défaut : la résilience de la sécurité fait partie intégrante de la plateforme, avec peu ou pas de modifications de configuration nécessaires pour l’utiliser de façon sécurisée.

- Supposition de violation : l’hypothèse sous-jacente est que tout système peut être compromis. Par conséquent, l’objectif est de réduire l’impact d’une violation de la sécurité, le cas échéant.

Azure Operator Nexus matérialise cet objectif en tirant parti des outils de sécurité natifs du cloud de Microsoft qui vous donnent la capacité d’améliorer votre état de sécurité du cloud tout en vous permettant de protéger vos charges de travail d’opérateur.

Protection de la plateforme entière par l’entremise de Microsoft Defender pour le cloud

Microsoft Defender pour le cloud est une plateforme de protection des applications natives cloud (CNAPP) qui fournit les fonctionnalités de sécurité nécessaires pour solidifier vos ressources, gérer votre posture de sécurité, protéger contre les cyberattaques et simplifier la gestion de la sécurité. Voici quelques-unes des fonctionnalités clés de Defender pour le cloud qui s’appliquent à la plateforme Azure Operator Nexus :

- Évaluation des vulnérabilités pour les machines virtuelles et les registres de conteneur : activez facilement les solutions d’évaluation des vulnérabilités pour découvrir, gérer et résoudre les vulnérabilités. Affichez, examinez et corrigez les résultats directement depuis Defender pour le cloud.

- Sécurité de cloud hybride : obtenez un aperçu unifié de la sécurité sur toutes vos charges de travail cloud et locales. Appliquez des stratégies de sécurité et évaluez en continu la sécurité de vos charges de travail cloud hybrides pour garantir la conformité aux normes de sécurité. Collectez, recherchez et analysez des données de sécurité à partir d’un large éventail de sources, dont les pare-feu et autres solutions partenaires.

- Alertes de protection contre les menaces : les analyses comportementales avancées et Microsoft Intelligent Security Graph assurent une longueur d’avance face à l’évolution des cyberattaques. Les analytiques comportementales intégrées et le machine learning peuvent identifier les attaques et les vulnérabilités zero-day. Surveillez les réseaux, les machines, le Stockage Azure et les services cloud pour détecter les attaques entrantes et les activités consécutives à une violation. Simplifiez l’investigation avec des outils interactifs et des informations sur les menaces contextuelles.

- Évaluation de la conformité par rapport à plusieurs normes de sécurité : Defender pour le cloud évalue continuellement votre environnement cloud hybride afin d’analyser les facteurs de risque en fonction des contrôles et des bonnes pratiques d’Azure Security Benchmark. Quand vous activez les fonctionnalités de sécurité renforcée, vous pouvez appliquer toutes sortes d’autres normes industrielles, normes réglementaires et points de référence en fonction des besoins de votre organisation. Le tableau de bord de conformité réglementaire vous permet d’ajouter des normes et de veiller au respect de la conformité.

- Fonctionnalités de sécurité des conteneurs : tirez parti de la gestion des vulnérabilités et de la protection contre les menaces en temps réel sur vos environnements en conteneur.

Il existe des options de sécurité améliorées qui vous permettent de protéger vos serveurs hôtes locaux ainsi que les clusters Kubernetes qui exécutent vos charges de travail d’opérateur. Ces options sont décrites ci-dessous.

Protection du système d’exploitation hôte de machine à système nu via Microsoft Defender for Endpoint

Les machines à système nu (BMM) Azure Operator Nexus qui hébergent les serveurs de calcul d’infrastructure locaux sont protégées lorsque vous choisissez d’activer la solution Microsoft Defender for Endpoint. Microsoft Defender for Endpoint fournit des capacités préventives d’antivirus (AV), de protection évolutive des points de terminaison (EDR) et de gestion des vulnérabilités.

Vous avez l’option d’activer la protection Microsoft Defender for Endpoint une fois que vous avez sélectionné et activé un plan Microsoft Defender pour serveurs, car l’activation du plan Defender pour serveurs est un prérequis pour Microsoft Defender for Endpoint. Une fois activée, la configuration de Microsoft Defender for Endpoint est gérée par la plateforme pour garantir une sécurité et des performances optimales, et pour réduire le risque de mauvaises configurations.

Protection des charges de travail de cluster Kubernetes via Microsoft Defender pour les conteneurs

Les clusters Kubernetes locaux qui exécutent vos charges de travail d’opérateur sont protégés lorsque vous choisissez d’activer la solution Microsoft Defender pour les conteneurs. Microsoft Defender pour les conteneurs fournit une protection contre les menaces au moment de l’exécution pour les clusters et les nœuds Linux. Il renforce également l’environnement de cluster contre les mauvaises configurations.

Vous pouvez activer la protection Defender pour les conteneurs dans Defender pour le cloud en activant le plan Defender pour les conteneurs.

La sécurité du cloud est une responsabilité partagée

Il est important de comprendre que dans un environnement cloud, la sécurité est une responsabilité partagée entre vous et le fournisseur de services cloud. Les responsabilités varient selon le type de service cloud sur lequel vos charges de travail s’exécutent, qu’il s’agisse de software as a service (SaaS), de plateforme as a service (PaaS) ou d’infrastructure as a service (IaaS), ainsi que de l’emplacement où les charges de travail sont hébergées – dans les centres de données du fournisseur de cloud ou dans vos propres centres de données locaux.

Les charges de travail Azure Operator Nexus s’exécutent sur des serveurs dans vos centres de données. Vous contrôlez donc les modifications apportées à votre environnement local. Microsoft met régulièrement à disposition de nouvelles versions de plateforme qui contiennent des mises à jour de sécurité, entre autres. Vous devez ensuite décider quand appliquer ces versions à votre environnement en fonction des besoins métier de votre organisation.

Analyse des points de référence de la sécurité Kubernetes

Les outils d’analyse de points de référence liés aux standards de sécurité du secteur sont utilisés pour analyser la conformité de la sécurité de la plateforme Azure Operator Nexus. Ces outils incluent OpenSCAP, pour évaluer la conformité aux contrôles STIG (Guide d’implémentation technique de sécurité) de Kubernetes, et Kube-Bench d’Aqua Security, pour évaluer la conformité aux points de référence Kubernetes du CIS (Center for Internet Security).

Certains contrôles sont techniquement impossibles à implémenter dans l’environnement Azure Operator Nexus. Ces contrôles exclus sont documentés ci-dessous pour les couches Nexus applicables.

Les contrôles environnementaux tels que les tests de contrôle RBAC et les tests de comptes de service ne sont pas évalués par ces outils, car les résultats peuvent différer en fonction des besoins des clients.

NTF = Non Techniquement Faisable

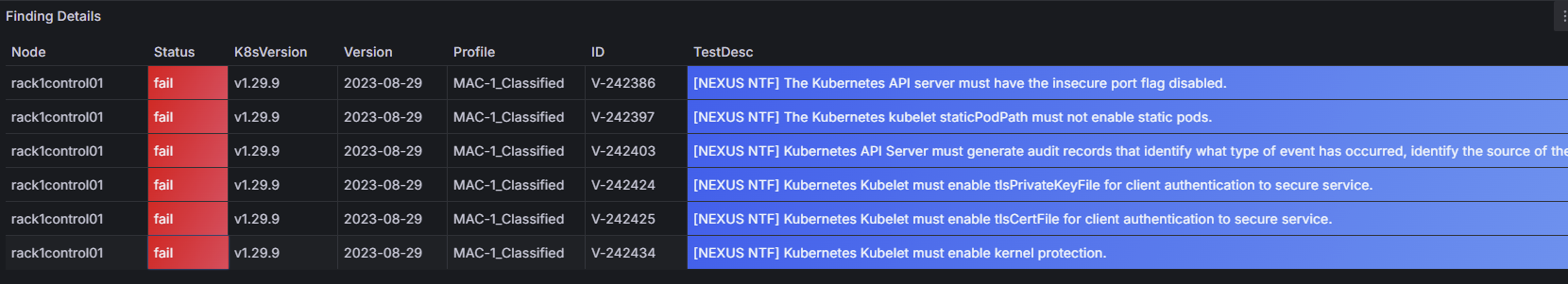

OpenSCAP STIG – V2R2

Cluster

| ID STIG | Description de la recommandation | État | Problème |

|---|---|---|---|

| V-242386 | L’indicateur de port non sécurisé doit être désactivé pour le serveur d’API Kubernetes | NTF | Cette vérification est déconseillée dans la version 1.24.0 et les versions ultérieures |

| V-242397 | Le kubelet Kubernetes staticPodPath ne doit pas activer les pods statiques | NTF | Uniquement activé pour les nœuds de contrôle, obligatoire pour kubeadm |

| V-242403 | Le serveur d’API Kubernetes doit générer des enregistrements d’audit qui identifient le type d’événement qui s’est produit, identifient la source de l’événement, contiennent les résultats de l’événement, et identifient les utilisateurs ainsi que les conteneurs associés à l’événement | NTF | Certaines requêtes et réponses d’API contiennent des secrets, et ne sont donc pas capturées dans les journaux d’audit |

| V-242424 | Le kubelet Kubernetes doit activer tlsPrivateKeyFile pour l’authentification du client afin de sécuriser le service | NTF | Les SAN (autre nom de l’objet) de kubelet contiennent uniquement le nom d’hôte |

| V-242425 | Le kubelet Kubernetes doit activer tlsCertFile pour l’authentification du client afin de sécuriser le service. | NTF | Les SAN (autre nom de l’objet) de kubelet contiennent uniquement le nom d’hôte |

| V-242434 | Le kubelet Kubernetes doit activer la protection du noyau. | NTF | L’activation de la protection du noyau n’est pas faisable pour kubeadm dans Nexus |

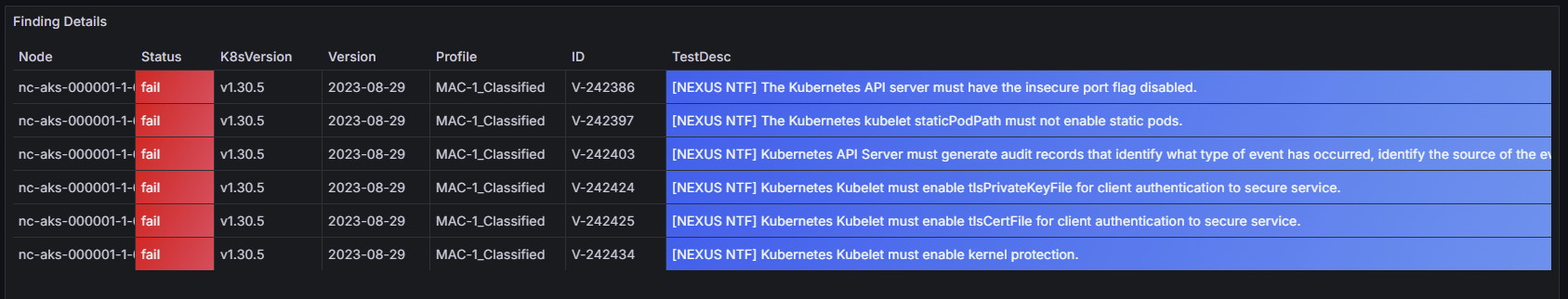

Cluster Nexus Kubernetes

| ID STIG | Description de la recommandation | État | Problème |

|---|---|---|---|

| V-242386 | L’indicateur de port non sécurisé doit être désactivé pour le serveur d’API Kubernetes | NTF | Cette vérification est déconseillée dans la version 1.24.0 et les versions ultérieures |

| V-242397 | Le kubelet Kubernetes staticPodPath ne doit pas activer les pods statiques | NTF | Uniquement activé pour les nœuds de contrôle, obligatoire pour kubeadm |

| V-242403 | Le serveur d’API Kubernetes doit générer des enregistrements d’audit qui identifient le type d’événement qui s’est produit, identifient la source de l’événement, contiennent les résultats de l’événement, et identifient les utilisateurs ainsi que les conteneurs associés à l’événement | NTF | Certaines requêtes et réponses d’API contiennent des secrets, et ne sont donc pas capturées dans les journaux d’audit |

| V-242424 | Le kubelet Kubernetes doit activer tlsPrivateKeyFile pour l’authentification du client afin de sécuriser le service | NTF | Les SAN (autre nom de l’objet) de kubelet contiennent uniquement le nom d’hôte |

| V-242425 | Le kubelet Kubernetes doit activer tlsCertFile pour l’authentification du client afin de sécuriser le service. | NTF | Les SAN (autre nom de l’objet) de kubelet contiennent uniquement le nom d’hôte |

| V-242434 | Le kubelet Kubernetes doit activer la protection du noyau. | NTF | L’activation de la protection du noyau n’est pas faisable pour kubeadm dans Nexus |

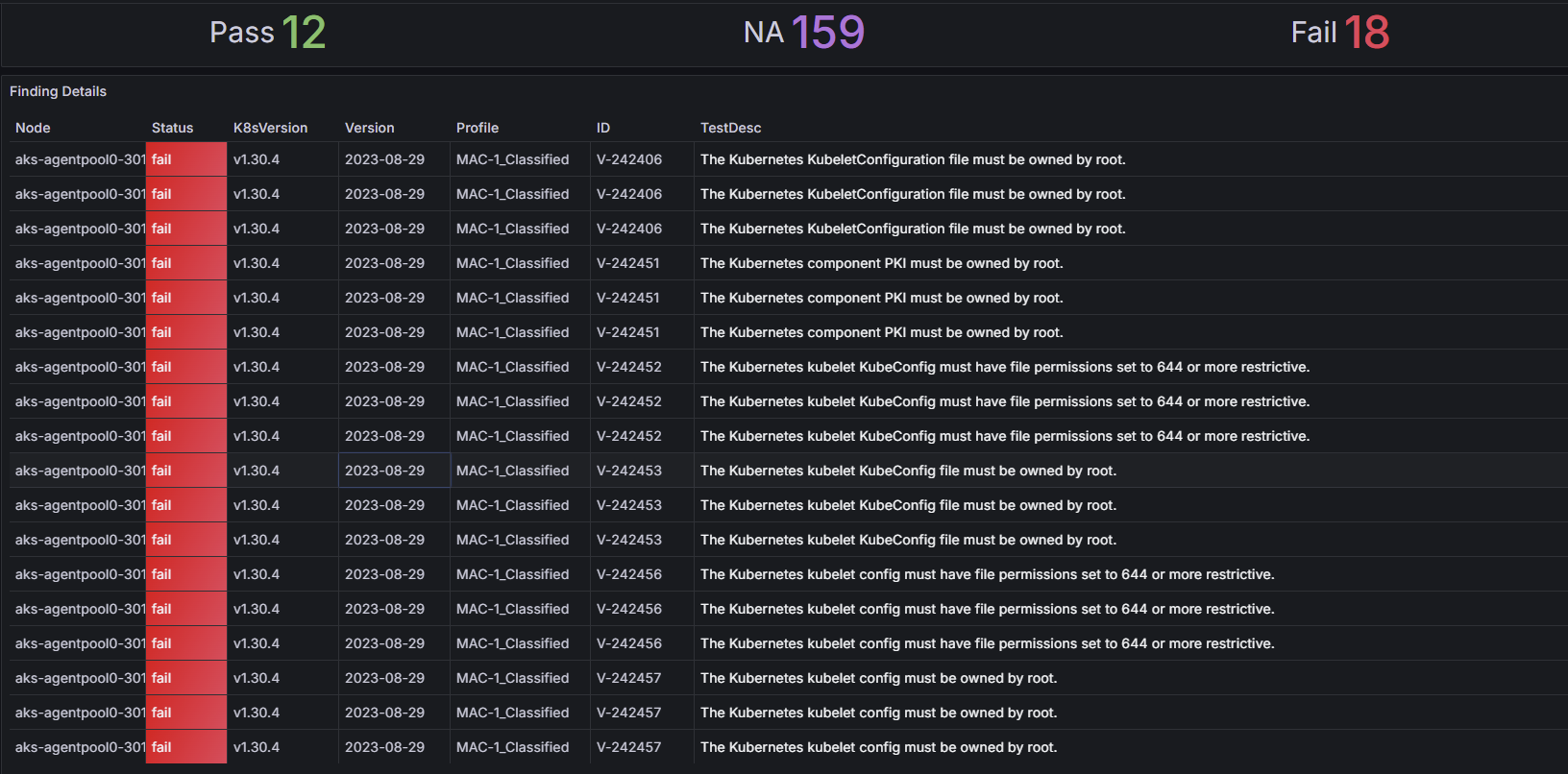

Gestionnaire de cluster – Azure Kubernetes

En tant que service sécurisé, Azure Kubernetes Service (AKS) est conforme aux normes SOC, ISO, PCI DSS et HIPAA. L’image suivante montre les exceptions d’autorisation de fichier OpenSCAP pour l’implémentation d’AKS dans le cadre du Gestionnaire de cluster.

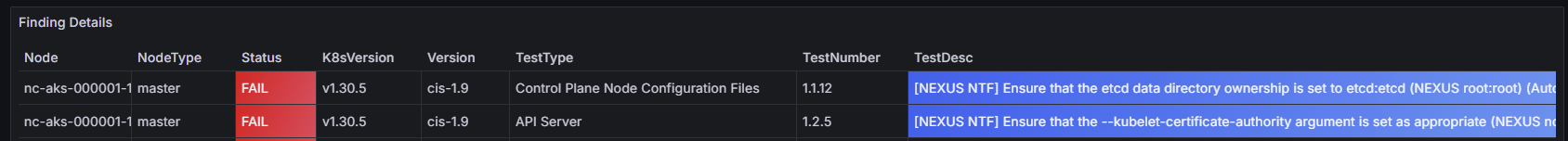

Aquasec Kube-Bench – CIS 1.9

Cluster

| Identifiants CIS | Description de la recommandation | État | Problème |

|---|---|---|---|

| 1 | Composants du plan de contrôle | ||

| 1.1 | Fichiers de configuration du nœud de plan de contrôle | ||

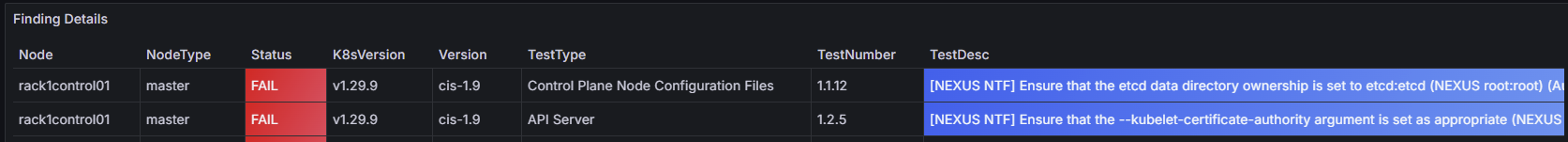

| 1.1.12 | Vérifier que la propriété du répertoire de données etcd a la valeur etcd:etcd |

NTF | Nexus est root:root, l’utilisateur etcd n’est pas configuré pour kubeadm |

| 1,2 | Serveur d’API | ||

| 1.1.12 | Veiller à ce que l’argument --kubelet-certificate-authority soit défini comme il convient |

NTF | Les SAN (autre nom de l’objet) de kubelet incluent uniquement le nom d’hôte |

Cluster Nexus Kubernetes

| Identifiants CIS | Description de la recommandation | État | Problème |

|---|---|---|---|

| 1 | Composants du plan de contrôle | ||

| 1.1 | Fichiers de configuration du nœud de plan de contrôle | ||

| 1.1.12 | Vérifier que la propriété du répertoire de données etcd a la valeur etcd:etcd |

NTF | Nexus est root:root, l’utilisateur etcd n’est pas configuré pour kubeadm |

| 1,2 | Serveur d’API | ||

| 1.1.12 | Veiller à ce que l’argument --kubelet-certificate-authority soit défini comme il convient |

NTF | Les SAN (autre nom de l’objet) de kubelet incluent uniquement le nom d’hôte |

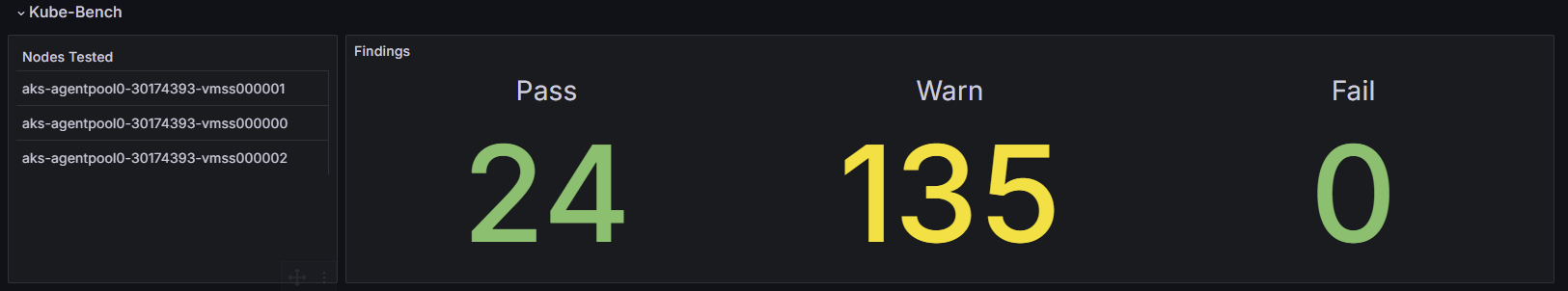

Gestionnaire de cluster – Azure Kubernetes

Le Gestionnaire de cluster Operator Nexus est une implémentation d’AKS. L’image suivante montre les exceptions Kube-Bench pour le Gestionnaire de cluster. Vous trouverez un rapport complet de l’évaluation des contrôles de points de référence CIS pour AKS (Azure Kubernetes Service) ici