Chiffrement des données pour le serveur flexible Azure Database pour MySQL à l’aide du portail Azure

Ce tutoriel vous montre comment configurer et gérer le chiffrement de données pour Azure Database pour MySQL – Serveur flexible.

Dans ce tutoriel, vous allez apprendre à :

Définissez le chiffrement de données dans Azure Database pour MySQL – Serveur flexible.

Configurez le chiffrement des données pour la restauration.

Configurez le chiffrement des données pour les serveurs réplicas.

Remarque

La configuration de l’accès au coffre de clés Azure prend désormais en charge deux types de modèles d’autorisation : le contrôle d’accès en fonction du rôle Azure et la stratégie d’accès au coffre. Le tutoriel décrit la configuration du chiffrement de données pour Azure Database pour MySQL – Serveur flexible à l’aide de la stratégie d’accès au coffre. Toutefois, vous pouvez choisir d’utiliser le contrôle d’accès en fonction du rôle Azure comme modèle d’autorisation pour accorder l’accès à Azure Key Vault. Pour ce faire, vous devez disposer d’un rôle intégré ou personnalisé disposant des trois autorisations suivantes, et vous devez affecter ce rôle grâce à la fonctionnalité des « attributions de rôles » à l’aide de l’onglet Contrôle d’accès (IAM) dans le coffre de clés : a) KeyVault/vaults/keys/wrap/action b) KeyVault/vaults/keys/unwrap/action c) KeyVault/vaults/keys/read. Pour le module HSM managé Azure Key Vault, vous devez également attribuer le rôle « Utilisateur du service de chiffrement du HSM managé » dans RBAC.

Prérequis

Compte Azure avec un abonnement actif.

Si vous n’en avez pas, créez un compte gratuit Azure avant de commencer.

Remarque

Avec un compte gratuit Azure, vous pouvez maintenant essayer le serveur flexible Azure Database pour MySQL pendant 12 mois gratuitement. Pour plus d’informations, consultez Utilisez un compte gratuit Azure pour essayer gratuitement le serveur flexible Azure Database pour MySQL.

Définir les permissions appropriées pour les opérations sur les clés

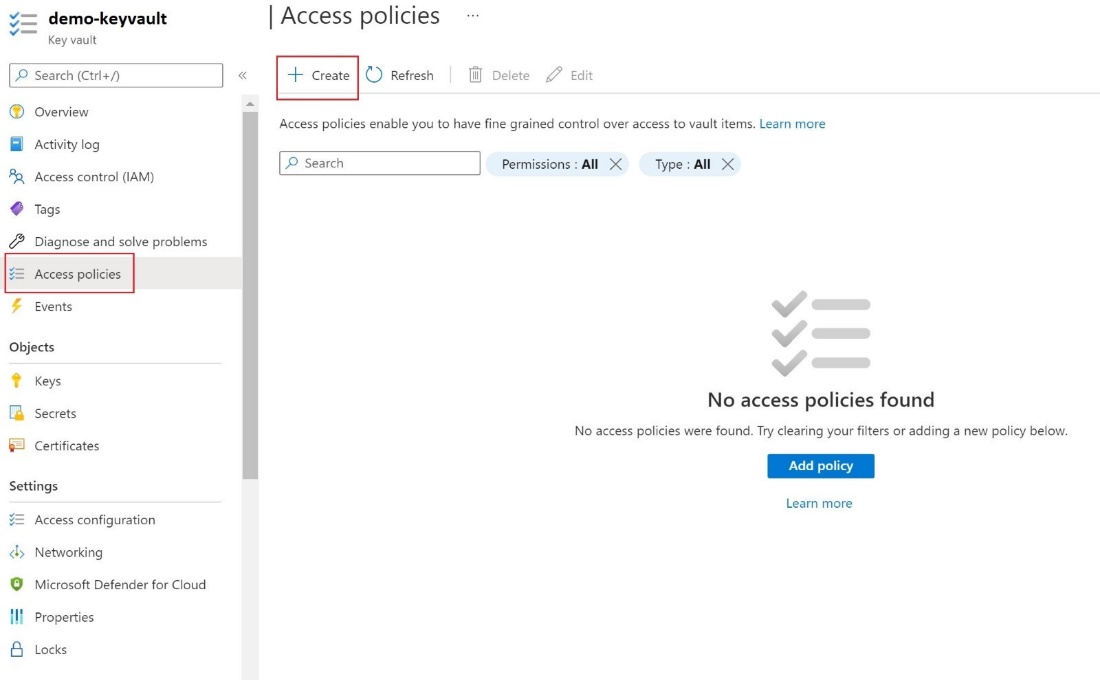

Dans Key Vault, sélectionnez Stratégies d’accès, puis Créer.

Sous l’onglet Autorisations, sélectionnez les autorisations de clé suivantes : Obtenir, Lister, Inclure la clé, Ne pas inclure la clé.

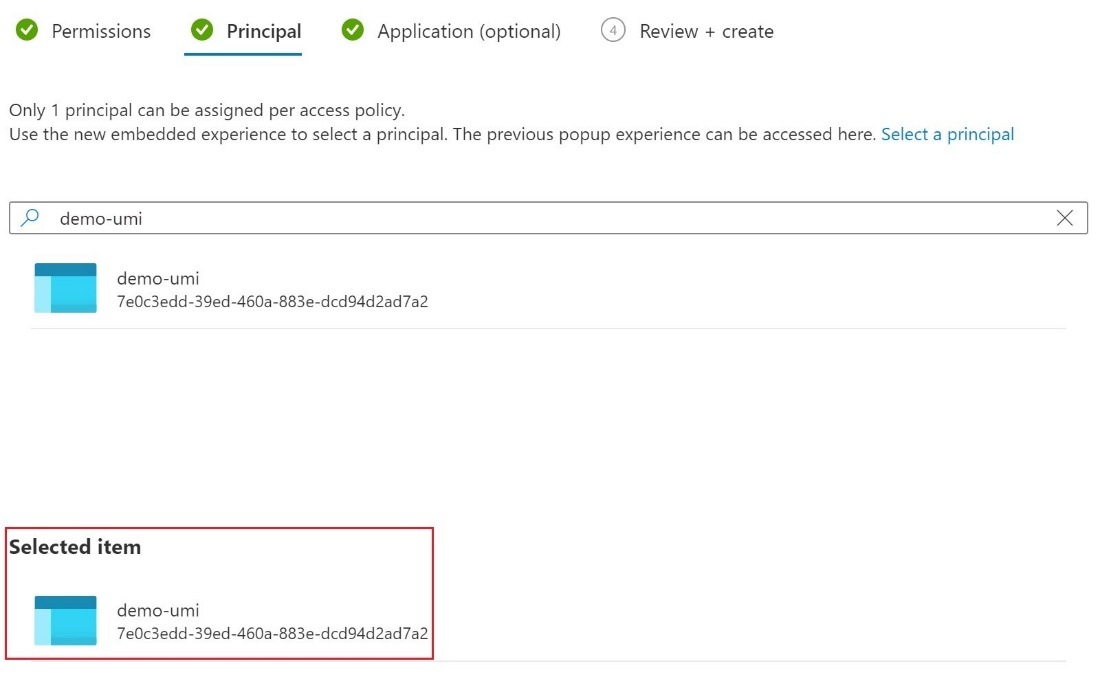

Sous l’onglet Principal, sélectionnez l’identité managée affectée par l’utilisateur.

Sélectionnez Create (Créer).

Configurer une clé gérée par le client

Pour configurer la clé gérée par le client, procédez comme suit.

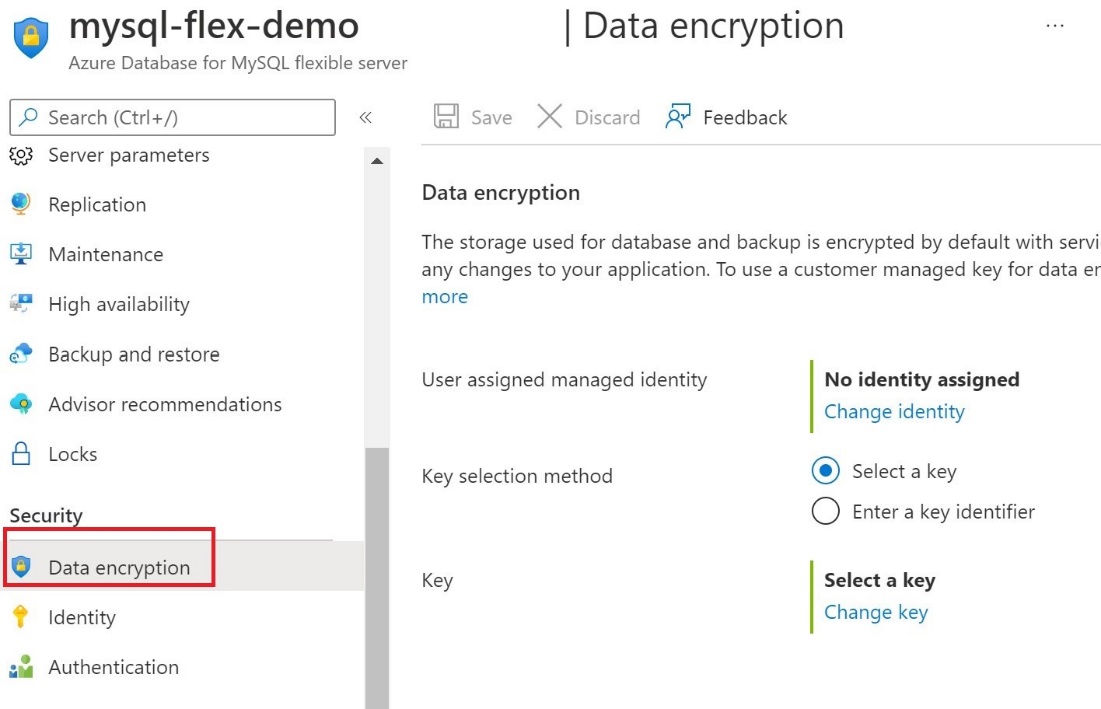

Dans le portail, accédez à votre instance d’Azure Database pour MySQL – Serveur flexible, puis, sous Sécurité, sélectionnez Chiffrement de données.

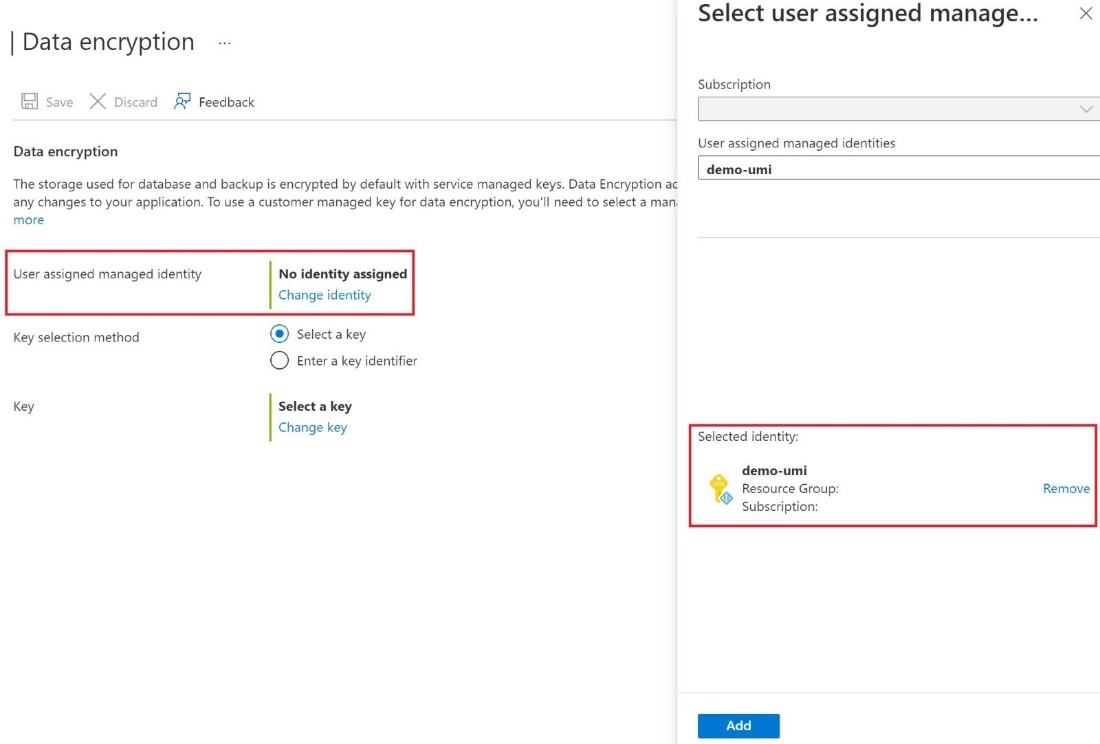

Sur la page Chiffrement des données, sous Aucune identité affectée, sélectionnez Modifier l’identité.

Dans la boîte de dialogue Sélectionner l’identité managée affectée par l’utilisateur** , sélectionnez l’identité demo-umi, puis sélectionnez Ajouter**.

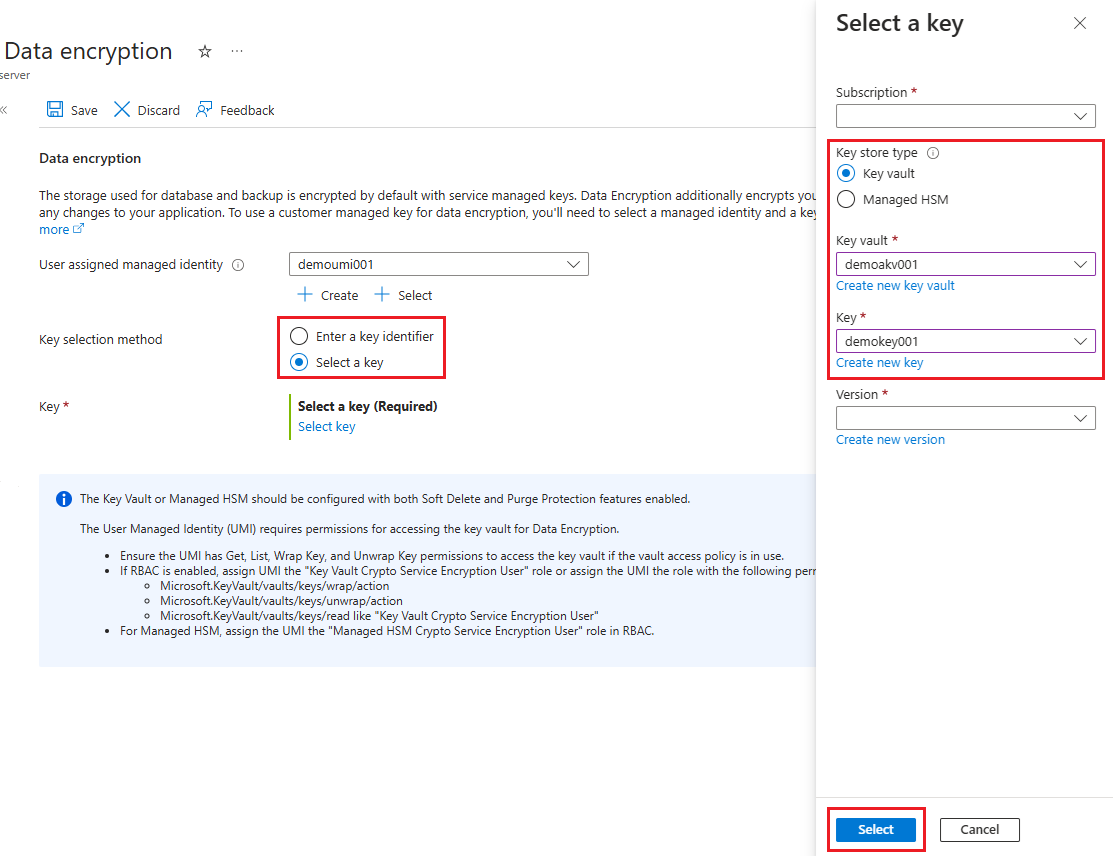

À droite de la méthode de sélection de clé, sélectionnez une clé et spécifiez un coffre de clés et une paire de clés ou sélectionnez Entrer un identificateur de clé.

Cliquez sur Enregistrer.

Utiliser le chiffrement des données pour la restauration

Pour utiliser le chiffrement des données dans le cadre d’une opération de restauration, procédez comme suit.

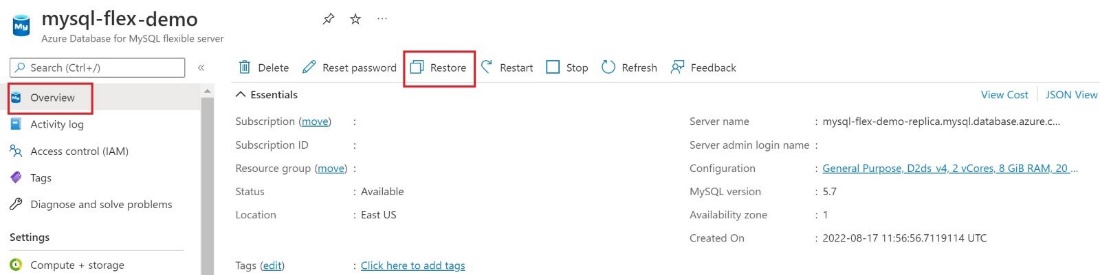

Dans le Portail Azure, sur la page Vue d’ensemble de navigation de votre serveur, sélectionnez Restaurer.

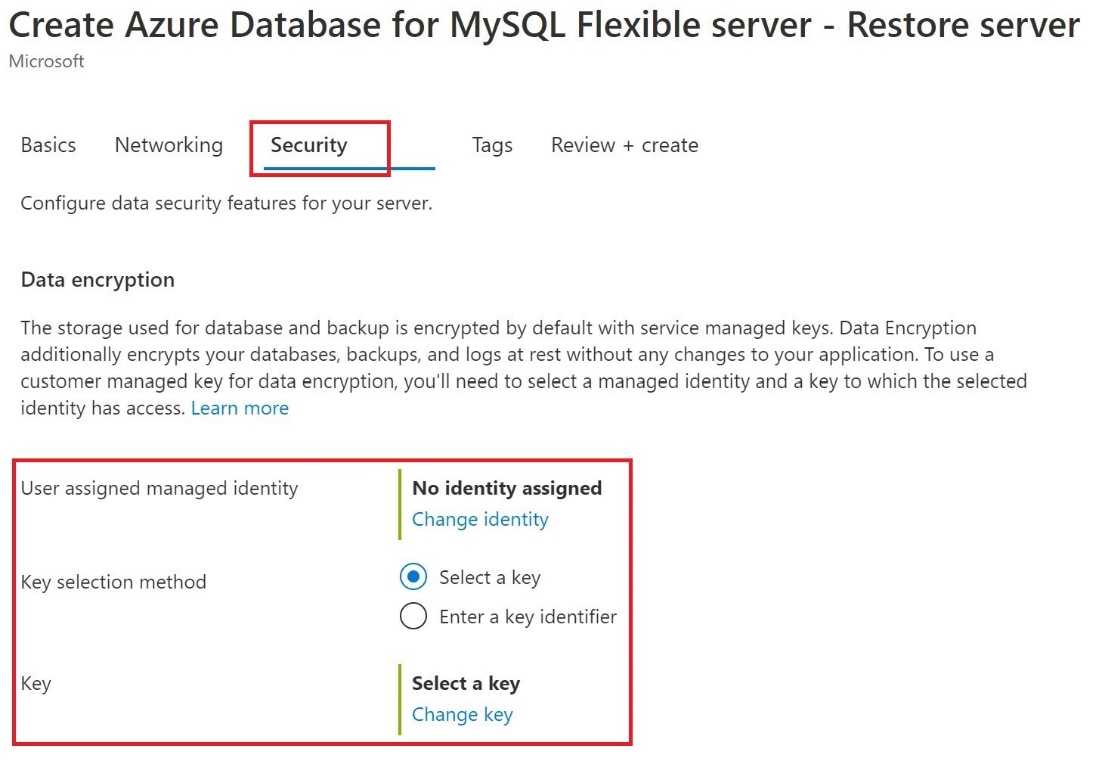

Sous l’onglet Sécurité, vous spécifiez l’identité et la clé.

Sélectionnez Modifier l’identité, l’identité managée affectée par l’utilisateur, AjouterPour ajouter la clé, vous pouvez sélectionner un coffre de clés et une paire de clés ou entrer un identificateur de clé

Utiliser le chiffrement des données pour les serveurs réplicas

Une fois que votre instance d’Azure Database pour MySQL – Serveur flexible est chiffrée à l’aide d’une clé gérée par le client stockée dans Key Vault, toute copie récemment créée du serveur est également chiffrée.

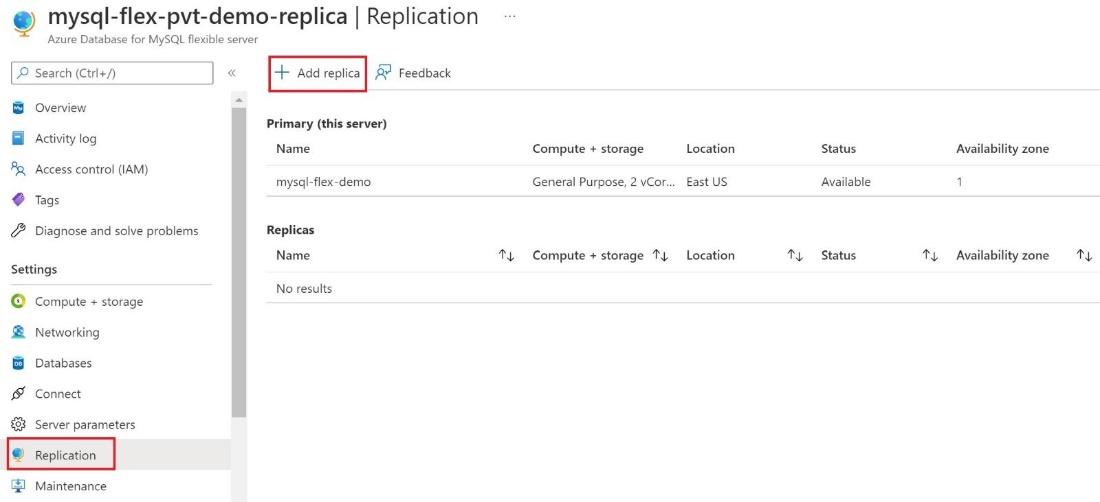

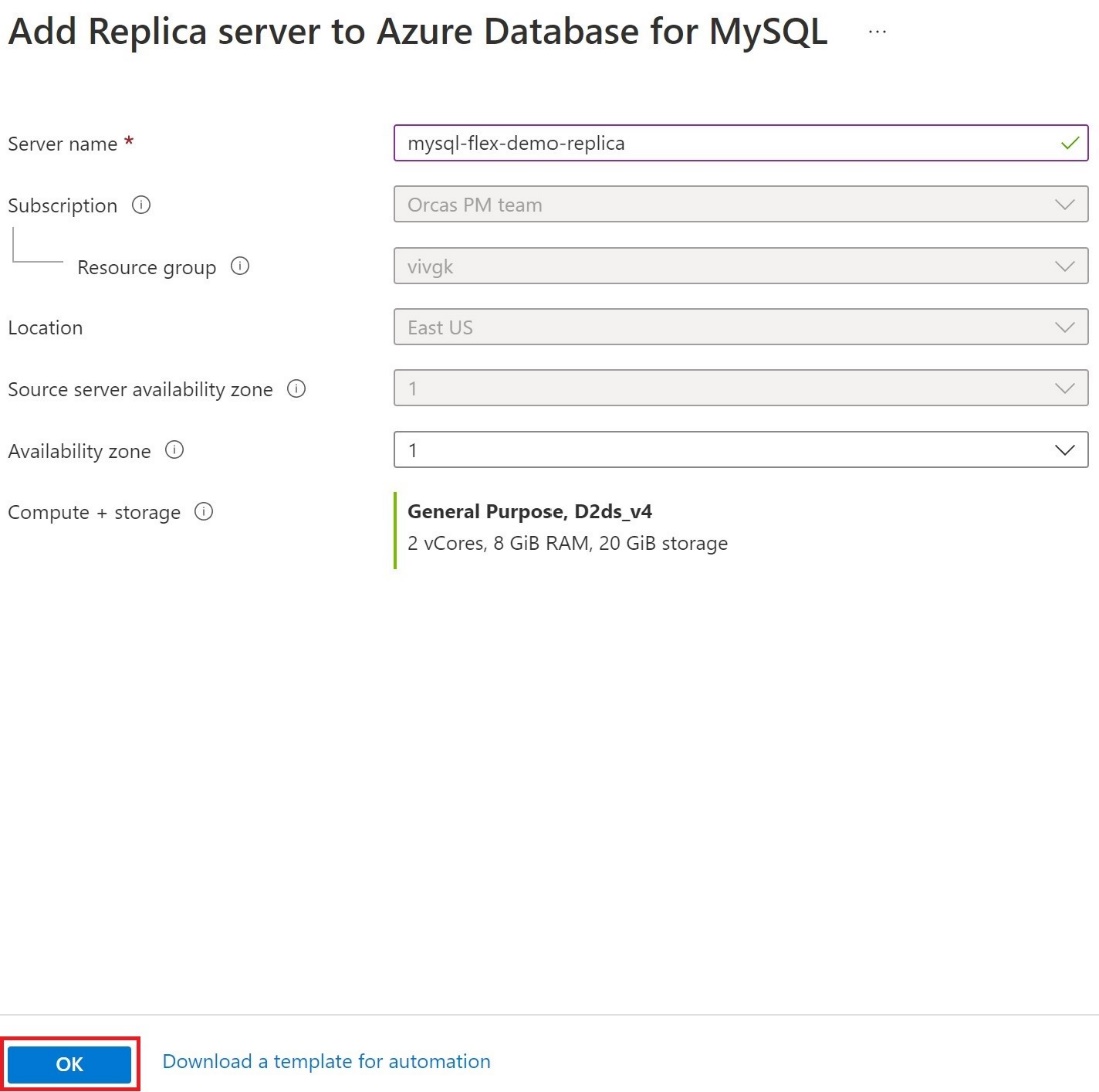

Pour configurer la réplication, sous Paramètres, sélectionnez Réplication, puis Ajouter un réplica.

Dans la boîte de dialogue Ajouter un serveur réplica à Azure Database pour MySQL, sélectionnez l’option Calcul + stockage appropriée, puis sélectionnez OK.

Important

Lorsque vous essayez de chiffrer Azure Database pour MySQL – Serveur flexible avec une clé gérée par le client qui a déjà un ou plusieurs réplicas, nous vous recommandons de configurer également les réplicas en ajoutant l’identité managée et la clé.