Démarrage – Créer un Service Workbench de modélisation et de simulation Azure (préversion) dans le portail Azure

Bien démarrer avec le service Workbench de modélisation et de simulation Azure (préversion) en utilisant le portail Azure. Le portail Azure est une interface utilisateur basée sur un navigateur permettant de créer des ressources Azure. Ce guide de démarrage rapide vous montre comment utiliser le portail Azure pour déployer une instance Workbench de modélisation et de simulation Azure et effectuer la configuration initiale pour que les utilisateurs commencent leur activité de développement ou de collaboration.

Prérequis

Compte Azure avec un abonnement actif. Créez un compte gratuitement.

Le compte Azure doit avoir l’autorisation de gérer des fournisseurs de ressources et de gérer les ressources pour l’abonnement. Cette autorisation est incluse dans les rôles Contributeur et Propriétaire.

Le compte Azure doit disposer de l’autorisation de gérer les applications dans Microsoft Entra ID. Les rôles Microsoft Entra suivants incluent les autorisations nécessaires :

Un locataire Microsoft Entra.

Se connecter au portail Azure

Ouvrez votre navigateur web pour accéder au Portail Azure. Entrez vos informations d’identification pour vous connecter au portail.

Inscrire le fournisseur de ressources Workbench de modélisation et de simulation Azure

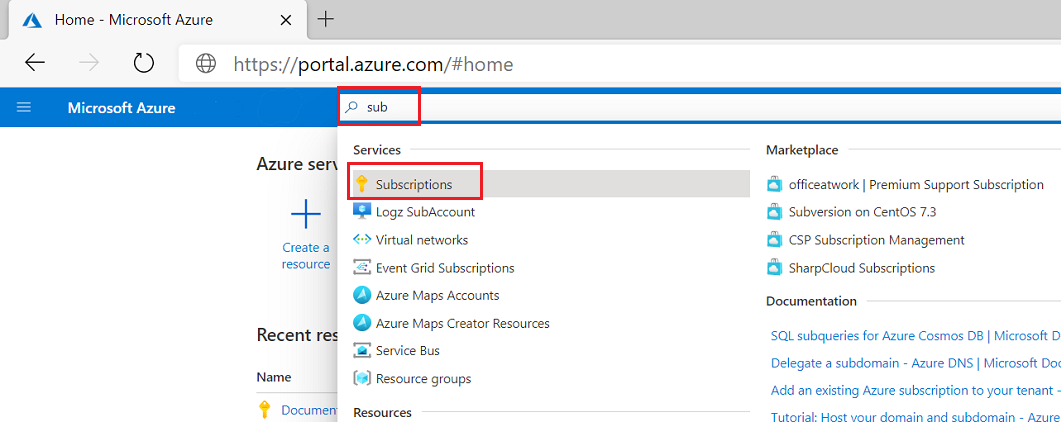

Dans le menu du portail Azure, recherchez Abonnements. Sélectionnez-le parmi les options disponibles.

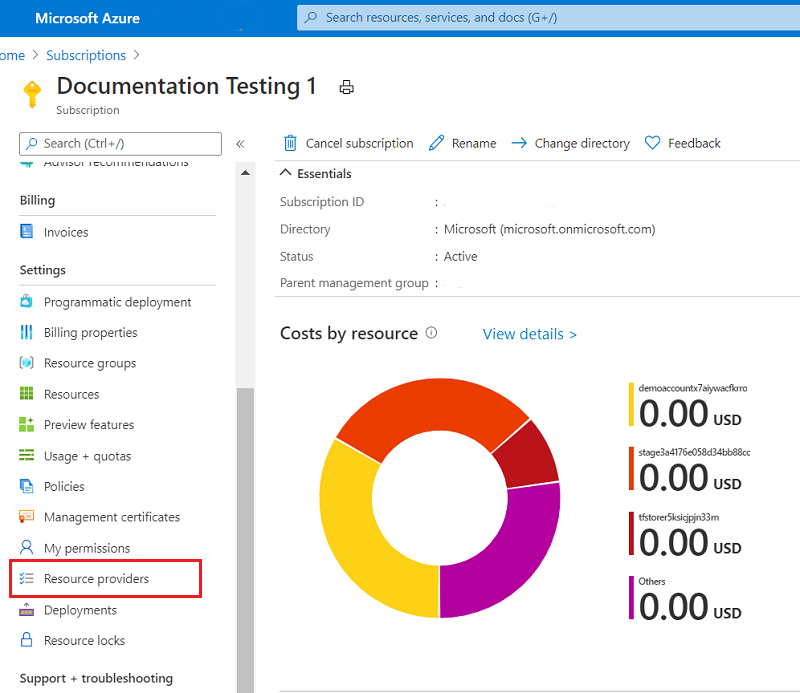

Dans la page Abonnements, sélectionnez l’abonnement que vous voulez voir. Dans la capture d’écran suivante, « Documentation Testing 1 » est le nom de notre abonnement.

Dans le menu de gauche, sous Paramètres, sélectionnez Fournisseurs de ressources.

Sélectionnez le fournisseur de ressources Microsoft.ModSimWorkbench. Sélectionnez ensuite Inscription.

Important

Pour maintenir des privilèges minimum dans votre abonnement, inscrivez seulement les fournisseurs de ressources que vous êtes prêt à utiliser.

Pour permettre à votre application de continuer sans devoir attendre la fin de l’opération dans toutes les régions, ne bloquez pas la création de ressources pour un fournisseur de ressources à l’état d’inscription.

Créer une application dans Microsoft Entra ID

Pour créer une application dans Microsoft Entra ID, vous devez d’abord inscrire l’application et ajouter une clé secrète client. Ensuite, vous créez un coffre de clés, vous configurez les attributions de rôle au coffre de clés, puis vous ajoutez des clés secrètes client au coffre de clés.

Inscrire une application

L’inscription de votre application établit une relation d’approbation entre l’authentification Bureau à distance du service Workbench de modélisation et de simulation et la plateforme d’identités Microsoft. L’approbation est unidirectionnelle : votre application approuve la plateforme d’identités Microsoft, et non le contraire.

Effectuez les étapes suivantes pour créer l’inscription d’application :

Si vous avez accès à plusieurs tenants, utilisez le filtre Répertoire + abonnement dans le menu du haut pour basculez vers le tenant dans lequel vous voulez inscrire l’application.

Recherchez et sélectionnez Microsoft Entra ID.

Sous Gérer, sélectionnez Inscriptions d’applications>Nouvelle inscription.

Entrez QuickstartModSimWorkbenchApp pour le Nom.

Sélectionnez Comptes de cet annuaire organisationnel uniquement (Locataire unique) pour Types des comptes .pris en charge.

N’entrez rien pour URI de redirection (facultatif) . Vous allez configurer un URI de redirection à la section suivante.

Sélectionnez Inscrire pour procéder à l’inscription d’application initiale.

Les propriétés de l’application s’affichent. Recherchez et renseignez l’ID d’application (client) : un identificateur unique de la plateforme d’identités Microsoft pour l’application. Vous avez besoin de l’ID d’application (client) quand vous créez votre coffre de clés.

Ajouter un secret client

La création d’une clé secrète client permet à l’instance Workbench de modélisation et de simulation Azure de rediriger les demandes de connexion Azure AD directement vers le Microsoft Entra ID de votre organisation, en tant que seul fournisseur d’identité. Cette intégration fournit une expérience d’authentification unique pour votre équipe de conception. La durée de vie du secret doit être équivalente à celle du workbench. Cependant, si le secret expire, votre équipe de conception perd l’accès à la chambre. Pour traiter un secret expiré, vous devez créer un nouveau secret et mettre à jour l’instance Workbench de modélisation et de simulation Azure avec les nouvelles valeurs.

- Dans Inscriptions d’applications, sélectionnez votre application QuickstartModSimWorkbenchApp.

- Sélectionnez Certificats et secrets>Clés secrètes client>Nouvelle clé secrète client.

- Ajoutez une description pour votre clé secrète client.

- Sélectionnez 12 mois comme Date d’expiration.

- Sélectionnez Ajouter. Les propriétés de l’application s’affichent.

- Recherchez la Valeur de la clé secrète client et renseignez-la. Vous avez besoin de la valeur de la clé secrète client quand vous créez votre coffre de clés. Veillez à en prendre note maintenant, car elle ne sera plus jamais affichée une fois que vous aurez quitté cette page.

Créer un coffre de clés

Dans le menu du portail Azure ou dans la page Accueil, sélectionnez Créer une ressource.

Dans la zone de recherche, entrez Key Vault.

Dans la liste des résultats, sélectionnez Key Vault.

Dans la section Key Vault, sélectionnez Créer.

Dans la section Créer un coffre de clés, renseignez les informations suivantes :

Nom : requiert un nom unique. Pour ce guide de démarrage rapide, nous utilisons QuickstartVault-<nombres>.

Abonnement : choisissez un abonnement.

Pour Groupe de ressources, sélectionnez Créer nouveau pour créer un groupe de ressources. Entrez Démarrage QuickstartCreateModSimWorkbench-rg pour le Nom.

Dans le menu déroulant Emplacement, choisissez un emplacement.

Dans Stratégie d’accès, sélectionnez Contrôle d’accès en fonction du rôle Azure sous Modèle d’autorisation.

Conservez les valeurs par défaut des autres options.

Après avoir renseigné les informations comme indiqué ci-dessus, sélectionnez Créer.

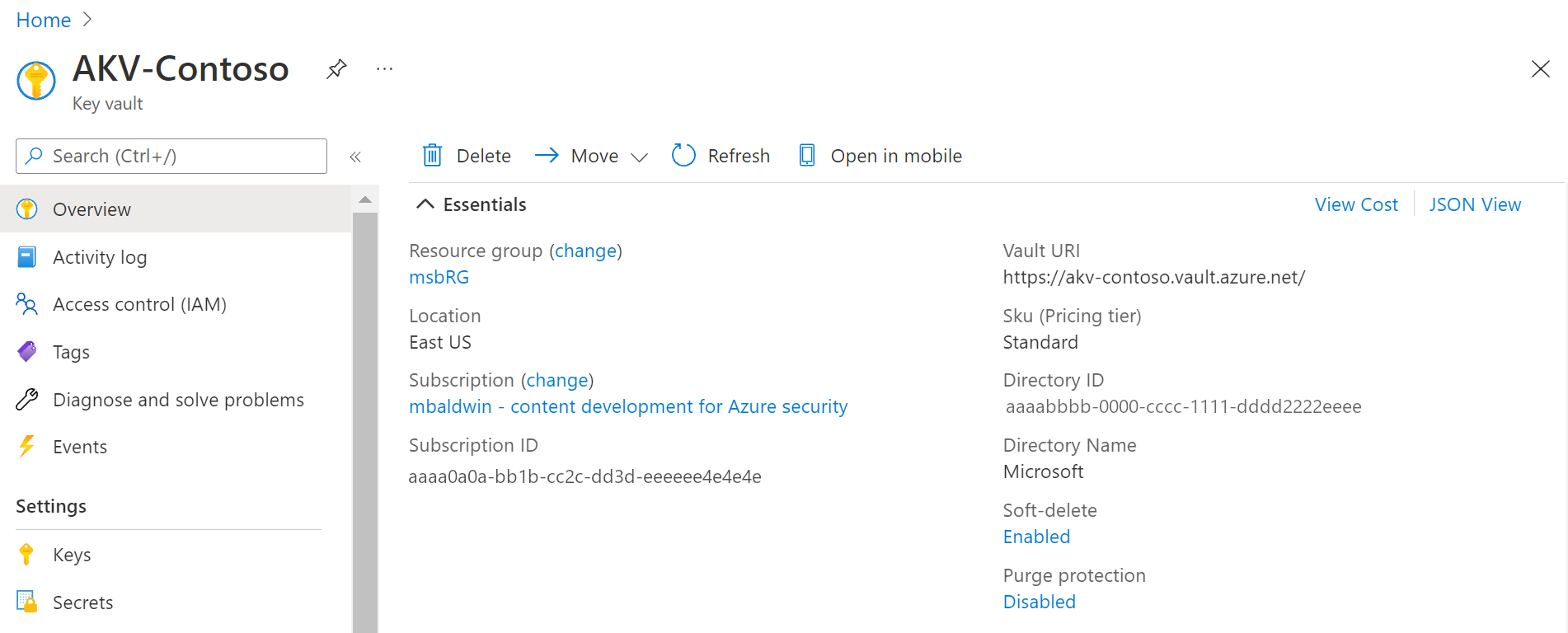

Configurer l’attribution de rôles au coffre de clés

Ouvrez le coffre de clés que vous avez déjà créé en le sélectionnant dans la liste des ressources affichées dans votre groupe de ressources. Sélectionnez ensuite Contrôle d’accès (IAM).

Sélectionnez Ajouter>Ajouter une attribution de rôle pour ouvrir la page Ajouter une attribution de rôle.

Attribuez les rôles suivants.

Paramètre Valeur Rôle Utilisateur des secrets Key Vault Attribuer l’accès à Utilisateur, groupe ou principal de service Membres Service Workbench de modélisation et de simulation Azure Si « Workbench de modélisation et de simulation Azure » n’est pas découvrable, recherchez « Azure HPC Workbench ».

Paramètre Valeur Rôle Agent des secrets Key Vault Attribuer l’accès à Utilisateur, groupe ou principal de service Membres <votre compte Azure>

Ajouter des secrets au coffre de clés

- Accédez à votre coffre-fort de clés QuickstartVault-<nombres> dans le portail Azure.

- Dans les pages des paramètres de coffre de clés, sélectionnez Secrets.

- Sélectionnez Générer/Importer.

- Dans l’écran Créer un secret, fournissez les informations suivantes, puis sélectionnez Créer :

- Options de chargement : sélectionnez Manuel.

- Nom : entrez QuickstartModSimWorkbenchAppClientId

- Valeur : entrez l’ID d’application (client) que vous avez renseigné à l’étape Inscrire une application.

- Conservez les valeurs par défaut des autres options.

- Créez un autre secret et fournissez les informations suivantes :

- Options de chargement : sélectionnez Manuel.

- Nom : entrez QuickstartModSimWorkbenchAppSecretValue

- Valeur : entrez la valeur de la clé secrète client que vous avez renseignée à l’étape Ajouter une clé secrète client.

- Conservez les valeurs par défaut des autres options.

- Recherchez et renseignez les deux identificateurs de secret :

- Sélectionnez secret.

- Sélectionnez la dernière version.

- Copiez/renseignez l’identificateur de secret affiché.

- Supprimez la version de l’URL de l’identificateur de secret affichée. Exemple :

https://quickstartvault.vault.azure.net/secrets/quickstartmodsimworkbenchappclientidserait votre identificateur secret pour l’ID client d’inscription d’application, et non pashttps://quickstartvault.vault.azure.net/secrets/quickstartmodsimworkbenchappclientid/95e7cae001f612345468abcd1c109b3a.

Créer une instance Workbench de modélisation et de simulation Azure (préversion)

Pour créer une instance Workbench de modélisation et de simulation Azure, vous devez d’abord remplir les champs de l’Assistant du portail Azure pour les préférences de nommage et de connectivité. Ensuite, vous envoyez le formulaire pour créer un workbench.

Quand vous êtes connecté au portail Azure, accédez à https://<URL_portail_Azure>/#blade/HubsExtension/BrowseResource/resourceType/Microsoft.ModSimWorkbench%2Fworkbenches. Par exemple, accédez à https://portal.azure.com/#blade/HubsExtension/BrowseResource/resourceType/Microsoft.ModSimWorkbench%2Fworkbenches pour le cloud public Azure.

Dans la page Workbenchs de modélisation et de simulation (préversion), sélectionnez Créer. La page Créer une instance Workbench de modélisation et de simulation Azure s’ouvre.

Sous l’ongletDétails du projet>Général, sélectionnez votre abonnement dans le champ Abonnement. Sélectionnez ensuite QuickstartCreateModSimWorkbench-rg pour le groupe de ressources.

Fournissez les informations suivantes pour les Détails du workbench :

- Nom : entrez myModSimWorkbench.

- Région : sélectionnez USA Est.

- URL de l’ID d’application (client) : entrez l’URL Key Vault de l’identificateur de secret pour QuickstartModSimWorkbenchAppClientId que vous avez renseigné à l’étape Ajouter des secrets au coffre de clés.

- URL de la valeur de la clé secrète client : entrez l’URL Key Vault de l’identificateur de secret pour QuickstartModSimWorkbenchAppSecretValue que vous avez renseigné à l’étape Ajouter des secrets au coffre de clés.

Sélectionnez le bouton Suivant au bas de la page.

Fournissez les informations suivantes pour la Chambre sous l’onglet Chambre :

- Nom de la chambre : entrez myFirstChamber.

Fournissez les informations suivantes pour le Connecteur de chambre :

Nom du connecteur : entrez myfirstconnector.

Connecter un réseau local : sélectionnez Aucun.

Remarque

Sélectionnez ExpressRoute quand Azure ExpressRoute est connecté, sélectionnez VPN quand vous avez configuré la passerelle VPN, ou sélectionnez Aucun si vous n’avez pas ou que vous n’utilisez pas ExpressRoute/VPN.

Listes de contrôle d’accès réseau : entrez votre adresse IP publique en utilisant la notation CIDR (par exemple 100.100.100.100/32).

Remarque

Une plage d’adresses IP du même sous-réseau peut être masquée en utilisant la notation CIDR. /32 est une adresse IP unique. Si vous avez des utilisateurs de chambre avec des adresses d’hôte 100.100.100.1 – 100.100.100.6, l’entrée Listes de contrôle d’accès réseau est 100.100.100.0/29.

Fournissez les informations suivantes pour la Machine virtuelle de chambre :

- Nom de la machine virtuelle de chambre : entrez myFirstChamberWorkload.

- Taille de la machine virtuelle de chambre : sélectionnez E2s_v5.

Sélectionnez le bouton Vérifier + créer au bas de la page.

Dans la page Vérifier + créer, vous pouvez voir les détails sur l’instance du service Workbench de modélisation et de simulation Azure que vous êtes sur le point de créer. Quand vous êtes prêt, sélectionnez Créer.

Attribuer des rôles d’utilisateur pour une chambre d’une instance Workbench de modélisation et de simulation

Entrez quickstart dans la recherche globale, puis sélectionnez myFirstChamber.

Sélectionnez Contrôle d’accès (IAM) dans le menu de gauche de myFirstChamber.

Sélectionnez Ajouter>Ajouter une attribution de rôle. Si vous n’avez pas les autorisations pour attribuer des rôles, l’option Ajouter une attribution de rôle est désactivée.

Le volet Ajouter une attribution de rôle s’ouvre. Recherchez ou faites défiler la liste des rôles pour trouver Administration de la chambre, puis sélectionnez-le. Sélectionnez ensuite Suivant.

Pour Attribuer l’accès à, laissez la valeur par défaut Utilisateur, groupe ou principal de service. Sélectionnez + Sélectionner des membres. Dans le panneau Sélectionner les membres sur le côté gauche de l’écran, recherchez votre principal de sécurité en entrant une chaîne ou en faisant défiler la liste. Sélectionnez votre principal de sécurité. Sélectionnez Sélectionner pour enregistrer les sélections.

Remarque

Les administrateurs de chambre et les utilisateurs de chambre DOIVENT avoir un alias défini dans le champ d’e-mail de leur profil Microsoft Entra, sans quoi ils ne peuvent pas se connecter à l’environnement. Pour vérifier cela, accédez à Microsoft Entra ID dans votre portail Azure et, sous Gérer -> Sélectionner des utilisateurs, recherchez l’utilisateur par son nom. Sous l’onglet Propriétés, recherchez le champ E-mail et vérifiez que l’adresse e-mail de l’utilisateur y est renseignée. En outre, l’attribution de rôle doit être effectuée SEULEMENT au niveau de la ressource de chambre, et non pas à un autre niveau de la ressource. Les attributions de rôles en doublon et/ou multiples ne sont pas autorisées et entraînent un échec de la connexion.

Sélectionnez Vérifier + attribuer pour attribuer le rôle sélectionné.

Répétez les étapes 3 à 6 pour attribuer le rôle Utilisateur de chambre aux autres utilisateurs qui doivent travailler sur la chambre.

Remarque

Attribuez aux administrateurs ou aux utilisateurs de la chambre approvisionnés le rôle « Lecteur » et « Contributeur de compte de stockage classique » au niveau du groupe de ressources pour permettre aux autorisations d’accéder aux ressources du workbench et de déployer des machines virtuelles de charge de travail.

Ajouter des URI de redirection pour l’application dans Microsoft Entra ID

Procédez comme suit pour inscrire des URI de redirection avec l’inscription d’application dans Microsoft Entra ID :

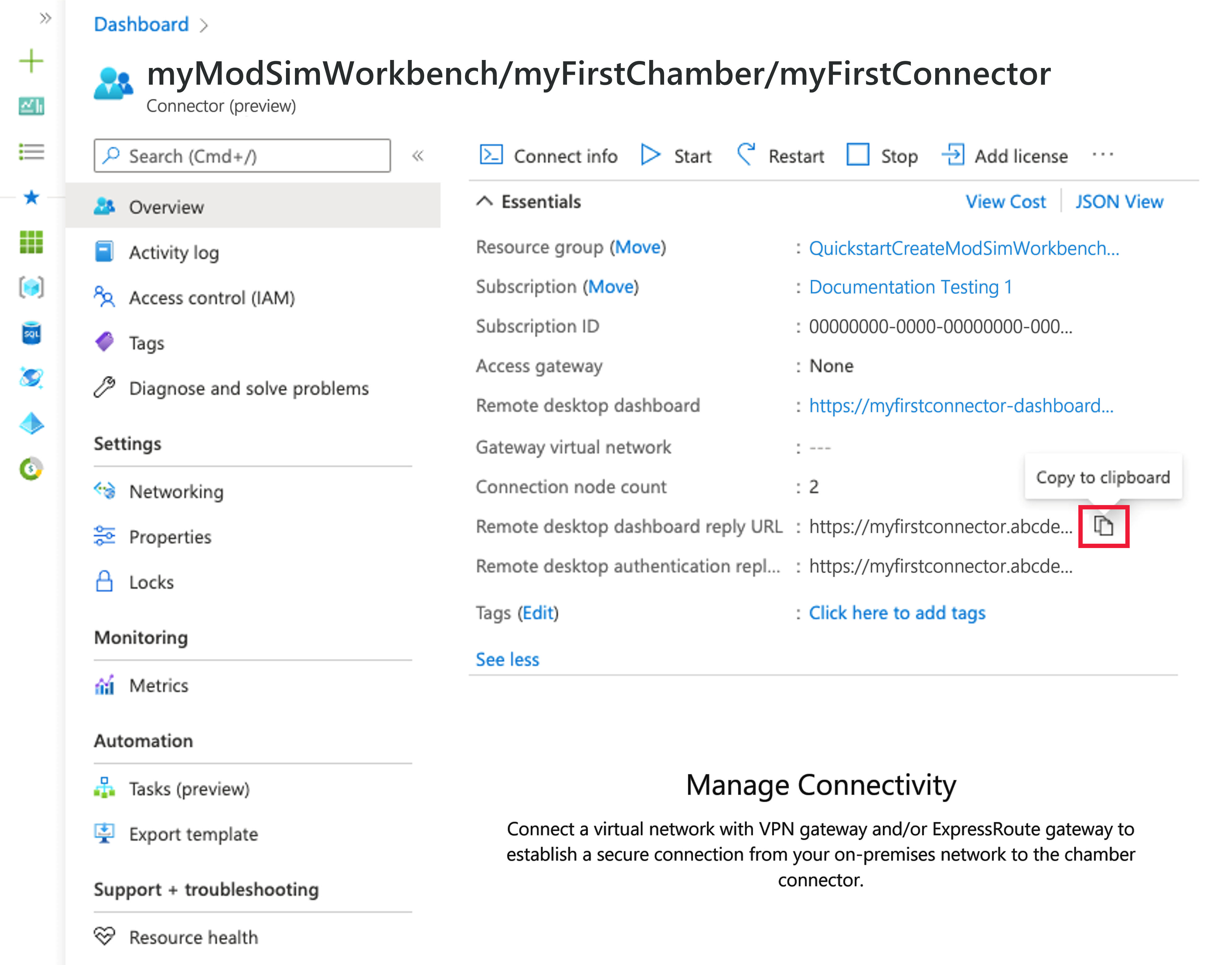

Dans la page Vue d’ensemble de votre Workbench de modélisation et de simulation, accédez au connecteur.

Dans la page Vue d’ensemble pour le connecteur, recherchez et renseignez les deux propriétés du connecteur, URL de réponse du tableau de bord et URL de réponse d’authentification en utilisant l’icône Copier dans le Presse-papiers. Si ces propriétés ne sont pas visibles, sélectionnez le bouton Afficher plus dans la page pour développer la fenêtre. Les URL seront de la forme suivante :

- URL de réponse du tableau de bord : https://<dashboardFqdn>/etx/oauth2/code

- URL de réponse d’authentification : https://<authenticationFqdn>/otdsws/login?authhandler=AzureOIDC

Ajouter des URI de redirection

Dans le portail Azure, accédez à Microsoft Entra ID.

Dans le menu de gauche, sélectionnez Inscriptions d’applications.

Recherchez l’inscription de votre application que vous avez créée pour votre Workbench.

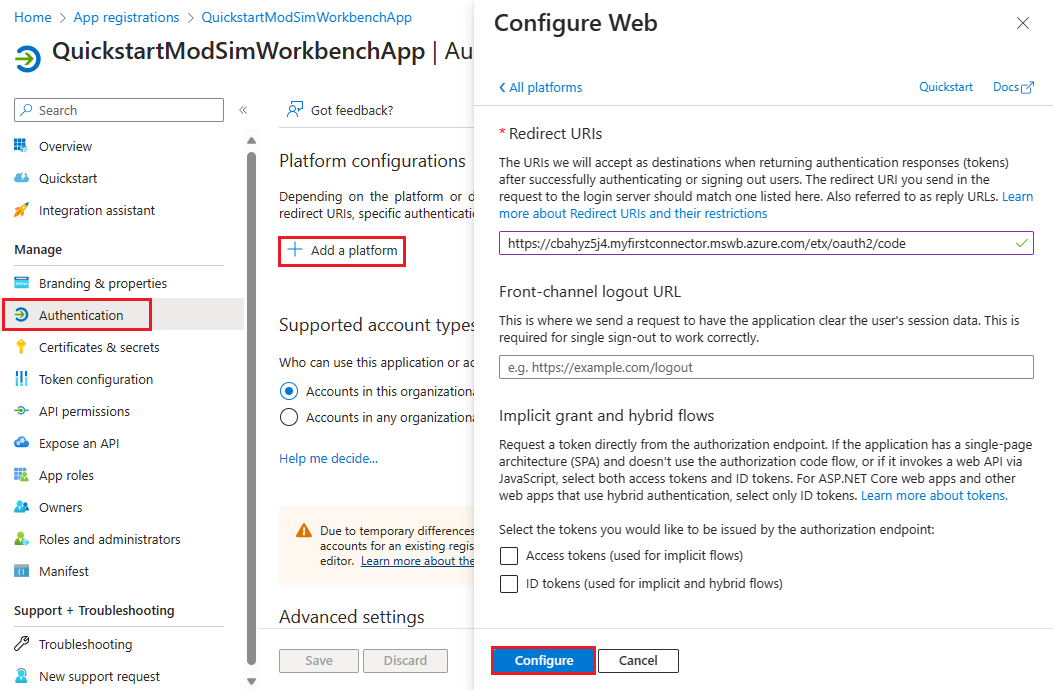

Sous Gérer, sélectionnez Authentification.

Sous Configurations de plateformes, sélectionnez Ajouter une plateforme.

Sous Configurer des plateformes, sélectionnez la vignette Web.

Dans le volet Configurer web, collez l’URL de réponse du tableau de bord que vous avez renseignée à l’étape précédente dans le champ URI de redirection. Ensuite, sélectionnez Configurer.

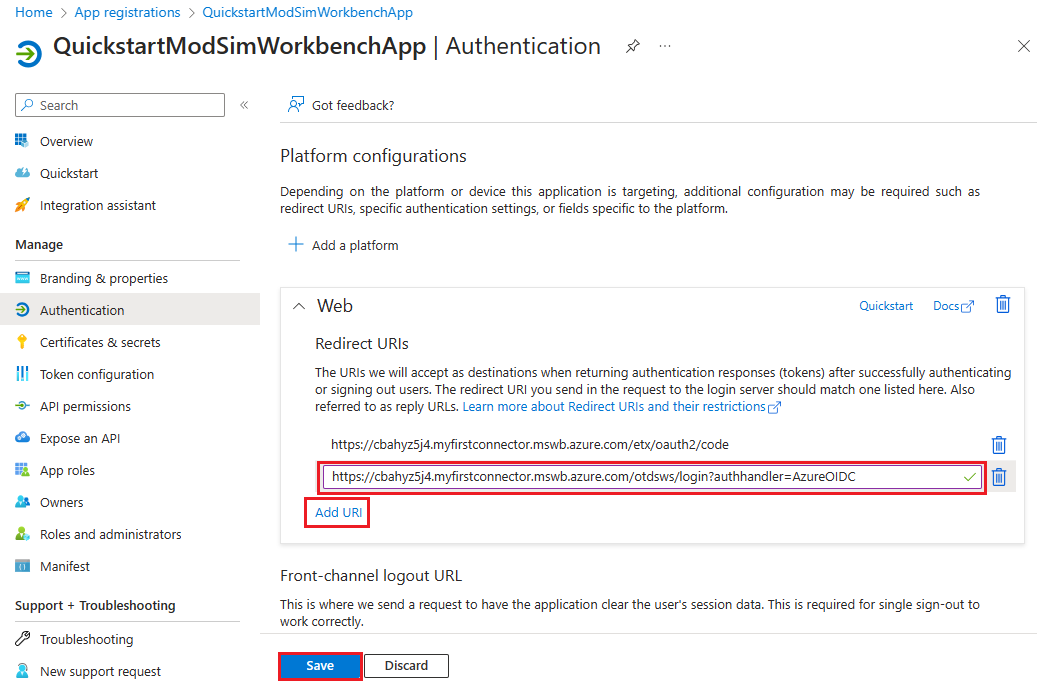

Sous Configurations de plateforme>Web>URI de redirection, sélectionnez Ajouter un URI.

Collez l’URL de réponse d’authentification que vous avez renseignée à l’étape précédente.

Cliquez sur Enregistrer.

Se connecter à la chambre avec Bureau à distance

Les administrateurs de chambre et les utilisateurs de chambre peuvent désormais se connecter à la chambre avec un accès Bureau à distance. L’URL du tableau de bord de Bureau à distance est disponible dans la page de vue d’ensemble du connecteur. Ces utilisateurs doivent se trouver sur le réseau approprié configuré pour le connecteur : pour ce guide de démarrage rapide, leur adresse IP publique doit donc être incluse dans la plage des listes de contrôle d’accès réseau du connecteur.

Dans la page de votre nouvelle instance Workbench de modélisation et de simulation, myModSimWorkbench, sélectionnez le menu de gauche Connecteur. Sélectionnez ensuite myfirstconnector dans la liste de ressources à droite.

Dans la page Vue d’ensemble, sélectionnez l’URL du tableau de bord du bureau pour lancer le tableau de bord de Bureau à distance. Vous ne serez normalement pas invité à fournir des informations d’identification. Depuis ce tableau de bord, vous devez être en mesure de voir toutes les charges de travail au sein de vos chambres et de lancer une session dans ces charges de travail.

Conseil

Si votre machine virtuelle de charge de travail a été créée récemment, attendez 5 minutes pour que votre charge de travail soit dans un état En cours d’exécution. Si vous voyez un écran ETX bleu demandant le nom d’utilisateur et le mot de passe, redémarrez le connecteur et réessayez. Avant de redémarrer, vérifiez que toutes les attributions de rôles sont effectuées seulement au niveau de la ressource de chambre, sans attributions de rôle en doublon. Après une nouvelle attribution de rôle, attendez 10 minutes avant d’essayer une connexion à distance à la machine virtuelle de charge de travail de façon à permettre la synchronisation RBAC du back-end.

Nettoyer les ressources

Il existe deux méthodes pour nettoyer les ressources créées dans ce guide de démarrage rapide. Vous pouvez supprimer le groupe de ressources Azure, qui inclut toutes les ressources du groupe de ressources, ou vous pouvez supprimer individuellement les ressources de l’instance Workbench de modélisation et de simulation.

Conseil

D’autres Articles de cette collection reposent sur ce démarrage rapide. Si vous prévoyez de travailler avec les guides de démarrage rapide suivants, ne nettoyez pas les ressources créées ici. Sinon, procédez comme suit pour supprimer les ressources créées pour ce guide de démarrage rapide dans le portail Azure.

Pour supprimer l’intégralité du groupe de ressources, y compris l’instance Workbench de modélisation et de simulation nouvellement créée :

Dans le portail Azure, sélectionnez Groupe de ressources dans le menu de gauche. Sélectionnez ensuite le nom de votre groupe de ressources. Par exemple, dans ce guide de démarrage rapide, nous avons utilisé QuickstartCreateModSimWorkbench-rg comme nom du groupe de ressources. Puis sélectionnez Supprimer.

Dans la page du groupe de ressources, sélectionnez Supprimer., puis entrez le nom de votre groupe de ressources dans la zone de texte pour confirmer la suppression. Dans ce guide de démarrage rapide, nous avons utilisé QuickstartCreateModSimWorkbench-rg comme nom du groupe de ressources. Puis sélectionnez Supprimer.

Vous pouvez aussi supprimer les ressources de l’instance Workbench de modélisation et de simulation nouvellement créée :

Ouvrez votre instance Workbench de modélisation et de simulation dans le portail Azure, puis sélectionnez Toutes les ressources dans le menu de gauche. Recherchez ensuite l’instance Workbench de modélisation et de simulation que vous avez créée. Par exemple, dans ce guide de démarrage rapide, nous avons utilisé myModSimWorkbench comme nom du workbench.

Pour supprimer une ressource, sélectionnez le bouton Supprimer situé dans le volet supérieur de la page Vue d’ensemble pour chaque ressource. Vous devez supprimer les ressources enfants avant de supprimer leurs parents. Par exemple, supprimez d’abord les machines virtuelles et les connecteurs de chambre. Ensuite, supprimez les stockages. Ensuite, supprimez les chambres. Supprimez les workbenchs en dernier.

Étapes suivantes

Dans ce guide de démarrage rapide, vous avez déployé une instance Workbench de modélisation et de simulation, et vous avez attribué des rôles utilisateur pour permettre à d’autres utilisateurs d’utiliser la chambre de votre instance Workbench de modélisation et de simulation. Pour découvrir comment gérer les utilisateurs dans une chambre d’instance Workbench de modélisation et de simulation, passez à l’article suivant.