Se connecter à une source de données en privé

Dans ce guide, vous découvrez comment connecter votre instance d’Azure Managed Grafana à une source de données à l’aide d’un point de terminaison privé géré. Les points de terminaison privés gérés d’Azure Managed Grafana sont des points de terminaison créés dans un réseau virtuel managé utilisé par le service Azure Managed Grafana. Ils établissent des liaisons privées à partir de ce réseau vers vos sources de données Azure. Azure Managed Grafana configure et gère ces points de terminaison privés en votre nom. Vous pouvez créer des points de terminaison privés gérés à partir de votre service Azure Managed Grafana pour accéder à d’autres services gérés Azure (par exemple l’étendue de liaison privée Azure Monitor ou l’espace de travail Azure Monitor) ainsi qu’à vos propres sources de données autohébergées (par exemple, en vous connectant à votre instance de Prometheus autohébergée derrière un service Private Link).

Quand vous utilisez des points de terminaison privés gérés, le trafic entre votre service Azure Managed Grafana et ses sources de données traverse exclusivement le réseau principal de Microsoft, sans passer par Internet. Les points de terminaison privés managés offrent une protection contre l’exfiltration de données. Un point de terminaison privé géré utilise une adresse IP privée de votre réseau virtuel managé pour intégrer efficacement votre espace de travail Azure Managed Grafana dans ce réseau. Chaque point de terminaison privé géré est mappé à une ressource spécifique dans Azure, et non à l’ensemble du service. Les clients peuvent limiter la connectivité aux seules ressources approuvées par leurs organisations.

Une connexion de point de terminaison privé est créée à l’état « En attente » quand vous créez un point de terminaison privé géré dans votre espace de travail Azure Managed Grafana. Un workflow d’approbation est démarré. Le propriétaire de la ressource de liaison privée est responsable de l’approbation ou du rejet de la nouvelle connexion. Si le propriétaire approuve la connexion, la liaison privée est établie. Sinon, la liaison privée n’est pas configurée. Azure Managed Grafana montre l’état actuel de la connexion. Seul un point de terminaison privé géré à l’état approuvé peut être utilisé pour envoyer du trafic vers la ressource de liaison privée connectée au point de terminaison privé géré.

Bien que les points de terminaison privés gérés soient gratuits, il peut exister des frais associés à l’utilisation de la liaison privée sur une source de données. Pour plus d’informations, consultez les détails relatifs aux tarifs de votre source de données.

Remarque

Les points de terminaison privés gérés sont disponibles uniquement dans Azure Global.

Remarque

Si vous exécutez une source de données privée dans un cluster AKS, quand la externalTrafficPolicy du service est définie sur local, le service Azure Private Link doit utiliser un sous-réseau différent du sous-réseau du pod. Si le même sous-réseau est requis, le service doit utiliser la externalTrafficPolicy du cluster. Consultez Fournisseur de cloud Azure.

Sources de données prises en charge

Les points de terminaison privés gérés fonctionnent avec les services Azure qui prennent en charge la liaison privée. En les utilisant, vous pouvez connecter votre espace de travail Azure Managed Grafana aux magasins de données Azure suivants via une connectivité privée :

- Azure Cosmos DB pour Mongo DB (uniquement pour l’architecture basée sur des unités de requête [RU])

- Azure Cosmos DB pour PostgreSQL

- Explorateur de données Azure

- Étendue de liaison privée Azure Monitor (par exemple un espace de travail Log Analytics)

- Espace de travail Azure Monitor, à utiliser dans le cadre du service géré pour Prometheus

- Instance gérée d'Azure SQL

- Azure SQL server

- Services Private Link

- Azure Databricks

- Serveurs flexibles Azure Database pour PostgreSQL (uniquement pour les serveurs disposant d’une mise en réseau avec accès public)

Prérequis

Pour suivre les étapes de ce guide, vous devez disposer des éléments suivants :

- Compte Azure avec un abonnement actif. Créez un compte gratuitement.

- Une instance d’Azure Managed Grafana de niveau Standard. Si vous n’en disposez pas déjà, créez une instance.

Créer un point de terminaison privé géré pour l’espace de travail Azure Monitor

Vous pouvez créer un point de terminaison privé géré dans votre espace de travail Azure Managed Grafana pour vous connecter à une source de données prise en charge via une liaison privée.

Dans le portail Azure, accédez à votre espace de travail Grafana, puis sélectionnez Réseau.

Sélectionnez Point de terminaison privé géré, puis Créer.

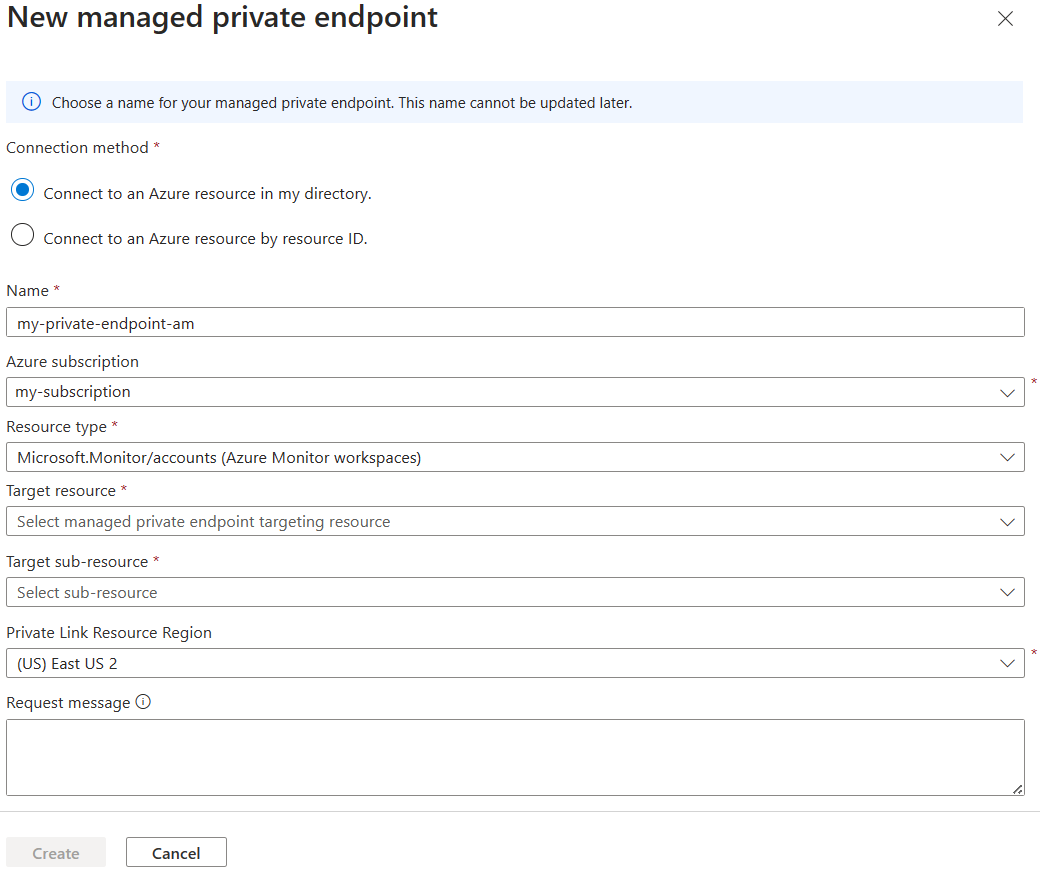

Dans le volet Nouveau point de terminaison privé managé, renseignez les informations nécessaires correspondant à la ressource à laquelle la connexion doit être établie.

Sélectionnez un Type de ressource Azure (par exemple Microsoft.Monitor/accounts à utiliser dans le cadre du service géré Azure Monitor pour Prometheus).

Sélectionnez Créer pour ajouter la ressource de point de terminaison privé géré.

Contactez le propriétaire de l’espace de travail Azure Monitor cible pour approuver la demande de connexion.

Remarque

Une fois la nouvelle connexion de point de terminaison privé approuvée, tout le trafic réseau entre votre espace de travail Azure Managed Grafana et la source de données sélectionnée circule uniquement via le réseau principal Azure.

Créer un point de terminaison privé géré vers le service Azure Private Link

Si vous disposez d’une source de données interne à votre réseau virtuel, par exemple un serveur InfluxDB hébergé sur une machine virtuelle Azure, ou un serveur Loki hébergé dans votre cluster AKS, vous pouvez connecter Azure Managed Grafana à ce type de source de données. Vous devez d’abord ajouter un accès de liaison privée à cette ressource à l’aide du service Azure Private Link. Les étapes exactes nécessaires à la configuration d’une liaison privée dépendent du type de ressource Azure. Consultez la documentation du service d’hébergement dont vous disposez. Par exemple, cet article explique comment créer un service de liaison privée dans Azure Kubernetes Service en spécifiant un objet de service Kubernetes.

Une fois que vous avez configuré le service de liaison privée, vous pouvez créer un point de terminaison privé géré dans votre espace de travail Grafana, qui se connecte à la nouvelle liaison privée.

Dans le portail Azure, accédez à votre ressource Grafana, puis sélectionnez Réseau.

Sélectionnez Point de terminaison privé géré, puis Créer.

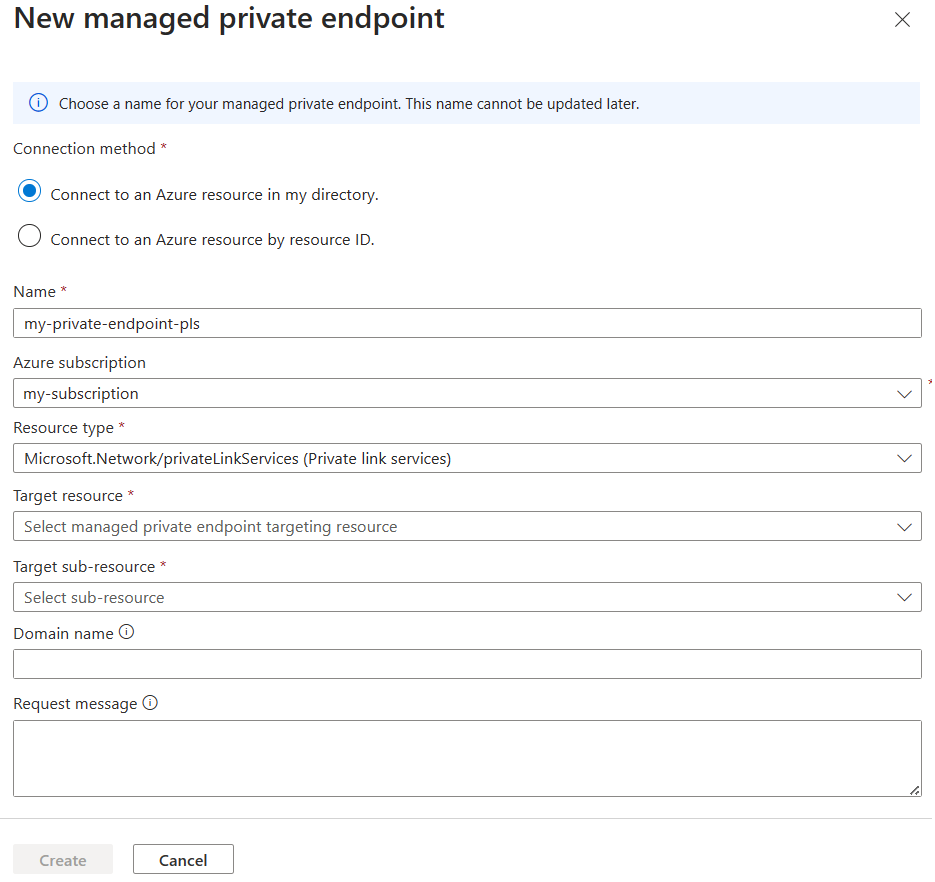

Dans le volet Nouveau point de terminaison privé managé, renseignez les informations nécessaires correspondant à la ressource à laquelle la connexion doit être établie.

Conseil

Le champ Nom de domaine est facultatif. Si vous spécifiez un nom de domaine, Azure Managed Grafana vérifie que ce nom de domaine est résolu en IP privée du point de terminaison privé géré au sein du réseau géré par le service de Grafana. Vous pouvez utiliser ce nom de domaine dans la configuration d’URL de votre source de données Grafana à la place de l’adresse IP privée. Vous devez utiliser le nom de domaine si vous avez activé TLS ou SNI (indication du nom du serveur) pour votre magasin de données autohébergé.

Sélectionnez Créer pour ajouter la ressource de point de terminaison privé géré.

Contactez le propriétaire du service de liaison privée cible pour approuver la demande de connexion.

Une fois la demande de connexion approuvée, sélectionnez Actualiser pour vérifier que l’état de la connexion est Approuvé, et que l’adresse IP privée est affichée.

Remarque

L’étape Actualiser ne peut pas être ignorée, car l’actualisation déclenche une opération de synchronisation réseau effectuée par Azure Managed Grafana. Une fois la nouvelle connexion de point de terminaison privé géré approuvée, tout le trafic réseau entre votre espace de travail Azure Managed Grafana et la source de données sélectionnée circule uniquement via le réseau principal Azure.

Étapes suivantes

Dans ce guide pratique, vous avez appris à configurer l’accès privé entre un espace de travail Azure Managed Grafana et une source de données. Pour savoir comment configurer l’accès privé de vos utilisateurs à un espace de travail Azure Managed Grafana, consultez Configurer l’accès privé.