Qu’est-ce que la gestion réseau en couches Azure IoT (préversion) ?

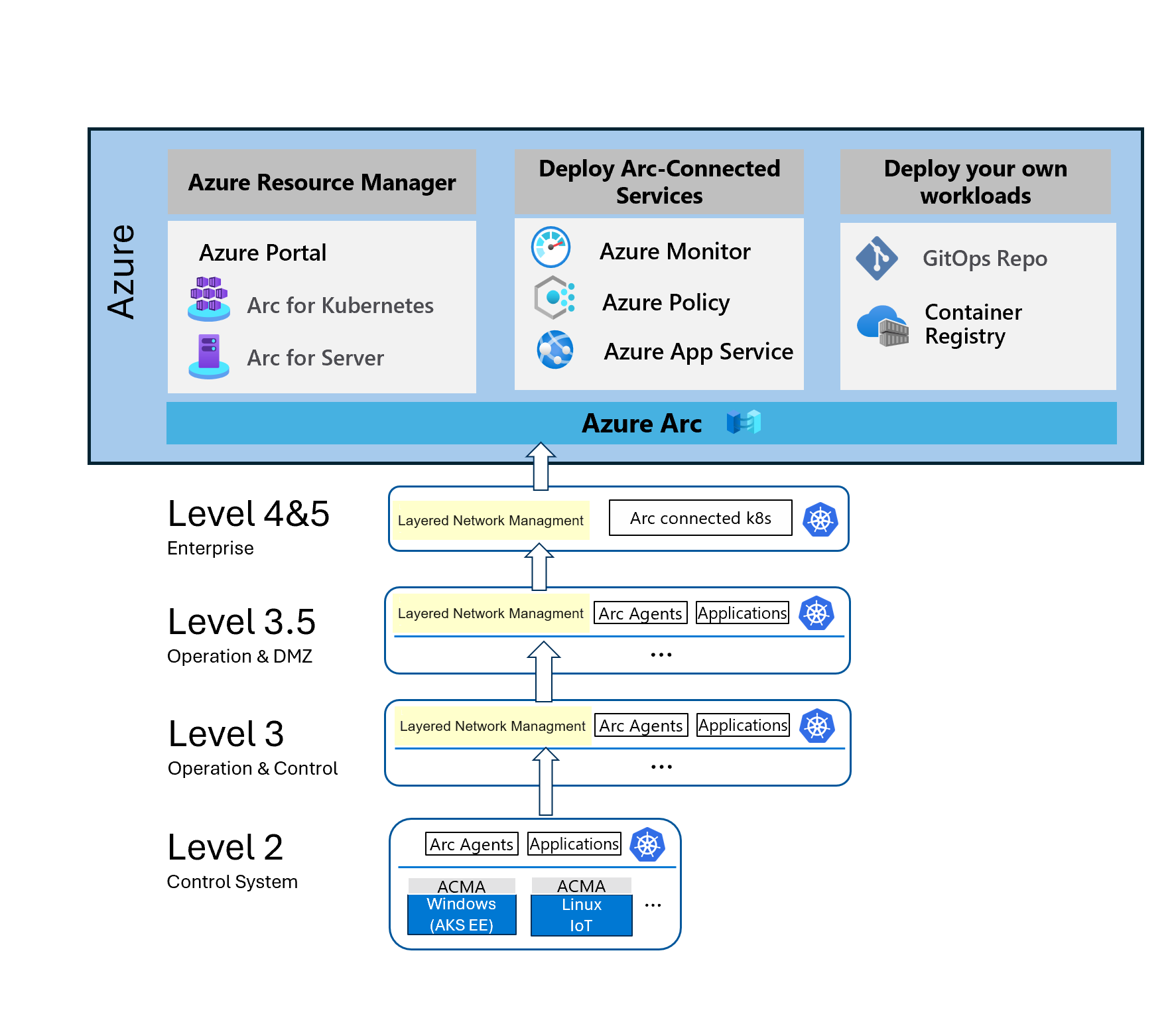

Le service de gestion réseau en couches Azure IoT (préversion) est un composant qui facilite la connexion entre Azure et les clusters dans un environnement réseau isolé. Dans les scénarios industriels, le réseau isolé suit l’architecture ISA-95/ du réseau Purdue. Le service de gestion réseau en couches (préversion) peut router le trafic d’une couche non connectée à Internet via une couche connectée à Internet, puis vers Azure. Vous devez déployer la gestion du réseau en couches et la configurer correctement pour votre environnement réseau avant de déployer les opérations Azure IoT sur les clusters Kubernetes avec Arc. Passez en revue l’architecture réseau de votre solution et utilisez le service de gestion réseau en couches s’il est applicable et nécessaire pour vos scénarios. Si vous avez intégré d’autres mécanismes de contrôle de l’accès Internet pour le réseau isolé, vous devez comparer les fonctionnalités avec le service de gestion réseau en couches et choisir la solution qui répond le mieux à vos besoins. La gestion réseau en couches est un composant facultatif et n’est pas une dépendance pour aucune fonctionnalité de la service Opérations Azure IoT.

Important

Les environnements réseau décrits dans la documentation de la gestion réseau en couches sont des exemples pour tester la gestion réseau en couches. Il ne s’agit pas d’une recommandation sur la façon de concevoir votre réseau et la topologie de votre cluster pour un usage productif.

Bien que l’isolement réseau soit une rubrique de sécurité, le service de gestion réseau en couches n’est pas conçu pour augmenter la sécurité de votre solution. Il est conçu pour maintenir le niveau de sécurité de votre conception d’origine autant que possible tout en activant la connexion à Azure Arc.

La gestion réseau en couches (préversion) offre plusieurs avantages, notamment :

- Configuration et compatibilité basées sur Kubernetes avec mappage IP et carte réseau pour le franchissement de niveaux

- Possibilité de connecter des appareils dans des réseaux isolés à grande échelle à Azure Arc pour la gestion du cycle de vie des applications et la configuration des ressources précédemment isolées à distance à partir d’un seul plan de contrôle Azure

- Sécurité et gouvernance sur les niveaux réseau des appareils et des services avec des listes d’autorisation d’URL et l’audit des connexions pour les configurations réseau déterministes

- Outils d’observabilité Kubernetes pour les appareils et applications précédemment isolés sur plusieurs niveaux

- Compatibilité par défaut avec toutes les connexions de service Opérations Azure IoT

Environnement réseau isolé pour le déploiement de la gestion réseau en couches (préversion)

Il existe plusieurs façons de configurer la gestion réseau en couches (préversion) pour établir un pont entre les clusters dans le réseau isolé et les services sur Azure. Les exemples d’environnements réseau et de scénarios de cluster pour la gestion réseau en couches sont listés ci-dessous.

- Une machine virtuelle et un réseau simplifiés : ce scénario utilise un cluster Azure AKS et une machine virtuelle Linux Azure. Vous avez besoin d’un abonnement Azure pour les ressources suivantes :

- Un cluster AKS pour la couche 4 et 5.

- Une machine virtuelle Linux Azure pour la couche 3.

- Un réseau physiquement isolé simplifié : nécessite au moins deux appareils physiques (IoT/PC/serveur) et un point d’accès sans fil. Cette configuration simule un réseau simple à deux couches (niveau 3 et niveau 4). Le niveau 3 est le cluster isolé et la cible pour le déploiement d'Azure IoT Operations.

- Le point d’accès sans fil est utilisé pour configurer un réseau local et ne fournit pas d’accès à Internet.

- Cluster de niveau 4 : un cluster à nœud unique hébergé sur une machine physique double d’interface carte réseau qui se connecte à Internet et au réseau local. La gestion du réseau en couches doit être déployée sur ce cluster.

- Cluster de niveau 3 : un autre cluster à nœud unique hébergé sur une machine physique. Ce cluster d’appareils se connecte uniquement au réseau local.

- DNS personnalisé : un serveur DNS installé dans le réseau local ou une configuration CoreDNS sur le cluster de niveau 3. Il fournit une résolution de nom de domaine personnalisé et pointe la requête réseau vers l’adresse IP du cluster de niveau 4.

- Réseau ISA-95 : essayez de déployer la gestion réseau en couches sur un réseau ISA-95 ou un environnement de préproduction.

Fonctionnalités clés

La gestion réseau en couches prend en charge les composants Opérations Azure IoT dans un environnement réseau isolé. Le tableau suivant récapitule les fonctionnalités et l’intégration prises en charge :

| Fonctionnalités de gestion réseau en couches | État |

|---|---|

| Transférer le trafic TLS | Préversion publique |

| Audit du trafic : De base : adresses IP source/destination et valeurs d’en-tête | Préversion publique |

| Gestion de la liste d’autorisation par le biais d’une ressource personnalisée Kubernetes | Préversion publique |

| Installation : expérience d’installation intégrée de la gestion réseau en couches et d’autres composants Opérations Azure IoT | Préversion publique |

| Proxy inverse pour OSI de couche 4 (TCP) | Préversion publique |

| Prise en charge du transfert de trafic Est-Ouest pour les composants Opérations Azure IoT : configuration manuelle | Version préliminaire publique |

| Installation : gestion réseau en couches déployée en tant qu’extension Arc | Version préliminaire publique |

Étapes suivantes

- Découvrez Comment fonctionne Opérations Azure IoT dans un réseau en couches ?

- Configurez la gestion du réseau en couches dans une machine virtuelle et un environnement réseau pour essayer un exemple simple avec des ressources virtuelles Azure. C'est le moyen le plus rapide de voir comment fonctionne la gestion en couches du réseau sans avoir à configurer des machines physiques et le réseau Purdue.