Configurer HTTPS sur un domaine personnalisé Azure Front Door à l’aide du Portail Azure

Azure Front Door permet une livraison du protocole TLS (Transport Layer Security) sécurisée par défaut vers vos applications lorsque vous ajoutez vos propres domaines personnalisés. Pour en savoir plus sur les domaines personnalisés, notamment sur le fonctionnement des domaines personnalisés avec HTTPS, consultez Domaines dans Azure Front Door.

Azure Front Door prend en charge les certificats managés Azure et les certificats gérés par le client. Dans cet article, vous découvrez comment configurer les deux types de certificats pour vos domaines personnalisés Azure Front Door.

Prérequis

- Avant de pouvoir configurer le protocole HTTPS pour votre domaine personnalisé, vous devez créer un profil Azure Front Door. Pour plus d’informations, consultez Créer un profil Azure Front Door.

- Si vous n’avez pas encore de domaine personnalisé, vous devez tout d’abord en acheter un auprès d’un fournisseur de domaine. Par exemple, consultez Acheter un nom de domaine personnalisé.

- Si vous utilisez Azure pour héberger vos domaines DNS, vous devez déléguer le DNS (Domain Name System) du fournisseur de domaine à Azure DNS. Pour plus d’informations, voir Délégation de domaine à Azure DNS. Si, au contraire, vous utilisez un fournisseur de domaine pour gérer votre domaine DNS, vous devez valider manuellement le domaine en entrant les enregistrements TXT DNS demandés.

Certificats managés par Azure Front Door pour des domaines non pré-validés par Azure

Si vous avez votre propre domaine et que le domaine n’est pas déjà associé à un autre service Azure qui pré-valide les domaines pour Azure Front Door, suivez les étapes suivantes :

Sous Paramètres, sélectionnez Domaines pour votre profil Azure Front Door. Sélectionnez ensuite + Ajouter pour ajouter un nouveau domaine.

Dans le volet Ajouter un domaine, entrez ou sélectionnez les informations suivantes. Sélectionnez ensuite Ajouter pour intégrer le domaine personnalisé.

Paramètre Valeur Type de domaine Sélectionnez Domaine non pré-validé par Azure. Gestion du service DNS Sélectionnez DNS managé par Azure (recommandé). Zone DNS Sélectionnez la zone Azure DNS qui héberge le domaine personnalisé. Domaine personnalisé Sélectionnez un domaine existant ou ajoutez-en un nouveau. HTTPS Sélectionnez Managé par AFD (recommandé). Validez le domaine personnalisé et associez-le à un point de terminaison en suivant les étapes afin d’activer un domaine personnalisé.

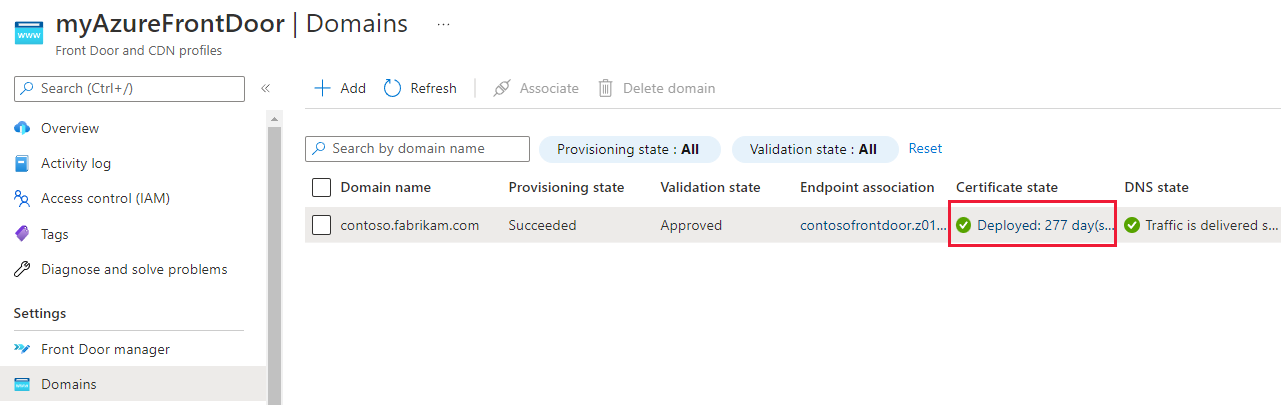

Une fois que le domaine personnalisé est correctement associé à un point de terminaison, Azure Front Door génère un certificat et le déploie. Ce processus peut prendre entre quelques minutes et une heure.

Certificats managés par Azure pour des domaines pré-validés par Azure

Si vous avez votre propre domaine et que le domaine est associé à un autre service Azure qui pré-valide les domaines pour Azure Front Door, suivez les étapes suivantes :

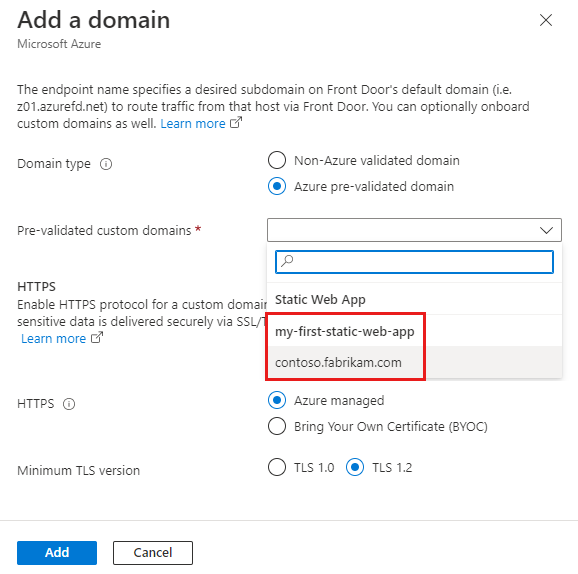

Sous Paramètres, sélectionnez Domaines pour votre profil Azure Front Door. Sélectionnez ensuite + Ajouter pour ajouter un nouveau domaine.

Dans le volet Ajouter un domaine, entrez ou sélectionnez les informations suivantes. Sélectionnez ensuite Ajouter pour intégrer le domaine personnalisé.

Paramètre Valeur Type de domaine Sélectionnez Domaine pré-validé par Azure. Domaine personnalisé pré-validé Sélectionnez un nom de domaine personnalisé dans la liste déroulante des services Azure. HTTPS Sélectionnez managé par Azure. Validez le domaine personnalisé et associez-le à un point de terminaison en suivant les étapes afin d’activer un domaine personnalisé.

Une fois que le domaine personnalisé est correctement associé à un point de terminaison, un certificat managé par Azure Front Door est déployé sur Azure Front Door. Ce processus peut prendre entre quelques minutes et une heure.

utiliser votre propre certificat ;

Vous pouvez également choisir d’utiliser votre propre certificat TLS. Votre certificat TLS doit répondre à certaines exigences. Pour plus d’informations, consultez Spécifications du certificat.

Préparer votre coffre de clés et certificat

Créez une instance Azure Key Vault distinct pour y stocker vos certificats TLS Azure Front Door. Pour plus d’informations, consultez Créer une instance Key Vault. Si vous avez déjà un certificat, chargez-le sur votre nouvelle instance Key Vault. Sinon, vous pouvez créer un certificat via Key Vault à partir de l’un des partenaires d’autorité de certification.

Il existe actuellement deux façons d’authentifier Azure Front Door pour accéder à votre coffre de clés :

- Identité managée: Azure Front Door utilise une identité managée pour s’authentifier auprès de votre coffre de clés Key Vault. Nous vous recommandons cette méthode, car elle est plus sécurisée et ne vous oblige pas à gérer des informations d’identification. Si vous souhaitez en savoir plus, veuillez consulter la rubrique Utiliser des identités managées dans Azure Front Door. Passez à la rubrique Sélectionner le certificat à déployer pour Azure Front Door si vous utilisez cette méthode.

- Inscription d’application : Azure Front Door utilise une inscription d’application pour s’authentifier auprès de votre coffre de clés Key Vault. Cette méthode est en cours d’abandon et sera mise hors service à l’avenir. Si vous souhaitez en savoir plus, veuillez consulter la rubrique Utiliser l’inscription d’application dans Azure Front Door.

Avertissement

*Actuellement, Azure Front Door prend uniquement en charge Key Vault dans le même abonnement. La sélection de Key Vault sous un autre abonnement entraîne un échec.

- Azure Front Door ne prend pas en charge les certificats avec des algorithmes de chiffrement à courbe elliptique. En outre, le certificat doit avoir une chaîne de certificats complète avec des certificats feuille et intermédiaires. L’autorité de certification racine doit également faire partie de la liste des autorités de certification de confiance Microsoft.

Inscrire Azure Front Door

Inscrivez le principal du service pour Azure Front Door en tant qu’application dans votre Microsoft Entra ID en utilisant Microsoft Graph PowerShell ou l’interface Azure CLI.

Remarque

- Cette action nécessite des autorisations d’Administrateur de l’accès utilisateur dans Microsoft Entra ID. L’inscription doit être effectuée une seule fois par locataire Microsoft Entra.

- Les ID d’application de 205478c0-bd83-4e1b-a9d6-db63a3e1e1c8 et d4631ece-daab-479b-be77-ccb713491fc0 sont prédéfinis par Azure pour les niveaux Azure Front Door Standard et Premium sur tous les tenants et abonnements Azure. Azure Front Door (classique) a un ID d’application différent.

Si nécessaire, installez Microsoft Graph PowerShell dans PowerShell sur votre ordinateur local.

Utilisez PowerShell pour exécuter la commande suivante :

Cloud public Azure :

New-MgServicePrincipal -AppId '205478c0-bd83-4e1b-a9d6-db63a3e1e1c8'Cloud Azure Government :

New-MgServicePrincipal -AppId 'd4631ece-daab-479b-be77-ccb713491fc0'

Accorder à Azure Front Door l’accès à votre coffre de clés

Accordez à Azure Front Door l’autorisation d’accéder aux certificats dans le nouveau compte Key Vault que vous avez créé spécifiquement pour Azure Front Door. Vous devez uniquement accorder l’autorisation GET au certificat et au secret afin qu’Azure Front Door puisse récupérer le certificat.

Dans votre compte Key Vault, sélectionnez Stratégies d’accès.

Sélectionnez Ajouter nouveau ou Créer pour créer une stratégie d’accès.

Sous Autorisations du secret, sélectionnez Obtenir pour permettre à Azure Front Door de récupérer le certificat.

Sous Autorisations de certificat, sélectionnez Obtenir pour permettre à Azure Front Door de récupérer le certificat.

Dans Sélectionner le principal, recherchez 205478c0-bd83-4e1b-a9d6-db63a3e1e1c8 et sélectionnez Microsoft.AzureFrontDoor-Cdn. Cliquez sur Suivant.

Dans Application, sélectionnez Suivant.

Dans Vérifier + créer, sélectionnez Créer.

Notes

Si votre coffre de clés est protégé par des restrictions d’accès réseau, veillez à autoriser les services Microsoft approuvés à accéder à votre coffre de clés.

Azure Front Door peut à présent accéder à ce coffre de clés et aux certificats qui y sont stockés.

Sélectionner le certificat à déployer pour Azure Front Door

Revenez à Azure Front Door Standard/Premium dans le portail.

Sous Paramètres, accédez à Secrets, puis sélectionnez + Ajouter un certificat.

Sur le volet Ajouter un certificat, cochez la case du certificat que vous souhaitez ajouter à Azure Front Door Standard/Premium.

Lorsque vous sélectionnez un certificat, vous devez sélectionner la version du certificat. Si vous sélectionnez Plus récente, Azure Front Door effectue automatiquement une mise à jour chaque fois que le certificat est pivoté (renouvelé). Vous pouvez également sélectionner une version du certificat spécifique si vous préférez gérer vous-même la rotation des certificats.

Laissez La plus récente sélectionné pour la version et sélectionnez Ajouter.

Une fois que le certificat est correctement approvisionné, vous pouvez l’utiliser lorsque vous ajoutez un nouveau domaine personnalisé.

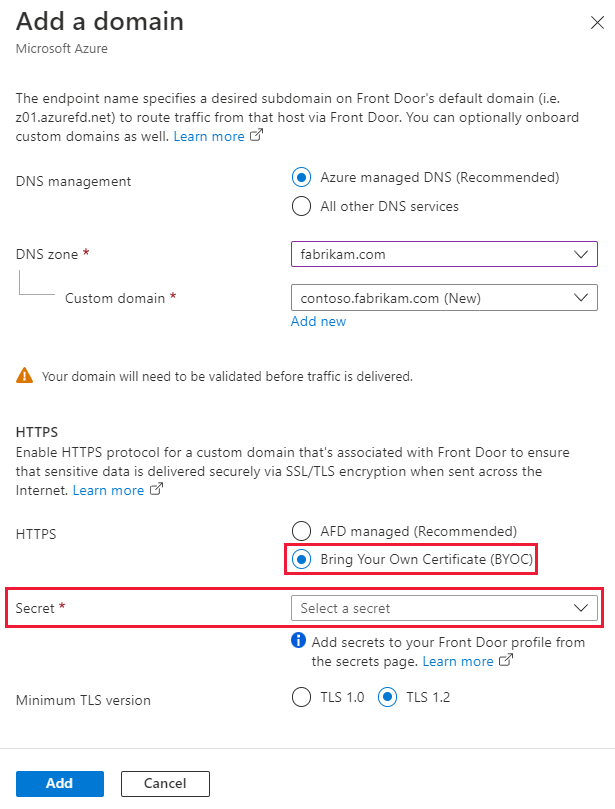

Sous Paramètres, accédez à Domaines, puis sélectionnez + Ajouter pour ajouter un nouveau domaine personnalisé. Sur le volet Ajouter un domaine, pour HTTPS, sélectionnez Apportez votre propre certificat (BYOC). Pour Secret, sélectionnez le certificat que vous souhaitez utiliser dans la liste déroulante.

Remarque

Le nom de certificat (CN) ou l’autre nom de l’objet (SAN) du certificat doit correspondre au domaine personnalisé qui est ajouté.

Suivez les étapes à l’écran pour valider le certificat. Associez ensuite le domaine personnalisé que vous venez de créer à un point de terminaison, comme indiqué dans Configurer un domaine personnalisé.

Passer d’un type de certificat à un autre

Vous pouvez modifier un domaine entre l’utilisation d’un certificat managé par Azure Front Door et d’un certificat géré par le client. Pour plus d’informations, consultez Domaines dans Azure Front Door.

Sélectionnez l’état du certificat pour ouvrir le volet Détails du certificat.

Sur le volet Détails du certificat, vous pouvez basculer entre Managé par Azure Front Door et Apportez votre propre certificat (BYOC).

Si vous sélectionnez Apportez votre propre certificat (BYOC), suivez les étapes décrites ci-dessus pour sélectionner un certificat.

Sélectionnez Mettre à jour pour modifier le certificat associé à l’aide d’un domaine.

Étapes suivantes

- Découvrez la mise en cache Azure Front Door Standard/Premium.

- Comprendre les domaines personnalisés sur Azure Front Door.

- Découvrez TLS de bout en bout avec Azure Front Door.